记某次HVV:通过windows特性获取内网权限

前言

前段时间参加了某地HVV行动,取得了不错的成绩,故开篇记录一下在HVV中遇到的一些好的思路。此篇为HVV合集的第一篇,后续有好的思路会继续分享给大家。

正文

先介绍本次渗透的思路:外部打点拿到口子 --> 通过客户端windows特性呼出命令执行窗口,获取外网服务器shell --> 本地浏览器密码收集,获取内网系统管理员权限 --> 信息收集,获取同网段全部服务器权限 --> 打满出局。

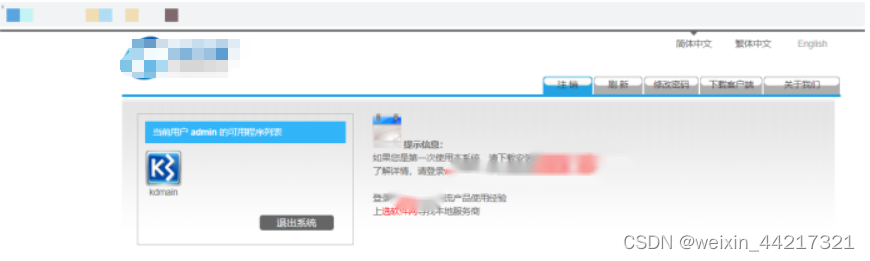

开局一张图,经常打穿内网的各位应该对这个系统很熟悉,老版本某维服务器经典界面。其实已经有很多大佬对这个系统进行过详细的分析了,包括信息泄露、SQL注入等等漏洞在网上也有公开的研究文章。在这篇文章中,我与大家分享一种相对容易操作的方式,即通过应用本身的特性获取服务器权限的方法。

打开口子

服务器存在弱口令admin/admin,幸运的话,我们可以直接获取系统级权限并进入后台。通常后台会拥有一些系统级功能,例如启动某某财务系统客户端(实战中较常见)或将桌面功能置于后台。

Windows特性获取shell

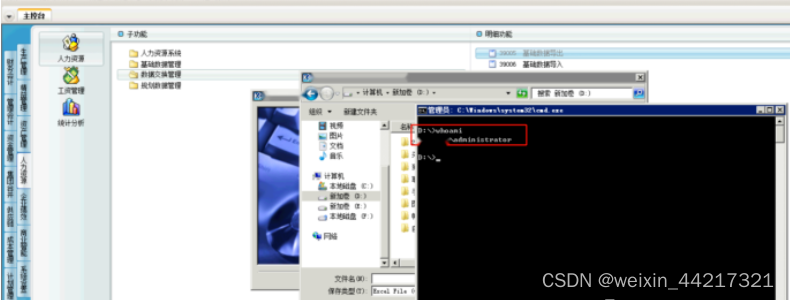

这里我遇到的情况是系统后面放了一个某财务软件,而某财务软件也是存在弱口令的。通过弱口令直接登入客户端内,可以发现是一个标准的windows平台的客户端框架。之前在某篇文章中看到过,这种客户端是可以通过windows特性呼出命令执行窗口的,也就是“shift加右键”大法。这里我们找到一个可以上传或下载文件的地方,在弹出的文件浏览器中使用shift加右键呼出cmd。

内网系统权限获取

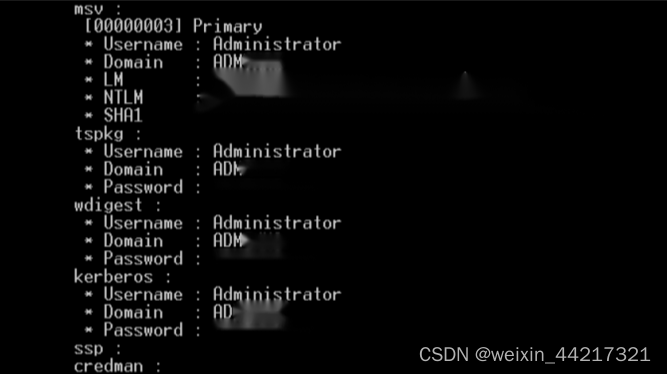

获取到初步的shell之后,我们开始对这台服务器进行深入挖掘。这里上传了一个mimikatz抓了明文密码。

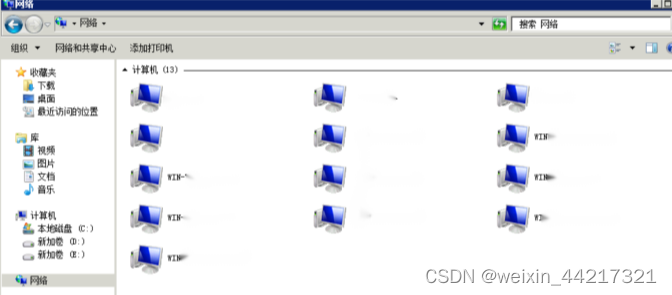

然后又在网络中发现了不少机器。

拿着抓到的密码到处登录,获取了三四台机器的权限,登录到这些机器中翻找有用的信息,找到了本地的浏览器密码记录。

拿着明文密码,我们又拿到了人力资源管理系统、安全监控平台以及一个比较重要的云服务器权限。下面是云服务器截图,由于是超级管理员权限,所以直接控制了整个内网所有服务器。

到这里分数已经够出局的了,所以就没有继续深入渗透了。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!