实战 | 公益SRC上分技巧

发布时间:2024年01月18日

本文由掌控安全学院?-?杳若?投稿

前言

漏洞挖掘有时候换几个思路,事半功倍

下面讲解一些很简单,但是实用的思路

案例一、若依系统配置不当

讲解了这么多系统,兜兜转转又回到了若依

其实最早的若依系统,在js中已经将账号密码自动填充,我们一访问就可以直接登录。

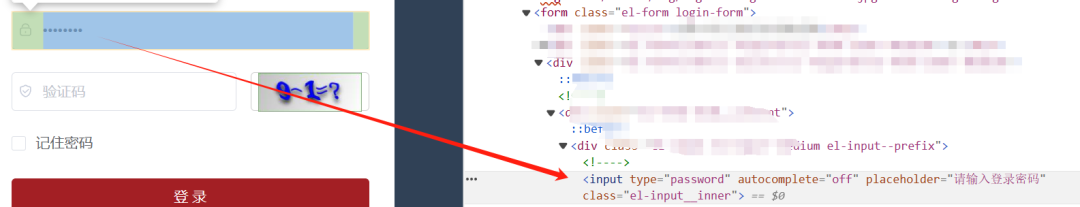

例如我们找到某个若依

前端文件如下

-

<input type="password" autocomplete="off" placeholder="请输入登录密码" class="el-input__inner">

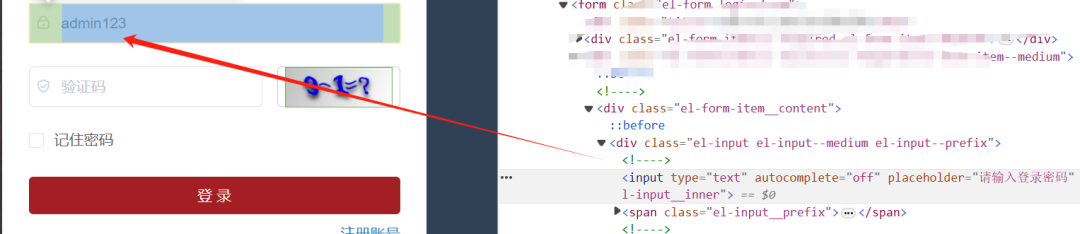

我们将type="password"改成type="text"

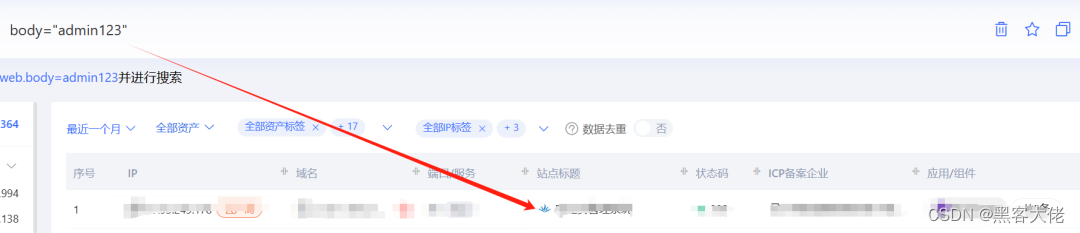

那么我们为什么不直接搜索一些前端填充好的站点呢?

例如 鹰图 body=admin123

可以发现第一个就是若依的站点

案例二、基于若依的延申

我们可以找一些其他的,特殊的密码自动填充关键词

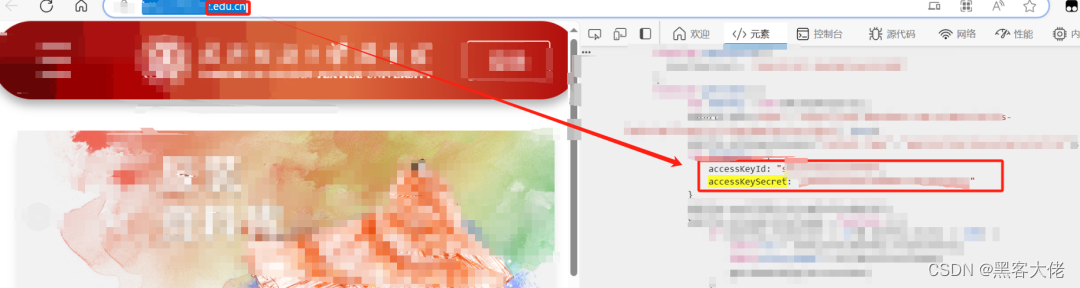

在特殊一点可以找aksk

如下是某edu站点的aksk【AccessKey、SecretKey】泄露

可通过泄露的ak、sk接管OSS存储桶或云

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

文章来源:https://blog.csdn.net/2301_80115097/article/details/135680698

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 适用于车载电动升窗器的解决方案

- 使用SpringBoot Actuator监控应用

- 每日一看大模型新闻(2023.11.29)ChatGPT被曝“重复漏洞” 大量泄露训练数据;研究人员发布Starling-7B:基于AI反馈的大语言模型;智源等共建开源中文互联网语料库CCI

- 课堂练习3.4:进程的切换

- 【接口测试】Postman(三)-变量与集合

- [VulnHub靶机渗透]:billu_b0x 快速通关

- 企业微信会话存档sdk报错:A fatal error has been detected by the Java Runtime Environment

- 各类免费好用的API接口推荐

- iPhone 15、Plus、Pro 和 Pro Max 的制造成本是多少?

- Vue-Pinina基本教程