第一章-信息安全概述

1. 信息安全现状及挑战

1)信息安全概述

信息安全:防止任何对数据进行未授权访问的措施,或者防止造成信息有意无意泄漏、破坏、丢失等问题的发生,让数据处于远离危险、免于威胁的状态或特性。

网络安全:计算机网络环境下的信息安全。

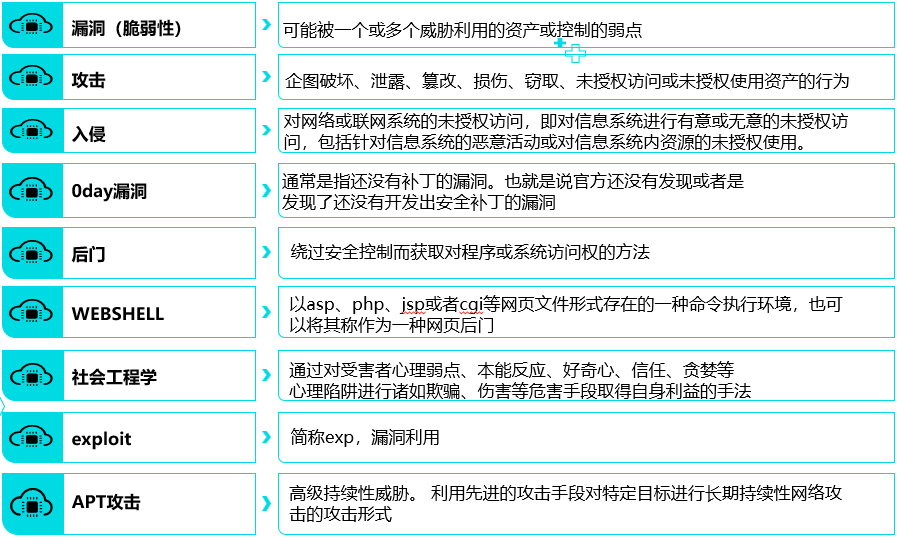

2)常见的网络安全术语

2. 信息安全的脆弱性及常见安全攻击

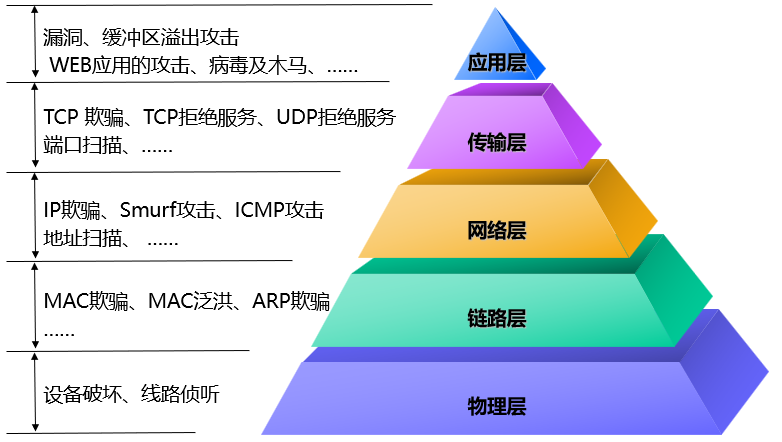

1)协议栈自身的脆弱性

- 缺乏数据源验证机制

- 缺乏机密性保障机制

- 缺乏完整性验证机制

2)常见安全风险

设备破坏:自然灾害 – 异地灾备、两地三中心、同城灾备

线路侦听:红外窃听、光纤侦听

MAC泛洪:攻击者发送源MAC地址不同的数据报文到交换机,将交换机MAC地址表填满,并进行广播

ARP广播:攻击者假冒目的设备回复ARP响应报文,使得源设备将数据发送给攻击者

ICMP攻击:ICMP重定向(假冒发送)、ICMP不可达(假冒发送)

DNS欺骗:攻击者修改DNS服务器的数据,导致用户发送DNS请求,获取假的地址,访问假的网站(钓鱼网站)

3)网络的基本攻击模式

截获:嗅探(sniffing)、监听(eavesdropping)

篡改:数据包篡改(tampering)

中断:拒绝服务(dosing)

伪造:欺骗(spoofing)

4)操作系统自身漏洞

- 人为原因:在程序编写过程中,为实现不可告人的目的,在程序代码的隐藏处保留后门。

- 客观原因:受编程人员的能力,经验和当时安全技术所限,在程序中难免会有不足之处,轻则影响程序效率,重则导致非授权用户的权限提升。

- 硬件原因:由于硬件原因,使编程人员无法弥补硬件的漏洞,从而使硬件的问题通过软件表现。

5)缓冲区溢出攻击原理

缓冲区溢出攻击原理:利用编写不够严谨的程序,通过向程序的缓冲区写入超过预定长度的数据,造成缓存的溢出,从从而破坏程序的堆栈,导致程序执行流程的改变

缓冲区溢出的危害:最大数量的漏洞类型、漏洞危害等级

6)缓冲区溢出防御

补丁、防火墙、代码编写严谨、溢出不执行

7)终端的脆弱性及常见攻击

勒索病毒:一种恶意程序,可以感染设备、网络与数据中心并使其瘫痪,直至用户支付赎金使系统解锁。

挖矿病毒:攻击者占用客户端的资源(cpu和GPU),帮助攻击者获利

木马:分为两部分:服务器程序、控制程序,中木马病毒——电脑安装了服务器程序,受控制执行操控蠕虫病毒:可以自我复制,并传染,无需宿主程序,独立运行

宏病毒:寄存在文档或模板的宏中的病毒

流氓软件:未经允许安装

间谍软件:未经允许安装后门

僵尸网络:采用一种或多种传播手段,将大量主机感染僵尸程序,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

8)其他常见攻击

拖库:是指黑客入侵有价值的网络站点,把注册用户的资料数据库全部盗走的行为。

洗库:在取得大量的用户数据之后,黑客会通过一系列的技术手段和黑色产业链将有价值的用户数据变现,这通常也被称作洗库。

撞库:黑客将得到的数据在其它网站上进行尝试登陆,叫做撞库,因为很多用户喜欢使用统一的用户名密码。

跳板:攻击者无法直接攻击目标时,通过跳板设备去攻击目标

钓鱼式攻击:是一种企图从电子通讯中,通过伪装成信誉卓著的法人媒体以获得如用户名、密码和信用卡明细等个人敏感信息的犯罪诈骗过程。

鱼叉式网络钓鱼:指针对特定目标进行攻击的网络钓鱼攻击。

水坑攻击:攻击者首先通过猜测(或观察)确定特定目标经常访问的网站,并入侵其中一个或多个网站,植入恶意件软件。最后,达到感染目标的目的。

3. 信息安全要素

1)信息安全的五要素

保密性:确保信息不暴露给未授权的实体或进程。

完整性:只有得到允许的人才能修改实体或进程,并且能够判别出实体或进程是否已被修改。完整性鉴别机制,保证只有得到允许的人才能修改数据 。可以防篡改。MD5、hash等算法加密

可用性:得到授权的实体可获得服务,攻击者不能占用所有的资源而阻碍授权者的工作。

可控性:可控性主要指对危害国家信息(包括利用加密的非法通信活动)的监视审计。

不可否认性:对出现的安全问题提供调查的依据和手段。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 最新AI系统ChatGPT网站H5系统源码,支持Midjourney绘画,GPT语音对话+ChatFile文档对话总结+DALL-E3文生图

- 公共用例库计划--个人版(三)导出Excel功能

- C++常用类

- Rust基础语法1

- 遍历二叉树的Morris序

- 关于Web Tours

- 地理科学数据库近千个网站合集(2024年最新版)

- js 文件下载 file-download

- 三种解密 HTTPS 流量的方法介绍

- 弹性调度助力企业灵活应对业务变化,高效管理云上资源