NISP 二级知识点总结——信息安全保障

信息安全保障背景

信息安全 (CIA)

保密性

完整性

可用性

信息的以上三个基本安全属性习惯简称为CIA(Confiden Integrity-Availability)

信息安全特征

没有绝对的安全

- 信息安全是系统的安全

- 信息安全是动态的安全

- 信息安全是无边界的安全

- 信息安全是非传统的安全

信息安全是潜在的不确定的

信息安全的范围

信息技术问题——技术系统的安全问题

组织管理问题——人+技术+组织内部环境

社会问题——法制+舆论

信息安全的产生

内因:

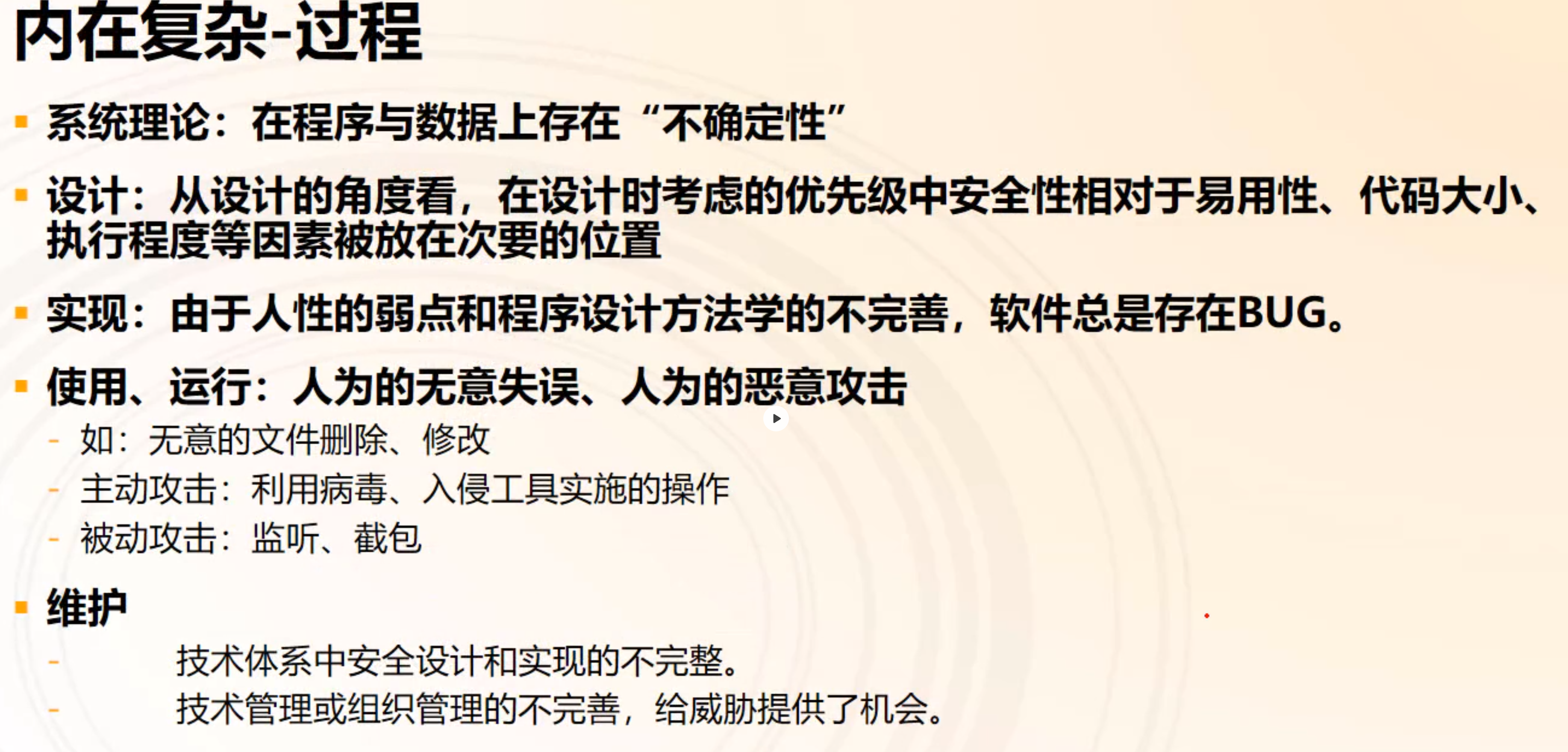

信息系统自身存在脆弱性

- 过程复杂

- 结构复杂

- 应用复杂

外因:

- 威胁与破坏

- 人为和环境

自然威胁 灾难备份

信息安全发展阶段

通信安全=>计算机安全=>信息系统安全=>信息安全保障=>网络空间安全=>信息安全保障

通信安全

COMSEC:communication security

20世纪,40年代-70年代

- 核心思想:

- 通过密码技术解决通宵保密,保证数据的保密性和完整性

- 主要关注传输过程中的数据保护

- 安全威胁:搭线窃听、密码学分析

- 安全措施:加密

计算机安全

COMPUSEC:Computer Security

20世纪,70-90年代

- 核心思想:

- 预防、检测和减小计算机系统(包含软件和硬件)用户(授权和未授权用户)执行的未授权活动所造成的后果

- 主要关注于数据处理和存储时的数据保护

- 安全威胁:非法访问、恶意代买、脆弱口令等

- 安全措施:通过操作系统的访问控制技术来防止非授权用户的访问

信息系统安全

INFOSEC:Information Security

20世纪,90年代后

- 核心思想:

- 综合思想

- 综合通信安全和计算机安全安全

- 重点在于保护比数据更精炼的信息去报信息在存储、处理和传输过程中受偶然或恶意的非法泄密、转移或破坏

- 安全威胁:网络入侵、病毒破坏、信息对抗等

- 安全措施:防火墙、防病毒、漏洞扫描、入侵检测、PKI、VPN

- 综合思想

信息安全保障

IA:Information Assurance

- 核心思想:

- 信息安全从技术扩展到管理,从静态扩展到动态

- 通过技术、管理和工程等措施的综合荣桓,形成对信息、信息系统乃至业务使命的保障

- 安全威胁:黑客、恐怖分子、信息占等

- 安全措施:技术安全保障体系安全管理系统、人员意识/培训/教育、认证和认可

CS/IA Cyber Security/Information Assurance

网络空间安全

- 共识:网络安全问题上升到郭建安全的重要程度

- 核心思想:从传统防御的信息保障(IA),发展到“威慑”为主的防御、攻击和情报三位一体的信息保障、网络安全(IA/CS)的网络安全

- 网络防御-Defense(运维)

- 网络攻击-Offense(威慑)

- 网络利用-Exploitation(情报)

信息安全保障

边界 :

- 物理边界

- 逻辑边界(现在关心)

信息安全保障概念与模型

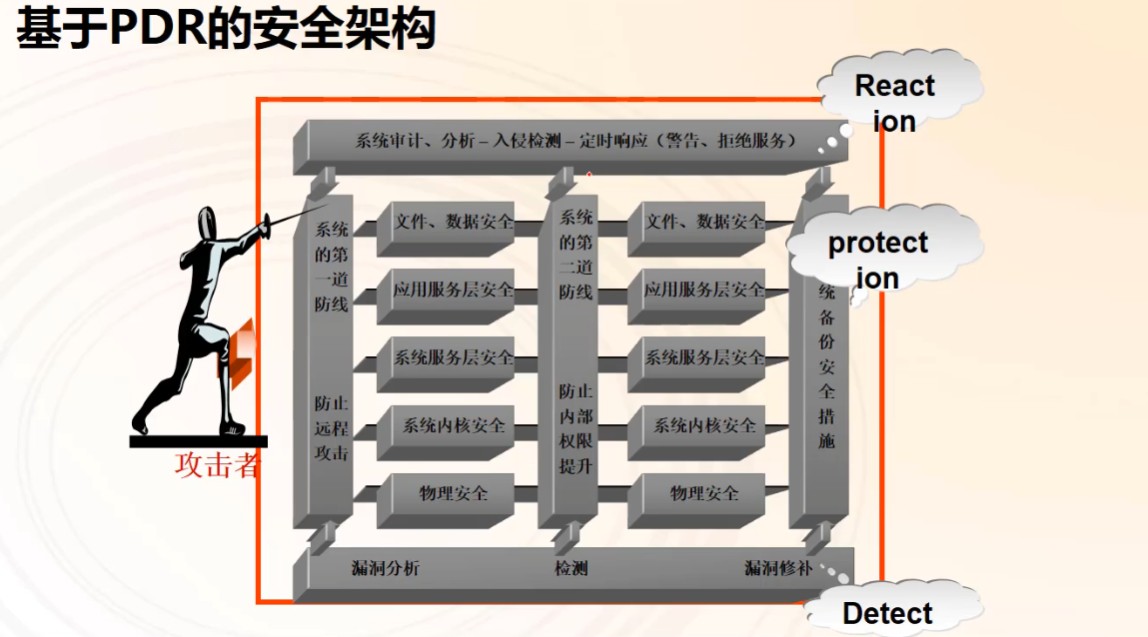

基于时间的PDR模型

- 思想:承认漏洞、正视威胁、适度防御、加强检测、落实反应、建立威慑

- 出发点:任何防护促使都是基于时间的,可以被攻击的

- 核心与本质:给出攻防时间表

- 固定防护、测试攻击事件;

- 固定攻击手法,测试防御事件

- 缺点:难于适应网络安全环境的快速变化

P2DR模型-分布式动态主动模型

- PDR模型强调落实反应

- P2DR模型强调控制和对抗,即强调系统安全的动态性

- 以安全检测漏洞检测和自适应填充“安全间隙”为循环来提高网络安全

- 特别考虑人为的管理因素

P2DR的基本原理

Policy 策略 => 方针

模型的核心,所有的防御、检测、响应都是依据安全策略实施的。

策略体系的建立包括安全策略的制定、评估与执行等

策略包括:

- 访问控制策略

- 加密通信策略

- 身份认证策略

- 备份认证策略

- …

Protextion 防护

通过传统的静态安全技术和方法提供网路的防护能力、主要包括:

- 访问控制技术

- ACL

- FirewaLL

- 信息加密技术

- 身份认证技术

- 一次性口令

- X.509

Dection 检测

利用检测工具,监视、分析、审计网络活动,了解判断网络系统的安全状态。

使安全防火从被动防护演进到主动防御,是整个模型动态性的体系

主要包括

- 实时监控

- 检测

- 报警

Response 反应

在检测到安全漏洞和安全事件时,通过及时响应措施将网络系统的安全性调整到风险最低的状态

苹果系统受到的损害,恢复系统功能和数据,启动备份系统等。

主要方法包括:

- 关闭服务

- 跟踪

- 反击

- 消除影响

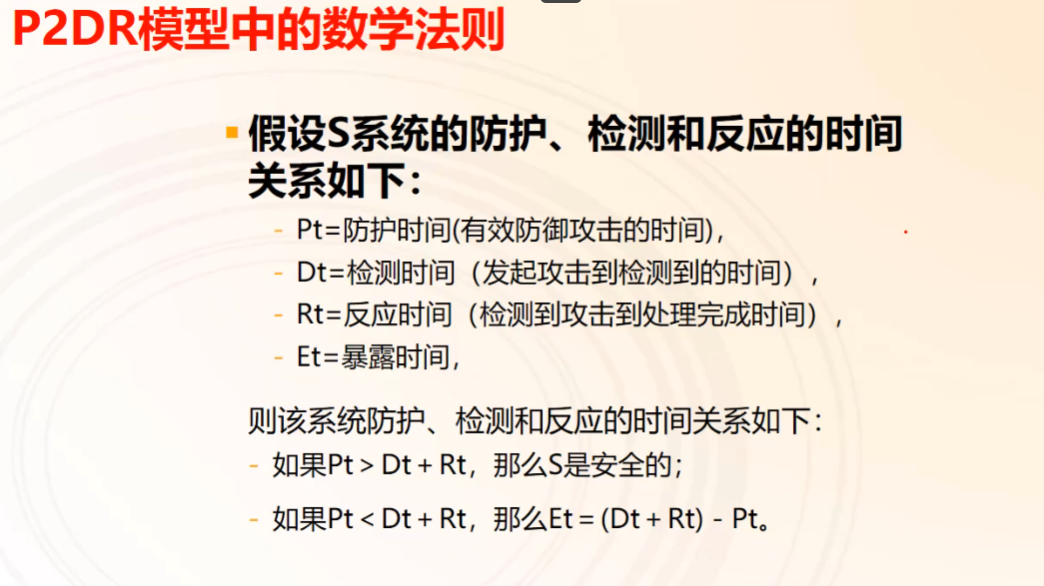

P2DR模型中的数学法则

依据P2DR模型构筑网络安全体系

- 在统一的安全策略的控制下

- 在综合运用防护工具基础上

- 利用检测工具测评网络系统的安全状态通过及时的响应措施将网络系统调整到风险最低的安全状态

再看P2DR

- 安全管理的持续性、安全策略的动态性

- 以时时监控网络活动、发现威胁和弱点来调整和填补网络漏洞

- 课测即可控

- 通过经常对网络系统的评估把系统风险点,及时弱化甚至堵塞系统的安全漏洞

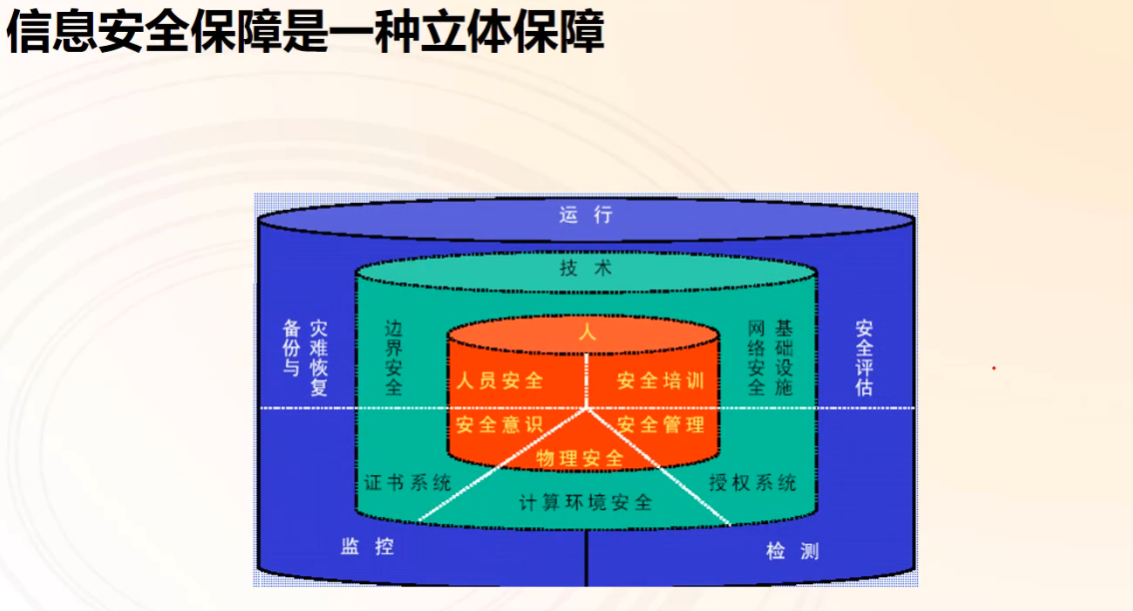

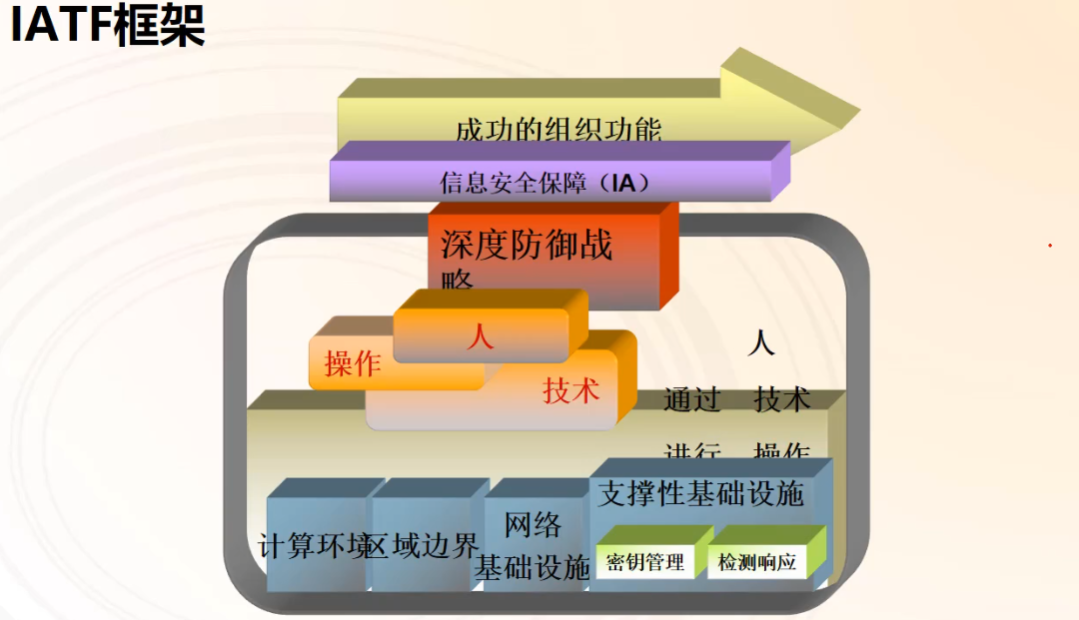

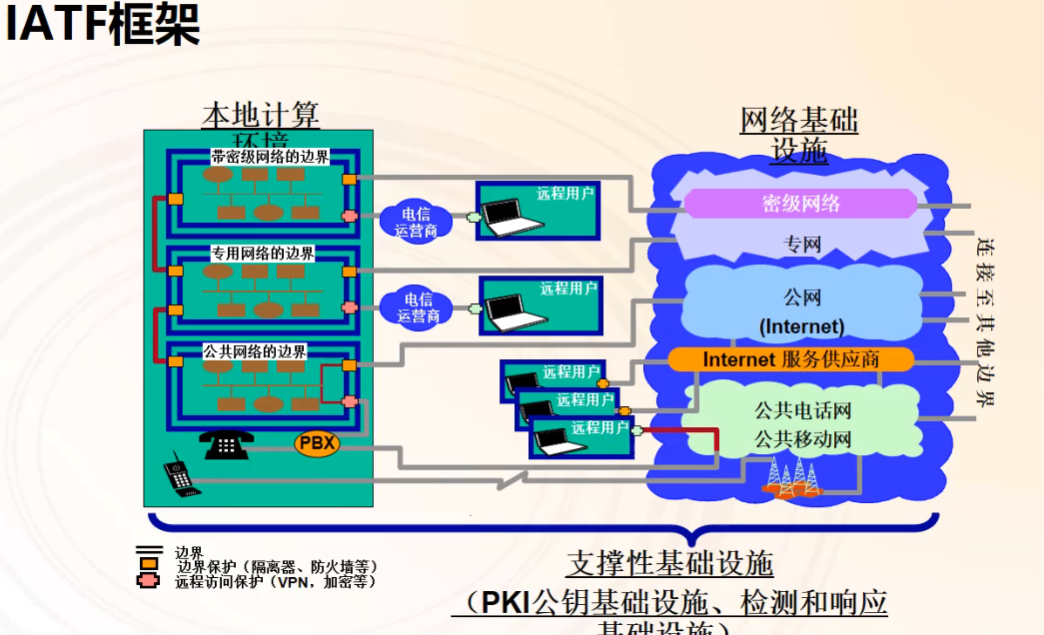

IATF- 深度防御保障模型

信息保障技术框架(Information assurance technology framework)

- IATF 强调 人、技术、操作这三个核心要素,从多种不同的角度对信息系统进行防护

- IATF关注四个信息安全保障领域(三保护一支撑)

- 本地计算机环境

- 区域边界(本地计算环境的外缘)

- 网路和基础设施

- 支撑性基础设施

- 在此基础上,对信息 信息系统就可以做到多层防护,实现组织的任务/业务运作。这样的防护被称为“深度防护战略”

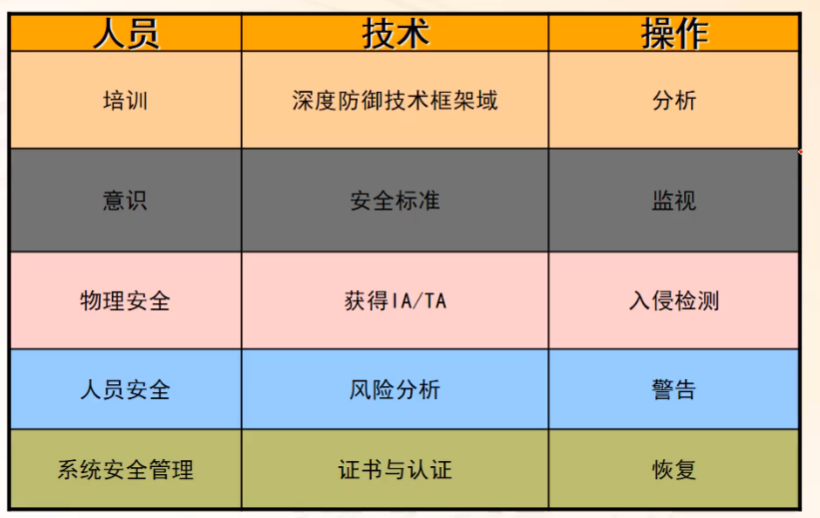

IATF 三要素

人(People)

信息保障体系的核心,是第一位的要素,同时也是最脆弱的。

基于这样的认识,安全管理在安全保障体系中愈显

重要,包括:

意识培训、组织管理、技术管理、操作管理

技术(Technology)

技术是实现信息保障的重要手段。

动态的技术体系:

防护、检测、响应、恢复

操作(Operation)

也叫运行,构成安全保障的主动防御体系。

是将各方面技术紧密结合在一起的主动的过程,包括

- 风险评估、安全监控、安全审计

- 跟踪告警、入侵检测、响应恢复

保护计算环境

目标:

使用信息保障技术确保数据在进人、离开或驻留客户机和服务器时具有保密性、完整性和可用性。

方法:

使用安全的操作系统,—使用安全的应用程序

—安全消息传递、安全浏览、文件保护等主机入侵检测

防病毒系统 主机脆弱性扫描 文件完整性保护

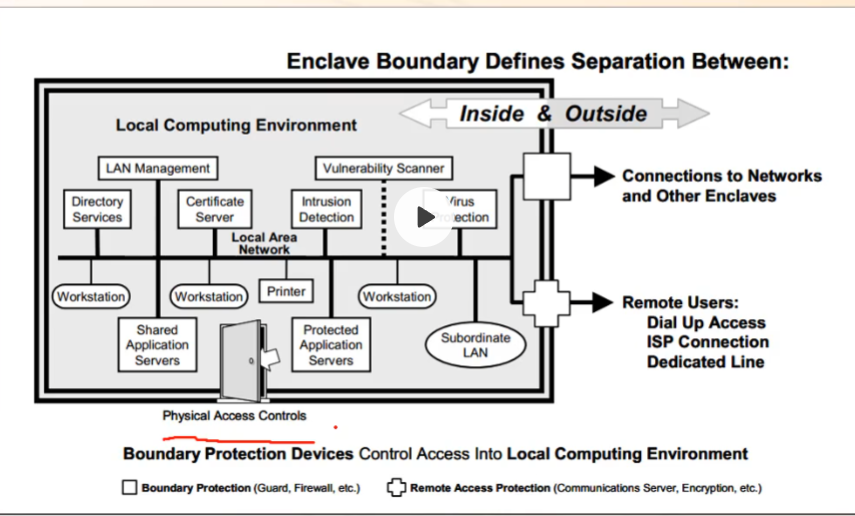

保护区域边界

- 什么是边界?

- “域”指由单一授权又通过专用或物理安全措施所控制的环境,包括物理环境和逻辑环境

- 区域的网络设备与其它网络设备的接入电被称为“区域边界”

- 目标

- 对进出某区域(物理区域或逻辑区域)的数据流进行有效的控制与监视。

- 方法:

- 病毒、恶意代码防御

- 防火墙

- 人侵检测

- 边界护卫

- 远程访问

- 多级别安全

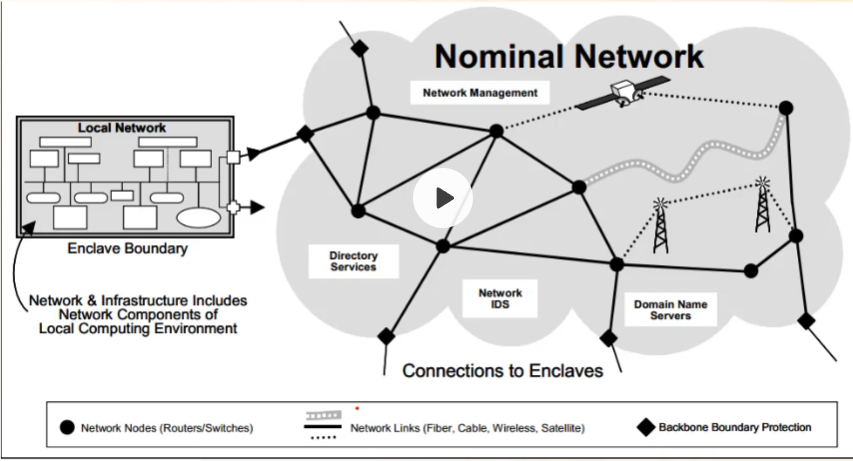

保护网络和基础设施

支撑性基础设施建设

- 目标:

为安全保障服务提供一套相互关联的活动与基础设施密钥管理功能

检测和响应功能

方法:

- 密钥管理 优先权管理 证书管理 入侵检测、 审计、配置 信息调查、收集

IATF 框架

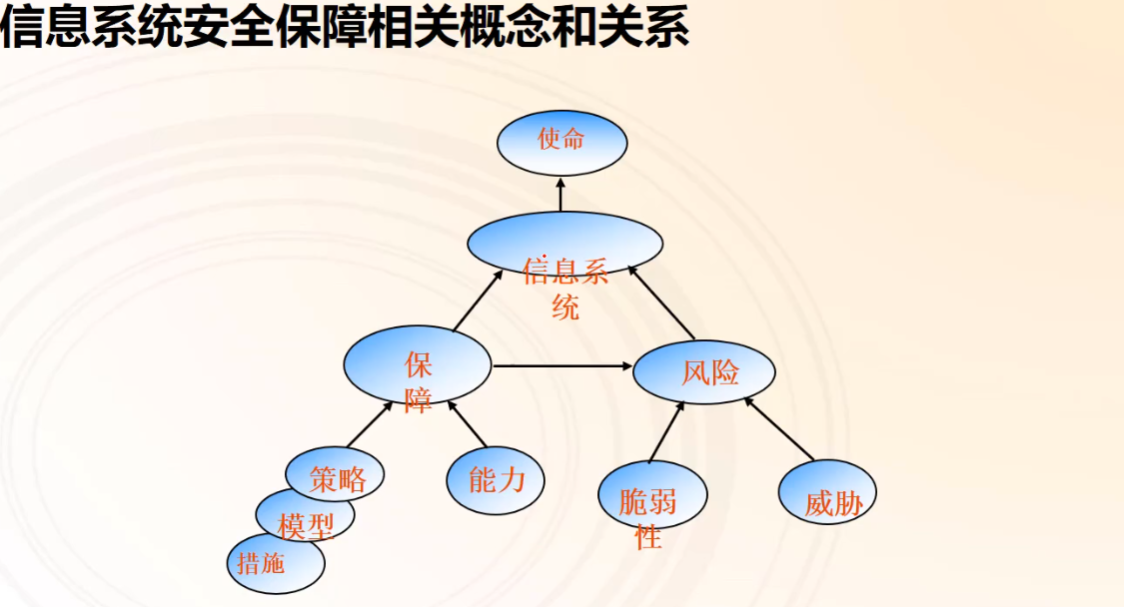

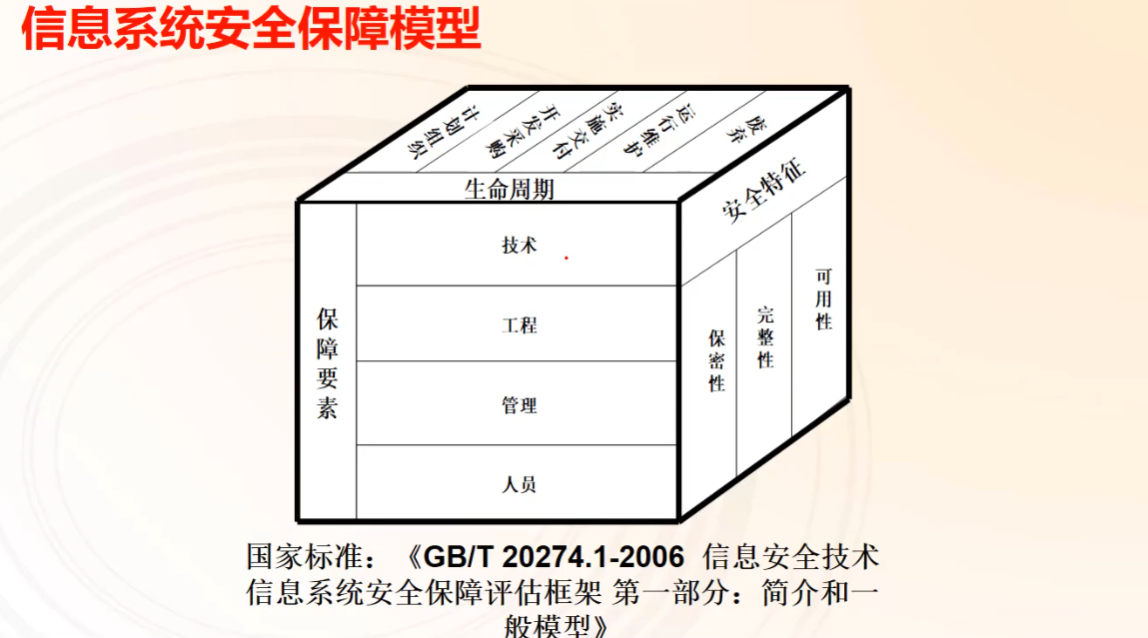

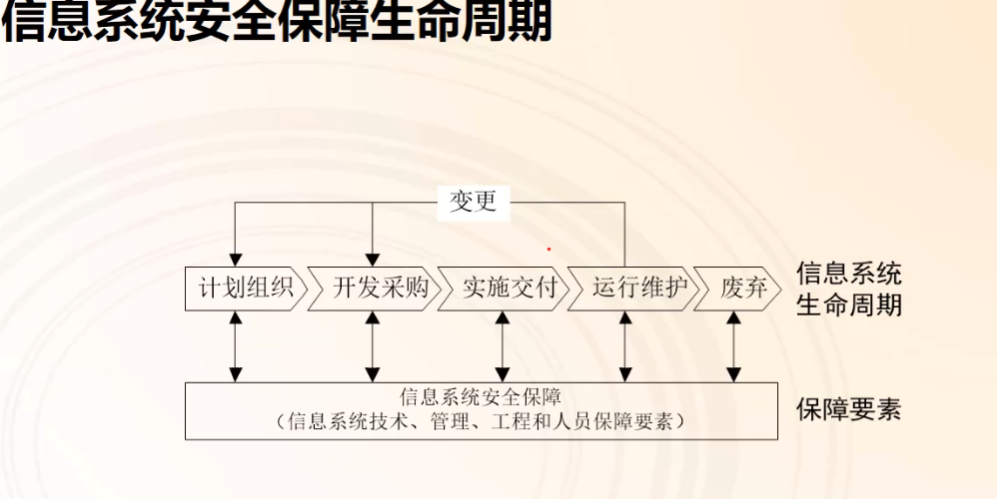

信息系统安全保障是在信息系统的整个生命周期中,从技术、管理、工程和人员等方面提出安全保障要求,确保信息系统的保密性、完整性和可用性,降低安全风险到可接受的程度,从而保障系统实现组织机构的使命。

信息系统安全保障相关概念和关系

信息系统安全保障模型

信息系统安全保障安全特征

信息系统安全保障生命周期

我国信息安全保障实战

国外信息安全保障体系的最新趋势

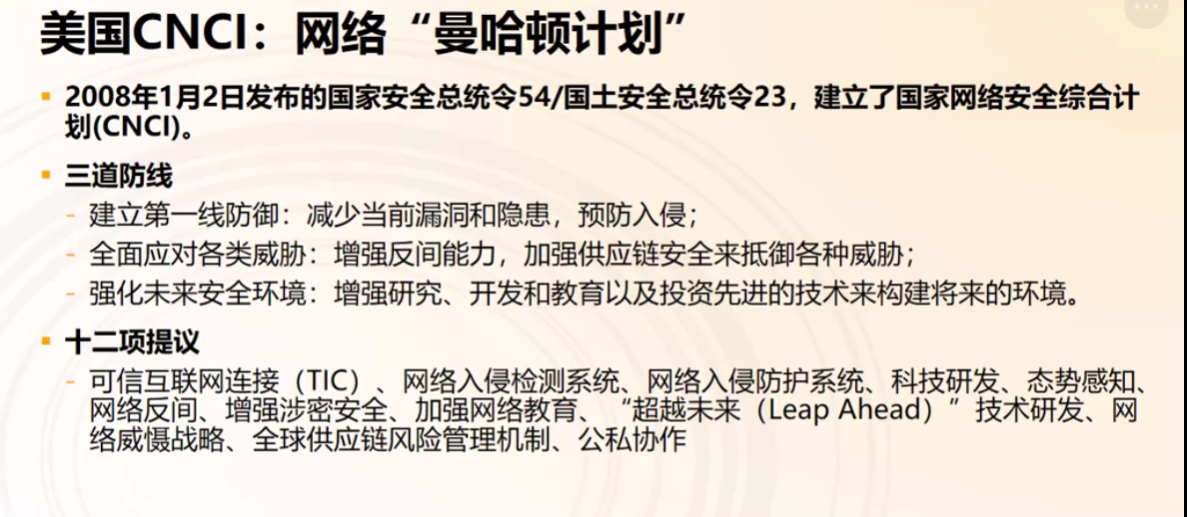

- 战略:发布网络安全战略、政策评估报告、推进计划等文件

- 组织:通过设立网络安全协调机构、设立协调官,强化集中领导和综合协调

- 军事:陆续成立网络战司令部,开展大规模攻防演练,招募网络战精英人才,加快军事网络和通信系统的升级改造,网络战成为热门话题

- 外交:信息安全问题的国际交流与对话增多,美欧盟友之间网络协同攻防倾向愈加明显,信息安全成为国际多边或双边谈判的实质性内容

- 科技:各国寻求走突破性跨越式发展路线推进技术创新,力求在科技发展上保持和占据优势地位

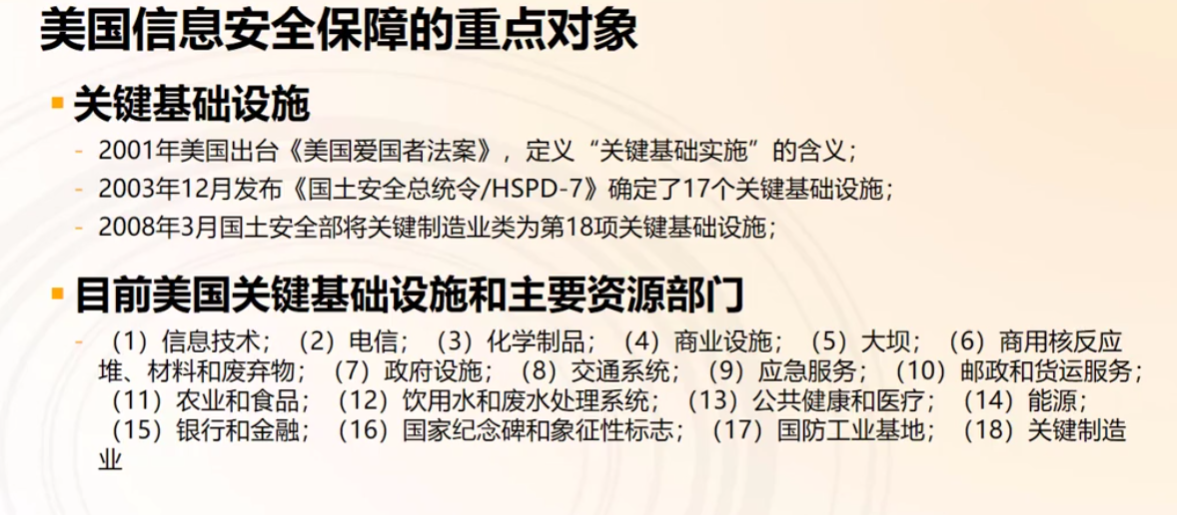

- 关键基础设施仍然是信息安全保障的最核心内容

基本做法

GB 17859

我国信息安全保障总体情况

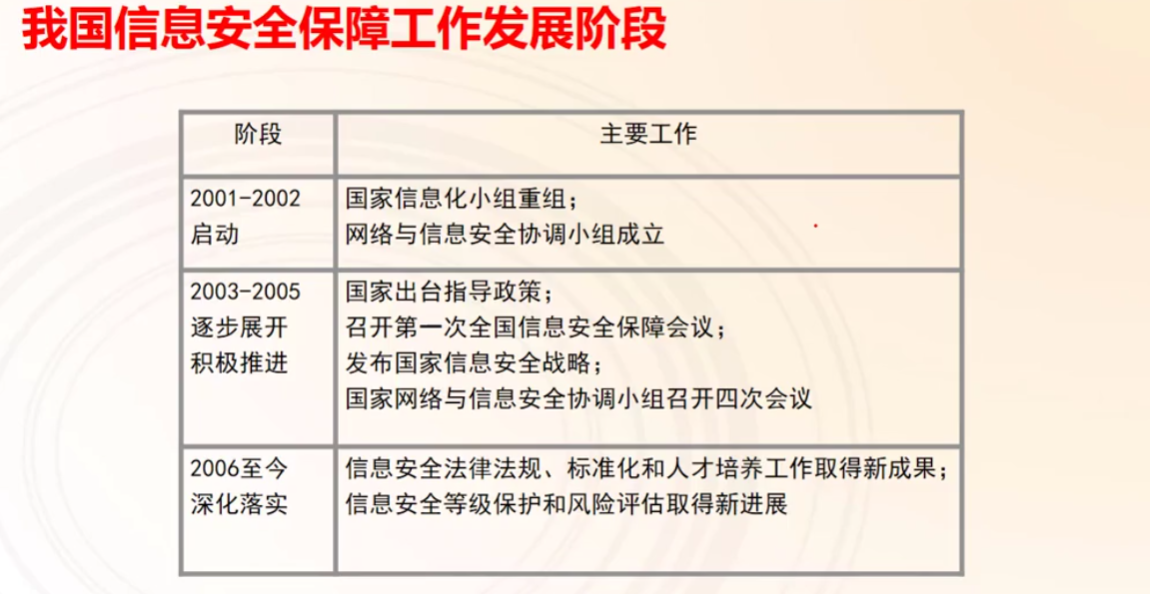

我国信息安全保障工作发展阶段

我国信息安全保障基本思路

我国信息安全保障目标

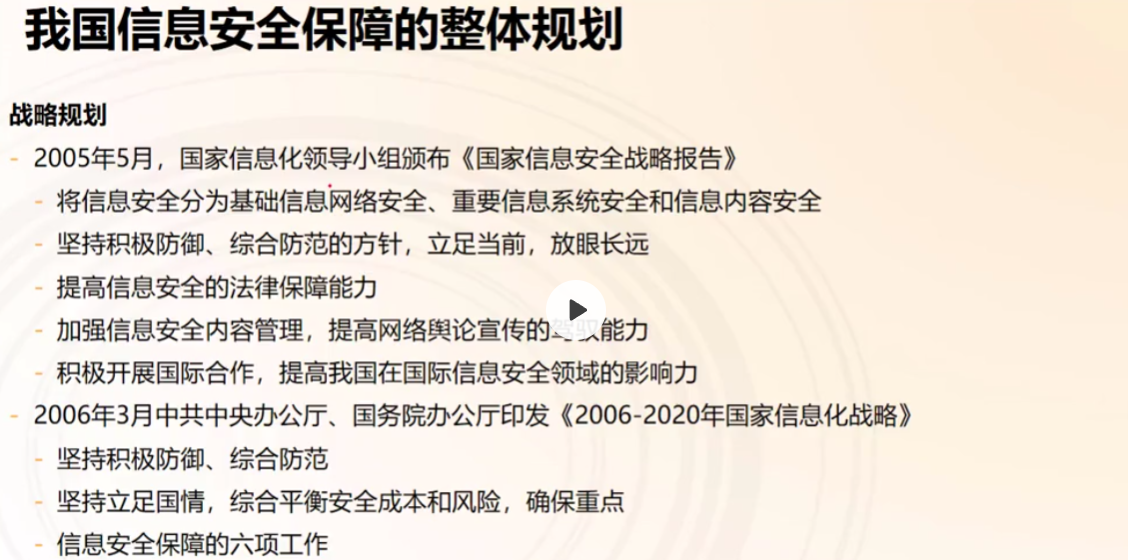

我国信息安全保障的整体规划

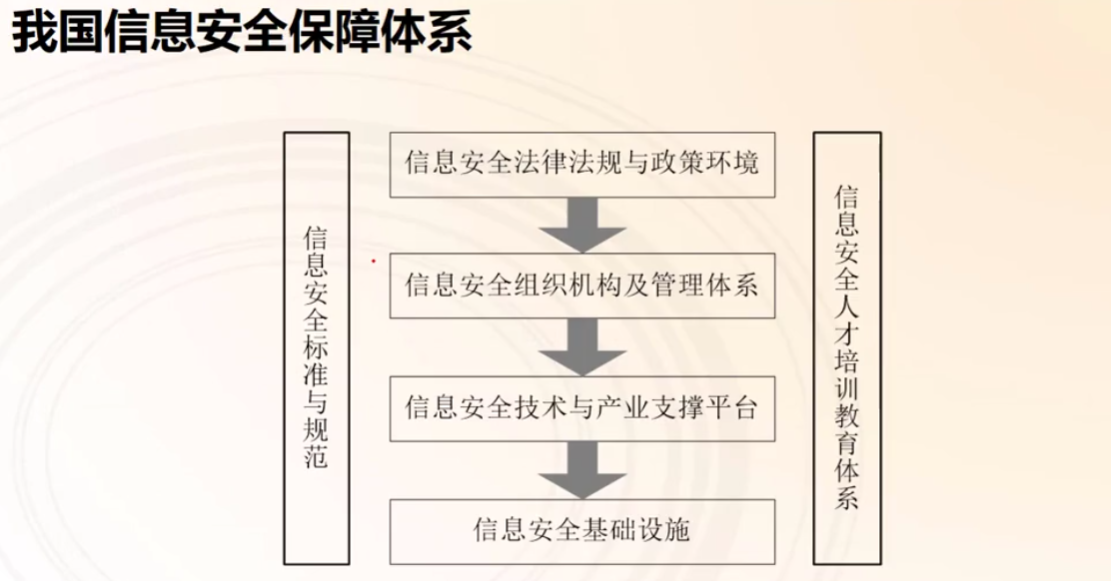

我国信息安全保障体系

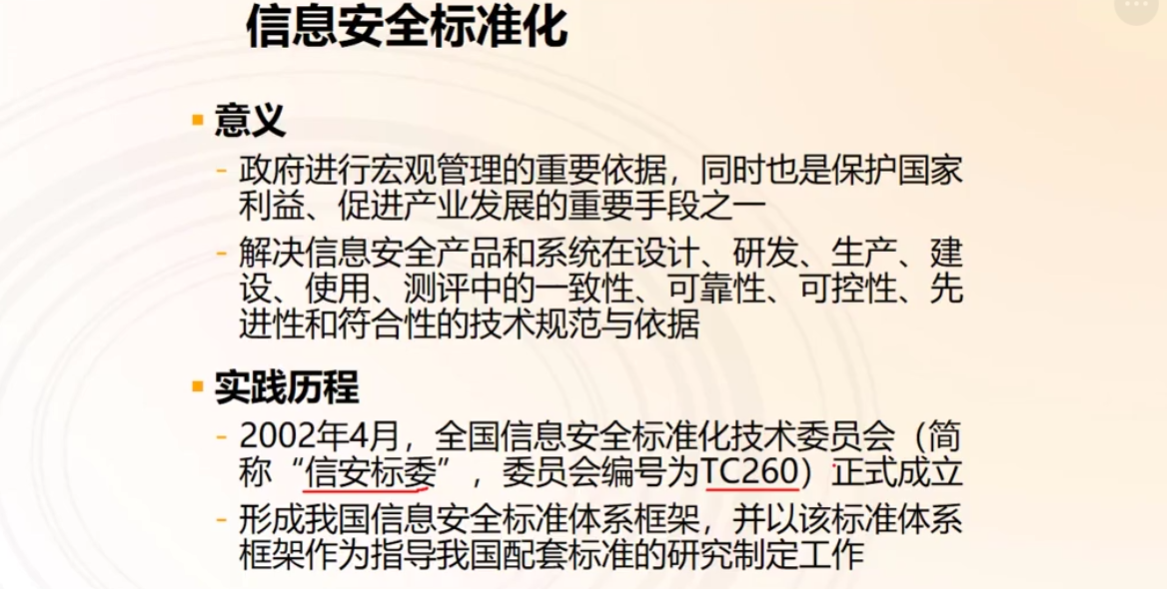

信息安全标准化 TC260

信息安全应急处理与信息通报

信息安全等级保护

信息安全风险评估

灾难恢复

人才队伍建设

为什么要提取信息安全需求

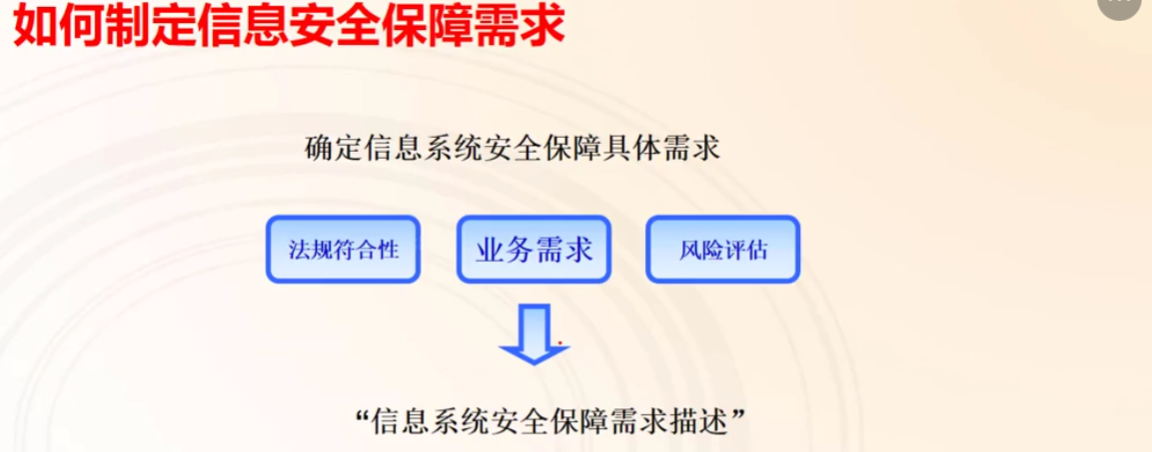

如何制定信息安全保障需求

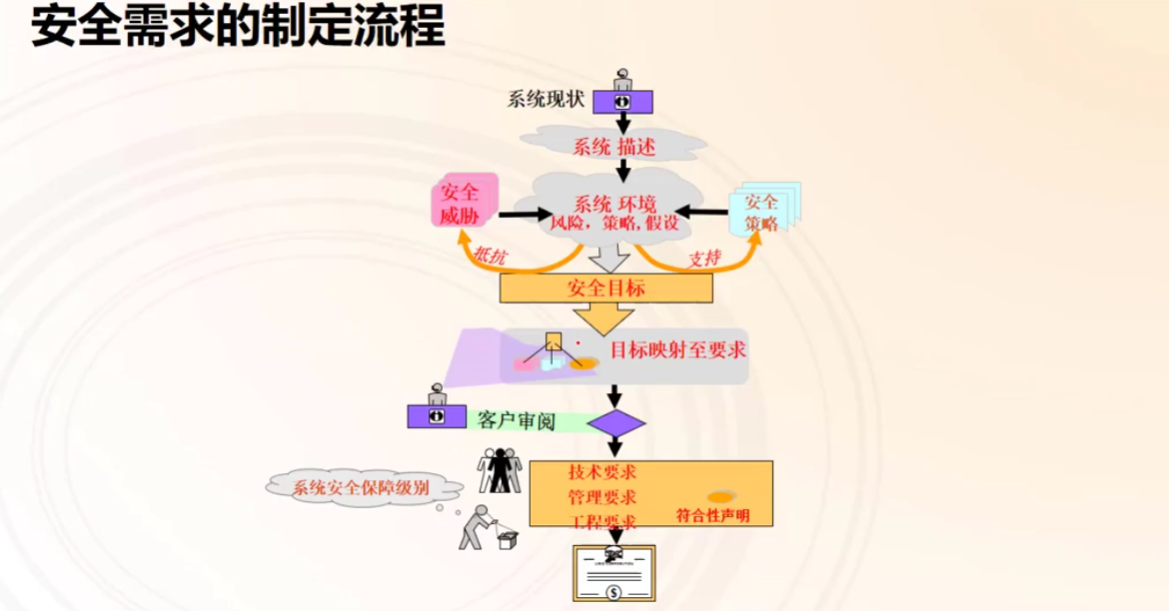

安全需求的指定流畅

信息安全评测

信息安全产品测评

信息系统安全评估的内容

信息系统安全测评标准

信息系统的安全保障能力成熟度级别

信息安全服务资质评估

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- iOS App的上架和版本更新流程

- 2024年需要重点关注的15种计算机病毒

- 文心一言 VS 讯飞星火 VS chatgpt (172)-- 算法导论13.3 1题

- C++之优先队列(priority_queue)

- Vue3 魔法:轻松删除响应式对象的属性

- 腾讯云老用户变身新用户的方法!

- ssm/php/node/python自由教学平台

- 使用Process Explorer/Process Hacker和Windbg高效排查软件高CPU占用问题

- C //练习 7-3 改写minprintf函数,使它能完成printf函数的更多功能。

- 代理模式