XXE利用的工作原理,利用方法及防御的案例讲解

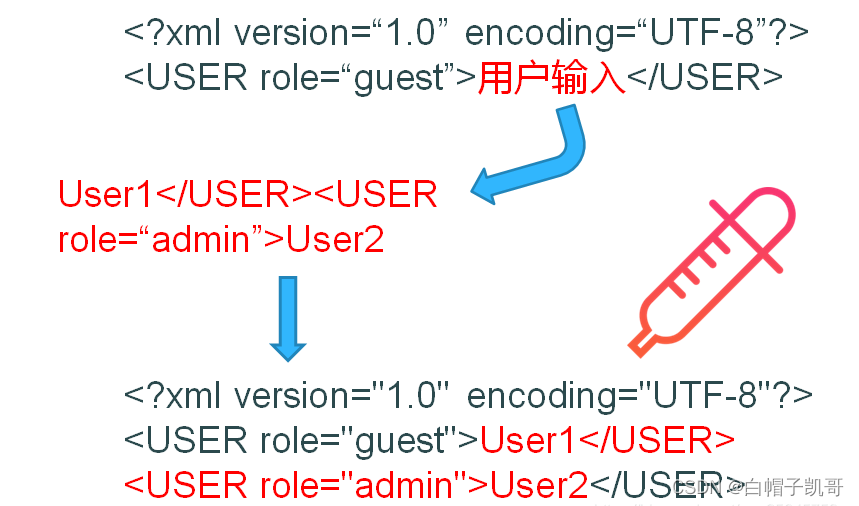

XXE(XML外部实体注入)利用是一种网络安全攻击手段,其中攻击者利用XML解析器处理外部实体的方式中的漏洞。这种攻击主要针对的是那些使用XML来处理数据的应用程序,尤其是当这些应用程序没有正确限制外部实体的处理时。通过XXE利用,攻击者可以实现各种恶意目的,包括访问服务器上的文件、发起服务器端请求伪造(SSRF)攻击,甚至可能在某些情况下导致远程代码执行。

XXE利用的工作原理

-

外部实体的定义和使用:

- 在XML文档中,攻击者定义一个外部实体,指向一个外部资源(如文件、URL等)。

- 当XML解析器处理这个文档时,它会尝试加载并包含这个外部实体引用的内容。

-

利用XML解析器的行为:

- 某些XML解析器默认会解析外部实体,攻击者利用这一点来访问或操作系统资源。

- 某些XML解析器默认会解析外部实体,攻击者利用这一点来访问或操作系统资源。

常见的XXE利用方法

-

读取本地文件:通过定义指向本地文件系统的外部实体,攻击者可以读取服务器上的敏感文件。

<!DOCTYPE test [ <!ENTITY xxe SYSTEM "file:///etc/passwd"> ]> <data>&xxe;</data> -

服务器端请求伪造:通过使外部实体指向内部系统的URL,攻击者可以发起对内部服务的请求。

<!DOCTYPE test [ <!ENTITY xxe SYSTEM "http://internal-service/"> ]> <data>&xxe;</data> -

拒绝服务攻击:通过创建大量的实体引用或指向大型文件的实体,攻击者可以耗尽服务器资源。

防御措施

- 禁用外部实体:在XML解析器中禁用或严格限制外部实体的处理。

- 安全配置XML解析器:配置XML解析器以忽略外部DTD和实体。

- 输入验证:对所有接收的XML数据进行严格的输入验证。

- 错误处理:正确管理错误响应,以防泄露敏感信息。

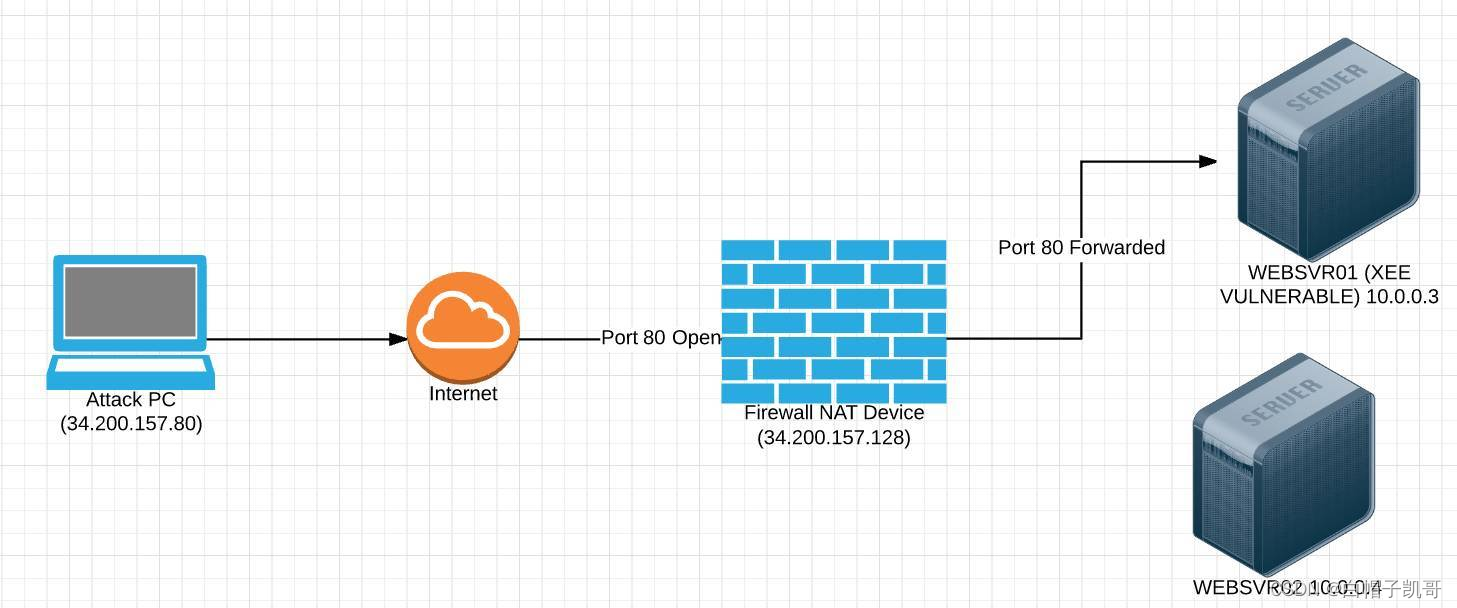

实例1:盲式XXE利用

-

利用:当攻击者无法直接看到应用程序响应的情况下,可以利用盲式XXE攻击。例如,攻击者可能定义一个外部实体,指向一个由攻击者控制的服务器。当应用程序尝试解析这个实体时,它会向攻击者的服务器发送HTTP请求,泄露信息如应用服务器的IP地址。

-

防御:禁用外部实体的解析和限制出站数据流量。确保应用程序配置不允许外部实体加载,同时监控和限制可能的出站网络请求。

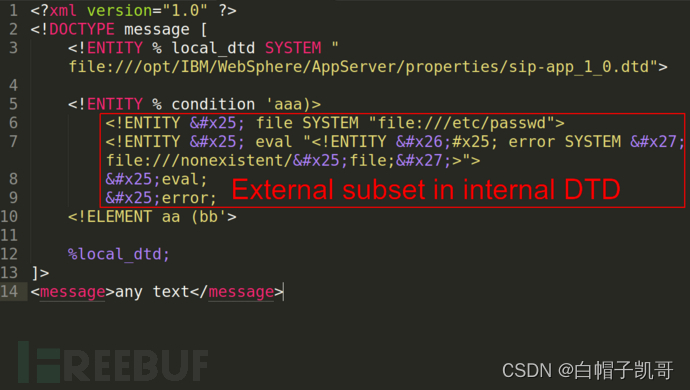

实例2:利用XML参数实体

-

利用:攻击者可以通过定义XML参数实体来绕过一些基本的XXE防御措施。例如,攻击者可能在DOCTYPE声明中定义一个参数实体,然后在整个文档中多次使用它,这可能导致资源耗尽和拒绝服务攻击。

-

防御:除了禁用外部实体,还需要禁用DTD(文档类型定义)。这可以通过在XML解析器中禁用DTD或配置XML解析器来仅允许安全的XML特性来实现。

实例3:XXE通过文件上传

-

利用:在某些应用中,攻击者可以上传XML文件,如在Web应用的文件上传功能中。攻击者可能上传包含恶意XXE负载的XML文件,以此读取服务器上的文件或进行内部网络探测。

-

防御:对于接受XML输入的所有端点进行严格的输入验证。在处理上传的XML文件之前,确保应用程序严格限制了外部实体的解析。同时,对上传的文件进行内容检查,确保它们不包含潜在危险的内容。

防御XXE攻击需要综合的安全策略,包括严格的输入验证、安全配置的XML解析器以及对外部和内部网络流量的监控。由于攻击者可能会利用各种高级技术来绕过基本防御,因此必须在应用程序中实施多层防御措施。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 自学黑客(网络安全)技术——2024最新

- 【JavaWeb后端开发-第五章(1)】Mybatis入门基础

- 【C++PCL】点云处理SAC-IA配准

- CMake在静态库中链接静态库

- 无魔搭+ 函数计算: 一键部署,缩短大模型选型到生产的距离

- 世邦通信 SPON IP网络对讲广播系统uploadjson.php任意文件上传漏洞

- 幻兽帕鲁Docker服务端搭建

- 三维软件学习推荐

- 小程序时代,如何从零开始打造家居展示咨询平台

- 9:00面试,9:05就出来了,问的问题有点变态。。。