Windows提权方法

简介

内网提权,本意为通过某些服务的漏洞,从而获取到该服务器的shell,进而内网渗透,最终从普通用户变成超级管理员的一个过程

以下是一些常见的内网提权原理和方法:

-

横向移动:攻击者通过在内网中的一台受感染主机上获得访问权限后,使用各种手段尝试在内网中横向移动,即扩展到其他主机或网络中的其他子网。常见的横向移动技术包括使用弱密码、利用已知的漏洞、使用内网钓鱼等。

-

密码破解:攻击者可能尝试使用暴力破解或字典攻击等方法,利用弱密码或未更改默认密码的系统账户登录其他主机。一旦攻击者获得高权限账户的密码,便可提升自身权限。

-

系统漏洞利用:攻击者可能利用已知的系统漏洞,例如操作系统、应用程序或服务中的漏洞,以获得更高的权限。这些漏洞可以用于提升攻击者的权限或在受影响的系统上执行恶意代码。

提权环境

win7虚拟机

前提条件

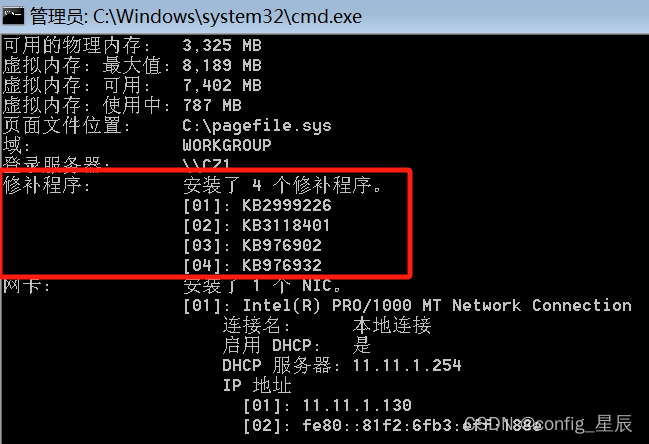

可以获取目标当前systeminfo信息,获取目标的系统补丁情况

为什么要获取补丁信息?

- 为了查看是否安装提权漏洞相关的补丁,如果安装了,就无法进行提权操作

接下来就可去Microsoft官网进行搜索历史漏洞,查找可通过提权的漏洞编号进行提权

提权步骤

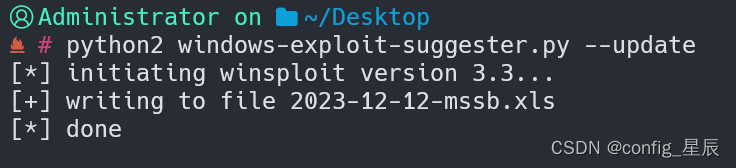

- 可以通过脚本对微软的漏洞官网进行收集,这里用到

windows-exploit-suggester脚本,下载地址 - 运行命令

python2 windows-exploit-suggester.py --update进行批量收集

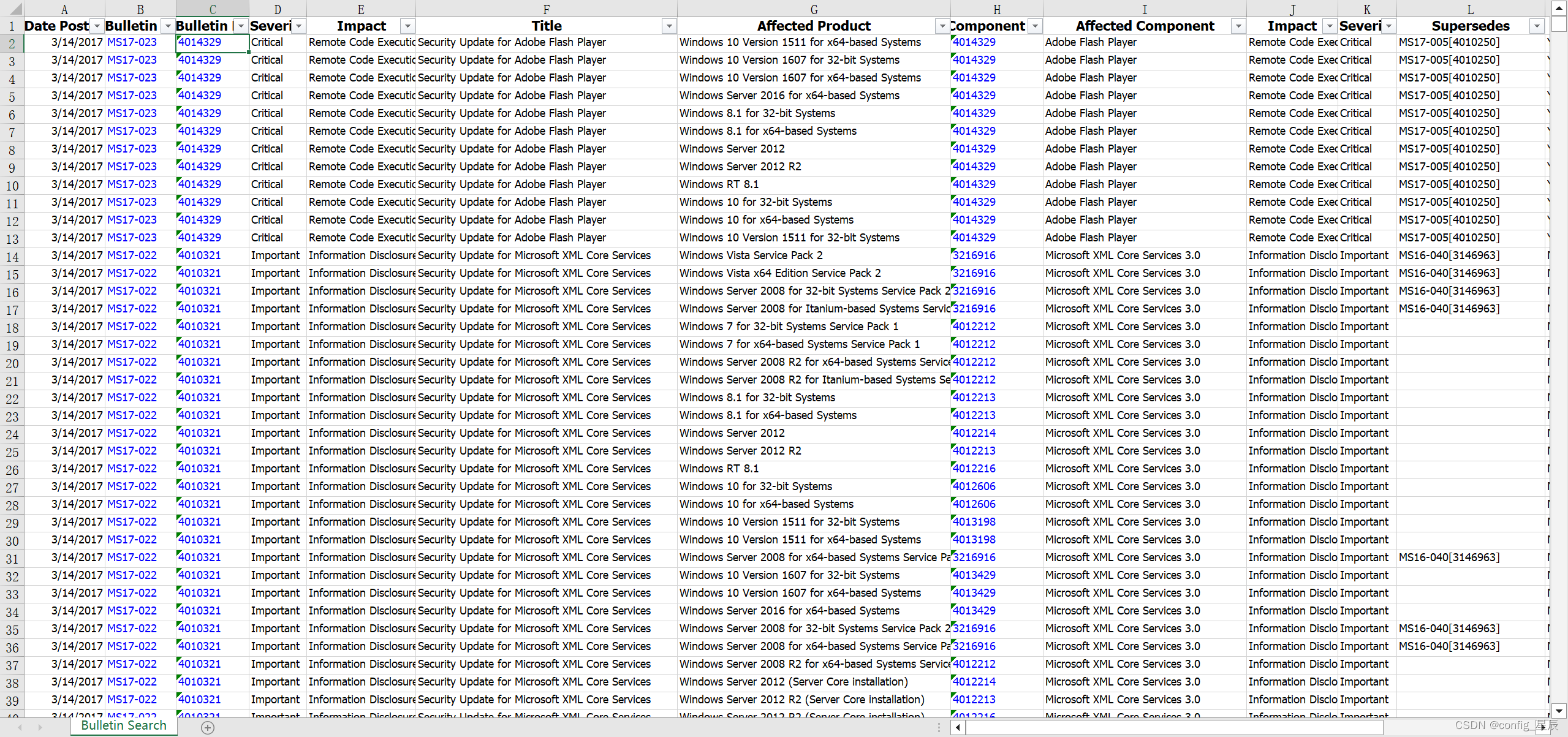

收集到的内容以.xls文件形式导出

-

将目标的

systeminfo信息导出成1.txt文件,因为复制粘贴可能会出现乱码情况

-

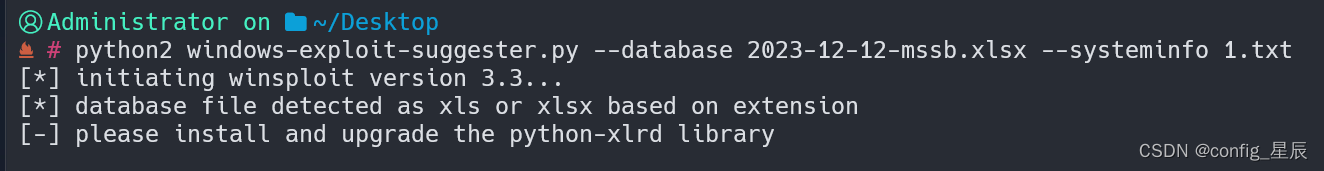

使用命令,批量扫描可进行利用的漏洞

python2 windows-exploit-suggester.py --database 2023-12-12-mssb.xls --systeminfo 1.txt -

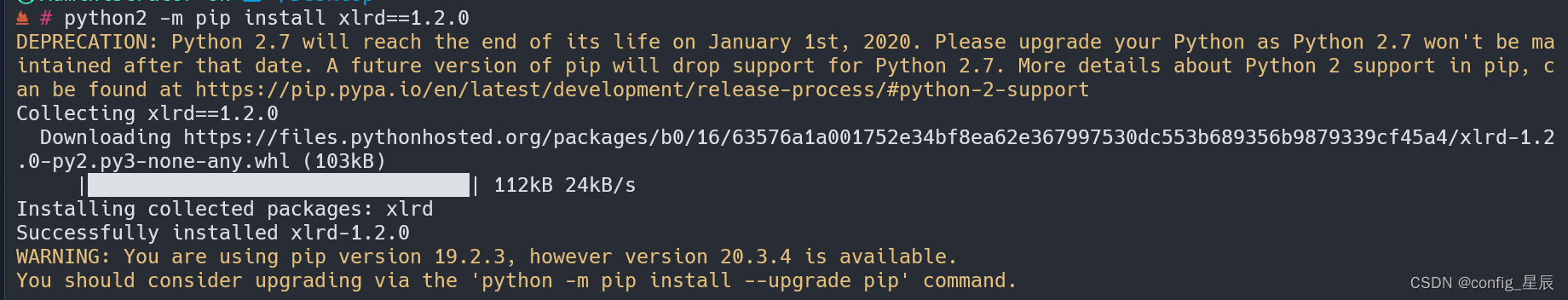

使用命令后会报错,因为python-xlrd版本太高,需要降低该模块的版本

使用命令python2 -m pip install xlrd==1.2.0

-

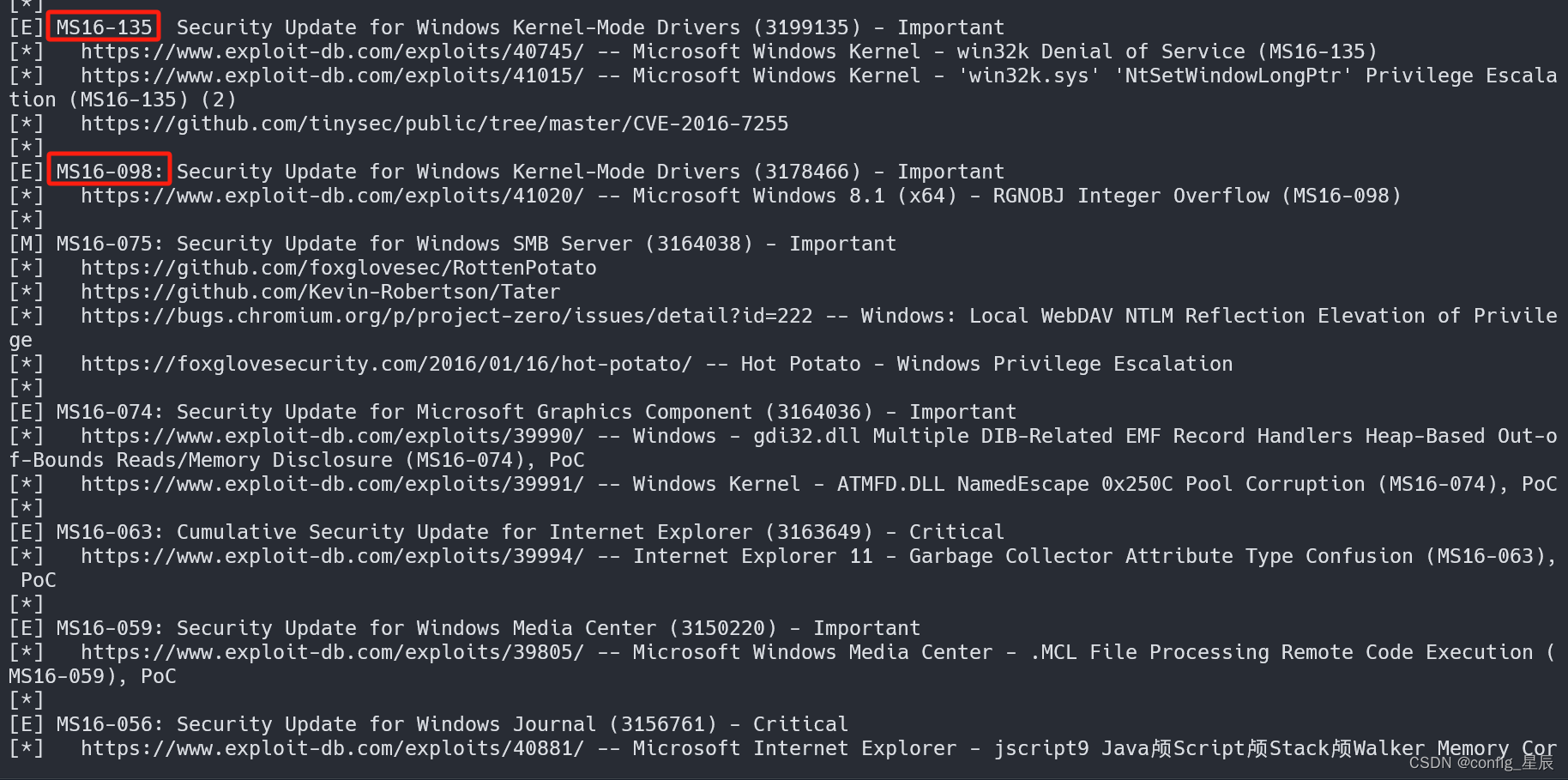

重新扫描,获取到可利用漏洞信息

-

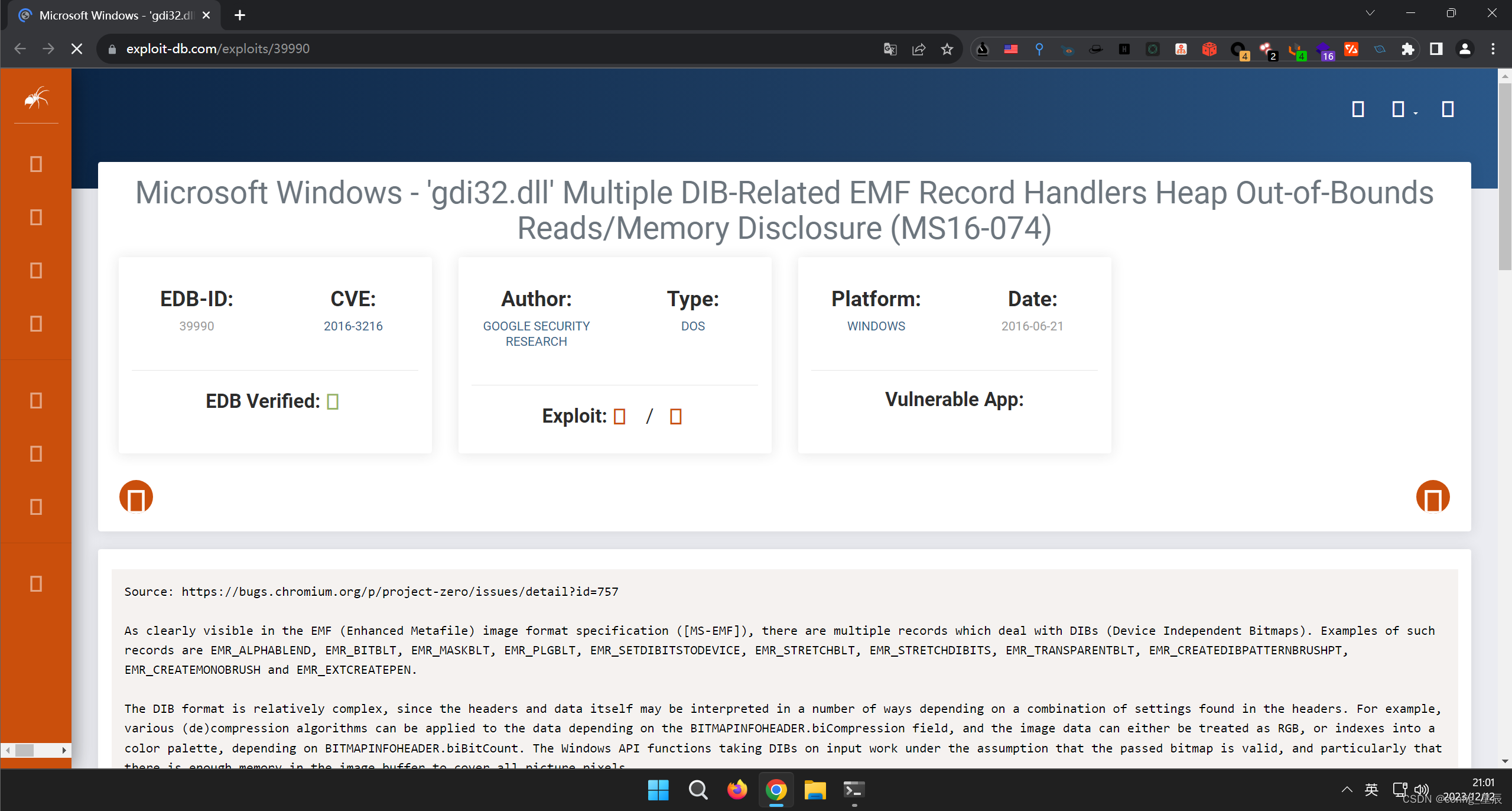

需要在官网下载exp进行利用,漏洞编号下的地址就是exp地址

-

直接在仓库中下载对应的exp

https://github.com/SecWiki/windows-kernel-exploits

注:直接下载exp会报毒,不是免杀版本

选择MS16-032版本漏洞

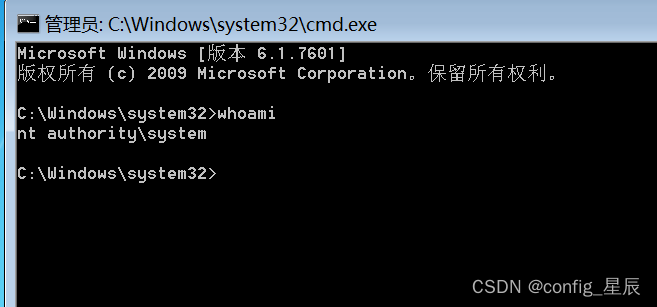

下载到目标机上,双击运行 -

直接获取system权限

注:这里需要一个同网段的机器开启了3389端口,并获取该主机的远程桌面服务,将木马上传到该主机上,使用python3 -m http.server 80开启web服务,让攻击机访问下载木马,才能执行

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Enhance PDF Document Reviews Crack

- ROS MoveIt!

- 1836_emacs显示空白字符

- 项目常用第三方API接口,免费推荐

- STM32+Codesys工业软件PLC解决方案

- 华为OD机试 - 字符串拼接(Java & JS & Python & C)

- 模型评估:余弦距离的应用

- Python列表数据处理全攻略(六):常用内置方法轻松掌握

- 2024年1月7日学习总结

- MYSQL06高级_为什么使用索引、优缺点、索引的设计、方案、聚簇索引、联合索引、注意事项