BaiJiaCms 漏洞挖掘

发布时间:2024年01月20日

今天来和大家讲一下baijiacms的漏洞挖掘,小编一般都是黑盒测试,没有对其代码审计,(等小编把常见的漏洞都了解一下在进行代码审计)

????????????????????????

1.存储型XSS

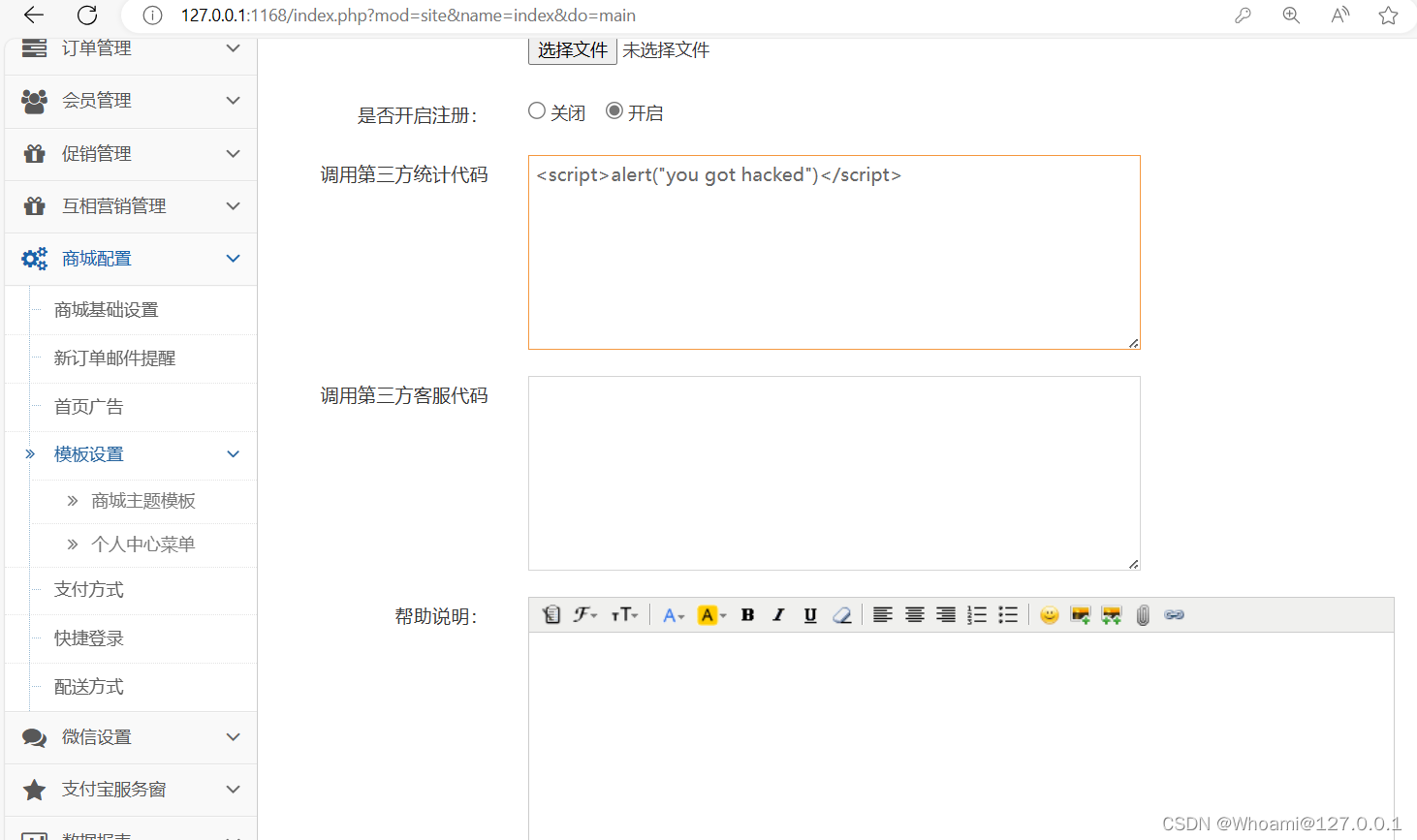

首先需要进入管理员账号

找到一个“调用第三方统计代码”的方框,猜测其能执行代码,那就输入xss的poc

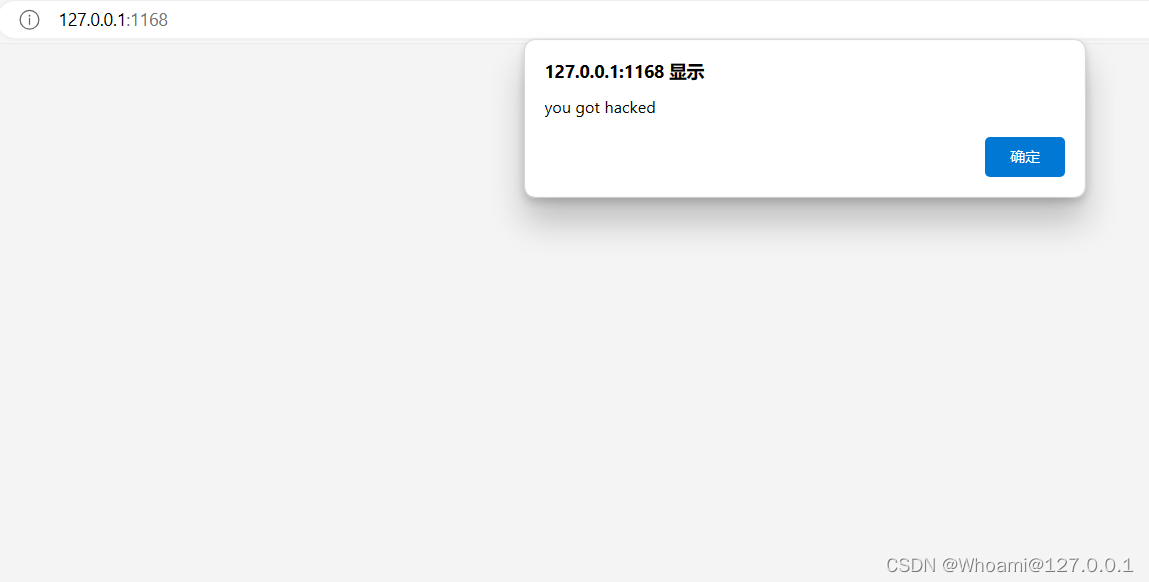

然后当我们访问的时候就会发现, 这里存在XSS😊😊😊

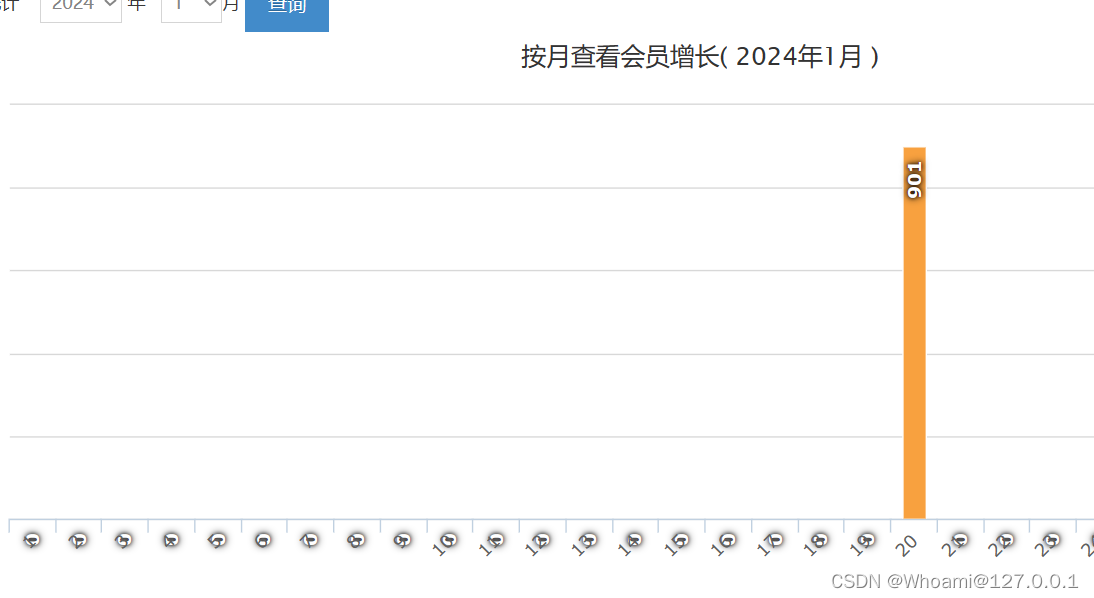

2.用户批量注册

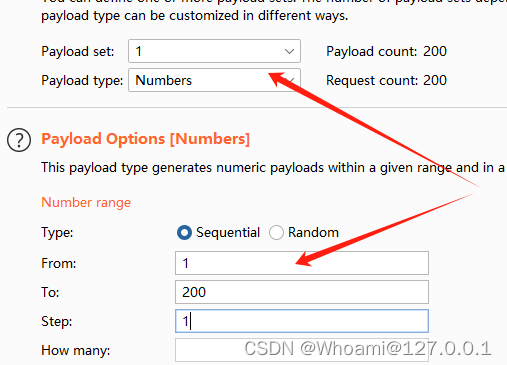

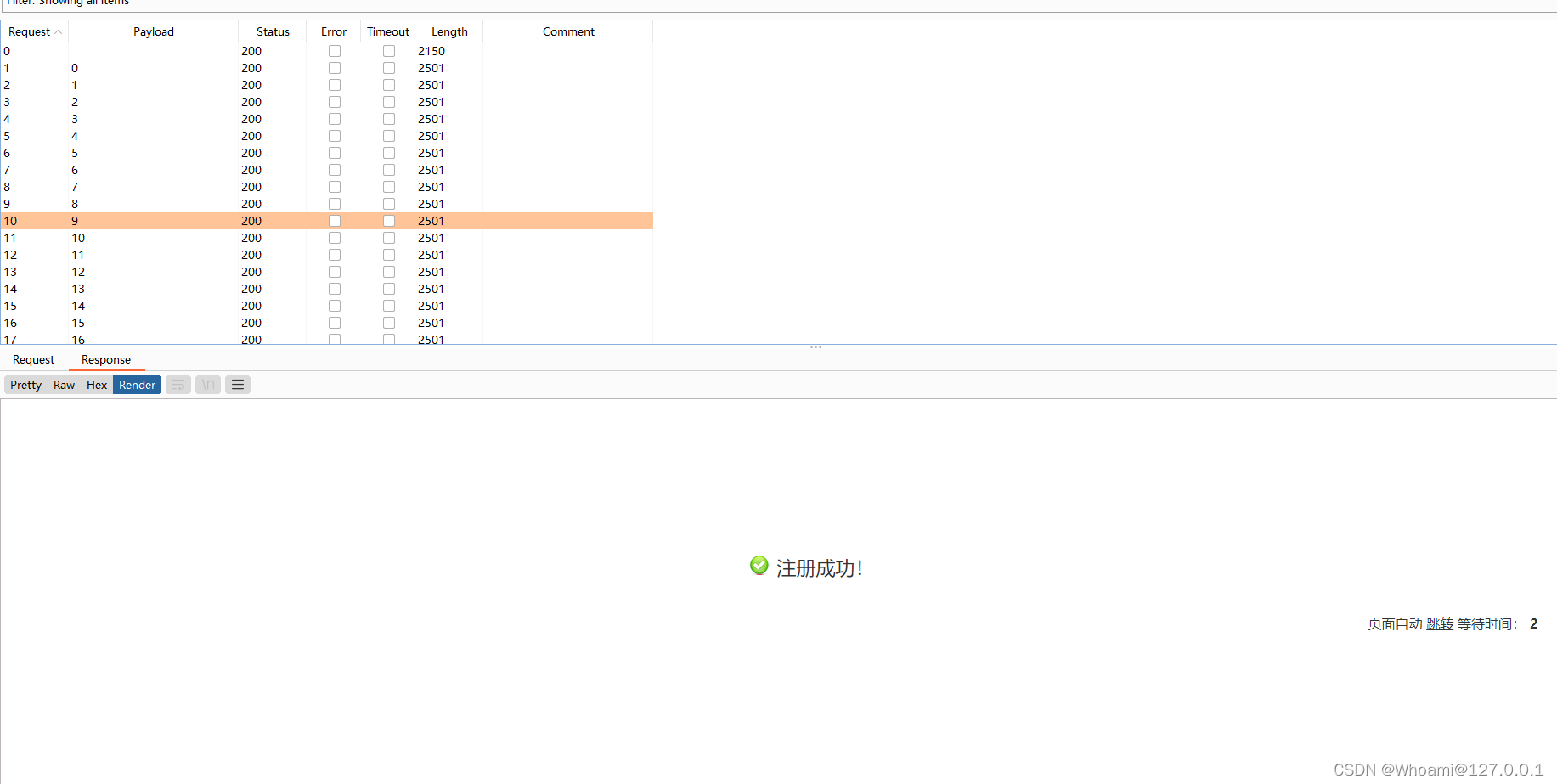

我们在客户端的注册用户处可以发现,他是没有对注册用户使用验证码的!!那我们就可以进行用户批量注册测试

? ??

当然了,我只测试了几百组数据,(存在就行)到时候管理员看见还以为自己网站上热搜了呢hh

??????????????????????????????????????????????????????????????????????????????????????????????????

3.SQL注入

发现了,可能每个cms不一定都有文件上传,业务逻辑,或者支付漏洞,但是

它们一定存在SQl注入!!!!!!(我还没学,下周就学)

4.远程文件上传

小编我看了这个靶场的很多的报告都说是有这个漏洞,但是不知道是不是配置问题,他一直给我报这个错误? ? ?do_file no this method

除了这个,我也拿管理员的号测试过普通的本地文件上传,但是发现都是白名单,找不到文件包含,实话实说,离开了upload-labs靶场之后,已经很久没有看见蚁剑的身影了,都防的死死的

? 毕竟这种高危漏洞,还是比较少见

? 毕竟这种高危漏洞,还是比较少见

文章来源:https://blog.csdn.net/huohaowen/article/details/135719754

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 肯尼斯·里科《C和指针》第9章 字符串、字符和字节(1)

- Java应用崩溃的排查流程

- 前端开发中需要注意的CSS命名规则以及书写顺序

- oracle ORA-01704: string literal too long ORACLE数据库clob类型

- 网安入门11-文件上传(前后端绕过,变形马图片马)

- SSH是什么?有什么使用场景。

- 解决Git添加.gitignore文件后不生效的问题

- 11、NumPy 花式索引与索引技巧

- python下常用的爬虫模块

- 知识付费平台选择指南:如何找到最适合你的学习平台?