中等企业规模组网与应用 | 2万字长文详解实训项目

目录

?🍃作者介绍:双非本科大三网络工程专业在读,阿里云专家博主,专注于Java领域学习,擅长web应用开发、数据结构和算法,初步涉猎Python人工智能开发和前端开发。

🦅主页:@逐梦苍穹

📕本文CSDN 年度征文活动,2023以一场跨年的实训结束了🦅

🍔您的一键三连,是我创作的最大动力🌹

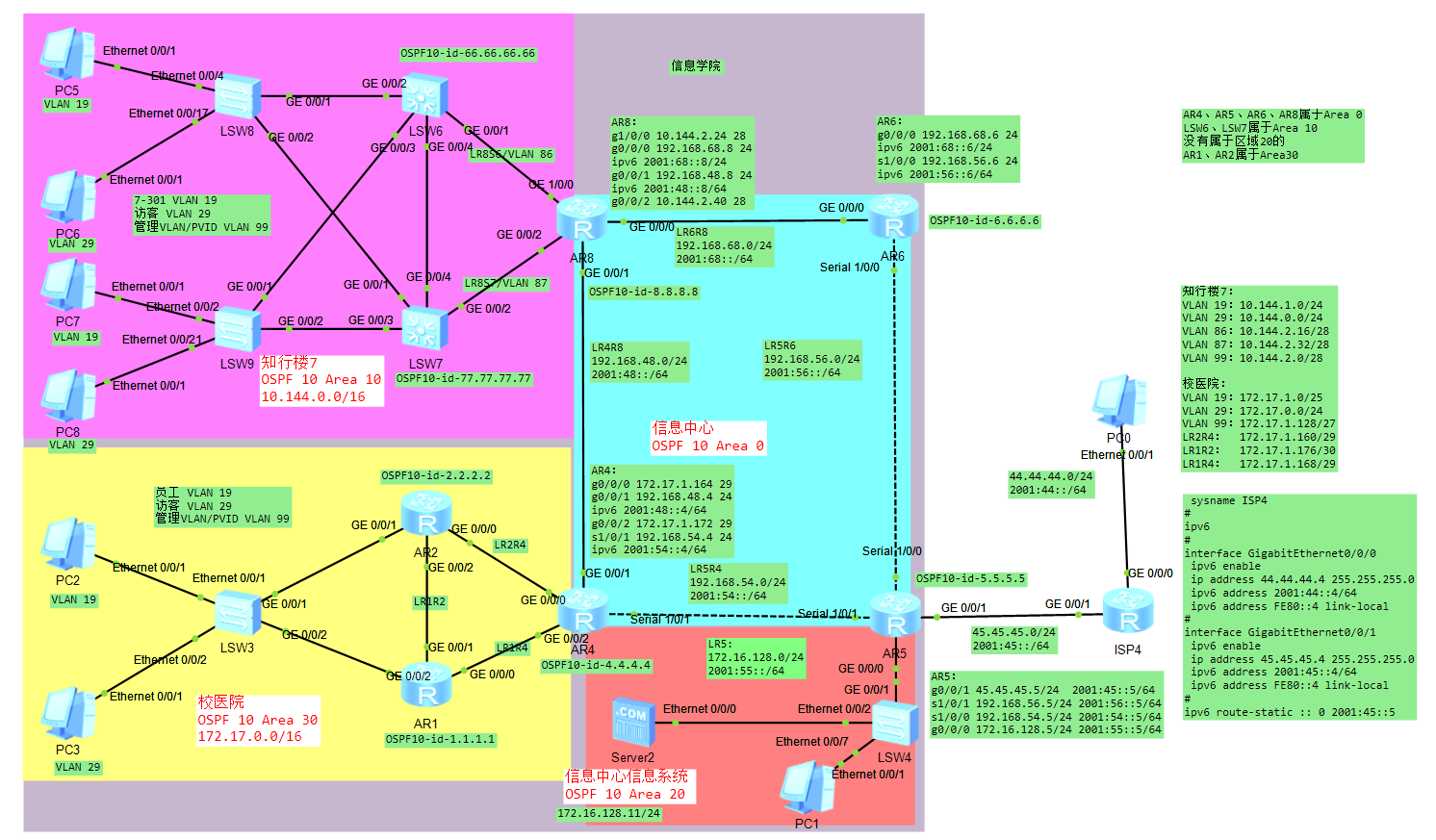

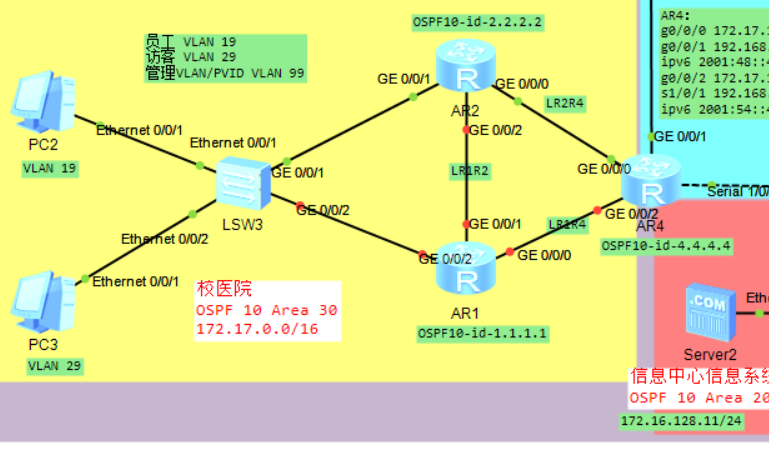

1、实训拓扑图

2、实训内容简介

(一):制作设备的物理连接表,完成一些基本配置。

(二):完成IP地址网络规划及相关配置。

(三):完成VLAN的配置。

(四):主要是完成VRRP和DHCP配置。

(五):主要是端口安全和STP配置。

(六):根据网络规划,完成静态路由的配置。

(七):根据规划和要求,完成动态路由协议OSPF的配置。

(八):根据要求,完成NAT的配置。

(九):根据要求,完成ACL的配置。

(十):根据要求,完成WAN的配置。

(十一):根据要求,完成IPv6的配置。

(十二):完成上述所有配置,检验是否达成目标,排除可能出现的故障。

3、详细实训过程

3.1、网络设备物理连接表

| 源设备所在区域 | 源设备名称 | 设备接口 | 目标设备所在区域 | 目标设备名称 | 设备接口 |

|---|---|---|---|---|---|

| 信息中心 | AR5 | G0/0/1 | ISP | / | / |

| S1/0/1 | 信息中心 | AR4 | S1/0/1 | ||

| S1/0/0 | 信息中心 | AR6 | S1/0/0 | ||

| G0/0/0 | 信息中心信息系统 | LSW4 | G0/0/1 | ||

| AR4 | S1/0/0 | 信息中心 | AR8 | S3/0/1 | |

| S1/0/1 | 信息中心 | AR5 | S1/0/1 | ||

| G0/0/0 | 校医院 | AR2 | G0/0/0 | ||

| G0/0/2 | 校医院 | AR1 | G0/0/0 | ||

| AR6 | G0/0/0 | 信息中心 | AR8 | G0/0/0 | |

| S1/0/0 | 信息中心 | AR5 | S1/0/0 | ||

| AR8 | G0/0/0 | 信息中心 | AR6 | G0/0/0 | |

| S3/0/1 | 信息中心 | AR4 | S1/0/0 | ||

| G1/0/0 | 知行楼7 | LSW6 | G0/0/1 | ||

| G0/0/2 | 知行楼7 | LSW7 | G0/0/2 | ||

| ISP | ISP4 | G0/0/1 | 信息中心 | AR5 | G0/0/1 |

| G0/0/0 | ISP | PC0 | E0/0/1 | ||

| 信息中心信息系统 | LSW4 | G0/0/1 | 信息中心 | AR5 | G0/0/0 |

| E0/0/2 | 信息中心信息系统 | Server2 | E0/0/0 | ||

| E0/0/7 | 信息中心信息系统 | PC1 | E0/0/1 | ||

| Server2 | E0/0/0 | 信息中心信息系统 | LSW4 | E0/0/2 | |

| PC1 | E0/0/1 | 信息中心信息系统 | LSW4 | E0/0/7 | |

| 知行楼7 | LSW6 | G0/0/1 | 知行楼7 | AR8 | G1/0/0 |

| G0/0/2 | 知行楼7 | LSW8 | G0/0/1 | ||

| G0/0/3 | 知行楼7 | LSW9 | G0/0/1 | ||

| G0/0/4 | 知行楼7 | LSW7 | G0/0/4 | ||

| LSW7 | G0/0/1 | 知行楼7 | LSW8 | G0/0/2 | |

| G0/0/2 | 知行楼7 | AR8 | G0/0/2 | ||

| G0/0/3 | 知行楼7 | LSW9 | G0/0/2 | ||

| G0/0/4 | 知行楼7 | LSW6 | G0/0/4 | ||

| LSW8 | G0/0/1 | 知行楼7 | LSW6 | G0/0/2 | |

| G0/0/2 | 知行楼7 | LSW7 | G0/0/1 | ||

| E0/0/4 | 知行楼7 | PC5 | E0/0/1 | ||

| E0/0/17 | 知行楼7 | PC6 | E0/0/1 | ||

| LSW9 | G0/0/1 | 知行楼7 | LSW6 | G0/0/3 | |

| G0/0/2 | 知行楼7 | LSW7 | G0/0/3 | ||

| E0/0/2 | 知行楼7 | PC7 | E0/0/1 | ||

| E0/0/21 | 知行楼7 | PC8 | E0/0/1 | ||

| 校医院 | AR1 | G0/0/0 | 信息中心 | AR4 | G0/0/2 |

| G0/0/1 | 校医院 | AR2 | G0/0/2 | ||

| G0/0/2 | 校医院 | LSW3 | G0/0/2 | ||

| AR2 | G0/0/0 | 信息中心 | AR4 | G0/0/0 | |

| G0/0/1 | 校医院 | LSW3 | G0/0/1 | ||

| G0/0/2 | 校医院 | AR1 | G0/0/1 | ||

| LSW3 | G0/0/1 | 校医院 | AR2 | G0/0/1 | |

| G0/0/2 | 校医院 | AR1 | G0/0/2 | ||

| E0/0/1 | 校医院 | PC2 | E0/0/1 | ||

| E0/0/2 | 校医院 | PC3 | E0/0/2 |

3.2、配置远程登陆

3.2.1、在知行楼7、校医院、信息中心和信息中心信息系统的区域的网络设备上面配置远程登陆,具体如下:

设置本地所有VTY用户界面仅能通过telnet 远程登陆,权限15级,认证方式为使用密码认证,密码为SZIIT#123,配置明文,20分钟无操作自动退出。为每台网络设备上配置Console用户界面10分钟无操作自动退出。

相关命令如下:

user-interface vty 0 4

protocol inbound telnet

idle-timeout 20

authentication-mode password

set authentication password simple SZIIT#123

user privilege level 15

quit

user-interface console 0

idle-timeout 10

3.2.2、在信息中心信息系统的区域的LSW4上配置Console用户界面,使用密码认证,密码为SZIIT$123,配置为明文。

user-interface console 0

authentication-mode password

set authentication password simple SZIIT$123

3.3、IP地址划分

3.3.1、划分VLAN

知行楼7栋整体上采用10.144.0.0/16网络,以最节约IP地址的方式对该网段进行子网划分,并满足如下要求:

VLAN 19需要150个可用IP

VLAN 29需要200个可用IP

VLAN 86需要10个可用IP

VLAN 87需要8个可用IP

VLAN 99需要12个可用IP

规划如下:

| 网络号 | 子网掩码 | 第一个可用IP | 最后一个可用IP | 广播 | |

|---|---|---|---|---|---|

| VLAN 19 | 10.144.1.0 | 24 | 10.144.1.1 | 10.144.1.254 | 10.144.1.255 |

| VLAN 29 | 10.144.0.0 | 24 | 10.144.0.1 | 10.144.0.254 | 10.144.0.255 |

| VLAN 86 | 10.144.2.16 | 28 | 10.144.2.17 | 10.144.2.30 | 10.144.2.31 |

| VLAN 87 | 10.144.2.32 | 28 | 10.144.2.33 | 10.144.2.46 | 10.144.2.47 |

| VLAN 99 | 10.144.2.0 | 28 | 10.144.2.1 | 10.144.2.14 | 10.144.2.15 |

校医院整体上采用172.17.0.0/16网络,以最节约IP地址的方式对该网段进行子网划分,并满足如下要求:

VLAN 19需要100个可用IP

VLAN 29需要200个可用IP

VLAN 99需要15个可用IP

LR1R2 需要2个可用IP地址

LR1R4 需要4个可用IP地址

LR2R4 需要6个可用IP地址

规划如下:

| 网络号 | 子网掩码 | 第一个可用IP | 最后一个可用IP | 广播 | |

|---|---|---|---|---|---|

| VLAN 19 | 172.17.1.0 | 25 | 172.17.1.1 | 172.17.1.126 | 172.17.1.127 |

| VLAN 29 | 172.17.0.0 | 24 | 172.17.0.1 | 172.17.0.254 | 172.17.0.255 |

| VLAN 99 | 172.17.1.128 | 27 | 172.17.1.129 | 172.17.1.158 | 172.17.1.159 |

| LR2R4 | 172.17.1.160 | 29 | 172.17.1.161 | 172.17.1.166 | 172.17.1.167 |

| LR1R2 | 172.17.1.176 | 30 | 172.17.1.177 | 172.17.1.178 | 172.17.1.179 |

| LR1R4 | 172.17.1.168 | 29 | 172.17.1.169 | 172.17.1.174 | 172.17.1.175 |

3.3.2、ip地址表

根据vlan网络划分编写ip地址表:

| 区域名称 | 设备名称 | 接口名称 | IPv4地址/子网掩码长度 | IPv6地址/网络前缀长度 |

|---|---|---|---|---|

| 信息中心 | AR6 | G0/0/0 | 192.168.68.6/24 | 2001:68::6/64 |

| S1/0/0 | 192.168.56.6/24 | 2001:56::6/64 | ||

| AR4 | g0/0/0 | 172.17.1.164/29 | ||

| g0/0/1 | 192.168.48.4/24 | 2001:48::4/64 | ||

| g0/0/2 | 172.17.1.172/29 | |||

| s1/0/1 | 192.168.54.4/24 | 2001:54::4/64 | ||

| AR5 | g0/0/1 | 45.45.45.5/24 | 2001:45::5/64 | |

| s1/0/1 | 192.168.56.5/24 | 2001:56::5/64 | ||

| s1/0/0 | 192.168.54.5/24 | 2001:54::5/64 | ||

| g0/0/0 | 172.16.128.5/24 | 2001:55::5/64 | ||

| AR8 | g1/0/0 | g1/0/0 10.144.2.24 28 | ||

| g0/0/0 | g0/0/0 192.168.68.8 24 | 2001:68::8/24 | ||

| g0/0/1 | 192.168.48.8 24 | 2001:48::8/64 | ||

| 信息中心系统 | LSW4 | Vlan1 | 172.16.128.4/24 | |

| Server2 | E0/0/0 | 172.16.128.11/24 | ||

| 外网 | ISP4 | G0/0/1 | 45.45.45.4/24 | 2001:45::4 |

| G0/0/0 | 44.44.44.4/24 | 2001:44::4/64 | ||

| 知行楼7 | LSW6 | G0/0/1 vlan86 | 10.144.2.22/28 | |

| Vlan99 | 10.144.2.6/28 | |||

| Vlan19 | 10.144.1.6/24 | |||

| Vlan29 | 10.144.0.6/24 | |||

| LSW7 | G0/0/2 vlan87 | 10.144.2.39/28 | ||

| Vlan99 | 10.144.2.7/28 | |||

| Vlan19 | 10.144.1.7/24 | |||

| Vlan29 | 10.144.0.7/24 | |||

| LSW8 | Vlan99 | 10.144.2.8/28 | ||

| LSW9 | Vlan99 | 10.144.2.9/28 | ||

| 校医院 | AR2 | G0/0/0 | 172.17.1.162/29 | |

| G0/0/1 | 172.17.1.130/27 | |||

| G0/0/1.19 | 172.17.1.2/25 | |||

| G0/0/1.29 | 172.17.0.2/24 | |||

| G0/0/2 | 172.17.1.178/30 | |||

| AR1 | G0/0/0 | 172.17.1.169/29 | ||

| G0/0/1 | 172.17.1.177/30 | |||

| G0/0/2 | 172.17.1.129/27 | |||

| G0/0/2.19 | 172.17.1.1/25 | |||

| G0/0/2.29 | 172.17.0.1/24 | |||

| LSW3 | Vlan99 | 172.17.1.131/27 |

3.4、配置vlan间通信

这一步是配置vlan、vlan间通信及其ip地址:

首先,创建vlan 19 29 86 87 99

3.4.1、配置接口模式

所有接入接口都配置为access模式,主干链路端口配置为trunk模式。

知行楼7栋主干链路端口:

| 区域(默认PVID) | 设备名称 | 端口号 | 允许通过VLAN |

|---|---|---|---|

| Vlan99 | LSW8 LSW8 | G0/0/1 G0/0/2 | Vlan19、29、99 Vlan19、29、99 |

| LSW6 LSW6 LSW6 | G0/0/2 G0/0/3 G0/0/4 | Vlan19、29、99 Vlan19、29、99 Vlan19、29、99 | |

| LSW9 LSW9 | G0/0/1 G0/0/2 | Vlan19、29、99 Vlan19、29、99 | |

| LSW7 LSW7 LSW7 | G0/0/1 G0/0/3 G0/0/4 | Vlan19、29、99 Vlan19、29、99 Vlan19、29、99 |

校医院主干链路端口:

| 区域(默认PVID) | 设备名称 | 端口号 | 允许通过VLAN |

|---|---|---|---|

| Vlan99 | LSW3 | G0/0/1 | Vlan19、29、99 |

| Vlan99 | LSW3 | G0/0/2 | Vlan19、29、99 |

3.4.2、管理vlan

在实训中,我们了解到:管理VLAN(Management VLAN)是在网络中为管理设备(如交换机、路由器)分配的一个虚拟局域网。这个VLAN的主要目的是用于网络设备的管理和监控,以便管理员可以通过特定的网络进行远程管理。

以下是管理VLAN的一些关键特点和用途:

①远程管理:管理VLAN通常用于远程管理设备。管理员可以通过连接到管理VLAN的设备来执行配置、监控和故障排除操作,而无需直接物理接入设备所在的局域网

②隔离:将管理流量隔离到特定的VLAN可以防止一般用户流量对管理操作造成干扰。这有助于确保管理任务不受网络流量的影响。

知行楼7栋和校医院的管理VLAN都是VLAN 99

3.4.3、实现vlan间通信

在知行楼7栋的LSW6和LSW7上分别创建VLANIF 19\29接口,在校医院AR1和AR2上分别配置单臂路由,各虚拟子接口的IP地址和相关物理接口的IP(各虚拟子接口的ID与VLAN ID保持一致)。

交换机上的端口,配置为Trunk模式,允许当前区域所有VLAN通行,PVID为VLAN 99。

3.4.4、具体命令

配置接口模式:

Access:

port link-type access

port default vlan 29

Trunk:

port link-type trunk

port trunk pvid vlan 99

port trunk allow-pass vlan 19 29 99

配置管理vlan:

interface Vlanif99

ip address 172.17.1.131 255.255.255.224

ip route-static 0.0.0.0 0.0.0.0 172.17.1.158

单臂路由(以AR1的G0/0/2接口为例):

创建虚拟子接口 |interface GigabitEthernet 0/0/2.19

为VLAN 10封装,同时承担VLAN 10的网关| dot1q termination vid 19

开启arp广播| arp broadcast enable

3.5、VRRP

VRRP(Virtual Router Redundancy Protocol)是一种用于提供路由器冗余的协议,旨在确保在网络中有多个路由器时,如果一个路由器出现故障,另一个路由器可以立即接管,从而实现网络的高可用性。

VRRP通过创建一个虚拟路由器,将多个路由器组合在一起,提供一个虚拟IP地址和虚拟MAC地址,以确保对外呈现一致的路由器身份。

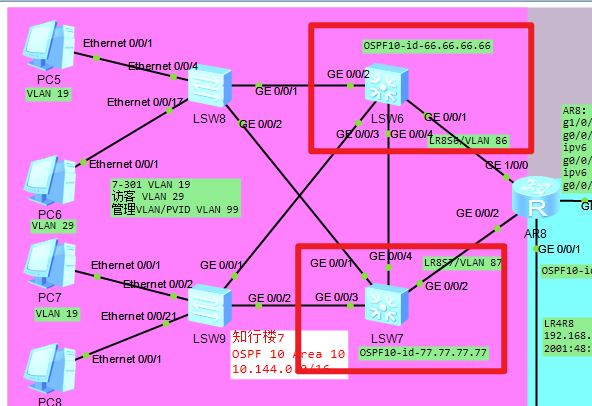

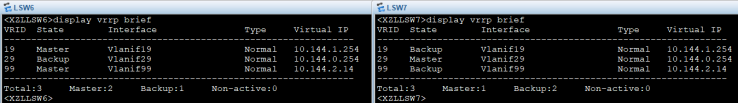

3.5.1、知行楼7栋 VRRP配置

VLAN 19和VLAN 99主路由器为LSW6,备路由器为LSW7。VRID与VLAN保持一致,虚拟IP地址为对应网络最后一个可用IP地址。

VLAN 29主路由器为LSW7,备路由器为LSW6。VRID与VLAN保持一致,虚拟IP地址为对应网络最后一个可用IP地址。

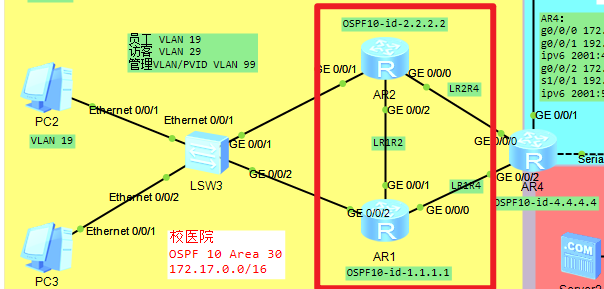

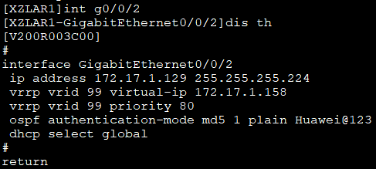

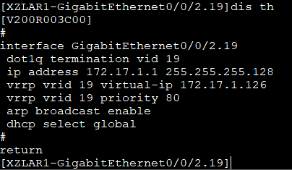

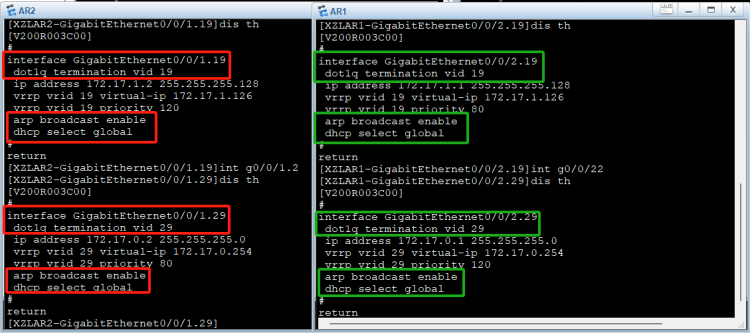

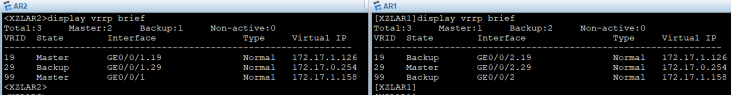

3.5.2、校医院VRRP配置

VLAN 19和VLAN 99主路由器为AR2,备路由器为AR1。VRID与VLAN保持一致,虚拟IP地址为对应网络最后一个可用IP地址。

VLAN 29主路由器为AR1,备路由器为AR2。VRID与VLAN保持一致,虚拟IP地址为对应网络最后一个可用IP地址。

3.5.3、命令配置

Interface 接口

vrrp vrid vrid的值 virtual-ip 虚拟IP地址

vrrp vrid vrid的值priority 优先级[120/80]

3.6、DHCP

DHCP(Dynamic Host Configuration Protocol)是一种用于动态分配网络设备IP地址和其他网络配置信息的协议。它允许设备在加入网络时自动获取IP地址,而无需手动配置。

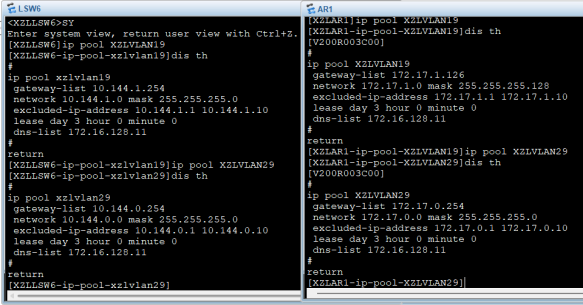

为校医院和知行楼7区域的vlan19和vlan29都配置DHCP:

命令:

| 功能 | 命令 |

|---|---|

| 开启DHCP | dhcp enable |

| 创建DHCP地址池 | ip pool vlan20 |

| 网关地址 | gateway-list IP |

| 指定网络 | network 网络 mask 子网掩码 |

| 配置保留的地址 | excluded-ip-address 10.0.1.117 10.0.1.126 |

| 配置租期 | lease day 7 hour 0 minute 0 |

| 配置dns服务器 | dns-list IP |

| 配置中继模式 | dhcp select relay |

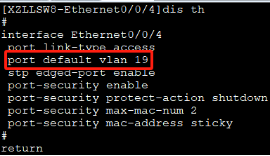

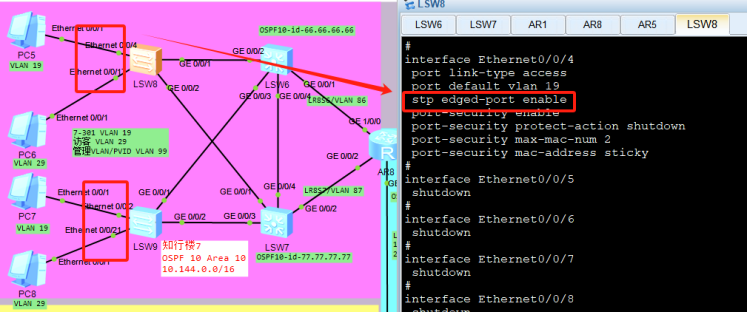

3.7、端口安全

接入层交换机连接终端的端口,配置动态获取安全MAC地址并保存到保存配置文件中,最大安全MAC地址数量为2/5/1,违规的处理方式为shutdown/restrict/protection;关闭所有未用到的端口。

命令:

port-security enable

port-security protect-action shutdown

port-security max-mac-num 2

port-security mac-address sticky

关闭所有端口:配置接口组批量关闭即可

3.8、STP

STP(Spanning Tree Protocol)是一种网络协议,旨在防止局域网中的环路,确保网络拓扑的稳定性。当有多个路径连接到网络中的交换机时,可能会出现环路,导致数据在网络中无限循环。STP通过选择一条主路径,将其它路径阻塞,从而消除环路。

关键特点和工作原理:

环路防御: STP的主要目标是防止网络中的环路。环路可能导致广播风暴、网络拥塞和性能下降。

树状结构: STP创建一颗树状结构,其中一个交换机被选为根桥,其他交换机连接到根桥形成树状拓扑。这确保只有一条路径从任意节点到根桥,消除了潜在的环路。

BPDU(Bridge Protocol Data Unit): 交换机通过BPDU来进行STP协商。BPDU是在交换机之间交换的带有拓扑信息的数据包,用于选择根桥、确定端口角色(根端口、指定端口、非指定端口)以及计算路径代价。

端口状态: STP通过端口状态来确定交换机端口的角色和状态。主要的端口状态包括:

Blocking(阻塞): 端口被阻塞,不进行转发。

Listening(监听): 端口准备好参与STP协商,但还不进行数据转发。

Learning(学习): 端口准备好参与STP协商,开始学习源MAC地址,但还不进行数据转发。

Forwarding(转发): 端口准备好参与STP协商,可以进行数据转发。

BPDU优先级: STP使用BPDU优先级来选择根桥。具有最低BPDU优先级的交换机将成为根桥。

路径代价: STP使用路径代价来选择最佳路径。路径代价是从根桥到达目标交换机的总代价,通常以链路带宽作为代价的主要因素。

端口类型:在STP中,端口可以是根端口、指定端口、非指定端口。这些端口的选择是通过STP协商确定的,以确保网络拓扑的稳定性。

配置使用标准STP,通过手动配置优先级的方式,将主根桥配置为LSW6,将备份根桥配置为LSW7。(优先级值分别为4096/8192):

stp mode stp

stp instance 0 priority 4096

将合适的端口配置为STP边缘接口:**stp edged-port enable**

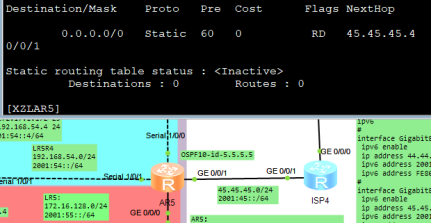

3.9、默认路由

IPv4:

IPv6:

3.10、OSPF

3.10.1、知识点

OSPF(Open Shortest Path First)是一种用于路由的开放式链路状态协议,属于内部网关协议(IGP)。它被设计用于在IP网络中动态计算路由,并提供基于链路状态的最短路径选择。

以下是OSPF的一些关键特点和工作原理:

开放性: OSPF是一种开放协议,其规范公开可用。这意味着各种网络设备可以实现并运行OSPF,而不受特定厂商的限制。

链路状态: OSPF使用链路状态数据库来记录网络中所有路由器的链路状态。每个路由器都定期广播链路状态通告(LSA),以通知网络中其他路由器有关其连接的信息。

最短路径优先: OSPF使用最短路径优先(SPF)算法来计算到达目标的最短路径。SPF算法基于链路状态数据库中的信息,计算每个路由器到达目标的最短路径,并构建路由表。

区域划分:为了提高网络的可伸缩性,OSPF将网络划分为区域(Area)。每个区域维护自己的链路状态数据库,而只向主干区域汇报汇总信息。这样可以减少整个网络的复杂性。

邻居关系: OSPF路由器在物理或逻辑上连接的路由器之间建立邻居关系。通过邻居关系,路由器可以交换链路状态信息。

DR和BDR: 在OSPF多点网络中,选举一个路由器作为DR(Designated Router)和一个路由器作为BDR(Backup Designated Router)。这两个路由器负责维护邻居关系和汇总链路状态信息,以降低网络通告的频率。

路由类型: OSPF支持多种类型的路由,包括内部路由、外部路由、汇总路由等。这使得OSPF可以灵活适应各种网络设计和需求。

区域边界路由器(ABR): 在连接不同区域的路由器被称为ABR。ABR负责将来自一个区域的链路状态信息汇总并向另一个区域传播。

自治系统边界路由器(ASBR): ASBR用于将外部路由信息引入OSPF域。ASBR将外部路由信息(例如,来自其他路由协议的路由信息)转换为OSPF可理解的格式。

3.10.2、创建OSPF进程

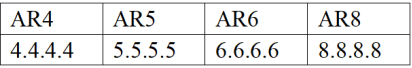

系统视图下配置指定Router ID,参照拓扑文件中的指示,建立进程号为10的OSPF进程,参考带宽为10000M。各网络设备OSPF的Router id如下:

| AR1 | AR2 | AR4 | AR5 | AR6 | AR8 | LSW6 | LSW7 |

|---|---|---|---|---|---|---|---|

| 1.1.1.1 | 2.2.2.2 | 4.4.4.4 | 5.5.5.5 | 6.6.6.6 | 8.8.8.8 | 66.66.66.66 | 77.77.77.77 |

3.10.3、公告网络

将网络公告进OSPF进程具体区域(要求:在区域0采用精确公告的方式公告网络,在区域10、区域20、区域30公告具体的网络)。

信息中心是区域0,知行楼7是区域10,信息中心信息系统是区域20,校医院是区域30。

3.10.4、区域汇总

向区域外路由信息时,将区域10汇总成10.144.0.0/16,将区域30汇总为172.17.0.0/16。

3.10.5、身份认证

在区域0配置区域认证,认证类型为md5,编号为1,密码为Huawei@123,在区域10和30配置接口认证,认证类型为md5,编号为1,密码为Huawei@123。

3.10.6、计时器

将区域0的三层链路Hello间隔时间改为40秒,dead间隔时间改为150秒。

3.10.7、命令配置

在全局下配置router id:

system-view

router id 1.1.1.1

公告网络:

network 192.168.54.5 0.0.0.0 \\将192.168.54.5 宣告进OSPF 10区域0

network 172.16.128.0 0.0.0.255 \\将172.16.128.0/24 宣告进OSPF 10区域20

区域汇总:

ospf 10

area 10

Abr-summary 10.144.0.0 255.255.0.0

身份认证:

authentication-mode md5 1 plain Huawei@123

ospf authentication-mode md5 1 plain Huawei@123

计时器:

ospf timer hello 40

ospf timer dead 150

3.11、NAT

NAT(Network Address Translation)是一种网络协议,用于将私有网络内部的设备与外部公共网络进行通信。NAT的主要目的是解决IPv4地址短缺的问题,并提供了一种在私有网络和公共网络之间进行地址转换的机制。

3.11.1、实训要求

访问外网时,将Server2的IP地址改为45.45.45.1

知行楼7栋的设备均可以上外网,上外网时,地址转换为45.45.45.10-45.45.45.20。(即将10.144.0.0/16网络转换为指定地址,ACL 2000,地址池编号0)

校医院的设备均可以上外网,上外网时,地址转换为出口路由器G0/0/1的IP地址。(即将172.17.0.0/16网络转换为指定地址,ACL 2001)

3.11.2、命令

| 功能 | 命令 |

|---|---|

| 源IP1转换为IP2 | nat static global IP2 inside IP1 |

| 整个内网上公网时, IP地址转换为指定范围内的IP地址 | nat address-group 1 51.51.51.10 51.51.51.20 |

| 抓取流量 | acl 2000 rule permit source 网段 通配符掩码 |

| 定义地址池 | nat address-group 1 51.51.51.10 51.51.51.15 |

| 将acl 2000中抓取的ip转为地址池的ip | nat outbound 2000 address-group 1 |

3.12、ACL

3.12.1、实训要求

Server2上部署了信息学院的信息系统,访客禁止访问。

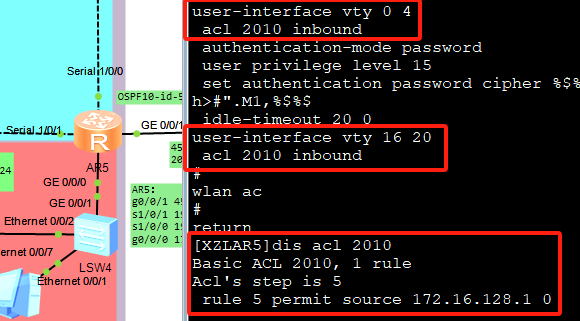

网络管理员(172.16.128.1)位于LR5网络,配置仅允许网络管理员远程访问本校的路由器和交换机。

Server2上部署了学校的文件服务器(FTP),禁止知行楼7栋-301的学生访问该文件存储服务。

目前学校受到来自外网的大量UDP泛洪攻击,受到攻击的端口号主要包括UDP 135、137、138、445。

3.12.2、配置

Acl配置如下:

AR5:

Basic ACL 2000, 1 rule

Acl's step is 5

rule 5 permit source 10.144.0.0 0.0.255.255

Basic ACL 2001, 1 rule

Acl's step is 5

rule 5 permit source 172.17.0.0 0.0.255.255

Basic ACL 2010, 1 rule

Acl's step is 5

rule 5 permit source 172.16.128.1 0

Advanced ACL 3000, 1 rule

Acl's step is 5

rule 5 deny tcp source 10.144.1.0 0.0.0.255 destination 172.16.128.11 0

Advanced ACL 3001, 4 rules

Acl's step is 5

rule 5 deny udp destination-port eq 135

rule 10 deny udp destination-port eq netbios-ns

rule 15 deny udp destination-port eq netbios-dgm

rule 20 deny udp destination-port eq 445

3.13、WAN

3.13.1、实训要求

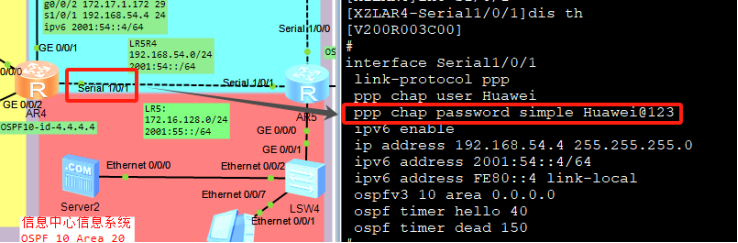

LR5R6配置PAP认证,AR5为认证端,AR6为被认证端,账号为Huawei,密码为Huawei@123;

LR5R4配置CHAP认证,AR5为认证端,AR4为被认证端,账号为Huawei,密码为Huawei@123。

3.13.2、WAN知识点

WAN(Wide Area Network)是指跨越较大地理范围的计算机网络,连接远距离地区的设备和资源。WAN的目标是在不同地理位置的局域网络(LAN)之间提供可靠的通信。

以下是WAN的一些关键特点和组成要素:

范围广泛: WAN覆盖范围较大,可以跨越城市、国家甚至全球。它通过公共和私有的通信介质连接远距离的网络设备。

公共和私有介质: WAN使用多种通信介质,包括光纤、卫星、微波链路、电缆等。这些介质可以是公共基础设施,也可以是专用线路。

运营商服务:通常,企业不会拥有和维护WAN的全部基础设施,而是通过第三方运营商提供的服务来连接远程地点。这些服务可能包括专用线路、虚拟专用网络(VPN)、云连接等。

连接多个地点: WAN的一个主要用途是连接不同地理位置的LAN。通过WAN,企业可以实现分支机构、远程办公室和数据中心之间的高效通信。

安全性:由于WAN涉及远距离传输敏感数据,安全性是一个重要的考虑因素。加密和隧道技术(如VPN)通常用于保护WAN中的数据传输。

技术和协议: WAN的实现可以使用多种技术,包括传统的电路交换、分组交换(如异步传输模式ATM)、以太网扩展等。不同的技术和协议适用于不同的场景和要求。

云连接:随着云计算的发展,企业越来越倾向于使用WAN连接到云服务提供商,以便访问云中的应用程序和存储资源。

3.13.3、PAP

PAP认证有PAP单向认证与PAP双向认证:

PAP单向认证是指一端作为认证方,另一端作为被认证方。

双向认证是单向认证的简单叠加,即两端都是既作为认证方又作为被认证方。

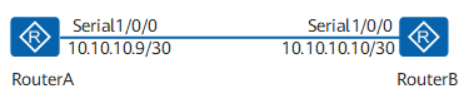

3.13.4、CHAP

CHAP认证有CHAP单向认证与CHAP双向认证:

①CHAP单向认证是指一端作为认证方,另一端作为被认证方。

双向认证是单向认证的简单叠加,即两端都是既作为认证方又作为被认证方。

②CHAP认证过程分为两种情况:认证方配置了用户名和认证方没有配置用户名。推荐使用认证方配置用户名的方式,这样可以对认证方的用户名进行确认。

如图所示,用户希望RouterA对RouterB进行可靠的认证,且对安全的要求较高,只需配置RouterA作为认证方使用CHAP方式认证被认证方RouterB。

3.13.5、命令

PAP

配置认证方:

执行命令system-view,进入系统视图。

执行命令interface interface-type interface-number,进入指定的接口视图。

执行命令ppp authentication-mode pap [ [ call-in ] domain domain-name ],配置PPP认证方式为PAP。缺省情况下,PPP协议不进行认证。如果配置domain domain-name,则指定的域必须已经通过命令domain(AAA视图)创建。

执行命令quit,退回到系统视图。

配置域及用户。

执行命令aaa,进入AAA视图。

执行命令local-user user-name password,创建本地帐号,并配置本地账号的登录密码。

执行命令local-user user-name service-type ppp,配置本地用户使用的服务类型为PPP。

配置被认证方

执行命令system-view,进入系统视图。

执行命令interface interface-type interface-number,进入指定的接口视图。

执行命令ppp pap local-user username password { cipher | simple } password,配置本地被对端以PAP方式认证时本地发送的PAP用户名和密码。

配置的用户名和密码要和认证方配置的用户名和密码一致。

CHAP

配置认证方

执行命令system-view,进入系统视图。

执行命令interface interface-type interface-number,进入指定的接口视图。

执行命令ppp authentication-mode chap [ [ call-in ] domain domain-name ],配置PPP认证方式为CHAP。

缺省情况下,PPP协议不进行认证。

如果配置domain domain-name,则指定的域必须已经通过命令domain(AAA视图)创建。

执行命令ppp chap user username,配置采用CHAP认证时认证方的用户名。

在被认证方上为认证方配置的本地用户的用户名必须跟此处配置的一致。

执行命令quit,退回到系统视图。

配置域及用户。

执行命令aaa,进入AAA视图。

执行命令local-user user-name password,创建本地帐号,并配置本地账号的登录密码。

配置的密码要和被认证方配置的认证密码一致。

执行命令local-user user-name service-type ppp,配置本地用户使用的服务类型为PPP。

配置被认证方

执行命令system-view,进入系统视图。

执行命令interface interface-type interface-number,进入指定的接口视图。

执行命令ppp chap user username,配置CHAP认证的用户名。

在认证方上为被认证方配置的本地用户的用户名必须跟此处配置的一致。

执行命令quit,退回到系统视图。

执行命令aaa,进入AAA视图。

执行命令local-user user-name password,创建本地帐号,并配置本地账号的登录密码。

配置的密码要和认证方配置的认证密码一致。

执行命令local-user user-name service-type ppp,配置本地用户使用的服务类型为PPP。

3.14、IPv6

IPv6(Internet Protocol version 6)是互联网协议的第六版,是IPv4的继任者。IPv6的设计目标主要是解决IPv4地址空间有限的问题,并在网络层提供更多的功能和改进。

OSPFv3知识点

OSPFv3(Open Shortest Path First version 3)是OSPF协议的IPv6版本,用于在IPv6网络中进行动态路由。OSPFv3在基本原则上与OSPFv2相似,但专门设计用于IPv6环境,并具有一些新的特性。

以下是OSPFv3的一些关键特点:

IPv6支持: OSPFv3是为IPv6环境设计的,支持IPv6地址格式,能够在IPv6网络中传递路由信息。

区域结构: OSPFv3使用与OSPFv2相似的区域(Area)结构,其中路由器分组到不同的区域,以提高网络的可伸缩性和简化管理。

邻居发现: OSPFv3使用邻居发现协议,以识别和建立与相邻路由器的邻居关系。这是IPv6环境中的一项重要改进。

区域边界路由器(ABR)和自治系统边界路由器(ASBR): 与OSPFv2类似,OSPFv3中的ABR和ASBR在IPv6环境中执行相似的功能。ABR连接不同的区域,而ASBR连接不同的自治系统。

路由器ID: OSPFv3仍然使用路由器ID来唯一标识每个路由器。路由器ID可以手动配置,也可以自动分配。

多路径: OSPFv3支持多路径,这意味着可以在路由表中存储多个到达相同目的地的路径,并选择最佳路径。

IPv6多播: OSPFv3使用IPv6多播地址来进行邻居关系的建立和链路状态通告。

接口配置: OSPFv3采用接口级别的配置,包括指定区域和启用/禁用OSPFv3功能。接口上的IPv6地址自动成为OSPFv3的一部分。

IPv6地址族: OSPFv3支持多个IPv6地址族,包括标准IP地址、链路本地地址、站点本地地址等。

IPv6汇总: OSPFv3支持对IPv6路由进行汇总,以减小路由表的规模。

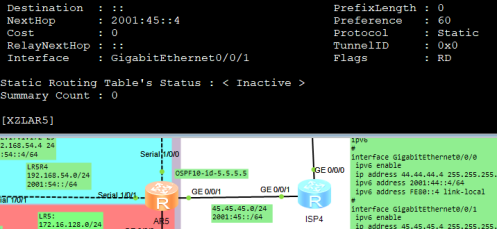

创建OSPFv3进程

在所有部署了IPv6的路由器上配置OSPFv3,进程号为10,Router id如下:

将指定接口加入OSPFv3进程

将所有开启了IPv6的接口宣告进相应的区域,区域划分与OSPFv2一致。

传播IPv6默认路由

将IPv6默认路由通过OSPFv3传播到整个OSPFv3域。

OSPFv3命令配置

ospfv3 10

router-id 3.3.3.3

bandwidth-reference 1000

default-route-advertise always

int 指定接口

ospfv3 10 area 0.0.0.0

4、检验各协议正常工作

4.1、vlan划分

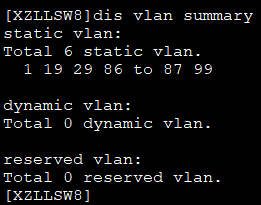

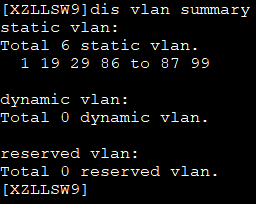

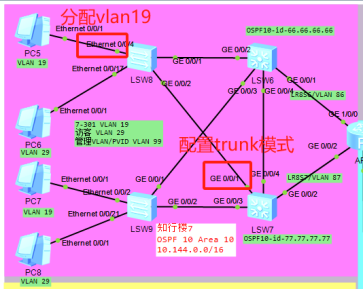

4.1.1、知行楼7

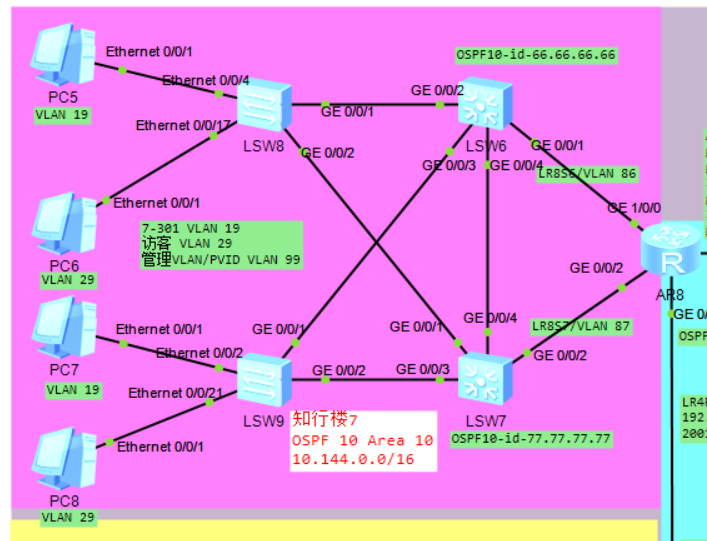

知行楼7区域如图:

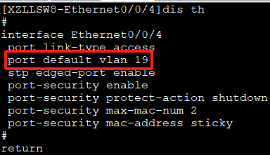

LSW8:

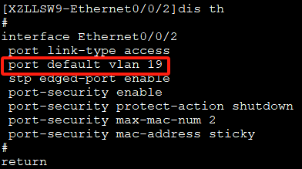

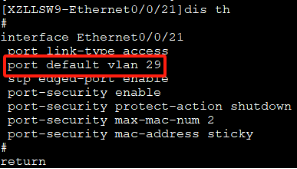

LSW9:

Vlan99:VLAN99作为PVID,配置在主干链路上

4.1.2、校医院

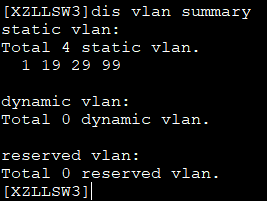

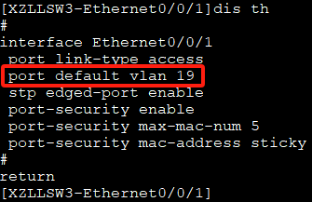

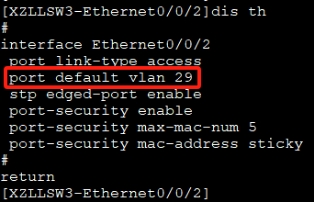

校医院区域如图:

LSW3:

Vlan99:VLAN99作为PVID,配置在主干链路上

4.2、vlan间通信

4.2.1、知行楼7区域配置默认路由

4.2.2、校医院区域配置单臂路由

4.3、VRRP

知行楼7:

校医院:

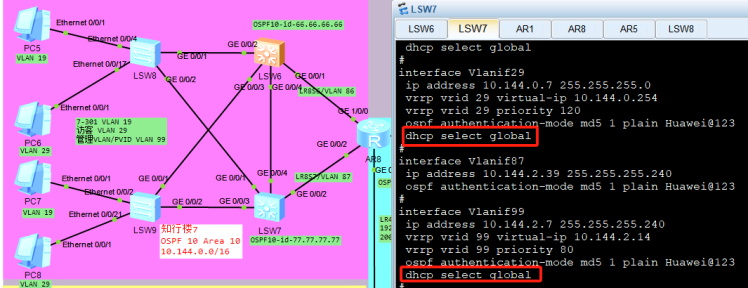

4.4、DHCP

LSW7和AR2同理如上

4.5、端口安全、STP、静态路由、ACL、WAN的配置命令均在第三部分说明

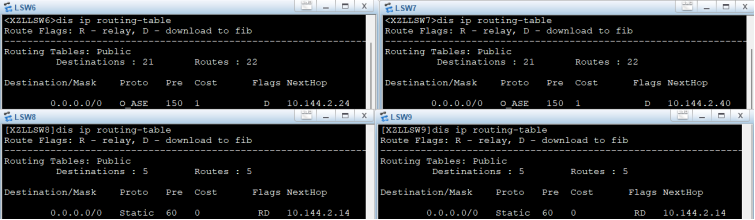

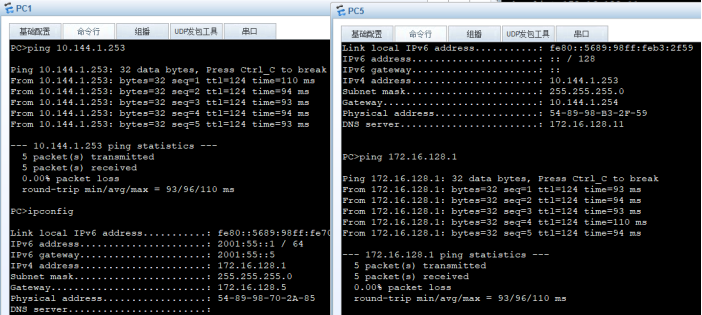

4.6、OSPF

OSPF相关配置,配置完成后,整个内网的IPv4各网络间,都能通信:

例->信息中心信息系统的PC1 ping 知行楼7的PC5:

抓包PC5的E0/0/1接口:

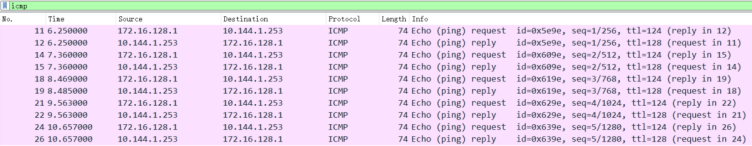

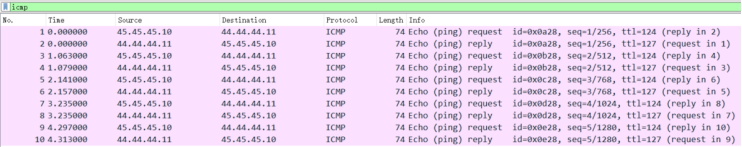

4.7、NAT

实现效果:内外网可以ping通

例->内网知行楼7的PC5 ping外网的PC0 :

抓包信息中心内外网出口路由器AR5的G0/0/1端口: 、

、

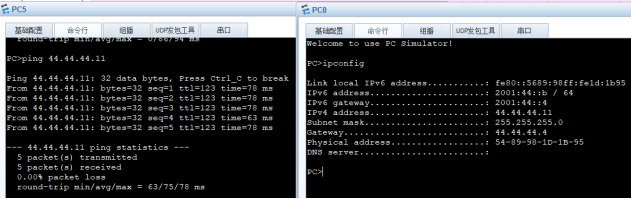

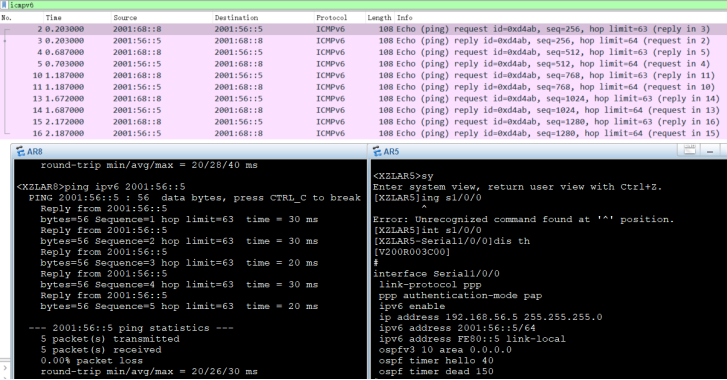

4.8、IPV6

内网部署了IPv6的设备IPV6互通:

例->信息中心的AR8 ping AR5:

5、实验过程常见错误

5.1、vlan

vlan接口模式漏配,连接终端的端口没有分配相应的vlan。如下:

5.2、DHCP

配置DHCP的时候,相应的接口漏开启了全局DHCP,导致PC获取不到ip地址。

5.3、STP

配漏STP边缘接口:

5.4、ACL

其中有一个实训任务要求如下:网络管理员(172.16.128.1)位于LR5网络,配置仅允许网络管理员远程访问本校的路由器和交换机。

关于如何配置拦截的问题,一开始采用的是限制信息中心与信息中心系统连接处设备AR5,配置acl过滤规则,即:

acl number 3001

rule 5 permit tcp source 172.16.128.1 0 destination 10.144.0.0 0.0.255.255

rule 10 permit tcp source 172.16.128.1 0 destination 172.17.0.0 0.0.255.255

rule 15 permit tcp source 172.16.128.1 0 destination 192.168.0.0 0.0.255.255

rule 20 deny tcp destination-port eq telnet

interface GigabitEthernet0/0/0

ipv6 enable

ip address 172.16.128.5 255.255.255.0

ipv6 address 2001:55::5/64

ospfv3 10 area 0.0.0.20

traffic-filter inbound acl 3001

但是发现这样仅仅是限制了信息中心系统的设备,其他区域的设备还是可以远程登录访问路由器/交换机设备;随后的解决方法是在每一个交换机和路由器设备配置acl过滤规则。

这样带来的问题是配置过于冗杂繁琐,解决方法是在AR5上面采用限制vty用户登录的方式:

5.5、CHAP认证

配置CHAP认证的被认证端时,漏配了密码:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- k8s的集群调度

- JavaSE语法之八:继承(超全!!)

- [element-ui] 级联选择器el-cascader不触发change事件

- 学习今说,与君共勉

- 绝对干货-讲讲设计模式之结构型设计模式

- 代码随想录 Leetcode344. 反转字符串

- SpringBoot注册Servlet、Filter、Listener、Interceptor四大组件

- docker下,容器无法启动,要删除里面的文件

- SpringBoot 集成 Kafka消息中间件,Docker安装Kafka环境

- BLE Mesh蓝牙组网技术详细解析之Upper Transport Layer上传输层(五)