全国职业院校技能大赛windows+openvpn配置

题目

OpenVPN(虚拟专用网络)

设置OpenVPN,采用EasyRsa3进行部署。

VPN隧道通道使用三层点到点模式,使用TCP 2023进行连接。

对于VPN服务器端使用固定地址192.168.1.1/24。

对于VPN客户端,请使用范围192.168.1.200-192.168.1.220/24。

互联网区域客户端通过OpenVPN访问chinaskills域网络。

服务端

RuterSrv

安装包

安装 Open VPN

这里需要安装 EasyRSA 3 服务,后面需要用这个工具生成密钥

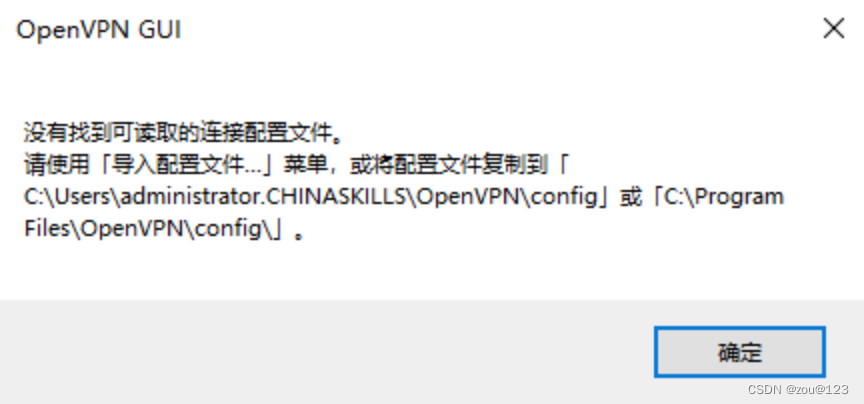

下面,这个不用管是正常的

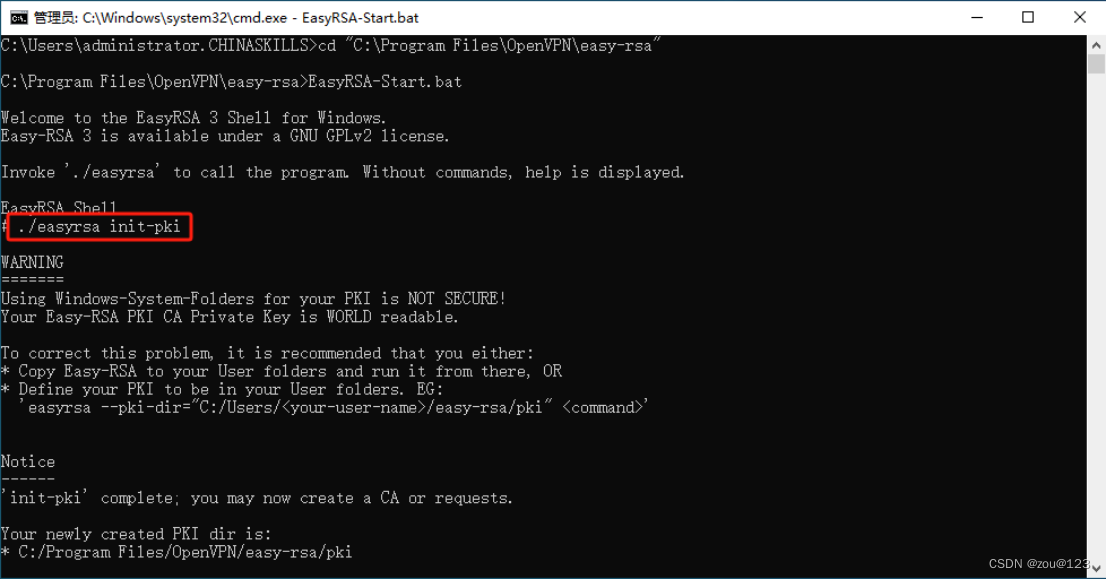

启动 EasyRsa3

Win + R ?进入EasyRSA shell 环境dos窗口

cd "C:\Program Files\OpenVPN\easy-rsa"

EasyRSA-Start.bat

初始化PKI

./easyrsa init-pki

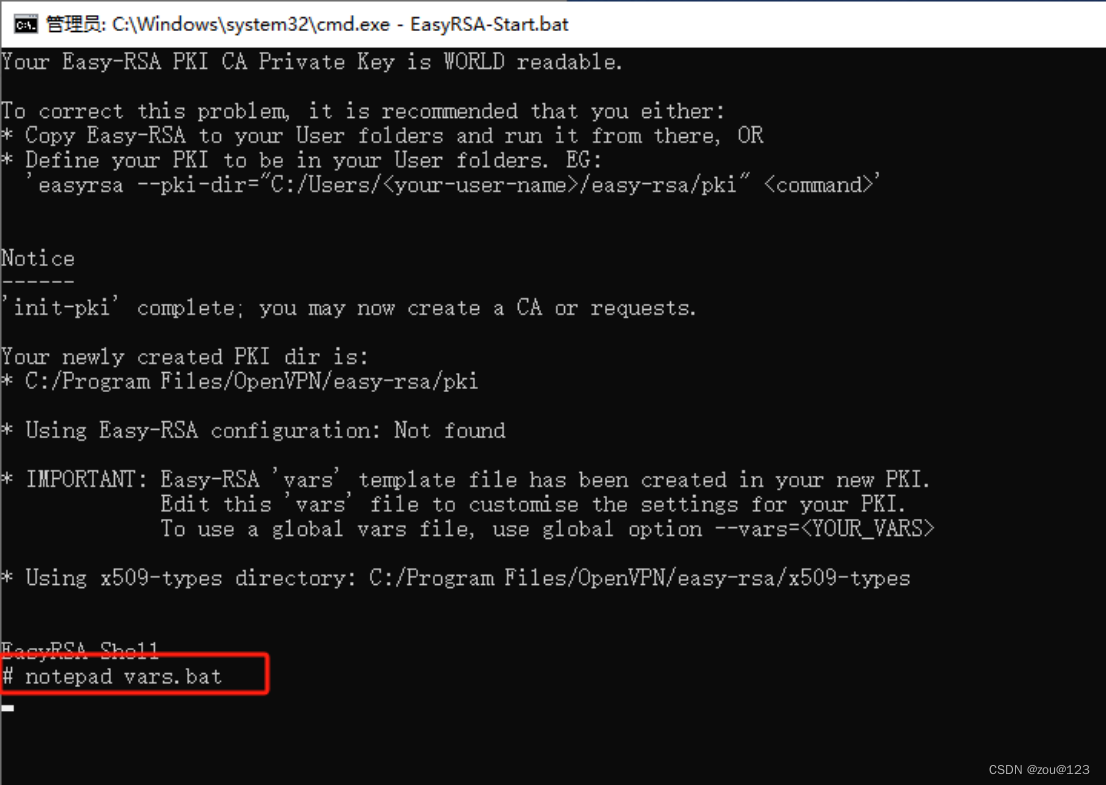

编辑证书注册需要的信息

notepad vars.bat

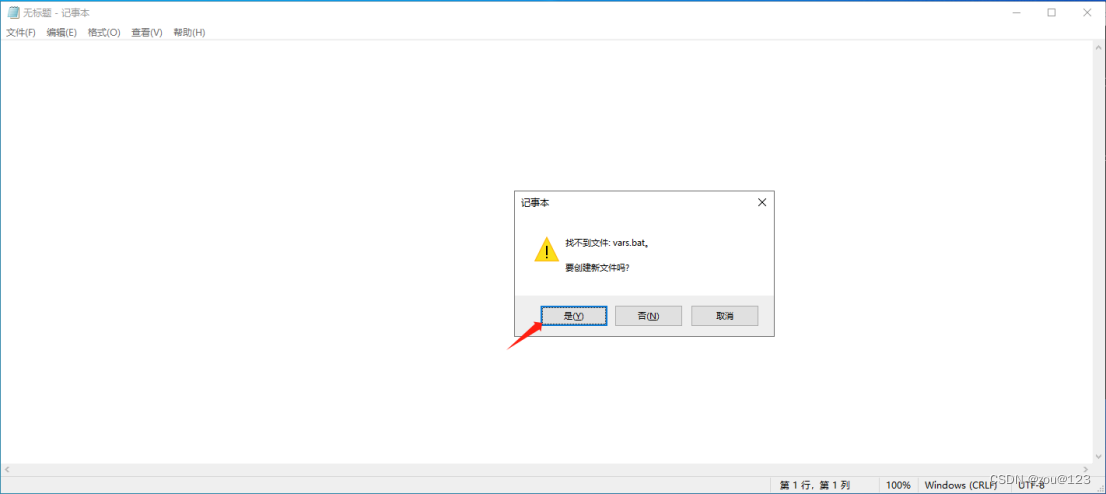

这里会提示新建文件

将证书注册所需要的信息输入记事本

set KEY_COUNTRY=CN

set KEY_PROVINCE=CA

set KEY_CITY=Shenzhen

set KEY_ORG=OpenVPN

set KEY_EMAIL=mail@host.domain

set DH_KEY_SIZE=2048清除之前产生的文件

vars.bat

./easyrsa clean-all中间会询问两次是否继续,这里yes

生成CA根证书

./easyrsa build-ca nopassnopass参数表示不使用密码保护私钥

【生成结束后会打印出证书所在目录C:/Program Files/OpenVPN/easy-rsa/pki/ca.crt】

生成服务端私钥

./easyrsa build-server-full vpnserver nopass

【生成后证书文件在C:/Program Files/OpenVPN/easy-rsa/pki/issued/vpnserver.crt】

【req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/vpnserver.req】

【key: C:/Program Files/OpenVPN/easy-rsa/pki/private/vpnserver.key】

验证:

openssl verify -CAfile pki/ca.crt pki/issued/vpnserver.crt

返回ok就没问题

生成客户端私钥

./easyrsa build-client-full vpnclient nopass

【成后证书在C:/Program Files/OpenVPN/easy-rsa/pki/issued/puxiaojiang.crt】

【req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/puxiaojiang.req】

【key: C:/Program Files/OpenVPN/easy-rsa/pki/private/puxiapjiang.key】

如果有多个客户端需要生成多个

验证:

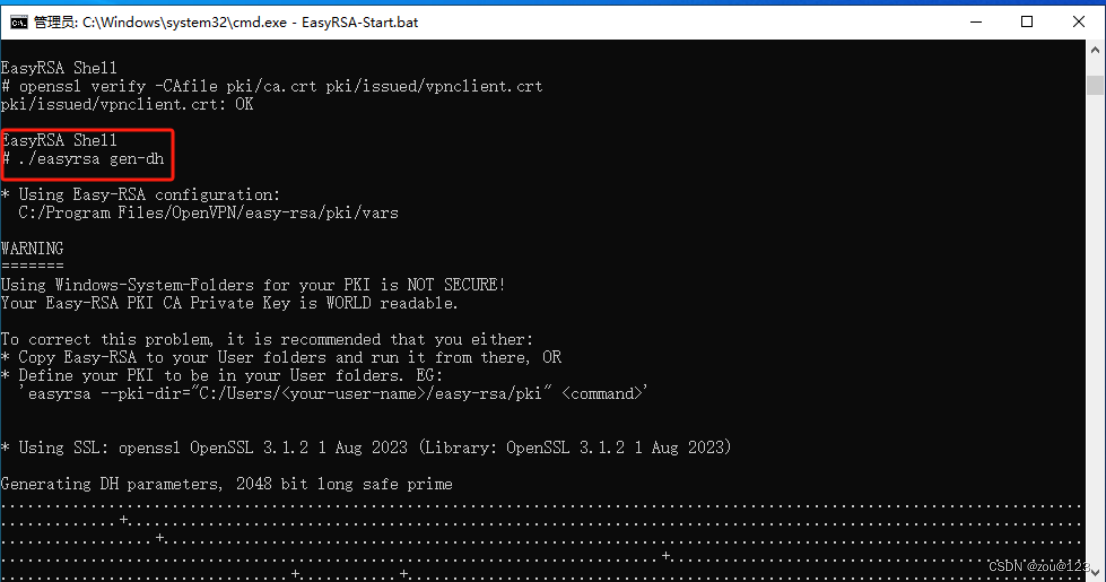

openssl verify -CAfile pki/ca.crt pki/issued/vpnclient.crt

返回ok就没问题

生成DH密钥交换协议

./easyrsa gen-dh

【生成文件在C:/Program Files/OpenVPN/easy-rsa/pki/dh.pem】

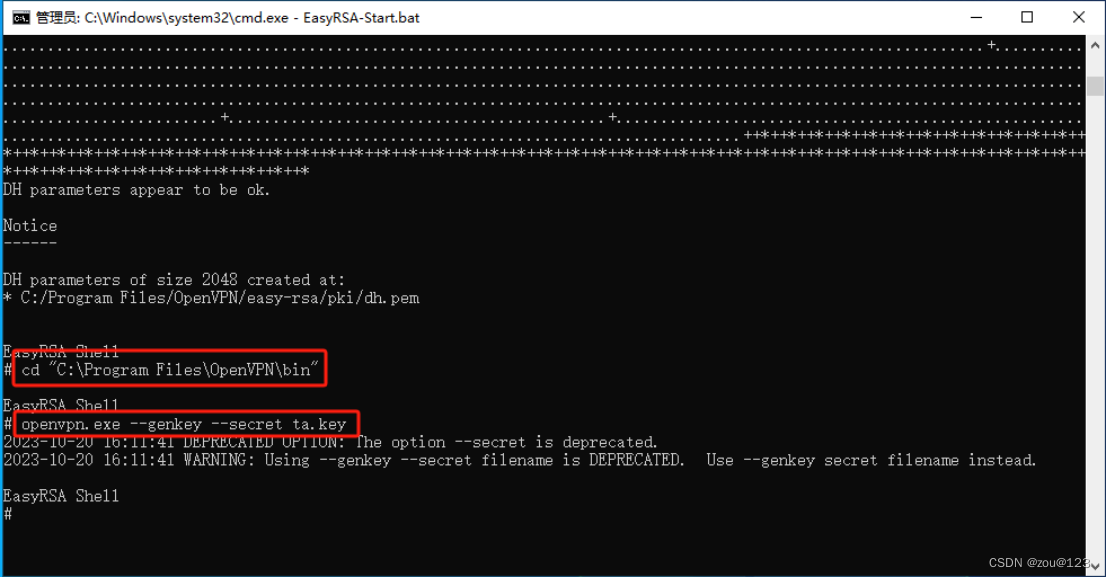

配置ta.key证书

配置需要生成ta.key证书,为防御 DoS,UDP 淹没等恶意攻击行为

?【生成文件在C:\Program Files\OpenVPN\bin\ta.key】

证书复制

服务证书 " vpnserver.req "

服务key " vpnserver.key "

ca证书 " ca.crt "

dh文件 " dh.pem "

ta.key文件 " ta.key "

将上面的证书,复制到文件夹C:\Program Files\OpenVPN\config下

修改服务端配置文件

服务端配置文件模板为server.ovpn ,在 C:\Program Files\OpenVPN\sample-config目录下

复制server.ovpn文件至C:\Program Files\OpenVPN\config目录,修改如下选项:

;local a.b.c.d ---> local "server-ip"

port 1194 ---> port "port"

;proto tcp ---> proto tcp

proto udp ---> ;proto udp

;dev tap ---> dev tap

dev tun ---> ;dev tun

cert server.crt ---> cert "server-crt-name".crt

key server.key ---> key "server-key-name".key

dh dh2048.pem ---> dh dh.pem

server 10.8.0.1 255.255.255.0 ---> ;server 10.8.0.1 255.255.255.0

;server-bridge 10.8.0.4 255.255.255.0 10.8.0.50 10.8.0.100 ---> server-bridge "server-ip" "server-mask" "start-ip" "end-ip"

;client-to-client ---> client-to-client

cipher AES-256-CBC ---> cipher AES-256-GCM

VPN连接Server端

这样就是可以了,记得手动改一下openVPN网卡的IP

客户端

安装Open VPN

复制证书

将客户端证书 ” puxiaojiang.crt ”

客户端key ” puxiaojiang.key ”

ca证书 ” ca.crt ”

ta,key文件 ” ta.key ”

复制到该目录下C:\Program Files\OpenVPN\config

修改配置文件

服务端配置文件模板为client.ovpn ,在 C:\Program Files\OpenVPN\sample-config目录下

复制server.ovpn文件至C:\Program Files\OpenVPN\config目录,修改如下选项:

;dev tap ---> dev tap

dev tun ---> ;dev tun

;proto tcp ---> proto tcp

proto udp ---> ;proto udp

remote my-server-1 1194 ---> remote "server-ip" "server-port"

cert client.crt ---> cert "client-crt-name".crt

key client.key ---> key "client-key-name".key

cipher AES-256-CBC ---> cipher AES-256-GCM

这个样子就是可以了

评分标准

查看RouterSrv上openvpn的连接状态(使用powershell先执行hostname然后再执行Get-Service -Name "openvpnservice")

评分要点:标记处完全匹配

查看RouterSrv上的vpn的地址;OutsideCli的地址和端口号(RouterSrv执行hostname和ipconfig命令

评分要点:标记处完全匹配,Outside的IP地址为192.168.1.X(X为200-220)范围

查看OutsideCli访问chinaskills域网络的路径(使用cmd先执行hostname,再执行tracert –d 192.168.200.100然后再执行tracert –d 192.168.100.100)

评分要点:标记处完全匹配得

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 电脑定时关机应用

- linux 时间同步后还是偏移

- React16源码: React中的FunctionComponent的源码实现

- 从零开始的神经网络

- 【Java】LockSupport原理与使用

- AlexNet网络模型讲解搭建以及训练

- 交流负载箱在新能源领域的作用有哪些

- 基于YOLOv6开发构建道路交通场景下CCTSDB2021交通标识检测识别系统

- Moonbeam生态项目分析 — — 跨链借贷协议Orbiter One

- 基于遗传算法特征选择及单层感知机模型的IMDB电影评论文本分类案例