远程登录服务SSH篇

分类:

文字接口:明文传输:Telnet RSH等现在用的很少

密文传输:ssh

图形接口:XDMCP,VNC,XRDP等

连接加密技术:

-

目前常见的网络数据包加密技术通常是通过“非对称密钥系统”来处理的。

-

主要通过两把不一样的公钥与私钥来进行加密与解密的过程。

公钥(public key):提供给远程主机进行数据加密的行为,所有人都可获得你的公钥来将数据加密。

私钥(private key):远程主机使用你的公钥加密的数据,在本地端就能够使用私钥来进行解密。私钥 只有自己拥有。

连接加密技术简介

目前常见的网络数据包加密技术通常是通过“非对称密钥系统”来处理的。

主要通过两把不一样的公钥与私钥来进行加密与解密的过程。

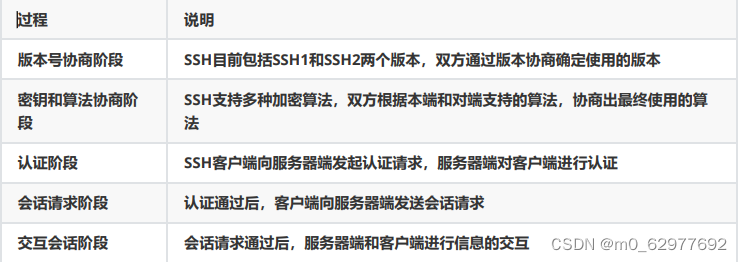

SSH工作过程:

版本协商阶段?

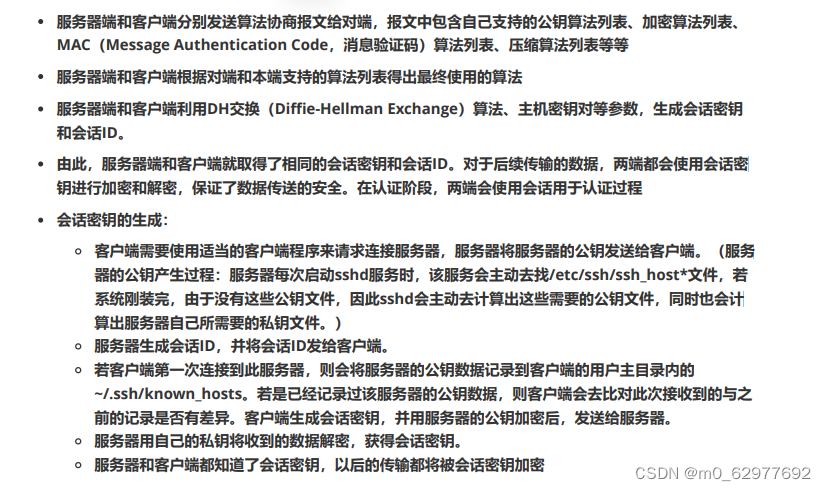

密钥和算法协商阶段

?认证阶段(两种认证方法):

基于口令的认证(password认证):客户端向服务器发出password认证请求,将用户名和密码加密后发 送给服务器,服务器将该信息解密后得到用户名和密码的明文,与设备上保存的用户名和密码进行比较, 并返回认证成功或失败消息。?

基于密钥的认证(publickey认证): 客户端产生一对公共密钥,将公钥保存到将要登录的服务器上的那个账号的家目录 的.ssh/authorized_keys文件中 认证阶段:客户端首先将公钥传给服务器端。服务器端收到公钥后会与本地该账号家目录下的 authorized_keys中的公钥进行对比,如果不相同,则认证失败;否则服务端生成一段随机字符 串,并先后用客户端公钥和会话密钥对其加密,发送给客户端。客户端收到后将解密后的随机字符串 用会话密钥发送给服务器。如果发回的字符串与服务器端之前生成的一样,则认证通过,否则,认证 失败。 注:服务器端对客户端进行认证,如果认证失败,则向客户端发送认证失败消息,其中包含可以再次认证 的方法列表。客户端从认证方法列表中选取一种认证方法再次进行认证,该过程反复进行。直到认证成功 或者认证次数达到上限,服务器关闭连接为止

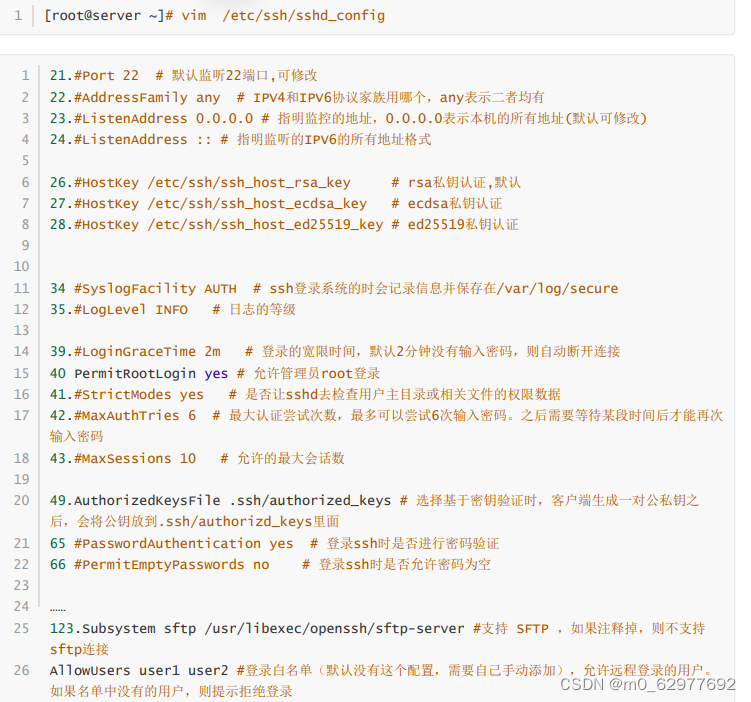

SSH服务配置

安装ssh

[root@server ~]# yum install openssh-server

?配置文件分析:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 26、商城系统(八):nexus配置,拆分springcloud为多个springboot,并且实现多个springboot通过feign调用接口

- 用Spark在大数据平台DataBricks轻松处理数据

- Django和Vue项目运行过程中遇到的问题及解决办法

- 电子企业如何才能有效实施数字工厂管理系统

- 【数据库原理】(12)SQL数据操纵功能

- 网络编程发送接受多案例

- 【leetcode 447. 回旋镖的数量】审慎思考与推倒重来

- Spring bean生命周期

- 《微信小程序开发从入门到实战》学习八十

- 计算机毕业设计-----SSH学生请假管理系统