【Amazon 实验③】使用Amazon WAF做基础 Web Service 防护之速率策略

发布时间:2023年12月22日

通过上一篇文章大家了解到如何使用Amazon WAF做关于自定义规则设置的 Web Service 防护【Amazon 实验②】使用Amazon WAF做基础 Web Service 防护之自定义规则,本篇文章将继续讲解一下关于速率策略这方面的设定规则及演示操作。

1. 速率策略

1.1 介绍

当拥有面向 Internet 的业务关键型应用程序时,需要主动保护它们免受常见 HTTP 洪水事件的影响。AWS WAF 提供了基于速率的规则来帮助实现这一目标。

基于速率的规则跟踪每个原始 IP 地址的请求速率,并对速率超过限制的 IP 触发规则操作。可以将限制设置为每 5 分钟时间跨度的请求数。可以使用此类型的规则对来自发送过多请求的 IP 地址的请求进行临时阻止。

以下注意事项适用于 AWS WAF 基于速率的规则:

- 可以设置的最小速率为 100。

- AWS WAF 最多可以阻止 10000 个 IP 地址。超过 10000 个 IP 地址同时发送高速率请求,则限制速率最高的10000个地址。

2. 实验步骤

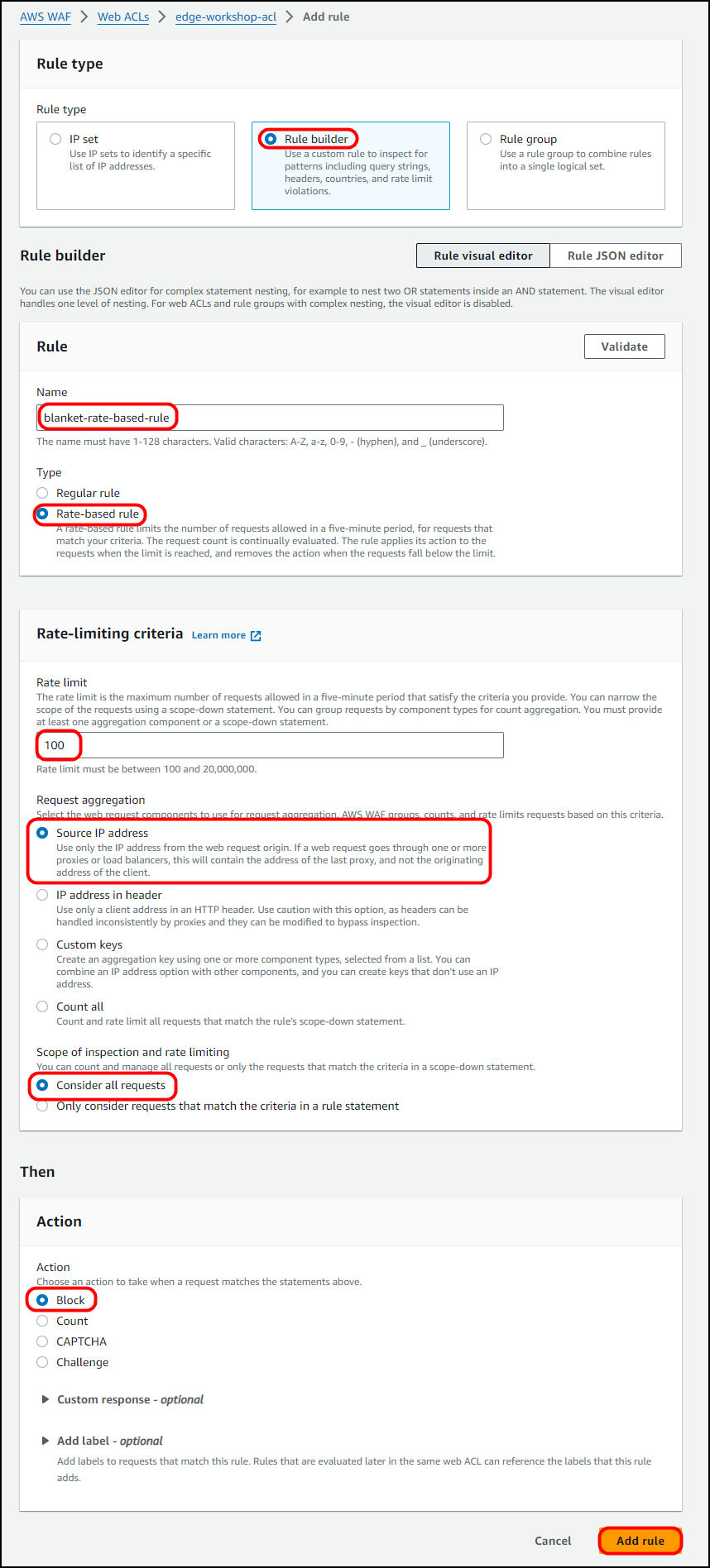

创建基于速率的规则的最简单方法是使用 WAF 控制台中的编辑器。

下面是一个基于速率的一揽子规则的示例,该规则应用于进入资源的所有请求。

2.1 添加规则

2.2 测试

export JUICESHOP_URL=<Your Juice Shop URL>

export JUICESHOP_URL=djbryp4jxosx1.cloudfront.net

for ((i=0; i<120; i++)); do echo $i; curl -I "${JUICESHOP_URL}";sleep 2;done

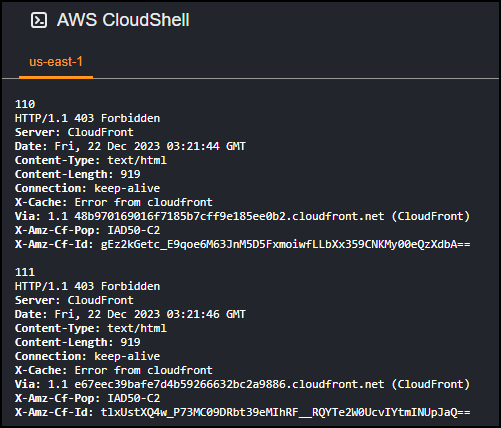

2.3 结果

WAF不是命中规则后立即阻断,会有30s左右等待。

超出rate限制的请求,已经被阻止。

文章来源:https://blog.csdn.net/qq_45392321/article/details/135161584

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章