Linux网络 ----- 网络文件共享服务之FTP服务

引言

FTP服务是Internet上最早应用于主机之间进行数据传输的基本服务之一。是目前Internet上使用最广泛的文件传送协议

一、FTP概述

????????FTP(File TransferProtocol,文件传输协议)是典型的C/S架构的应用层协议,需要由服务端软件、客户端软件两个部分共同实现文件传输功能。FTP客户端和服务器之间的连接是可靠的,面向连接的,为数据的传输提供了可靠的保证。

TCP协议:20,21端口。

20端口用于建立数据连接,并传输文件数据。

21端口用于建立控制连接,并传输FTP控制命令

1、Standard模式(主动模式)

????????FTP客户端首先和FTPServer的TCP21端口建立,通过这个通道发送命令,客户端需要接收数据的时候在这个通道上发送PORT命令。PORT命令包含了客户端用什么端口接收数据。在传送数据的时候,服务器通过自己的TCP 20端口发送数据。FTPserver必须和客户端建立一个新的连接用来传送数据。

2、Passive模式(被动模式)

????????在建立控制通道的时候和standard模式类似,当客户端通过这个通道发送PASV命令的时候,FTPserver打开一个位于1024和5000之间的随机端口并且通知客户端在这个端口上传送数据的请求,然后FTP server将通过这个端口进行数据的传送,这个时候FTp server不再需要建立一个新的和客户。

二、文件存储类型

1、DAS? ----? 直连式存储

Direct-Attached Storage,简称DAS。

????????DAS存储是最常见的一种存储方式,尤其是在中小企业应用中。PC中的硬盘或只有一个外部SCSI接口的JBOD都属于DAS架构。DAS是指存储设备直接连接到服务器总线上,存储设备只与一台独立的主机连接,其他主机不能使用这个存储设备。DAS存储设备与服务器主机之间的连接通道通常采用SCSI连接,DAS存储设备主要是磁盘阵列(RAID: Redundant Arrays of Independent? ? ? Disks)、磁盘簇JBOD:Just a Bunch Of Disks)等。

2、SAN ---- 存储区域网络

存储区域网络:Storage Area Network,简称SAN(可以使用空间,管理也是你来管理)。

????????存储区域网络,这个是通过光纤通道或以太网交换机连接存储阵列和服务器主机,最后成为一个专用的存储网络。

3、NAS ----? 网络附加存储

网络附加存储:Network-Attached Storage,简称NAS(存储和管理空间都在远程)。

????????NAS存储就是存储设备通过标准的网络拓扑结构(比如以太网)添加到一群计算机上。与DAS以及SAN不同,NAS是文件级的存储方法。NAS是文件级的存储方法,它的重点在于帮助工作组和部门级机构解决迅速增加存储容量的需求。

????????NAS产品是真正即插即用的产品。NAS设备一般支持多计算机平台,用户通过网络支持协议可进入相同的文档,因而NAS设备无需改造即可用于混合Unix/Windows NT局域网内,同时NAS的应用非常灵活。但NAS有一个关键性问题,即备份过程中的带宽消耗。与将备份数据流从LAN中转移出去的存储区域网(SAN)不同,NAS仍使用网络进行备份和恢复。NAS 的一个缺点是它将存储事务由并行SCSI连接转移了网络上。这就是说LAN除了必须处理正常的最终用户传输流外,还必须处理包括备份操作的存储磁盘请求。

| DAS | NAS | SAN | |

|---|---|---|---|

| 传输类型 | SCSI | IP | IP、FC、SAS |

| 数据类型 | 数据块 | 文件 | 数据块 |

| 典型应用 | 任何 | 文件服务器 | 数据库应用 |

| 优点 | 磁盘与服务器分离, 便于统一管理 | 不占用应用服务器资源 广泛支持操作系统 扩展较容易, 即插即用,安装简单方便 | 高扩展性 高可用性 数据集中,容易管理 |

| 缺点 | 连接距离短 数据分散,共享困难 存储空间利用率不高 扩展性有限 | 不适合存储量大的块级应用 数据备份及恢复占用网络带宽 | 相比NAS成本成本较高 安装和升级比NAS复杂 |

4、三种存储架构的应用场景

- DAS虽然比较古老了,但是还是很适用于那些数据量不大,对磁盘访问速度要求较高的中小企业

- NAS多适用于文件服务器,用来存储非结构化数据,虽然受限于以太网的速度,但是部署灵活,成本低

- SAN则适用于大型应用或数据库系统,缺点是成本高、较为复杂

5、常见的端口号

- ftp 20(数据) 21(命令) 软件 要利用协议 协议是通过应用程序实现

- ssh 22

- http 80

- https 443

- telnet 23

- mysql 3306

- redis 6379

?以后会经常使用

三、FTP工作原理介绍

FTP文件传输协议:FTP是早期的三个应用级协议之一,基于C/S结构

数据传输格式:二进制(默认)和文本

双通道协议:命令和数据连接 21 命令端口(权限,认证) 20数据端口(真实传数据)

1、FTP作用:

internet上用来远程传输文件的协议。

2、FTP工作原理与流程

从服务器角度

FTP数据连接分为主动模式和被动模式

-

主动(PORT style):服务器开启20端口主动连接客户端,传递数据

命令(控制):客户端:随机port ---> 服务器:21/tcp

数据:客户端:随机port <---服务器:20/tcp

主动模式:服务器主动发起数据连接

-

被动(PASV style):服务器开启随机端口被动等待客户端连接,然后传递数据

命令(控制):客户端:随机port ---> 服务器:21/tcp

数据:客户端:随机port ---> 服务器:随机port /tcp

被动模式:服务器被动等待数据连接

1.主动模式流程图:

主动模式工作原理:FTP 客户端连接到FTP 服务器的21号端口,发送用户名、密码和连接模式命令端口等,客户端随机开放一个端口(1024以上),发送PORT 命令到FTP 服务器,告知服务器客户端采用主动模式并开放端口,FTP服务器收到PORT主动模式命令和端口后,通过服务器的20号端口和客户端开放的端口连接,发送数据。

主动模式有个弊端,客户端必须关闭防火墙,否则不能传输数据。

2.被动模式流程图

被动模式工作原理: PASV是Passive的缩写,中文成为被动模式。FTP客户端连接到FTP服务器所监听的21号端口,发送用户名和密码,发送PASV命令到FTP服务器,服务器在本地也随机开放一个端口(1024以上),然后把开放的端口告知客户端,而后客户端再连接到服务器开放的端口进行数据传输

注:以上的说明主动和被动,是相对于的FTP server端而判断,如果server去连接client开放的端口,说明是主动的,相反,如果client去连接server开放的端口,则是被动。

注意:

FTP服务器默认使用TCP协议的20、21端口与客户端进行通信

windows:Serv-U、FTP server、filezilla server

Linux:ProFTPD 重点:Very Secure FTP(vsftp)工作环境中都用这个FTP服务

TFTP:端口号69,简单FTP(没有加密协议)

ssh SFTP 文件传输FTP服务状态码

1XX:信息 125: 数据连接打开

2XX:成功类状态 200:命令OK ? ? 230:登录成功

3XX:补充类 ? ? 331:用户名OK

4XX:客户端错误 425:不能打开数据连接

5XX:服务器错误 530:不能登录用户认证:

-

匿名用户:ftp,anonymous,对应Linux用户ftp root

-

系统用户:Linux用户,用户/etc/passwd,密码/etc/shadow

-

虚拟用户:特定服务的专用用户,独立的用户/密码文件

3、常见的FTP相关的软件

Wu-ftpd,Proftpd,Pureftpd,Filezilla Server,Serv-U,Wing FTP Server,IIS

vsftpd:Very Secure FTP Daemon,CentOS 默认FTP服务器

高速,稳定,下载速度是WU-FTP的两倍

ftp.redhat.com数据:单机最多可支持15000个并发

四、搭建和配置FTP服务

??vsftpd官网: https://security.appspot.com/vsftpd.html

1、安装前的准备工作

服务端

1.关闭防火墙和核心防护

systemctl stop firewalld #关闭防火墙

systemctl disable firewalld #开机自关闭防火墙

setenforce 0 #临时关闭增强型安全功能

vim /etc/selinux/confing #永久关闭防火墙 将里面的配置改为 SELINUX=disabled

2.查看信息并安装服务

rpm -qa|grep vsftpd #查看vsftp信息

[root@localhost ~]#rpm -qa |grep vsftpd

[root@localhost ~]#yum install -y vsftpd ##安装ftp服务

[root@localhost ~]#systemctl start vsftpd ##开启服务

[root@localhost ~]#systemctl status vsftpd ##查看服务状态

给服务端做备份

客户端连接服务端

先下载ftp

ftp里面的一些指令

退出用? ?quit? 或着使用? ctrl+d

五、vsftpd服务常见配置

配置文件

vim /etc/vsftpd/vsftpd.conf

1、修改默认命令端口

listen_port=628 默认值为21

服务端:修改默认命令端口

[root@node2 pub]#vim /etc/vsftpd/vsftpd.conf #随便一行插入

listen_port=628

[root@node2 pub]#systemctl restart vsftpd #重启服务

[root@node2 pub]#ss -ntl #查看端口?操作:

在服务端修改端口号

进入客户端要共享文件时必须带上已修改的端口号

2、主动模式端口

connect_from_port_20=YES? ? ? ? ? ##主动模式端口为20

ftp_data_port=20? ? ? ? ? ? ? ? ? ##(默认) 指定主动模式的端口3、被动模式端口

pasv_min_port=6000? ? ? ? ? ?##0为随机分配,端口范围会影响客户端的并发数

pasv_max_port=60104、使用当地时间

use_localtime=YES? ? ? ? ? ? ? ##使用当地时间(默认为NO,使用GMT)

##格林威治 ? ? ? ?+8? ==当地时间5、匿名用户登录

anonymous_enable=YES ##支持匿名用户,CentOS8 默认不允许匿名

no_anon_password=YES ##匿名用户略过口令检查 , 默认NO6、匿名用户上传

anon_upload_enable=YES ##匿名上传,注意:文件系统权限

anon_mkdir_write_enable=YES ##匿名建目录

chmod 777 /var/ftp/pub########客户端#########

ftp> !ls #使用! 代表 在本地使用命令

abc.txt anaconda-ks.cfg initial-setup-ks.cfg 公共 模板 视频 图片 文档 下载 音乐 桌面

ftp> cd pub

ftp>put abc.txt #上传 文件, ftp 默认不允许上传文件, 安全考虑, 人人都传空间,病毒等问题

local: abc.txt remote: abc.txt

227 Entering Passive Mode (192,168,91,101,126,214).

550 Permission denied.

#########服务端#####

[root@node2 pub]#vim /etc/vsftpd/vsftpd.conf

#此处是被注释开启就可以了

anon_upload_enable=YES

anon_mkdir_write_enable=YES

[root@node2 pub]#ll /var/ftp/pub/

#没权限写 ,在传文件时需要考虑 文件系统权限, 你是远程用户把文件放在磁盘上,需要考虑文件系统的权限

#程序权限,文件系统权限

总用量 1048576

-rw-r--r--. 1 root root 1073741824 8月 4 16:02 bigfile

[root@node2 pub]#setfacl -m u:ftp:rwx /var/ftp/pub/

#添加ftp 用户的权限

[root@node2 pub]#setfacl -m u:ftp:rwx /var/ftp

[root@node2 pub]#setfacl -b /var/ftp

属主 权限发生了改变

######客户端#####

ftp> cd pub ####注意文件夹位置

250 Directory successfully changed.

ftp> put abc.txt

local: abc.txt remote: abc.txt

227 Entering Passive Mode (192,168,91,101,181,62).

150 Ok to send data.

226 Transfer complete.

### 是可以对ftp的根目录设置权限的 一般是不对根做操作的

### 但是再次登录会有问题注意:还需要开启文件系统访问的权限,不能给FTP根目录写权限否则报如下错误

anon_world_readable_only=no ##只能下载全部读的文件, 默认YES

anon_umask=0333 ##指定匿名上传文件的umask,默认077,注意:0333中的0不能省略

anon_other_write_enable=YES ##可删除和修改上传的文件,默认NO7、匿名用户? 下载、删除文件

在 vsftpd 软件中 只可以 下载有 读权限的文件, 没有读权限的文件时不可以直接下载的需要修改下面的选项

anon_world_readable_only=NO ##只能下载全部读的文件, 默认YES

anon_umask=0333 ##指定匿名上传文件的umask,默认077,注意:0333中的0不能省略

anon_other_write_enable=YES ##可删除和修改上传的文件,默认NO举例:

1.可以下载上传上去的文件

[root@node2 pub]#vim /etc/vsftpd/vsftpd.conf ##修改配置文件

anon_world_readable_only=NO

anon_umask=0333 2.可以删除文件

[root@node2 pub]#vim /etc/vsftpd/vsftpd.conf ##修改配置文件

anon_other_write_enable=YES

ftp> cd pub.

ftp> ls

ftp> delete abc.txt

ftp> ls

227 Entering Passive Mode (192,168,91,101,112,18).

150 Here comes the directory listing.

-rw-r--r-- 1 0 0 1073741824 Aug 04 08:02 bigfile

-rw------- 1 14 50 471 Aug 04 09:20 dm.sh

226 Directory send OK.8、指定匿名用户的上传文件的默认的所有者和权限

匿名用户上传文件默认的所有者是ftp 用户 是可以修改的

chown_uploads=YES ? ? ? ?#默认NO

chown_username=zhangsan

chown_upload_mode=06449、Linux系统用户

local_enable=YES ##是否允许linux用户登录

write_enable=YES ##允许linux用户上传文件

local_umask=022 ##指定系统用户上传文件的默认权限对应umask例子: 系统用户登录:使用普通用户登录默认是在 系统用户的 家目录

[root@localhost ~]#ftp 20.0.0.100

Connected to 20.0.0.100 (20.0.0.100).

220 (vsFTPd 3.0.2)

Name (20.0.0.100:root): zhangsan

331 Please specify the password.

Password:

ftp> pwd

257 "/home/zhangsan"举例:控制系统用户等信息

[root@node2 pub]#vim /etc/vsftpd/vsftpd.conf #最后加入 复制注意空格

guest_enable=YES

guest_username=ftp ?

#local_root=/ftproot 可以注释此行,默认所有用户都在 ftp用户的家目录10、将所有系统用户映射为指定的guest用户

guest_enable=YES ##所有系统用户都映射成guest用户

guest_username=ftp ? ##配合上面选项才生效,指定guest用户

local_root=/ftproot ##指定guest用户登录所在目录,但不影响匿名用户的登录目录

user_config_dir=/etc/vsftpd/conf.d/ ##每个用户独立的配置文件目录11、禁锢系统用户

1.禁锢所有系统用户在家目录中

chroot_local_user=YES #禁锢系统用户,默认NO,即不禁锢2.禁锢用户开启白名单和黑名单

chroot_list_enable=YES ? ? #默认是NO

chroot_list_file=/etc/vsftpd/chroot_list ? #默认值

?

当chroot_local_user=YES和chroot_list_enable=YES时,则chroot_list中用户不禁锢,即白名单,在文件里的不禁锢

当chroot_local_user=NO和chroot_list_enable=YES时, 则chroot_list中用户禁锢,即黑名单,在文件里的 禁锢12、日志

ftp 默认启动日志

#wu-ftp 日志:默认启用

xferlog_enable=YES #启用记录上传下载日志,此为默认值

xferlog_std_format=YES #使用wu-ftp日志格式,此为默认值

xferlog_file=/var/log/xferlog #可自动生成, 此为默认值

#vsftpd日志:默认不启用

dual_log_enable=YES 使用vsftpd日志格式,默认不启用

vsftpd_log_file=/var/log/vsftpd.log 可自动生成, 此为默认值13、提示信息

ftpd_banner="welcome to kgc ftp server"

banner_file=/etc/vsftpd/ftpbanner.txt ?14、pam模块实现用户访问

pam_service_name=vsftpd

#pam配置文件:/etc/pam.d/vsftpd

/etc/vsftpd/ftpusers ###默认文件中用户拒绝登录,默认是黑名单,但也可以是白名单

##由于ftp是明文传输, 抓取是可可以获取密码的 默认是不让使用root 用户登录的15、传输速率,单位:字节/秒

anon_max_rate=0 ##匿名用户的最大传输速率,以字节为单位,比如:1024000表示1MB/s

local_max_rate=0 ##本地用户的最大传输速率

#限速

[root@centos8 ~]#vim /etc/vsftpd/vsftpd.conf

anon_max_rate=1024000

local_max_rate=102400六、建立内网的yum仓库

1、通过ftp服务搭建内网yum仓库服务器

1.先关闭服务端和客户端的防火墙和核心防护

1.服务端:

2.安装vsftp服务

3.挂载磁盘

4.客户端:

5.关闭防火墙和核心防护,安装ftp服务并检查

6.搭建ftp仓库

lisi用户的根

7.测试安装

2、通过http服务搭建内网yum仓库服务器

1.先关闭服务端和客户端的防火墙和核心防护

1.服务端

2.安装httpd并开启

浏览器输入服务端地址可以查看,20.0.0.100

3.挂载磁盘

4.客户端

5.关闭防火墙和核心防护,安装服务并检查

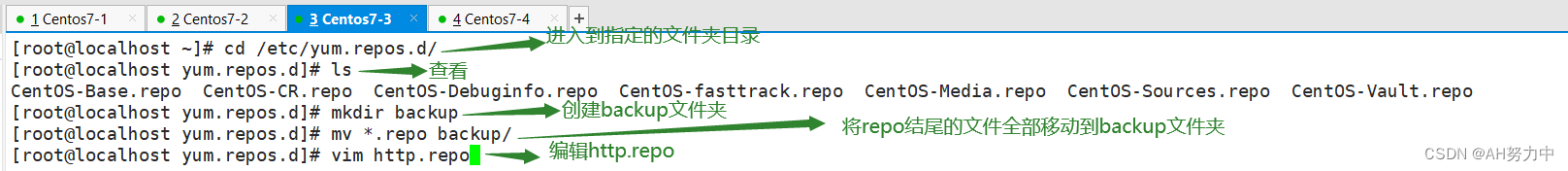

6.搭建http仓库

7.测试安装

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【华为机试】2023年真题B卷(python)-冠亚军排名-奖牌榜排名

- Harmony全局应用生命周期 EntryAbility.ts 讲解

- 64.Go整洁代码架构实践

- 构造数字(贪心算法)

- Laravel 队列监听Superviso进程管理(消息队列后台监听)

- 如何合理配置云服务器的CPU和内存?

- 【js学习之路】遍历数组api之 `filter `和 `map`的区别

- 【JavaScript】事件监听:触摸事件

- 文章解读与仿真程序复现思路——电网技术EI\CSCD\北大核心《计及源荷不确定性的综合能源系统日前-日内协调优化调度》

- 如何挑选一家合格的污水处理服务商