cmseasy业务逻辑漏洞

发布时间:2024年01月19日

这个cmseasy靶场似乎感觉有点意思?? ? ??

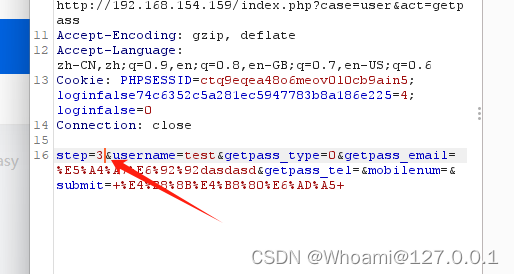

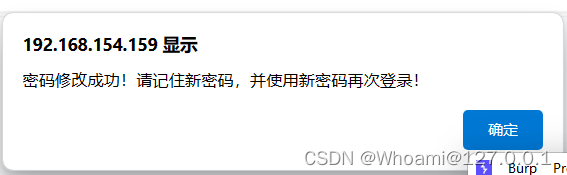

1.任意修改用户密码

首先肯定先是注册一个账号(账号test,密码admin),去找到他的找回密码这里

随便填点数字(这个用户名与他的邮箱还是要对应的),然后抓包,把这个原来的step字段由1改成3,这样就饶过了邮箱验证码的验证

就会发现能成功修改到他的密码

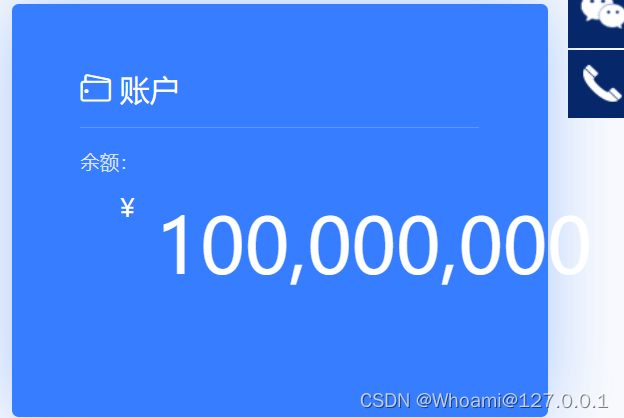

2.支付逻辑漏洞

看见商品就想去测试一下支付漏洞,这个电脑被你叫成路由器也是有点抽象

然后把购买数量改成-999999999999

这时候你就会发现!!!!!!!

这样即完成了0元购,又瞬间成为了亿万富翁? ??

然后就是文件上传和xss,我看网上说是有,但是我在我的模块那里找不到自定义标签(应该是版本的原因)

文章来源:https://blog.csdn.net/huohaowen/article/details/135695783

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- postman使用方法指南,最全面的教程

- 商城小程序(8.购物车页面)

- 【论文笔记】Run, Don’t Walk: Chasing Higher FLOPS for Faster Neural Networks

- 开发安全之:Database access control

- 证件照3秒换底色|有手机就行,一学就会

- 助力工业园区作业违规行为检测预警,基于YOLOv8【n/s/m/l/x】全系列参数模型开发构建工业园区场景下作业人员违规行为检测识别系统

- ChatGPT诞生对全球高等教育所产生的巨大影响

- 分布式事务Seata实战-AT模式(注册中心为Eureka)

- iOS 17.2系统获取IDFA时不弹窗问题

- 《PySpark大数据分析实战》-26.数据可视化图表Seaborn介绍