全球数千台 VPN 设备遭到黑客攻击

你有没有发现:

越来越多的黑客团体在攻击中使用 CVE-2023-46805 和 CVE-2024-21887。

本月早些时候, 我们报道了Ivanti产品 中的零日漏洞。Mandiant最近的一项分析发现, 攻击者在攻击中使用了 5 种不同的恶意软件系列 ,包括 Zipline、Thinspool Dropper、Wirefire、Lightwire 和 Warpwire Harverster。

插播一下!

《黑客&网络安全入门&渗透测试&网络攻防》免费分享~

朋友们如果有需要,可以保存下方卡片后,VX扫描免费领取哦~

根据 Volexity 专家的最新数据,今年 1 月 14 日,GIFFEDVISITOR Web shell 检测到了超过 1,700 个受损的 Connect Secure VPN设备。

受害者名单包括世界各地的公共和私人组织,包括军事机构、国家电信公司、国防承包商、技术公司、银行、金融和会计组织、全球咨询公司以及航空航天和工程行业的公司。

Shadowserver 的 威胁监控服务监控全球超过 16,800 个可通过互联网访问的 Connect Secure VPN 设备。其中大多数(约 5,000 人)在美国,但威胁绝对是全球性的。

已确认攻击者可以在所有受支持版本的 VPN Connect Secure 和 Policy Secure 设备上执行任意命令,成功组合了之前发现的两个漏洞 CVE-2023-46805 和 CVE-2024-21887 。

Ivanti 仍未发布必要的修复程序,显然问题比之前看起来的更为严重。 强烈建议管理员对网络上的所有 VPN 设备 应用公司提供的缓解措施 ,并使用Ivanti 完整性检查器工具 来识别受损迹象。

去年 7 月,另外两个 Ivanti 零日漏洞( CVE-2023-35078 和 CVE-2023-35081 ) 被用来 危害多个挪威政府组织,一个月后, 黑客开始利用 第三个漏洞( CVE-2023-38035 )在软件Ivanti Sentry中绕过API身份验证。

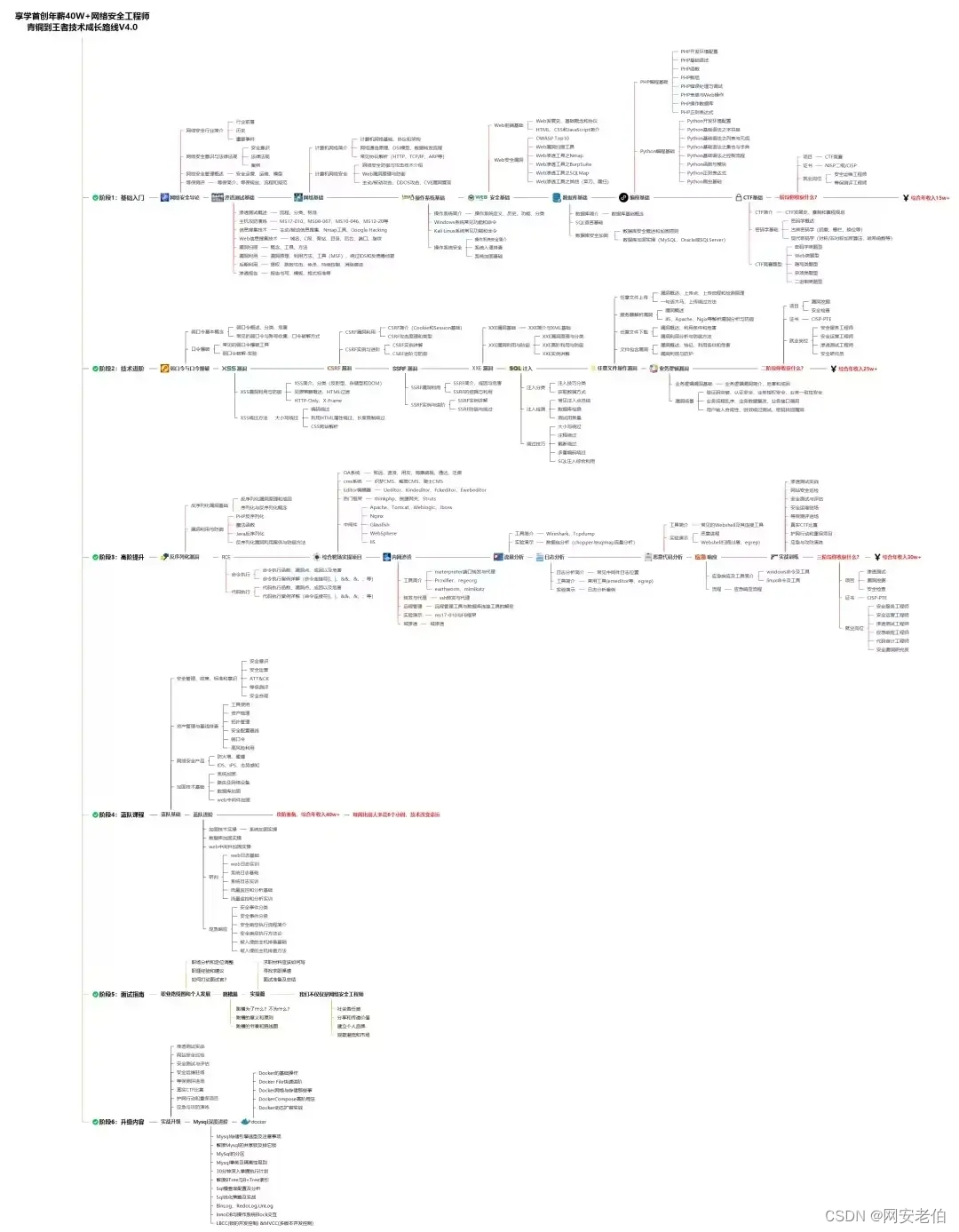

感觉黑客技术很酷,想自学却不知道从哪里入手?那么这个自学路线将为你提供帮助!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- PCIE的阻抗控制,到底是选择85还是100欧姆好?

- blast安装及简单使用

- 文心一言 VS 讯飞星火 VS chatgpt (161)-- 算法导论13.1 1题

- Python入门到精通(四)——Python函数

- 寒假学习打字:提前实现弯道超车

- 【docker】安装mysql

- 街机模拟游戏逆向工程(HACKROM)教程:[11]68K汇编sub指令

- 21. 合并两个有序链表(Java)

- 设计模式-解释器模式

- 【XR806开发板试用】移植st7789屏幕驱动