防火墙如何处理nat(私网用户访问Internet场景)

发布时间:2024年01月18日

目录

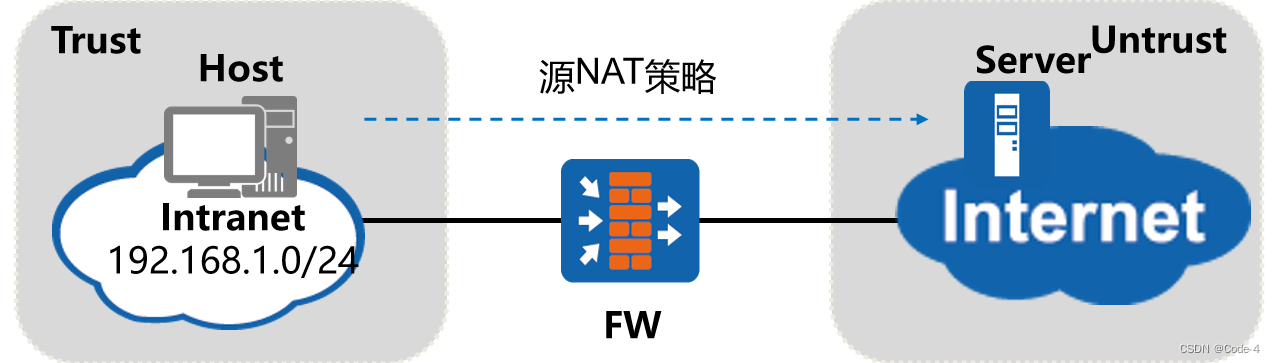

私网用户访问Internet场景

多个用户共享少量公网地址访问Internet的时候,可以使用源NAT技术来实现。

源NAT技术只对报文的源地址进行转换。

- NAT(Network Address Translation)是一种地址转换技术,可以将IPv4报文头中的地址转换为另一个地址。通常情况下,利用NAT技术将IPv4报文头中的私网地址转换为公网地址,可以实现位于私网的多个用户使用少量的公网地址同时访问Internet。因此,NAT技术常用来解决随着Internet规模的日益扩大而带来的IPv4公网地址短缺的问题。

- 在学校、公司中经常会有多个用户共享少量公网地址访问Internet的需求,通常情况下可以使用源NAT技术来实现。源NAT技术只对报文的源地址进行转换。通过源NAT策略对IPv4报文头中的源地址进行转换,可以实现私网用户通过公网IP地址访问Internet的目的。

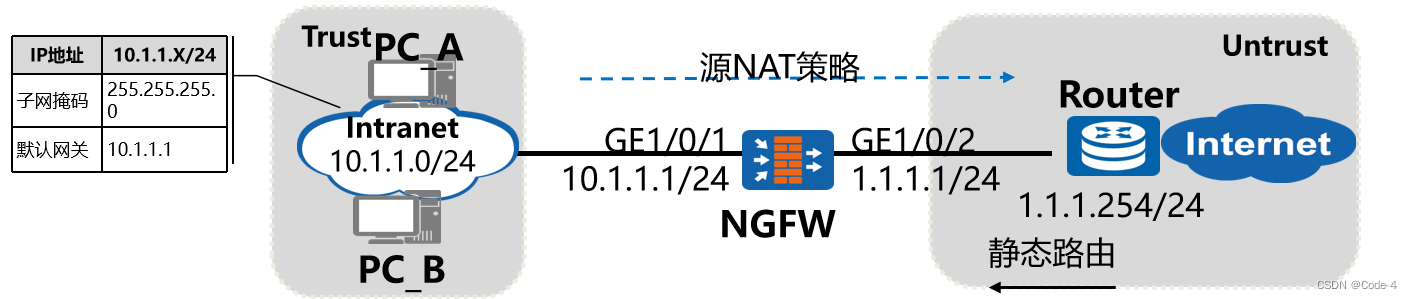

- 如图所示,FW部署在网络边界处,通过部署源NAT策略,可以将私有网络用户访问Internet的报文的源地址转换为公网地址,从而实现私网用户接入Internet的目的。

源NAT的两种转换方式

| 源NAT转换方式 | 含义 | 场景 |

|---|---|---|

| NAT No-PAT | 只转换报文的IP地址,不转换端口 | 需要上网的私网用户数量少,公网IP地址数量与同时上网的最大私网用户数量基本相同 |

| NAPT | 同时转换报文的IP地址和端口 | 公网IP地址数量少,需要上网的私网用户数量大 |

- 源NAT有多种转换方式,这里我们只介绍其中的两种。

- 不带端口转换的地址池方式(

No-PAT):- 内部私网用户共享地址池中的IP地址,按照一个私网IP地址对应一个公网IP地址的方式进行转换。地址转换的同时不进行端口转换,地址池中IP的个数就是最多可同时上网的私网用户数。适用于某些服务需要使用特定的源端口,不允许进行源端口转换的场景。

- 带端口转换的地址池方式(

NAPT):- 一般适用于私网用户较多的大中型网络环境,多个私网用户可以共同使用一个公网IP地址,根据端口区分不同用户,所以可以支持同时上网的用户数量更多。

NAT No-PAT

NAT No-PAT也可以称为“一对一地址转换”,只对报文的地址进行转换,不转换端口

- NAPT属于“多对一的地址转换”,在转换过程中同时转换报文的地址和端口。

- NAPT属于“多对一的地址转换”,在转换过程中同时转换报文的地址和端口。

- NAPT方式通过配置NAT地址池来实现,NAT地址池中可以包含一个或多个公网地址。转换时同时转换地址和端口,即可实现多个私网地址共用一个或多个公网地址的需求。

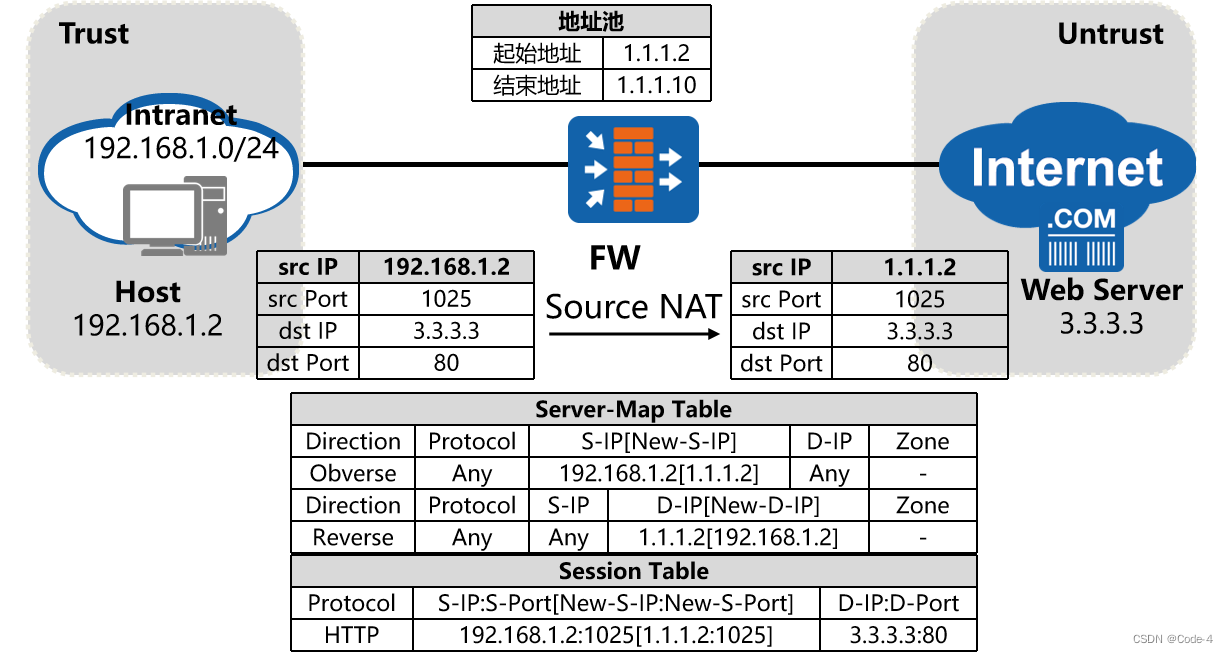

- 如图所示,当Host访问Web Server时,FW的处理过程如下:

- FW收到Host发送的报文后,根据目的IP地址判断报文需要在Trust区域和Untrust区域之间流动,通过安全策略检查后继而查找NAT策略,发现需要对报文进行地址转换。

- FW从NAT地址池中选择一个公网IP地址,替换报文的源IP地址,同时使用新的端口号替换报文的源端口号,并建立会话表,然后将报文发送至Internet。

- FW收到Web Server响应Host的报文后,通过查找会话表匹配到上一步骤中建立的表项,将报文的目的地址替换为Host的IP地址,将报文的目的端口号替换为原始的端口号,然后将报文发送至Intranet。

- 此方式下,由于地址转换的同时还进行端口的转换,可以实现多个私网用户共同使用一个公网IP地址上网,FW根据端口区分不同用户,所以可以支持同时上网的用户数量更多。

NAPT配置思路

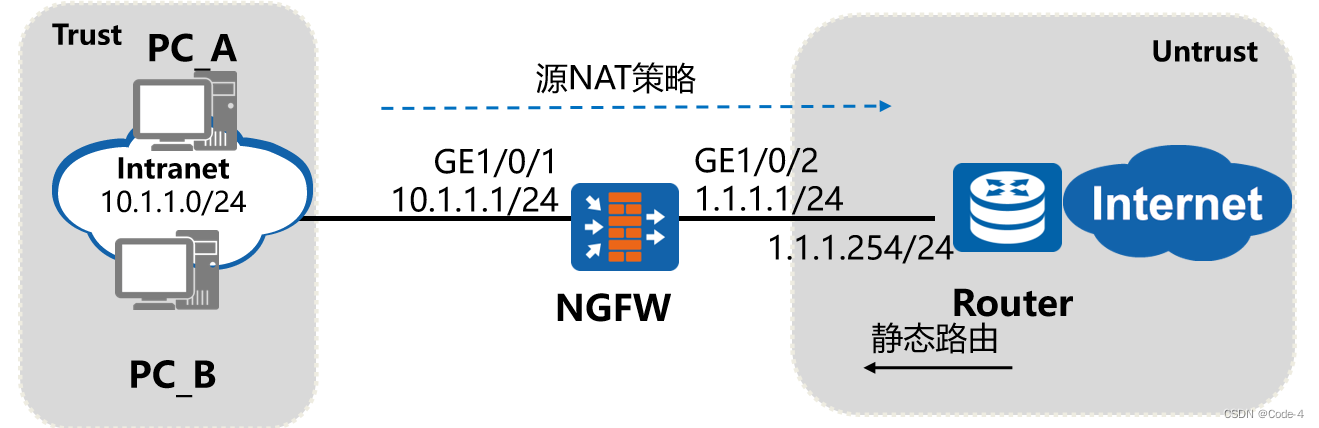

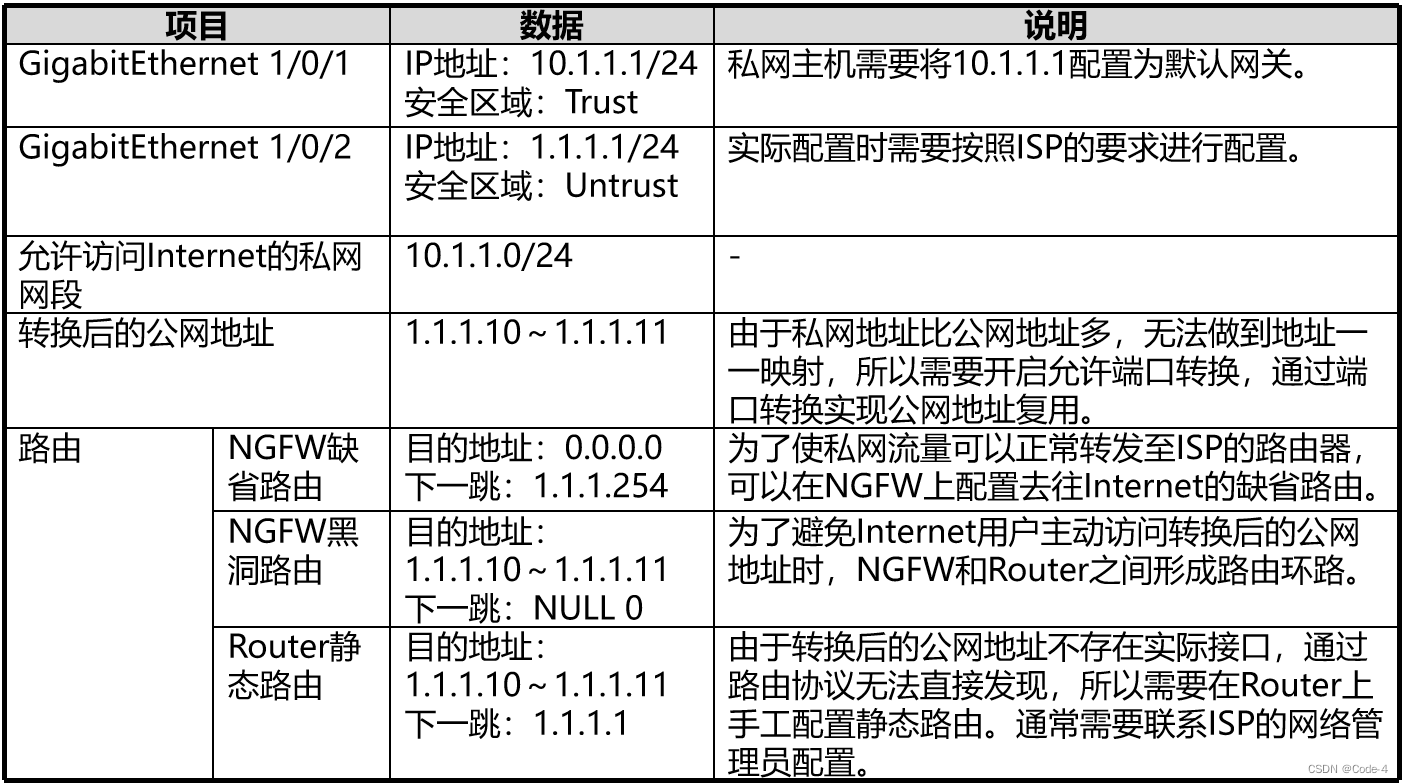

某公司在网络边界处部署了NGFW作为安全网关。为了使私网中10.1.1.0/24网段的用户可以正常访问Internet,需要在NGFW上配置源NAT策略。除了公网接口的IP地址外,公司还向ISP申请了2个IP地址(1.1.1.10~1.1.1.11)作为私网地址转换后的公网地址。网络环境如图所示,其中Router是ISP提供的接入网关。

### 配置思路

### 配置思路

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置安全策略,允许私网指定网段与Internet进行报文交互。

- 配置NAT地址池。

- 配置源NAT策略,实现私网指定网段访问Internet时自动进行源地址转换。

- 在NGFW上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

- 在NGFW上配置黑洞路由,避免NGFW与Router之间产生路由环路。

- 在私网主机上配置缺省网关,使私网主机访问Internet时,将流量发往NGFW。

- 在Router上配置静态路由,使从Internet返回的流量可以被正常转发至NGFW。

规划

NAPT配置命令

配置接口IP地址并将接口加入相应安全区域

interface GigabitEthernet1/0/1

ip address 10.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/2

ip address 1.1.1.1 255.255.255.0

#

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/1

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/2

配置安全策略

security-policy

rule name policy_sec_1

source-zone trust

destination-zone untrust

source-address 10.1.1.0 24

action permit

配置NAT地址池

nat address-group addressgroup1

section 0 1.1.1.10 1.1.1.11

配置源NAT策略

nat-policy

rule name policy_nat_1

source-zone trust

destination-zone untrust

source-address 10.1.1.0 24

action nat address-group addressgroup1

配置缺省路由

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

配置黑洞路由

ip route-static 1.1.1.10 255.255.255.255 NULL0

ip route-static 1.1.1.11 255.255.255.255 NULL0

文章来源:https://blog.csdn.net/m0_61802503/article/details/135658635

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Python爬虫——2023年西安全年气温数据并进行可视化处理

- GitLab升级版本(任意用户密码重置漏洞CVE-2023-7028)

- 基于电商场景的高并发RocketMQ实战-读写分离主从漂移设计、Broker基于raft协议的主从架构设计

- The Foundry NUKE 15 for mac/win:引领影视后期特效制作的创新力量

- 系列九(实战)、生产环境服务器变慢,请你谈谈诊断思路和性能评估?

- kubeadm来搭建k8s集群。

- 数据结构之二叉树

- C语言—每日选择题—Day53

- springboot+mysql儿童疫苗预约系统-计算机毕业设计源码12222

- Python实例:根据父母的身高预测儿子的身高