C#之反编译之路(一)

本文将介绍微软反编译神器dnSpy的使用方法

c#反编译之路(一)

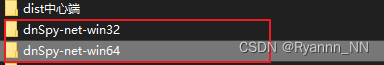

dnSpy.exe区分64位和32位,所以32位的程序,就用32位的反编译工具打开,64位的程序,就用64位的反编译工具打开(个人觉得32位的程序偏多,如果不知道是32位还是64位,就先用32位的打开试试)

目前只接触到wpf和winform的桌面程序,其他项目还没有接触到,有的项目dnSpy也没办法反编译,比如c++的,还望各路大佬指点

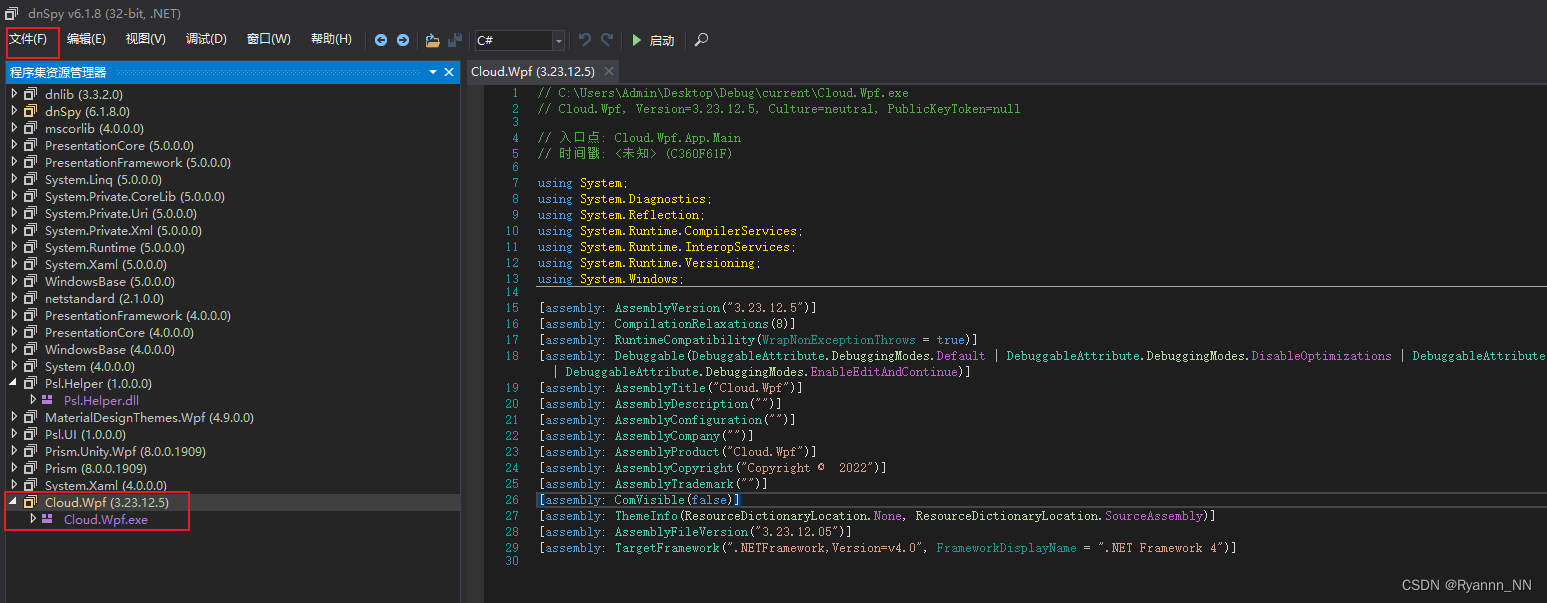

启动软件

双击dnSpy.exe→文件→打开→选择自己需要反编译的程序→确定

这个时候,如果你的项目是完整的,点击启动就能启动程序了

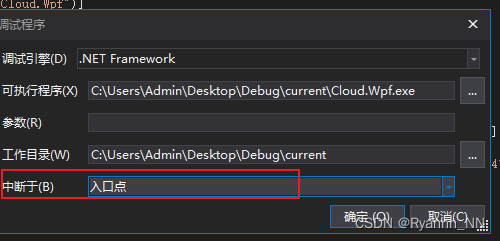

中断于修改为入口点,就可以断点整个程序,启动后你就会发现进入main方法了.这里还有一个作用,如果你的程序双击运行没有反应或者闪退,也可以用这个方法来调试,一步一步的f11到达报错的地方.特别是生产上,没办法装编译器的时候,简直就是神器,而且它的信息会更全,步骤会更详细,甚至有些地方比vs断点更好用

断点

如果你试过了从入口点断点启动,你就会发现它断点调试的强大.

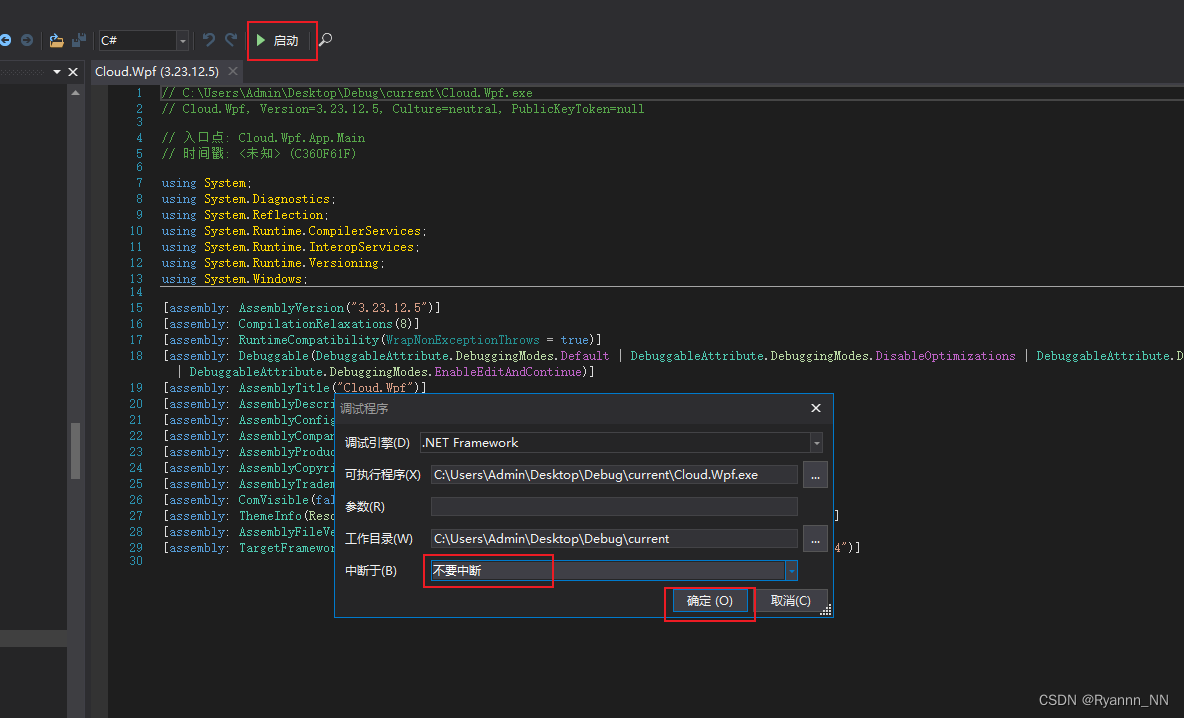

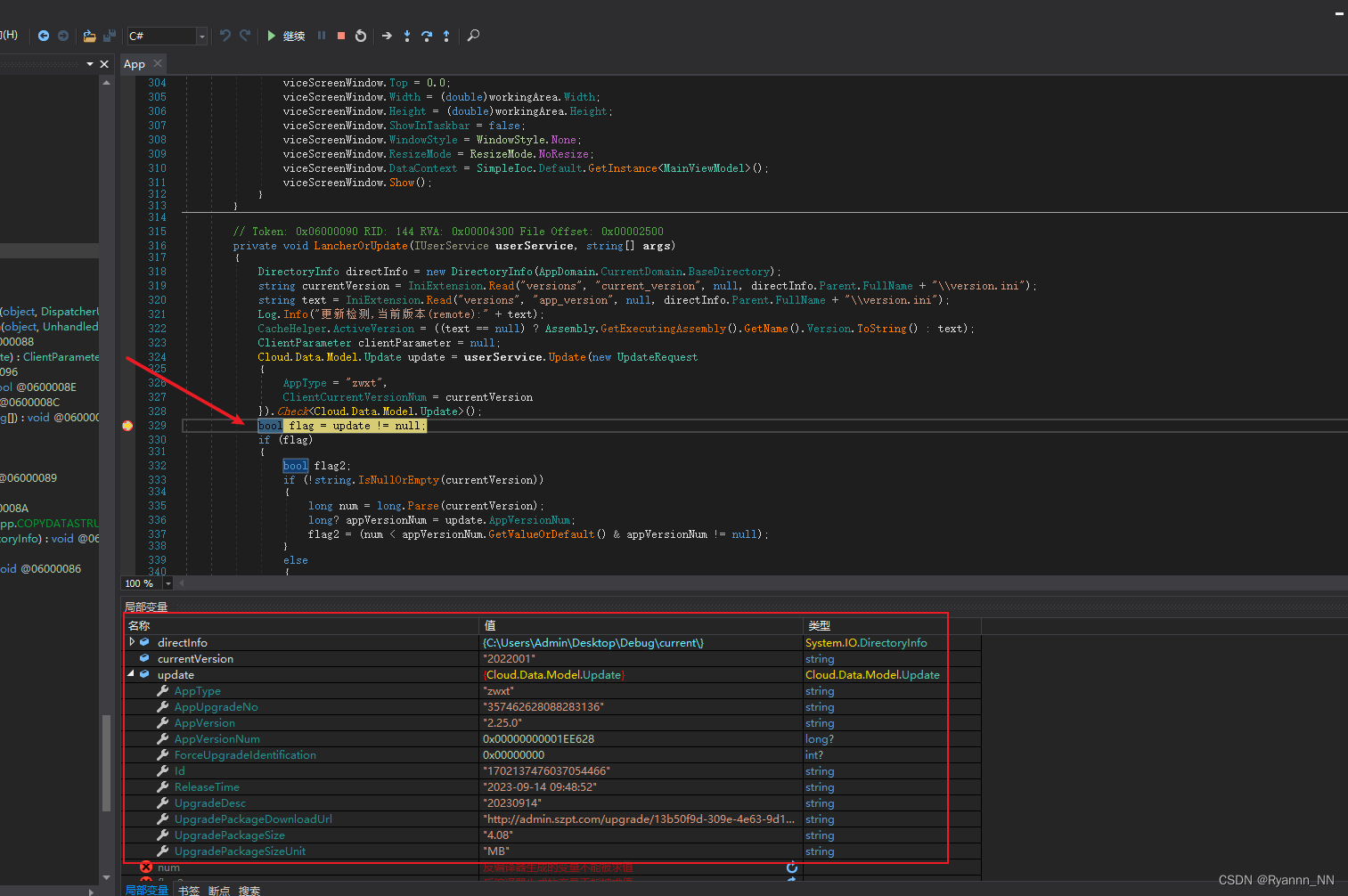

需要调试的地方打上断点,启动程序,中断方式选择不要中断,运行到断点处程序会自动停下来

可以看到他和开发环境一样方便,断点在程序排错过程中是巨好用的,一分钟定位bug,特别是生产环境,免安装的dnSpy,又不需要环境配置,打开即使用,谁能不爱

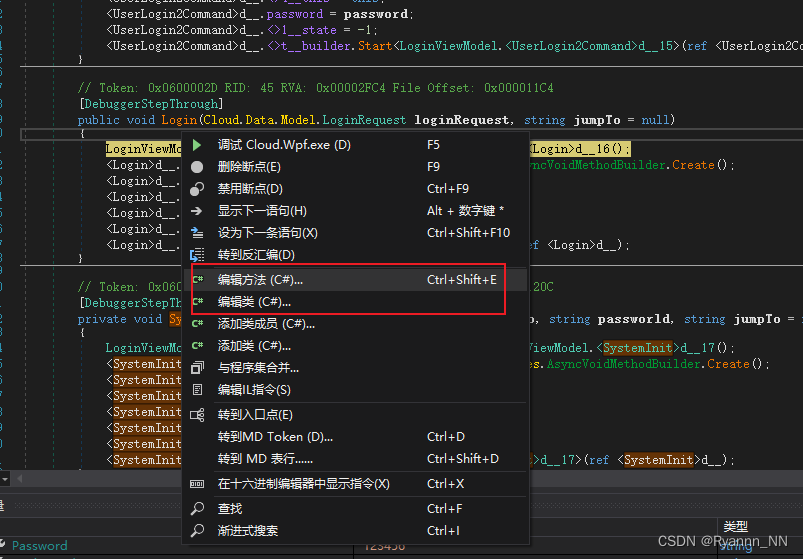

修改代码

修改代码通过编辑方法或编辑类方式进行,具体方式是右键:编辑类/方法,后边具体说说这两个的区别和藏的坑

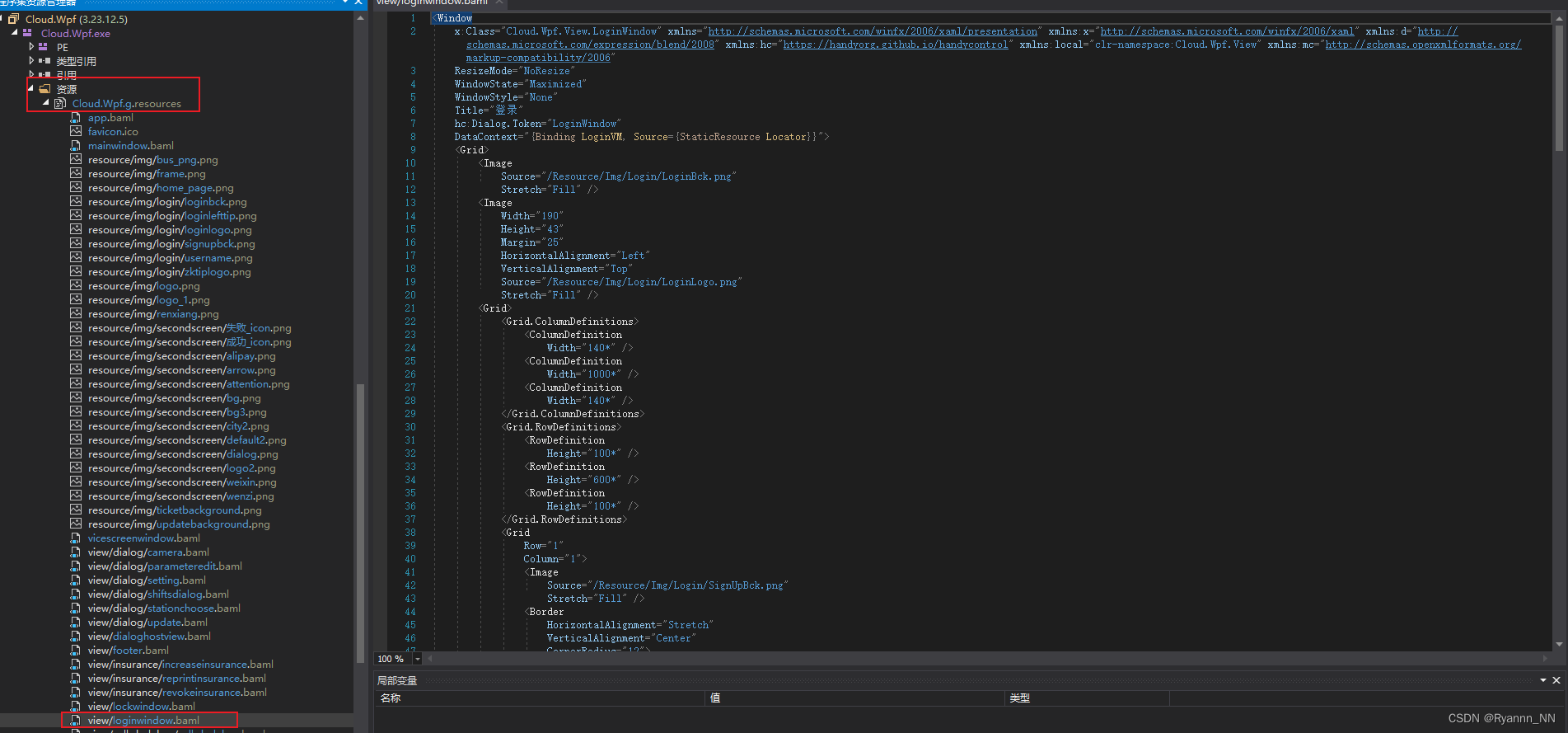

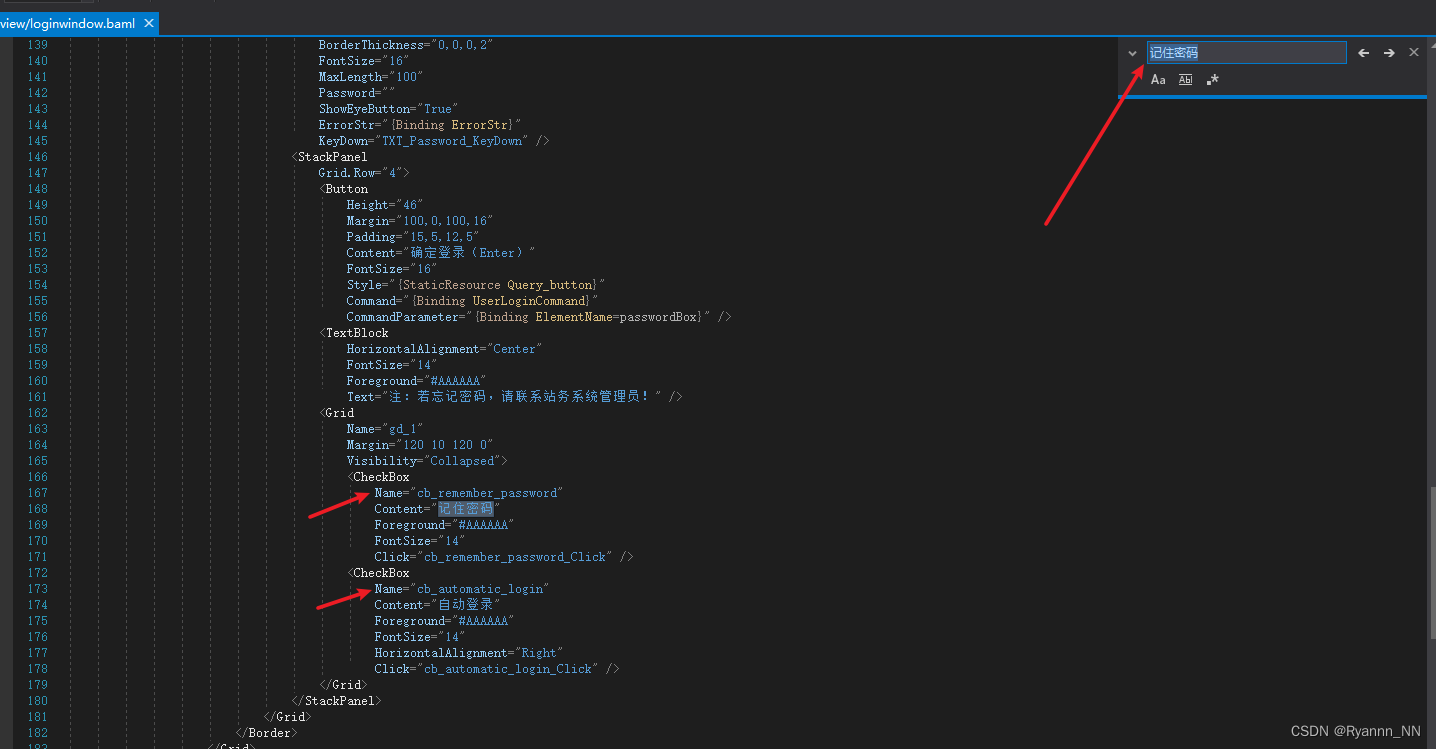

比如我们要在一份找不到代码的程序里边默认勾选记住密码和自动登录

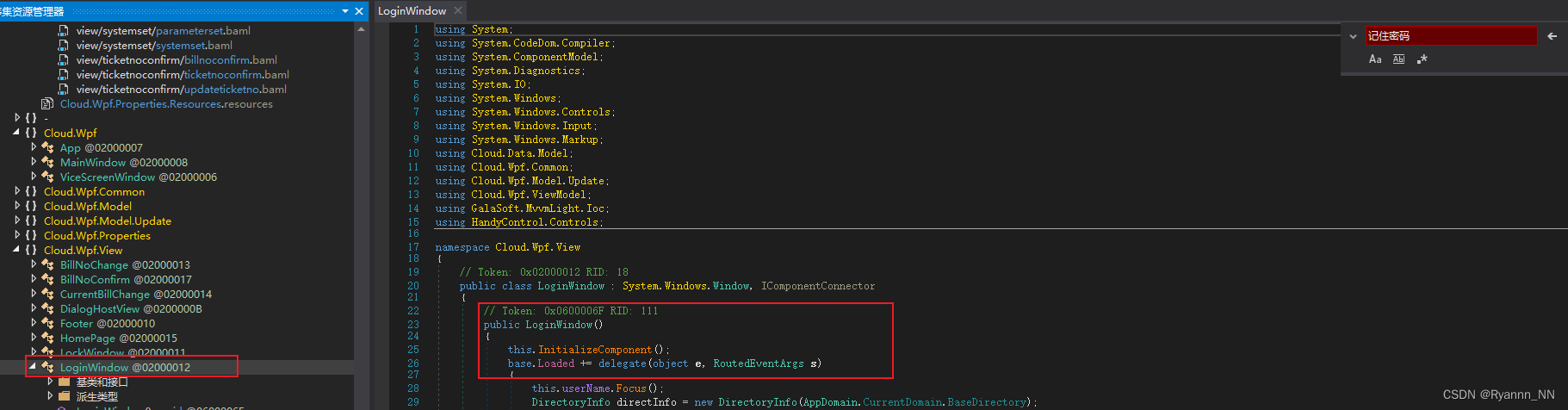

我们先找到登录界面(首先你得从反编译的代码项目结构中区分是wpf还是winform代码,wpf界面是以baml格式的方式存放在资源下,winform则是存在于cs代码中)

代码中搜索中文关键字,获得勾选框

转到cs代码,我们看到构造器方法里边有load方法于是我们选择在这里修改代码(如果没有load方法,我们也可以自行添加)

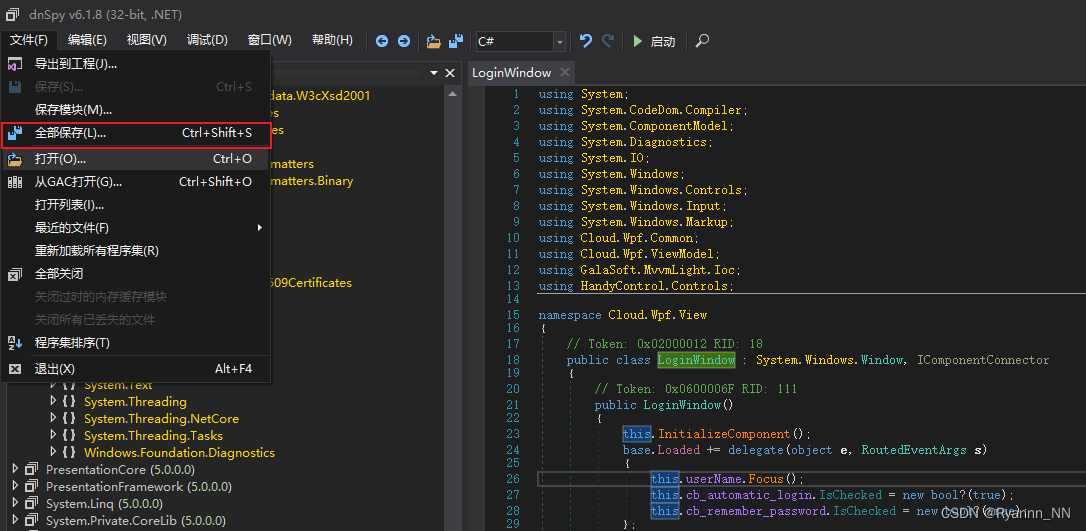

右击,编辑方法,在代码中添加以下代码,编译

this.cb_automatic_login.IsChecked = true;

this.cb_remember_password.IsChecked = true;

点击文件→全部保存→启动

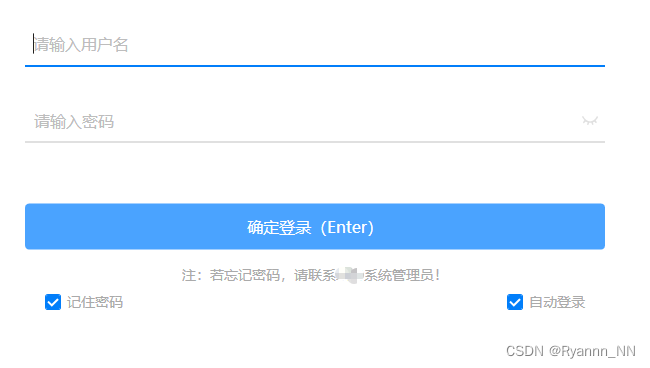

这个时候就会发现,原本没有勾选的选择框,进入登录界面就已经勾选了

注意事项

1.反编译之后的代码,方法内的局部变量会被系统自动命名,如:text,text1…text10,且重新dnSpy重新加载程序,系统变量可能会变;

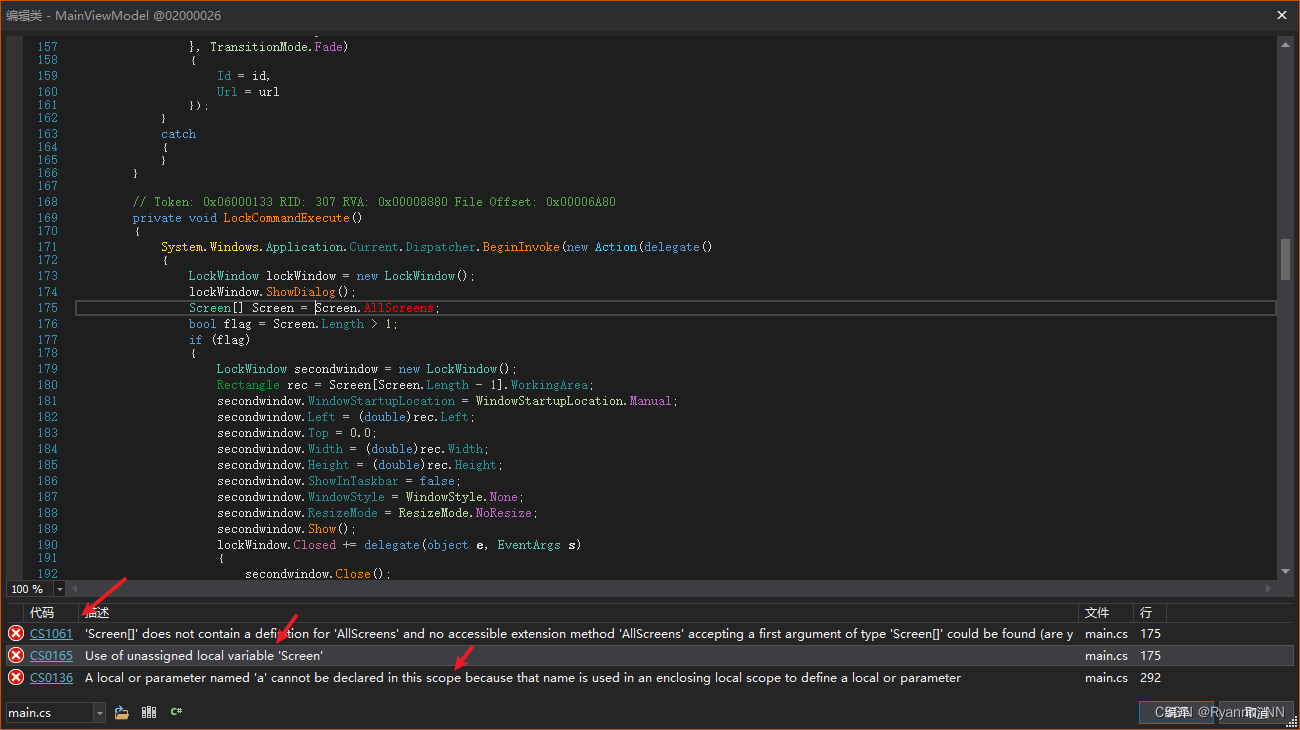

2.编辑代码时,如果有报错,需要先处理错误,比如这种,你需要添加相应的引用

3.断点只能在没有被反编译修改的程序下进行,被修改后的代码无法再被断点

4.代码无法被二次反编译!!!(保存代码后,将程序从dnSpy移除,再重新打开叫做二次反编译)

下一章将介绍一些更高级的玩法

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 跨境电商之店群模式:Shopee店群是什么?卖家如何做好店群?

- LH7904D 太阳能警示灯 0.4W×2

- Fedora 36 正式发布稳定的Linux桌面版本

- ctfshow-命令执行(web53-web72)

- 基于时钟序列解决时钟回拨

- RK3399平台开发系列讲解(网络篇)什么是Linux路由

- 范仲淹仅存五首词作,篇篇经典

- 全新加密叙事,以Solmash为代表的 LaunchPad 平台如何为用户赋能?

- 【Git】Git基本操作

- ThinkPad产品如何升级BIOS程序