Mybatis获取参数值得两种方式:${}和#{},${}和#{}区别是什么?

${}的本质是字符串拼接,#{}的本质是占位符赋值

${} 使用字符串拼接的方式拼接sql,若为字符串类型或日期类型的字段进行赋值时,需要手动加单引号;

#{} 使用占位符赋值的方式拼接sql,此时为字符串类型或日期类型的字段赋值时,可以自动添加单引号;

实际使用${}和#{}进行输出观察

需要配置sql的输出日志方便观察输出结果

<!-- settings:控制mybatis的全局行为-->

<settings>

<!--设置mybatis输出日志-->

<!--logImpl:表示对日志的控制-->

<!--STDOUT_LOGGING:将日志输出到控制台上-->

<setting name="logImpl" value="STDOUT_LOGGING" />

</settings>注意:要在配置文件的第一行进行配置?

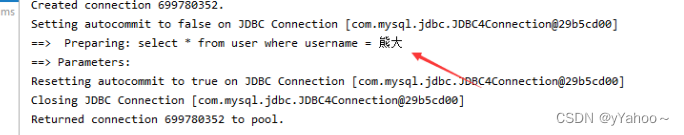

观察?${}

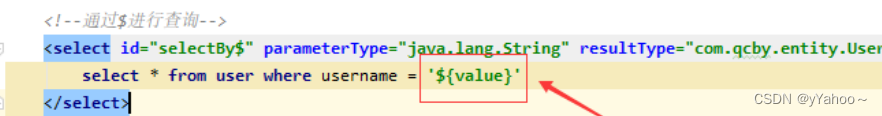

<!--通过$进行查询-->

<select id="selectBy$" parameterType="java.lang.String" resultType="com.qcby.entity.User">

select * from user where username = ${value}

</select>?结果如下图:

可以发现输出的sql 直接在上边拼接好了我们要查询的值,但出现了错误。

将这条sql语句放入到mysql当中去执行,发现错误原因是sql语句在值上没有带单引号。

?所以我们需要重新编辑sql,加上单引号,这样才是正确的sql语句。

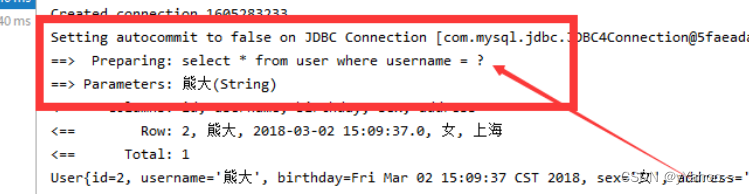

观察 #{}

<!--通过#进行查询-->

<select id="select" parameterType="java.lang.String" resultType="com.qcby.entity.User">

select * from user where username = #{username}

</select>结果输出如下:?

可以看到当前执行的sql语句的日志执行结果最后的条件值是用 ?代替

总结:$使用的是字符串连接的方式,#使用的是占位符的方式?

${}和#{}区别是什么??

#{}的预编译

#{} 是占位符:动态解析 ->?预编译?-> 执行

${} 是拼接符:动态解析 -> 编译?-> 执行

预编译可以类比java类的编译,java类被编译成class文件,载入虚拟机,载入虚拟机的字节码文件可以先被编译成机器码,那么在执行某行代码的时候就可以直接执行编译后的机器码,而不用从字节码开始编译再执行,那么执行效率就高了。

sql的预编译也是一样的道理,在执行前就编译好,等执行时直接取编译结果去执行,省去编译时间。sql预编译后会在参数位置用占位符表示。

预编译:

数据库驱动在发送sql和参数到DBMS之前,先对sql语句进行编译处理,之后DBMS则可以直接对sql进行处理,不需要再次编译,提高了性能。

这一点mybatis 默认情况下,将对所有的 sql 进行预编译处理。

- 预编译可以将多个操作步骤合并成一个步骤,一般而言,越复杂的sql,编译程度也会复杂,难度大,耗时,费性能,而预编译可以合并这些操作,预编译之后DBMS可以省去编译直接运行sql。

- 预编译语句可以重复利用。把一个 sql 预编译后产生的 PreparedStatement 对象缓存下来,下次对于同一个sql,可以直接使用这个缓存的 PreparedState 对象。

sql注入攻击问题

使用${}做字符串拼接的方式不安全,可能存在sql注入问题。

SQL语句的流程

本地拼接SQL语句 ——> 发送SQL语句到数据库 ——> 数据库编译SQL语句 ——> 执行

本地拼接SQL语句存在SQL注入安全隐患

select * from user where username = ${value};比如我们要做上面这个查询,数据库中只有张三可以安全登录,但是如果传参是: '张三' or username = '李四',那么就变成了张三和李四都可以登录。

这种通过传参就能改变SQL语句原本规则的操作就是SQL注入,这个在实际生产中当然是危险的,攻击者可以把SQL命令插入到Web表单的输入域或页面请求的查询字符串中,欺骗服务器执行恶意的SQL命令。

为什么#{}可以预防sql注入

这个时候就可以聊聊为什么#{}之所以能够预防sql注入了。

mybatis的#{}之所以能够预防sql注入是因为底层使用了PrepardStatment类的setString()方法来设置参数, 此方法会获取参数传递过来的每个字符,然后进行循环对比,如果发现有敏感字符(如:单引号、双引号等), 则会在上边加一个‘/’代表转义此符号,让其变成一个普通的字符串,不参与SQL语句的生成,达到预防sql注入的效果

如何选择使用 #{} 和 ${}

1. 能用 #{} 的地方就用 #{},尽量少用 ${}

2. 表名作参数,或者order by 排序时用 ${}

3. 传参时参数使用@Param("")注解,@Param注解的作用是给参数命名,参数命名后就能根据名字得到参数值(相当于又加了一层密), 正确的将参数传入sql语句中(一般通过#{}的方式,${}会有sql注入的问题)

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- RecombiMAb anti-mouse VEGFR-2

- JSP+Servlet 重要知识点 (含面试题)

- 【自定义磨砂动态背景】前端及pyqt6实现

- RabbitMQ 面试

- 提高客户满意度和市场竞争力常用的ChatGPT通用提示词模板

- 【自然语言处理】【深度学习】文本向量化、one-hot、word embedding编码

- 重磅!大模型框架 LangChain 首个稳定版本终于来了!

- 新字符设备驱动中-goto对于错误的处理方法

- Task.WaitAll和Task.WaitAny();

- 基于python一手房数据爬虫分析预测系统+可视化 +商品房数据+Flask框架(附源码)?