个人学习之DC7靶场的实践

发布时间:2023年12月30日

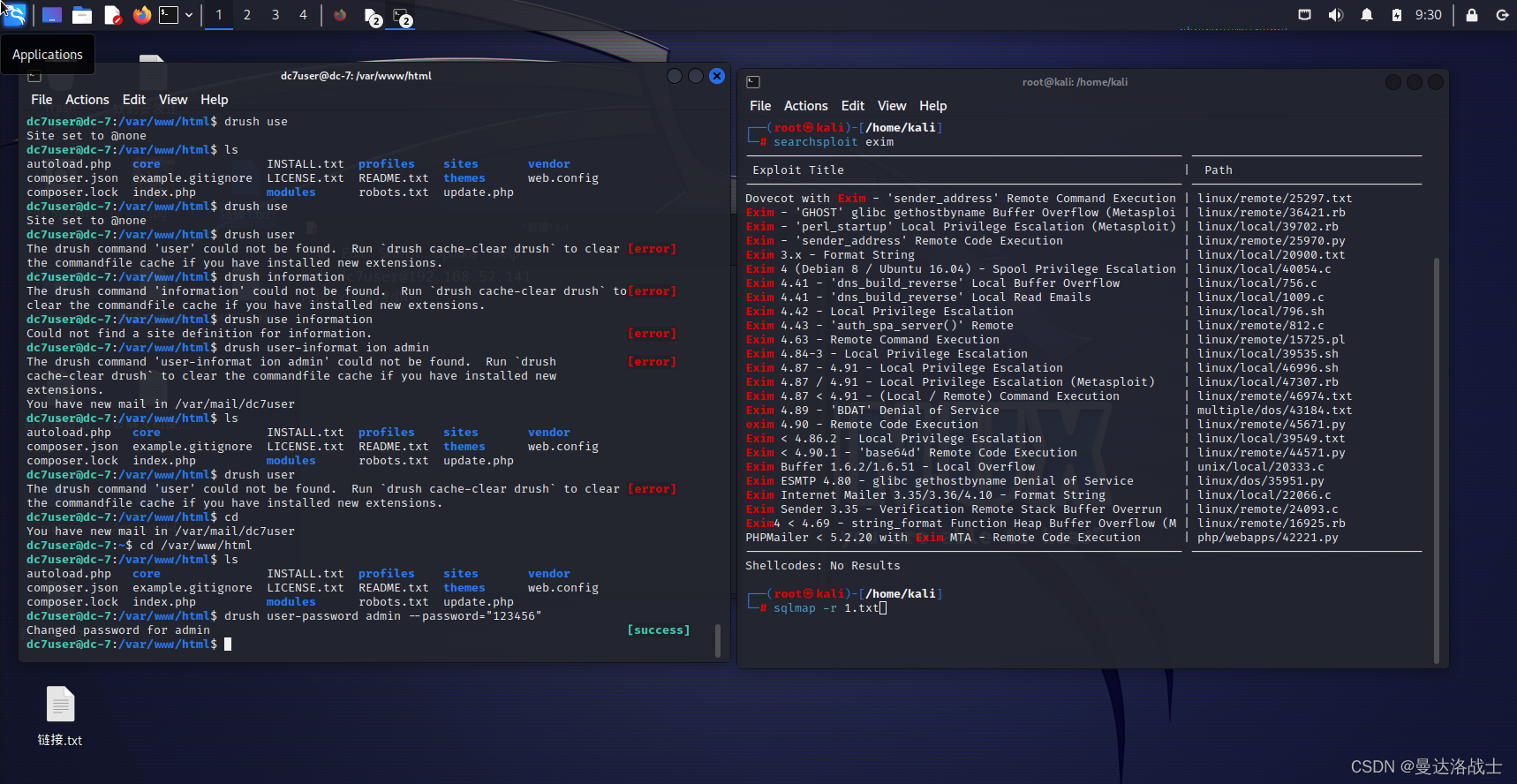

在上一章我们已经知道了把账户的密码进行了修改

登进去了,但是

进入了

我们发信这里有个可以扩展的地方

没准能够注入病毒

发有个扩展的地方

发现这里可以上传文件

这里是一个升级的板块,我们可以发现这里其实 是一个功能扩展的地方,我们可以在这里升级,将其扩展为一个多功能的上传工具 便于我们将一句话木马上传 上去

我们可以输入这个,就是升级的包

然后这里会出现一个升级成功的包

选中php,ji昂起添加进来

这里终归是添加成功了

这下我们可以添加一句话木马,然后用webshell工具进行连接了,

如图所示,写入一句话木马,

文件保存成功

找到webshell连接工具 准备连接我们的一句话木马

发现问题因为

所以得出一个结论,就是在输入php吃的时候 在进行一句话木马编写的时候

一定要确保一句话木马的格式是正确的

才会连接成功 而且这里u一定不过要选择的是php连接文件

进入webshell连接终端

连接成功

进入交互式的界面

我们现在需要夺取管理员权限

等着命令15分钟进行反弹 就可以获得管理员权限

文章来源:https://blog.csdn.net/qq_57774303/article/details/135257478

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Apache 配置与应用

- NLP|LSTM+Attention文本分类

- 溢出以及判断溢出的两种方法(单符号位和双符号位)

- P2P网络下分布式文件共享场景的测试

- Redis面试题14

- 数据库插入数据

- 第二百七十九回

- 2069 4.桐桐的新闻系统(argus)

- 【MATLAB】【数字信号处理】产生系统的单位冲激响应h(t)与H(z)零极点分布

- 代码随想录算法训练营第三十六天|435. 无重叠区间、763.划分字母区间、56. 合并区间