【网络技术】【Kali Linux】Wireshark嗅探(五)文件传输协议(FTP)

一、实验目的

本次实验使用Wireshark流量分析工具进行网络嗅探,旨在了解文件传输协议(FTP)的工作原理。

二、FTP协议概述

文件传输协议(File Transfer Protocol)是互联网上使用得最广泛的文件传输协议,用于在主机(或服务器)之间传输文件。

三、实验网络环境设置

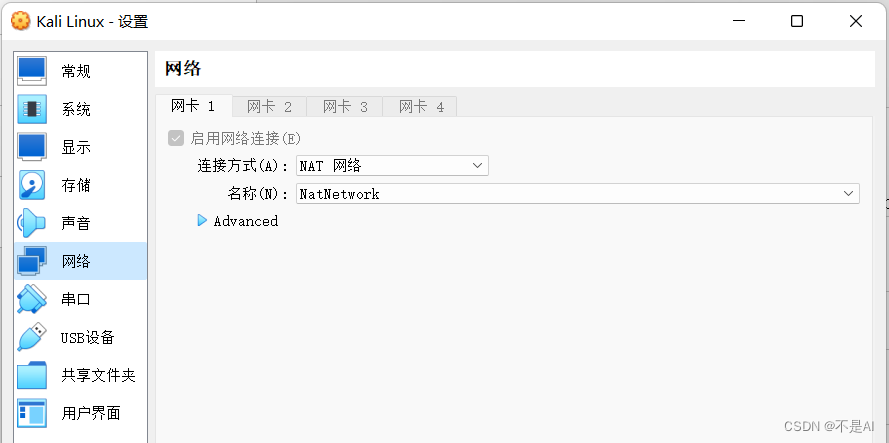

本次实验使用Kali Linux虚拟机完成,主机操作系统为Windows 11,虚拟化平台选择Oracle VM VirtualBox,组网模式选择“NAT网络”,如下图所示:

四、FTP协议报文捕获及分析

1、实验组网

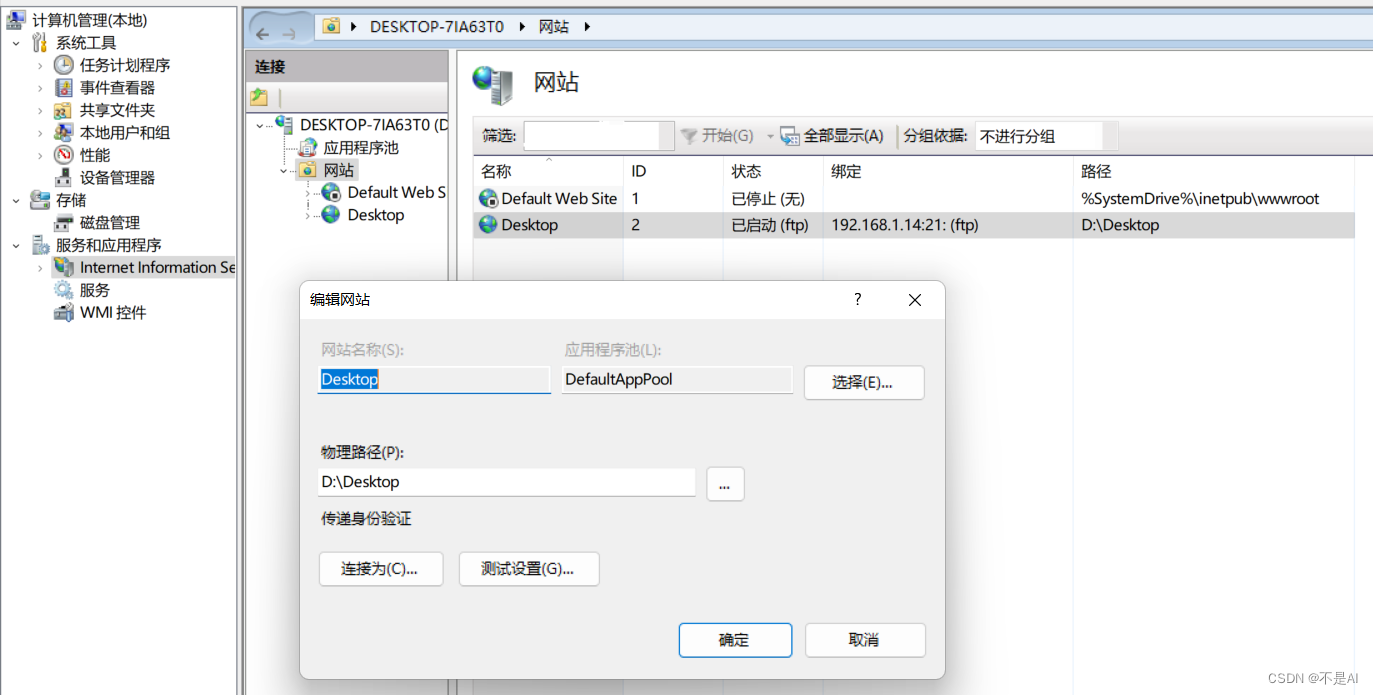

本次实验除了Kali Linux虚拟机之外,还需要在Windows主机上搭建的FTP服务器(站点),如下图所示。这里的FTP站点使用Windows 11操作系统中的互联网信息服务(Internet Information Services, IIS)建立,在此不做赘述:

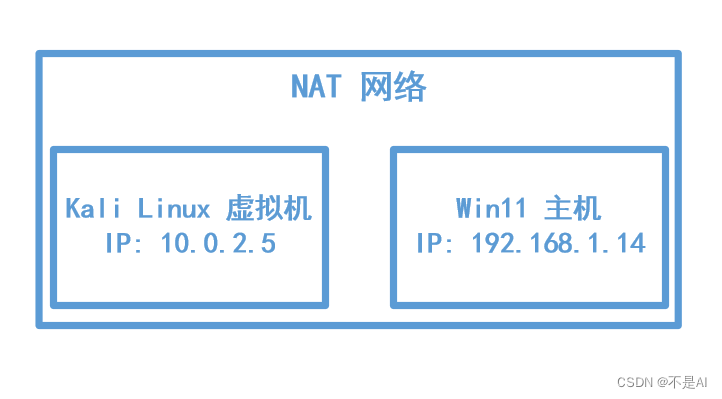

本次实验组网如下图简要表示:

2、使用Kali Linux访问FTP站点

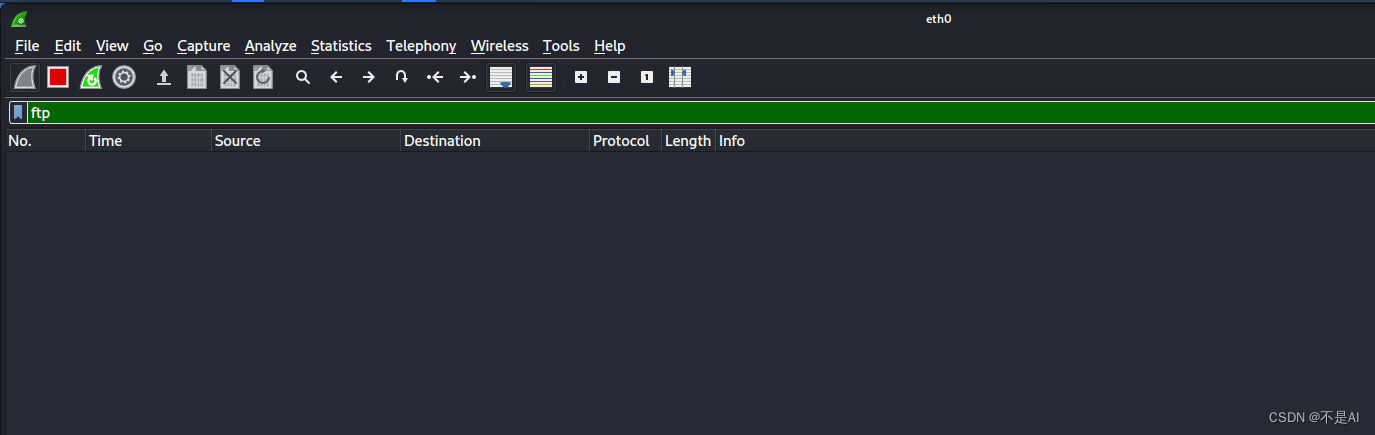

(1) 首先,启动wireshark,开始抓包,“过滤条件”一栏中输入ftp:

(2) 在确保FTP站点处于“启动”状态的前提下,在Kali Linux的文件管理系统中输入如下URL:

ftp://192.168.1.14:21 # //后为站点(即主机)的IP地址,21为端口号,可以省略

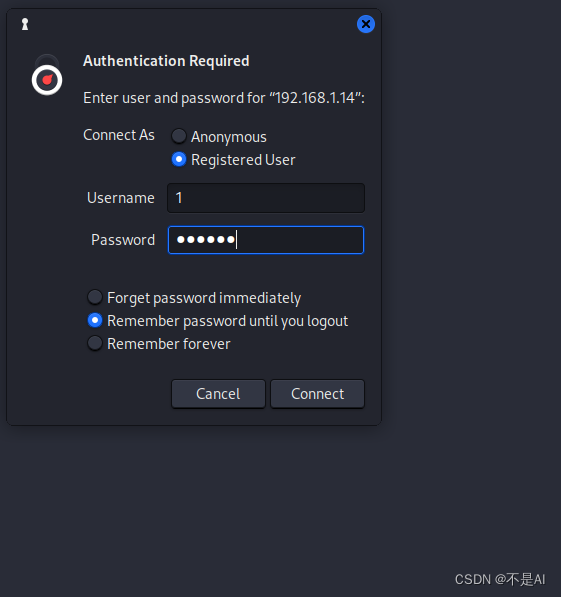

(3) 按照弹出的提示信息,选择“Registered User”(注册用户),并输入本机(登录时)的用户名和密码:

(4) 点击Connect,成功登录,显示出(当前主机)桌面上的内容:

3、抓取登录过程的FTP协议报文

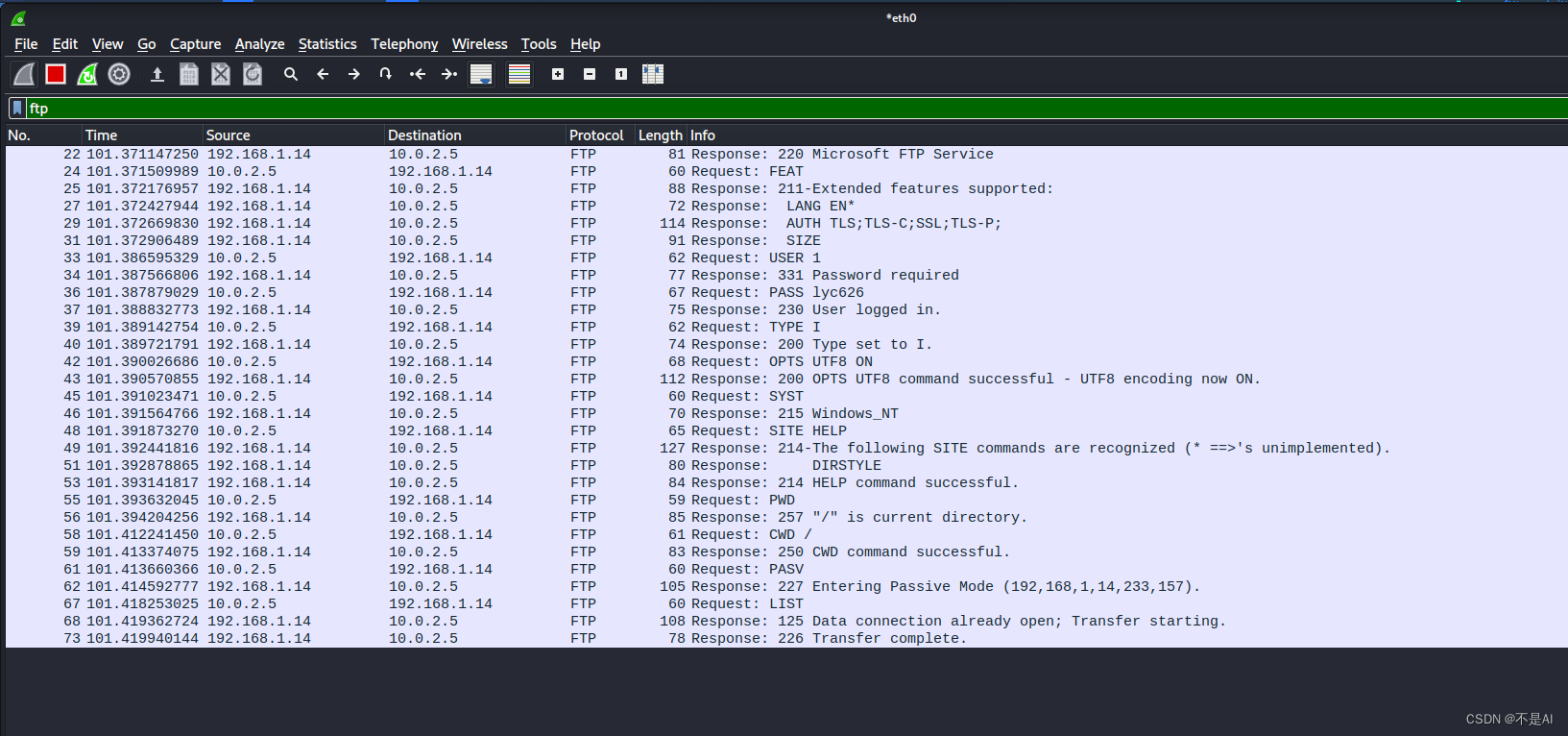

(1) 如下图所示,wireshark获得了上述(登录过程)的FTP报文:

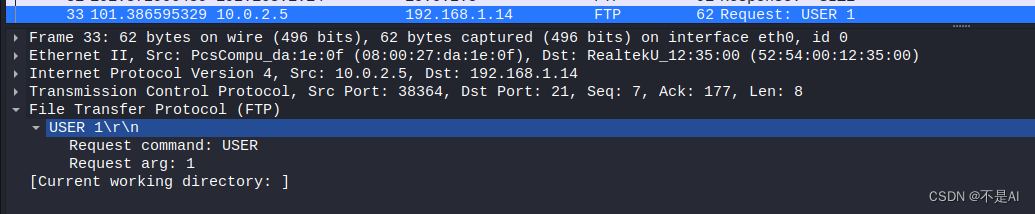

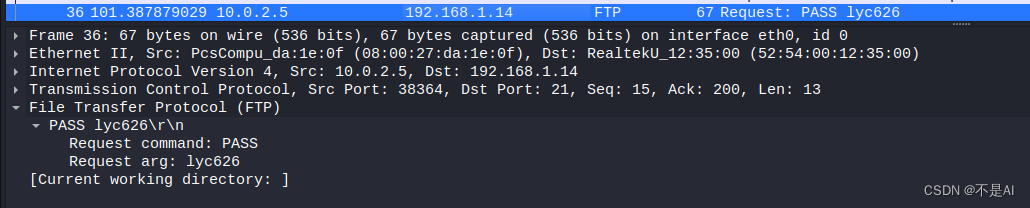

(2) 重点关注33号和36号报文

分别显示了登录的用户名和密码信息:

(3) 一点说明

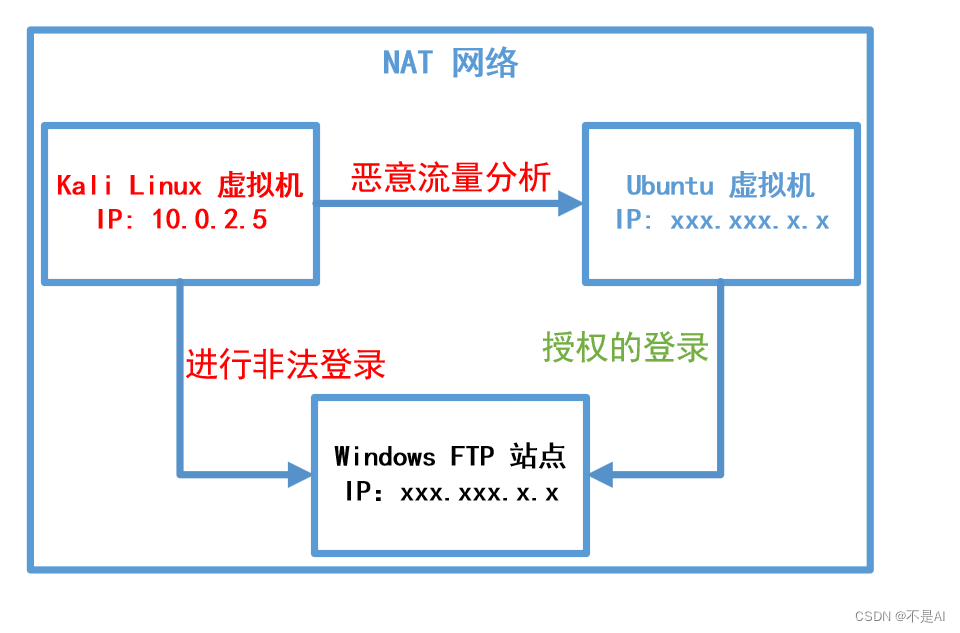

本实验为简单起见,使用同一个虚拟机进行站点访问和流量分析。一个简单的扩展实验组网设计如下图所示:

至此,本次实验结束。

五、参考文献

《计算机网络(第7版)》,谢希仁 编著,北京,电子工业出版社,2017年1月。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 从零开发短视频电商 OpenSearch/Elasticsearch 查询总结

- 解决 Hbuilder打包 Apk pad 无法横屏 以及 H5 直接打包 成Apk

- Web前端-移动web开发_流式布局

- 开源图床Qchan本地部署并发布至公网轻松打造个人专属云图床

- 2003-2021年地级市知识产权保护水平数据

- Postman接口测试神器从安装到精通

- 实战Python快速排序:深入学习算法步骤

- Spring Environment 注入引起NPE问题排查

- Windows下使用DOS命令上传文件到服务器

- ArcGIS Pro自带的Addin插件控件展示