单点登录(SSO)

单点登录是什么?

单点登录简称SSO,是目前比较流行的企业业务整合的解决方案之一。

SSO一般都需要一个独立的认证中心,子系统的登录均得通过认证中心,子系统本身将不参与登录操作。

当一个系统成功登录之后,认证中心将会颁发一个令牌给子系统,子系统可以拿着令牌获取各自的受保护资源。

如何实现?

同域名下的单点登录

cookie的domain属性设置为当前域的父域,并且父域的cookie会被子域所共享。利用cookie的这个特性,我们只需要将cookie的domain设置为父域的域名,同时将cookie的path设置为根路径,将session ID/Token保存在父域中。这样所有的子域应用就可以访问到这个cookie。例如:a.baidu.com和b.baidu.com,他们都建立在baidu.com这个主域名下,那么它们就可以通过这种方式实现单点登录。

不同域名下的单点登录

-

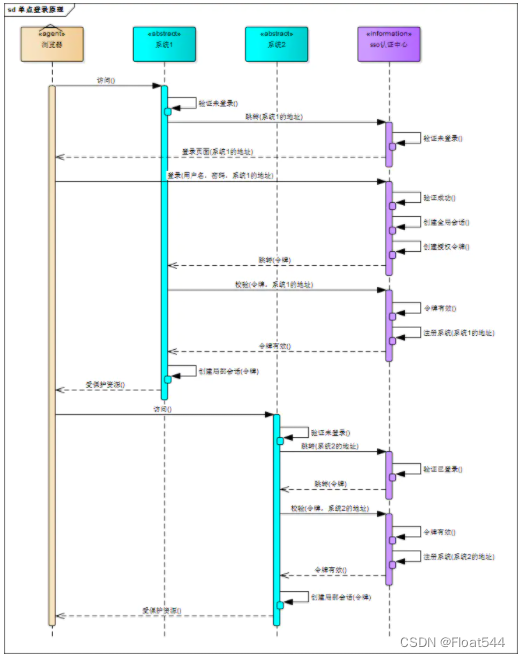

用户访问系统1的受保护资源,系统一发现用户未登录,跳转至sso认证中心,并将自己的地址作为参数

-

sso认证中心发现用户未登录,将用户引导至登录页

-

用户输入账号密码提交登录申请

-

sso认证中心检验用户信息,创建用户与sso之间的会话,称为全局会话,同时创建授权令牌

-

sso认证中心带着令牌跳转回最初的请求地址(系统1)

-

系统1拿到令牌,去sso检验令牌是否有效

-

sso校验令牌,返回有效,注册系统1

-

系统1使用该令牌创建与用户的对话,称为局部对话,返回受保护资源

-

用户访问系统2的受保护资源

-

系统2发现用户未登录,跳转至sso,并将自己的地址作为参数

-

sso发现用户已登录,跳转回系统2的地址,并附上令牌

-

系统2拿到令牌,去sso检验令牌是否有效

-

sso校验令牌,返回有效,注册系统2

-

系统2使用该令牌创建与用户的局部对话

用户与系统创建的对话是局部对话,用户与sso创建的对话是全局对话。局部对话创建后,用户访问子系统受保护资源将不通过sso。

全局对话与局部对话的联系:

全局对话存在,局部对话不一定存在

局部对话存在,全局对话一定存在

全局对话销毁,局部对话必须销毁

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 基于FPGA的温度控制系统设计(论文+源码)

- 关于 java 程序当中的数据?字面量

- “华为杯” 第二十届中国研究生数学建模竞赛 数模之星、华为之夜与颁奖大会

- CorelDRAW是什么软件?coreldraw软件可以做什么?

- YoloV8改进策略:BN和LN的自适应结合的BCN| 正则化改进|有效涨点|代码二次改进,加注释详解

- 分支语句[归纳]

- IDEA几种生成标准JavaBean的方法

- STM32学习笔记十三:WS2812制作像素游戏屏-飞行射击游戏(3)探索数据管理

- 计算机网络常见故障种类及检查方法

- 优雅的处理tkMapper批量插入、分批次插入