一款用于host碰撞而生的小工具

发布时间:2024年01月22日

免责声明

由于传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

工具介绍

工具简介

用于host碰撞而生的小工具,专门检测渗透中需要绑定hosts才能访问的主机或内部系统

工具使用

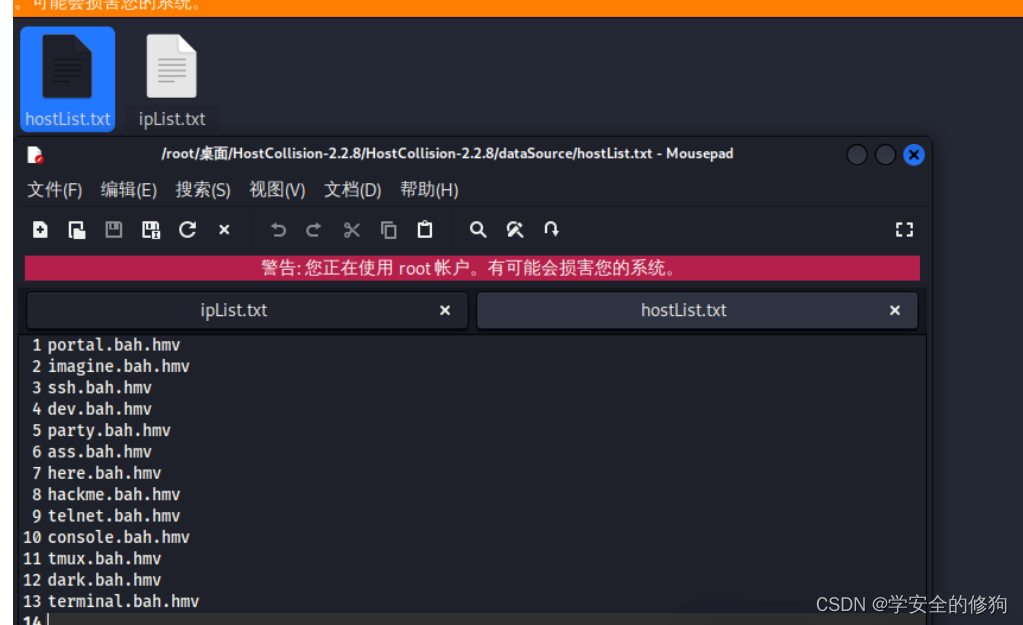

#目录结构

├── HostCollision

│ ├── HostCollision.jar (主程序)

│ ├── config.yml (配置文件,保存着程序各种设置)

│ └── dataSource (程序进行host碰撞的数据来源)

│ ├── ipList.txt (输入ip地址,一行一个目标)

│ └── hostList.txt (输入host地址,一行一个目标)

HostCollision % java -jar HostCollision.jar -h

=======================基 本 信 息=======================

=======================使 用 文 档=======================

-h/-help 使用文档

-sp/-scanProtocol 允许的扫描协议<例如:http,https>

-ifp/-ipFilePath ip数据来源地址<例如:./dataSource/ipList.txt>

-hfp/-hostFilePath host数据来源地址<例如:./dataSource/hostList.txt>

-t/-threadTotal 程序运行的最大线程总数<例如:6>

-o/-output 导出格式,使用逗号分割<例如:csv,txt>

-ioel/-isOutputErrorLog 是否将错误日志输出<例如:true 输出/false 关闭>

-cssc/-collisionSuccessStatusCode 认为碰撞成功的状态码,使用逗号分割<例如: 200,301,302>

-dsn/-dataSampleNumber 数据样本请求次数,小于等于0,表示关闭该功能

只需将收集到的域名和IP填写到对应的文件下即可。

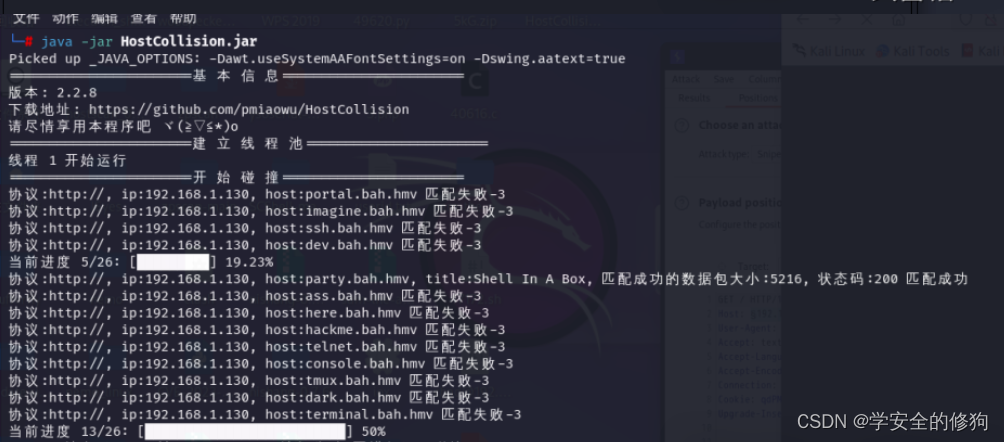

啥也不加会默认读取 config.yml 配置,运行程序

读取 dataSource 目录 ipList.txt 和 hostList.txt 的数据,进行遍历匹配访问

命令: java -jar HostCollision.jar

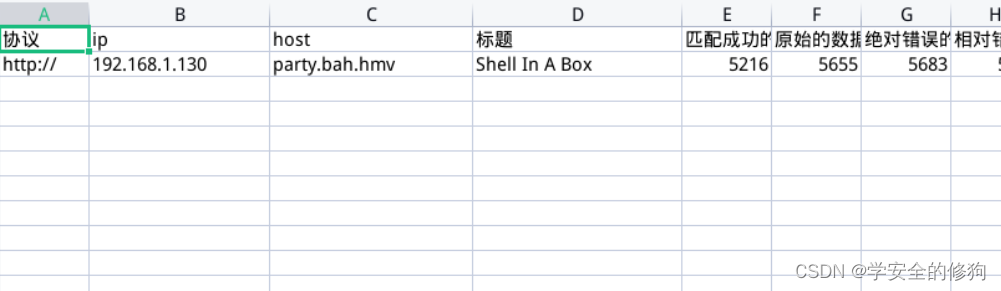

执行完毕以后会在根目录生成一个 年-月-日_8位随机数 的 csv/txt 文件

里面会保存碰撞成功的结果

没事可以看看 config.yml 文件, 里面保存了程序的各种配置, 可以自由搭配

下载链接

https://github.com/pmiaowu/HostCollision

文章来源:https://blog.csdn.net/qq_53761850/article/details/135741601

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Java版企业电子招标采购系统源码—鸿鹄电子招投标系统-企业战略布局下的采购寻源

- 责任链模式

- 【C++核心编程(三)】

- 【DEBUG】AttributeError: module ‘numpy‘ has no attribute ‘object‘

- 当物联网技术遇上圣诞节,会给你带来怎样的商业灵感

- C#,求最长回文字符串的马拉车(Manacher)算法的源代码

- 全国人口普查管理系统(JSP+java+springmvc+mysql+MyBatis)

- dp专题13 零钱兑换II

- PHP实现可示化代码

- jdk+zookeeper+kafka 搭建kafka集群