XCTF:我们的秘密是绿色的[WriteUP]

拿到图片后先分析题目

提示有关键词:“我们的秘密”、“绿色的”

其中的Our secret是一个文件隐写工具

所以考虑应该是使用这个工具进行反向解密

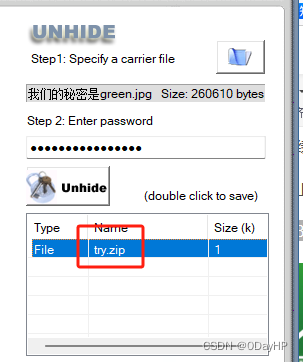

将图片放进Our secret工具中:

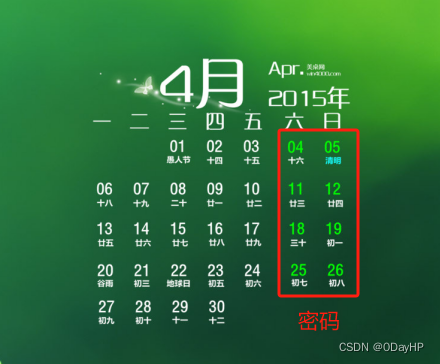

根据题目的提示,密码跟绿色有关

图片中的日期,刚好对应上了绿色

猜测密码是:0405111218192526

输入密码,解密成功

得到了一个try.zip文件

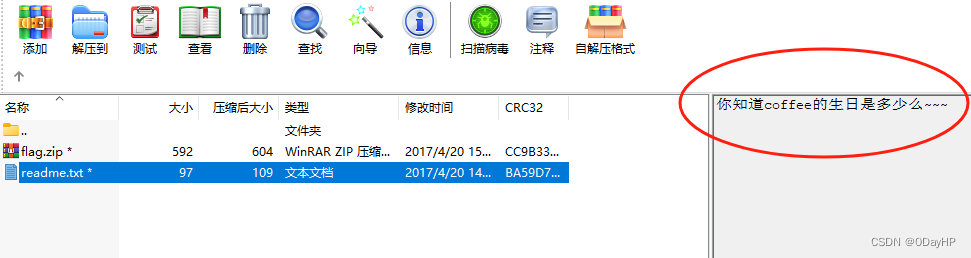

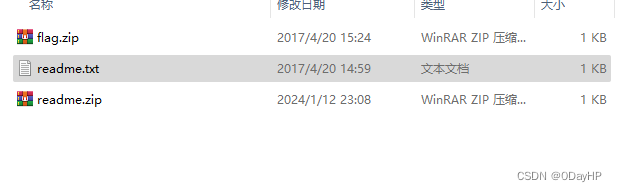

打开压缩包,里面有还有一个flag.zip压缩文件

和一个readme.txt文件

根据文本中的提示,该压缩包的解压密码应该是与生日相关

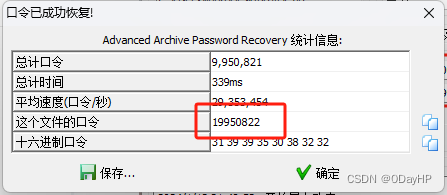

但是叫coffee的人多了去了,这里直接暴力破解比上网查更快一点

考虑正常的生日格式应该是:XXXX.XX.XX

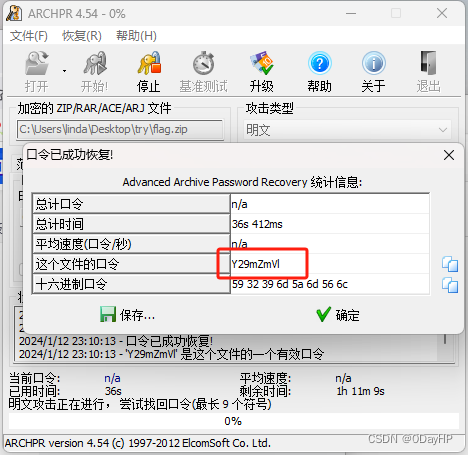

一共八位数字,使用ARCHPR工具进行暴力破解

不多时便获得了口令:19950822

从try.zip中解压得到的flag.zip中,还有一个flag.zip

(好家伙又来套娃,但是这次没有密码提示了)

通过观察,发现flag.zip中的readme.txt文件

与try.zip中的readme.txt的文件crc32是相同的

所以这里可以直接使用明文攻击

?将try.zip中的readme.txt单独解压出来

使用WinRAR,将readme.txt文件压缩成zip文件

要使用旧版的WinRAR,新版WinRAR压缩方式与旧版不同

后续使用ARCHPR明文破解会报错(我这里使用WinRAR6.24版本会报错)

使用2021年及以前的可以压缩破解

跑了一分钟,口令:Y29mZmVl

将flag.zip中的flag.zip解压出来

结果还有一层密码(真是够了)

考虑到了这一步已经没有任何提示了,尝试伪加密

将flag.zip放入010editor工具中

全局加密标志位 08 是偶数,代表未加密

而50 4B 01 02的加密标志位 01 是奇数,很典型的zip伪加密

直接把 01 改成 00 就可以了(改成其他偶数应该也行)

成功将flag.zip中的flag.txt文件解压出来:

拿到密文:qddpqwnpcplen%prqwn_{_zz*d@gq}

大括号的位置应该是flag的内容,但现在位置相对靠后

考虑应该是栅栏编码

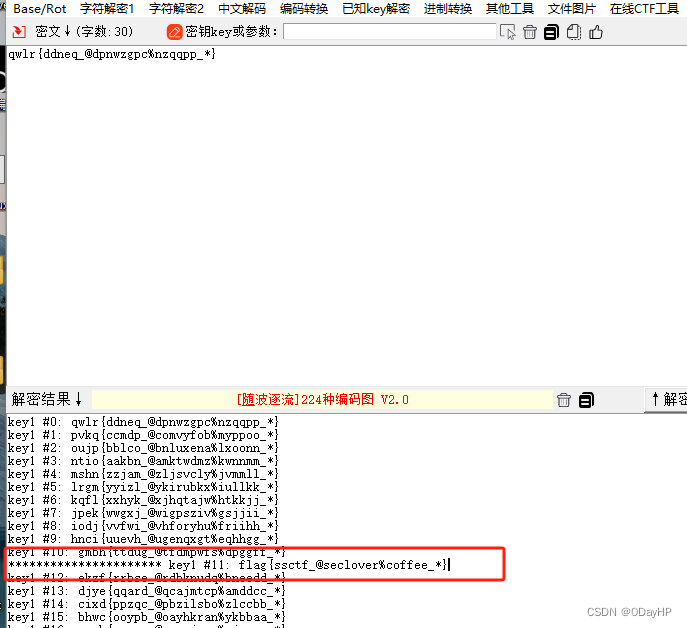

我直接扔进随波逐流工具,跑以下栅栏解码

只有第6栏:qwlr{ddneq_@dpnwzgpc%nzqqpp_*}

比较符合flag的形态,前面四个字母应该是正好对应flag

但还不是flag的最终形态,应该还有一个字母偏移,考虑凯撒编码

再随波逐流一下,答案直接就出来了

flag{ssctf_@seclover%coffee_*}?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 详细了解stm32---按键

- 手把手教你学会接口自动化二十一-接入断言

- typora 序列号(不使用也可以激活)

- 共建鸿蒙世界,信息流合作突破500家;程序员能入局吗?

- 【数据结构与算法】1.时间复杂度和空间复杂度

- vue:菜单栏联动内容页面tab

- IPv6路由基础-理论与配置

- vue组件内外数据保持同步 & 组件数据加载解析顺序

- rust跟我学六:虚拟机检测

- 5.【TypeScript 教程】TypeScript Symbol