csrf和ssrf的区别,攻击如何防护

发布时间:2023年12月17日

CSRF(跨站请求伪造)和SSRF(服务器端请求伪造)都是网络安全中的常见攻击类型,但它们的目标和攻击方式有所不同。理解这两种攻击的区别对于有效地防御它们至关重要。

CSRF和SSRF的主要区别在于攻击的发起者和目标。CSRF利用了用户的浏览器来攻击用户已经认证的Web应用,而SSRF直接利用了服务器端应用来发起对其他系统的请求。两者都需要通过严格的输入验证和适当的安全措施来防御。

CSRF(跨站请求伪造)

-

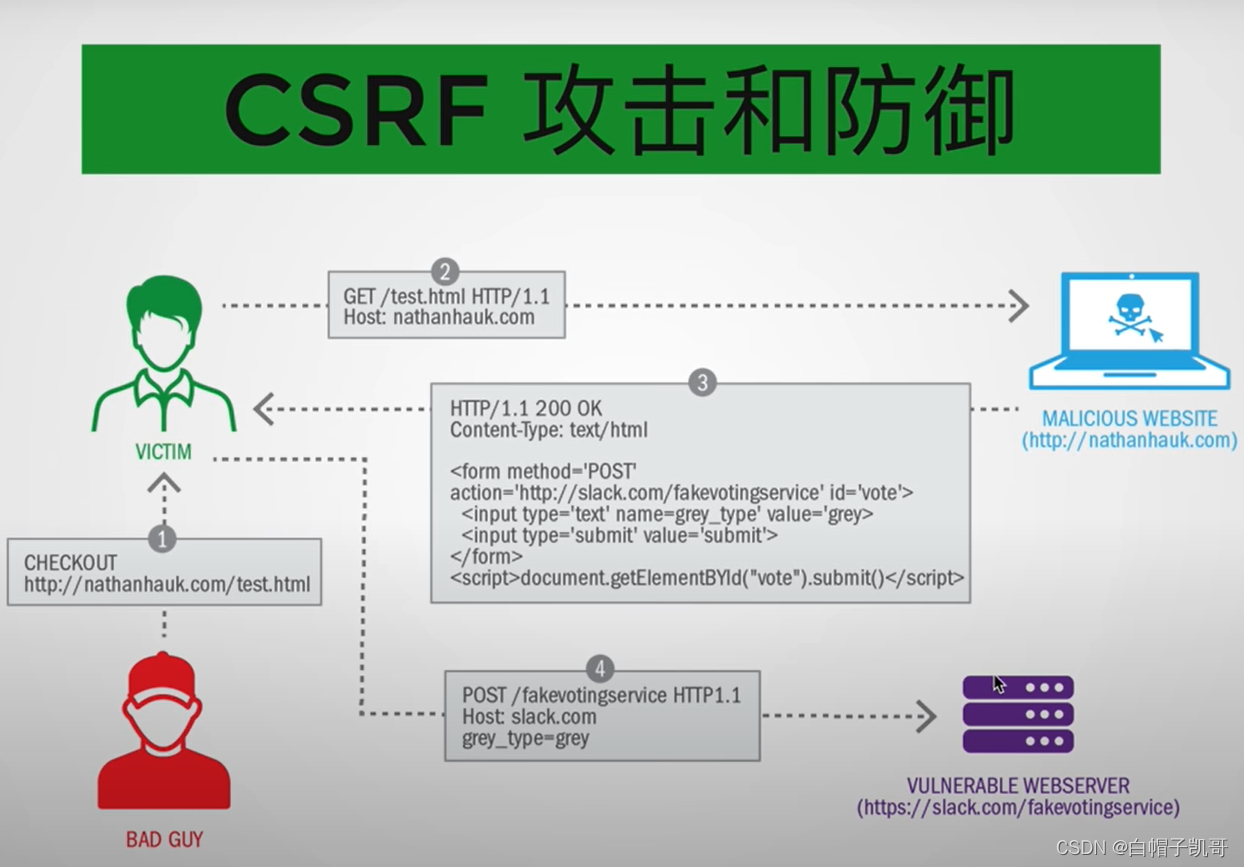

目标:CSRF攻击目标是利用网站用户的浏览器,迫使用户在已认证的Web应用中执行非预期的操作。

-

工作原理:

- 攻击者诱使受害者访问一个包含恶意请求的网页(如通过邮件、消息或恶意网站)。

- 如果受害者已经登录目标网站,该恶意请求看起来就像是来自受害者本人,因此被目标网站信任并执行。

-

攻击示例:

- 如果一个银行网站存在CSRF漏洞,攻击者可以构造一个表单,当受害者访问这个表单时,可能会无意中执行一次转账操作。

-

防御措施:

- 使用CSRF令牌,确保每次请求都是用户明确意图的结果。

- 检查Referer头部,验证请求的来源。

SSRF(服务器端请求伪造)

-

目标:SSRF攻击目标是迫使服务器端应用发起对内部或外部资源的请求。

-

工作原理:

- 攻击者将恶意请求发送到服务器端应用。

- 服务器端应用在没有充分验证输入的情况下,执行了这个请求,可能访问了内部系统或向外部发送敏感数据。

-

攻击示例:

- 如果一个Web应用允许用户指定用于获取数据的URL,攻击者可以利用这个功能来让服务器访问内部服务,如数据库或管理接口。

-

防御措施:

- 限制服务器可以访问的URL或IP地址。

- 对用户提供的数据进行严格的验证和过滤。

针对CSRF(跨站请求伪造)和SSRF(服务器端请求伪造)这两种攻击,可以采取一系列防御措施来保护系统和数据。下面分别介绍针对这两种攻击的防护策略。

针对CSRF的防护

-

使用CSRF令牌:

- 在表单提交或重要的请求中使用CSRF令牌(也称为anti-CSRF令牌),确保每个请求都是用户明确意图的结果。

-

检查Referer头:

- 验证HTTP请求的Referer头部,以确保请求是从可信的源发起。

-

使用SameSite Cookie属性:

- 设置Cookie的SameSite属性,限制Cookie在跨站请求中的发送。例如,设置为

SameSite=Strict可防止Cookie在跨站请求中使用。

- 设置Cookie的SameSite属性,限制Cookie在跨站请求中的发送。例如,设置为

-

自定义请求头:

- 在Ajax请求中使用自定义HTTP头。由于跨站请求通常不能设置自定义头,这增加了安全性。

-

避免GET请求进行状态改变:

- 对于任何改变状态的操作,应使用POST请求而不是GET请求。

- 对于任何改变状态的操作,应使用POST请求而不是GET请求。

针对SSRF的防护

-

输入验证和过滤:

- 对所有的用户输入进行严格的验证。特别是那些用于指定资源位置(如URLs)的输入,应限制只能访问预定义的安全域名或IP地址。

-

禁用不必要的协议:

- 禁止应用程序使用对安全性有风险的协议,例如

file://、dict://、ftp://等。

- 禁止应用程序使用对安全性有风险的协议,例如

-

网络隔离和分层:

- 尽量隔离内部网络,防止服务器直接访问关键内部资源。

-

限制出站数据流量:

- 限制服务器发出的数据流量和请求频率,以减少潜在的危害。

-

使用安全列表而非黑名单:

- 使用安全列表来指定允许的服务器出站请求,而不是试图列出所有可能的恶意请求模式。

-

错误处理:

- 适当管理错误响应,以防泄露关于内部网络结构的信息。

网络安全学习路线

如果你对网安、黑客感兴趣,可以跟着这个学习路线学习,需要资料可以找我。

文章来源:https://blog.csdn.net/kailiaq_1/article/details/134995824

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- Gemini自曝中文用百度文心一言训练,网友看呆:大公司互薅羊毛??

- JavaScript基础知识点总结:从零开始学习JavaScript(四)

- 前端同时使用VUE和BOOTSTRAP时,工具提示tooltip失效无法使用的解决方法

- Python基础语法入门,从整体到细节。看这一篇就够了!

- GZ036 区块链技术应用赛项赛题第5套

- 【AMD Xilinx】ZUBoard(6):PS端的IO读写

- 1.3 day3 IO进程线程

- QT+OSG/osgEarth编译之六十四:cfg+Qt编译(一套代码、一套框架,跨平台编译,版本:OSG-3.6.5插件库osgdb_cfg)

- 软件测试|Python数据可视化神器——pyecharts教程(十三)

- Android ValueAnimator属性动画ObjectAnimator使View颜色渐变,Kotlin