防御保护----信息安全

网络安全概述

? ? ? ? 信息安全:防止任何对数据进行未授权访问的措施,或者防止造成信息有意无意泄露、破坏、丢失等问题的发生,让数据处于远离危险、免于威胁的状态和特性。

? ? ? ? 网络安全:计算机网络环境下的信息安全。

网络安全背景

? ? ? ? 网络空间安全-----Cyberspace

????????2003年美国提出网络空间的概念 --- 一个由信息基础设施组成的互相依赖的网络。

????????我国官方文件定义:网络空间为继海,陆,空,天以外的第五大人类活动领域

信息安全发展史

????????通信保密阶段 --- 计算机安全阶段 --- 信息系统安全 --- 网络空间安全

恶意程序 --- 一般会具备一下的多个或全部特性

1,非法性

2,隐蔽性

3,潜伏性

4,可触发性

5,表现性

6,破坏性

7,传染性 --- 蠕虫病毒的典型特点

8,针对性

9,变异性

10,不可预见性

●按照病毒攻击的系统分类:攻击DOS系统的病毒;攻击Windows系统的病毒;攻击UNIX系统的病毒;攻击OS/2系统的病毒。

●按照病毒的攻击机型分类:攻击微型计算机的病毒;攻击小型机的计算机病毒;攻击工作站的计算机病毒。

●按照病毒的链接方式分类:源码型病毒;嵌入型病毒;外壳型病毒;操作系统型病毒。

●按照病毒的破坏情况分类:良性计算机病毒;恶性计算机病毒。

●按照病毒的寄生方式分类:引导型病毒;文件型病毒;复合型病毒。

●按照病毒的传播媒介分类:单机病毒;网络病毒。

普通病毒 --- 以破坏为目的的病毒

木马病毒 --- 以控制为目的的病毒

蠕虫病毒 --- 具有传播性的病毒

1.网络安全面对的挑战:

????????数字化时代威胁升级:攻击频发,勒索病毒、数据泄露、黑客入侵等网络安全事件呈现上升趋势

????????传统的安全防护逐步失效:传统防火墙、IPS、杀毒软件等基于特征库的安全检测,无法过滤:变种僵、木、蠕,恶意的内部用户,U盘带入,BYOD带入,零日漏洞,APT攻击。

????????APT攻击 --- 高级持续性威胁,是一种综合的攻击手段,影响严重,持续时间长

????????安全风险能见度不足:

????????????????看不清资产(看不清的新增资产产生安全洼地,缺乏有效手段主动识别新增业务,攻击者对内网未被归档和防护的新增资产进行攻击,顺利渗透如内网)

????????????????看不见新威胁(水坑攻击,鱼叉邮件攻击,零日漏洞攻击,其他攻击)

? ? ? ? ????????看不见内网潜藏风险(黑客内部潜伏后预留的后门,伪装合法用户的违规操作行为,封装在正常协议中的异常数据外发,看不见的内部人员违规操作)

? ? ? ? 缺乏自动化防御手段

《准则》将计算机安全保护划分为以下五个级别:

????????第一级:用户自主保护级。它的安全保护机制使用户具备自主安全保护的能力,保护用户的信息免受非法的读写破坏。

????????第二级:系统审计保护级。除具备第一级所有的安全保护功能外,要求创建和维护访问的审计跟踪记录,是所有的用户对自己行为的合法性负责。

????????第三级:安全标记保护级。除继承前一 个级别的安全功能外,还要求以访问对象标记的安全级别限制访问者的访问权限,实现对访问对象的强制访问。

????????第四级:结构化保护级。在继承前面安全级别安全功能的基础上,将安全保护机制划分为关键部分和非关键部分,对关键部分直接控制访问者对访问对象的存取,从而加强系统的抗渗透能力。

????????第五级:访问验证保护级。这一个级别特别增设了访问验证功能,负责仲裁访问者对访问对象的所有访问活动。

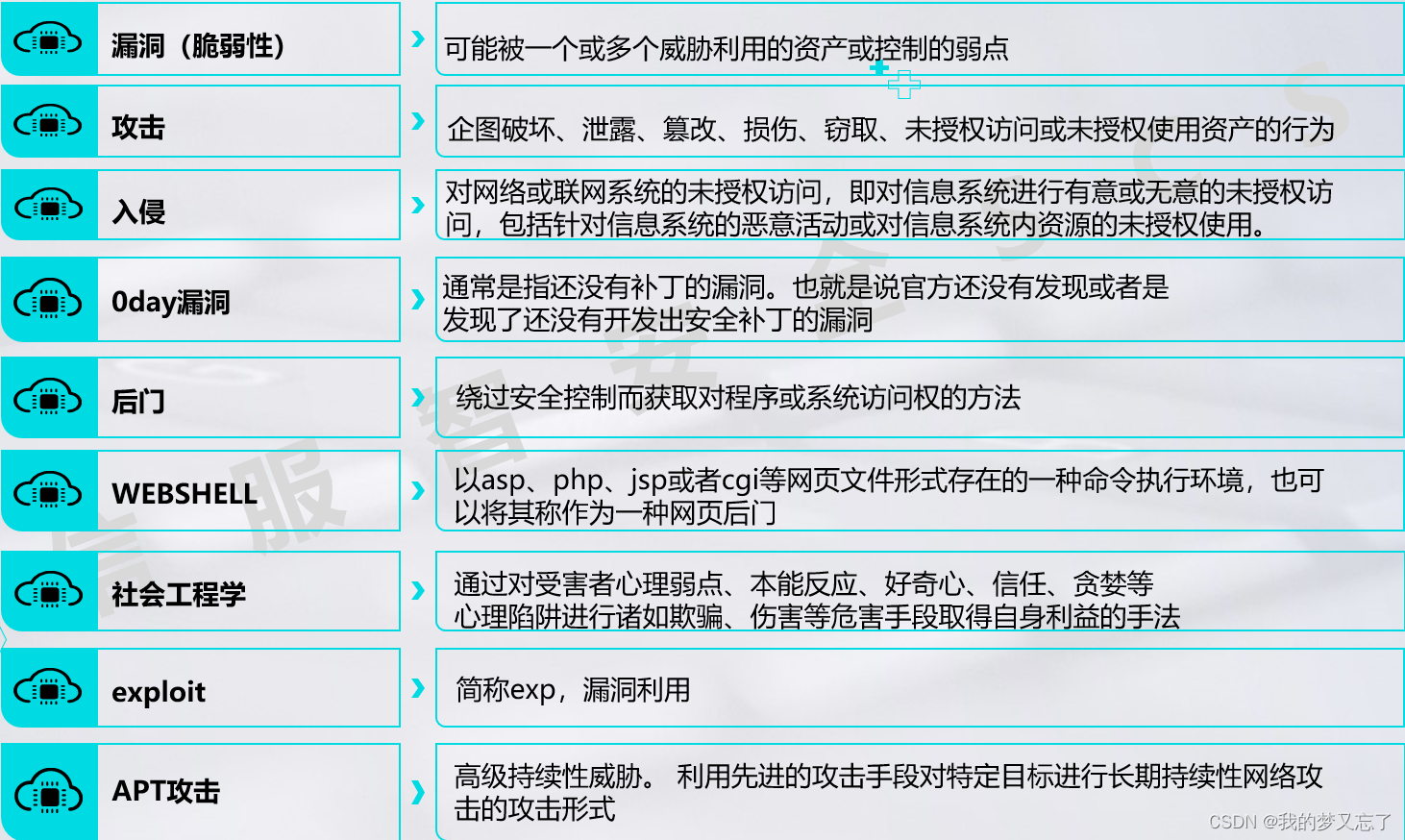

1.1常见的网络安全术语:

? ? ? ? 漏洞(脆弱性),攻击(手段),入侵(目的),0day漏洞,后门,WEBSHELL,社会工程学,exploit,APT攻击。

2.信息安全的脆弱性及常见安全攻击

网络环境的开放性

????????网络安全的根本原因:INTERNET的美妙之处在于你和每个人都能互相连接, INTERNET的可怕之处在于每个人都能和你互相连接? 。

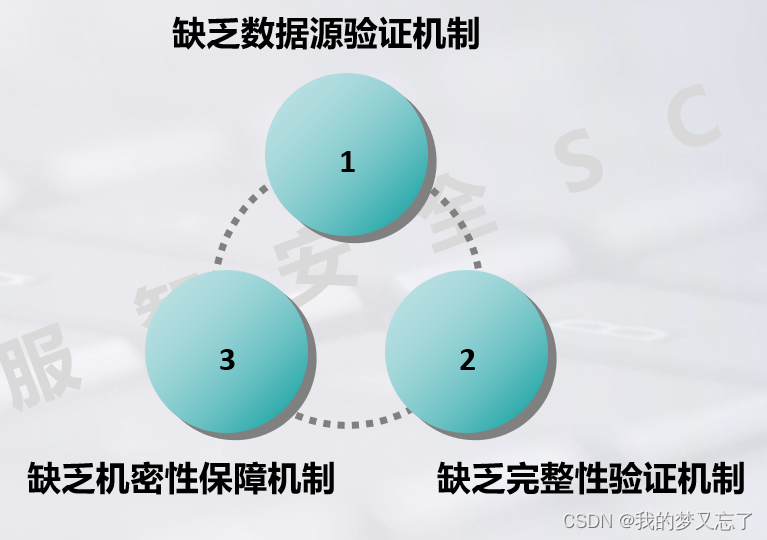

2.1协议栈的脆弱性及常见的攻击

? ? ? ? 协议栈脆弱性:

????????

????????常见安全风险:

? ? ? ? 网络的基本攻击模式:截获,篡改,终端,伪造

? ? ? ?

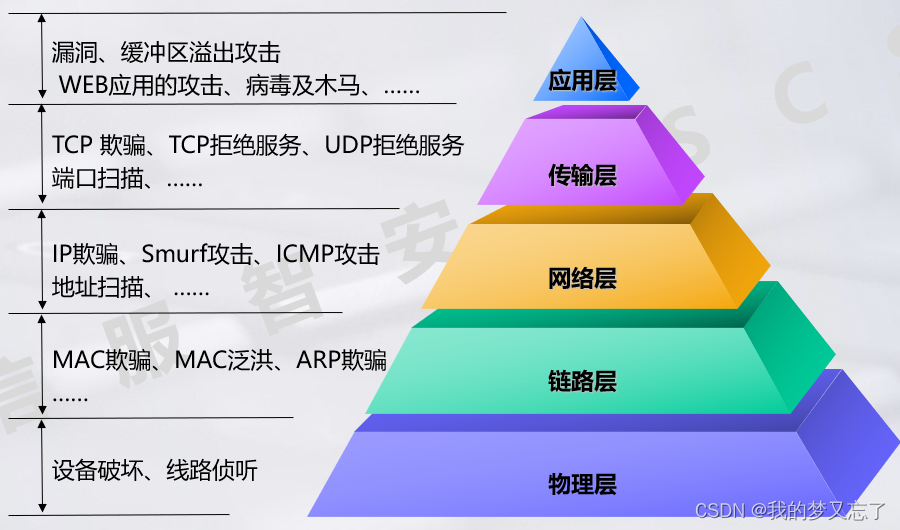

常见的攻击:

? ? ? ? 物理层----物理攻击:物理设备破坏,物理设备窃听。

? ? ? ? 自然灾害:对应办法,建立异地灾备数据中心。

? ? ? ? 链路层----MAC泛洪攻击/ARP欺骗。

? ? ? ? 网络层----ICMP攻击,有利用ICMP的重定向机制攻击法等

? ? ? ? 传输层----TCP SYN Flood攻击(DOS,泛洪攻击;分布式拒绝服务攻击(DDOS)

? ? ? ? 应用层----DNS欺骗攻击

怎么防御SYN攻击:

? ? ? ? 1.代理防火墙

? ? ? ? 每目标IP代理阈值:当外界用户访问内网的服务器的IP数比较少时,不需要经过防火墙的三次握手。

? ? ? ? 每目标IP丢包阈值:如果访问量超过每目标IP代理阈值,代理防火墙工作,当这时有大量的用户访问时,达到每目标IP丢包阈值,代理防火墙会以为是恶意攻击,不建立握手,直接丢弃数据包。

? ? ? ? 2.首包丢包:正常的用户当访问服务器时,如果服务器不响应,会进行第二次TCP握手,这时防火墙就会接受,对于攻击者来说,他发了一个SYN请求报文,他第二次又会换一个IP地址,继续给防火墙发,这时相当于攻击者发的每个包都被防火墙丢弃了,防火墙这时首包丢包就避免了自己资源的占用

? ? ? ? 3.SYN cookie

2.2操作系统自身的漏洞:

? ? ? ? 人为原因:在程序编写过程中,为实现不可告人的目的,在程序代码的隐藏处保留后门

? ? ? ? 客观原因:受编程人员的能力,经验和当时安全技术所限,在程序中难免会有不足之处,轻则影响程序效率,重则导致非授权用户的权限提升。

? ? ? ? 硬件原因:由于硬件原因,使编程人员无法弥补硬件的漏洞,从而使硬件的问题通过软件表现。

2.3终端的脆弱性及常见攻击

? ? ? ? 例子勒索病毒,挖矿病毒,特洛伊木马,蠕虫病毒,宏病毒,流氓软件/间谍软件,僵尸网络

? ? ? ? 终端安全防范措施:? ? ? ??

? ? ? ? ? ? ? ? 1.不要点击来源不明的邮件附件,不从不明网站下载软件

? ? ? ? ? ? ? ? 2.及时给主机打补丁,修复相应的高危漏洞

? ? ? ? ? ? ? ? 3.对重要的数据文件定期进行非本地备份

? ? ? ? ? ? ? ? 4.尽量关闭不必要的文件共享权限以及关闭不必要的端口

? ? ? ? ? ? ? ? 5.RDP远程服务器等连接尽量使用强密码,不要使用弱密码

? ? ? ? ? ? ? ? 6.安装专业的终端安全防护软件,为主机提供端点防护和病毒检测清理功能

2.4其他常见的攻击:

? ? ? ? 社工攻击,人为因素,拖库、洗裤、撞裤,跳板攻击,钓鱼式攻击/鱼叉式钓鱼攻击,水坑攻击

3.信息安全

????????信息安全的五要素:

????????

不看不清资产kanbujainzhichan看不清资产清资产

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 【数位dp】【动态规划】C++算法:233.数字 1 的个数

- vue中的生命周期和VueComponent实例对象

- 免费福利马上截止!深圳的户外小伙伴别错过!COSP2024体育展来了

- 力扣labuladong——一刷day89

- elementui 表单数据嵌套过深导致校验不了问题解决

- javaweb基于SSM开发个人财务管理系统源码

- 03-JWT令牌和普通令牌的区别

- Python基础知识:整理17 -> 类和对象

- Hadoop精选18道面试题(附回答思路)

- JavaScript-事件-笔记