HCIP-12

一、网关作为了一个广播域的中心出口;生成树的根网桥也是一棵树的中心,也是流量的集合点;

若将两者分配不同的设备将导致网络通讯资源浪费,故强烈建议两者在同一台设备上;

若使用基于vlan或基于分组的STP协议来工作三层架构中,将导致vlan间或组间通讯时对汇聚层间链路带宽要求较高,可以通过 以太网通道 channel (cisco )??? 以太网中继Eth-Trunk(华为)? 技术来解决

通道技术将多个接口逻辑的整合为一个接口,实现带宽叠加的作用;

配置要求:

- 通道的对端必须为同一台设备;

- 通道的所有物理接口应该具有相同的速率、双工模式;相同的类型,相同的vlan允许列表;

[sw1]interface Eth-Trunk 0? 创建通道接口

[sw1-Eth-Trunk0]q

[sw1]interface GigabitEthernet 0/0/1? 将物理接口加入到通道内

[sw1-GigabitEthernet0/0/1]eth-trunk 0

[sw1-GigabitEthernet0/0/1]int g0/0/2

[sw1-GigabitEthernet0/0/2]eth-trunk 0

[sw1-Eth-Trunk0]load-balance ?? ??基于流的选择

? dst-ip?????? According to destination IP hash arithmetic

? dst-mac????? According to destination MAC hash arithmetic

? src-dst-ip?? According to source/destination IP hash arithmetic

? src-dst-mac? According to source/destination MAC hash arithmetic

? src-ip?????? According to source IP hash arithmetic

? src-mac????? According to source MAC hash arithmetic

[sw1-Eth-Trunk0]load-balance { ip | packet-all }?? 修改基于流或者基于包?

注:华为设备,之后设备的配置进入eth-trunk口修改;

三层通道:成为通道的所有物理链路必须先为三层接口;其意义在于将多个需要配置ip地址的接口逻辑为一个接口,配置一个ip地址即可

[sw1]interface Eth-Trunk 0

[sw1-Eth-Trunk0]undo portswitch?? 切换为3层接口

[sw1-Eth-Trunk0]ip add 192.168.1.1 255.255.255.0? 配置ip地址

[sw1]interface GigabitEthernet 0/0/1? 将物理接口加入到通道内

[sw1-GigabitEthernet0/0/1]eth-trunk 0

[sw1-GigabitEthernet0/0/1]int g0/0/2

[sw1-GigabitEthernet0/0/2]eth-trunk 0

二、管理vlan;? 二层交换机物理接口正常无法配置ip地址;故存在一个SVI(交换虚拟接口)接口;

该接口可以配置ip地址,出厂存在MAC地址;用于远程登录该设备;该接口默认在vlan1 中,故vlan1就被称为默认的管理vlan;

二层交换机仅存在一个svi,默认在vlan1中,转移到其他vlan时,之前的vlanif接口将自动被关闭;

三层交换机支持多个SVI接口,所有的svi可以共存;

[Huawei]interface Vlanif 2

[Huawei-Vlanif2]ip address 192.168.2.1 24

若其他网段设备需要访问svi,那么交换机必须定义网关地址,或缺省路由,否则无法回复;

[Huawei]ip route-static 0.0.0.0 0.0.0.0 192.168.2.254

dhcp中继

cisco

?Switch(config)#interface vlan 1

Switch(config-if)#ip helper-address 10.1.1.1

华为

[Huawei]interface Vlanif 2

[Huawei-Vlanif2]dhcp select relay

[Huawei-Vlanif2]ip relay address 10.1.1.1

三、三层交换机?????? 普通的三层交换机具有三层路由器设备的功能;标准的3层交换机不具有nat功能;只能作为汇聚层设备,无法成为核心层连接互联网的设备;

默认情况下,cisco和华为的三层交换机所有物理接口为二层接口;

可以将三层交换机的接口修改为三层功能;

cisco命令

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#no switchport

Switch(config-if)#ip address 192.168.1.254 255.255.255.0

华为命令

[sw1]interface GigabitEthernet 0/0/10?

[sw1-GigabitEthernet0/0/10]undo portswitch

[sw1-GigabitEthernet0/0/10]ip address 192.168.1.1 24

注:华为的三层交换机默认存在3层路由功能,但cisco需要手工开启

Switch(config)#ip routing

切记:三层设备最大的意义在还可以使用SVI接口来作为路由接口

Switch(config)#interface vlan 2

Switch(config-if)#ip address 192.168.4.254 255.255.255.0

注:svi接口双up的条件;-- 该交换机上创建了该vlan;同时该vlan内部存在双up 的接口(划分进入的)或该交换机上同时存在双up 的trunk允许了该vlan通过;

HSRP(cisco私有):热备份冗余协议

由两台路由器(多层交换机)虚拟一个ip一个MAC地址;存在活动网关和备份网关,

开始活动网关应答ARP,转发用户流量;当活动路由器down时,备份路由器发送数据包使交换机记录切换,之后转发用户流量;

特点:1、切换速度快? 2、网关ip地址不变? 3、网关的切换对用户是透明的;

????? 4、可以实施上行链路追踪

在两台三层设备需要虚拟一个网关ip---(管理员配置)

同时虚拟一个MAC,自动生成

路由器间均存在邻居关系,hello time 3s,hold time 10s? 组播地址:224.0.0.2 TTL=1

r1(config)#interface fastEthernet 0/0

r1(config-if)#standby 1 ip 10.1.1.254?? 组号和ip地址,两台路由上必须一致;

注:路由器是在物理接口配置,若三层交换机存在SVI接口,在SVI接口上配置;

选举条件:

1、优先级大 默认100?? 2、接口ip大

故:若需要固定某台设备为网关,那么需要修改它的优先级,但抢占默认关闭,必须开启

r1(config)#interface fastEthernet 0/0

r1(config-if)#standby 1 preempt? 开启抢占

r1(config)#int f0/0

r1(config-if)#standby 1 priority 101 修改优先级

上行链路追踪:

当上行链路故障时,ICMP重定向在HSRP中无效,导致资源浪费,路径不佳;

r1(config)#interface fastEthernet 0/0

r1(config-if)#standby 1 track serial 1/1

当被追踪接口故障时,本地优先级自动下调10;在抢占开启的情况下,网关可以切换,前提是下调值为最小优先级

缺点:

1、只能存在两台设备

2、抢占默认关闭

3、不能使用真实ip地址

四、网关冗余

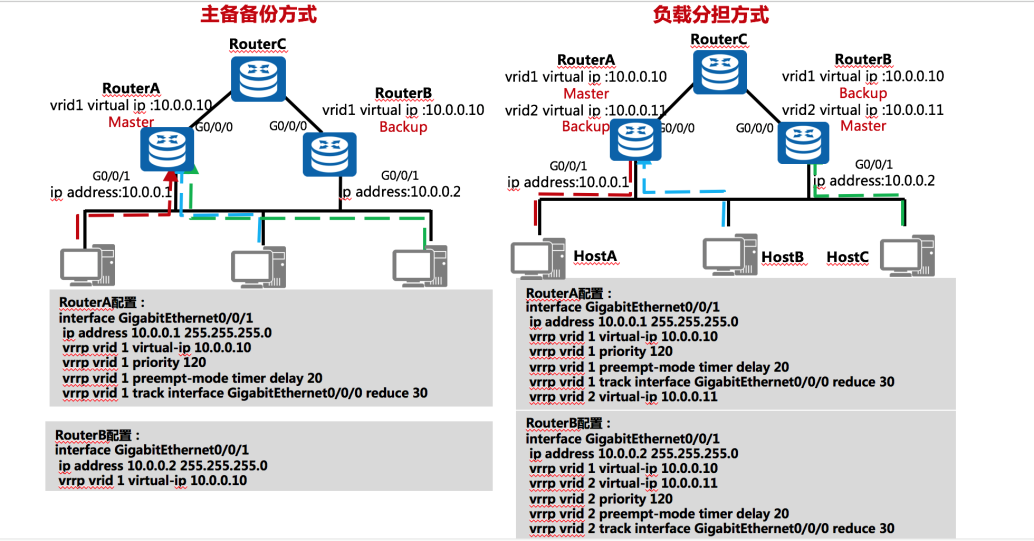

VRRP:虚拟路由冗余协议--公有协议,原理同HSRP一致

区别:1、多台设备? 2、仅master发送hello??? 3、可以使用物理接口的ip地址来为网关地址?? 4、抢占默认开启? 5、hold time 3s

VRRP在一个组内可以存在多台3层设备,存在一个master和多个backup

正常产生一个虚拟IP(可以为真实接口ip)和一个虚拟MAC

默认每1s来检测一次master是否活动?? 224.0.0.18? TTL=1?? hold time 3s

选举规则:先优先级,默认100,大优;再接口ip地址大优;

特点:切换速度快;可以使网关的IP和MAC地址不用变化;网关的切换对主机是透明的;

可以实施上行链路追踪

在网关冗余技术中,ICMP重定向是失效的;故当上行链路DOWN时,网关将不会切换;

可以定义上行链路追踪-----该配置必须在抢占开启的情况下生效,且两台设备间的优先级差值小于下调值; 若本地存在多条上行或下行链路,建议上行链路追踪配置时的下调值之和大于优先级差值----所有上行链路全down时,才让备份设备抢占;下行链路大部分down时,可以让备份设备抢占;

配置:

注:正常在三层架构中由于生成树的存在,负载分担方式将可能由于不同vlan根网桥位置不同,导致部分链路阻塞,使得负载分担反而成为累赘;? 因此仅建议在直接使用路由器作为网关时,才使用负载分担方式;

端口安全

[Huawei]interface e0/0/1

?[Huawei-Ethernet0/0/1]port-security enable ?开启交换安全

[Huawei-Ethernet0/0/1]port-security mac-address sticky mac地址自动粘连

[Huawei-Ethernet0/0/1]port-security max-mac-num 2? 最大地址数量

[Huawei-Ethernet0/0/1]port-security protect-action ?

? protect?? Discard packets??? 不转发

? restrict? Discard packets and warning 不转发并且把信息直接转发到snmp服务器里

? shutdown? Shutdown???? 关闭接口

ciscochannel

witch(config)#interface range f0/1-2

Switch(config-if-range)#channel-group 1 mode on

给接口配置ip

Switch(config)#interface port-channel 1

Switch(config-if)#no switchport

Switch(config-if)#ip address 12.1.1.1 255.255.255.0

- VACL?? 可以基于IP地址或者MAC地址进行访问控制

所谓VACL类似route-map

抓取流量后,交由VACL处理;处理动作---1.dorp丢弃? 2、forward 转发

1)抓流量

core(config)#mac access-list extended ccsp

core(config-ext-macl)#permit host aaaa.aaaa.aaaa any

- 配置VACL

core(config)#vlan access-map ccie 10

core(config-access-map)#match mac address ccsp

core(config-access-map)#action drop

core(config-access-map)#exit

- 调用

core(config)#vlan filter ccie vlan-list 1? 该VACL在vlan 1中生效

注:不会影响其他vlan的流量

华为指令

抓流量

[Huawei]acl 4000

[Huawei-acl-L2-4000]rule 5 permit source-mac 5489-982C-16F2 destination-mac 5489-9

8ED-4E5B

?[Huawei-acl-L2-4000]

分类流量

[Huawei]traffic classifier xx

?[Huawei-classifier-xx]if-match acl 4000

做动作

[Huawei]traffic behavior xx

?[Huawei-behavior-xx]deny

Huawei]route-policy yy permit node 10

Info: New Sequence of this List.

[Huawei-route-policy]apply behavior xx?

? STRING<1-31>???????????????????????????

[Huawei-route-policy]apply behavior xx

调用

[Huawei]vlan 1

?[Huawei-vlan1]traffic-policy xx outbound

接口调用

[Huawei]acl 4000

?[Huawei-acl-L2-4000]rule 5 deny source-mac 5489-9879-273D de??

[Huawei-acl-L2-4000]rule 5 deny source-mac 5489-9879-273D destination-mac 5489-

983C-546B

[Huawei-acl-L2-4000]rule? 10 permit source-mac ffff-ffff-ffff destination-mac? f

fff-ffff-ffff

?[Huawei]interface e0/0/1

?[Huawei-Ethernet0/0/1]traffic-filter inbound acl 4000

- 基于时间的ACL表

r1(config)#time-range cisco 创建时间列表cisco

r1(config-time-range)#absolute start 00:00 1 aug 2014 end 00:00 1 aug 20 定义总时间范围

r1(config-time-range)#periodic daily 9:00 to 12:00

r1(config-time-range)#periodic daily 13:30 to 16:00

r1(config)#access-list 100 deny ip 172.16.10.0 0.0.0.255 any time-range cisco

r1(config)#access-list 100 permit ip any any

华为

[R2]time-range ccna from 16:35 2020/8/9 to 0:0 2020/9/9

[R2]time-range ccna?

?[R2]time-range ccna 16:36 to 16:38 daily

[R2]acl 3000

?[R2-acl-adv-3000]rule 5 deny icmp source 12.1.1.1 0.0.0.0 destination 23.1.1.2 0

.0.0.0 time-range ccna

?[R2-acl-adv-3000]rule 10 permit icmp source any? destination any

[R2-acl-adv-3000]qu

[R2-acl-adv-3000]quit

[R2]

[R2]int?

[R2]interface g0/0/0

?[R2-GigabitEthernet0/0/0]traffic-filter inbound acl 3000

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!